大数据环境下我国政府信息公开的安全风险及其应对

2020-05-11蒋明敏赵春雷

蒋明敏 赵春雷

摘 要 随着云计算、物联网及人工智能等技术的发展,海量数据开发、流动和共享的大数据时代已然来临,我国政府也将公共信息资源开放作为一项国家战略。在政府信息公开及数据开放环境下,数据流动涉及主体多,交互过程复杂,可能面临数据失控、数据关联侵犯、隐私泄露等安全风险。基于此,本文从数据生命周期视角切入,通过博弈模型对智慧服务中政务采纳与隐私获取的行为分析,研究安全风险的感知演化规律和安全保护行为交互机理。为促进政务数据的合理利用和有效监管,本文设计大数据环境下的多源主体协同保护机制,对不同类型的主体行为进行分析与优化。在此基础上,结合关联数据和数据溯源技术强化问责机制,为解决政府信息公开及数据开放情境下的安全风险提供了应对思路和解决方案。

关键词 大数据 政府信息公开 安全风险 协同保护

《中华人民共和国政府信息公开条例》的修订实施,是推进国家治理现代化、迈向“善治”的重要一步。完善政府信息公开制度,有助于打造法治化的服务型政府,带动“法治的陀螺”面向新时代,推动当代中国国家治理与国际法治、全球治理接轨。近年来,我国政府信息公开“不足”与“过剩”兼而有之,特别是还存在诸多安全风险。由于政务数据特殊的战略地位,各国政府十分关注政务数据公开、传播和流动问题。早在2012年3月29日美国白宫科学和技术政策办公室就发布了《大数据研究和发展倡议》白皮书,

国务院关于印发促进大数据发展行动纲要的通知[EB/OL].

http://www.gov.cn/zhengce/content/201509/05/content_10137.htm,20190806旨在为美国国防部、能源部、卫生研究院等部门对不同数据的采集和分析进行协同研究提供政策保障,从而切实避免美国国家大数据战略资源的外泄;欧盟也于2014年7月发布了《迈向数据驱动型经济》政策通报,启动了“大数据灯塔计划”,制定了政府数据传播流动和分析使用的准则;

Xuyun Zhang, Chang Liu, Surya Nepal, et al. A hybrid approach for scalable subtree anonymization over big data using Map Reduce on cloud[J]. Journal of Computer and System Sciences, 2014, 80(5):10081020.2018年1月5日,中央网信办、发展改革委、工业和信息化部联合印发了《公共信息资源开放试点工作方案》,确定在北京、上海、浙江、福建、贵州五地开展公共信息资源开放试点,

Martin K. Ethical issues in the big data industry[J]. MIS Quarterly Executive, 2015, 45(2):6785.各省市也根据《促进大数据发展行动纲要》(2015年8月31日,国务院以国发〔2015〕50号印发)的目标要求,

Big data research and development initiative [EB/OL]. http://itlaw.wikia.com/wiki/Big _Data _Research _and _Development_ Initiative,20190806.相继规划、建设并运营不同的数据开放平台。党的十八届五中全会更是明确提出了“实施国家大数据战略”,从而将大数据看作是提升国家综合竞争力的关键资源。

苗圩.大数据:变革世界的关键资源[N].人民日报, 20151013(7).可见,统一谋划和部署大数据安全体系正是当务之急。

一、研究综述

结合现有研究文献可知,近年来政府信息公开的安全保障问题已成为诸多学者关注的重点。从法律体系角度来看,蒋洁

蒋洁.云数据跨境流动的法律调整机制[J].图书与情报, 2012(6):5763.提出了建立一种可保障不同领域的云数据良性流动法律调整机制,从而达到数据自由流动与安全保护的有效平衡,同时采取信用指数与隐私审查制度等措施增加云数据流动的透明度;王玥

王玥.试论网络数据本地化立法的正当性[J].西安交通大学学报(社会科学版), 2016,36(1):5461.针对政务数据公开与传播的潜在安全威胁,提出了网络安全法的制定应注重安全与发展并重的立法原则,并且需要根据不同类型数据的安全性差异,合理制定数据本地化的标准;弓永钦

弓永钦.王健.个人数据跨境流动立法对我国数据外包业务的影响[J].国际经济合作, 2016(4):2025.等针对我国数据公开和传播业务中存在的隐私保护问题,认为我国应尽早颁布全国性的个人数据保护法律或加入区域跨境隐私规则体系。

从数据所有权角度来看,胡水晶

胡水晶,李伟.政府公共云服务中的数据主权及其保障策略探讨[J].情报杂志, 2013,32(9):157162.等认为大数据的虚拟性、动态性和无国界性特点会导致政府的数据主权失控,因此仅采取技术手段并不能充分保障数据主权,政府应采取战略部署以确保专属管辖权,在互信基础上构建促进大数据流动发展的和谐环境;吴沈括

吴沈括.数据跨境流动与数据主权研究[J].新疆师范大学学报(哲学社会科学版), 2016, 37(5):112119.针对数据主权和数据流动的共性问题,研究了全球各国有关政务数据公开的制度设计,并就我国在该领域所存在的一系列不足提出了针对性建议;齐爱民等

齐爱民,盘佳.数据权、数据主权的确立与大数据保护的基本原则[J].蘇州大学学报(哲学社会科学版), 2015(1): 6471.认为应加强对政务数据的管控,遵循数据所有、数据保护、数据自由和数据安全等基本原则,并在此基础上构建政府信息公开的法律制度。

从技术方案角度来看,Hu等

Hu H, Xu J, Xu X, et al. Private search on keyvalue stores with hierarchical indexes[C]//Proc of the 30th IEEE Int Conf on Date Engineering (ICDE 2014). Piscataway, NJ:IEEE,2014: 628639提出了一种基于同态加密的隐私存储及索引技术,可以保护数据所有者在大数据和云平台环境下的隐私,防止数据泄露;Yan等

Yan L, Yingjiu L, Qiang Y, et al. Privacy leakage analysis in online social networks[J]. Computers &Security, 2015, 49(3):239254.设计了一种基于属性加密的访问控制策略,为政府信息公开的安全性提供细粒度的保护;Buchegger等

Buchegger S, Schioberg D, Vu L H, et al. PeerSoN: P2P social networking: early experiences and insights [C]//Proc of the 2nd ACM Euro Sys Workshop on Social Network Systems. New York: ACM, 2009: 4652.提出了一种P2P加密的PeerSoN访问控制机制,相对于传统的集中授权策略,可以更好地防止云环境下的政务数据泄露和窃取用户隐私;Aiello等

Aiello L M, Ruffo G. LotusNet: Tunable. Privacy for distributed online social network services[J]. Computer communications, 2012, 35(1):7588.提出了一個分布式的Hash散列模型,通过一个灵活细粒度的访问控制策略赋予用户调整隐私设置的权限,可以对存储在云服务器中的政府信息和政务数据提供不同安全层次的保护;Liu等

Liu K, Terzi E. Towards identify anonymization on graphs[C]. //Proc of ACM SIGMOD 2008. New York: ACM, 2008:93106.通过研究社交网络图节点的匿名化问题,根据隐私级别设计不同的数据保护方案。

整体而言,国内外在政府信息公开和安全保护领域取得了丰富的研究成果,但大数据环境下政府信息公开和政务数据传播的生命周期特性,使得安全保护具有主体多源性、感知演化性和行为交互性等特征。在此背景下,现有研究亟待系统、深入地针对政府信息公开的生命周期特征关注多源数据主体的界定,并从政务数据传播视角区分不同类型的多源数据主体,分析其对政府信息公开传播的影响。另外,针对多源主体安全风险感知的差异性还有必要构建安全风险感知的动力学演化模型。

本文借鉴国内外理论研究和实践应用的成功经验,归纳信息生命周期视角下我国政府信息公开的安全威胁,构建多源主体协同保护机制,提出建议对策,以理论研究和应用验证为纵向主线,分析政府信息公开情境下政务数据的传播流程和规律,探寻传播过程中的关键主体;在此基础上,进一步研究政府信息公开的安全保护行为,建立面向具体情境的多源主体协同保护机制,提出建议和对策,从而形成贯穿研究内容的横向主线。

二、信息生命周期视角下我国政府信息公开的安全风险

信息生命周期是指信息从产生至最后消亡的全部过程,本文将政府信息公开的生命周期划分为数据采集、数据组织和存储、数据流动和传播、数据利用和服务、数据迁移和销毁五个过程,具体环节如图1所示。在政府信息公开生命周期划分的基础上,对政务数据从采集至销毁的全生命周期内所存在的数据知情权风险、数据操作权风险、数据真实性风险等安全风险进行深入分析,具体内容包括:

其一,数据采集阶段的数据知情权风险。在大数据环境下,智能数据采集设备无处不在,在此情况下,政府和普通用户应对数据何时、何地被采集,采集哪些数据享有知情权,以及拥有不被智能设备采集的权利。然而,大数据挖掘方往往利用自身技术优势和法律政策漏洞,采集和分析各类数据,却不向数据拥有者通报,严重侵害了用户的数据知情权和占有权。因此,数据采集阶段面临的安全风险主要是数据知情权风险,具体包括:在数据拥有者和数据主体不知情的情况下采集数据,或者在获得允许的情况下过度采集数据;未经许可的情况下将实体间的数据相关联,分析得出其他结果;无法停止智能设备对个人数据的采集。

其二,数据组织和存储阶段的数据操作权和控制权风险。在政府信息公开过程中,海量数据都存储在云服务器中,利用大数据组织、分析和挖掘方法将无序的数据变为有价值的信息和知识。在数据组织和存储阶段,数据拥有者应拥有数据存储状态的知情权,以及查看、修改、编辑和删除其数据的权利。因此,在该阶段可能存在数据控制权风险,具体包括:黑客等恶意攻击者获得数据控制权或者非法拷贝;删除数据不彻底,成本较大;实体权限分配不合理,数据操作权限越界。

其三,数据流动和传播阶段的数据真实性和隐私泄露风险。大数据环境下的高速通信网络,为数据流动和传播带来了极大的便利,与此同时如何保障数据流动和传播过程中的真实性、完整性和可靠性也成为了政府信息公开的重要内容。在该阶段可能存在的安全风险主要是非法攻击和隐私泄露,具体包括:黑客的恶意攻击,包括对数据传播路径的窃听、篡改、伪造、中断等;未授权第三方通过非法攻击获取数据,造成隐私泄露;数据在流动过程中被非法复制或篡改,导致数据失真或不完整。

其四,数据利用和服务阶段的数据关联性风险。大数据流动的目的在于促进信息资源共享,提供集成化和个性化的政务信息服务,其关键在于获取高度关联的政务数据。因此,该阶段可能存在数据关联性风险,具体包括:在数据拥有者不知情的情况下将数据使用权授权给第三方实体;数据被非法出售和转让;数据关联导致的隐私侵害。

其五,数据迁移和销毁阶段的数据访问风险。在该阶段,虽然数据本身的时效性和价值已经基本丧失,但数据本身具有关联性,很容易利用前期数据对未来的用户行为进行预测。此时,防范措施也不如前几个阶段严密,因此可能存在数据访问风险,具体包括:黑客攻击导致数据销毁失败;访问权限设置不明确,导致数据泄密;数据迁移的目标区域安全性防范不足,导致非法访问。

因此,应从数据拥有者(政府)、数据使用者(用户)、外部环境三个方面考虑安全威胁。一是数据拥有者:工作人员业务不熟練或者违反操作章程,或者政府提供信息服务的各类软硬件设施存在人为破坏、老化、升级漏洞、软件后门等风险,或者平台的各类硬件设施的存放地址不符合规范,TCP/IP等通信协议存在缺陷,网络中传输的数据可能被在线窃听、篡改和伪造。二是数据使用者:公众在表达对隐私顾虑的同时依旧向外披露信息,或在接收到公示信息后,可能会通过各方面的手段对信息进行二次传播,从而影响了信息安全。三是外界环境:包括具有网络技术背景的恶意攻击者在数据主体不知情的情况下,利用主体疏忽或技术漏洞窃取用户隐私;其中,安装恶意插件或者点击钓鱼链接是遭到攻击最常见的原因;除此之外还有第三方信息搜集,例如外国政府能够通过政府信息公开,完成对我国政府信息的部分收集,危机国家信息安全;另外,第三方媒体或平台遭受某种恶意攻击导致系统无法提供正常服务,用户在服务器中存储的各类数据遭受破坏或窃取,对公民个人信息安全造成影响,等等。

三、大数据环境下政府信息公开安全风险的应对策略

政府信息公开的目的在于提供更为便捷的政务服务。在我国,由于人口基数大、资源紧缺,不同地区的政务水平参差不齐,传统的政务服务越来越难以满足普通百姓的需求;因此,越来越多的城市利用移动智慧政务,通过在线办理、实时答疑等手段降低成本,提高服务效率和质量,解决了传统政务服务的“痛点”。在智慧政务服务过程中,个人敏感数据如果泄露,会造成严重的隐私侵害问题。所以,本文在多源主体协同保护机制的基础上,以隐私信息传播和保护为例,从隐私风险感知演化和隐私行为交互的角度对政府信息公开情境下的隐私安全保护进行应用分析。

(一)多源主体界定与传播动力学分析

1.界定不同类型的多源主体。根据行为动机不同,将智慧政务情境下的隐私主体划分为用户(隐私拥有者)、政务服务机构(隐私使用者)、黑客(隐私攻击者)、系统服务商(技术服务者)、政府机构(监管者)等五类主体。基于感知价值理论、期望确认理论、计划行为理论、技术接受模型等理论方法,提炼出不同类型主体之间的博弈关系,主要包括:

①{用户,政务服务机构}→合作博弈

②{政务服务机构,系统服务商,政府机构}→三方演化博弈

以上博弈关系的建立为后续多源主体的行为决策提供基础理论支撑。

2.智慧政务情境下隐私数据的传播动力学分析。以具体应用情境下的智慧服务为案例背景,引入信息生命周期理论和传染病动力学模型,构建政务数据传播的动力学演化方程组,分析传播概率、恢复概率和超级传播节点等因素对数据传播的影响机理。

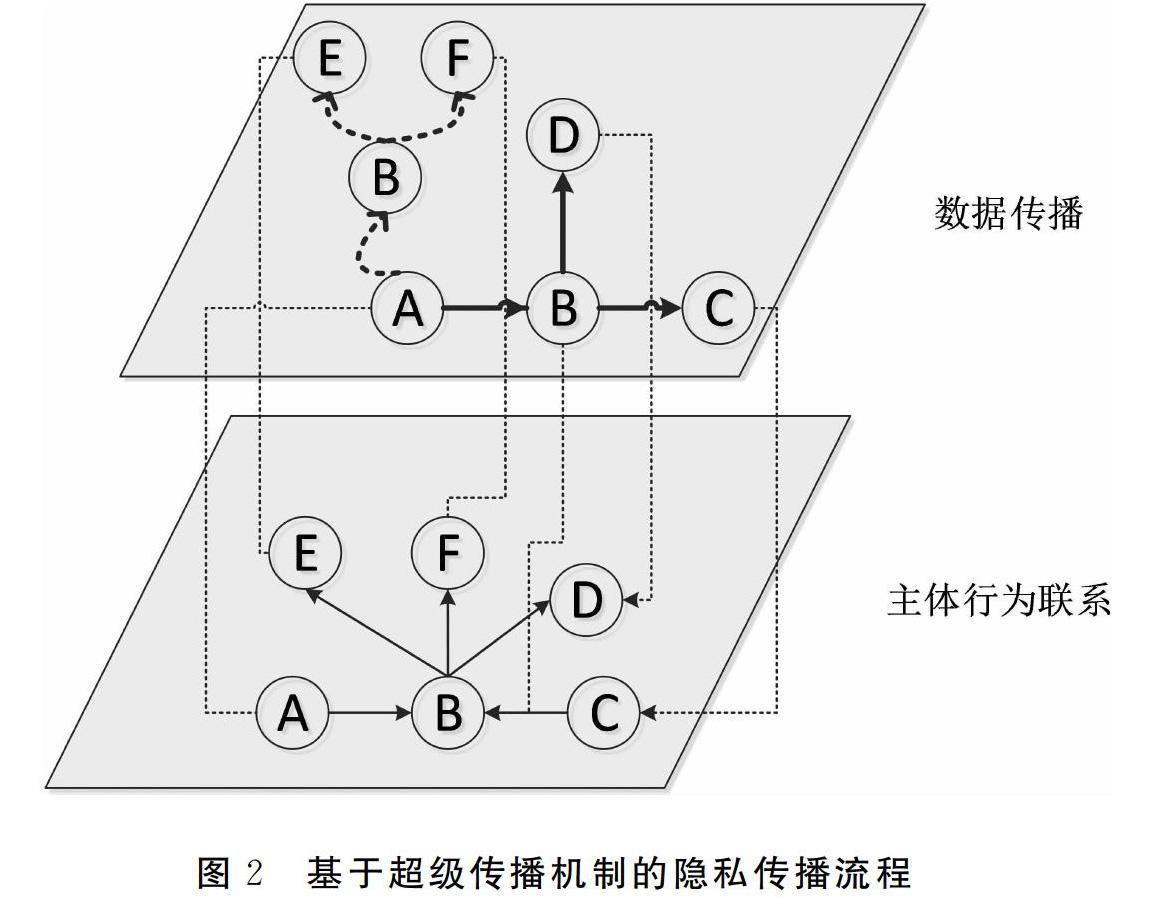

3.定义隐私使用者(政务服务机构)为传播网络中的超级传播节点(Superspreader)。如图2所示,隐私数据在一个有向网络中传播,用户A(隐私拥有者)向政务服务机构B提供隐私信息。由于服务需要,隐私信息可能进一步传播给政务服务机构C和系统服务商D。此外,在超级传播机制的作用下,出于利益驱动或者管理漏洞等原因,政务服务机构主动推送、共享隐私信息给潜在用户E、F。此时,政务服务机构B具备了隐私信息的超级传播能力,隐私传播范围达到了最大化。

(二)“忧虑—倦怠”视角下智慧政务采纳与隐私获取行为分析

1.忧虑视角下智慧政务服务的采纳行为分析。基于计划行为理论、期望确认理论和享乐理论,从“过程收益”和“结果收益”两个维度,研究智慧政务服务的“服务收益与忧虑”悖论。在此基础上,分析智慧政务服务采纳行为的影响因素,提出研究假设,构建理论模型,研究不同因素间的影响关系。

基于期望确认理论和享乐理论,将智慧政务服务的感知收益、便捷性、易用性等因素作为智慧政务服务采纳行为的促进因素,将隐私忧虑作为智慧政务服务采纳行为的阻碍因素,对智慧政务服务采纳意愿和行为进行分析。为此提出以下假设:

H1:隐私保护技术的有效性对隐私控制感知具有正向影响;

H2:隐私管理机制和法律法规的有效性对隐私控制感知具有正向影响;

H3:隐私保护技术的有效性对智慧政务服务信任具有正向影响;

H4:隐私管理机制和法律法规的有效性对智慧政务服务信任具有正向影响;

H5:隐私控制感知对隐私忧虑具有负向影响;

H6:智慧政务服务信任对隐私忧虑具有负向影响;

H7:隐私忧虑对智慧政务服务采纳行为具有负向影响;

运用相关分析研究预测变量与结果变量之间的相关关系,运用结构方程测量模型进行拟合度分析、路径分析和假设检验。在此基础上,修正模型,分析结论,并从不同角度给出对策建议。

2.系统动力学视角下的隐私倦怠演化分析。从心理和行为两个维度阐述“安全风险倦怠”产生的原因及其对安全保护行为的影响,剖析“风险忧虑”和“风险倦怠”的联系和区别;分析安全风险忧虑的次生、衍生及耦合的动力学规律,构建“风险忧虑”→“风险倦怠”的动力学演化模型。

參考文献:

[1]国务院关于印发促进大数据发展行动纲要的通知[EB/OL].

http://www.gov.cn/zhengce/content/201509/05/content_10137.htm.

[2]弓永钦,王健.个人数据跨境流动立法对我国数据外包业务的影响[J]. 国际经济合作, 2016(4).

[3]胡水晶,李伟.政府公共云服务中的数据主权及其保障策略探讨[J]. 情报杂志, 2013, 32(9).

[4]胡昌平,仇蓉蓉.虚拟社区用户隐私关注研究综述[J]. 情报理论与实践, 2018, 41(12).

[5]蒋洁.云数据跨境流动的法律调整机制[J]. 图书与情报, 2012(6).

[6]蒋洁.云数据安全风险与规制框架[J]. 情报资料工作, 2013(1).

[7]李成龙, 吕鑫, 李鑫. 抗基于历史轨迹预测攻击的动态K匿名算法[J]. 计算机工程与应用, 2018, 54(2).

[8]李纲,王丹丹.社交网站用户个人信息披露意愿影响因素研究——以新浪微博为例[J]. 情报资料工作,2015(1).

[9]李贺,余璐,许一明,等.解释水平理论视角下的社交网络隐私悖论研究[J]. 情报学报, 2018, 37(1).

[10]罗恩韬,王国军,陈淑红.移动社交网络中跨域代理重加密朋友发现隐私保护方案研究[J]. 通信学报, 2017, 38(10).

[11]苗圩.大数据:变革世界的关键资源[N]. 人民日报, 2015 1013(7).

[12]齐爱民,盘佳.数据权、数据主权的确立与大数据保护的基本原则[J].苏州大学学报(哲学社会科学版), 2015(1).

[13]索传军.试论信息生命周期的概念及研究内容[J]. 图书情报工作, 2010, 54 (13).

[14]王玥.试论网络数据本地化立法的正当性[J]. 西安交通大学学报(社会科学版), 2016, 36(1).

[15]吴沈括.数据跨境流动与数据主权研究[J]. 新疆师范大学学报(哲学社会科学版), 2016, 37(5).

[16]朱光,丰米宁,张薇薇.激励机制下图书馆信息安全管理的投入意愿研究——基于演化博弈的视角[J]. 数据分析与知识发现, 2018, 2(6).

[17]Aiello L M, Ruffo G. LotusNet: Tunable Privacy for distributed online social network services[J]. Computer communications, 2012, 35(1).

[18]Big data research and development initiative [EB/OL]. http://itlaw.wikia.com/wiki/Big _Data _Research _and _Development_ Initiative.

[19]Buchegger S, Schioberg D, Vu L H, et al. PeerSoN: P2P social networking: early experiences and insights [C]//Proc of the 2nd ACM Euro Sys Workshop on Social Network Systems. New York: ACM, 2009.

[20]Cavusoglu H, Phan T Q, Cavusoglu H, et al. Assessing the impact of granular privacy controls on content sharing and disclosure on Facebook [J]. Information Systems Research, 2016, 27(4).

[21]Fang W, Wen X Z, Zheng Y, et al. A survey of big data security and privacy preserving [J]. IETE Technical Review, 2017, 34(5).

[22]Hu H, Xu J, Xu X, et al. Private search on keyvalue stores with hierarchical indexes[C]//Proc of the 30th IEEE Int Conf on Date Engineering (ICDE 2014). Piscataway, NJ:IEEE,2014.

[23]Horton F W. Information resources management [M]. London: Prentice Hall, 1985.

[24]Liu K, Terzi E. Towards identify anonymization on graphs[C]//Proc of ACM SIGMOD 2008. New York: ACM, 2008.

[25]Li X, Miao M, Liu H, et al. An incentive mechanism for Kanonymity in LBS privacy protection based on credit mechanism [J]. Soft Computing, 2017, 21(14).

[26]Li Q, Sandhu R, Zhang X, et al. Mandatory content access control for privacy protection in information centric networks [J]. IEEE Transactions on Dependable and Secure Computing, 2015, 14(5).

[27]Lai J, Mu Y, Guo F, et al. Fully privacypreserving and revocable IDbased broadcast encryption for data access control in smart city [J]. Personal & Ubiquitous Computing, 2017, 21(9).

[28]Lee D J, Ahn J H, Bang Y. Managing consumer privacy concerns in personalization: a strategic analysis of privacy protection [J]. MIS Quarterly, 2011, 35(2).

[29]Martin K. Ethical issues in the big data industry[J]. MIS Quarterly Executive, 2015, 14(6).

[30]Martin K D, Borah A, Palmatier R W. Data privacy: Effects on customer and firm performance [J]. Journal of Marketing, 2017, 81(1).

[31]Martin K D, Murphy P E. The role of data privacy in marketing [J]. Journal of the Academy of Marketing Science, 2017, 45(2).

[32]Sweeney L. kanonymity: A model for protecting privacy [J]. International Journal of Uncertainty, Fuzziness and KnowledgeBased Systems, 2002, 10(5).

[33]Shy O, Stenbacka R. Customer privacy and competition [J]. Journal of Economics & Management Strategy, 2016, 25(3).

[34]Weitzner D J, Bruce E J. Big Data privacy workshop: Advancing the state of the art in technology and practice[EB/OL].http://web.mit.edu/bigdatapriv/index.html.

[35]Xuyun Zhang, Chang Liu, Surya Nepal, et al. A hybrid approach for scalable subtree anonymization over big data using Map Reduce on cloud[J]. Journal of Computer and System Sciences, 2014,80(5).

[36]Xue K, Hu T, Zhang X, et al. A withered tree comes to life again: Enabling innetwork caching in the traditional IP network [J]. IEEE Communications Magazine, 2017, 55(11).

[37]Xiao Y, Wang H, Jin D, et al. Healthcare data gateways: found healthcare intelligence on blockchain with novel privacy risk control [J]. Journal of Medical Systems, 2016, 40(10).

[38]Yan L, Yingjiu L, Qiang Y, et al. Privacy leakage analysis in online social networks [J]. Computers &Security, 2015,49(3).

[39]Zhang L, Xuan J, Si R, et al. An improved algorithm of individuation Kanonymity for multiple sensitive attributes [J]. Wireless Personal Communications, 2017, 95(3).

(責任编辑:清宁)