基于软件定义的网络准入控制体系*

2020-04-25邓永晖鹿文杨

邓永晖,周 佳,鹿文杨

(中国电子科技集团公司第三十研究所,四川 成都 610041)

0 引 言

作为内网安全防护的“第一道关卡”,网络准入控制依托身份认证和安全检查结果实施访问控制措施,阻止身份不合法、状态不合规的对象接入,解决局域网边界安全问题。随着网络的发展和信息化程度的提升,各种打印机、摄像头、IP 电话、BYOD 手持设备等“哑终端”不断涌现,对传统安装代理进行入网认证的方式提出挑战,于是兴起了各种无代理准入技术[1],摆脱对网络通信设备和客户端代理的依赖,如李京飞提出的基于终端特征指纹的准入控制[2]。同时,云平台、虚拟化、物联网等新技术逐步使用,网络准入控制也向资产发现、内网资源管控的方向拓展,如刘涛等提出的实现无盲区准入控制目标的解决方案[3]。

面对未来愈加复杂异构的局域网环境,各种应用场景和安全要求并存,单一的准入控制机制,或者某几种准入控制机制的简单堆砌已不能满足所有的安全防护和管理运维要求,功能完备、自适应能力强、部署维护简便、分析展现直观,无疑将是网络准入控制系统的一个重点发展方向。

1 网络准入控制框架

网络准入控制技术与机制众多,但其核心思想和框架模型都是统一的,如图1 所示。

图1 网络准入控制框架

框架中包括三个实体:

(1)入网实体。局域网外部待接入的对象,包含人和终端。人主要指其身份信息,终端的范畴则涵盖PC 机、服务器、打印机、IP 电话、音视频设备和BYOD 设备等。在准入认证过程中通过身份证书、物理特征、行为基线等来识别入网实体。

(2)鉴别实体。局域网内提供认证鉴别服务的实体(如AAA 服务器等),与入网实体进行认证信息交互,结合安全策略实施入网判决,将判决结果通知控制实体,并记录接入状态和日志信息。

(3)控制实体。局域网内实施接入控制操作的实体(如802.1X 交换机等),接收鉴别实体发送的判决结果,在网络、端口、协议、流量等层面施加访问控制。部分场景中控制实体可与鉴别实体合二为一(如网关式准入)。

不同准入控制机制的区别主要体现在网络准入控制的三类方法中:

(1)认证方法。鉴别实体对接入实体进行认证鉴权采用的工作模式、部署方式和认证技术的组合,工作模式有旁路模式和串接模式;部署方式包括有代理方式和针对哑终端的无代理方式;认证技术有传统的802.1X、PORTAL、DHCP 等,以及基于资产探测和特征识别的无代理认证技术[4]。

(2)联动方法。鉴别实体通知控制实体进行入网控制的方法,传统的准入技术其工作流程已包含联动方法,如支持802.1X 和PORTAL 协议的交换机能解析认证消息并自动实施控制;无代理准入时则需要鉴别实体通过SNMP、SSH 等远程管理方式主动下发交换机配置策略以实现控制。

(3)控制方法。控制实体根据策略对接入实体实施访问控制的方法,有基于终端软件的控制(如ARP 阻断、终端本地防火墙)、基于网络设备的控制(如交换机端口控制、ACL 控制)和基于网络应用协议的控制(策略路由、虚拟网关、TCP 连接)等。

2 软件定义概念

软件定义,即用软件定义系统功能,通过软件编程实施灵活、多样的功能编排,实现系统动态赋能,提供用户化、智能化和定制化的服务能力。2009 年斯坦福大学首次提出SDN(Software Defined Network,软件定义网络)概念[5],ONF(Open Networking Foundation,开放网络基金会)在2012年发布SDN 技术白皮书[6],并致力于加速其部署,希望通过软件编程的形式定义和控制网络。Gartner在2012 年提出SDS(Software Defined Security,软件定义安全)概念[7],将网络安全设备与其接入模式、部署方式、实现功能进行解耦,底层抽象为安全资源池里的资源,顶层通过软件编程方式进行智能化、自动化的编排和管理,完成相应安全功能,实现一种灵活的安全体系,在复杂网络防护上表现出更强的适应性。

3 软件定义准入控制

3.1 模型

由于网络结构的复杂性,局域网准入的认证、联动和控制方法呈现多样化发展,衍生了各种联动和组合,本文借鉴软件定义的思想,提出一种准入控制体系,通过软件编程的方式自动编排各种准入控制资源构件,实现灵活智能的组织模式,为用户提供定制化、自适应的准入控制服务,适应不同场景需求。

基于软件定义的准入控制模型如图2 所示。

图2 软件定义准入控制模型

资源编排、控制检测和管理呈现三个方面形成一个动态、闭环的工作模型,体现灵活组织、统一管理的特点。

(1)资源编排:根据统一管理和配置,由软件编程的方式实现认证、联动和控制方法的按需组合,达到准入资源灵活联动和协同作用的目标。

(2)控制检测:在实施准入控制的同时,检测局域网边界及内部的异常情况和薄弱环节,实施安全审计,并向统一管理平台上报日志、告警数据。

(3)管理呈现:集中管理各类准入控制资源,实施统一注册、池化管理、弹性分配和动态加载;集中展示当前局域网准入态势,通过分析预测,针对当前态势演化出针对性的解决方案并指导自适应编排过程,实现闭环体系。

3.2 架构

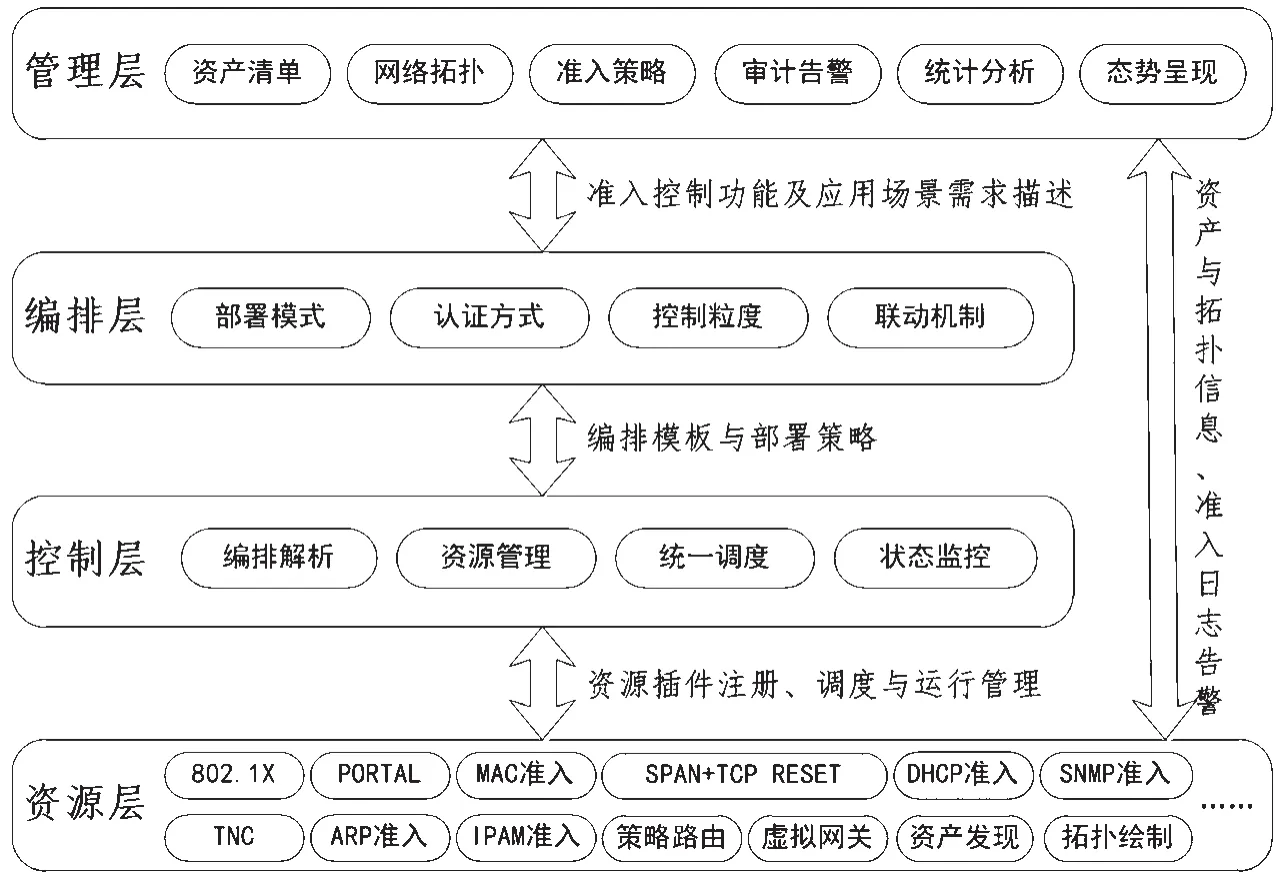

软件定义准入控制体系的核心是资源按需编排、快速灵活部署和态势统一呈现,实现自适应的准入控制能力和内网资产及准入态势展现能力,其架构如图3 所示。

图3 软件定义准入控制架构

整个架构包含四个层面:

(1)管理层。位于最顶层,用于人机交互,它基于编排层提供的API 下发准入功能需求策略描述,由编排层进行解析和处理。同时,从当前运行的准入资源构件中收集终端资产和网络拓扑信息进行展现,汇总准入日志和告警信息进行统计分析,提供内网终端准入态势的可视化呈现,为管理人员掌握内网安全状态和系统自适应调整安全策略提供数据支撑和预测素材。

(2)编排层。整个体系的核心功能层,根据管理层下发的功能及场景需求描述,通过语义解析、特征识别、编排组织等流程生成针对性的策略模板(包括工作模式、部署方式、认证方式、控制粒度和联动机制等要素),满足用户对准入控制的能力定制要求,适应网络的应用场景特点。编排完成后向管理层反馈编排结果,并向控制层下发模板和策略。

(3)控制层。根据编排部署策略模板,实现对资源层功能构件的编排和管理。通过解析编排策略为资源调度提供依据;通过资源管理实现插件化的准入资源构件注册、注销和维护;通过统一调度实现各功能插件的协调运行和功能互补;通过状态监控实现插件工作状态监管和异常冲突等的处理。

(4)资源层。包含各类准入控制功能模块,这些模块在控制层注册后成为准入资源池的公共资源,接受集中管理和统一调度,实现协同工作,发挥单一准入控制功能无法达到的防护效能;同时,各功能模块也按照统一的数据规范向管理层上报端点接入信息、网络拓扑信息和日志告警信息,供其进行综合统计与分析展示。

3.3 主要技术

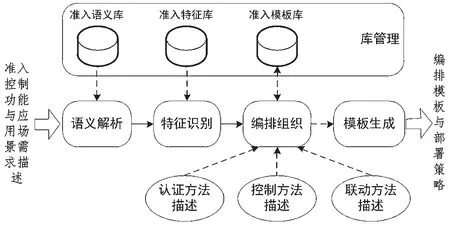

(1)准入资源自动编排技术

资源编排是软件定义准入控制体系的核心技术,是实现功能适配、场景兼容和能力自适应的关键,工作机制如图4 所示。

图4 准入资源自动编排机制

资源自动编排过程如下:

第一步,根据准入语义库的规则对用户的需求及应用场景的描述进行语义解析和转换,形成可供后续处理的标准化特征描述,如终端类型、网络规模、组网方式、接入要求、安全级别等;

第二步,将特征描述与准入特征库的特征数据进行匹配,识别出有效的特征;

第三步,直接从准入模板库中匹配和提取满足需求的成熟模板,或者从资源池中读取功能构件的注册描述信息,基于需求的特征进行智能编排组织,形成新的自定义模板;

第四步,向底层下发编排模板和部署策略;

第五步,编排结束后,通过编排时的上下文关联学习,对准入语义库、准入特征库和准入模板库进行更新,包括库内容和匹配模式的更新等。

(2)资产发现与拓扑绘制技术

通过资产发现与识别可以形成局域网的IP 资产清单,通过网络拓扑分析与绘制可以形成局域网的物理拓扑和逻辑拓扑,为管理运维和应急处置等提供有力支撑。资产发现与拓扑绘制的工作机制如图5 所示。

针对资产的扫描识别与网络拓扑的绘制分析包括主动发现和被动发现两种方式。

主动发现依托终端上安装的代理软件获取终端硬件的详细指纹特征、准入认证信息和网络会话信息;依托网络扫描嗅探获取无代理终端的资产指纹特征并检测非法接入终端,依托与网络设备的联动获取终端和网络设备间的连接关系。

图5 资产发现与拓扑绘制机制

被动发现依托交换机镜像口等方式获取内网流量,通过流量分析获取终端间的网络会话关系。

更进一步的,通过资产指纹与特征库的匹配识别资产的类型、厂家、型号等信息,通过网络连接关系分析绘制网络的物理拓扑,通过终端会话关系分析绘制网络的逻辑拓扑,最终由统一监管平台进行集中管理和态势展现。

(3)准入控制技术对比分析

网络准入控制从最初基于终端软件的架构(Software-based NAC,如终端防火墙),发展到基于网络基础设施的架构(Infrastructure-based NAC,如802.1X、PORTAL),再到基于应用的架构(Appliance-based NAC,如策略路由、虚拟网关准入),涌现了各种准入控制技术,业界也在研究这些技术的优势互补和融合,如基于DHCP 和TCP特征扫描的准入控制[2]、定制化的无盲区综合网络准入方案[3]、基于802.1X+portal 的准入应用[8]、基于策略路由和MVG 技术融合的准入体系[9]、基于多种准入技术实现准入控制和审计[10]。准入技术的融合互补是必然的发展趋势,下面对主流准入控制技术进行对比分析,如表1 所示,以作为功能编排融合的参考。

表1 准入控制技术分析

4 应用场景

基于软件定义的网络准入控制可以根据用户需求进行功能编排自适应,满足不同场景的应用要求,下面以几种典型场景为例说明:

场景一:高安全级别专用网络。该场景安全性是首要需求,部署维护的复杂性可以接受,因此可编排802.1X+策略路由(或虚拟网关)+资产发现的准入体系,兼顾有代理终端的细粒度认证、端口级强制管控,以及音视频等哑终端的硬件指纹生成、仿冒识别和流量访问控制。

场景二:用户要求较好的入网认证体验和故障逃生能力。该场景更倾向于易用性,一般采用引导式入网手段,在交换机支持PORTAL 协议的情况下可以编排PORTAL+认证代理的体系,否则可编排策略路由+资产发现的体系。

场景三:以WEB 应用为主的网络,要求部署简便的准入控制系统。该场景中应用业务以WEB为主,同时考虑部署便捷性,可以编排SPAN+TCP RESET 的应用协议准入控制实现,非法终端的HTTP 访问会因TCP 握手过程被阻断而无法完成。同时,根据用户需求可以采用有代理的认证或者基于资产特征识别的无代理认证手段。

场景四:采用DHCP 管理IP 的哑设备网络。该场景允许采用DHCP 动态分配IP 地址,且无法安装代理软件,通过编排DHCP+资产特征识别+IPAM 的体系解决,在DHCP 过程中根据DHCP 响应数据和TCP 端口分析形成硬件指纹,识别仿冒终端,同时通过IPAM 实现IP 地址可视化集中管理。在交换机支持DHCP Snooping+DAI 的情况下,还可增加交换机联动机制,开启网络中接入交换机的防护功能。

5 结 语

本文对网络准入控制框架及体系发展进行综述,提出了一种基于软件定义思想的准入控制体系,包括概念、模型和架构,从资源编排、资产识别、集中管控与态势呈现等方面介绍了体系的核心技术和工作机制,并对比分析了常用准入控制技术,为软件编排提供参考。相较于单一或固定的准入控制体系,软件定义准入控制体系依托准入功能资源池化和智能化编排,可以灵活衍变以适应不同应用场景的需要,并通过内网资产集中管理和准入态势统一呈现为管理人员提供微观细粒度管控和宏观全态势掌控能力。