构建安全可信的5G网络

2020-04-21

1 引言

2019年6月6日,工信部向中国电信、中国移动、中国联通和广电网络发放了5G牌照,拉开了中国5G正式商用的序幕,标志着中国5G元年的到来。到2019年年底,3家运营商在超过50个城市提供业务,共同发布了5G的业务资费,建设了13万个5G基站,部分城市5G基站实现了共建共享。在国家政策和业务需求的推动下,5G网络正朝着技术更加完善、业务更加多元、成本更趋合理、覆盖更加全面的方向发展。

在5G的网络发展中,网络安全问题一直是业界关注的重点,也是一项新技术在应用过程中必须正视的问题。5G网络到底有没有安全问题?安全问题可能产生的损失有多大?如何通过技术手段、管理手段和网络手段有效的控制好风险。本文从5G网络的技术架构出发,分析存在的安全薄弱点,提出应对策略,通过技术、网络组织和管理手段,加固5G网络的安全堤坝,为业务提供安全可信的网络。

2 5G网络安全态势

任何新技术的应用都有安全问题,如同任何的药物都有副作用一样。新技术应用需要有一定的试用周期,在试用期发现和解决各种运营问题。5G REL 15版本是2019年9月冻结,2019年10月中国正式商用,试用的时间周期极短,尽管早期的无线空口测试开始了近一年,但整个系统的综合测试,时间还是十分短的。因此需要网络运营者系统地、超前地思考5G 网络的安全问题,未雨绸缪,做好安全防范措施,用最短的时间建设和完善5G 的安全体系,减少大规模商用带来的网络安全风险,减少因安全风险造成的损失。

5G的网络安全影响到底有多大呢?我们知道,一件事故的损失,由这个事故所关联的事物功能失效造成的损失决定。5G网络具有大连接、高带宽和低时延的特点,能提供eMBB(enhanced Mobile BroadBand)、mMTC(Massive Machine Type of Communication)、uRLLC(ultra-Reliable Low Latency Communications)的业务,用通俗的话讲,5G能提供移动宽带接入业务、物联网业务以及需要低时延高可靠性的特种业务需要。5G可以覆盖传统的公众客户市场,还能为行业客户市场提供专业的服务,对象包括人与人的通信、人与及机器的通信,机器与机器的通信,更加为传统业务无法提供的诸如自动驾驶、VR、远程医疗、AI等未来业务,提供了技术方案。试想一个连接了几亿人,几十亿个物联网设备,关系到人们基本生活、生产活动、商业运营、社会保障的系统出现了安全事故,可能瘫痪、部分瘫痪、欺骗或劫持、误操作、信息泄露、效率降低等,会对社会产生巨大的影响。2018年英国运营商O2断网事件(4G网络),导致全国3 800万人没有无法上网和打电话,致使与之关联的医院、银行、交通出行等各种服务无法进行。2019年6月上海移动断网10分钟,导致手机数据和语音通信全部中断。5G网络安全的影响程度比4G网络要大,其大连接和高带宽的优势使得连接的用户数量和种类多过4G,2B的业务涉及重要和基础的行业用户,电力、银行、自动驾驶、远程医疗、工业4.0等,将会对整个社会运营产生巨大的影响,对5G 网络的安全的重视必须提高到战略层面。

3 5G网络安全的重点领域

“4G改变生活,5G改变社会”,点出了4G和5G的业务应用的差异。一个新的技术创新,需要有新的需求和业务模式驱动。5G与4G的业务最大的区别,在于实现了万物互联,不仅人与人,人与物,而且物与物的互联。高带宽、低时延和大连接是5G设计的技术要求,借鉴互联网生态的蓬勃发展的启发,促进产业生态发展的思考也在5G技术构架中得到充分的考虑。5G技术主要包括无线侧NR技术、承载技术和核心网技术。无线侧的NR技术中的OFDM(Orthogonal Frequency Division Multiplexing)、Massive MIMO(Massive Mutiinput,Muti-Output)技术、256QAM技术都是底层无线技术,有些技术在4G中已经应用。由于NR技术涉及的部分在基站,范围较小,只要系统稳定,整体的安全风险与4G相似;5G的承载技术由光接入技术、IP承载技术,光传输技术组成,整体的技术跟4G差异不大,网络组织相近,安全风险跟4G的安全风险相近,传统维护4G承载网的安全手段都适用。5G核心网是5G技术创新点,采用了开放的体系架构,包括以云(容器)为基础设施,控制和转发分离、服务化架构的控制方式、网络切片技术。这些技术借鉴了IT领域和互联网领域的平台技术,使核心网“开放“和”软化”,能进行灵活的组网,个性化的定制,快速地支持各种业务和应用场景。由于核心网关联了所有用户,也关联所有的业务应用,所以5G 核心网络安全是5G网络安全的核心。

4 5G核心网与4G核心网的差异

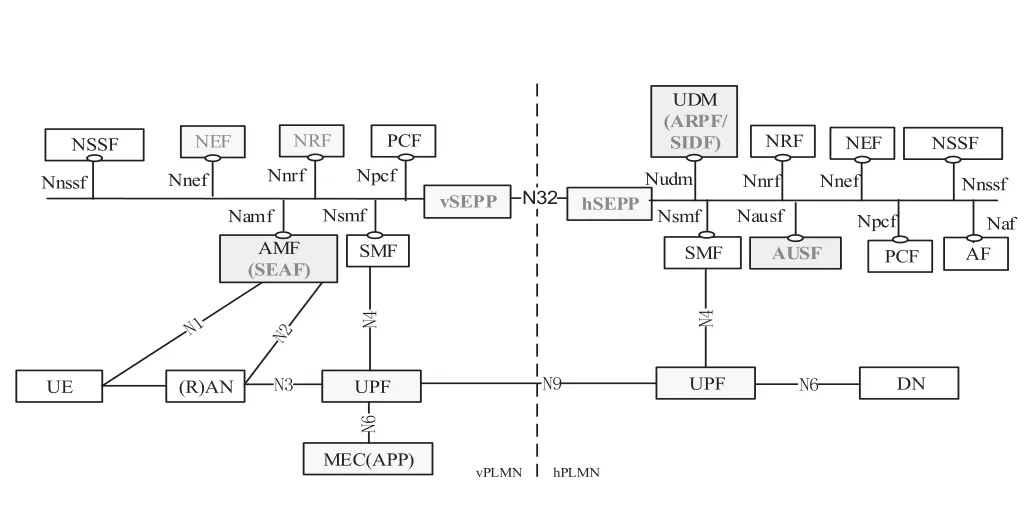

在分析5G核心网安全之前,先对比4G核心的技术架构。4G核心网自运营以来,除了人为操作失误引起的瘫痪(2019年上海移动发生一起,中断业务10分钟),没有发生大的系统性的安全事故。5G核心网与4G核心网的有哪些主要区别?4G与5G核心网的示意图如图1所示。

图1 4G与5G的核心网示意

4.1 核心网的基础设备不同

4G核心网的网元构建在专用设备上,如专用服务器或转发设备,而5G核心网构建在云化架构的虚机或容器上,云化的基础设施是5G网络的一个主要特点。云化基础设施具有资源共享、调度灵活、扩缩自如的特点。但云架构也是一个资源受限的系统,多个VNF和微服务是在共享云架构的计算资源、存储资源、总线资源,其可靠性、稳定性、资源的有效配置都关系到上层应用的性能和安全。加上目前对云基础的安全边界、基础设施性能、维护管理还在探索中,其可靠性是5G核心网安全的薄弱点。

4.2 核心网设计理念的不同

4G核心网是传统的封闭式架构,信令、控制与转发、网元都是以专用系统和体系为主。比如信令主要用Diameter,网元的连接是逐跳的单点连接,控制与转发一体(CD/DU合设)。5G核心网采用开放体系,所用网络功能承载在云平台上,网元运行在虚机或容器上,网络功能细化为多个独立的微服务,微服务通过总线方式相互通信,信令采用互联网常用的HTTP协议(HTTP/2)。服务化架构确保各种新的功能和应用能独立加载、升级;控制和转发分离,用户面能灵活的组网,降低建网成本,减小网络时延。但服务化架构也带来功能暴露面多、漏洞较多,外部攻击手段多等问题,加上服务化架构对资源的占用管理难度大,容易引起资源占用的瓶颈带来的系统瘫痪的风险。例如,在实验室的系统功能虚拟化测试中,就曾出现某个服务频繁读写磁阵,独占资源导致其他服务无法读取磁阵数据,系统发生了重启的现象。

4.3 业务运营方式不同

4G网络主要以公众客户为主,由于公众客户需求相对单一,网络一旦建成,改动较小,主要以维护为主,每年只有1~2次小版本的升级。5G网络的客户既有公众客户,还有政企行业用户,特别是新兴的行业应用领域,要求网络根据用户需求进行定制、优化或升级。因此网络的灵活定制、快速适配的运营能力是关键。例如网络切片、边缘计算(MEC)等。但这种涉及网络的配置改变,需要更改的网络参数、资源参数、管理参数较多,考虑不周,会致使网络瘫痪、性能受限、业务受阻,误操作的概率增加,甚至比设备本身的故障产生影响更大。频繁的操作核心网,对运维人员,是一个巨大的挑战。

4.4 内外部入侵和攻击的机会不同

4G核心网是一个封闭的网络,核心网的暴露面少,功能实体间的连接是固定的和受控的,信令和控制是专用协议,安全界面和故障定位清晰。通常网络安全常面临的漏洞、劫持、拒绝访问攻击发生的概率较小,主要防范的安全事故是人为误操作。

5G核心网是一个开放的体系,云架构使得应用实例、虚拟功能的安全界面、安全隔离实现较难,两个互不相干但承载在一朵云上的应用,都能因为对资源的占用影响对方;信令和控制采用HTTP,入侵门槛低,黑客人数和入侵手段较4G大的多;微服务架构,功能更新升级的便利,也带来软件后门和病毒的风险;控制和转发分离,组网灵活,但也带来暴露面增多,安全界面不断调整引发的隔离失效;此外,基于总线的控制方式,微服务的地址更容易被探知,简单的DDOS攻击就能导致关键服务失效。所以5G在提供技术先进性时,也对安全提出了更大的挑战。

5G核心网架构设计的特点,也形成了5G核心网的安全风险点,概括起来如表1所示。

表1 4G/5G的安全风险分析表

5 5G网络的安全策略

3GPP针对5G网络的安全问题,也制定相应的规范,根据5G网络的特点,把5G网络的安全划分为6个域,每个域都有相应的规范。3GPP的安全域示意如图2所示。

图2 3GPP 5G安全域示意

但在具体操作过程中,还需要根据网络的实际,制定相应的安全策略。系统的分析,5G 网络的安全策略要考虑以下5个方面。

5.1 技术开放性的安全策略

针对5G网络的安全,3GPP的SA3工作组专门针对技术开放性,加强了安全框架的设计和关键认证技术的规范,相对于4G网络相比,5G标准中涉及安全的技术框架主要增加了SBA域的服务化架构的安全,重点是在核心网虚拟化功能的注册、发现、授权和用户隐私的保护方面,如表2所示。

表2 4G/5G安全认证比较

技术开放性的安全策略建议

(1)正确配置5G的安全特性和参数,保证5G自身的安全功能正常运行;

(2)设置5G核心网不同功能的安全域,做好必要的隔离,做好不同安全边界的管理;

(3)对外暴露的网元要配置安全模块,要做安全测试,确保安全模块满足要求;

(4)网络升级、网络切片,要及时调整安全边界,及时优化隔离措施。新加载的应用一定做安全评估。

5.2 云基础设施及VNF的安全

云基础设施的安全风险如图3所示。

图3 云基础架构与VNF的风险

云基础设施的安全策略

(1)5G核心网应运行在独立的云资源池上,禁止跟其他应用混合使用云资源池;

(2)云资源池应保证有充裕的冗余资源,便于5GC的灵活扩缩容,安全备份。云资源池的硬件、端口、存储,架顶交换机要做验证测试,防止后门、漏洞和性能对云资源池的影响;

(3)不同安全等级的VM不能部署在同一个硬件服务器上;加强对虚机逃逸、横向渗透等云资源攻击的防护;

(4)数据库要进行热备份,UDM、AUSF等主要数据库要跨DC备份,保证用户和业务数据的安全;

(5)云架构中的虚拟网络根据不同的网络面采用不同的VLAN进行隔离;同一网络面的虚拟网络也要根据不同的安全级别划分VLAN,划分安全界面,便于故障定位。(控制VLAN,业务VLAN,管理VLAN等。

5.3 管理5G网络暴露面,减少安全攻击点

图4有显示5G网络的内外部暴露网元。

图4 5G核心网功能与内外部暴露面

对外部暴露网元:NEF(网络能力开放功能)、UPF(用户面网元,连接核心网外部网元)MEC(移动边缘计算,跟核心网有交互)、SEPP(跨运营商业务边缘网元,运营商隔离);

对内部安全相关网元:AUSF(用户认证,拜访地网络校验)、UDM/SIDF/ARPF(用户安全签约数据、用户ID隐藏)、AMF/SEAF(接入认证,校验归属网络)、NRF(网络功能实体的注册、发现、授权,发放,服务化安全的核心功能)。

5.3.1 外部暴露网元的安全策略

(1)外部暴露网元,与核心网连接要有安全隔离网关,如UPFMEC;

(2)外部暴露网元,要有熔断机制,当发生DDoS攻击时,能阻断攻击流量对核心网的影响;

(3)外部暴露网元,要严格审核应用使用资源的情况,严格限制资源过度占用对其他应用的影响;

(4)外部暴露网元,要定期进行安全漏洞的扫描,做安全加固;

(5)运营商之间互连采用SEPP网元隔离,互通采用HTTPS协议加密。

5.3.2 内部安全相关网元的安全策略

(1)NRF与NFs之间采用双向认证,确保NFs是可信和授权的;

(2)NRF的配置、验证和管理要求严格的审核流程,误操作将给核心网带来较大的风险;

(3)关键内部网元对关键资源要有监控机制,特别对共用、可能成为瓶颈的资源要重点监控(例如读写磁盘、内存占用等);

(4)AMF要形成资源池化,避免单点故障引发的接入失败。

5.4 5G核心网管理节点的安全策略

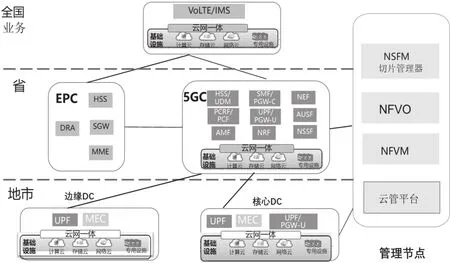

5G的管理节点包含云管平台、NFVM、NFVO和切片管理器(NSFM),如图5所示。

图5 5G核心网管理节点示意

5G核心网的管理节点的安全策略

(1)建立完善的安全管理流程,围绕信息泄露、劫持、误操作等,做好定期的检查,防护加固;

(2)加强版本管理,大版本必须进过验证,版本升级是要有预案,主备系统不能同时升级;

(3)切片管理要保证不同切片的有效隔离,资源足够,管理界面清晰,同时要做切片加载预案和测试;

(4)管理节点原则上不提供远程操作。

5.5 网络组织安全

网络组织安全涉及网络组网、备份等网络建设方案的选择对安全的影响。5G网络的大连接、高带宽和低时延的特性,支持业务种类多样,发生瘫痪事件影响面很大。因此在组网设计的时候,应避免5G核心网覆盖用户过大,造成极端事故对业务和用户的影响范围(地震、洪水电力故障、火灾)。目前建设方案有大区制和分省制,大区制5G核心网覆盖多个省的用户,分省制是5G核心网按省建。

网络组织建议:

(1)5G核心网建议采用分省建设,降低重大灾害对业务和用户的影响规模;

(2)5G核心网要有热备份,业务量大的省,在省内不同的DC上进行备份;业务量小的省,可跨省互为备份 ;

(3)跨省核心网间信令通道原则上要用SEPP网元隔离,减少内部暴露面,降低风险;

(4)5GC的服务化架构导致网间信令连接数量增多,效率降低,必要时引入SCP网元(Service Communication Proxy、R16版本计划的网元)进行收敛,提高性能安全性。

除了以上的安全建议外,对组成云资源的电源、空调、承载网络的可靠性和稳定性,也要有相关的测试评估,对Hyperviser、云OS等基础软件也要做安全、性能的测试,做到心中有数。安全不是一个一劳永逸的事情,是一个不断优化、完善和升级的过程,本文所阐述的5G网络的风险,是从技术层面分析的潜在的风险,在实际运营中,还会有意想不到的安全隐患,需要在实践中不断优化提升。只要高度重视5G网络安全,有一套安全防护的理论体系,有对5G 网络技术原理的理解,不断优化安全防护机制,5G网络就会更加安全可信,也能更加发挥它技术架构的特点,为万物互联服务。