SDN 环境下的LDoS 攻击检测与防御技术*

2020-04-15白志华闫丽娜

颜 通,白志华,高 镇+,闫丽娜,周 蕾

1.天津大学 电气自动化与信息工程学院,天津 300072

2.北京智芯微电子科技有限公司,北京 102200

1 引言

低速率拒绝服务(low-rate denial of service,LDoS)攻击是近些年来出现的一种新型的网络攻击方式[1-2],其主要针对网络中的各种自适应机制的漏洞,比如TCP(transmission control protocol)协议中的拥塞控制机制、路由器的队列管理机制等进行攻击。LDoS攻击利用周期性的高速率短时脉冲,使得网络不断地在稳定状态与非稳定状态之间变换,严重降低网络的性能。由于LDoS 攻击端在大部分时间内保持静默状态,因此LDoS 攻击的平均流量很低,这大大增加了检测的难度。与传统的DoS 攻击相比,该攻击有以下几个显著的特点[1]:

(1)攻击所利用的各种漏洞来自于网络中的各种自适应机制,因此攻击所引起的各种反应对于受害者来说是合法的,这会导致受害者长期受到攻击而无法察觉;

(2)采用间歇式的攻击方式,攻击流量的平均速率很低,很容易混在正常流量中而不被察觉,因此该攻击隐蔽性非常好;

(3)攻击成本低,无需维持长时间的高速攻击流量,攻击所需要的数据流量远小于洪泛式DoS 攻击。

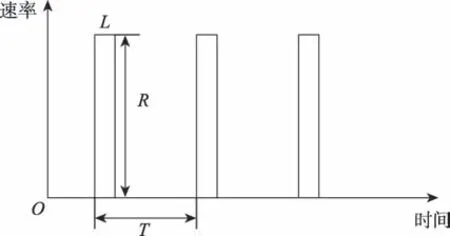

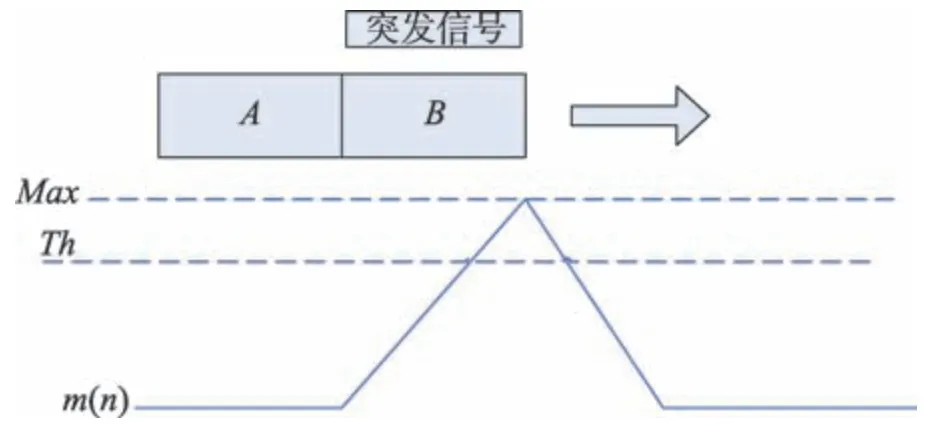

LDoS 攻击脉冲的数学模型可以用一个三元组(R,L,T)来表示,其中R表示脉冲的幅度,是攻击流量的最大值;L表示每个攻击脉冲的持续时间;T表示攻击脉冲的周期,是两个连续攻击脉冲的时间间隔。具体表示如图1 所示。

Fig.1 LDoS attacks traffic图1 LDoS 攻击流量

作为目前网络中使用最为广泛的传输协议,TCP协议在互联网中发挥着至关重要的作用。目前提出的各种LDoS 攻击大多数都是针对TCP 协议中的各种自适应机制提出的,而拥塞控制机制是TCP 协议中最为重要的自适应机制,下面主要针对TCP 拥塞控制机制的LDoS 攻击进行介绍。

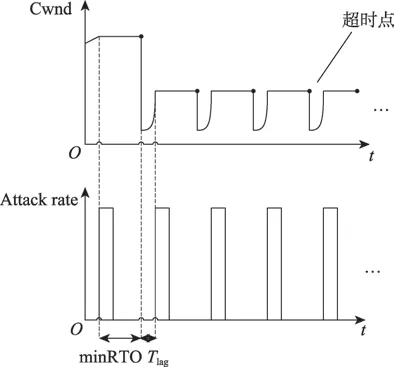

TCP 协议拥塞控制机制的主要思想是发送端根据当前的链路拥塞情况动态地调整报文发送的速率。针对TCP 拥塞控制机制的LDoS 攻击主要利用了TCP 拥塞控制算法中的超时重传(retransmission time out,RTO)和加增减乘(additive increase multiplicative decrease,AIMD)两种自适应机制。利用具有周期性短时高速脉冲特点的攻击流量造成正常TCP流量的周期性丢包,制造不同程度的网络拥塞状况,从而不断触发TCP 的超时重传和加增减乘两种自适应机制,使得正常TCP 发送端的拥塞控制窗口一直处于很小的状态,导致受害主机的TCP 吞吐量急剧降低,严重影响网络性能。其攻击过程如图2 所示。

Fig.2 LDoS attack based on RTO mechanism图2 基于RTO 机制的LDoS 攻击

作为下一代网络的热门解决方案,软件定义网络(soft defined networking,SDN)越来越受到人们的关注[3],但作为一种新型的网络架构,其同样面临着各种各样网络攻击的威胁。传统网络中各种攻击方式,如分布式拒绝服务(distributed denial of service,DDoS)[4-5],在SDN 网络中依然有效[6-7],同时控制器在整个SDN网络中起着至关重要的作用,一旦控制器发生宕机,整个SDN 网络将陷入瘫痪状态。因此,针对控制器的攻击将会对整个SDN 网络造成致命的打击。SDN网络下同样存在着LDoS 攻击的威胁,且危害巨大,同时SDN 网络控制与转发分离、网络行为可编程等特点又为LDoS 攻击的检测与防御提供了新的思路,在SDN 网络环境下研究LDoS 攻击的检测与防御机制具有重要的意义。

2 相关工作

文献[2]首次提出低速率拒绝服务攻击,其后对于LDoS 的检测和防御的研究一直是网络安全领域的热点,国内外研究人员提出了各种检测与防御机制。目前,LDoS 攻击的检测方法可以分为时域检测和频域检测两大类。

频域检测方法主要是在频域上对网络流量进行分析,将信号检测理论以及滤波器理论应用到低速率拒绝服务攻击的检测中[8]。其主要思想是采用信号处理技术与网络流量数据处理技术相结合,把经典的信号检测理论和滤波器理论应用到LDoS 攻击流量的检测和过滤方法中。文献[9]发现攻击流量和正常流量的功率谱密度存在明显差异,并提出了利用攻击流量和正常流量之间归一化功率谱密度的最大距离作为判别LDoS 攻击的依据。文献[10-11]提出采用小波处理来检测LDoS 攻击流量的思想,利用离散小波变换(discrete wavelet transform,DWT)技术将网络流量变换成为高、中、低3 个频率分量,从而实现攻击流量的检测。文献[12]提出了采用卡尔曼滤波一步预测的方法检测LDoS 攻击,该方法根据攻击开始时观察到的受害端流量发生异常突变的特征,采用一步预测与最优估算的误差值作为检测依据。文献[13]提出了一种基于频谱分析的LDoS 攻击流过滤方法,将TCP 流量和LDoS 攻击流从时域转换到频域,并基于无限脉冲响应滤波器设计了一种梳状滤波器来滤除频域中的LDoS 攻击流。该方法在有效滤除LDoS 攻击流的同时对合法TCP 流量的影响较小。文献[14]提出了一种适用于LDoS攻击检测的自适应核主成分分析(kernel principal component analysis,KPCA)方法,通过小波多尺度分析提取网络流量,利用平方预测误差统计检测LDoS 攻击。文献[15]通过将功率谱分析与信息熵相结合,引入傅里叶功率谱熵和小波功率谱熵来检测LDoS 攻击,并提出了基于功率谱熵的排队算法缓解LDoS 攻击。文献[16]根据网络流量存在多重分形特征,提出了一种基于小波变换和组合神经网络的识别方法,对普通网络流量和LDoS 攻击流量进行分类。文献[17]提出了一种基于相关的方法来检测LDoS 攻击。利用Hilbert-Huang 变换得到网络流量的希尔伯特频谱,获取更多的网络流量信息,实现有效地检测LDoS 攻击。文献[18]通过小波分析,比较正常网络流量和被LDoS 攻击的流量之间的Hölder 指数的差值与基于统计结果设置的检测阈值的关系来检测LDoS 攻击是否存在。

在时域范畴内,文献[19]提出了用信息指标检测LDoS 攻击,给出了广义熵和信息距离两种检测方法,并提出了一种基于信息距离的IP 追踪方法,该方法能够在较短时间内追踪到攻击源。文献[20]将LDoS 攻击流量视为有明显周期性的小信号,基于小信号检测理论,提出了一种基于小信号模型的LDoS攻击检测方法。文献[21]研究了基于时间窗统计的LDoS 攻击检测方法,该方法通过在时域进行单位时间内的异常脉冲统计分析,揭示了在LDoS 攻击期间,网络的正常流量下降很大的同时,攻击流量出现短时间不规则的高脉冲现象,提出了采用时间窗统计的方法来检测LDoS 攻击。文献[22]提出了采样语音识别中的动态时间环绕方法(dynamic time warping,DTW)来实现攻击流量匹配的检测方法。文献[23]提出了一种基于LDoS 攻击下的TCP 流量比DDoS 攻击下的正常流量更加离散的事实来检测LDoS 攻击的新方法,根据TCP 流量的离散特征,采用两步聚类分析对网络流量进行聚类,然后通过异常分片检测可疑的聚类,该方法能有效地检测LDoS 攻击。文献[24]从序列匹配的角度研究了LDoS 攻击的特征,提出了一种基于Smith-Waterman 局部序列比对算法的LDoS 攻击检测方法,将局部构建的检测序列与背景流进行比较,获得LDoS 攻击的特征参数,从而实现检测LDoS 攻击的目的。文献[25]利用提取到的攻击流特征提出了基于简单距离算法和自适应阈值算法相结合的方法检测LDoS 攻击。文献[26]将路由器队列特征采用核主成分分析(KPCA)降维,作为神经网络输入,再利用神经网络自学习能力生成LDoS 分类器,达到检测LDoS 攻击的目的。

当前LDoS 攻击的研究主要集中在传统网络架构中,针对SDN 环境下LDoS 攻击检测的研究还相对较少。SDN 控制与转发分离、网络行为可编程等特点为LDoS攻击的检测提供了新的思路。基于SDN的这些特点,本文在SDN 环境下对LDoS 攻击的检测与防御机制进行了研究,设计了一种在基于OpenFlow协议的SDN 网络下实现LDoS 攻击检测与防御的机制。利用OpenFlow 流表对每条流的流量进行单独统计,实现攻击流量与正常流量的分离,然后提出了一种双滑动窗口检测方法用于检测具有周期性短时脉冲特点的攻击流量,从而实现攻击的检测。一旦检测到攻击,控制器便通过下发流表的方式实现对攻击的实时防御。该检测机制时效性高,易于实现。

3 检测与防御机制

在基于OpenFlow 协议的SDN 网络中,控制器通过下发流表的方式对交换机的转发行为进行控制,同时流表又可以用于对每条流的流量信息进行单独统计。基于SDN 的这个特点,本文提出了一种基于OpenFlow 协议的LDoS 攻击检测与防御机制。LDoS攻击之所以难以检测,是因为攻击流量淹没在正常流量之中,而攻击流量的平均速率又很低,从而导致混入了攻击流量的混合流量与正常流量的差异很小。本文利用SDN 可以方便地对每条流的流量进行单独统计的特点,将具有周期性短时高速脉冲特点的攻击流量从混合流量中筛选出来,从而实现攻击的检测。然后从攻击流的流表信息中提取出攻击者的MAC地址等信息,通过下发流表的方式进行攻击的防御。

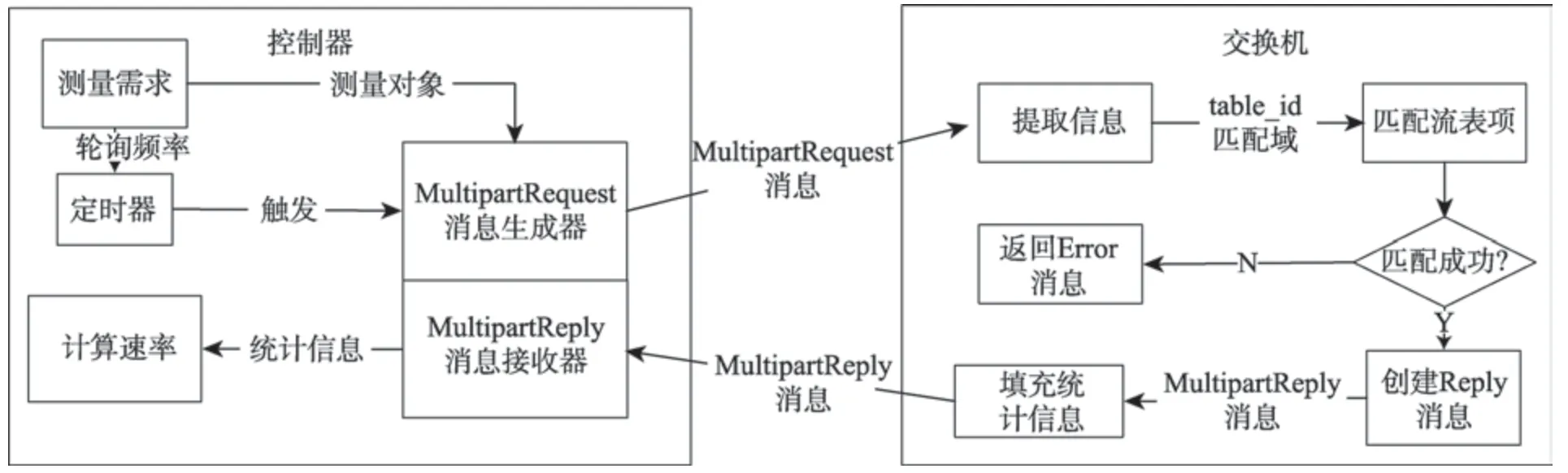

3.1 流量信息采集过程

攻击检测的前提是准确地获取网络的各种信息,如端口、业务流的流量统计信息以及数据包的解析信息等。在传统网络架构中,若想获取这些信息,需要在网络中部署相应的数据采集模块,而在基于OpenFlow 协议的SDN 环境下,OpenFlow 交换机会收集端口和流的统计信息,而这些都是基于OpenFlow流表来实现的,不需要额外的采集设备。控制器可以通过周期性的轮询获取交换机的各种统计信息,利用这些统计信息便可以计算出每条流或每个端口的实时速率等信息,整个轮询过程如图3 所示[27]。

Fig.3 Polling process for switch statistics图3 交换机统计信息的轮询过程

控制器通过周期性向交换机发送Multipart-Request 消息请求交换机的统计信息,根据交换机回应的统计信息计算出各个数据流或者端口的速率。单条流的速率计算公式如式(1):

其中,bn为第n次轮询时flow_stats_reply消息中byte_count字段的值,表示到目前为止,该条流表已经处理过的字节数,tn为第n次轮询时,根据flow_stats_reply 消息中Duration_sec 和Duration_nsec 字段的值计算出的时间,代表当前流表已经存在的时间,则Vn为两次轮询间隔内的平均速率,端口速率可以采用类似的方法获得。

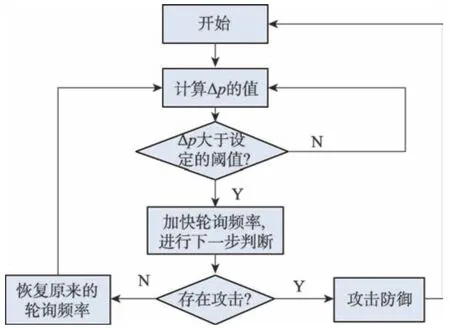

LDoS 攻击流量为周期性短时高速率脉冲,脉冲的持续时间很短,往往只有几百毫秒,因此若想检测出攻击脉冲,必须采用较高的轮询频率,这样势必会给控制器造成很大的负载压力。本文提出了一种基于端口流量异常的自适应轮询机制,只有当端口流量出现异常时,才会加快轮询频率,对是否真正遭受到攻击进行更进一步的判断,这样可以避免长时间过高的轮询频率给控制器和通信链路带来过大的压力。

由LDoS 攻击的原理可知,LDoS 通过周期性的短时高速脉冲,造成交换机或者路由器的队列瞬间被占满,从而导致正常TCP 流丢包,最终使得正常TCP 源端主动降低自己的发送速率,严重影响网络的性能。通过观察发现,当发生LDoS 攻击时,瓶颈链路上的交换机或路由器的端口流量会出现流入与流出不平衡现象,定义:

其中,inpacks为一段时间内某个交换机所有端口流入的数据包总数,outpacks为所有端口流出的数据包总数。在正常情况下Δp的值很小,即交换机或路由器流量的流入与流出处于一种相对平衡的状态。但当LDoS 攻击发生时,大量的数据包会在短时间内流入交换机内,假如该交换机的出口链路为瓶颈链路,由于受到链路带宽的限制,交换机无法及时将瞬间涌入的数据包转发出去,只能将其存在缓存中,如果缓存满了,就只能丢掉,这样就会导致Δp的值瞬间增大。因此,可以通过计算每个交换机的Δp值来对是否遭受LDoS 攻击进行预判断,图4 为基于端口流量异常的自适应轮询机制流程图。

Fig.4 Adaptive polling mechanism based on port traffic anomaly图4 基于端口流量异常的自适应轮询机制

3.2 双滑动窗口攻击检测过程

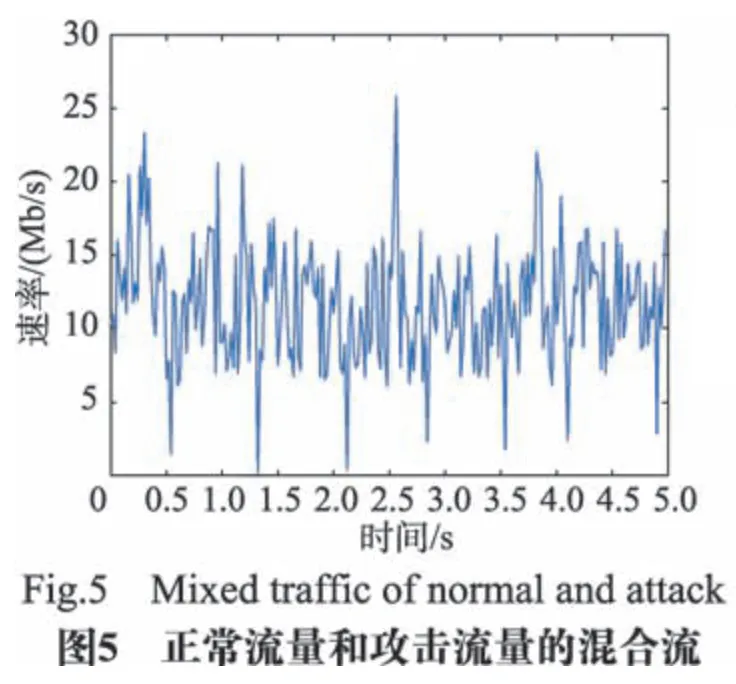

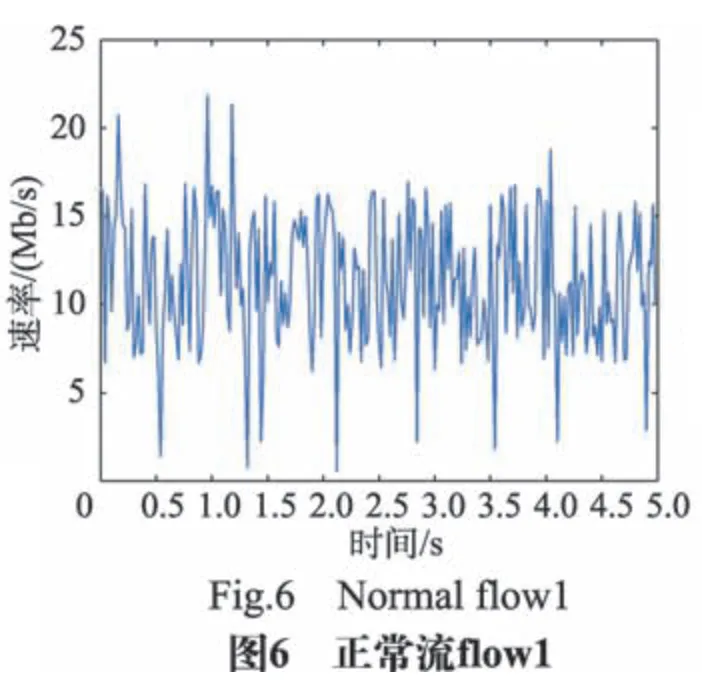

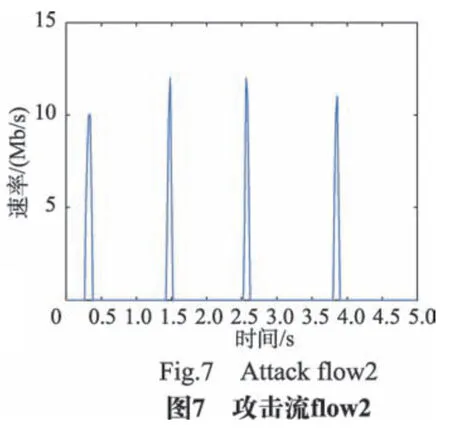

LDoS 攻击之所以难以检测,是因为其攻击流量的平均速率很低,隐藏在正常流量中而不易被察觉。本文提出的LDoS 攻击检测机制的思路是利用OpenFlow 流表对每条流单独统计速率,这样便可以将攻击流量与正常流量分离开,从而将具有周期性短时高速脉冲特点的攻击流量检测出来。如图5 所示,正常流量flow1 和攻击流量flow2 混合在一起形成的混合流量与正常流量的差别很小,很难检测到攻击流量的存在。利用OpenFlow 流表对每条流的流量进行单独统计,可以将攻击流量从混合流量中分离出来,单独统计之后的正常流flow1 和攻击流flow2的流量分别如图6、图7 所示。

利用SDN 网络可以对单条流进行统计的优势,将混合流分解成多个单条流进行分析,从而将攻击流与正常流区分开。这样,LDoS 攻击的检测问题就变为周期性脉冲流量的检测问题,本文采用信号检测中的双滑动窗口法进行周期性攻击脉冲的检测。

3.2.1 信号检测中的双滑动窗口检测

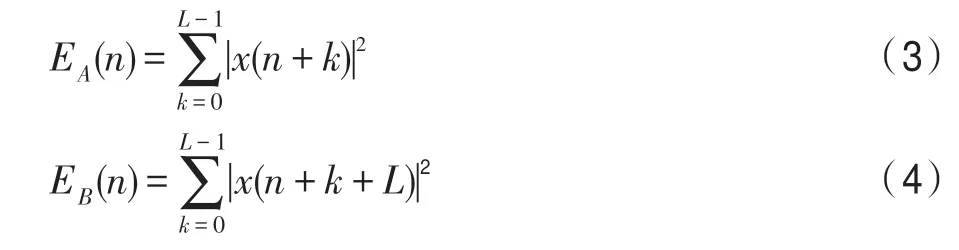

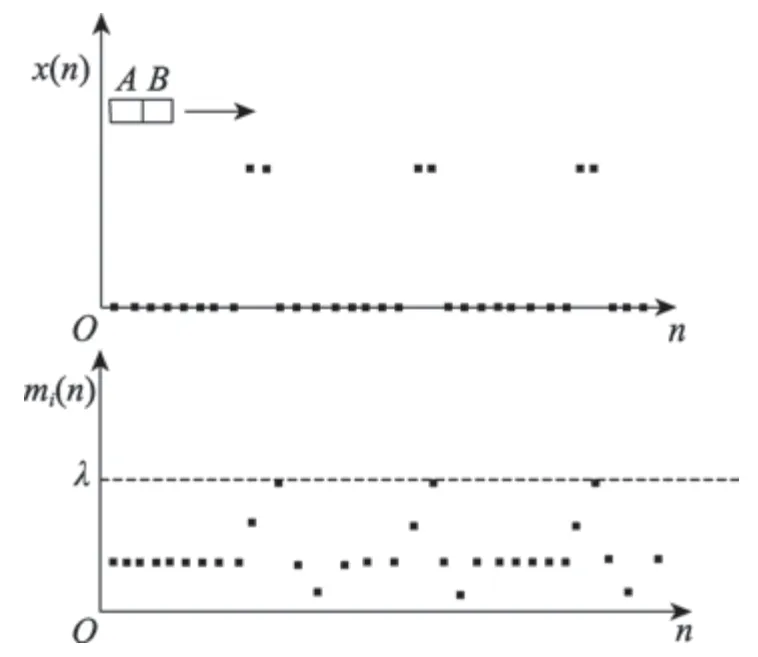

在信号检测领域,双滑动窗口检测法主要用于突发信号检测。创建两个相同宽度的滑动窗口,通过两个窗口内信号能量比值的变化判断是否存在突发信号。具体流程为:设计两个相邻的长度都为L的窗口,假设两个窗口分别为A和B,当两个窗口在接收到的信号上进行滑动时,落入到两个窗口内的信号能量分别为EA和EB,其中EA和EB的计算方法如下:

二者比值为:

当开始进行信号检测时,窗口A和窗口B随着时间采样信号开始滑动,当两个窗口内都只包含白噪声时,两个窗口能量的比值m(n)接近于1。当突发信号进入窗口B时,m(n)的值随之增大,当突发信号正好完全进入窗口B中时,m(n) 的值达到最大值Max。接下来随着窗口的滑动,突发信号逐渐进入窗口A并离开窗口B,此时m(n)的值又会逐渐减小,输入信号能量变化剧烈时m(n)的值比较大,因此可以根据m(n)和门限值Th的关系来判断突发信号的有无,具体过程如图8 所示。

Fig.8 Double sliding window method图8 双滑动窗口法检测过程

3.2.2 双滑动窗口检测攻击脉冲

本文根据信号检测的双滑动窗口方法,提出了一种对周期性的攻击脉冲进行检测的机制,在两个窗口内对采样值进行平滑处理,减小单个突发采样点对判决结果的影响,只有连续多个高速率的采样值才会被判定为攻击脉冲流量。具体检测方案如下:

(1)设定相关参数。设定采样时间为t,滑动窗口A和滑动窗口B的长度皆为N。N的值可以根据攻击脉冲的长度进行设定,若采样的时间间隔为τ,L为攻击脉冲的长度,则滑动窗口的长度N可以设定为L/τ。

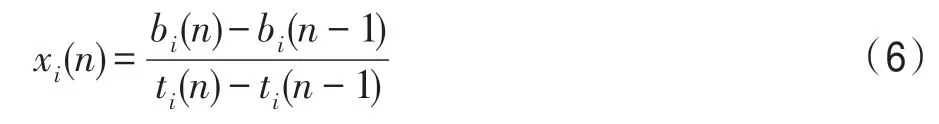

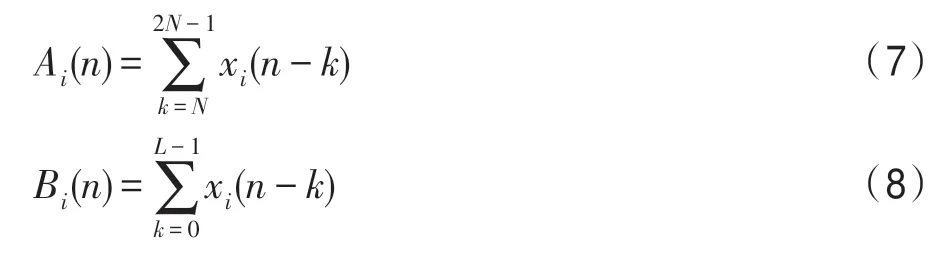

(2)对每条流的速率进行单独采样,利用式(6)计算每条流的速率,其中bi(n)为第n次轮询时,数据流i的流量统计值,ti(n)为第n次轮询时,数据流i的生存时间,xi(n)为在两次轮询间隔内,数据流i的平均速率。

(3)窗口随着采样值的不断增加而滑动,当n≥2N时,分别计算两个滑动窗口内所有采样值的和:

(4)计算两个滑动窗口内的采样值和的比值:

需要注意的是,由于攻击流中可能会存在连续多个采样值为零的情况,因此若Ai(n)为0,为了保证mi(n)存在,令mi(n)=Bi(n)。

(5)若mi(n)>mi(n-1),则说明此时还有较大的采样值进入窗口B,此时继续滑动窗口。若mi(n)≤mi(n-1),则此时的mi(n-1)即为图7 所示的Max值,接下来对mi(n-1)进行判断。

(6)若mi(n-1)大于设定的阈值λ,则此时有连续多个较大的采样值出现,即可认为此时出现一个异常脉冲。

(7)若在设定的采样时间t内,异常脉冲的数量超过设定的阈值k,则可判定该条流i为攻击流。

双窗检测的过程如图9、图10 所示。

Fig.9 Flow rate sampling图9 流量速率采样

Fig.10 Window sliding process图10 窗口滑动过程

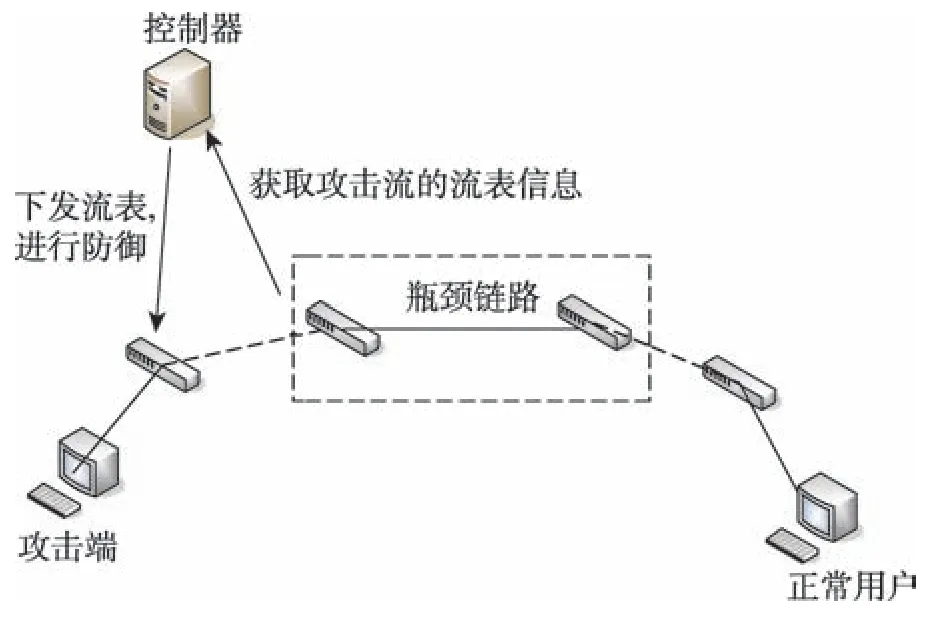

3.3 攻击防御过程

依据上述攻击检测方法,本文基于SDN 能够对网络进行实时控制的优势提出了一种防御方法。一旦检测到攻击,基于OpenFlow 协议的SDN 控制器便可以通过下发流表的方式对攻击行为进行实时防御。控制器根据攻击流中提取到的流表信息可以定位到攻击主机所连的交换机端口,然后通过下发流表的方式对该端口进行隔离。例如,可以通过向攻击主机所连的交换机下发表1 所示的流表来实现端口的隔离。

Table 1 Flow table required for port isolation表1 端口隔离法所需的流表

这种方法可以将攻击主机永久地从网络中下线,有效地防止攻击者篡改IP地址或MAC地址之后再次将攻击流量注入到网络中,具体的防御过程如下:

(1)提取信息。一旦检测到攻击流量,从攻击流量的流表中提取出攻击的源MAC、目的MAC等信息。

(2)定位攻击源。根据源MAC 地址,控制器定位攻击主机所在的交换机及所连接的端口。

(3)流表生成。构建如表1 所示的流表,匹配域为IN_PORT=攻击主机所连的端口,动作域为Action=Drop。

(4)流表下发。向攻击主机所连的交换机下发步骤(3)中构建的流表,实现对攻击主机的隔离。

防御过程如图11 所示。

Fig.11 Defense process based on OpenFlow protocol图11 基于OpenFlow 协议的防御过程

4 实验及结果分析

4.1 实验环境

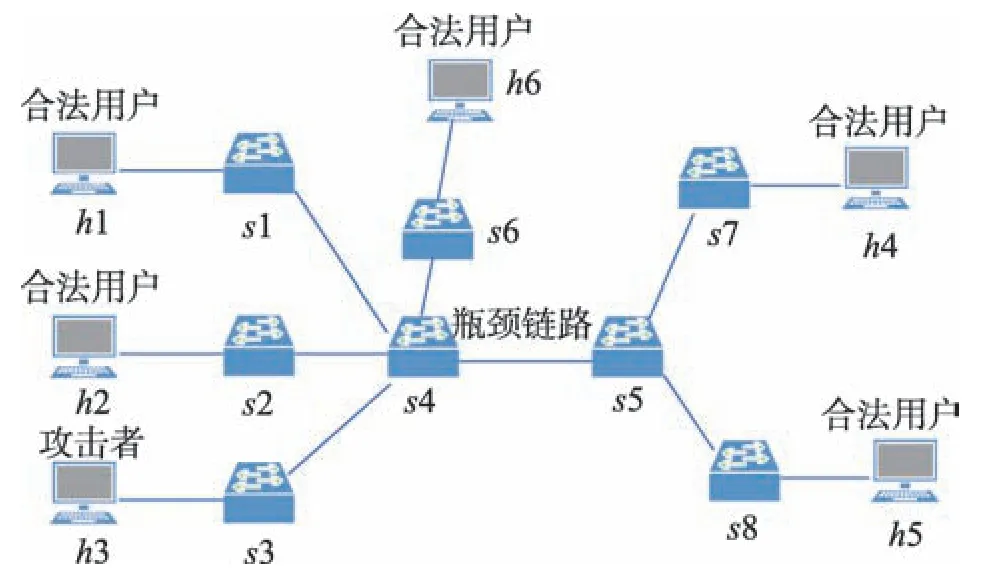

为了更加充分地验证基于OpenFlow 协议的LDoS 攻击检测与防御机制的有效性,本文使用Mininet 创建了一个包含OpenVSwitch 交换机、网络主机在内的模拟SDN 数据中心网络,并采用ONOS控制器作为整个SDN 网络的控制平台。实验的网络拓扑如图12 所示。其中,主机h1、h2、h4、h5、h6为合法用户,h3 为攻击者,OpenFlow 交换机s4 与s5之间为瓶颈链路,链路带宽为10 Mb/s,其余链路带宽均为100 Mb/s,所有链路的延时均为10 ms。

Fig.12 Experimental network topology图12 实验网络拓扑图

h1和h2 分别与h6 和h4 建立正常的TCP连接,h1、h2 为发送端,h6 和h4 为接收端,TCP流量由D-ITG工具产生,两个TCP连接的发包速率均为2 400 package/s,包的大小均为512 Byte,因此两对TCP 连接的平均速率均为2 400×512×8 bit/s=9.83 Mb/s,正常TCP 的minRTO 按照RFC 的推荐设为1 s。h3 向h5 发送UDP 攻击流量,攻击参数如表2 所示。

Table 2 Attack parameter表2 攻击参数

4.2 参数的选取

攻击检测中用到的相关参数主要有检测时间t,采样间隔τ,滑动窗口长度N,m值的阈值λ,脉冲数量阈值k。下面对各个参数的选取进行分析。

(1)采样间隔τ。在实际网络中,LDoS攻击脉冲的长度一般为2-3RTT[8]。如果太短,不能够导致正常TCP流量丢包,达不到攻击的效果;如果太长,LDoS 攻击就退化成了普通DoS攻击,很容易被检测出来。一般来说,LDoS 攻击的脉冲长度大多集中在50~300 ms 之间,为了能够将LDoS 攻击脉冲检测出来,采样的时间间隔必须与脉冲长度在同一尺度上,本文的采样时间间隔设定为50 ms。

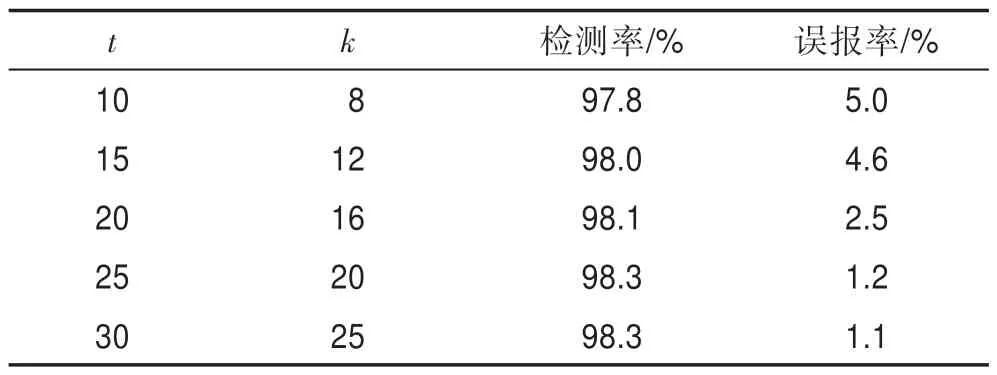

(2)检测时间t与脉冲数量阈值k。由攻击检测的流程可知,在检测时间t内,若异常脉冲的数量超过阈值k,则判定存在攻击。检测时间t会影响检测的准确性与有效性。若检测时间过短,会导致误报率过高,影响检测的准确性;若检测时间过长,会导致控制器长时间维持较高的轮询频率,给控制器和通信链路造成过大的负载压力。同时,过长的检测时间还会导致检测防御的实时性降低。阈值k可以通过t/T获得,其中T为攻击脉冲的周期。阈值k的值也可以根据实际的检测需求进行调整。为了得到最佳的参数值,本文从检测率和误报率两方面对参数t和k进行分析。在τ=50 ms,λ=5,N=6 的参数条件下,通过多次实验,计算不同的t、k组合的检测率和误报率如表3 所示。

Table 3 Detection effect under different (t, k)表3 不同(t,k)组合下的检测效果

从表3 中可以看出,随着检测时间t的增大,检测率的提高并不是非常明显,但是误报率却可以明显降低。综合检测的准确性和有效性两方面进行考察,当t=25 s,k=20 时,可以达到较好的检测效果。

(3)滑动窗口N。N的值如果太小,会导致单个采样点对判决结果的影响太大,从而导致误报率过高;若N的值过大,会增加计算的复杂度,增大控制器的检测开销。由双滑动窗口机制可知,滑动窗口N的最佳值是L/τ,其中L为攻击脉冲的持续时间,τ为采样间隔。此时,同一个攻击脉冲的所有采样点正好可以全部进入窗口B中。在本文中τ的取值为50 ms,而L的值一般不会超过300 ms,因此本文将滑动窗口N的值设定为300 ms/50 ms=6。

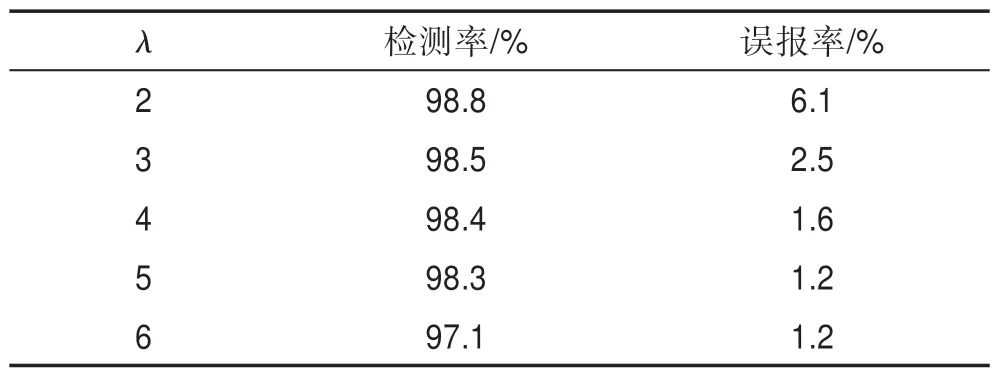

(4)m值的阈值λ。正常数据流的流量比较平稳,因此m值集中在1 附近,而波动性很大的异常流量的m值会明显大于1。双滑动窗口的比值m如果大于设定的阈值λ,则认为出现一个攻击脉冲。本文在τ=50 ms,t=25,k=20,N=6 的参数条件下,通过多次实验,从检测率和误报率两方面对参数λ进行分析,得出的结果如表4所示。从表中结果可以看出,随着λ的增大,检测的误报率明显降低,但检测率也随着降低,当λ=5 时,可以达到一个相对较好的效果。

Table 4 Detection effect with different λ表4 不同λ 取值时的检测效果

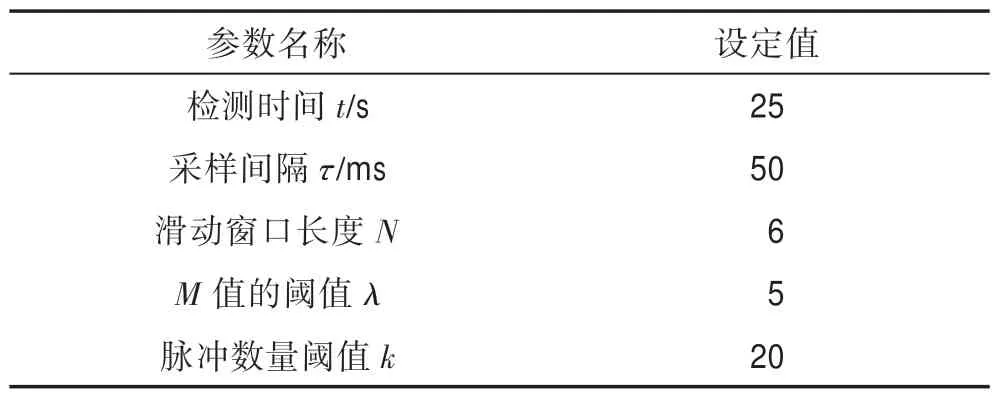

以上讨论了攻击检测过程用到的参数的取值,根据多次重复实验的结果以及以上分析,本文检测过程中的相关参数的选取如表5 所示。

Table 5 Selection of parameters表5 各参数的选取

4.3 检测过程分析

攻击发生后,流经交换机s4 的数据流主要有3条,如表6 所示,分别为flow1、flow2、flow3。

Table 6 3 streams flowing through the switch s4表6 流经交换机s4 的3 条流

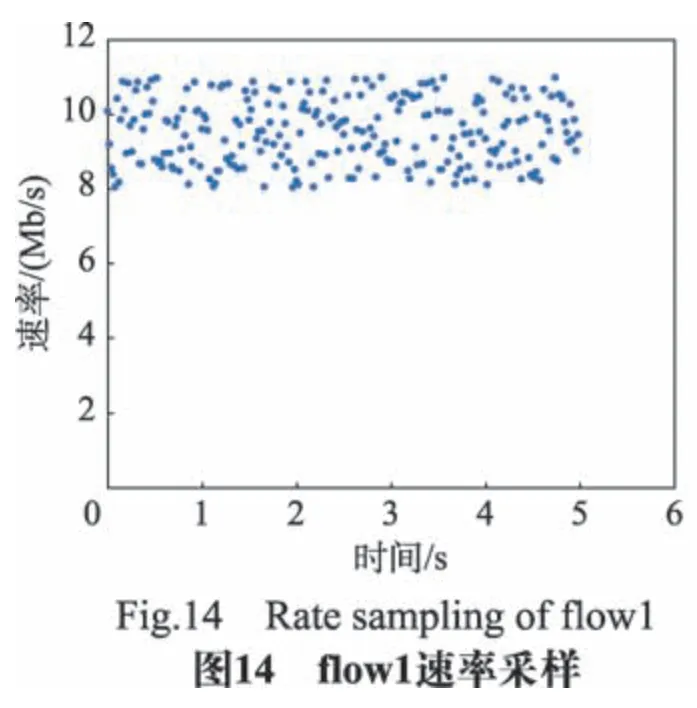

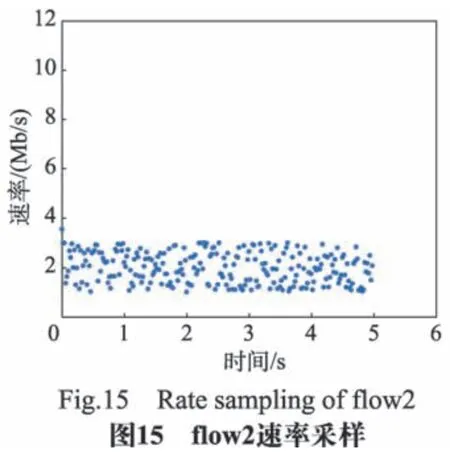

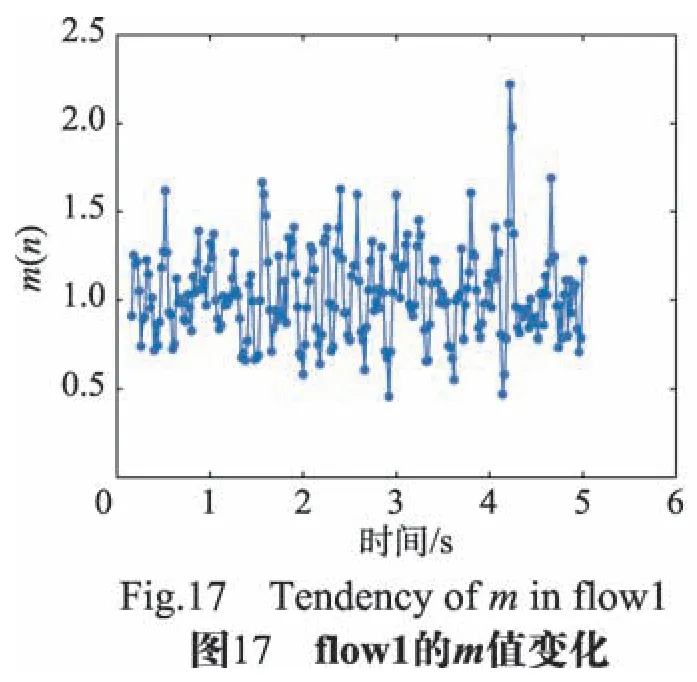

利用Wireshark 抓包,观察到交换机s4 的混合流量如图13 所示,由于LDoS 攻击流量的平均速率低且隐藏在正常流量中不易被察觉,因此很难判断攻击流量是否存在。基于3.2 节中分析,利用OpenFlow 流表对3 条流的流量进行单独速率统计,截取其中的5 s的统计数据,3 条流的速率分别如图14~图16 所示。

Fig.13 Mixed traffic of 3 flows图13 3 条流的混合流量

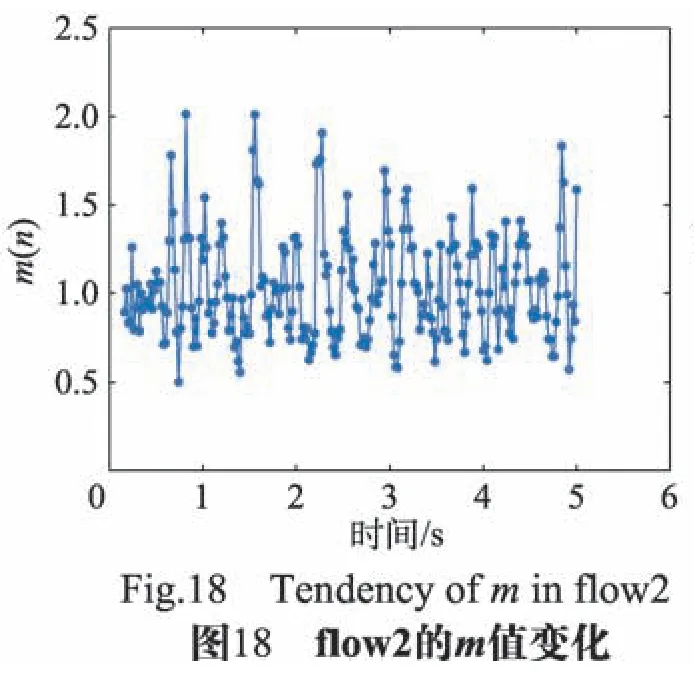

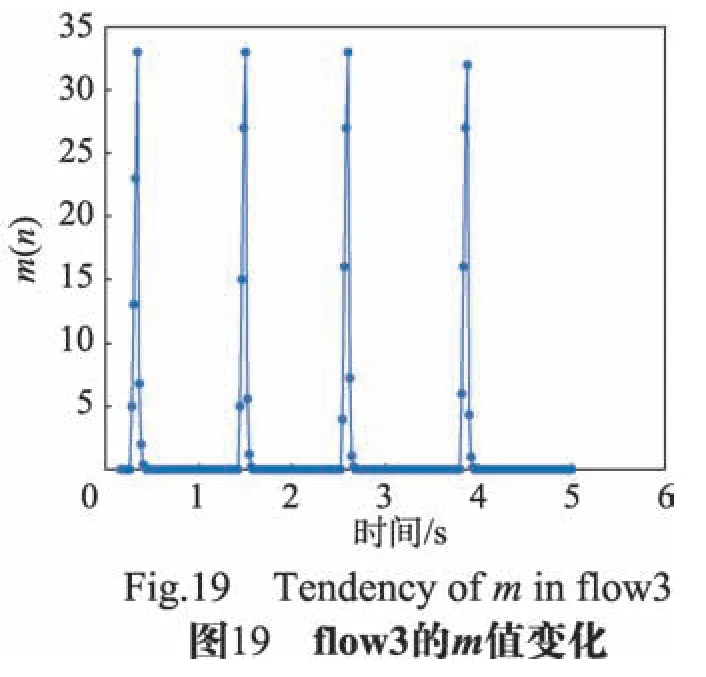

利用双滑动窗口检测法分别计算3 条流的m值,如图17~图19 所示。从图中可以看出,flow1 和flow2 两条正常TCP 流的m值都集中在1 附近,说明两条TCP 流的数据流量处于相对稳定的状态。而UDP 攻击流的m值呈现出明显的周期性变化,且m的峰值远大于1,根据设定的阈值λ,便可以将攻击脉冲检测出来。

4.4 检测与防御效果

在ONOS 中添加新的应用模块LDoS_Detect,实现上述的检测与防御机制。在ONOS 控制器中启动LDoS_Detect 模块,攻击者h3 发动攻击,利用Wireshark 观察h2 吞吐量的变化。从图20 可以看出,h2的TCP 吞吐量在大约55 s 时急速下降,大约25 s(本文设置的检测时间t为25 s)之后,LDoS_Detect 模块检测出攻击,并下发流表进行防御,h2 吞吐量开始恢复。

Fig.20 Tendency of h2 after turning on LDoS_Detect图20 开启LDoS_Detect模块之后h2 吞吐量的变化

Fig.21 Flow table sent by attack defense module图21 攻击防御模块所下发的流表

在ONOS 的UI 界面上可以看到攻击防御机制所下发的流表,如图21 所示,该流表的匹配规则为IN_PORT=1,即交换机s4 的1 端口,该端口上连接的是攻击主机h3。处理动作为NOACTION,表示不进行任何处理,即丢弃。这样,来自交换机s4 端口1 的数据包都会被丢弃,从而实现攻击的防御。

5 结束语

本文对基于OpenFlow 协议的SDN 网络内环境下LDoS 攻击的检测与防御机制进行了研究。基于OpenFlow 协议的SDN 网络通过下发流表的方式实现对交换机转发行为的控制,并且通过流表可以很容易地对每条流的流量进行单独统计,根据SDN网络的这个特点,提出了一种利用流表实现攻击流与正常流相分离的检测和防御机制。该机制包括流量信息采集、双滑动窗口检测、攻击防御等模块。然后使用Mininet 创建了一个包含OpenVSwitch 交换机、网络主机在内的模拟SDN 数据中心网络,并采用ONOS 控制器作为整个SDN 网络的控制平台,实现了LDoS 攻击的模拟,并详细分析了LDoS 攻击的三个参数(R,L,T)对攻击效果的影响。最后对本文提出的攻击检测和防御机制进行实验验证。实验表明,本文所设计的LDoS 攻击检测机制能够在较短的时间内实现对攻击行为的检测,并能够通过下发流表的方式实现对攻击的实时防御。