电网信息安全设备联动关键技术

2019-11-16刘圣龙王秋明李祉岐杨阳尹琴

文/刘圣龙 王秋明 李祉岐 杨阳 尹琴

在信息时代,传统电力行业借助信息化红利进行了转型升级,在一定程度上提高了电网信息化水平。但是由于信息技术自身存在安全问题,再加上社会信息化带来的安全风险,导致现阶段电网信息安全形势异常严峻。这种情况下,树立敌情意识,加强电网信息安全设备联动关键技术的应用,就成为电力行业人员面临的重要任务。

1 电网信息安全威胁

在电网信息系统运行过程中,存在违规外联、计算机病毒、计算机木马、口令攻击、邮件攻击、域名系统攻击等多种安全威胁。同时其在对外网络、办公外设、网络接入、移动储存、无线设备等方面也存在较多风险,如2015年乌克兰电力局遭受严重网络接入攻击,导致局部区域出现突发停电事故,对电网公司整体信息安全建设提出了较大的挑战。

2 电网信息安全设备应用现状

现阶段,我国电网公司已构建了外部互联网与信息外网、信息外网与信息内网、管理信息大区与生产控制大区三个层次的安全信息防护体系。也设置了逻辑强隔离装置、防火墙等多种类型信息安全防护设备。但是由于现阶段电网企业中外部互联网与信息外网、信息外网与信息内网、管理信息大区与生产控制大区三个层次的防护体系间缺乏信息共享机制,完全独立运行。导致其只有在出现安全风险之后才会开启防御机制,缺乏防御主动性。整体防御效果不佳,对电网信息安全带来了较大的威胁。

3 电网信息安全设备联动关键技术的应用

3.1 搭建电网信息安全防护设备联动模型

从理论层面上进行分析,电网信息安全防护设备联动模型主要是利用组合的方式,将防火墙技术与IDS(入侵检测系统)等不同技术进行整合,其可以同步提高防火墙自身性能、功能、网络安全防御性能。而由于实际电网安全防护体系运行过程中,除外部互联网与信息外网防线采用通用防火墙以外,信息外网与信息内网、管理信息大区与生产控制大区均为电力企业专用安全防护设备。因此,为实现信息外网与信息内网、管理信息大区与生产控制大区、外部互联网与信息外网间在线联动,可以通用防火墙、电力专用安全防护设备在线联动为要点,设置联动系统模型。

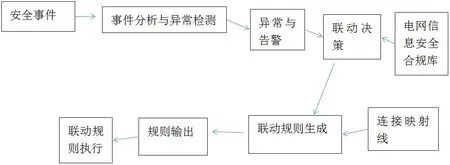

如图1所示,在电网信息安全防护设备联动模型运行过程中,首先需要进行外网入侵、计算机病毒、计算机木马等安全事件信息收集,并对事先收集的事件进行异常风险监测。在发生入侵、或者安全异常事件后,在模型内会自动生成“异常与告警”模型。随后将异常与告警信息发送给联动决策模块。联动决策模块可以从电网信息安全合规库内搜集相关信息,判定是否需要联动。若需要联动,则可以结合连接映射表生成具体的联动规则。最终输出至系统终端,执行联动规则。同时为保证电网信息安全防护设备联动系统在线运行稳定性,可采用层次化设计的方式,进行适配层(OPSEC适配器、TOPSEC适配器、SNMP适配器)、逻辑处理层(关联分析、规则生成、联动决策、事件采集、安全通信)、管理展示层(告警展示、配置管理、设备管理、用户管理)架构设置。通过OPSEC接口、TOPSEC接口、SNMP接口的合理设置,可以为主流防火墙联动协议的运行提供支撑。

3.2 设置电网信息安全防护设备联动协议

现阶段电网信息安全防护设备联动主要是通过开放联动接口的形式,在发现侵入或攻击威胁时,经过防火墙开放的联动接口,将防火墙与基线配置核查平台、电网信息安全合规库进行有效关联。常用的防火墙联动协议除SNMP以外,还包括OPSEC、TOPSEC。其中SNMP又可称之为Simple Network Management Protocol,其主要通过标准网络管理协议,利用MIB库,对防火墙进行标准化处理;OPSEC又可称之为Open Platform for Security,其主要以Check Point防火墙为核心,在防火墙上设置多个开放接口,为不同类型安全防护设备间信息交互提供充足支持;TOPSEC主要是以不同厂商提供的电网信息安全防护设备协同工作为目标。以网络卫士系列防护墙为中心,经PKI/CA(公钥基础设施/认证中心)线路,实现防火墙与不同类型电网信息安全防护设备的集成。

在上述联动协议应用的基础上,为了达到基线配置核查平台、电网信息安全合规库与主流防火墙联动,可利用适配层“注册-回调”模块。通过在注册阶段设置唯一的名称,将不同类型防火墙联动协议接口转换为统一的接口。

3.3 电网信息安全设备联动关键技术应用要点

图1:电网信息安全防护设备联动系统模型

一方面,考虑到电网信息安全设备联动将主要安全防护任务转移到了信息外网与信息内网、管理信息大区与生产控制大区等专用电力安全防护设备上。因此,在电网信息安全设备联动系统运行过程中,可以信息外网与信息内网、管理信息大区与生产控制大区为重点。利用安全事件处理技术,进行安全事件处理规则的合理设置。其中在信息外网与信息内网间安全事件处理过程中,可以在信息外网、信息内网间安装的逻辑强隔离装置运行的基础上,仅允许信息外网经过基线配置核查平台对信息内网数据库进行操作。同时其需要对数据库操作中SQL语句(结构化查询语言),进行安全性核查,以避免不符合法律,或者安全风险较大的SQL语句,进入信息内网;而管理信息大区与生产控制大区间安全事件处理主要采用横向隔离装置。利用自身安全事件检测及异常告警模块,严格限制管理信息大区与生产控制大区间信息交互。

根据管理信息大区与生产控制大区、信息外网与信息内网间信息安全设备特点,可以电力专用安全防护设备信息统一采集为目标,对两道防线中信息进行关联分析,以便将电网安全威胁阻挡在防线之外。同时考虑到信息外网与信息内网、管理信息大区与生产控制大区防线中电力专用安全防护设备安全事件采集、分析处理的安全性,应以信息内网为主要空间。采用数据库方式,越过管理信息大区与生产控制大区防线间的逻辑强隔离装置,并通知主流防火墙,实现在线联动。

另一方面,根据安全事件处理结果,对通用防火墙执行动态添加阻断规则,阻断部分互联网IP地址(互联网协议地址)访问或者限制对内网部分IP地址访问,是电网信息安全设备联动响应的主要内容。而考虑到外部基线配置核查网络自身无法与信息内网、生产控制大区进行信息交互,因此,为了保证某一安全事件与外部基线配置核查网络IP地址的有效配合,应在安全事件、外部基线配置核查网络连接信息间进行映射处理。本文主要通过连接会话ID(身份标识号)的方式,在出现外部基线配置核查网络与信息外网连接请求时,应用外部基线配置核查网络服务器,为每一个会话连接创建一个唯一的ID。同时以日志的形式,向联动系统发送携带该会话ID的外部连接事件,执行会话开启或关闭功能;而在出现外部基线配置核查网络与信息内网数据库连接请求时,需要在信息内网数据库表项中添加会话ID项。此时,外部基线配置核查网络可携带具有对应会话ID的信息直接与信息内网数据库实现联动。这种情况下,在信息外网与信息内网间逻辑强隔离装置检测到非法连接等安全事件信息时,就可以在“异常与告警”模块写入会话ID。随后从信息内网数据库卡表项中读取该ID信息,发送给管理信息大区与生产控制大区间横向隔离装置。最后搜集全部外部基线配置核查网络非法链接信息、逻辑强隔离装置安全事件信息及横向隔离装置安全事件信息。以会话ID的方式,进行关联分析,保证电网信息安全设备联动运行的精准性。

4 总结

综上所述,电力网络攻击事件的不断出现,表明了以往单一安全防护设备无法满足现阶段电网信息安全管控要求。因此,相关人员应以不同类型电网安全防护设备组合应用为入手点,设置电网信息安全三道防线在线联动模型。利用电网信息安全三道防线在线联动模型,实现基线配置核查平台、电网信息安全合规库、防火墙的精准在线联动,最大限度提升电网信息安全防御主动性,保障电网信息安全。