网络攻击之嗅探攻击的原理及仿真实现

2019-10-15段晓东

◆段晓东

网络攻击之嗅探攻击的原理及仿真实现

◆段晓东

(庆阳职业技术学院 甘肃 745000)

随着网络技术的快速发展,网络攻击手段日趋多样化和复杂化,在这其中嗅探攻击因其攻击简单、门槛低而被不法分子广泛应用。但其工作的原理和直观的表现,大多数网络维护人员仍停留在文字层面。为此,本文将介绍攻击分类与嗅探攻击原理,同时用计算机仿真实现嗅探攻击的一般过程,以此更好地保障网络的信息安全。

网络攻击;嗅探攻击;仿真实现

网络的发展离不开信息安全的防护,就犹如矛与盾的关系,此消彼长。只有从根本上认识到网络攻击和犯罪对信息安全造成的巨大危害,才能制定切实可行的防范措施,才可以防患于未然。

1 网络攻击的分类及其概念

网络安全威胁是指网络环境下的信息系统中分布在主机、链路和转发结点中的信息受到威胁,存在危险,信息系统无法持续正常提供服务。网络攻击是导致网络安全威胁的主要原因,而嗅探攻击就是常见的网络攻击。

网络攻击是指利用网络中存在的漏洞和安全缺陷对网络中的硬件、软件及信息进行的攻击,其目的是破坏网络中信息的保密性、完整性、可用性和不可抵赖性,削弱甚至瘫痪网络的服务功能。

网络攻击分为主动攻击和被动攻击,被动攻击由于对网络和主机都是透明的,因此难以检测。

主动攻击是指改变网络中的信息、状态的攻击行为。主动攻击可破坏信息的保密性、完整性和可用性。比如篡改信息(截获信息并对信息进行篡改,或对存储在主机中的信息进行非法修改);欺骗攻击是另外一种主动攻击,是利用错误的信息误导网络数据传输过程和用户资源访问过程的攻击行为,比如用伪造的IP地址作为发动攻击的IP分组的源IP地址;拒绝服务攻击则指通过消耗链路带宽和主机计算能力使网络丧失服务功能的攻击行为。

被动攻击则是指不会对经过网络传输的信息、网络状态产生影响的攻击行为。被动攻击的特点是一般只会破坏信息的保密性。常用的被动攻击主要有嗅探攻击,它会复制网络传输的信息,但不会改变信息原始状态。另外,非法访问和数据流分析也属于被动攻击的一种。

2 嗅探攻击原理

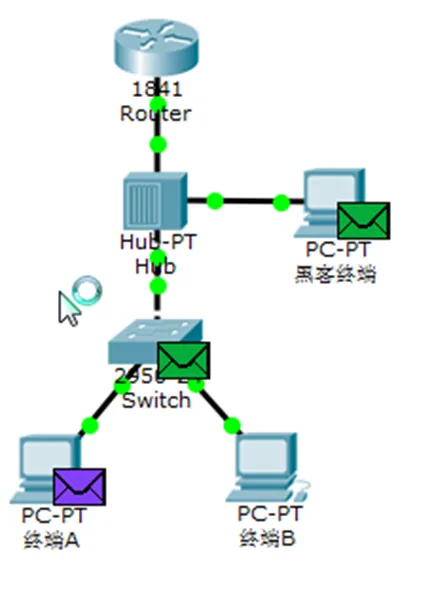

嗅探攻击原理是终端A向终端B传输信息过程中,信息不仅沿着终端A至终端B的传输路径传输,还沿着终端A至黑客终端的传输路径传输,并且终端A至黑客终端的传输路径对通信双方终端A和终端B都是透明的。集线器是广播设备,从某个端口接收到MAC帧后除了接收MAC帧的端口以外的所有其他端口输出该MAC帧。因此,当集线器从连接交换机的端口接收到MAC帧后,将从连接路由器和黑客终端的端口输出该MAC帧,该MAC帧同时到达路由器和黑客终端。

3 嗅探攻击的后果

嗅探攻击后果有以下几点:(1)破坏信息的保密性。黑客得到信息后,可以阅读、分析信息;(2)嗅探攻击是实现数据流分析的前提,只有实现了嗅探攻击才能对嗅探到的数据流进行分析统计;(3)黑客终端可以在保持信息一段时间后,将信息发送给目的终端,或者反复多次发送给目的终端,以此来进行重放攻击。

4 集线器和嗅探攻击

由于集线器接受到MAC帧后,通过除接收端口以外的所有其他端口输出MAC帧,所以在黑客终端私自接入集线器的情况下,集线器完成终端A至终端B的MAC帧传输过程的同时也将该MAC帧传输给黑客私接的黑客终端。

5 仿真过程

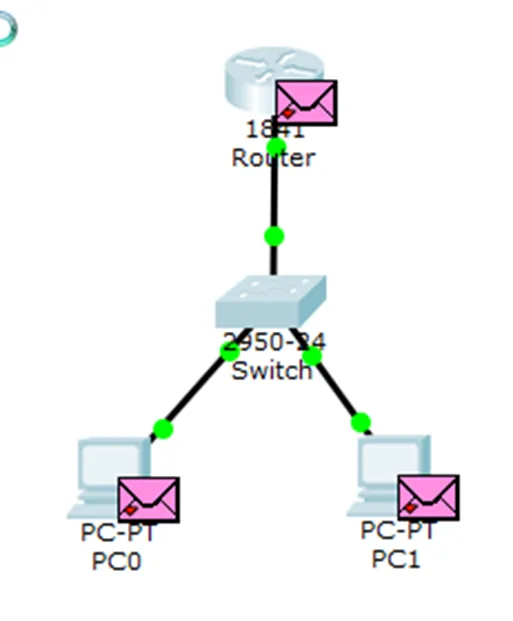

正常网络结构如图1所示,终端A和终端B连接在交换机上,交换机和路由器相连,终端A和终端B通过交换机向路由器发送MAC帧。如果黑客需要嗅探终端A和终端B发送给路由器的MAC帧,可以在路由器和交换机之间插入集线器,并在集线器上连接黑客终端(图2)。这样黑客终端就可以嗅探所有的终端A和终端B与路由器之间的MAC帧。连接实验用的各种网络设备,在思科网络设备中,相同类型的设备之间如交换机之间、路由器之间、终端之间通过交叉线连接,而不同设备之间如交换机与终端之间,交换机和路由器之间通过直连线连接。在实验图中所涉及的设备之间统一用直连线连接。

图2 接入黑客终端

6 实验步骤

(1)启动Packet Tracer,在逻辑区根据图1的网络结构放置和连接设备,分别将终端A和终端B用直通线(Copper Straight-Through)连接到交换机Switch的FastEthernet0/1和FastEthernet0/2端口。然后,用直通线连接交换机Switch的FastEthernet0/3端口和路由器Router的FastEthernet0/0接口。

(2)配置终端A的IP Configuration。在终端A的网络信息配置界面中,在IP Address中输入它的IP地址192.1.1.1,在子网掩码中输入255.255.255.0,在Defualt Gateway(默认网关地址栏)中输入终端A的默认网关地址192.1.1.254,该地址是Router的FastEthernet0/0接口的IP地址。同理在终端B的配置窗口中,设置它的IP地址是192.1.1.2,子网掩码也是255.255.255.0,默认网关地址192.1.1.254。

(3)在路由器Router配置窗口中设置FastEthernet0/0接口,使其IP Address(IP地址)为该接口的IP地址192.1.1.254,该IP地址也是该接口所连接的网络中终端A和终端B的默认网关地址。在Subnet Mask(子网掩码)输入该接口的子网掩码255.255.255.0。

(4)完成终端和路由器接口配置过程后,选择简单报文工具确定终端A和终端B与路由器之间的连通性。

图3 设备连通图

(5)按照图3所示连接放置黑客终端设备后的网络拓扑图,在原有的图中增加集线器和黑客终端两种设备。在交换机Switch和路由器Router之间接上集线器Hub,并将黑客终端连接到集线器Hub上。

(6)在编辑过滤器窗口中设置报文类型为ICMP(Internet控制报文协议),目的是可以清楚看到插入的集线器Hub和黑客终端对于终端A和终端B以及路由器是完全透明的。

(7)在模拟操作模式下,通过简单ICMP报文传输过程可以清楚看到集线器不仅把ICMP报文转发给路由器Router,而且将ICMP报文转发给黑客终端,也就是黑客终端成功嗅探到终端A发送给路由器Router的ICMP报文。仿真图如图4所示。

图4 黑客终端嗅探到报文

6 嗅探攻击的防御措施

对于通过集线器实现的嗅探攻击,需要有防止黑客终端接入集线器的措施。另外,如果黑客是通过交换机实现的嗅探攻击,则需要有防止黑客终端接入交换机的措施,提高交换机防御MAC表溢出攻击的机制。

而对于无线通信过程,嗅探攻击是无法避免的,在这种情况下,则需要对传输的信息进行加密,使得黑客终端即使嗅探到信息,也因为对信息解密而无法破坏信息的保密性,或者使解密者因为破解的代价过于高昂而放弃嗅探。

7 总结

综上所述,计算机网络的出现,在给人们生活、学习提供便利的同时,但自身也面临着众多的安全威胁。只有从根本上认清黑客实现攻击的手段与原理,才能更有效编织网络防护网,加固网络安全的边界,增加护城河的高度。

[1]沈鑫剡,于海英.网络技术基础与计算思维实验教程[M].清华大学出版社,2016.

[2]任争.计算机网络信息安全及其保护策略研究[J].黑龙江科学,2013.