基于贝叶斯攻击图的CBTC系统安全风险评估

2019-07-27马洋洋邝香琦伊胜伟

马洋洋,王 璇,邝香琦,伊胜伟,谢 丰,高 洋,张 亮

(1.中国信息安全测评中心,北京 100085;2.北京交通大学轨道交通控制与安全国家重点实验室,北京 100044)

引言

随着现代化城市的发展,城市路面交通压力持续加大,各地政府重点发展立体交通模式,积极投身于城市轨道交通建设。城市轨道交通的安全、准时、快速、运量大、环保等优点,在缓解城市道路拥堵、促进城市交通可持续发展方面,发挥着其他交通方式无法比拟的作用,成为各国争相发展的目标[1]。

列控系统是列车运行控制系统的简称,由地面设备和车载设备构成,用于控制列车运行速度、保证列车安全和高效运行[2],是城市轨道交通的核心。我国地铁线路大多采用CBTC系统。随着信息化与轨道交通列控系统自动化的深度融合,越来越多基于TCP/IP的通信协议和接口被采用,从而实现了自管理信息层延伸至现场设备的一致性识别、通讯和控制。然而,在轨道交通越来越开放的同时,也削弱了列控系统与外界的隔离,来自列控系统外部和内部的威胁也在逐渐增大。

在工控信息安全相关标准制定以及研究方面,国外已经取得了较多的成果[3],主要有定性、定量和定性定量相结合的风险评估方法[4-5]。但是针对列控系统的信息安全研究相对较少[6]。国内在工控系统的信息安全研究方面,相关单位也已经制定了一些标准,理论层面上相关的研究工作也在持续地推进,主要也是从定性、定量和定性定量结合三个角度进行研究[7-9]。对列控系统信息安全方面的研究也相对较少,针对列控系统的安全分析研究多数停留在可靠性研究[10-14]。在现有的评估方法研究中,以攻击图为代表的图形化、结构化的风险评估的研究,是当前工控系统风险评估研究的热点。对CBTC系统的信息安全进行分析,将贝叶斯攻击图应用到CBTC系统风险评估建模中,在此基础上分析了列控系统最易发生的信息安全事件和系统的风险等级。

1 基于WLAN的CBTC系统及其安全风险简述

1.1 基于WLAN的CBTC系统

城市轨道交通中应用最广泛的列控系统是CBTC系统。目前,城市轨道交通系统车地无线通信主要采用基于IEEE 802.11系列标准的WLAN技术,故本文选取基于WLAN的CBTC系统作为列控系统信息安全风险评估的研究对象。

1.2 CBTC系统信息安全分析

列控系统信息安全主要关注的是信息攻击对列车运营安全和运营连续性的影响。信息安全风险评估主要涉及到资产、脆弱性、威胁三个要素。

1.2.1 CBTC系统资产分析

资产是指对组织具有价值的信息或资源,是安全策略保护的对象[15]10-11。脆弱性、威胁等均是以资产为中心产生的,分析CBTC系统的资产需要从信息攻击对列控系统的影响入手。

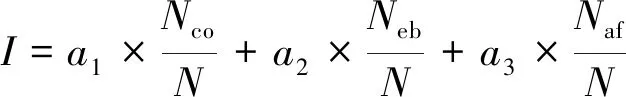

本文在借鉴其他文献的分析方法上进行完善,采用受影响的列车数量,从列车发生紧急制动、安全事故两个角度来衡量信息攻击对列控系统的影响,采用资产重要度表示[16],具体如下式

(1)

式中,I为资产重要度;Nco为发生安全事故的列车数目;Neb为紧急制动的列车数目;Naf为受影响的列车数目,即某辆列车紧急制动或出现安全事故时,后续列车受到影响而采取减速或停车的措施;N为线路上运行列车的数目;a1、a2、a3为对应的加权系数,为便于量化分析,此处分别取值为0.85,0.12,0.03。

1.2.2 CBTC系统脆弱性分析

脆弱性是资产自身存在的,如果未被威胁利用,脆弱性本身不会对资产造成损害[15]16-17。CBTC系统的脆弱性主要来自网络设备、操作系统、通信传输三个方面。网络设备的脆弱性主要来自于网关和交换机。在操作系统方面,由于列控系统处于24h运行不间断的状态,系统无法进行实时更新,也不能为已发现的系统漏洞及时打补丁,则系统势必会存在许多的漏洞和安全隐患。在通信传输协议方面,列控系统传输协议有通用协议和私有协议两类,分别面临着两个方面的隐患。在基于WLAN的CBTC系统中,车地无线传输是基于802.11的WLAN技术实现的,这项技术存在许多安全隐患,如数据加密算法缺陷、用户身份认证的缺陷等。同时有些私有协议没有严格遵循安全协议标准,存在一定的隐患。

1.2.3 CBTC系统威胁源分析

威胁是指可能导致系统或组织的不希望事故的潜在起因[15]12-14。列控系统的威胁源包括内部和外部两部分。内部威胁主要是列控系统内部潜在的、导致系统发生信息安全事件的因素,主要来自于内部恶意的员工根据列控系统的脆弱点和工作流程对他们能够接触的设备造成威胁,以及一些粗心、缺乏训练的员工由于无意的过失对系统造成的破坏[16-17]。外部威胁是指与列控系统内部工作人员无关的、来自系统外围的潜在风险因素,主要来自于不法乘客。列控系统是采用封闭的专用网络,几乎不存在与外界互联网的通信,因此黑客企图通过外界互联网达到入侵列控系统难度极大。

2 基于贝叶斯攻击图的CBTC系统信息安全风险评估模型

2.1 贝叶斯攻击图生成流程

结合列控系统的特点,得到了贝叶斯攻击图的六要素分别为控制组件、组件脆弱性、网络连接、控制权限、攻击者初始分布和利用规则[7,18-19]。

BAG由条件节点、原子攻击节点、边、节点概率4个元素构成,其形式化描述为一个四元组,如式(2)所示

BAG(CPre∪CPost,A,τ,P)

(2)

式中,CPre∪CPost为贝叶斯攻击图的条件节点集;A为原子攻击节点集,集合中每个元素a为攻击者利用组件的脆弱性发动一次攻击,为利用原子发动一次攻击必须具备的前提条件集;τ为贝叶斯攻击图的有向边集合,且,表示贝叶斯攻击图中的条件依赖关系,如图1所示,表示后置节点依赖于原子节点;P为节点的局部条件概率函数集,集合中的每个元素是BAG每一个节点的概率分布,通常采用条件概率分布表表示。

图1 攻击图实例

贝叶斯攻击图中,通常用椭圆表示原子攻击节点,矩形表示前置条件节点、后置条件节点。攻击图生成流程如下。

(1)分析列控系统的网络拓扑结构及脆弱性信息,提取贝叶斯攻击图要素:网络连接Connecti、攻击者初始分布Attackeri、利用规则AtRulei,分别建立网络连接队列Qc、攻击者初始分布队列Qa、利用规则队列QaR。

(2)判断队列Qa是否为空,若为空,则流程结束;否则,从队列Qa中取一个元素Attackeri,作为一条攻击路径的起点,根据Attackeri的IP地址aipi,在Qc中查询与该节点有连接关系的组件,建立队列Qh。

(3)判断队列Qh是否为空,若为空,则转向步骤(2);否则,从队列Qh中取一个与Attackeri节点有连接关系的节点Hostk,在队列Qv查询组件Hostk的脆弱性。

(4)判断队列Qv是否为空,若为空,则转向步骤(3);否则,从队列Qv中取一个脆弱性节点Vulj,在规则库QaR中,查询是否满足该脆弱性的利用规则,若不满足则舍弃,转向(4),否则生成新的攻击图原子节点aj及对应的前置条件节点CPre(aj)和后置条件节点CPost(aj)。

(5)判断后置节点所取得的权限Result-Ctr是否为0,若是,则该条攻击路径生成完毕,转向步骤(2);否则,转向步骤(4)。

2.2 CBTC系统风险评估建模

针对CBTC的子系统,分析系统的网络拓扑结构,提取系统的脆弱性信息,结合贝叶斯攻击图生成流程,构建BAG模型,基于模型分析系统的信息安全事件。ATS子系统是CBTC系统的一个重要组成部分,负责对全线的监督和管理,是CBTC的上层管理系统,因此以ATS子系统为例进行建模。

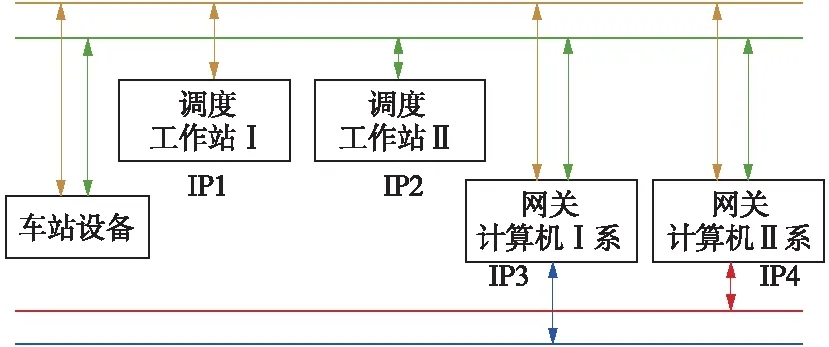

(1)ATS网络拓扑结构及脆弱性提取

图2为某信号厂商的调度工作站及网关计算机的网络拓扑图,调度工作站采用双机结构分别接在ATS黄绿网上,一系故障时,另一系将会无条件自动顶替故障单元运行;车站设备是指连在ATS网上的联锁上位机等设备;网关计算机采用双机结构,一系连接在ATS网和红网,另一系连接在ATS网和蓝网。

图2 ATS系统网络拓扑结构

采用Nessus漏洞扫描软件对调度工作站、网关计算机组件扫描,得到脆弱性信息如表1所示。

表1 ATS系统脆弱性列表

(2)ATS贝叶斯攻击图模型

调度工作站的贝叶斯攻击图模型见图3。调度工作站工作过程中,一系故障时,另一系将无条件顶替故障机投入使用。鉴于这个特点,构建BAG模型中引入了热备检测门HSP节点。当检测到连接的两个分支均断开时,HSP节点将阻断外界的接入,由该系统利用漏洞入侵CBTC其他子系统的攻击路径也将由此断开,此时系统对外表现故障。

图3 控制中心调度工作站贝叶斯攻击图模型

内部恶意工作人员通常会采取直接入侵调度工作站或网关计算机的方式。考虑由CBTC其他子系统利用漏洞入侵ATS调度工作站的情况,其接口有以下几种:

①从联锁上位机入侵调度工作站I系入口UD1、Ⅱ系的入口UD2,合用UD12表示;

②从联锁维护机入侵到调度工作站I系入口WD1、Ⅱ系的入口WD2,合用WD12表示。

通过调度工作站下发的指令首先到达联锁上位机,经其处理后由网关计算机发送给联锁机。考虑由调度工作站入侵到CBTC其他子系统的可能,其接口有:从调度工作站入侵联锁上位机I系入口为DU1,Ⅱ系入口DU2,合用DU12表示。

由图2可知,网关计算机的Ⅰ、Ⅱ系均与ATS双网相连,为了体现这个特点,网关计算机BAG模型中引入了绿网省略子图、FDEP节点、HSP节点,见图4。其中,绿网的攻击图结构与黄网所在的攻击图结构相同,此处采用绿网省略子图表示;当HSP节点检测到Ⅰ、Ⅱ系分支均中断时,将阻断外界的接入,表明Ⅰ、Ⅱ系均已故障。经分析可知,此时绿网一支也应处于中断状态。这是因为信息攻击导致主机宕机的同时,会同时影响到绿、黄网两个分支,故引入FDEP节点。当它检测到连接的任一分支中断,阻断外界接入,系统对外表现为故障。BAG中,节点C23表示入侵者取得网关计算机I的All权限。

考虑到由CBTC其他子系统利用漏洞入侵到ATS网关计算机的可能,其接口有以下几种:

①从联锁上位机入侵到网关计算机Ⅰ系入口UG1、网关计算机Ⅱ系的入口UG2,合用UG12表示;

②从联锁机入侵到网关计算机Ⅰ系入口LS1、Ⅱ系入口LS2,合用LS12表示;

③从ZC入侵到网关计算机Ⅰ系入口ZS1、Ⅱ系入口ZS2,合用ZS12表示;

④从车载ATP入侵网关计算机Ⅰ系入口PS1、Ⅱ系入口PS2,合用PS12表示;

⑤从联锁维护机入侵到网关计算机Ⅰ系的入口WG1、Ⅱ系的入口为WG2,合用WG12表示。

考虑由网关计算机入侵到CBTC其他子系统的可能,其接口有以下几种:

①从网关计算机入侵到联锁上位机Ⅰ系的入口GU1、Ⅱ系的入口为GU2,合用GU12表示;

②从网关计算机入侵联锁机CC1入口SL1、CC2入口SL2,合用SL12表示;

③从网关计算机入侵ZC的CC1入口SZ1、CC2入口SZ2,合用SZ12表示;

④从网关计算机入侵到一端的车载ATP的入口SP1、另一端车载ATP的入口为SP2,合用SP12表示。

由于网关计算机同时接三张网,可以通过网关计算机的I/II系入侵到II/I系,对应的入口分别为SS1、SS2,合称SS12,由此可以实现一系到另一系的攻击。

图4 控制中心网关计算机贝叶斯攻击图模型

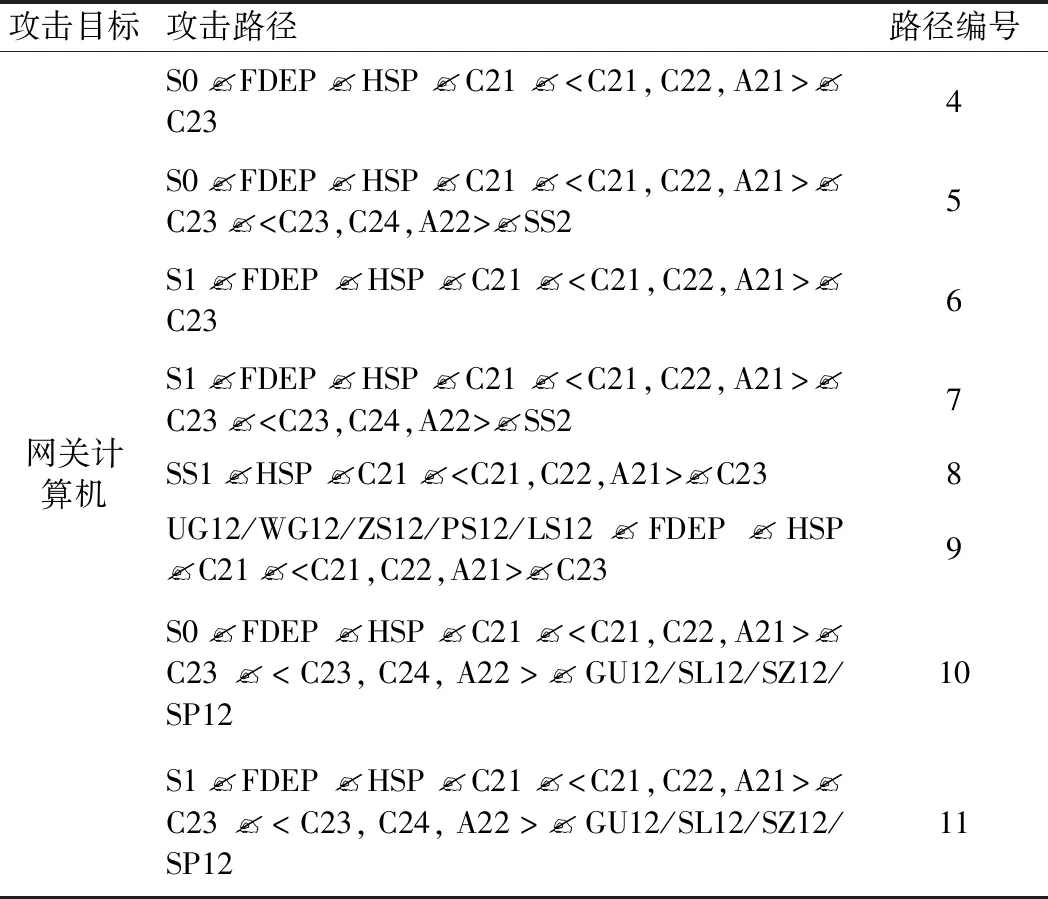

由调度工作站BAG模型提取攻击路径如表2所示。表2中“< >”表示条件满足时,利用原子攻击节点发动一次原子攻击,路径编号1是内部恶意工作人员入侵该系统的攻击路径,2是从CBTC其他子系统入侵到该系统的攻击路径,3表示内部恶意工作人员从该系统入侵CBTC其他系统的接口所在路径。

由网关计算机BAG模型提取攻击路径如表3所示,路径编号4、6分别是黑客、内部恶意工作人员入侵网关计算机的攻击路径,5、7表示由一系入侵到另一系的接口所在路径,8表示由网关计算机一系入侵到另一系的攻击路径,9表示由CBTC其他子系统入侵网关计算机的攻击路径,10、11分别表示黑客、内部恶意工作人员企图通过该系统入侵CBTC其他系统的接口所在路径。绿网省略子图的攻击路径分析类似,此处不再分析。

表2 控制中心调度工作站的攻击路径

表3 控制中心网关计算机攻击路径

分析攻击对CBTC系统的影响,不仅需要考虑入侵的攻击路径,还需结合对组件脆弱性的利用方式。综合分析对列控系统的影响见表4。

表4 ATS系统安全事件分析

表4中“∨”表示“或”的关系,“∧”表示“与”的关系,符号两侧的数据表示攻击路径编号,字母表示在取得目标主机权限下,脆弱性利用方式,“E”表示紧急制动事件,“S”表示安全事故。

破坏ATS调度工作站、网关计算机的两系便可引发列车紧急制动。故可选取攻击路径1、2、4、6、8、9中的任一条,采用重启主机的方式,结合对应的子图/图簇采取同样操作,便可导致列车紧急制动。攻击者在成功实施对Ⅰ/Ⅱ系的攻击后,更倾向于在同一张ATS网下发动对Ⅱ/Ⅰ系攻击,故组合攻击路径时,在图簇、省略子图节点均存在的条件下,不再对黄、绿网的攻击路径组合分析。

2.3 CBTC系统信息安全分析

计算CBTC系统的信息安全风险值时,分别对黑客、内部恶意工作人员发起的信息攻击单独分析。

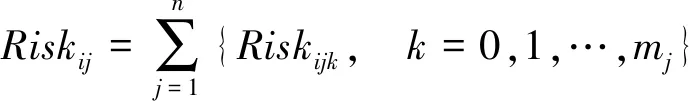

以黑客入侵CBTC第i个系统为例,在第i个系统中引发m个安全事件,在mi中选取风险值最大的作为第i子系统的风险值Riskii;以该系统为跳板入侵到第j个系统,在第j个系统中引发mj个安全事件,在mj中选取风险值最大的作为第j子系统的风险值Riskij,如式(2)所示。以上述两者之和,作为黑客入侵第i个系统时,CBTC系统的风险值,如式(3)所示:

Riskij=max{Riskijk,k=0,1,…,mj}

(2)

(3)

式中,i=j是一个特例,此时Riskii=Riskij,表示首次入侵第i个系统的风险值,Riskijk表示mj个信息安全风险事件中的第k个事件的风险值。

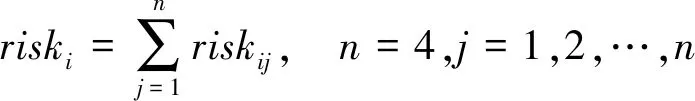

同理可得,恶意工作人员入侵第i个系统时,CBTC系统的风险值riskij如下

riskij=max{riskijk,k=0,1,…,mj}

(4)

(5)

式中,i表示内部恶意工作人员首次入侵的子系统,j表示内部恶意工作人员以第i个子系统为跳板入侵到的第j个子系统,riskij表示由第i个系统入侵到第j个系统的最大风险值;i=j是一个特例,此时riskii=riskij表示首次入侵系统的风险值,riskijk表示m’j个信息安全风险事件中的第k个事件的风险值。

本文分析过程中,黑客入侵CBTC四个子系统ATS、ZC、CI、车载ATP时,取系统的最大风险值作为黑客入侵CBTC系统的风险值即max{Risk1,Risk2,Risk3,Risk4},同理,内部恶意工作人员入侵CBTC系统的风险值为max{risk1,risk2,risk3,risk4},则CBTC系统的风险值Risk为

Risk=max{Risk1,Risk2,Risk3,Risk4}+

max{risk1,risk2,risk3,risk4}

(6)

其中,Risk1、Risk2、Risk3、Risk4分别表示黑客从车地无线通信首次入侵ATS、ZC、CI、车载ATP,并以其为跳板发动入侵CBTC其他子系统时,CBTC系统的风险值;risk1、risk2、risk3、risk4分别表示内部恶意工作人员首次入侵ATS、ZC、CI、车载ATP,并以其为跳板入侵CBTC其他子系统时,CBTC系统的风险值。

3 CBTC系统信息安全风险评估结果分析

3.1 CBTC系统最易发生信息安全事件的选取

以CBTC子系统ATS为例,通过深入分析BAG节点的量化、脆弱性利用方式的选取、安全事件对列车运行的影响、最易发生安全事件的求解四个过程,最终得出黑客、内部恶意工作人员、以其他子系统为跳板三种入侵ATS方式中,系统最易发生的信息安全事件分别为紧急制动1、4、7,分别通过攻击路径4和绿网省略子图的攻击路径4、攻击路径1和绿网省略子图的攻击路径1、攻击路径2和绿网省略子图的攻击路径2,均是通过重启系统的两系来实现的,对应的风险值分别为1.3539×10-4,4.2178×10-2,4.2556×10-5。

此外,内部恶意人员入侵ATS系统时,在取得组件All权限的条件下,虽然最易发生的是列车紧急制动事件,但是此时系统的安全事故2、3风险值也是很大的,需要警惕这类安全事件的发生。以CBTC其他子系统为跳板入侵ATS系统时,来自联锁上位机、维护机的风险值相对较大,需要重点部署防御。

3.2 CBTC系统风险值的分析

将ATS、ZC、CI、车载ATP分别编号为1,2,3,4。以ZC系统为例进行分析。黑客入侵ZC系统,引发ZC系统最易发生的信息安全事件对应的风险值为Risk22=1.6522×10-4,以ZC为跳板分别入侵ATS、CI、车载ATP,最易发生的信息安全事件的风险值分别为Risk21=2.157 3×10-9,Risk23=5.763 9×10-9,Risk24=3.6486×10-9,因此攻击ZC时,CBTC系统的风险值为

Risk23+Risk24=1.652 3×10-4

则黑客通过车地无线环节入侵ZC,并从ZC系统展开攻击时,CBTC系统的风险值为2.386 7×10-4。

内部恶意工作人员攻击ZC,系统最易发生的信息安全事件对应的风险值为risk22=3.901 1×10-2,以ZC为跳板入侵ATS、CI、车载ATP时,对应的最易发生的信息安全事件的风险值分别为risk21=3.595 5×10-7,risk23=1.327 6×10-6,risk24=6.081 0×10-8,则由公式(5)可知

3.901 3×10-2

恶意工作人员从ZC子系统开展攻击时,CBTC系统风险值为3.901 3×10-2。

同理可得,黑客通过车地无线通信环节入侵ATS、CI、车载ATP,并从其展开攻击时,对应的CBTC系统的信息安全风险值分别为Risk1=1.355 2×10-4,Risk3=1.532 2×10-4,Risk1=2.123 7×10-5;内部恶意工作人员入侵ATS、CI,对应的CBTC系统的信息安全风险值分别为risk1=4.224×10-2,risk3=5.067 8×10-2,由于不考虑内部恶意工作人员入侵车载ATP的过程,则risk4=0;CBTC系统的风险值为

Risk=max{Risk1,Risk2,Risk3,Risk4}+

max{risk1,risk2,risk4}=5.084×10-2

综上,考虑到黑客和内部恶意工作人员的入侵,CBTC的风险值为5.084×10-2。

本文参考文献[20-21]的风险等级划分如表5所示。表5中R为所评估系统的风险值。通过上述计算可知,CBTC系统的风险值为0.050 84,系统的风险等级为1,故认为CBTC系统处于安全状态。

表5 风险等级划分

4 结语

在对传统工控系统信息安全标准进行分析的基础上,从资产、脆弱性、威胁源三个角度分析了CBTC系统的信息安全风险,将贝叶斯攻击图应用到CBTC系统风险评估建模中,并以ATS子系统为例,通过分析其网络拓扑结构和提取脆弱性信息,从入侵的攻击路径和对组件脆弱性的利用方式两个方面进行考虑,结合贝叶斯攻击图生成流程构建BAG模型,通过扩充BAG模型的节点来更好地描述系统特点并且根据模型得到ATS子系统最易发生的信息安全事件。同时提出了CBTC系统的信息安全风险值的计算方法,得到在考虑黑客和内部恶意工作人员的入侵的情况下CBTC系统的风险等级。