APP隐私泄露风险评估与保护方案

2019-06-11王新宇牛犇李凤华贺坤

王新宇,牛犇,李凤华,贺坤

(1. 中国科学院信息工程研究所,北京 100093;2. 中国科学院大学网络空间安全学院,北京 100049)

1 引言

随着信息化服务的快速普及和移动互联网相关技术的发展,智能设备的使用已经渗透人们的日常生活。用户在享受智能设备带来便捷服务的同时,也承受着日益严峻的隐私信息泄露的风险[1]。据调查,85.2%的受访者曾因使用APP导致个人隐私信息泄露[2];Android平台申请使用“读取通讯录”权限的APP中,89.69%的APP存在滥用该权限的情况[3]。在上述调查中,由于智能设备中APP过度申请权限,导致用户隐私信息泄露事件的频发。因此,亟需针对权限配置的管理方案,保护用户的个人隐私数据不被泄露。

APP中包含的第三方服务提供商可以在用户没有察觉的情况下获取隐私信息。目前,智能设备的操作系统(例如Android、iOS等)使用权限管理机制保护设备中的隐私数据。以APP为单位控制访问权限,只有获得相应权限的APP才能读取用户隐私数据。但现实中,由于APP集成了来自第三方服务(例如广告、支付等服务),使权限管理机制的保护效果降低。第三方服务以库文件的形式被包入宿主 APP,这些库文件为服务提供商(SP, service provider)发布的二进制文件,常见的文件后缀名有“.jar”“.so”“.tdb”等,且同一服务可以被打包到多个 APP中,在权限管理机制下,其拥有与宿主APP相同的权限。若从每个 APP获得部分敏感权限,则 SP能获得用户全部与隐私信息相关的敏感权限;进而绘制完整的用户画像,并以此牟利。因为操作系统没有向用户提示是宿主 APP还是第三方服务在申请使用权限,所以用户对发生的隐私信息泄露事件一无所知。

为解决上述问题,本文提出了一种系统整体的隐私信息泄露风险评估及保护方案 PRAS (privacy risk assessing scheme)。该方案从隐私信息传播的广度和深度构建模型来评估隐私泄露风险,最终给出权限管理方案。其中,传播广度是指隐私信息传播给了那些服务提供商,一个服务提供商可能从多个APP中获取隐私信息;传播深度是指用户隐私信息泄露的程度,Android设备中通过权限机制管理隐私信息,本文以服务提供商获得的权限数量和其敏感度来计算隐私信息泄露的深度。PRAS中量化了权限的敏感度,在量化过程中考虑权限组合对隐私泄露风险带来的非线性影响。由于搭载Android系统的智能设备数量巨大,且研究成果具有普遍性,本文以Android系统为实现平台设计方案,验证了所提方案的有效性。本文的主要贡献如下。

1) 提出了一种新的隐私信息泄露风险评估模型,该模型重点考虑了第三方服务提供商在用户不知情的情况下获取隐私信息的情况。

2) 基于恶意侵犯隐私的APP集合与正常APP集合之间申请权限的差异,量化了权限的敏感度,加入了权限组合对隐私泄露带来的非线性影响。

3) 均衡服务质量与隐私保护,建立了个性化最优模型,提供了整体的权限管理方案,在保证服务质量的同时,尽量降低隐私信息泄露风险。

2 相关工作

2.1 第三方服务库识别

早期研究通过白名单机制识别第三方服务库。Grace等[4]利用白名单识别出100个广告库,白名单机制虽然简单易行,但抗干扰能力差。Chen等[5]在检测APP克隆时列出了73个第三方服务库的模块名,假如模块名被修改后,这种方法就失效了。

由于第三方服务库会被重用,可以通过提取代码特征或比对代码的相似性来识别。在提取代码特征的方案[6-11]中,Narayanan等[6]和Liu等[7]对APP进行分析后,提取代码的特征训练识别器,特征如所使用的Android组件、权限、API等,利用机器学习的方法识别广告库。广告库的特征明显,易于区分。而其他类型的第三方服务库(例如社交网络、游戏、地图等)则难于识别[10],利用聚类的方法,可以将包含相同第三方服务库的 APP聚集到相同的簇中,对聚类结果进行分析就能识别宿主应用中的第三方服务库。Crussell等[8]和Wang等[9]通过提取 APP调用其他类库的代码特征,以大量的 APP为基础,使用聚类算法识别第三方服务库。Ma等[10]和Li等[11]在前人的基础上[9],提出了多层级聚类的概念。例如“a/b/c”“a/b/d”和“a/b/e”这 3个模块,根据模块之间包含关系,将这3个模块聚集在一簇中。在基于代码相似性的方案中,Backes等[12]提出基于相似度匹配的第三库检测方法,该方法将APP反编译后的代码按照方法、类和包的层级组织成Merkle树,树的叶子节点的值是方法的签名。在大规模 APP的对比中,匹配到散列值相同或者最相似的模块即认为是同一个第三方服务库。

以上方案能准确识别出 APP中包含的各种类型的第三方服务库。

2.2 权限管理方案

调查[13]指出,只有17%的用户会留意权限的警告。目前,已有大量的文献研究如何帮助用户管理权限,这些文献[14~19]可以分为基于上下文环境的权限管理和基于众包的权限管理这两类。

1) 基于上下文环境的权限管理

Fawaz等[14]提出了LP-Guardian方案帮助用户决策授予/撤销位置权限。Tsai等[15]使用机器学习的方法,根据用户使用APP的反馈和运行的上下文环境对APP的权限进行管理。

2) 基于众包的权限管理

Agarwal等[16]收集用户的权限设置,根据多数人对权限授予/撤销的选择给出推荐结果。Liu等[17]通过分析用户对权限设置的记录,使用支持同量机算法将用户分为若干类,然后根据分类推荐权限设置。Liu等[18]通过向用户提问的方式,找出对隐私期望相近的用户,采用协同过滤算法推荐权限配置。Rashidi等[19]从收集的用户权限设置中寻找“专家用户”,并根据“专家用户”的设置推荐权限配置结果。

然而,上述权限管理方案都没有考虑第三方服务商造成的隐私泄露。

3 预备知识或定义

3.1 Android系统中权限管理

为了保护用户的隐私数据,Android系统采用基于权限管理的隐私保护机制,在该机制下,APP需在配置文件中声明要使用的权限,经用户同意后,才能访问权限所对应的硬件或读写数据。在Android 6.0(Marshmallow)版本之前,用户安装APP软件时,弹出窗口提示APP运行时需要用到的权限。如果用户同意,则授予权限继续安装,否则停止安装APP的流程。从Android 6.0版本开始,Android系统将权限分为非敏感权限(normal permission)和运行时权限(runtime permission)。非敏感权限不直接涉及用户隐私,比如网络、蓝牙、NFC等,APP安装时默认授权,且用户无法取消授权。运行时权限直接涉及用户隐私,比如通讯录、短信、位置等,APP首次使用时在界面上弹出窗口让用户授权,授权后可以在系统设置界面动态管理该权限。此外,基于Android深度定制的系统(如华为公司的Emotion UI、小米公司的MIUI等操作系统)中除了对运行时权限设置外,在其系统设置界面中可以对一般权限进行管理。虽然这种模式能让用户更好地了解和控制权限,但是其将隐私信息的授予/撤销的决定权交给了用户,用户能否正确地理解权限的具体含义是这种模式成功的关键。

3.2 关联规则算法

关联规则学习(association rule learning)是一种在大型数据库中发现变量之间有趣性关系的方法。假设是项的集合,给定一个数据库其中每个事物是I的非空子集,即t⊆I。关联规则是形如a⇒b的蕴含式,其中a、b⊆I且a∩b=∅,a和b分别称为关联规则的先导(antecedent)和后继(consequent)。关联规则a⇒b在D中的支持度(support)是D中事物包含a和b的百分比,即概率其中,a∪b表示ti中同时包含a和b。置信度(confidence)是包含a的事物且包含b的百分比,即条件概率。如果同时满足最小值支持度阈值和最小置信度阈值,则认为关联规则是有趣的,这些阈值由用户或领域专家来设定。为了表示a和b之间的相关性,使用提升度(lift)来表示,lift定义为

当a和b互相独立时lift=1,说明两者没有任何关联。

Eclat算法[20]是一种基于深度优先的关联规则挖掘算法,将数据库D中数据由倒排为在此基础上,通过k-频繁项集之间的交集,迭代计算-频繁项集。

3.3 权限撤销概率参数估计

将用户设置权限的事件看作随机变量χ且相互独立,随机变量χ服从伯努利分布撤销权限Pi为事件1,授予权限Pi为事件0。若用户以概率p撤销权限,则,其中,概率p为未知参数,需要通过收集样本估算得出。收集样本容量为n的用户权限配置集合则统计量为

用户撤销权限比例的极大似然估计量为

当样本空间较大时,Sn近似服从均值μ=np、方差的正态分布,其中,σ2包含未知参数p,可用来近似,于是近似服从标准正态分布。参数p的置信度为置信区间(lθ,uθ)为

上式可计算为

4 隐私风险评估与管理方案

4.1 系统模型

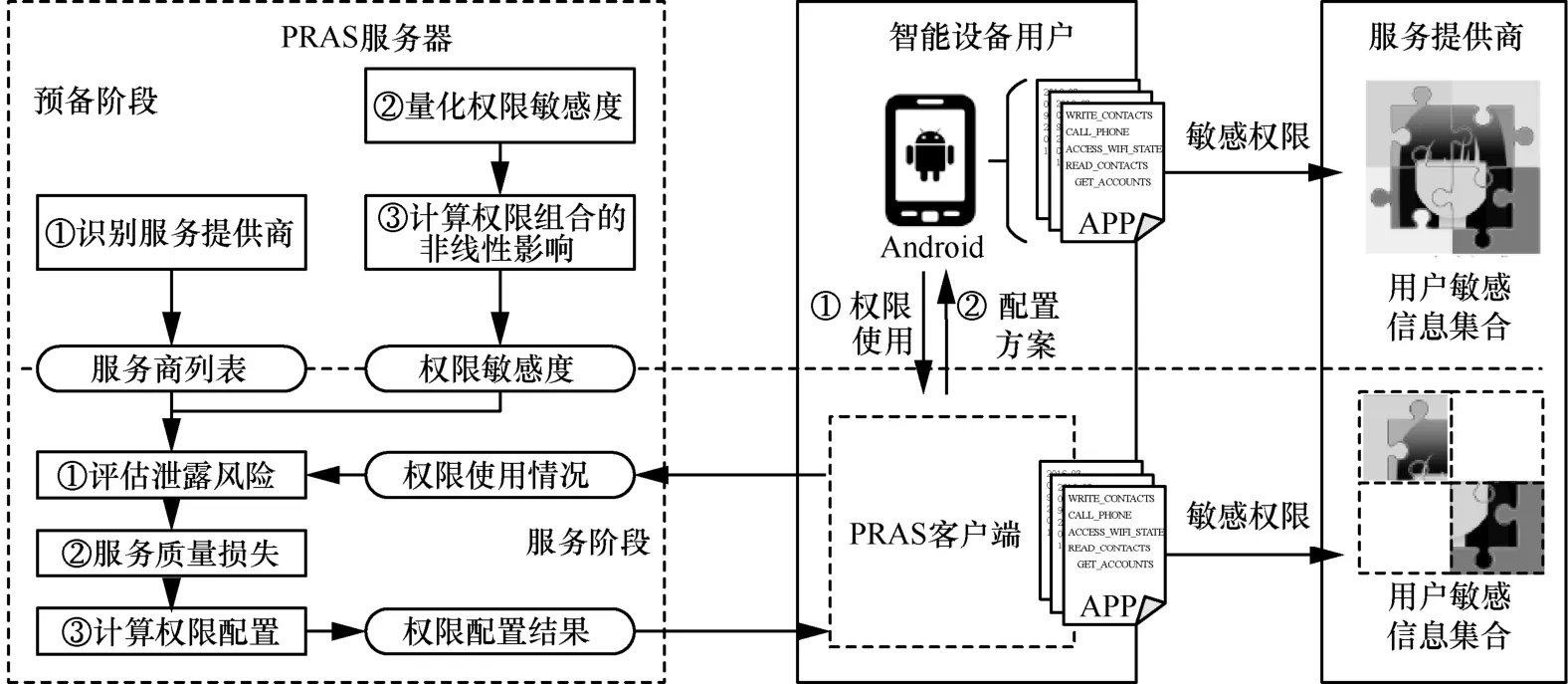

PRAS方案由客户端和服务器组成,如图 1中虚线框所示,运行时涉及智能设备用户和APP中包含的服务提供商。客户端读取智能设备中安装的APP列表和权限设置,并发送给服务器。服务器负责评估隐私泄露风险并计算权限配置方案。计算完成后,将数据反馈给客户端,客户端接收数据并向用户展示权限配置结果。从图1中可以看出,在PRAS方案执行前,服务提供商可能获取用户全部的隐私信息。而在执行该方案后,服务提供商只能获取用户部分的隐私信息。

PRAS方案客户端工作流程为:1) 用户选择个性化隐私保护参数,读取APP列表、APP的版本号和授予的权限列表,将读取的信息发送给服务器,并等待回复;2) 收到回复后,向用户展示风险评估结果和权限管理方案。

PRAS方案服务器工作流程分为2个阶段:预备阶段和服务阶段。预备阶段为风险评估做好准备:1) 利用现有技术[6-12],识别出APP中包含的所有服务提供商;2) 收集用户权限设置样本,量化权限管理的隐私信息的敏感度;3) 收集 APP集合,计算权限组合对敏感度带来的非线性影响。在服务阶段,工作流程为:1) 识别 APP列表中服务提供商,并统计出每个服务商拥有的权限,评估系统的隐私泄露风险;2) 根据用户权限设置样本,计算APP服务质量损失;3) 计算权限配置方案,将结果反馈给客户端。

4.2 PRAS预备阶段

4.2.1 服务提供商识别

服务提供商包括第三方服务的提供商和宿主APP。宿主APP采集用户的隐私信息,因此其开发者也被认为是单独的服务提供商。

现有研究成果[6-12]可以大规模地识别出APP中包含的第三方服务商。首先基于相似度匹配的方法[12]检测宿主APP中包含的第三方服务库。然后在所找出的第三方服务库中,通过提取特征(例如 URL字符串、使用了网络通信的接口等特征),能够准确地将服务提供商开发的动态库识别出来。Liu等[7]利用这些特征训练分类器识别广告库,可以达到98%以上的准确率。在识别过程中,同一服务商可能同时发布开源的动态库和二进制的动态库,虽然这些库的使用目的有所不同,但模块名的前缀相同,例如检测到的“com.google.ads”和“com.google.protobuf”这 2个模块,前者是广告库,以二进制的形式被打包到宿主APP中;后者是开源项目,不会主动向其服务器发送数据,所以该模块不是服务提供商。另外,有些服务商既发布APP,又发布二进制的第三方服务库,例如Google、Facebook等。如果用户安装了某服务商开发的APP,又安装了包含其第三方服务库的APP,则认为该服务商获得了2个APP所有的权限。

图1 隐私风险评估及管理方案框架

识别出服务提供商后,PRAS需要统计其获得用户的隐私信息,可以使用静态分析[21]和动态分析[22]结合的方法分析库文件,判断用户的隐私数据是否泄露到外部服务器上。静态分析通过分析APP的二进制代码,判断是否有侵犯用户隐私信息的行为发生,但由于动态加载技术的存在,APP可能在运行时下载侵犯用户隐私的代码并执行,这种情况下会发生漏判隐私泄露事件的情况,因此,静态分析评估的风险值偏低。动态分析(如TaintDroid等[22]方案)在 APP使用的过程中记录敏感信息的调用情况,对隐私泄露事件监测较准确,但需要性能开销较大,且需要root权限,只能在代码安全检测的场景中适用,应用市场上并没有类似应用。PRAS方案的目的是让普通用户实时掌握隐私泄露情况,方便其管理权限,防止在用户一无所知的情况下,隐私信息流向不可信的第三方服务商,因此,本文假设服务商获得权限后,就获得了权限对应的隐私信息。在该假设下,PRAS评估的隐私泄露风险相对偏高,但优点是可以方便地部署在各种类型的 Android系统中,且不会带来额外性能开销,偏高的风险评估结果也可以更好地给对用户起警示作用。

4.2.2 权限隐私敏感度量化

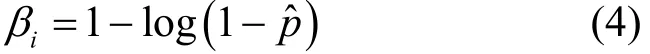

基于用户授予/撤销权限的情况可以计算权限的敏感度[23]。与用户隐私相关的敏感权限集合P中,权限Pi的敏感度βi体现用户对iP所管理隐私信息的重视程度,敏感度越高,用户越重视,则该权限被撤销的可能性越大。使用第3.3节中介绍的参数估计方法,可由式(2)估算出用户撤销权限iP的概率。

本文中权限的隐私敏感度iβ定义为将从[0,1]映射到[1,+∞ ),以方便下文计算权限组合的非线性影响。敏感度iβ为

4.2.3 权限组合对敏感度的非线性影响

收集标准APP集合Dn和恶意侵犯隐私的集合Dm,其中,Dn选自APP市场中每种类型排名前若干位的APP,因为其下载量大,在采集隐私信息方面受到关注度较多,对申请的权限与实际功能较相符,所以选为标准APP集合;Dm选自APP市场中申请敏感权限最多的若干个APP,其申请的权限越多,且APP排名不高,则认为对用户隐私侵犯越严重,因此选入恶意集合中。

权限的非线性影响由Dn和Dm之间对权限申请次数的差异产生。权限在Dm和Dn中被申请的次数相差越大,该权限被滥用的情况越严重,则对其敏感度的非线性影响越大。对于Dn和Dm中APP申请的敏感权限,分别使用关联规则算法找出k-频繁项集,频繁项集是由权限组成的集合A。关联规则参数k表示A中权限数目,k∈[1,K],K是权限组合A中包含权限数目的最大值。权限组合A的权限敏感度由式(2)累加得出,即

其中,k是组合A中权限的数目。

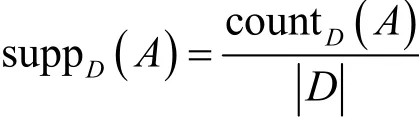

对权限组合A而言,关联规则支持度supp(A)的含义是该权限组合在APP集合中出现的比例,对APP集合D来说,其支持度为

其中,suppD(A)表示权限组合A在数据集D的支持度,表示数据集中包含 APP的数目,表示D中使用权限组合A的APP次数。在关联规则 Eclat算法执行之前先设定最低的支持度阈值。如果权限组合A的支持度supp(A)小于该阈值,则忽略该组合。

在2个数据集上分别执行关联规则算法后,得到2个权限组合的集合set对应集合setn,Dm对应集合setm。对setm中的权限组合Aj,在Dn和Dm之间的差异()diffAj表示权限组合Aj是否被滥用。()diffAj表示为

diff'(A)计算完成后,对权限所管理隐私信息的敏感度进行量化。在setm中挑选出包含的权限的组合组成集合权限的非线性敏感度定义为

根据contriij,则权限的权重定义为权限对Aj贡献度,如式(1)所示。

与式(5)相类似,权限组合Aj的非线性敏感度量化为

4.3 PRAS服务阶段

4.3.1 隐私泄露风险评估

权限iP泄露的隐私信息风险定义[23]为

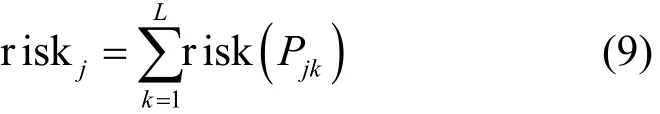

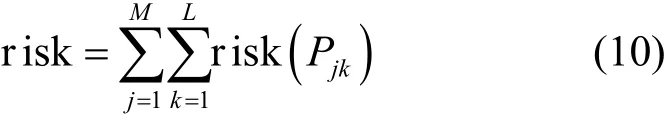

根据预备阶段识别出的服务提供商,PRAS的服务器输入包含N个APP的列表list,,其中APPi被授权了m条敏感权限,。输出从list中识别出M个第三方服务提供商,SPj从不同APP中共获得L条权限。隐私信息泄露给服务提供商SPj的风险为

4.3.2 APP服务质量损失

在权限管理时必须考虑 APP的可用性。对APP而言,权限撤销的越多,隐私泄露的风险越低,其服务质量也越低。极端情况下,将所有的权限都撤销,隐私泄露的风险最低,但其正常功能将无法使用。同时,APP的可用性与用户的主观认识相关,可以从用户对同类 APP的权限设置体现出趋势,例如若80%的用户对社交类APP撤销了位置权限,则说明撤销该权限后对此类服务质量损失不大;若没有用户对地图类 APP撤销位置权限,则说明撤销后对地图类 APP服务质量损失非常大。因此,需要定义撤销权限iP对c类APP服务质量损失。权限越敏感,撤销的比例越少,则说明对c类APP越重要,撤销后服务质量损失越大。使用第3.3节中介绍的参数估计方法,可由式(2)估算出用户对c类 APP撤销权限iP的概率。

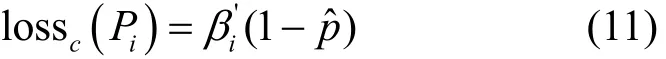

撤销权限iP对c类APP服务质量损失定义为

若APPi属于ci类,撤销权限前授予的权限数为m,撤销后授予的权限数为m′,撤销的权限集合为m-m′。则APPi服务质量损失为

在此基础上,整个系统损失的服务质量为N个APP服务质量损失之和,即

其中,每个APP的服务质量损失由式(12)得出。

4.3.3 权限配置方案

减少服务提供商 SPj获得的权限数量可以降低隐私泄露的风险。

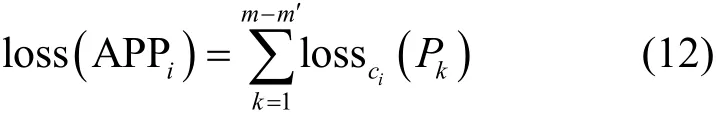

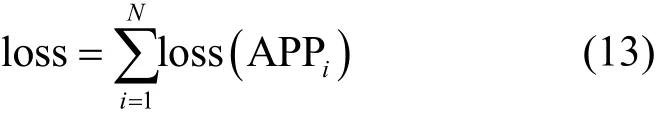

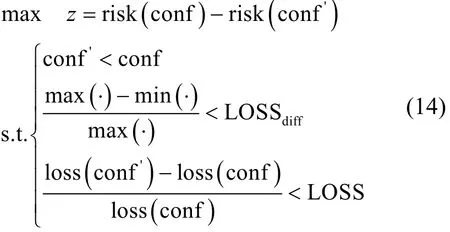

给定应用列表,N个APP的权限配置表示为表示APPi授予/撤销权限的情况。所有的conf可能出现的情况组成权限配置空间Γ,对任意conf,有conf∈Γ。在conf配置下,系统隐私信息泄露的风险如式(10)所示,表示为risk( conf)。服务质量损失如式(13)所示,表示为loss( conf)。权限管理的最优化目标是,搜索权限配置空间Γ,找到配置conf',在满足一定约束条件下,系统隐私泄露风险值下降最大。

搜索整个Γ空间使PRAS方案计算量过大,通过减少搜索配置空间Γ次数来降低运算量。权限配置空间大小为为权限的数量。若配置conf''中出现的权限是conf的真子集,则conf''中授予的权限在conf中定会被授予,conf中授予的权限在conf''中不一定被授予,此时conf''<conf,且有因此,在计算权限配置方案时,剪裁配置空间Γ,选取所有''conf<conf的配置。个性化权限配置方案最优化模型为

其中,conf'为最优权限配置结果表示conf'中单个 APP服务损失的最大值和最小值;LOSSdiff和LOSS为个性化隐私保护参数。LOSSdiff表示最大值与最小值差值的百分比,该阈值避免计算最优化方案时对单一 APP撤销过多的权限,LOSSdiff∈(0,1),LOSS表示系统整体服务质量损失的百分比,由conf→conf'时,系统整体服务质量的损失不能超过LOSS,LO SS∈(0,1)。

5 实验分析

本文基于Android 6.0(API level 23)实现PRAS方案客户端,因为从此版本开始可在运行时授予/撤销控制权限,PRAS方案计算出最佳的权限配置方案后,用户可以随时对权限进行设置。Android低版本的APP支持运行在高版本的系统中,因此PRAS方案客户端可运行在所有Android 6.0以上系统。

5.1 数据集

权限集Android系统的权限从 6.0版本开始分为一般权限和运行时权限,其中,一般权限在安装时默认授予,运行时权限与用户隐私信息相关。Android的运行时权限分为10个权限组,共26条权限,本文实验中敏感权限集合P是基于运行时权限。另外,由于读取Wi-Fi列表的权限与位置隐私直接相关[24],将该权限加入P中。因此,权限集合P中权限数量

用户数据集本文模拟了50位用户的APP安装列表和权限配置作为实验数据集Y。安装的APP从每类排名前20的APP中随机产生,平均每位用户安装了17个APP,其中,最多安装24个,最少安装7个。

APP集合基于非官方的开源项目[25],本文从Google官方的应用商店(Google play store)抓取2 089 169个APP详情,这些APP在商店中被分为39类。本文选取每类APP排名前50的APP作为标准APP集合Dn,故相应地,对集合Dm而言,选取使用敏感权限最多的2 000个APP作为恶意侵犯隐私的集合,且。集合Dn和Dm中权限的统计信息如表1所示。

表1 APP使用权限数目统计

5.2 权限敏感度量化实验

使用关联规则Eclat算法,在Dm上挖掘频繁出现的权限组合。根据Dn和Dm数据集上权限组合出现的差异,计算权限非线性敏感度。

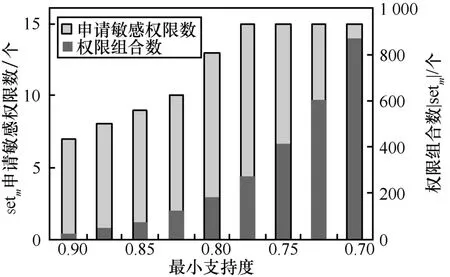

频繁权限组合的挖掘过程中,最小支持度对算法产生的权限组合的影响如图2所示。图2中左纵坐标轴为最小支持度与setm中申请敏感权限数目的关系。虽然P中有些权限与用户隐私相关,但APP申请的次数较少,支持度较低,因此在算法挖掘出的权限组合中不会出现。从图2中分析出,当最小支持度低于0.775之后,涉及的权限数目保持不变。图2中右纵坐标轴表示最小支持度与setm中挖掘出权限组合数之间的关系。最小支持度suppm越低,出现的权限组合越多。具体来说,当时当414;当suppm=0.70时,

图2 最小支持度与setm之间变化关系

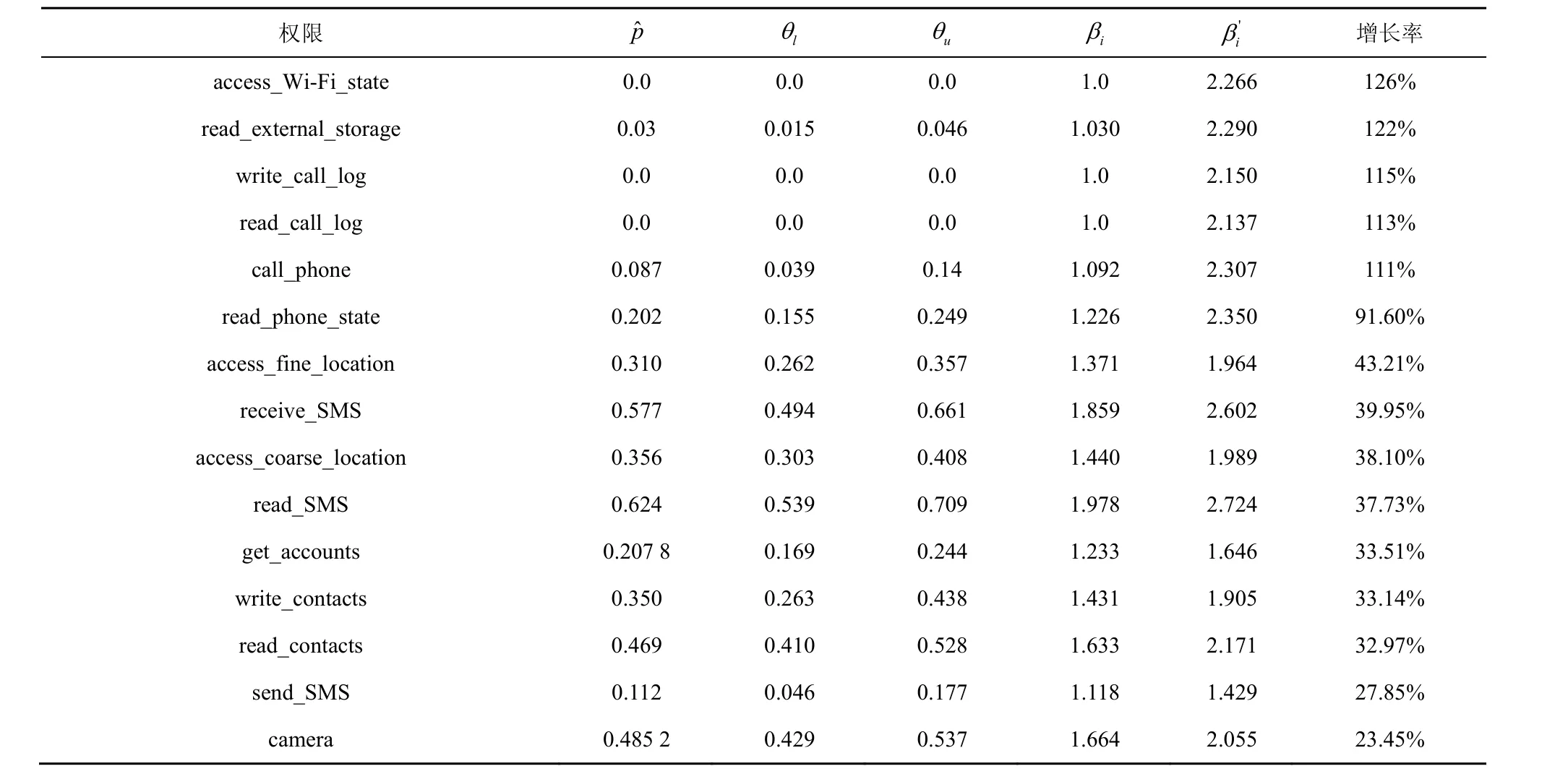

PRAS方案计算出的权限量化结果如表2所示。量化实验中,用户撤销权限iP的概率p的最大似然估计为,当置信度γ=0.95时,α=0.05,查表得,置信度区间为为权限量化的敏感度,为考虑权限组合因素后的敏感度量化结果。表2中按照相对iβ的增长率排序,反映Dn和Dm之间的差异对权限敏感度的提升,其中除了“access_wifi_state”之外其他都可以被撤销。最小值支持度suppm=0.75时,涉及敏感权限集合P中的15条权限,其余权限在集合之间的差异不够大,因此忽略。根据收集用户权限设置数据集Y,iβ由式(6)计算得出。iβ与用户对权限的敏感度成正比。权限被撤销越多,则对用户越敏感,iβ越大。其中有部分权限没有被撤销过,则iβ=1。权限以组的方式被撤销/授予。例如APP 申请权限“read contacts”和“write contacts”,系统界面只提示一次,同一权限组内的权限被撤销次数相同,因此iβ都相等,iβ=1.933。'iβ表示权限组合在Dn和Dm之间的差异对敏感度影响的结果。表2中排名前五的权限都有超过100%的增长率,这些权限用户撤销的比例较低,在基于撤销比例的风险评估结果[23]中,这些权限的权重不高,不能引起用户关注。但是,现有研究成果发现恶意 APP利用“access wifi state”权限[24]和“read call log”权限[26]可获取用户隐私信息。在PRAS中,这些权限对隐私泄露风险评估的重要性可以明显地体现出来,达到了方案设计的目的。

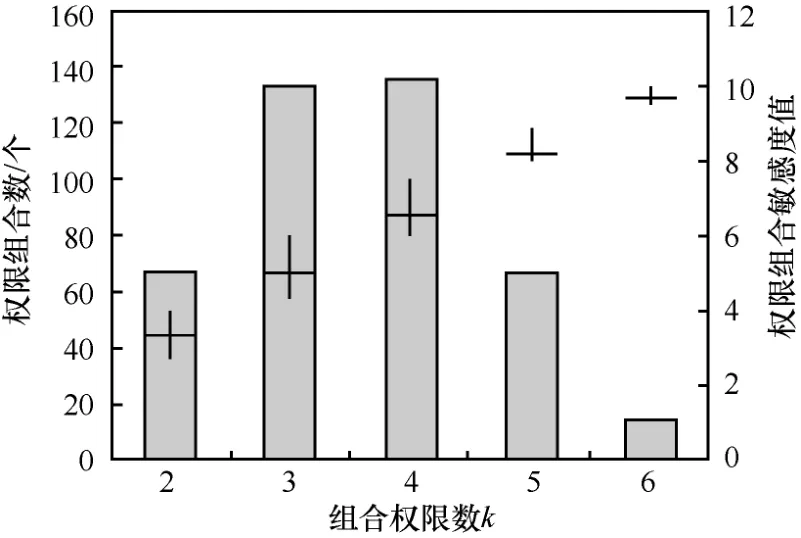

当suppm=0.75时,非线性敏感度'Aβ的统计结果如图3所示。其中,横坐标表示setm中组合权限数k,左纵坐标轴与柱状图表示k条权限的组合数。图3中大部分组合包含3或4条,最多包含6条敏感权限。图3右纵坐标轴与箱型图表示k条权限时权限组合A非线性敏感度。箱型图上/下沿表示k-权限时,的最大/小值。图3中,2-权限的最小值为2.66,最大值为4.08,平均值为3.36,6-权限最大值为9.95,最小值为9.47,平均值为9.66,随着k增加,敏感度也随之增加,说明频繁出现的权限组合A中,出现权限数目越多,A管理的隐私信息也越多,A就越敏感。

图3 关联规则算法最小支持度0.75时,414个权限组合统计

表2 权限敏感度量化值

5.3 隐私泄露风险评估

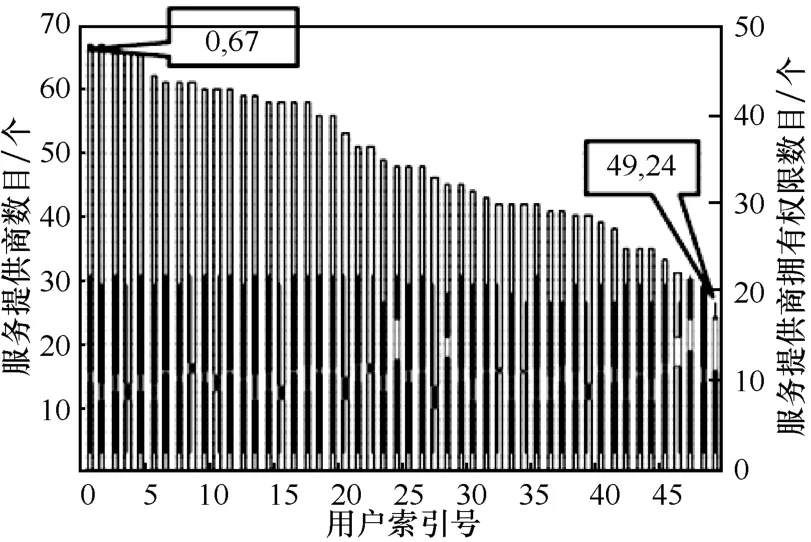

在用户数据集Y中,不撤销权限的情况下,识别出服务商从用户获取权限的统计如图4所示。其中,横坐标为用户索引号,按包含的服务商的数目从大到小排序。左纵坐标轴和柱状图为系统中所有服务提供商的数目,其中0号设备中包含67个服务商,49号设备中包含24个服务商,平均每个用户包含 48个服务商。右纵坐标轴和箱型图表示服务提供商从智能设备中获取权限详情,箱型图上/下沿表示获得权限最多/最少的服务商。所有识别出的服务商中,平均每个服务商从用户获得 11条权限。每部设备中,获得最多权限的服务商平均得到19条权限,获得权限最少的服务商平均获得2条,使用最多3条权限以依次“read phone state”“access wifi state”和“read external storage”。

图4 单台智能手机中包含的服务商统计

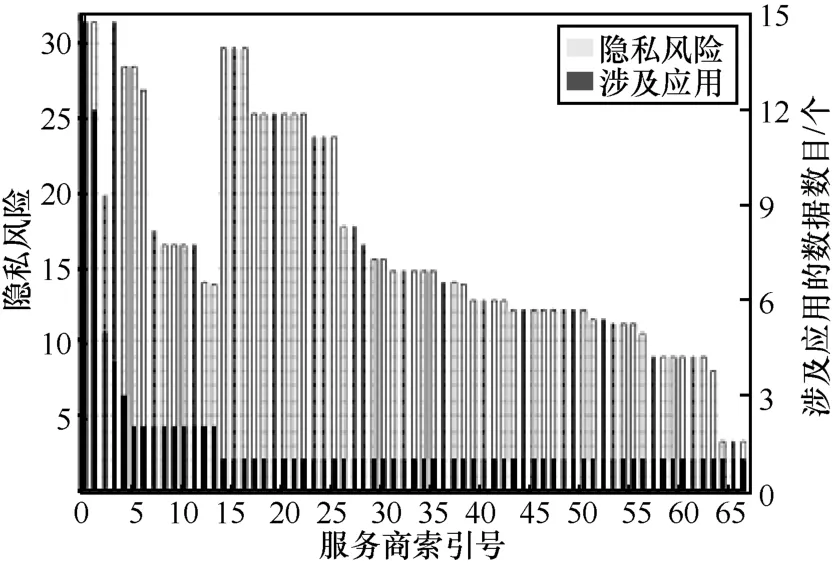

以数据集中0号用户作为典型示例,分析其隐私信息泄露风险,如图5所示。其中,横坐标为包含的服务商索引号,左纵坐标轴表示隐私泄露风险,右纵坐标轴表示服务商获取权限来源APP的数目。从图5中可以看出,0号服务提供商从15个APP中获取权限,隐私信息泄露风险为31.38;5~ 13号服务提供商从2个APP中获取权限,由于得到的权限数目及敏感度不同,风险值由 13.79变化到28.3;14~66号服务提供商从一个APP中获取权限,风险值由3.29变化到29.72。

图5 典型用户的隐私泄露详情

智能设备中隐私泄露的风险与权限决策优化结果如图6所示,选取优化后,单个应用服务质量损失的最大值和最小值的差值不超过 20%,且整体服务质量损失不超过30%。图中横坐标为用户索引号,按照隐私泄露风险值从大到小对用户排序,纵坐标为隐私泄露的风险值。从图 6中可以看出,按照式(14)优化后,每位用户隐私信息泄露的风险得到不同程度的降低。优化后,用户隐私泄露风险最大下降29.4%,最少下降9.6%,平均下降18.5%,下降百分比的中位数为18.2%。

图6 典型用户隐私泄露风险优化

6 结束语

为缓解移动设备日益严峻的隐私信息泄露风险,本文针对智能设备中APP包含第三方服务提供商非法读取用户隐私信息的问题,提出了一种风险评估方案。该方案通过频繁项集 Eclat算法挖掘常用权限组合,计算恶意侵犯隐私的APP集合与正常APP集合之间权限组合支持度的差异,量化权限组合对权限敏感度的影响,识别出系统中包含的服务提供商,构建模型评估系统整体的隐私信息泄露风险。在APP整体的服务质量与隐私保护之间做出均衡分析,构建个性化最优模型,计算系统整体的权限管理方案。实验结果进一步地验证了所提方案的有效性和高效性。