基于信任管理的无线传感器网络安全分簇算法

2019-05-24关志萌崔艳荣

关志萌 崔艳荣

摘要:无线传感器是一种自组织、多跳、无线链路的网络,由于其本身的这些特性,使得其安全问题成了一项巨大的挑战。信任管理已经成了一种有效的提升安全性的方式,通过对节点的行为评价,建立节点之间的信任关系,对恶意节点采取相应的措施来保障安全。对无线传感器网络采用分簇算法能有效地提高网络利用效率,节省能量。因此,采用信任管理的方式,将信任管理机制用于无线传感器网络的分簇,就能够提高分簇的安全性。经过分析与论证表明,这种方式能够有效地提高网络的安全性,并能够消除节点的欺骗行为。

关键词:无线传感器网络;信任管理;分簇算法;网络安全;无线网络

中图分类号:TP391 文献标识码:A

文章编号:1009-3044(2019)07-0045-03

Abstract: wireless sensor is a kind of self-organizing, multi-hop, wireless link network. Due to its own characteristics, its security has become a huge challenge. Trust management has become an effective way to improve security. Through the behavior evaluation of nodes, the trust relationship between nodes is established, and corresponding measures are taken to protect the security of malicious nodes. Clustering algorithm for wireless sensor networks can effectively improve network efficiency and save energy. Therefore, applying trust management mechanism to wireless sensor network clustering can improve the security of clustering. The analysis and demonstration show that this method can effectively improve the security of the network and eliminate the spoofing behavior of the nodes.

Key words: wireless sensor network; trust management; clustering algorithm; network security; wireless network

1 引言

无线传感器网络(Wireless Sensor Network)是一种分布式自组网络,由大量传感器节点构成,部署在相应的监测环境。节点之间通过相互协作,转发各自收集到的数据至基站(Base Station, BS)统一进行处理。然而,由于其采用无线通信的方式,以及传感器节点的成本低廉且采用电池供电,能量、算力等十分有限,导致传感器网络的安全问题成了巨大的挑战。

近年来,信任管理成了一种公认能有效地提高传感器网络安全性的方式。它通过节点与节点的相互评价,建立节点之间的信任关系,从而判断目标节点是否可信,然后在网络的整个生存周期内,对不可信的节点采取相应的限制,比如不与之通信,即可提高整个网络的安全性。

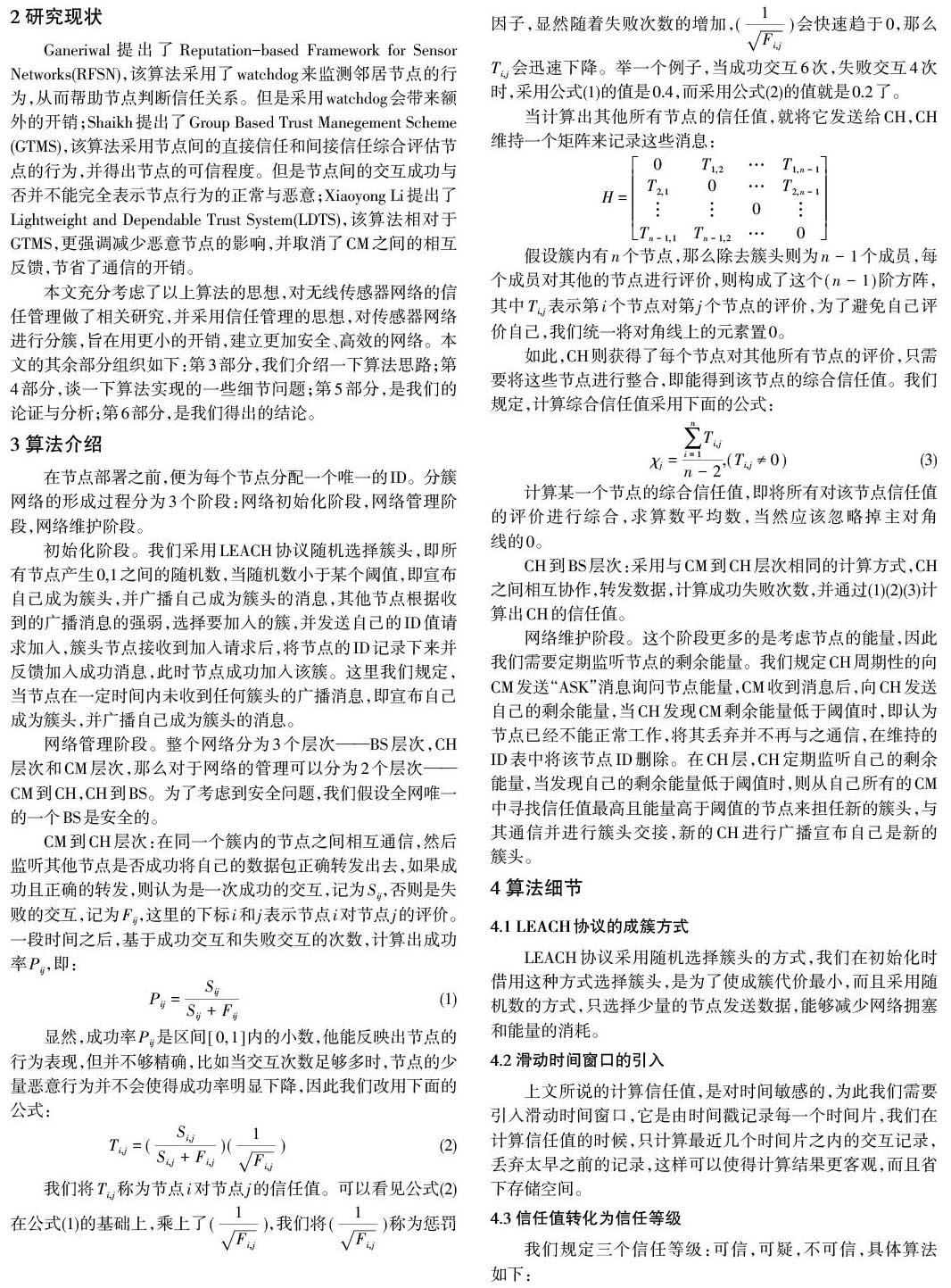

研究表明,对传感器网络进行分簇,能有效提高整个网络的利用率和生存周期。分簇结构的基本思路是:将网络划分为很多个区域,每一个区域即为一个簇(Cluster),每一个簇内有一个簇头(Cluster Head, CH),其他节点是簇内成员(Cluster Member, CM)。通信时,CM只需要将消息发送给相应的CH,CH对这些消息进行整合,通过与其他CH的合作,将消息转发给基站(BS)。因此,分簇结构就是一个层次结构,如图1。分簇的好处是:由于传感器节点通信范围有限,簇内通信能够为传感器节点节省能量,且通信效率更高。但是,构建簇是一个复杂的过程,而且会消耗时间和传感器的能量,因此采用什么样的分簇算法就是核心问题。

2 研究现状

Ganeriwal提出了Reputation-based Framework for Sensor Networks(RFSN),该算法采用了watchdog来监测邻居节点的行为,从而帮助节点判断信任关系。但是采用watchdog会带来额外的开销;Shaikh提出了Group Based Trust Manegement Scheme(GTMS),該算法采用节点间的直接信任和间接信任综合评估节点的行为,并得出节点的可信程度。但是节点间的交互成功与否并不能完全表示节点行为的正常与恶意;Xiaoyong Li提出了Lightweight and Dependable Trust System(LDTS),该算法相对于GTMS,更强调减少恶意节点的影响,并取消了CM之间的相互反馈,节省了通信的开销。

本文充分考虑了以上算法的思想,对无线传感器网络的信任管理做了相关研究,并采用信任管理的思想,对传感器网络进行分簇,旨在用更小的开销,建立更加安全、高效的网络。本文的其余部分组织如下:第3部分,我们介绍一下算法思路;第4部分,谈一下算法实现的一些细节问题;第5部分,是我们的论证与分析;第6部分,是我们得出的结论。

3 算法介绍

在节点部署之前,便为每个节点分配一个唯一的ID。分簇网络的形成过程分为3个阶段:网络初始化阶段,网络管理阶段,网络维护阶段。

初始化阶段。我们采用LEACH协议随机选择簇头,即所有节点产生0,1之间的随机数,当随机数小于某个阈值,即宣布自己成为簇头,并广播自己成为簇头的消息,其他节点根据收到的广播消息的强弱,选择要加入的簇,并发送自己的ID值请求加入,簇头节点接收到加入请求后,将节点的ID记录下来并反馈加入成功消息,此时节点成功加入该簇。这里我们规定,当节点在一定时间内未收到任何簇头的广播消息,即宣布自己成为簇头,并广播自己成为簇头的消息。

网络管理阶段。整个网络分为3个层次——BS层次,CH层次和CM层次,那么对于网络的管理可以分为2个层次——CM到CH,CH到BS。为了考虑到安全问题,我们假设全网唯一的一个BS是安全的。

网络维护阶段。这个阶段更多的是考虑节点的能量,因此我们需要定期监听节点的剩余能量。我们规定CH周期性的向CM发送“ASK”消息询问节点能量,CM收到消息后,向CH发送自己的剩余能量,当CH发现CM剩余能量低于阈值时,即认为节点已经不能正常工作,将其丢弃并不再与之通信,在维持的ID表中将该节点ID删除。在CH层,CH定期监听自己的剩余能量,当发现自己的剩余能量低于阈值时,则从自己所有的CM中寻找信任值最高且能量高于阈值的节点来担任新的簇头,与其通信并进行簇头交接,新的CH进行广播宣布自己是新的簇头。

4 算法细节

4.1 LEACH协议的成簇方式

LEACH协议采用随机选择簇头的方式,我们在初始化时借用这种方式选择簇头,是为了使成簇代价最小,而且采用随机数的方式,只选择少量的节点发送数据,能够减少网络拥塞和能量的消耗。

4.2 滑动时间窗口的引入

上文所说的计算信任值,是对时间敏感的,为此我们需要引入滑动时间窗口,它是由时间戳记录每一个时间片,我们在计算信任值的时候,只计算最近几个时间片之内的交互记录,丢弃太早之前的记录,这样可以使得计算结果更客观,而且省下存储空间。

4.3 信任值转化为信任等级

可知当失败交互次数比成功交互次数多时,信任值是一定低于0.5的,所以不可能获得“可信”的评价,这与假设相矛盾。因此我们的方法是安全的,可以消除欺骗。

事实上,当采用该算法时,由于有惩罚因子的存在,故当节点表现出恶意行为之后,信任值可以迅速地下降,这样就可以更好地分辨出恶意节点。但这样做又有一个问题,就是当网络出现波动时,有可能失败的交互并不能表示这是节点的恶意行为,因而我们采用了滑动时间窗口,只保留最近一段时间的数据;过一段时间后,时间窗口数据清零,就能将网络波动的影响降到最小。

6 结论

本文中,我们提出了信任管理的方法,基于LEACH协议对网络的成簇、管理和维护进行了讨论,结果表明,我们的方式能够有效地消除节点的欺骗行为,能检测出恶意节点,并对其采取相应的措施,提高了整个网络的安全性。未来的工作,将继续对无线传感器网络的安全问题做进一步研究,以获得更全面、更安全的方法。

参考文献:

[1] Xiaoyong Li, LDTS:A Lightweight and Dependable Trust System for Clusterd Wireless Sensor Networks[J],IEEE Transactions on Information Forensics and Security, 924-935, JUNE 2013

[2] Tong Zhang, Trust Evaluation Method for Clusterd Wireless Sensor Networks Based on Cloud Model[J], Wireless Networks, (2018) 24:777-797

[3] Jinfang Jiang, An Efficient Distributed Trust Model for Wireless Sensor Networks[J], IEEE Transactions on Parallel and Distributed Systems, 2014

[4] 秦丹阳,基于信任感知的无线传感器网络安全路由机制研究[J],通信学报,60-70,2017.10

[5] Mohamed Amine Kafi, A Survey on Realiability Protocols in Wireless Sensor Networks[J], ACM Computing Surveys, Vol.50, May 2017

[6] Riaz Ahmed Shaikh, Group-Based Trust Management Scheme for Clustered Wireless Sensor Networks[J], VOL 20, 2009.11

[7] Guangjie Han, Management and applications of trust in Wireless Sensor Networks: A survey[J], Journal of Computer and System Sciences, 602-617,2014

[8] Suat Ozdemir, Secure data aggregation in wireless sensor networks: A comprehensive overview[J], Computer Networks, 2009

[9] Noor Alsaedi, Detecting sybil attacks in clustered wireless sensor networks based on energy trust system (ETS)[J], Computer Communications, 75-82, 2017

[10] Peng Guo, Lossless In-Network Processing and Its Routing Design in Wireless Sensor Networks[J], IEEE Transaction on Wireless Communications, 6528-6544, 2017.10

【通聯编辑:梁书】