数据运维安全防护系统建设与探究

2019-05-23叶水勇王文林宋浩杰

叶水勇,陈 明,刘 琦,张 月,叶 菁,王文林,宋浩杰

(国网黄山供电公司,安徽 黄山 245000)

0 引言

数据已成为公司的战略核心资产,各类数据在公司生产运行、经营管理、客户服务等领域发挥着重要作用。同时网站门户、在线业务应用和通信群组的内容安全已成为国家网络意识形态安全的重要组成部分。由于公司数据量大、分布面广、利用价值高、数据采集点多、发布渠道多样化等,各类数据泄漏的风险大幅提升,公司数据安全防护面临严峻挑战[1-2]。

由于运维工作是业务稳定运行的支撑基础,需要做到响应快、定位快和解决快,运维人员的权限无法实时做到最小限制,一直是数据安全的薄弱环节,从责任、管理和技术上需进一步夯实基础,强化全员数据安全与保密意识,将数据安全上升到企业安全乃至国家安全的高度,完善数据安全措施与手段,确保公司各项数据保护制度落实到位。

1 现状与风险分析

1.1 现状分析

公司充分认识到运维工作对数据安全的重要性,前期已开展了运维管控的工作,以运维审计系统为基础,结合I6000 系统和人脸识别模块,对运维入口形成有效把控; 利用虚拟化技术实现对数据库运维工具的支撑,并集成了机房监控系统,不仅有效杜绝了运维人员利用客户端直连数据库操作的行为,同时对在机房的任何操作也进行了有效的监控;通过采用图像识别技术,对视频文件进行精准的行为定位,实现了“事前审批、事中监控、事后审计”3 个阶段的整体运维防护[3]。

1.2 风险分析

1.2.1 运维过程存在泄密隐患

目前运维人员在执行数据运维时,通过本地终端访问运维审计系统,根据运维审计系统中的资源访问权限去访问相应资源,进行相关数据的运维操作[4]。在该过程中,由于运维人员可对数据库中的数据进行查询及导出操作,并能将数据导出到本地终端,相应数据没有采用安全措施进行防护,存在运维人员在获取导出的数据后进行非法利用的风险。

1.2.2 运维过程无风险管控

即使要求运维人员根据工作票,通过运维审计系统进行数据操作,并做了全程记录,但这也只能解决事后的追查问题[5]。而运维人员在运维操作过程中是否执行了与本次工作票中无关的行为,目前公司还没有主动管控技术去制止这种风险操作的发生。

1.2.3 运维操作无精确审计

目前操作人员的日常操作均被运维审计系统进行了记录,但对数据库的运维操作并没有达到精确审计的目标,且留下的审计记录是以视频的方式呈现,进行事件查阅及检索时相对耗时耗力,无法进行便捷、精确的定位,来分析风险操作的行为。

2 系统建设的技术方案

2.1 系统架构的优化

在I6000 工作票上,明确要做什么的基础上,实现对数据操作的细化管控,更要知道怎么做,分解到具体步骤,为事前审批和过程审核打好基础;在提高运维审计系统健壮性基础上,加入支持负载均衡功能模块,满足高并发数据运维的需求,同时扩展相应的接口,易于同其他应用系统的结合,提供运维流程的周转自动化[6-7]。

2.2 运维操作行为的精确管控

对数据库运维行为进行审批管控,针对敏感操作执行默认拒绝命令,审批通过后在指定的对象和时间内该敏感操作方可执行; 所有数据操作需要建立规范的运维流程,形成事前审批、事中控制、事后记录机制[8]。安全运维自动审批工作流程如图1 所示。

图1 安全运维自动审批工作流程

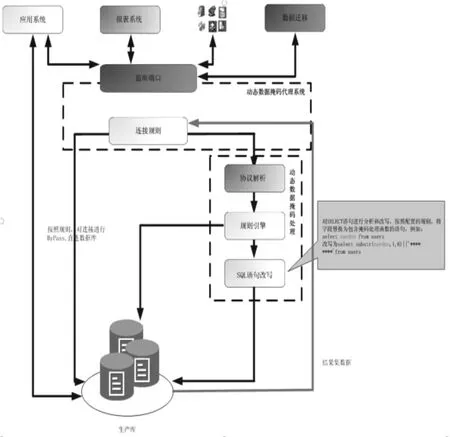

2.3 敏感数据的智能屏蔽

提供具有高可靠性的动态脱敏能力,通过在数据库协议层的处理,实时根据用户角色和规则进行筛选,屏蔽敏感数据(脱敏)[9-10]。业务系统,获得了授权可以访问真实数据;非授权用户为运维人员,仅能查看经过屏蔽的敏感数据,但不影响其完成系统运维任务。通过部署该动态脱敏功能,能够帮助公司快速、低风险、平稳的提供生产数据库的实时隐私保护。实时动态数据脱敏技术实现如图2 所示。

图2 实时动态数据脱敏技术实现

2.4 运维数据导入导出通道的管控

2.4.1 场景的解决方案

使用运维审计系统的数据库客户端,禁止调用本地数据库客户端工具;切断运维终端和虚拟化服务器之间的传输数据通道; 关闭特定服务器的文件传输通道;服务器之间网络访问策略做精细化管理; 对拥有数据获取权限的业务人员开辟数据获取通道。

具体步骤: 管理员新建运维任务时将运维过程中所需的运维脚本一并上传至堡垒机; 运维人员通过虚拟化连接到应用虚拟化服务器; 系统自动将运维脚本文件同步至应用虚拟化服务器上,使文件在该用户的会话中有效;数据库运维工作正常进行(过程中有可能会导出数据文件到应用虚拟化服务器上);系统自动将运维导出数据文件同步至运维数据文件服务器上;业务人员拉取所需数据文件。运维数据导入导出通道管控如图3 所示。

图3 数据导入导出通道管控

2.4.2 技术解决方案

管理页面部分: 新建运维任务时添加对应的脚本文件[11]。维护(脚本文件、运维任务、目标设备)的关联关系;新建运维任务时添加敏感运维指令。维护(运维任务、敏感指令)的关联关系;将脚本中的数据存储到数据库中,以便后续查询统计; 增加告警邮件、短信网关的维护。

底层实现部分: 切断运维操作机和应用虚拟化服务器之间的文件传输通道和数据拷贝通道; 针对上述第三步,从第二步过渡过来的时候,应用虚拟化服务器和堡垒机需要对本次会话,即(脚本文件、运维任务、目标设备、运维会话)关系进行识别,以便知道需要拉取哪个数据库运维脚本文件; 针对上述第三步,堡垒机上需要增加脚本文件数据提供给应用虚拟化服务器的功能,应用虚拟化服务器上需要增加脚本文件数据接收的功能;针对上述第五步,应用虚拟化服务器上需要增加文件推送程序 (给运维数据文件服务器),运维数据文件服务器需要提供数据接收功能;针对上述第六步,运维数据文件服务器需要提供数据推送的功能。针对敏感指令的告警,应用虚拟化服务器回传操作指令(包括键盘输入数据、剪贴板粘贴数据)给堡垒机,堡垒机需要对操作指令进行敏感指令匹配,若匹配成功,发送短信、邮件等[12]。

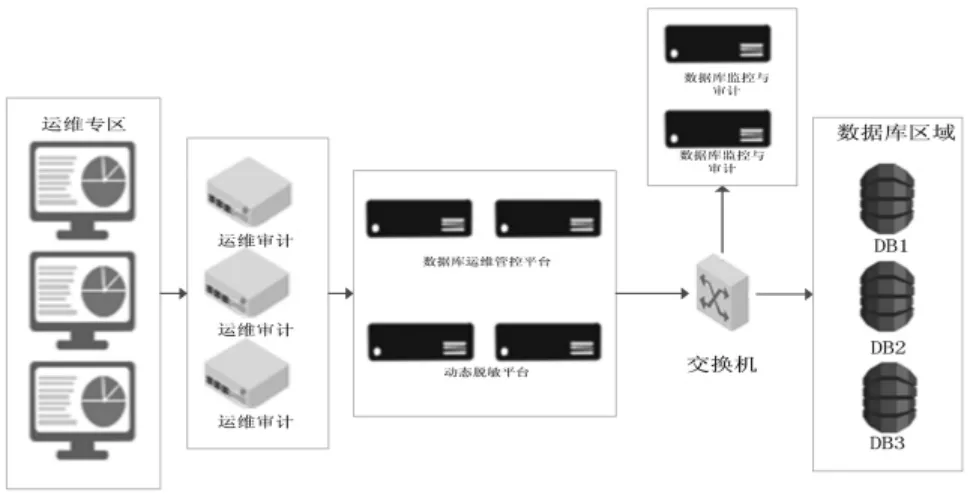

3 系统实施部署方案

运维审计系统: 在现有运维审计系统基础上进行新功能开发升级后,然后进行运维审计系统集群化部署,实现负载均衡效果[13]。

数据库运维管控模块: 部署在运维审计与数据库中间,以旁路代理方式进行部署,所有到达数据库区域的运维请求都要经过运维管控平台。

动态脱敏模块:部署在运维审计与数据库中间,以旁路代理方式进行部署,所有运维终端访问数据库进行查询操作时,都要经过动态脱敏进行处理。部署方案如图4 所示。

图4 部署方案图

4 系统实施效果

4.1 系统架构得到优化

在运维审计系统深化完善的基础上,提升了数据运维的管控能力,强化数据运维的审批程序,完善数据导入导出的规范,细化人员角色的权限,提高运维审计系统的健壮性和高扩展性,从而为公司的数据安全提供坚强的保障[14]。

4.2 规范数据的导入导出通道

在运维审计系统中关闭数据传输功能,运维人员无法将数据直接拷入客户端本地,同时也无法将数据拷出到本地终端。与此同时,在运维审计中开放数据上传功能,运维人员可通过运维审计系统将运维所需工具、脚本上传到数据库运维终端。并且运维数据导出后,该数据只能存储到指定的服务器存储空间。这样既保证了业务部门的数据交付,也杜绝了运维人员接触到导出数据的可能性。

4.3 规范数据的运维操作

通过建立数据库运维管控平台,规范所有数据库运维操作行为[15]。当涉及到重要数据的敏感操作时,将引入申请审批机制,必须经过审批处理后才可进行运维操作。并且在执行运维操作时将严格遵循工作票内容,当出现与工作票内容不一致的运维操作时,将对该运维操作进行阻止。

4.4 敏感数据得到遮盖屏蔽

在运维人员访问数据库进行查询操作时,通过脱敏技术确保其查询出的数据为经过脱敏后的数据,利用身份识别技术,对每一次运维人员访问数据库中敏感字段时进行脱敏处理,确保其查询展现的数据为非真实数据[16]。但在其执行数据导出操作时,数据为原始真实数据。

5 结束语

公司通过建立标准化数据运维流程,精准地控制运维过程的操作行为,将线下审批流程整合到线上审批,使得运维操作审批更便捷,运维操作更易被监管; 从管理上解决了申请操作与实际操作不一致性;技术上解决了运维过程中的安全隐患。通过对数据访问权限的控制,使得运维人员在可开展正常数据运维的同时,无法接触到真实的数据结果,让主动泄密风险降到最低。通过对运维导出数据的安全防护,杜绝了运维人员私自带走数据的风险,从而杜绝运维数据外泄的可能。