基于匿名轨迹和时间混淆技术的物联网用户位置隐私保护

2019-05-07周桃义

周桃义

基于匿名轨迹和时间混淆技术的物联网用户位置隐私保护

周桃义

杭州万向职业技术学院, 浙江 杭州 310023

随着物联网的快速发展,用户位置隐私保护变得越来越重要。本文提出一种基于匿名轨迹和时间混淆技术的保护策略,旨在提高物联网用户位置隐私的保护级别。实验结果表明:采用匿名轨迹技术时,当值越高,节点轨迹的隐藏程度就越深,可以长时间保护用户位置隐私;采用时间混淆技术时,整个节点轨迹都是模糊的,增加了攻击者的推测难度,用户位置隐私得到更强的保护。但是考虑到服务器性能,还需要结合控制查询方法,才能有效降低服务器的维护成本。

物联网; 匿名轨迹; 时间混淆; 隐私保护

物联网应用服务通常会收集用户的位置隐私,但是物联网的数据传输主要通过互联网或电信网进行的,网络服务商的可信度直接影响到用户位置隐私的安全,因此如何解决该问题成为物联网技术发展的关键所在。当前的物联网架构一般分为四层,包括最底部的应用层,中间的传输层和处理层,最顶部的感知层[1]。为保障物联网用户的位置隐私安全,有学者提出了相关解决方案,探讨了安全防御模型、交互认证协议、数据加密协议、节点匿名算法等[2-5]。但是当前的物联网用户位置隐私安全保护技术依然存在较多的问题,例如节点匿名算法在单个节点上形成隐匿区域,但有恶意程序按照时间序列追踪全部区域,就能查询到用户在节点上的位置隐私[6]。本文提出了一种基于匿名轨迹和时间混淆技术的用户位置隐私保护策略,在一定程度上能够实现全区域保护,防止攻击者通过时间序列查找漏洞。

1 匿名轨迹和时间混淆技术分析

1.1 匿名轨迹技术

当物联网中的某个节点与匿名服务器联系时,首先要保障该匿名服务器的可信度,然后在服务器中设定参数。可信任的匿名服务器会自动搜索相关的历史轨迹,将不符合实际状况的轨迹加以排除,例如过长或过短的轨迹。同时选择-1条最为相似的轨迹放进节点轨迹,构成一条真实轨迹,并将真实轨迹模糊成条轨迹,这样可以长时间持续降低攻击者对节点轨迹的推测概率。最后对重叠的轨迹进行检查,使不符合长度的轨迹得到过滤。但是节点通常处于高密度区域,容易暴露实际位置,因此还需要结合时间混淆技术才能更好地保护物联网用户位置隐私。

1.2 时间混淆技术

在节点移动的过程中,可信任的匿名服务器会随机发送查询,包括查询的时间及时间序列,并通过随机的机制确定查询初始位置,提高匿名服务器的节点模糊化水平。在通常情况下,查询初始位置是节点轨迹随机选择的。例如某节点即使未到达查询的初始位置,匿名服务器依然可以提前发送查询,直到节点与查询初始位置重叠,进而使节点模糊化,防止攻击者探索到节点的当前位置。可信任的匿名服务器一般不会根据时间顺序发出查询,而是将每一个查询时间进行随机化,这样可以降低节点轨迹重构的可能性。当攻击者获取服务器查询请求,但是难以分辨归属于哪一个节点,无法准确获知节点轨迹。而且可信任的匿名服务器对有效缓存结果进行重复,减少用户的查询总数,在加强服务器查询效率的同时,还间接提高了用户位置隐私的级别。

1.3 控制查询的方法

由于可信任匿名服务器的查询结果存在超时可能性,因此要采用控制查询的方法,对随机生成的查询位置与移动节点当前位置的距离进行限制。第一步是计算节点当前的移动速度,按照节点速度与超时缓存量作为最大搜索距离;第二步是通过该距离对节点搜索圆周进行定义,确定搜索半径;第三步采用时间混淆技术测算出查询边界,由此限定查询范围。在这种情况下,可信任匿名服务器仅能获取查询边界的单组位置,进而减少查询数量,降低缓存结果失效的可能性。

2 实验与分析

本实验的数据集采自上海交通网,搜集上海市区400辆出租车的全球定位坐标,并以其中的200辆出租车坐标构建模拟数据。从百度地图捕获4780个道路段,正方形的网格单元边长为100~500 m不等,100m2单元为9638个,200m2单元为2409个,300m2单元为1086个,400m2单元为620个,500m2单元为330个。鉴于节点隐私要求,将值设置成5~20。通过参数模拟,假设每一次查询时间呈指数分布,从20~80 min不等,则每一个查询结果的超时定时器可设置成1~4 min。

2.1 匿名轨迹技术在实验中的应用结果

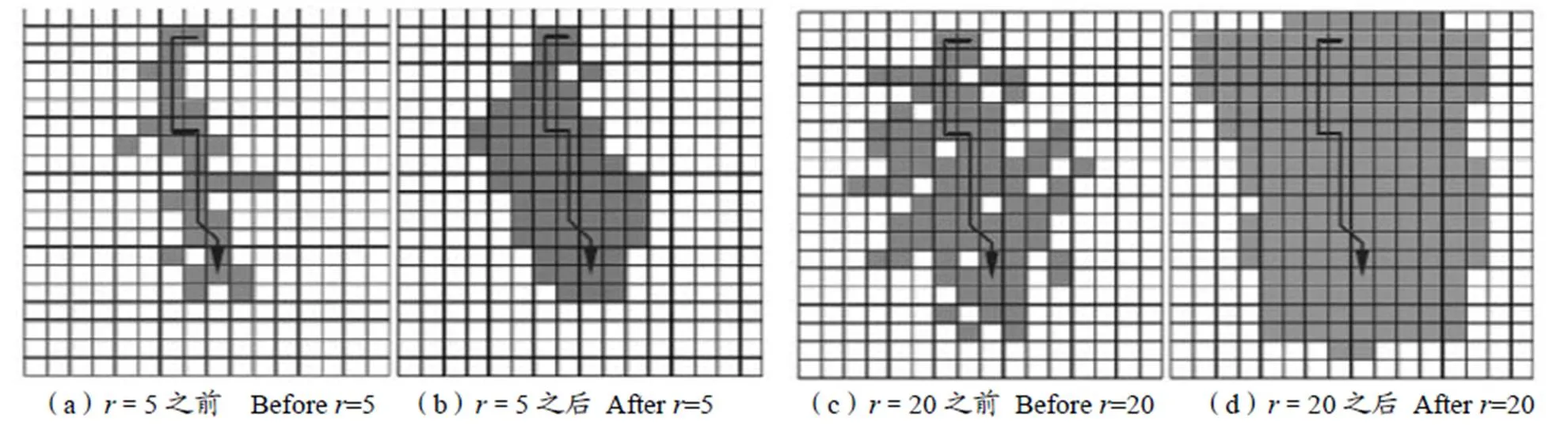

节点的值为5~20,采用匿名轨迹技术划分网格,取5之前和之后的网格、20之前和之后的网格,结果如图1所示。网格中间位置的箭头代表节点移动方向,分区大小选用200m2网格单元。

图 1 匿名轨迹技术划分网格图

从图1结果可以看出,当值增加时,网格分布也会变大,节点的实际轨迹也更加容易隐藏。尤其当值达到20之后,节点轨迹的隐藏程度更深,这使得轨迹暴露的可能性几乎没有。以上结果表明匿名轨迹技术可以长时间保护用户位置隐私。

2.2 时间混淆技术在实验中的应用结果

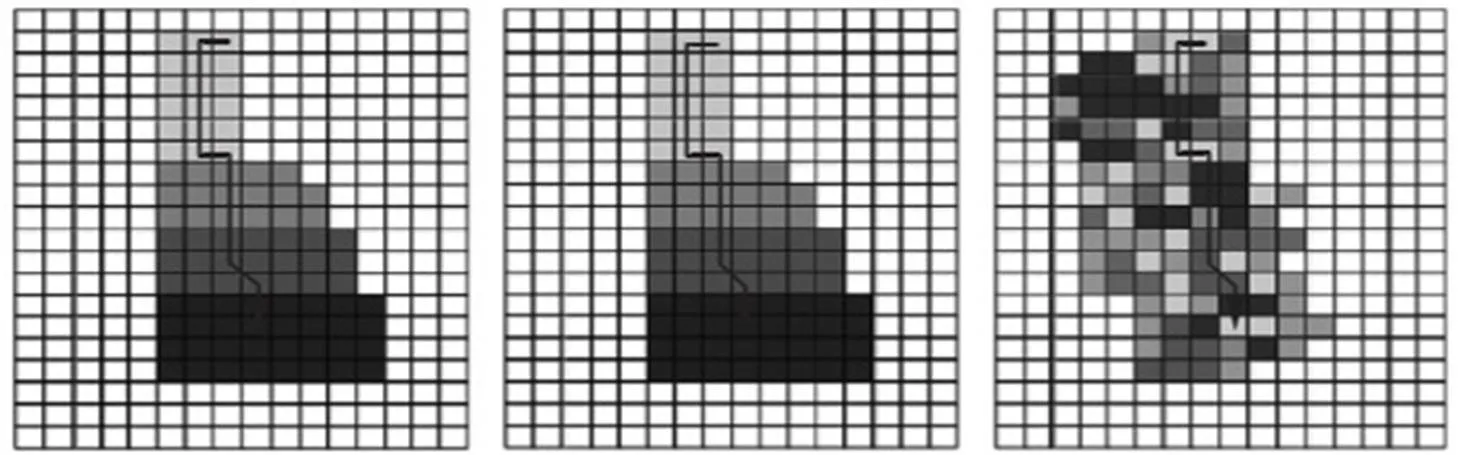

时间混淆技术是对匿名轨迹技术的一项有效补充。由于时间混淆技术可以提高节点模糊化水平,当网格的模糊程度越高,说明用户位置隐私保护的级别越高。本实验在测试时间混淆技术之外,还测试了传统的历史轨迹法和共享法,通过对比分析,突出时间混淆技术优越性。实验结果如图2所示。在时间混淆技术测试中,超时定时器设置成1 min,箭头代表节点移动方向,即出租车在道路上的行驶方向,网格的颜色标识有多种,颜色越浅的网格单元,查询时间越早。

(a)历史轨迹法 Historical trajectory method (b)共享法 Shared method (c)时间混淆技术 Time obfuscation technique

在图2(a)中,虽然历史轨迹中包含了条轨迹,但没有考虑查询时间,整个查询序列与出租车行驶方向完全一致,网格清晰,攻击者有很大可能性获取节点轨迹。在图2(b)中,同样没有考虑到查询时间,攻击者容易查到出租车的行驶方向,并且还可以分析出租车速度,进一步剔除不合理节点,推断出节点轨迹,网格颜色分布清晰。在图2(c)中,采用时间混淆技术发出的查询是随机的,极大地提高了攻击者的推测难度,整个节点轨迹包括出租车方向都是模糊的,网格颜色分布不存在层次性,深色和浅色混杂在一起。这种查询比前两种方法要混乱得多,用户位置隐私得到更强的保护。

2.3 时间混淆技术对服务器的性能影响分析

时间混淆技术可能引发较多的查询,需要服务器更多的处理时间。通过重复查询测试和控制查询方法,分析时间混淆技术对服务器性能的影响。第一步测试未进行控制的重复查询数量,结果发现查询数量较多,对服务器性能造成很大的影响。第二步采用控制查询方法,结果发现重复查询的数量大幅降低,尤其是查询超时的时间被延长,重复查询的数量减少更明显。并且单元格大小采用100m2和200m2时,通过控制查询方法,只能发送一个查询。这两种单元格最为有效,能够大幅降低服务器的维护成本。

3 讨论

近几年,物联网用户位置隐私保护引起了学界的广泛讨论。Weber等基于物联网位置服务的定位技术原理,深入分析了用户位置信息暴露的原因,制定综合性的隐私保护方案,旨在为物联网用户位置隐私保护提供一定的探索方向[7]。Alaba等以节点随机角度的转化为基础,通过均匀划分法使物联网节点能够在不同角度下动态产生,目的是延长节点移动路径,从而使源节点位置隐私得到更强的保护[8]。Tay等认为物联网路由协议需要提高源节点的安全时间,以最短距离路由为基础的节点位置隐私保护,包含了源节点初始化与路径改进过程,结果发现能够大幅提升源节点安全实际,进而确保源节点位置隐私安全[9]。Shah等提出一种以位置语义为基础的物联网用户位置隐私保护技术,该方法通过空间匿名的形式,对用户位置隐私的个性化需求进行了充分考虑,尽量隐藏位置语义的敏感数据,防止攻击者获取更多的关联信息[10]。从总体情况看,物联网用户位置隐私保护的相关研究取得了一定进展,但还需要进一步创新研究方向,才能使物联网用户位置隐私得到更好的保护。

4 结论

在物联网的快速发展下,用户位置隐私问题也变得更加突出。本文提出一种基于匿名轨迹和时间混淆技术的保护策略,能够有效提高用户位置隐私的保护级别。实验结果表明:采用匿名轨迹技术时,当值越高,节点轨迹的隐藏程度就越深,可以长时间保护用户位置隐私;采用时间混淆技术时,整个节点轨迹都是模糊的,极大地提高了攻击者的推测难度,用户位置隐私得到更强的保护。但是考虑到服务器性能,还需要结合控制查询方法,尽量采用100m2和200m2单元格,才能大幅降低服务器的维护成本。

[1] Porambage P, Ylianttila M, Schmitt C,. The Quest for Privacy in the Internet of Things[J].IEEE cloud computing,2016,3(2):36-45

[2] González-Manzano L, de Fuentes JM, Pastrana S,. PAgIoT - Privacy-preserving Aggregation protocol for Internet of Things[J]. Journal of network and computer applications, 2016,71(6):59-71

[3] Alrawais A, Alhothaily A, Hu CQ,. Fog Computing for the Internet of Things: Security and Privacy Issues[J]. IEEE internet computing, 2017,21(2):34-42

[4] Shafiq SI, Szczerbicki E, Sanin C. Manufacturing Data Analysis in Internet of Things/Internet of Data (IoT/IoD) Scenario[J]. Cybernetics and Systems, 2018,49(5-6):280-295

[5] Arias O, Jacob W, Hoang K,. Privacy and Security in Internet of Things and Wearable Devices[J]. IEEE transactions on multi-scale computing systems, 2015,1(2):99-109

[6] Perera C, Ranjan R, Wang LZ,. Big Data Privacy in the Internet of Things Era[J]. IT professional, 2014,17(3):32-39

[7] Weber RH. Internet of things: Privacy issues revisited[J]. Computer law & security report,2015,31(5):618-627

[8] Alaba FA, Othman M, Hashem I AT,. Internet of Things security: A survey[J]. Journal of network and computer applications, 2017,88(4):10-28

[9] Sun M, Tay WP, He X. Toward Information Privacy for the Internet of Things: A Nonparametric Learning Approach[J]. IEEE Transactions on Signal Processing, 2018,66(7):1734-1747

[10] Ullah I, Shah MA, Wahid A,. ESOT: a new privacy model for preserving location privacy in Internet of Things[J]. Telecommunication systems: Modeling, Analysis, Design and Management, 2018,67(4):553-575

Protection against Location Privacy of Users on Internet of Things Based on Anonymous Trajectory and Time Obfuscation Technology

ZHOU Tao-yi

310023,

With the rapid development of the Internet of Things, user location privacy protection becomes more and more important. This paper proposes a protection strategy based on anonymous trajectory and time obfuscation technology aiming at improving the protection level of location privacy of Internet of Things users. The experimental results show that when using anonymous trajectory technology, the higher the r value, the deeper the hidden degree of the trajectory of the node and the user's location privacy can be protected for a long time. When using time obfuscation technology, the whole trajectory of the node is blurred, which increases the difficulty of the attacker's speculation, and the user's location privacy can be better protected. However, considering the performance of the server, we need to combine the control query method to effectively reduce the maintenance cost of the server.

Internet of Things; anonymous trajectory; time confusion; privacy protection

TP309

A

1000-2324(2019)02-0270-04

10.3969/j.issn.1000-2324.2019.02.021

2018-06-02

2018-09-03

2015年度浙江省教育厅访问工程师校企合作项目:基于地磁的室内定位系统研究(访工2015185)

周桃义(1978-),男,本科,讲师,主要研究方向为大数据、物联网. E-mail:zhoutaoyi@163.com