权限可控传递的物联网共享设备委托授权访问机制1

2019-04-22宋宇波戚姗姗胡爱群

宋宇波,戚姗姗,胡爱群

权限可控传递的物联网共享设备委托授权访问机制1

宋宇波,戚姗姗,胡爱群

(东南大学网络空间安全学院,江苏 南京 211111)

为了解决在共享模式下设备所有者在委托授权时权限敏感度保护以及中间代理滥用授权的问题,综合基于信任度访问控制模型和代理签名的特征,提出了一种基于信任度的可控部分权限委托授权机制。该机制采用基于角色和信任度值的授权策略,通过代理签名实现可控的部分权限委托传递。经安全分析证明,该机制可满足权限传递所需的可验证性、不可否认性、可区分性、可识别性和不可滥用性等安全属性,确保了设备所有者权限的可控安全传递,有效防止中间代理过度授权的问题。

共享设备;委托授权;信任度;代理签名

1 引言

随着物联网的迅速发展和智能手机的广泛使用,人们可以在任何时间、任何地点方便地访问智能设备。灵活的共享服务和设施建立了一个开放的、以个人为中心的无处不在的网络。在这个开放的物联网共享环境下,个人被鼓励以服务提供者的身份,与其他人分享他们的设施或资源,如停车场、公寓、仓库、电子储物柜、展览室等[1]。

在一个典型的与多用户共享的公民设施中,所有者将权限分配给第一个用户,然后,第一用户可以通过社交网络将权限转移给其他用户。如果用户想要访问共享设备,将通过Wi-Fi、蓝牙或RFID验证自己与智能手机的身份,然后,设备根据用户的社会属性做出访问决策[2]。

在共享过程中,应该认真考虑以下安全问题:如何管理权限从一个用户到另一个用户的传播,如何在保护隐私的情况下验证用户的身份,如何对不同的用户进行细粒度的访问控制。传统的安全机制无法提供可控的权限传播、用户和所有者的隐私保护以及灵活的细粒度访问控制,因此需要设计新的安全机制来解决这些安全问题。

Sandhu[3]最早提出了物联网权限管理方案,他提出了一种基于角色的访问控制模型,该模型中引入了角色的概念从而将设备所有者和其权限逻辑分离,并将权限授予角色,用户通过设备所有者为其分配的角色获得相应的权限,该模型有效地减小了授权管理的代价,并较好地实现了对授权的约束。Zhang等[4]基于角色的访问控制提出了一种可扩展的访问控制模型,该方案通过上下文信息对权限的访问控制的实现方法进行描述,将对象的操作转换成对服务的操作,通过收集系统和用户环境中的上下文信息对授予权限的规则进行定义。Fu等[5]基于属性的访问控制提出了通过可扩展的访问控制标记语言对环境属性进行描述,设备所有者通过属性对权限和对用户的约束条件进行描述,从而在开放的物联网环境中实现基于用户身份和属性的访问控制方案。在物联网设备共享环境中,存在许多对设备所有者来说陌生的用户,当这些用户申请访问设备时,设备所有者很难直接依据其陌生的身份进行授权,Li等[6]基于角色的信任管理,提出了一种在开放的物联网环境中陌生用户间进行授权的方案,其核心的授权机制是通过委托实现的,但却没有很好地处理委托深度的问题。Kolev[7]通过信任关系实现陌生用户到设备所有者权限角色的分配,同样该文也没有对委托深度的进行限制。翟征德等[8]提出了一种基于角色细粒度的可控委托授权模型,该模型根据用户的信任度对设备所有者的敏感权限进行传播控制,但是该方案中用户间的信任度值都是由用户主观指定的,不具有通用性。

目前,对物联网共享设备的权限管理主要集中在设备所有者对用户进行直接授权管理上[9-10],对于通过中间代理进行权限的可控传递缺乏研究,没有一个通用客观的信任度计算方法来表示用户间的信任程度。在由中间代理授权的物联网设备共享场景中设备的权限管理包括两方面[11]:第一,设备所有者对中间代理的委托授权;第二,物联网设备对获取权限用户的访问控制。针对设备所有者委托授权时的权限敏感度保护问题,本文提出了一种基于信任度的可控的部分权限委托授权机制,设备所有者根据中间代理的信任度委托其相应范围的授权权限;针对中间代理过度授权的问题,提出了一种基于信任度的访问控制机制,该机制采用基于角色和信任度的访问控制模型,根据用户间的信任度和设备所有者设定的信任度阈值确定是否向访问用户授权,该机制可以有效防止中间代理过度授权的问题。

2 基于角色和信任度的授权策略

在可委托授权的物联网设备共享场景中,设备所有者将授权使用设备的能力委托给中间代理,由中间代理向用户授权,同时中间代理也可以将授权使用设备的能力委托给下一级中间代理,依次类推,形成了设备权限的多次委托传递。在此场景下,存在中间代理过度授权的问题,随着权限委托深度的增加,距离设备所有者越远的用户,其信任度越低,且随着用户间关系的变化,信任度也会动态变化,然而设备的不同权限是存在敏感度差异的,其中某些权限可能涉及设备所有者的隐私是具有高度敏感性的。因此为了实现设备所有者敏感权限保护,针对不同信任度的用户释放相应的权限显得尤为重要。本文提出了一种基于动态信任度的访问控制机制,该机制采用基于角色和信任度的访问控制模型,根据用户的信任度和设备所有者设定的信任度阈值确定是否对访问用户授权,从而可以防止中间代理过度授权的问题。

在物联网设备共享系统中,将设备所有者与其权限分离,为设备所有者设置角色,并为不同的角色分配不同的权限,因此角色实质上是一组权限的集合且每个角色对应的权限是存在敏感性差异的。

本文通过给每个角色对应的权限设置一个关联的信任度阈值来反映权限的隐私程度,信任度阈值越大,权限越敏感,只有当某个用户获得该角色且其信任度大于角色对应的权限的信任度阈值时才可以激活该角色。在本文方案中,用户不仅可以拥有其被分配的角色的权限,还可以继承角色链中低于其角色的所有角色的权限。高级角色与低级角色的关系称为继承关系,然而其中存在的问题是怎样确定高级角色从低级角色中继承来的权限的信任度阈值,如果只是逐一地指定每个继承的权限的信任度阈值,是不具有拓展性的,且实现过程很烦琐。本文在角色继承关系中引进了信任度阈值衰减因子的概念,在角色继承关系链中,对于同一个权限,低级角色中该权限关联的信任度阈值通过信任度阈值衰减因子后获得了高级角色中该权限对应的新的信任度阈值,下面进行具体说明。

定义3 用户角色链:用户的角色链是一种树形结构,树中的每一个节点是角色,每个角色按照对应权限敏感度大小由高到低排列,角色链中上级角色可以继承下级角色的所有权限,但是同一级的角色是并列的,不可以相互继承。

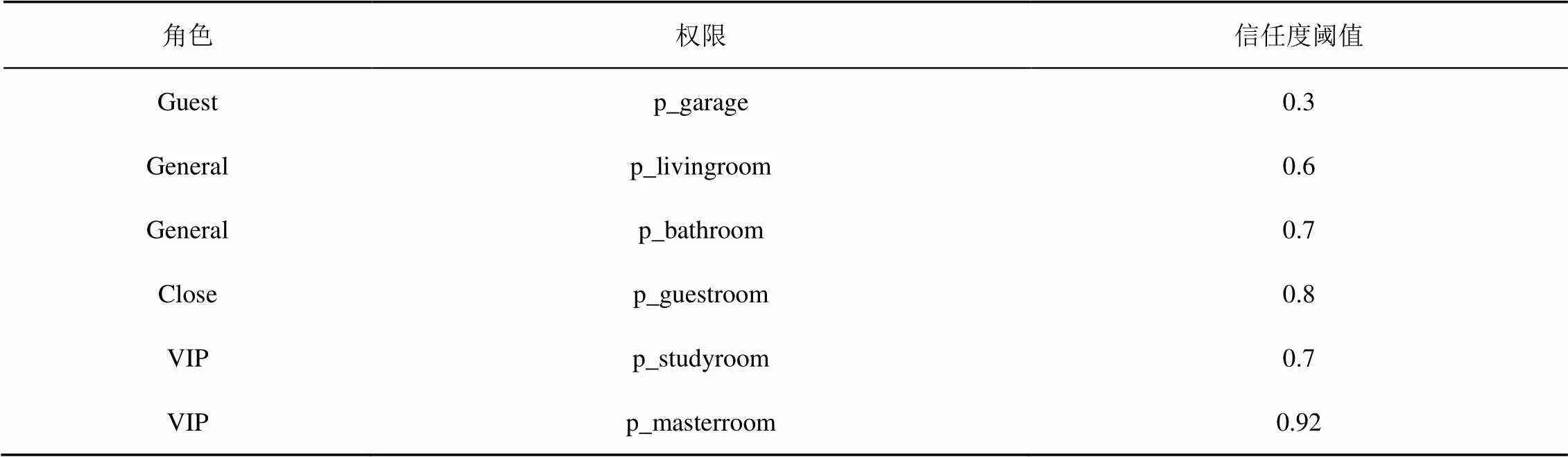

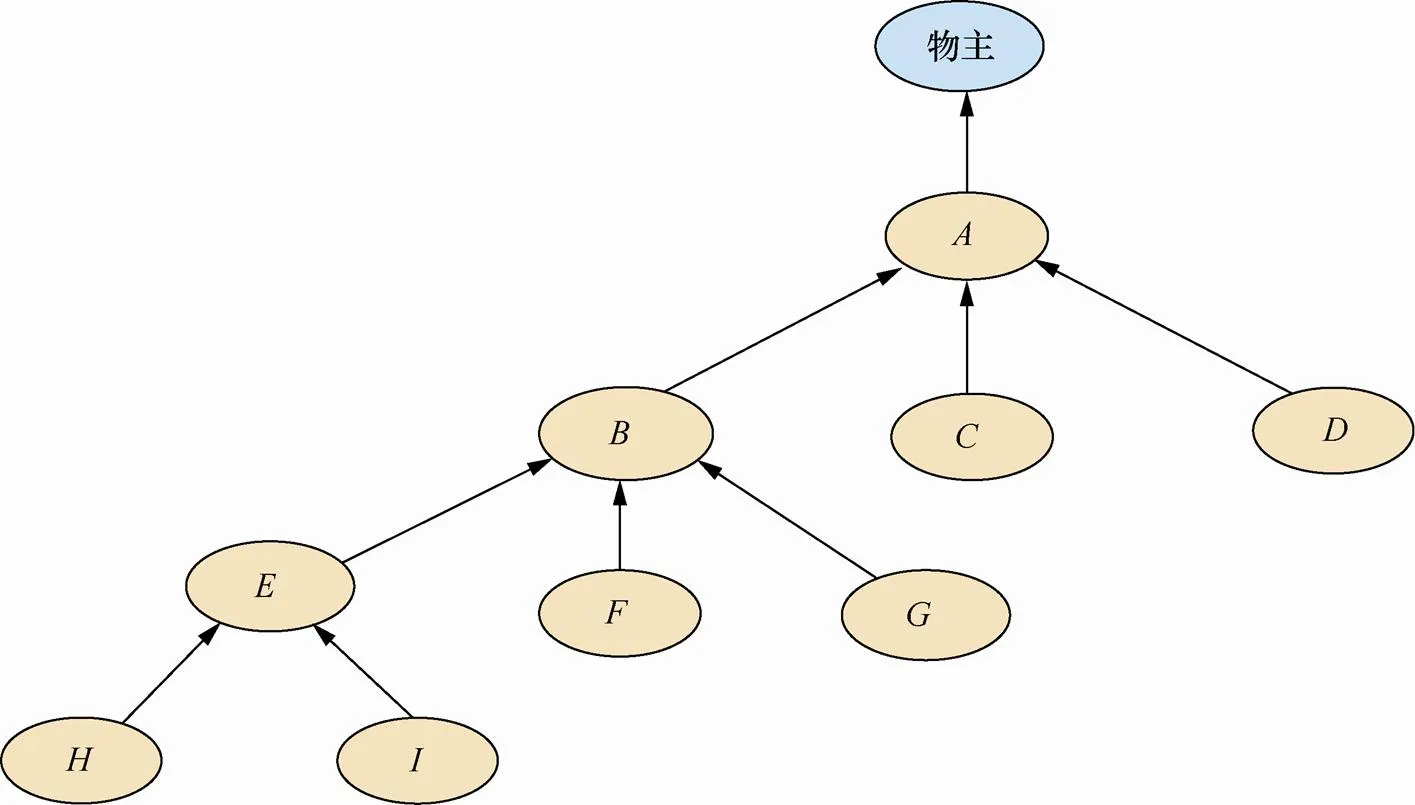

以房屋共享为例对角色链的概念进行说明,表1说明了房主设定的角色、对应的权限和权限的信任度阈值。

从表1中可以看出,房主设定了4种角色,在角色链中由低到高为Guest、General、Close和VIP,其中,General和Close是并列角色。角色Guest可以获取房主车库的使用权p_garage,角色General获得客厅p_livingroom和卫生间p_bathroom的权限,角色Close获得客房p_guestroom的权限,角色VIP获得书房p_studyroom和主卧p_masterroom的权限。具有角色VIP的用户可以继承角色Guest、General和Close的所有权限。从表1中可以看出,主卧是一个高度涉及房主隐私的权限,因此将它的信任度阈值设定得比较高。

表1 房屋共享角色权限分配

在房主的角色链中,角色VIP级别最高,General和Close是同等级的角色,没有继承关系,角色Guest级别最低。角色VIP继承了角色Close的所有权限,只获得角色Close的用户的信任度必须高于信任度阈值0.8才可以获得权限p_guestroom,那么角色VIP继承到的权限p_guestroom需要设置多大的信任度阈值?通常认为对于同一个权限,具有角色级别高的用户比角色级别低的用户更加可信,如对于房主而言,父母比普通朋友更加可信,因此可以认为获得角色VIP的用户可以以低于信任度阈值0.8的信任度获得权限p_guestroom,所以,通过在角色链中引入信任度阈值衰减因子使高级角色继承来的低级角色的权限的信任度阈值变小是符合实际情况的。图1是房主设定的角色链中的信任度阈值衰减,图中角色与角色之间边上的值是信任度阈值衰减因子。

图1 角色链上的信任度阈值衰减

例如,间接关系VIP→Close→Guest的角色累积衰减值为0.9×1.0=0.9。另外,当从一个角色到另一条角色有多条路径时,如VIP→Guest有VIP→Close→Guest和VIP→General→Guest这2条路径,选择累积衰减值最小的一条路径作为最终的信任度阈值衰减因子。本文方案中信任度阈值衰减因子是由设备所有者设置的,如果设备所有者认为某一角色继承来的权限对该角色来说比较隐私,就可以将衰减因子设置较大,若希望该权限被高等级角色很容易获得,就可以将衰减因子设置较小。

3 基于信任度的可控部分委托授权机制

物联网设备共享中常见的场景之一是通过中间代理授权的物联网设备共享平台,在该场景下设备所有者将物联网设备委托给中间代理,由中间代理负责向用户授予权限,用户利用中间代理颁发的授权凭证获得设备的使用权,整个交互过程中通过中间代理进行权限的传递,设备所有者无须与用户进行线下的交互。中间代理可以有效解决设备所有者有自己的工作、无法实时对设备的访问权限进行管理的问题,其可以代替设备所有者对用户的申请做出快速有效的回应,从而减轻设备所有者管理设备的负担,提高了物联网设备共享系统的效率;另外,由于设备所有者通常是向其认识或熟悉的用户分享自己的个人闲置设备,所以可获得使用权的用户范围有限,通过中间代理的集客效应可以扩大用户的范围,提高系统的实用性。

在该物联网设备共享场景下需要考虑的一个重要问题是如何实现设备所有者权限的可控传递,即如何实现设备所有者对中间代理的可控委托授权,在该场景下设备所有者对中间代理的委托授权需要满足以下性质。

1) 临时委托:设备所有者对中间代理的委托是有时间限制的,超过委托时间,中间代理的授权能力就会失效。

2) 单一性:当设备所有者委托中间代理对用户授权后,设备所有者仍可以对申请权限的用户进行授权。

3) 部分委托:由于设备所有者的权限是存在敏感性差异的,设备所有者将依据中间代理的信任度委托其相应范围的授权权限。

4) 自己管理:委托关系是由设备所有者直接管理的,其可以撤销行为表现不好的中间代理。

本文采用代理签名技术,由中间代理代替设备所有者对用户签发授权证书。中间代理的代理签名私钥由其和设备所有者共同生成,该方案可以有效实现委托授权的可验证性和不可否认性、授权者的可区分性和授权能力的不可滥用性,确保设备所有者权限的可控安全传递。

下面对本文用到的符号进行说明。

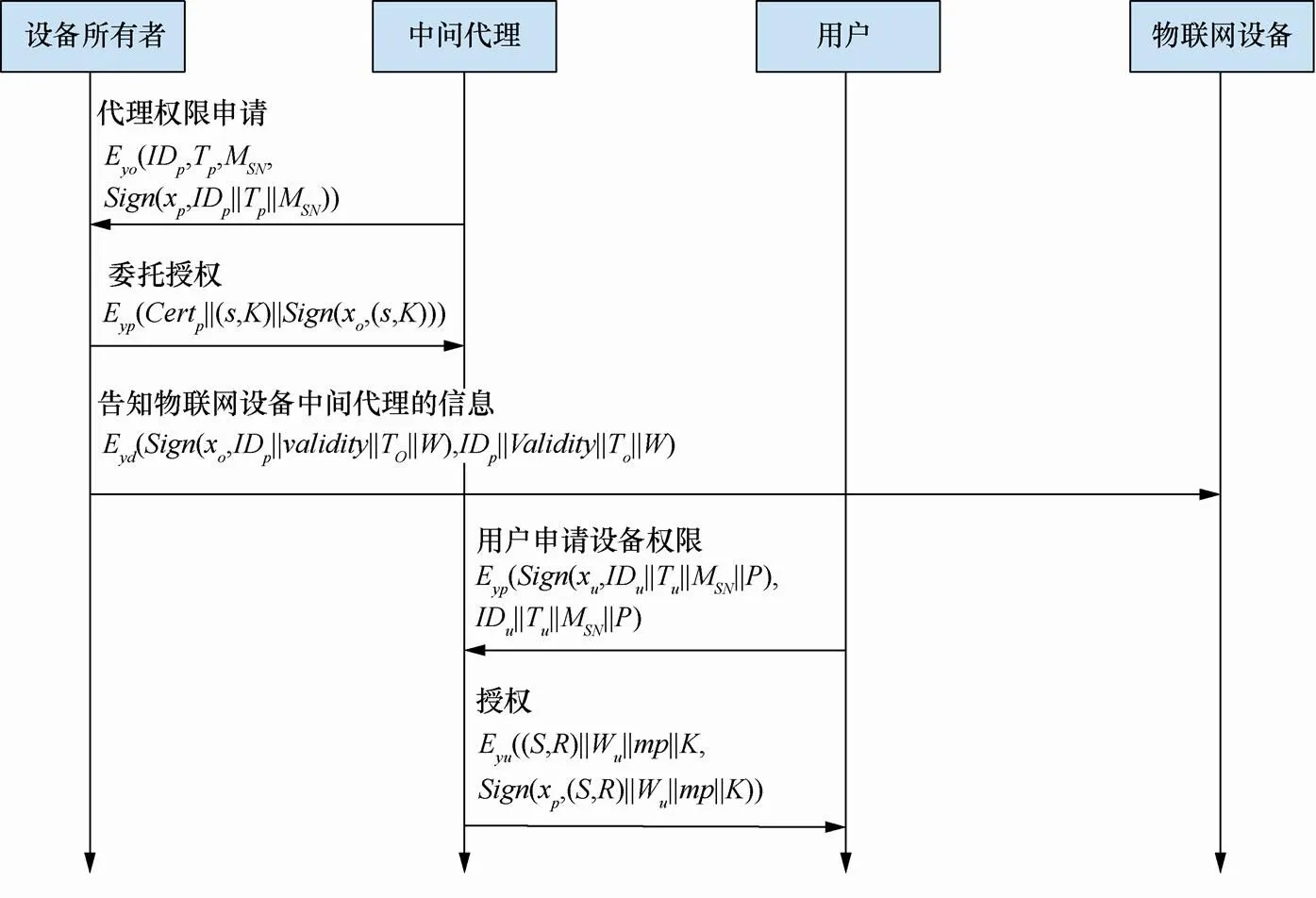

委托授权协议中的参与者包括设备所有者、中间代理、用户和物联网设备,图2是委托授权的流程。

接下来,对委托授权协议运行的具体步骤进行介绍。

图2 委托授权流程

4 基于信任度的访问控制

在一个角色链中等级高的角色可以继承等级低的角色的权限,并且为了保护物主敏感度高的权限,对每个权限设置信任度阈值,只要获得该角色的用户的信任度大于对应权限的信任度阈值时就可以激活角色的访问权限。根据信任关系类型,将用户划分为直接关系用户和间接关系用户。

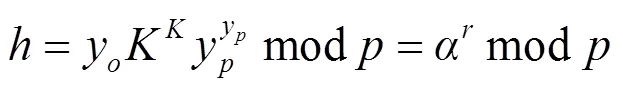

图3 用户关系

在开放的物联网环境中,想要获取设备使用权的用户也可能是设备所有者陌生的用户,他无法与物主直接建立联系,但是他可以通过一个或多个“中介”间接地向物主申请权限,因此形成了一个以物主为核心的关系网络。图3给出本文假设的关系,图中的节点表示用户,通过边相连的用户是相互认识的。

综上所述,用户最终获取角色的信任度值取决于权限传递链中每一段直接关系间的信任度,且权限越往下传递,用户的信任度是衰减的,离物主关系越远的用户获得物主角色权限的可能性越低。本文方案实现了物联网设备共享环境中物主权限的可控传递,实现了对不同信任度用户的访问控制。同时,用户间的信任度不是固定不变的,而是在一段时间内随用户间的关系变化而动态变化的,直接或间接用户最终获得的信任度也是动态变化的,因此,用户在不同时间访问设备时可能获得不同的访问权限。

5 安全性分析

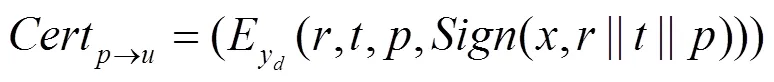

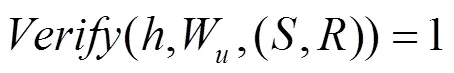

委托授权过程的本质是代理签名技术的应用,而一个安全的代理签名方案需要满足可验证性、不可否认性、可区分性、可识别性和不可滥用性等安全属性,本文根据这些属性对所有者委托授权协议的安全性进行分析。

1) 可验证性

2) 不可否认性

3) 不可伪造性

4) 可识别性

由于在代理签名私钥中包含中间代理的私钥,因此只有利用中间代理的公钥才能生成正确的代理签名验证公钥,从而对代理签名的有效性进行验证。任何得到代理签名的用户都可以通过中间代理的公钥确定中间代理的真实身份。

5) 不可滥用性

6) 强密钥依赖性

中间代理签名时的代理签名私钥依赖于设备所有者的私钥和中间代理的私钥。

综上所述,本文方案具有更高的安全性和实现效率,并且计算量小和通信复杂度低。该方案可以实现委托授权时设备所有者权限的可控传递,有效解决当设备的使用出现纠纷问题时,设备所有者和中间代理相互抵赖的问题;另外,该方案还根据由中间代理的用户关系计算的信任度授予其相应的授权范围,保护了设备所有者的敏感权限。

6 结束语

本文主要介绍了基于信任度的委托授权和访问控制方案,首先针对物联网设备共享场景中设备所有者委托授权时权限敏感度保护的问题,提出了一种基于信任度可控的部分权限委托授权机制,中间代理在设备所有者许可范围内将部分被委托的权限授权给用户,其使用的代理签名私钥由设备所有者和中间代理共同生成,防止设备所有者和中间代理相互抵赖的问题,提供了权限敏感度保护;针对用户访问物联网设备时中间代理过度授权的问题,提出了一种基于信任度的访问控制机制,该机制采用基于角色和信任度的访问控制模型,根据用户动态关系所生成的信任度和设备所有者设定的信任度阈值确定是否授权。

[1] JIN J, GUBBI J, MARUSIC S, et al. An information framework for creating a smart city through Internet of things[J]. IEEE Internet of Things Journal, 2016, 1(2): 112-121.

[2] MC-KINLAY P. Make way for smart cities: opportunities, challenges and capacities of New Zealand local governments[J]. Asia Pacific Journal of Public Administration, 2017, 39(4): 297-303.

[3] SANDHU R S, COYNE E J, FEINSTEIN H L, et al. Role-based access control models[J]. Computer, 1996, 29(2): 38-47.

[4] ZHANG G, TIAN J. An extended role based access control model for the Internet of things[C]//2010 International Conference on Information Networking and Automation (ICINA). 2010: 319-323.

[5] FU Y, YE C. Using XACML to define access control policy in information system[C]//IET Conference on Wireless, Mobile and Sensor Networks (CCWMSN 17). 2017: 676-679.

[6] LI N, WINSBOROUGH W H, MITCHELL J C. Distributed credential chain discovery in trust management: extended abstract[C]//ACM Conference on Computer and Communications Security. 2016: 156-165.

[7] KOLEV A, ČOBANOV S. Trustbac—integrating trust relationships into the rbac model for access control in open systems[C]//ACM Symposium on Access Control Models and Technologies. 2016: 49-58.

[8] 翟征德, 冯登国, 徐震. 细粒度的基于信任度的可控委托授权模型[J]. 软件学报,2017,18(8). ZHAI Z D, FENG D G, XU Z. Fine-grained controllable delegation authorization model based on trustworthiness[J]. Journal of Software, 2017, 18(8).

[9] YU J, WANG G, MU Y, et al. An efficient generic framework for three-factor authentication with provably secure instantiation[J]. IEEE Transactions on Information Forensics and Security, 2016, 9(12): 2302-2313.

[10] XUE K, MA C, HONG P, et al. A temporal credential based mutual authentication and key agreement scheme for wireless sensor networks[J]. Journal of Network and Computer Applications, 2017, 36(1): 316-323.

[11] JIANG Q, MA J, LU X, et al. An efficient two-factor user authentication scheme with unlinkability for wireless sensor networks[J]. Peer-to-Peer Networking and Applications, 2016, 8(6): 1070-1081.

Delegation authorization mechanism with controllable permissions propagation for IoT devices sharing

SONG Yubo, QI Shanshan, HU Aiqun

School of Cyber Science and Engineering, Southeast University, Nanjing 211111, China

In order to solve the problems of privilege sensitivity protection and the abuse of authorization by the agent when the device owner delegates authorization in IoT devices sharing environment, a trust-based delegation mechanism for controllable partial permissions was proposed with the trust access control model and the proxy signature. This mechanism generates trust values and authorization policies based on the relationship between the users, and implements controllable partial authority delegation through the proxy signature. According to the security analysis, the mechanism can meet the security attributes such as verifiability, non-repudiation, distinguishability, identifiability and non-abuse required by the permission transfer, and ensure the controllable security transfer of the device owner's permission. The problem of over authorization of an intermediary agent is effectively prevented.

devices sharing, delegation authorization, trust value, proxy signature

The National Natural Science Foundation of China (No.61601113), CERNET Innovation Project (No.NGII20150409), Fundamental Research Funds for the Central Universities (No.2242017K40013)

TP309

A

10.11959/j.issn.2096-109x.2019015

宋宇波(1977− ),男,江苏无锡人,博士,东南大学网络空间安全学院副教授,主要研究方向为移动通信安全,物联网安全及安全协议设计。

戚姗姗(1992− ),女,浙江余姚人,东南大学博士生,主要研究方向为物联网安全。

胡爱群(1952− ),男,江苏南通人,博士,东南大学教授,主要研究方向为通信网络安全。

2018−11−20;

2018−12−20

宋宇波,songyubo@sec.edu.cn

国家自然科学基金资助项目(No.61601113);赛尔网络下一代互联网技术创新基金资助项目(No.NGII20150409);中央高校基本科研业务费专项基金资助项目(No.2242017K40013)

宋宇波,戚姗姗,胡爱群. 权限可控传递的物联网共享设备委托授权访问机制[J]. 网络与信息安全学报, 2019, 5(2): 40-49.

SONG Y B, QI S S, HU A Q. Delegation authorization mechanism with controllable permissions propagation for IoT devices sharing[J]. Chinese Journal of Network and Information Security, 2019, 5(2): 40-49.