大数据驱动下主动防御网络安全性评估技术

2018-10-18

(哈尔滨理工大学,河北 秦皇岛 066003)

0 引言

主动防御网络仅仅采用防火墙虽然能够抑制攻击信息侵入,但是对于正常信息中夹杂的非法信息却无法识别,导致网络使用不安全、用户私密信息泄漏等现象,造成不必要的经济损失。为了保障用户在大数据驱动下使用网络同样安全,需对主动防御网络安全性进行评估。主动防御是一种具有深层次主动抵抗网络攻击行为的技术,可通过监测网络环境拦截外部非法入侵行为[1]。措施的采取也带来了一些安全性问题,对于主动防御的网络是否真正安全需要进行评估[2]。由于传统评估技术存在评估不精准问题,导致主动防御网络不安全,为此,提出了引入网络熵的模型对抗量化评估技术。通过与传统技术对比可知,该技术应用是具有合理性的。

1 主动防御网络安全性评估技术

1.1 主动防御原理

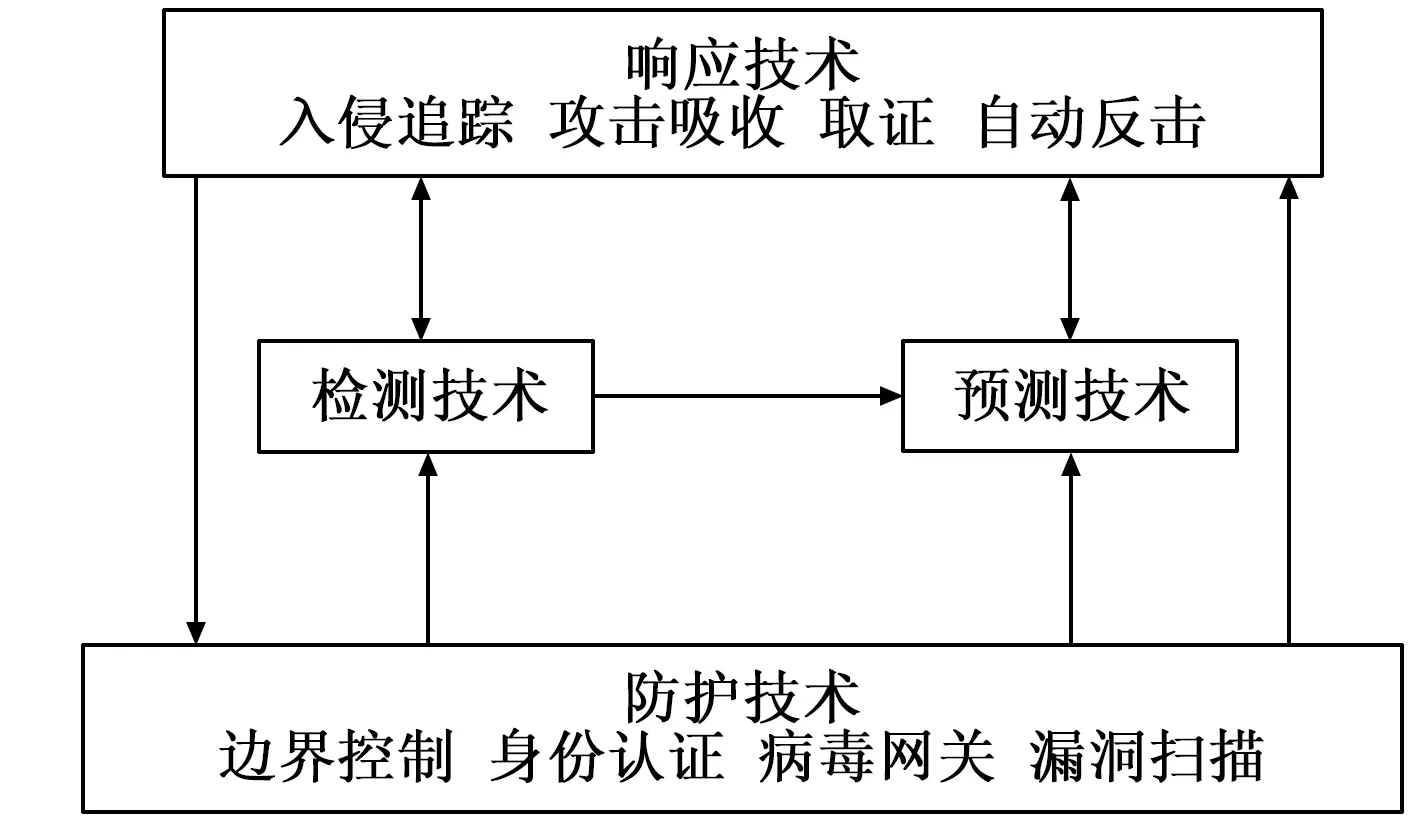

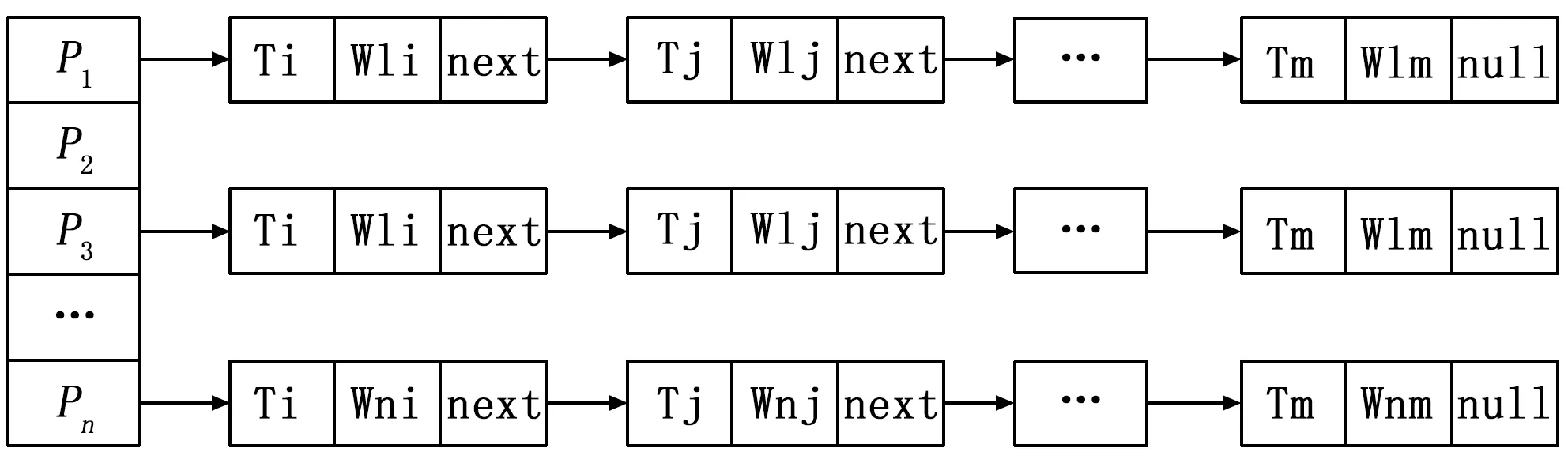

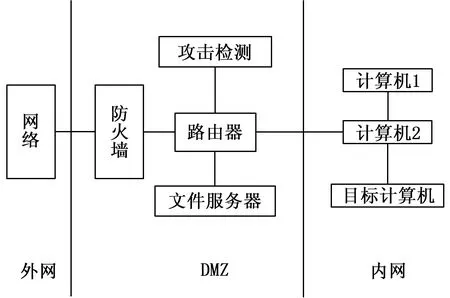

在大数据驱动下主动防御网络功能能够实现网络的安全运行,将检测技术与预测技术相结合,可保证网络使用的安全[3]。主动防御是在保证基本网络安全运行基础上实现的,除了传统系统防护技术外,还增加了响应技术,主动防御原理如图1所示。

图1 主动防御原理框图

依据传统防护技术,增加响应机制,并将检测原理与预测原理结合构成主动防御原理,以该原理为基础构建基于Petri网的安全性评估数学模型,在模型中引入网络熵权衡收益,降低间接影响造成的干扰,根据收益结果对主动防御网络安全性进行评估。

1.2 构建Petri网安全性评估数学建模

利用主动防御原理构建基于Petri网的安全性评估数学模型。采用Petri网建模方法可对整个主动防御网络安全性进行评估,从攻击者角度,将系统漏洞攻击主动防御网络行为进行模拟分析,并在必要安全信息基础上,查找潜在的多条主动防御安全性组合攻击途径[4]。

对Petri网主动防御安全性评估离不开对局部区域评估,在攻击场景下,依据评估结果实现评估模型的构建。要获取局部评估结果,需先收集与主动防御网络安全属性相关的数据,再结合这些数据分析网络的数据结构和存储结构,利用分析结果构建评估数学模型。

1.2.1 建模信息采集

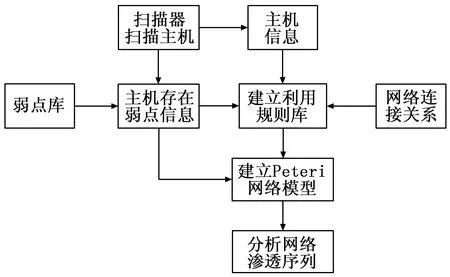

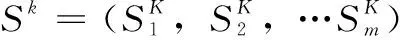

扫描每台主机,搜寻主机中存在的已知安全性运行服务信息;对整个网络展开分析,获取各个主机间的联系,利用网络具有公开属性特点,通过扫描机可获取该特点的具体属性,以此为基础制定网络公开弱点的保护规则[5]。根据扫描获取的弱点信息以及制定的规则,提出Petri主动防御网络安全性评估方法;选择关联矩阵分析方式对数学模型构建展开讨论,分析出网络结构中存在的所有渗透序列,获取目标攻击路径,并计算成功可达概率。建模信息采集相关具体流程如图2所示。

图2 建模信息采集具体流程

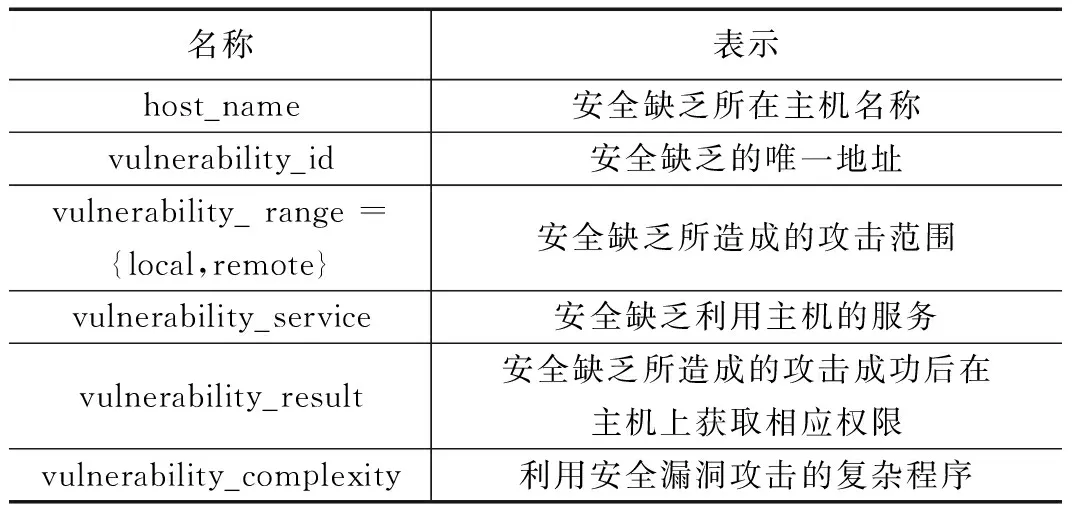

由图2可知:结合以往攻击模型,对主动防御安全性展开说明,具体描述内容有:弱点描述、扫描机描述、网络连接关系描述和攻击规则描述。将网络弱点信息相关抽象数据组合成具体集合名称,方便安全性评估,具体集合名称如表1所示。

表1 集合名称

序利用安全漏洞攻击的复杂程序complexity进行归一量化处理:

1)不需要使用任何外界攻击工具,制定详细的攻击方案;

2)使用现有的攻击方案和工具;

3)缺乏攻击工具,那么需制定详细的攻击方案

4)公开主动防御网络漏洞,大致说明攻击方案;

5)公开主动防御网络漏洞,无攻击方案。

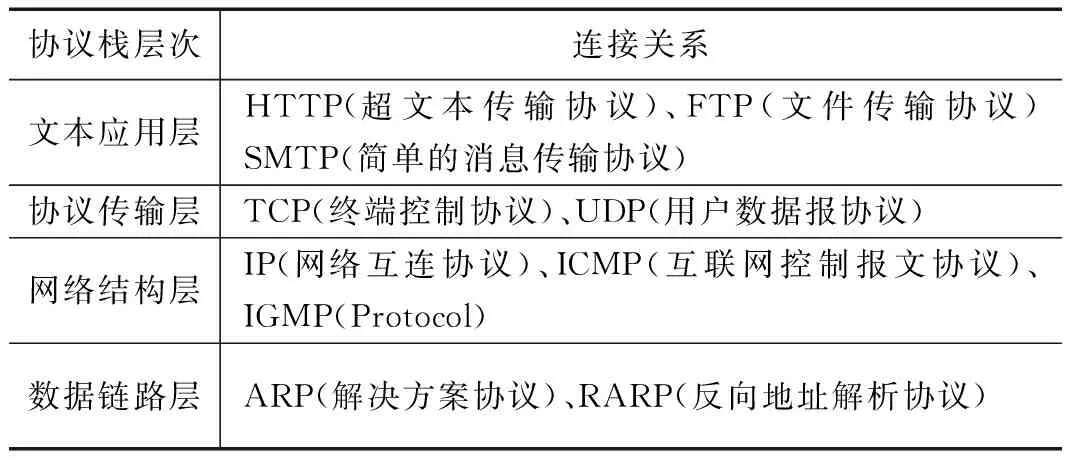

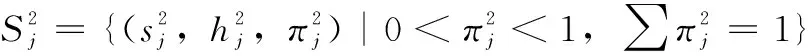

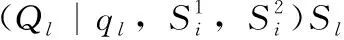

根据归一量化处理方案对用户等级进行划分:划分等级能够直观反映用户对于计算机的控制能力,对于某个主体来说,所有访问客体权限都是一个集合,通过分析SANS公布的排名前10网络漏洞弱点发现,涉及到的用户等级并不需要进行详细划分,通常为三个等级,分别是:Access、User、Root,其中Access代表远程接受网络服务,进行数据间的交互;User代表经过管理员授予的用户权限,具有单独的空间与资源;Root代表主机拥有所有资源控制权[6-8]。由于这三个等级之间关系都满足偏序分布Access 1.2.2 采集数据结构分析与存储 对采集到的建模信息,需进行详细分析。设立一串数据{a,b,IP,TCP,HTTP}可表示为:a向b发送的IP数据是可达的,a与b某个TCP端口是可以连接的,a可对b进行HTTP服务。根据TCP/IP协议栈中各个层次的项目协议,需建立连接关系如表2所示。 表2 协议栈层次连接关系 如果使用协议栈层次连接关系中的TCP(终端控制协议)、HTTP(超文本传输协议)和IP(网络互连协议)来约束链表P_T(place_tansation,P_ T),那么在链表中只能存储来自数据库中的变迁集合,降低危险漏洞出现几率。使用链表P_T(place_tansation,P_ T)来存储各个变迁集合,储存方式如图3所示。 图3 数据储存方式 在链表中p节点为Petri网安全性评估数学建模一个状态信息,该信息可由(ip,r)来表示,其中ip可代表主动防御受到到攻击位置,r为主机所获取应用权限[9]。在链表中T的节点为Petri网安全性评估数学建模的一个变迁行为信息,该信息可由(src,dst,vi)来表示,其中src可代表网络主动防御时受到攻击的标识信号,dst为被攻击主机的标识信号,vi为一次攻击行动的安全漏洞标识信号。P_T链表中的阈值范围代表了攻击级别,也代表了数据存储状态。 1.2.3 构建数学模型 (1) 由于在构建模型过程中受到外界攻击,导致网络产生间接影响,造成后续安全性评估出现干扰因素,严重扰乱评估结果,为此引入网络熵对抗量化技术来权衡收益,提高评估结果准确率。 ΔZhostli=ΔZm (2) 将网络安全问题视为防御者和攻击者的多个阶段的博弈,每个阶段都对应一个安全状态,通过求解可对安全状态下的混合策略进行均衡处置,由此可获取网络安全状态下的双方对抗最优方案,引入网络熵展开定量分析,具体评估如下所示: 设置in为大数据驱动下主动防御网络的各个指标信息和双方对抗行为信息;out为攻击行为的预测和对抗量化效果值。将初始化价值向量设为: 重复 用hl代替模型公式(1)中的Ql 分析主动防御原理,构建评估数学模型,引入网络熵对抗量化技术来权衡收益,减少干扰因素影响,提高评估结果准确率,将防御者收益结果作为量化评估标准,实现对主动防御网络安全性评估。 为了验证大数据驱动下主动防御网络安全性评估技术研究的合理性进行了如下实验,设计网络拓扑结构如图4所示。 图4 网络拓扑结构 攻击者首先需要获取权限才能进入攻击状态,为此需获取目标主机root的访问权限,由于防火墙只能允许主机对Apache服务器进行访问,对于内网服务器和主机并没有访问权力,受到限制,内网主机是不允许防火墙访问的。如果攻击者获取了主机的访问权限,那么其内部的网络权限为最低初始访问权限,攻击者只能完成一次攻击,不能同时进行多个攻击行为。 针对主动防御网络可用性,将吞吐量、传输延迟和故障情况作为指标,利用网络熵描述链路属性,在初始阶段,攻击者需获取想要攻击设备的权限才能进行攻击。针对Apache服务器攻击者需要利用Smtp服务所存在安全隐患发起攻击行为,由此获得用户使用权限,然后利用主机存在的安全漏洞获取Root权限。计算攻击行为直接受益情况,根据构建模型,使用对抗量化评估规则获取对抗最优方案。 将吞吐量、传输延迟和故障情况作为指标对主动防御网络安全性评估技术准确性进行实验验证。 2.2.1 吞吐量对技术准确性影响结果与分析 吞吐量是对网络在单位时间内成功传送数据的数量,也是说吞吐量是指在没有帧丢失情况下,设备能够接收并转发最大数据速率。将测试接入点选在链路两端以太网网络上,通过改变帧长度,在接收器上计算收到帧速,由于吞吐量测试是必须在线进行的,即不能中断现有网络业务和网络连接。将传统评估技术与引入网络熵的模型对抗量化评估技术在吞吐量不同情况下精准度对比结果与分析,如图5所示。 图5 两种技术在不同吞吐量下精准度对比结果 由图5可知:实线为引入网络熵的模型对抗量化评估技术,虚线为传统评估技术。当吞吐量为20时,传统评估精准度达到最高为70%,当吞吐量为83时,传统评估精准度达到最低为5%;而当吞吐量为95时,引入网络熵的模型对抗量化评估技术达到最高为96%,当吞吐量为81时,引入网络熵的模型对抗量化评估技术达到最低为25%。由此可知,吞吐量对评估技术准确性具有严重影响,尤其是对传统技术影响极大,与对抗量化评估技术精准度最高值相差26%,最低值相差20%。吞吐量对引入网络熵的模型对抗量化评估技术影响效果较小。 2.2.2 传输延迟对技术准确性影响结果与分析 传输延迟是发送接收处理时间、电信号响应时间、介质中传输时间三个时间的总和,使用Intel Core i7处理器对内存延迟进行深度测试,将传统评估技术与引入网络熵的模型对抗量化评估技术在传输出现延迟情况下,评估精准度对比结果与分析,如表3所示。 表3 两种技术在传输延迟下精准度对比结果 表3中,“—”代表出现延迟,对比两种评估技术发现,当发送接收处理出现延迟时精准度影响最大,传统技术比对抗量化技术评估精准度要低10%,电信号响应出现延迟时精准度影响最小,对抗量化技术比传统技术评估精准度要高18%。由此可知,传输延迟对传统评估技术影响效果较大,使用对抗量化评估技术精准度较高。 2.2.3 故障出现对技术准确性影响结果与分析 出现故障原因有许多种,包括网络适配器(网卡)设置与计算机资源有冲突、网吧局域网中有两个网段,其中一个网网段的所有计算机都不能上因特网等。针对故障出现对技术准确性影响需将传统技术与对抗量化评估技术进行对比,结果如图6所示。 图6 两种技术在故障点出现情况下对比结果 由图6可知:灰色部分为网络主要工作范围,白色部分为超出主要工作范围外的网络覆盖区域。采用传统评估技术只能对网络主要范围内的故障点进行处理,无法对超出该范围的故障点处理,导致评估精准度下降,无法准确获取主动防御网络的安全风险;而采用引入网络熵对抗量化评估技术不仅可以对灰色范围内故障点处理,还可以对该范围外的网络覆盖区域进行处理,不会对精准度有较大影响。 根据上述对比的实验结果,可得出实验结论:大数据驱动下主动防御网络安全性评估技术研究具有合理性。 分别将吞吐量、传输延迟和故障情况作为指标进行实验验证,可知吞吐量对评估技术准确性影响最大,传统技术比对抗量化评估技术精准度最高值低26%,而最低值相差20%;传输延迟对传统评估技术影响效果较小,使用对抗量化评估技术精准度较高;在网络主要范围内出现故障对于对抗量化技术来说,并不会影响评估精准度。 在大数据驱动下,引入网络熵对抗量化技术可将主动防御网络的安全性问题转化为多个阶段动态分析问题,为管理者提供有效评估措施,也为网络安全加固提供重要决策。由于大数据技术快速发展,促使引入网络熵模型对抗量化评估技术进入危险潜藏期,针对定期引入安全方案还无法实施,对于动态化大数据应用中心安全评估还有待考察。

1.3 引入网络熵权衡收益

1.4 安全性评估

2 实验

2.1 实验条件设置

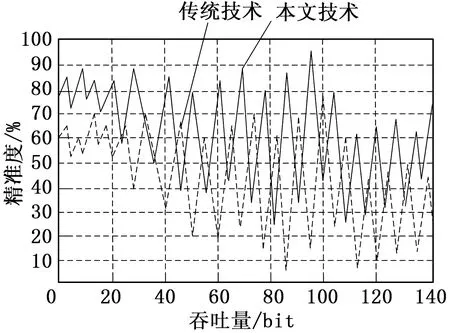

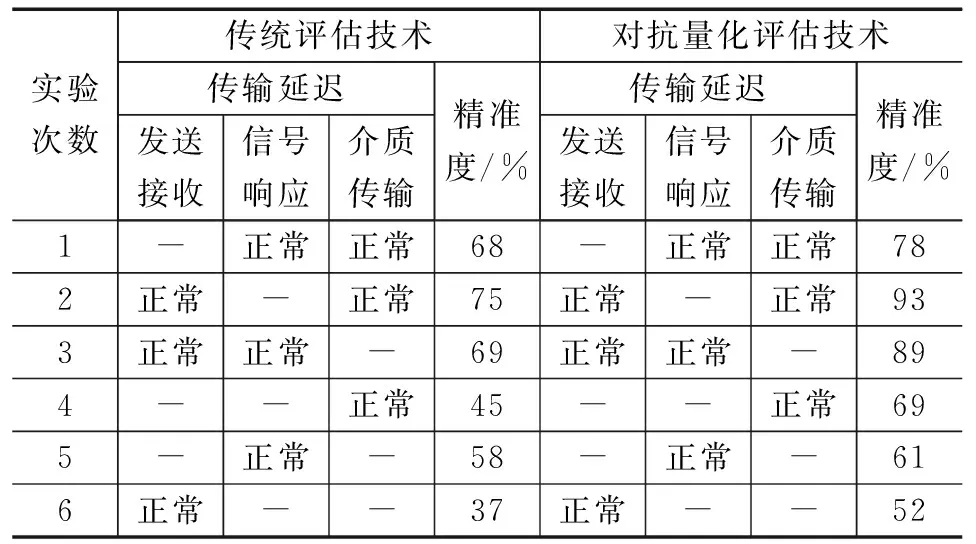

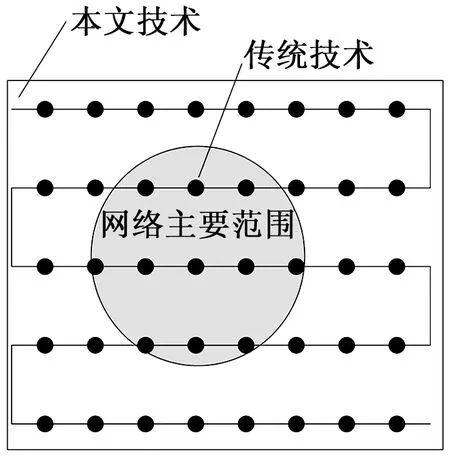

2.2 实验结果与分析

2.3 实验结论

3 结束语