一种解决IBC密钥托管问题的新方案

2018-09-26许盛伟李新玉王荣荣

许盛伟 李新玉 王荣荣

(北京电子科技学院 北京 100070) (西安电子科技大学通信工程学院 陕西 西安 710071)

0 引 言

基于身份的公钥密码体制的提出避免了传统的基于证书的密码体制中的证书管理问题,大大减少了系统的代价和复杂度。在IBC中,公钥是和用户身份有关的字符串,用户向密钥生成中心认证自己的身份并且获取私钥。由于公钥直接由用户ID充当,因此不存在公钥的管理和认证问题。但是由于PKG掌握着生成所有用户密钥的系统主密钥,而生成私钥的算法又是公开的[1],所以用户密钥和系统的安全完全依赖于可信的第三方,带来了IBC与生俱来的密钥托管问题。

为了解决基于身份的公钥密码体制的密钥托管问题,文献[2]提出了一种多PKG环境下的基于身份公钥密码体制。该方案通过应用Shamir的门限秘密共享思想,把原本的一个密钥生成中心PKG的主密钥分散到多个PKG中,每个PKG只拥有主密钥的一部分,因此只能生成一部分用户私钥。在2003年的亚密会上,Al-Riyami等[3]提出了无证书的公钥密码体制。在这一方案中,用户的私钥由两部分组成:一部分由密钥生成中心根据用户身份利用系统主密钥生成;另一部分是由用户自己随机选择的秘密值和身份信息生成的。从此之后,在无证书密码体制下设计密码方案就成为了密码学研究的重点问题之一。目前,密码学研究者已经相继提出了大量的基于无证书密码体制的加解密、签名以及密钥协商方案。在同年的欧密会上,Gentry[4]提出了基于证书的加密方案。通过引入数字证书的方式,在保留IBC隐式认证优势的同时改善了密钥托管的问题。在2007年的美密会上,Goyal[5]采用新思路设计了一种可以进行追踪的基于身份公钥的密码体制。即用户与密钥生成中心之间由一个交互协议协商生成用户私钥,其中对应每个用户身份可产生指数量个密钥族[6]。这一交互协议确保了用户只能得到密钥中的一个并且无法得知是哪一个密钥,同时用户也不能通过这个已知密钥在多项式的时间内得到其他族的对应密钥。这样,一旦有不法的行为出现,就可以对其行为者进行追究,进而缓解了基于身份公钥密码体制中的密钥托管问题。

在萧萍[7-8]提出的方案中,文献[7]采用了用户和密钥生成中心共同生成用户私钥的方法来减弱密钥生成中心的权利,但是在这一过程中用户需要再引入一部分身份信息,而这部分身份信息是无法验证的,这就减弱了基于身份的密码体制的优势。文献[8]采用混合加密的方式来解决密钥托管问题,但是这一方案的问题在于最后的加解密过程完全由用户所生成的密钥对决定,无法对用户的非法行为进行管理,同时也没有考虑到司法机构的监听权利。本文结合已有的方案,提出了一种新的IBC密钥托管方案。主要的设计思想为:用户和密钥生成中心各自选择一部分参数生成系统主密钥s,从而在用户不必再引入一部分身份信息的前提下就可以达到共同生成用户私钥的目的。同时以带有权重的多托管代理来分散密钥中心过大的权利,在没有其中最重要或最受信赖的托管代理参与的情况下[9],即使其他所有的代理联合也无法重构密钥。该方案在紧急或特殊情况下还可以便捷地更换密钥,具有较好的动态性。

1 预备知识

1.1 双线性映射[10-12]

假设群G1和群G2是两个乘法循环群,它们的阶均为素数q,p是G1的一个生成元。假设在群G1和G2中离散问题都是困难的。我们称满足以下条件的映射e:G1×G1→G2为一个双线性映射[8]:

(1) 双线性:

e(P1+P2,P3)=e(P1,P3)e(P2,P3),

e(aP1,bP2)=e(P1,P2)ab,

(2) 非退化性:若e(P1,P2)=I,∀P2∈G1,则P1=∂。这里∂,I分别代表G1,G2的单位元。

(3) 可计算性:存在有效算法可以计算e(P1,P2),∀P1,P2∈G1。

1.2 门限密钥托管[13-15]

现有的密钥托管方案大部分都基于Shamir(t,n)门限思想。即将一个密钥K分成n个部分,将这n个部分分发给n个参与秘密共享的托管代理,任意t个或大于t个参与者合作可以恢复出密钥,而任意不足t个参与者合作无法获得密钥K。这种方案称为门限密钥托管方案。

1.3 基于身份的加密体制[16]

传统的IBE方案过程如下:

密文为C=〈U,V〉;

解密计算:M=V⊕H2(e(skID,U))。

将带有用户签名的消息〈M,U,V〉发送给对方,对方可以通过验证等式e(P,V)=e(PpubU+hQID)是否成立来验证签名是否有效。

2 方案描述

2.1 系统描述

系统基于椭圆曲线密码体制,主密钥由用户和密钥生成中心共同生成。系统主要包括以下几个部分:(1) 密钥生成中心PKG:负责生成系统参数以及与用户共同生成系统主密钥。(2) 密钥托管机构EA*和EA:EA*为最受信赖的托管机构,没有它的参与将无法重构出密钥。EA由多个托管代理组成,采用(t,n)门限托管方案保存它所负责的密钥份额。(3) 安全代理机构SA:负责验证用户身份并托管影子逆变换的秘密。(4) 若干用户。

2.2 方案设计

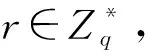

系统参数为:{G1,G2,e,m,P,PPKG,q,H1,H2,H3},PKG适当选取:

(1) 阶为素数q的乘法循环群G1、G2和双线性映射e:G1×G1→G2。

(3) 适当的椭圆曲线群Ep(a,b),其中p为随机选取的大质数,然后在该椭圆曲线群中选择并公开基点P。

密钥托管方案:

(1) 用户选取系统密钥的一部分。首先,用户随机选取s′∈[1,q-1]作为系统密钥的一部分并保存,再计算Y′=s′P,将得到的Y′传递给PKG。

(2) PKG收到Y′后,再随机选取s″∈[1,q-1],计算PPKG=s″P+Y′,将得到的PPKG公开。

(3) 用户将自己负责选取的部分密钥传递给最受信赖的托管机构EA*。用户计算EA*=s′P,将(s′,EA*)传递给EA*作为它的密钥对。

EA*收到(s′,EA*)后,通过计算EA*=s′P验证托管内容是否有效,若等式成立,则认为托管内容有效,否则认为无效。

EA收到(si,EAi)后,通过计算EAi=siP来验证托管内容是否有效。若等式成立,则认为托管内容有效,若不成立,证明无效。SA收到(d-1,Pd)后,通过验证Pd=d-1P来验证托管内容是否有效。

用户间通信:

(1) 用户向SA提交申请,SA在验证其身份之后给用户发放相应的d-1QID=d-1H1(ID)。用户可以通过验证e(d-1QID,P)=e(QID,Pd)是否成立判断SA诚实提供影子秘密。

(2) 用户从托管机构EA中任选t个托管代理EAi,分别向其出示SA签发的d-1QID,EAi用e(d-1QID,P)=e(QID,Pd)是否成立验证用户诚实出示d-1QID,然后计算sid-1QID并发送给用户,用户可以通过验证等式e(sid-1QID,P)=e(d-1QID,Pi)是否成立判断EAi出具内容是否有效。

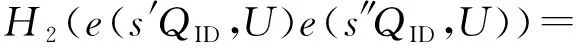

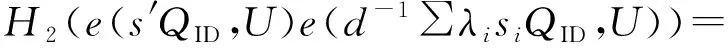

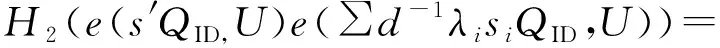

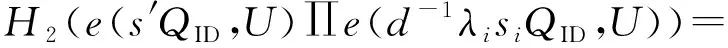

(3) 用户用自己生成的部分系统密钥和收集到的信息合成私钥如下:

式中:λi是拉格朗日插值系数。

解密:计算M=V⊕H2(e(skID,U))。

(5) 签名。签名消息M,U=rQID,V=(r+H3(M,U))skID,将〈M,U,V〉一起发送给接收方。接收方接受到消息后,可通过判断e(P,V)=e(PPKG,U+hQID)是否成立来验证签名的有效性。

监听过程:

(1) 监听机构取得监听用户通信的许可证书。

(3) 监听机构向SA出示监听许可证书,获得d-1U。监听机构可以通过判断e(U,Pd)=e(d-1U,P)是否成立来判断SA是否诚实提供d-1U。

(4) 监听机构向EA出示许可证书,任选t个托管代理EAi,并出具监听用户的ID,EAi计算siQID并传递给监听方,监听机构通过验证e(siQID,P)=e(QID,EAi)是否成立判断托管代理是否诚实出示siQID。

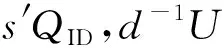

这是因为:

M=V⊕H2(e(skID,U))=

V⊕H2(e((s′+s″)QID,U))=

3 方案分析

3.1 安全性

(1) 系统密钥由用户和密钥生成中心共同生成,进而使得用户私钥由PKG和用户共同决定,解决了系统安全完全依赖可信的密钥生成中心这一问题。用户可以在生成skID后通过验证e(skID,P)=e(QID,PPKG)是否成立来验证密钥生成中心是否诚实生成PPKG=s″P+Y′,即可判断密钥生成中心是否诚实生成系统密钥s。

(3) 可灵活设置托管代理。在本方案中存在一个最受信赖的托管代理EA*和n个其他代理EA。用户将自己生成的部分系统密钥交给EA*,没有EA*的配合,即使所有的EA联合也无法解密密文。

3.2 强壮性

(2) 密钥生成中心通过门限方案托管时,托管的只是其负责生成的部分系统密钥的影子密钥,即使t个或t个以上托管代理联合也只能恢复影子密钥s1。

3.3 动态性

(1) 当用户需要进行密钥更新的时候只需要用户与密钥生成中心PKG协商改变用户负责的部分s′,而不需要改变PKG负责的s″。

(2) 当整个系统需要更换密钥时,密钥生成中心改变s″即可。

4 结 语

基于身份的加密方案在解决传统PKI繁杂的证书管理问题的同时带来了密钥托管问题,本文提出了一种新的方案。用户和密钥生成中心通过共同生成系统主密钥的方式来共同生成用户私钥,这种方式避免了用户再自己引入一部分身份信息,保证了基于身份加密方式的优势。同时通过灵活设置托管代理增强了用户信息在监听阶段的安全性,并且可以灵活地改变一个用户的私钥乃至整个系统所有用户的私钥,使系统具有良好的动态性。对比现有的密钥托管方案具有更多更全面的优势,对IBC的推广具有现实意义。