受恶意程序攻击的异质传感网节点可用度分析

2018-09-26曹奇英沈士根吴小军

金 娟 曹奇英* 沈士根 吴小军

1(东华大学计算机科学与技术学院 上海 201620)2(绍兴文理学院计算机科学与工程系 浙江 绍兴 312000)3(东华大学信息科技与技术学院 上海 201620)

0 引 言

随着半导体技术和通信技术的迅速发展,无线传感器网络WSNs在国防军事、环境监测、智能家居、健康检测等方面都发挥着巨大的作用。由于WSNs中的传感节点存储了大量有价值的数据和信息,其安全性也备受学术界和工业界的关注[1]。根据瑞星发布的《2017年中国网络安全报告》,瑞星“云安全”系统在去年一共截获病毒样本总量5 003万个,病毒感染次数29.1亿次,病毒总体数量比2016年同期上涨15.62%,其中新增的病毒占总量的一半以上。由此可见,恶意程序数量依旧处于上涨趋势,恶意程序给WSNs的安全造成了巨大的威胁。

在一般的WSNs安全问题研究中,往往假设网络中的节点是同质的,它们拥有相同的抗攻击能力,因此节点被恶意程序攻击成功的可能性只由其与其他节点通信的概率决定,节点连接度越大的节点受恶意程序感染的可能性越大,其被感染的概率越大。但是在实际的应用中,异质节点在WSNs中普遍存在,它们具有不同的节点度和脆弱性,构成了现实中的异质传感网HWSNs[2](Heterogeneous Wireless Sensor Networks)。

HWSNs节点可用度表示该节点在网络中能够正常工作的概率[3],是度量HWSNs节点性能的重要指标之一。在实际的计算中,通常用网络达到稳定状态时可用状态的概率来表示。对于HWSNs节点,其达到稳定状态时的可用度与其自身的能量以及所处的环境等多种因素有关。要想对HWSNs网络进行可用度评估,首先要对其组成节点可用度进行分析。因此,如何评估HWSNs节点的可用度是度量HWSNs性能的关键问题之一。

目前,国内外研究者已经提出了一些分析,HWSNs节点异质性和可用度的方法。Dmaso等[4]设计了一个全自动的解决方案来设计功耗感知的WSN应用和通信协议,对无线传感器网络应用和网络堆栈的功耗进行了精确估计。沈士根等[5]结合使用完全信息静态博弈、Markov链和可靠性理论,给出了一种在恶意程序传播环境下簇形传感网的可生存性评估方法。Qu等[6]提出了相关易感-感染-易感(CSIS)模型,给出了无标度网络(SF网络)和随机网络(ER网络)下节点异质性对HWSNs的影响。沈士根等[7]提出了一种可以评估面向恶意程序传播的HWSNs稳态可用度的方法,实现了星型和簇型两种拓扑结构下的HWSNs稳态可用度的评估。Keshri等[8]将WSNs节点分成高度节点和低度节点,提出了一种简化无标度网络模型。Yang等[9]提出了一种加性非齐次泊松过程(NHPP)模型来描述带子网的WSN故障过程。赵焱鑫等[10]研究了节点移动速度、移动持续时间、停留时间和转动角度异质性对MANETs病毒传播的影响,说明了减少网络中节点移动异质性,可以有效抑制MANETs病毒传播。Essouifi等[11]将SIS模型扩展为SIR-SIS混合模型,并将节点按节点度的大小分为两类,节点度大的节点满足SIR模型,节点度小的满足SIS模型。Yue等[12]借鉴Monte Carlo方法提出了工业WSNs可靠度评估模型。Hu等[13]提出了适用于评估可用度的模糊Markov链模型。Shen等[14]建立了一个恶意程序扩散的HWSNs可靠性评估机制。王泓刚等[15]提出了节点不可靠网络可靠度的评估模型,并给出了算法。张晓花等[16]提出了用于可用度评估的离散概率模型,并提出相应的算法。Kabadurmus等[17]提出了一种将网络可靠性与网络弹性相结合的新指标来评估网络的可靠性。

本文通过扩展经典传染病模型和Markov链,基于节点异质性给出了受恶意程序攻击的HWSNs节点状态分析方法,并研究了节点度对节点可用度的影响。首先,通过观察实际网络中节点度与节点抗攻击能力的关系,给出了基于节点度差异的传感节点异质模型,并定义了感染率函数。然后,借鉴经典传染病模型,建立了SIRD状态转换模型[18],基于Markov链给出了异质传感节点各状态间转换的动力学方程。最后,给出当HWSNs达到动态平衡状态时的异质节点可用度计算公式。

1 HWSNs节点异质模型

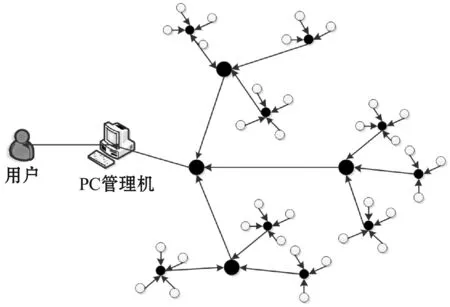

HWSNs节点可以分为两大类:(1) 随机分布在监测区域内部或边界位置的传感器节点(sensor node)。这类节点数量较多,处理能力、存储能力和通信能力都没有很大的要求,往往由廉价微型传感器组成,主要负责获取数据和传递数据。(2) 用于数据汇总的网关节点(sink node)。这类节点的能力比传感器节点要强,其对于整个HWSNs的影响也更大。传感器节点将监测到的数据沿着其他传感器节点进行传输,最终汇总到sink节点。对于大型HWSNs,由于需要部署的区域较大,节点间通信距离有限,通常需要部署多个传感子网,每个传感子网都有自己的sink节点,并由该子网的sink节点负责向上一级的sink节点进行数据传输。图1给出了一种典型的HWSNs结构。

图1 HWSNs结构

在HWSNs中,节点度越小的节点,其节点功能越小,相应的安全机制往往不完善,被恶意程序攻击成功的概率越大。相反,节点度越大的节点,用户会为其配置防火墙、访问限制等安全机制,使其被恶意程序攻击成功的概率降低。记一个节点的度为k,定义其脆弱性函数为d(k),当恶意程序攻击成功概率越大时,其d(k)值越大。也就是说,d(k)是一个单调递减的函数,其具体形式由HWSNs环境、HWSNs结构等决定。

在实际HWSNs中,节点脆弱性影响了节点对恶意程序攻击的抵抗力,从而影响其被恶意程序成功感染的概率。因此,可以用节点脆弱性函数来表示一个异质传感节点受恶意程序攻击时的感染率。对于一个节点度为k的异质传感节点i,其被恶意程序感染的概率 可以定义为:

ζi(k)=c×d(k)

(1)

式中:c为归一化常数。假设HWSNs中节点度服从分布Pr(K=k),节点度为k的概率为P(k),HWSNs中节点数为N,对式(1)两边取平均得到:

(2)

(3)

2 HWSNs恶意程序的传播机制

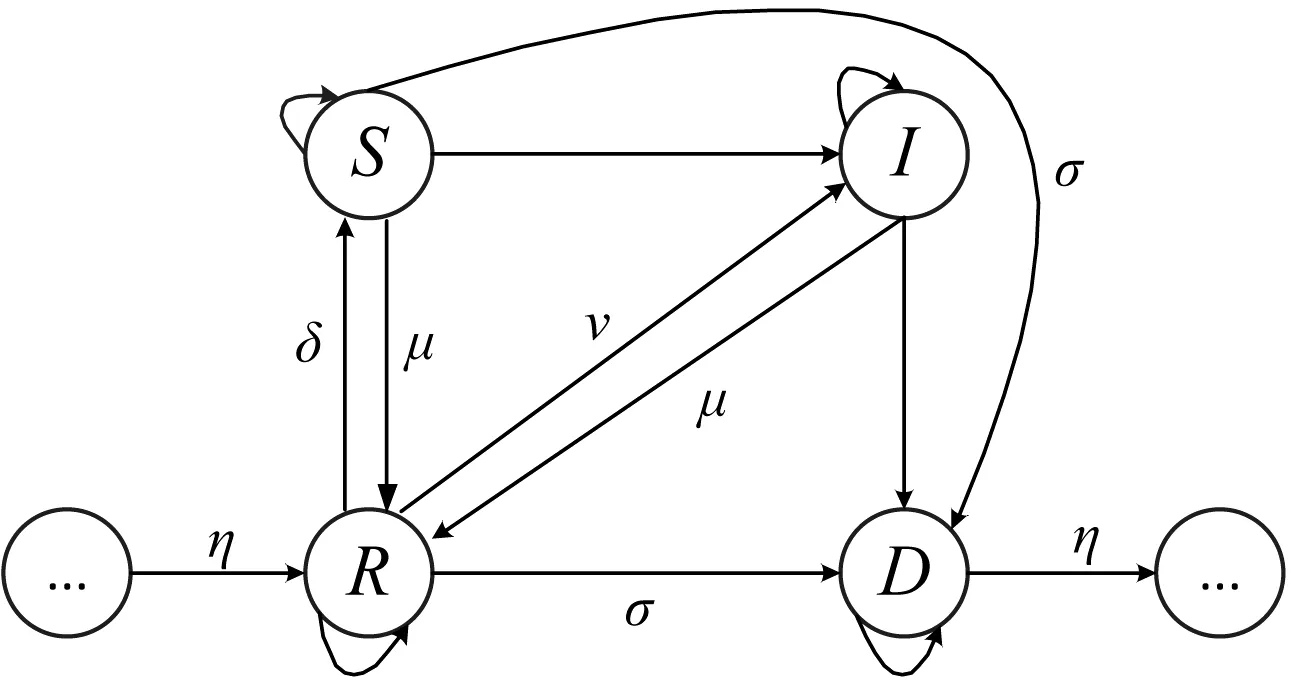

在HWSNs中,恶意程序通过感染易感节点获取其数据,并进行传播,这种传播方式与传染病传播过程类似。因此,本文借鉴经典流行病理论中的SIRD模型来描述HWSNs恶意程序传染过程中节点的状态变化。其中:传感节点的状态分为易感状态(Susceptible)、感染状态(Infected)、免疫状态(Recovered)、死亡状态(Dead)。易感状态指的是一个HWSNs节点存在安全漏洞但尚未被恶意程序感染,可能被恶意程序感染时所处的状态,简称状态S,处于该状态的节点为易感节点;感染状态指的是一个易感节点被恶意程序发现并感染,受恶意程序控制并具有传染能力时所处的状态,简称状态I,处于该状态的节点为感染节点;免疫状态指的是一个节点的安全漏洞被发现,或者感染过恶意程序并被清除之后安装了安全补丁,因此获得了免疫力时所处的状态,简称状态R,处于该状态的节点为免疫节点;死亡状态指的是一个节点因受到恶意程序攻击或者能量耗尽导致节点失效时所处的状态,简称状态D,处于该状态的节点为死亡节点。异质传感节点状态转换模型如图2所示。

图2 HWSNs节点状态转换图

HWSNs中的入侵检测系统(IDS)可以对恶意程序进行扫描和为异质传感节点安装安全补丁。当IDS发现节点i存在安全漏洞或节点i已经被恶意程序感染时,IDS可以为其安装安全补丁,使其从状态S或状态I转换成状态R。假设IDS的检测率和误报率分别为μ和ν。一个异质传感节点存在能量耗尽或者被其他原因损坏的可能,节点i会从状态S转换为状态D,将这种不是由于恶意程序破坏导致节点死亡的概率记为σ。

(4)

由图2可知,当节点i处于状态I时,不可能转换成状态S,但它可能被恶意程序损害,使其从状态I转换成状态D,记这种被恶意程序损坏的概率为θ。当节点i被IDS检测到,IDS会为其安装安全补丁,使其从状态I转换成状态R。当节点i被恶意程序杀死或者由于物理原因导致节点死亡,节点i会从状态I转换成状态D。因此,一个在t时刻处于状态S的节点i的状态转换概率可以表示为:

(5)

对于处于状态R的节点i,当恶意程序发现了新的安全漏洞,则会使异质传感节点又有了被攻击的可能性,使其从状态R转换为状态S,记这种概率为δ。IDS可能发生误报,将处于状态R的节点误当作感染节点,使其从状态R转换为状态I。同时,节点i也存在因物理原因导致死亡的可能。综上分析可得出,在t时刻处于状态R的节点i的状态转换概率可以表示为:

(6)

为了保障HWSNs的可用性,必须向HWSNs投入新的异质传感节点。为保持HWSNs中节点数量稳定,假设单位时间内用户以概率η向HWSNs中加入新的健康节点,并以概率η清除死亡节点,新节点的初始状态为R。因此,一个在t时刻处于状态D的节点i的状态转换概率可以表示为:

(7)

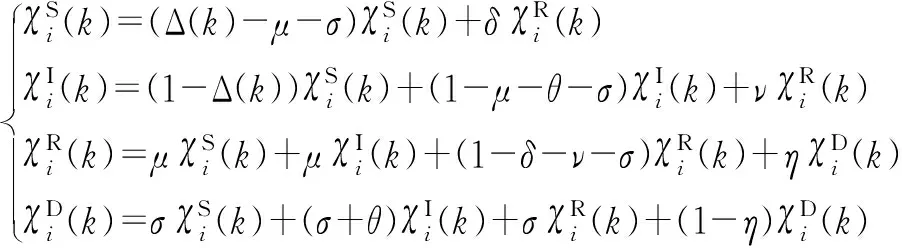

由图2可知,在t-1时刻处于S、R两种状态的节点可能在t时刻转换成状态S,处于S、I、R三种状态的节点可能在t时刻转换成状态I,处于S、I、R、D四种状态的节点可能在t时刻转换成状态R,处于S、I、R、D四种状态的节点可能在t时刻转换成状态D。因此,节点i在t时刻各个状态的概率可以表示为:

(8)

将式(4)-式(7)代入式(8),可以得到节点i在t时刻各个状态间转换的动力学方程,化简得:

(9)

(10)

(11)

(12)

3 异质节点可用度分析

(13)

记一个异质传感节点i在达到稳定状态时处于各状态的概率分别为χS(k)、χI(k)、χR(k)、χD(k),可以得到:

χS(k)+χI(k)+χR(k)+χD(k)=1

(14)

(15)

由式(14)和式(15)解方程组可得:

(16)

(17)

4 数值仿真及分析

由式(14)和式(15)可知,节点i的稳态可用度与多个参数有关,其中节点度k只与节点本身有关,μ和ν与IDS有关,其余参数与节点所处的HWSNs拓扑结构、部署环境等有关。

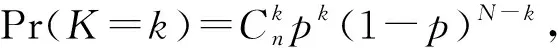

4.1 节点度的分布对节点感染概率的影响

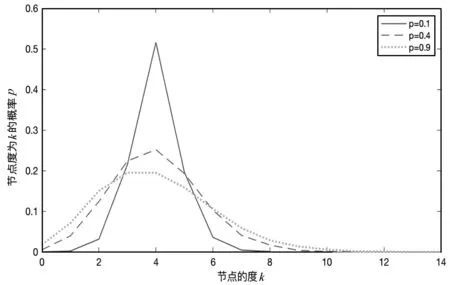

图3 HWSNs分别属于ER网络和SF网络时节点度的分布概率

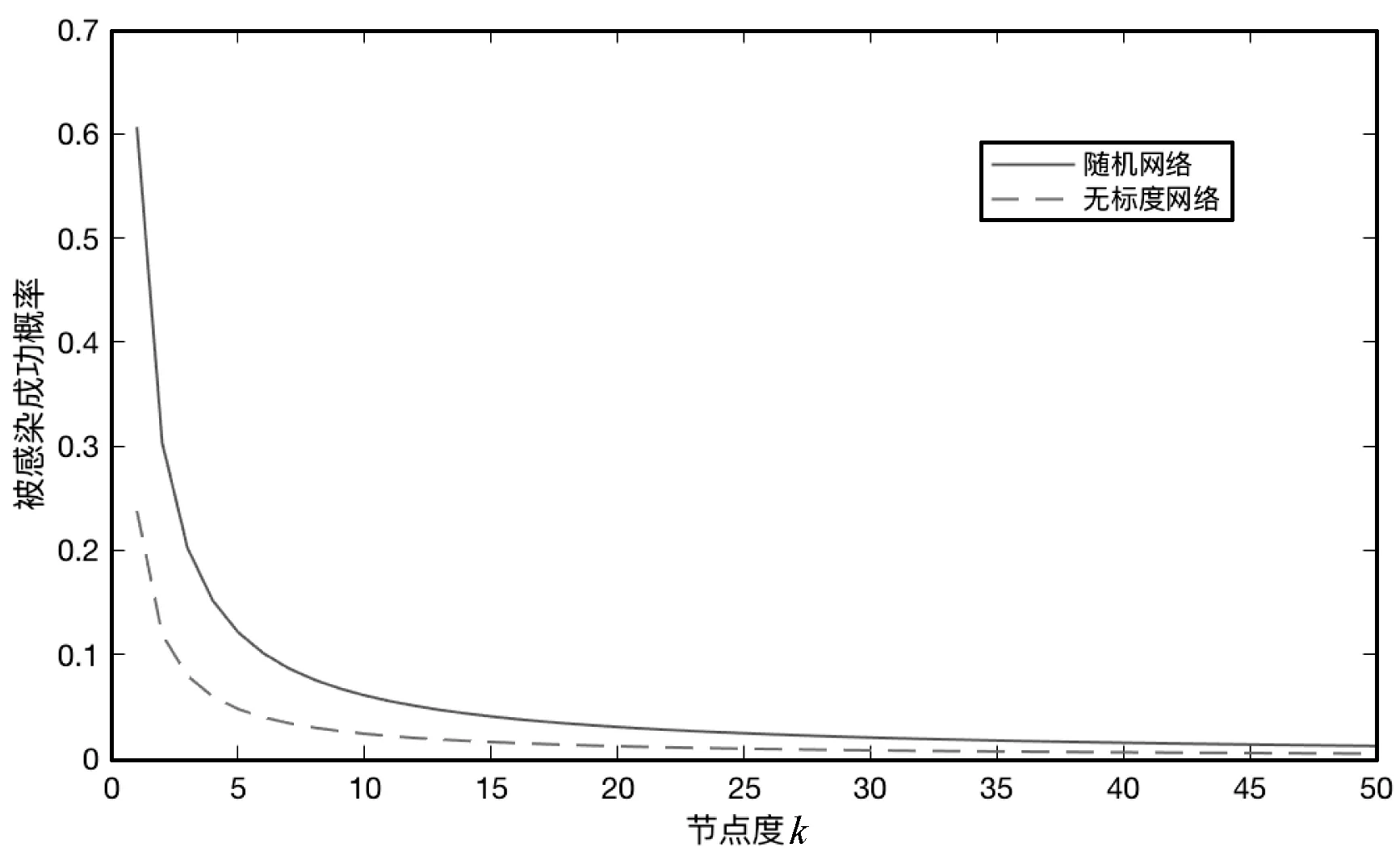

当HWSNs属于无标度网络(SF网络)时,少数节点拥有大量连接,节点度较大,而大量节点度较小,通常符合zipf定律,其中节点度k服从幂律分布Pr(K=k)~k-λ,k∈[kmin,kmax],其中kmin是最小度数,kmax是度数截断,λ是描述分布宽度的指数且满足λ>0。在实际的网络中,指数λ通常在[2,3]的范围内,因此假设指数λ=2.5,最小度kmin=1,最大度kmax=50,取N=104,

当HWSNs属于小世界网络(WS网络)时,节点在规则网络的连接基础上采用重连概率p对每条边进行重连,从而使得该网络保持了规则网络的群居性,又大大降低了规则网络中平均路径长度。其中节点度k的分布与重连概率p有关,当p=1时,网络中的所有节点进行随机连接,即随机网络。取N=104,

图4 HWSNs属于WS小世界网络时节点度在不同重连概率下的节点度分布概率

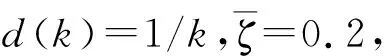

图5 节点分布对节点感染率的影响

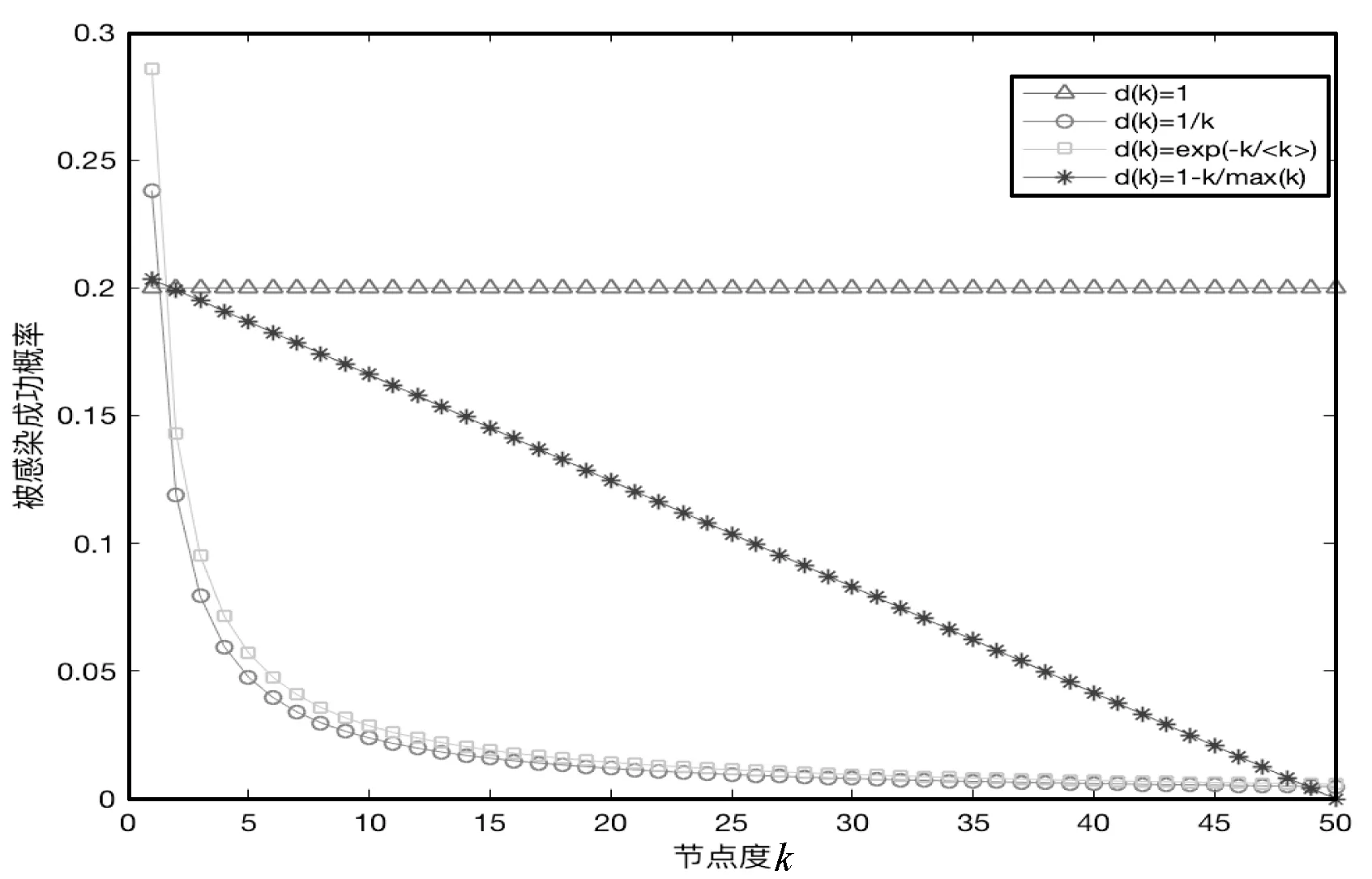

4.2 节点脆弱性函数对节点感染概率的影响

图6 节点被成功感染概率

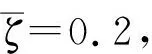

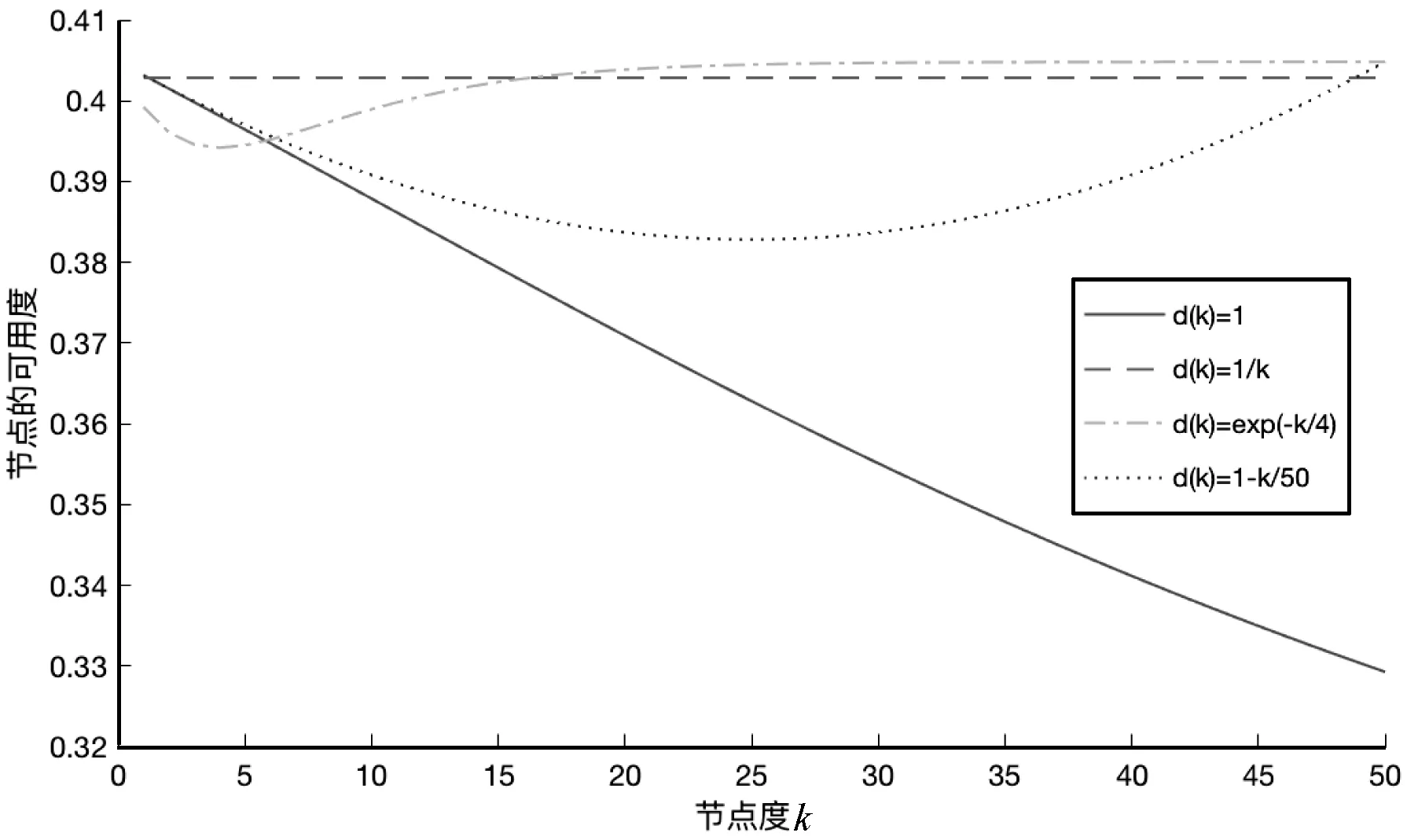

4.3 异质传感节点度对其可用度的影响

对于一个异质传感节点i,其节点的度主要在两个方面影响其达到平衡状态的可用度:(1) 节点度的大小决定了节点脆弱性大小,节点的度越大,该节点越强壮,越不容易被恶意程序感染;(2) 节点度的大小决定了其周围与之通信节点的数量,节点和其可通信的邻居节点数量越大,其接触感染节点的概率越大,因此,节点被恶意程序感染的概率越大,这两个方面的影响对于节点感染率的作用相反的。因此,第1方面的影响作用大于第2方面时,其节点可用度与节点度的大小呈正相关,反之呈负相关。图7给出了4.2节中提出的四种脆弱性函数情形下节点度和节点可用度的关系。实验结果表明,当节点度较小且节点脆弱性函数为幂函数时,节点可用度最高;当节点度较大且节点脆弱性函数满足指数函数和幂函数时,节点可用度较高。因此,构建一个HWSNs网络时,根据节点的度大小来实现节点保护,使得节点脆弱性函数满足幂函数时,可以使所有节点保持较高的可用度,从而使整个网络更加稳固。

图7 HWSNs节点可用度

5 结 语

本文基于节点异质性和节点度分布分析了恶意程序攻击行为对HWSNs的影响,建立了节点异质模型。借鉴流行病理论和Markov链,描述了异质传感节点各状态间的转换关系,给出了节点状态转换的动力学方程,通过计算,得出了节点可用度的计算公式。实验结果给出了节点在不同节点度和不同节点脆弱性函数下节点感染率的分布,并且给出了不同脆弱性函数下节点度对节点可用度的影响。