基于物理层密钥的消息加密和认证机制

2018-09-22李兴志金梁钟州楼洋明

李兴志,金梁,钟州,楼洋明

基于物理层密钥的消息加密和认证机制

李兴志,金梁,钟州,楼洋明

(国家数字交换系统工程技术研究中心,河南 郑州 450002)

物理层密钥;CRC校验;流密码;消息认证

1 引言

随着移动通信应用场景的快速扩展,通信的安全性受到了越来越多的关注。对接收到消息进行认证,以保证消息的真实性、完整性以及来源的合法性在通信安全中至关重要,接收方要能够验证接收消息是否被替换或篡改,并且来自声明的合法通信方。现有的消息认证一般在高层通过信息加密[1]、消息摘要[2]或消息认证码[3]的方式实现,尽管可以保证消息的真实性和完整性,但会产生较大的计算开销,难以适应很多终端资源受限的情况[4];同时高层认证机制通过预分配的身份密钥对消息进行验证,安全性来自认证算法的计算复杂度,随着计算能力的快速提高,传统的消息认证方法可能面临新的威胁[5]。

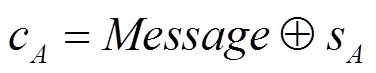

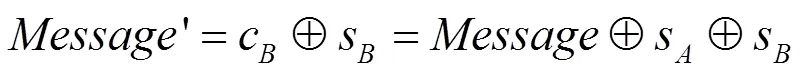

基于传统高层消息加密和认证机制开销大,不适应终端资源受限情况、存在密钥泄露隐患,物理层消息认证存在身份密钥泄露风险、无法防止被动窃听等问题,本文提出一种基于物理层密钥和流密码的消息加密与认证机制。认证双方通过提取私有的无线信道特征生成物理层密钥,并通过散列函数和身份密钥结合作为流密钥的生成种子;随后,收发双方根据该种子产生相同的密钥流,分别用于消息的加解密过程,对传输数据的私密性进行保护;最后,接收方通过CRC校验判断接收消息中是否产生错误位,实现对接收消息真实性、完整性的认证。由于信道特征在时间和空间上都是快速去相关的,每次提取的物理层密钥是动态随机的,即密钥流的生成种子是不断变化的。本文所提的方案,利用现有的加密和校验技术,对物理层密钥进行合理有效的利用,从而有效地提高了现有加密和认证机制的安全性,可以提供高效率的消息认证,高安全性的数据保护,同时仅消耗较少的资源。仿真结果表明,该方法在防止被动窃听和主动攻击上均具有更好的性能,密钥流随机性显著提高,认证漏检率明显降低。

2 系统模型

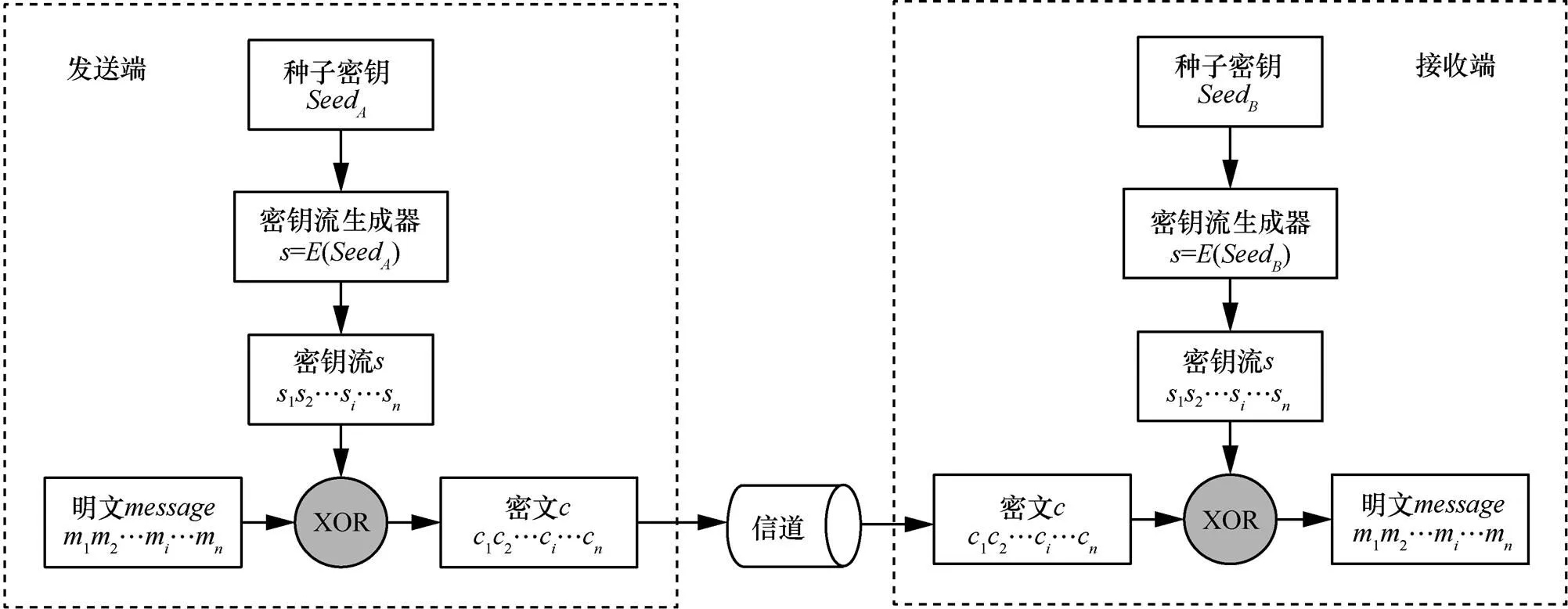

图1 认证系统模型

3 加密和认证方案的设计实现

3.1 消息加密和认证流程

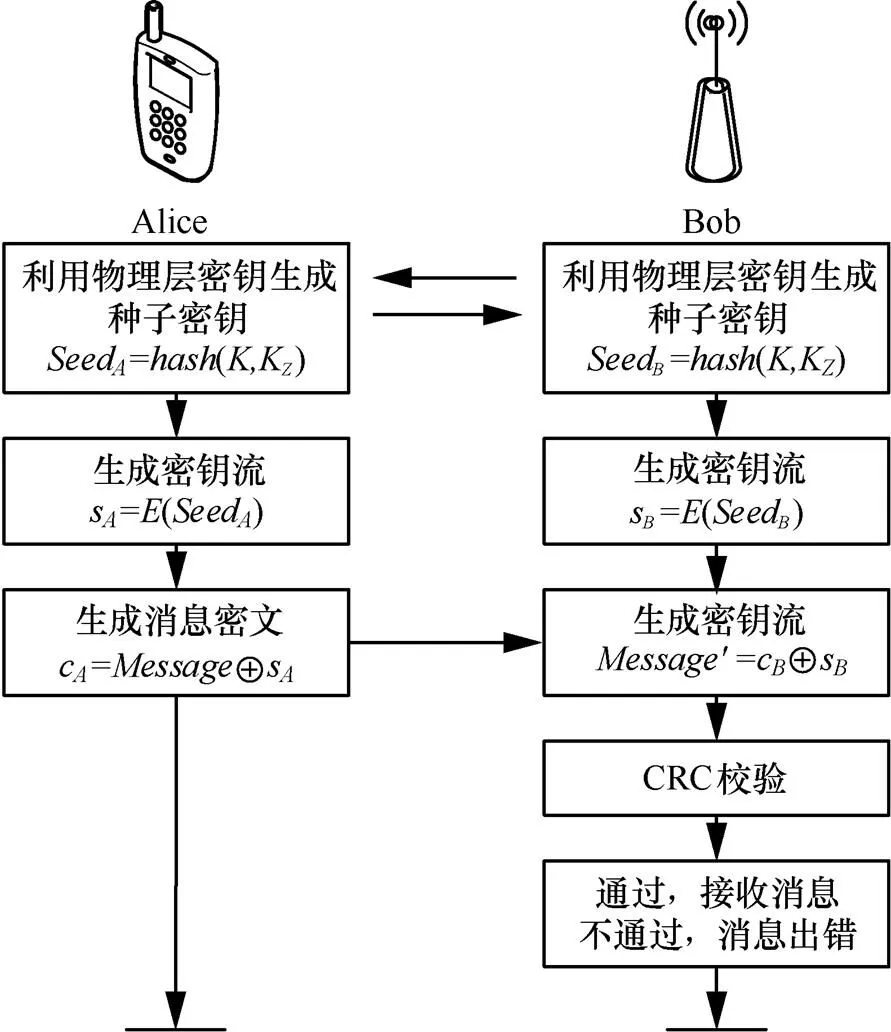

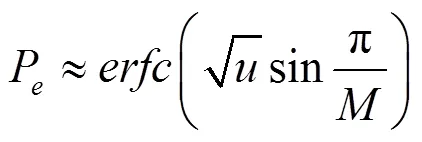

本文所提的加密及认证机制的整体流程如图2所示。图2表示的是Bob对Alice发送的消息进行解密和认证的情况,Alice对Bob的发送消息解密和认证的步骤与该过程一样。具体过程分为以下4个步骤。

图2 加密及认证流程

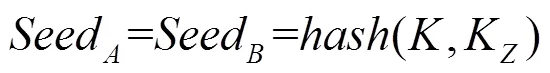

3.2 物理层种子密钥生成

3.3 消息加密

图4 利用密钥流对消息加密

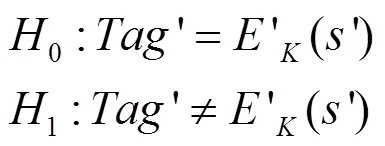

3.4 消息认证

表1 常用的CRC生成多项式

4 安全性分析与仿真

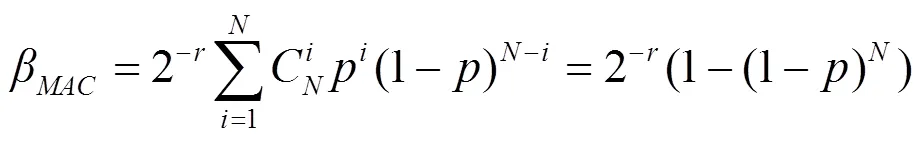

本节针对本文所提方案的安全性进行分析与仿真验证,假设Eve能够采取2种攻击方式:被动窃听和主动攻击。Eve采用被动窃听攻击时,窃取Alice-Bob间的通信数据分组,并试图通过概率分析等手段获取消息内容或用户的身份密钥;采用主动攻击时,Eve通过发送虚假数据分组的方式进行攻击,试图骗过Alice或Bob的认证,使其接受虚假消息。

4.1 抗被动窃听的安全性

文献[10-12]提出的认证方案,虽然利用了物理层信道信息,但仅限于对消息来源真实性的判别,没有考虑消息私密性的保护,当Eve进行被动式窃听攻击时,该消息认证方法与传统认证机制相比没有额外的安全增益,消息的私密性面临的威胁仍然存在。

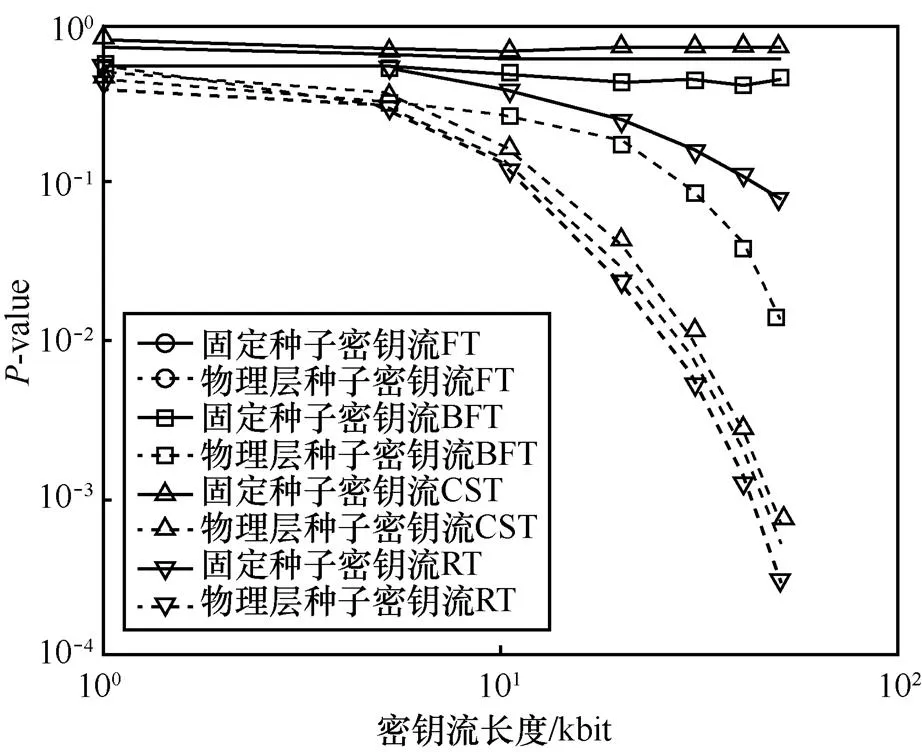

为了验证本文所提方法产生密钥流的安全性,分别用物理层种子密钥和固定种子密钥作为生成种子产生密钥流,并采用密码学中随机性测试的方法,对2种方法产生的密钥流分别进行随机性测试。根据NIST的测试方法,可以对比特流进行频率测试(FT, frequency test)、块内频率测试(BFT, block frequency test)、累积和测试(CST, cumulative sum test)、游程测试(RT, runs test)等多项测试,每项测试后会产生一个-value,当该值大于显著性水平0.01时,认为该比特流通过了该项测试,具有随机性;否则,不具有随机性。

图5为截取不同长度的2种密钥流的测试-value,图6为不同长度的2种密钥流进行多次重复测试的随机性通过率;图中实线为采用物理层种子生成的密钥流测试结果,虚线为采用固定种子生成的密钥流测试结果,可以发现,随着密钥流长度的增加,采用固定种子密钥产生的密钥流的值与测试通过率均在下降,说明随机性在逐渐变差,而采用物理层种子密钥生成的密钥流的随机性依旧很好,因此本文所提方法相比固定种子密钥的方法具有明显的优势。

图5 随机性测试P-value

图6 随机性测试通过率

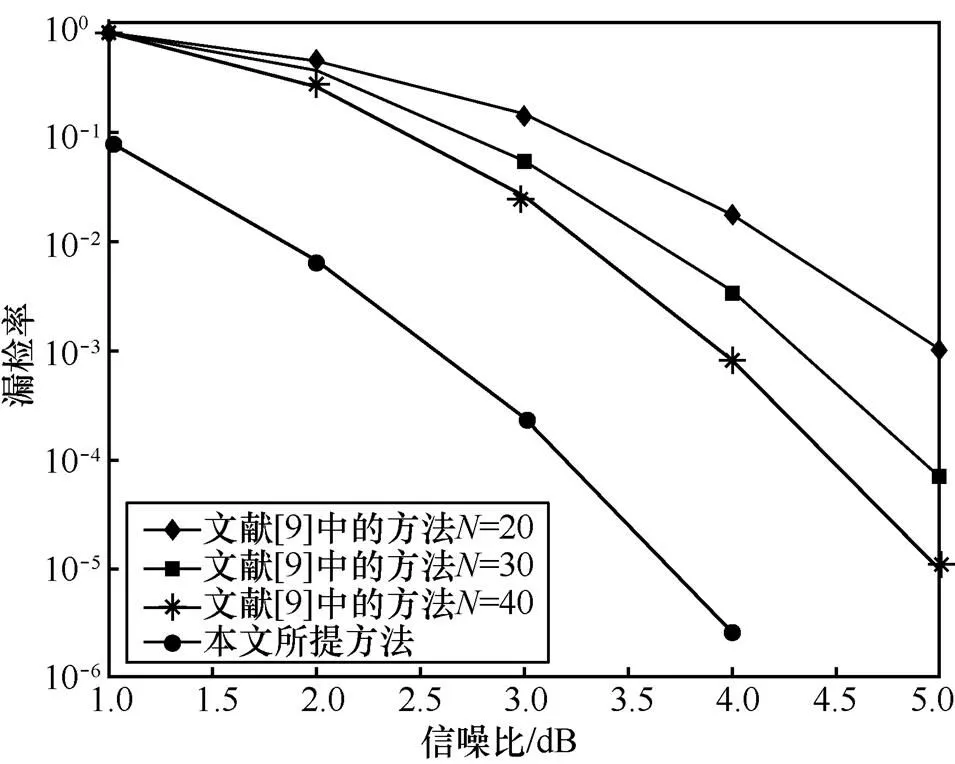

4.2 抗主动攻击的安全性

抗主动攻击安全性可以通过虚警率和攻击率表示。虚警率为对Alice认证失败的概率,即Bob误判Alice发送的数据分组非法的概率,这是由噪声等因素导致双方提取的信道特征不一致,从而使产生的密钥流存在错误位造成的;攻击率为Eve攻击成功的概率,即Bob没有检测出Eve,误判Eve发送的数据分组合法的概率。

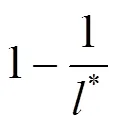

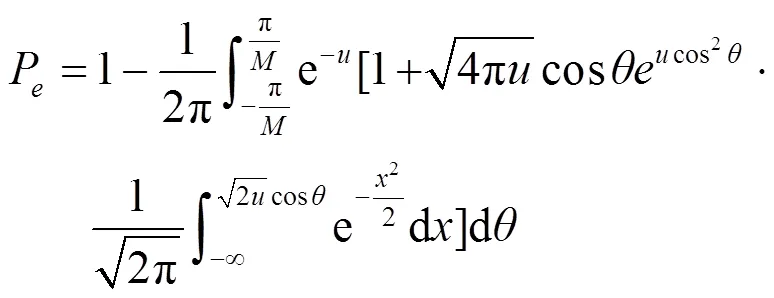

当较大时

漏检率即认证方误将虚假消息判定为合法消息的概率。Eve由于无法从接收的消息中获取密钥流和生成种子的信息,只能采取对接收消息进行随机篡改或者猜测种子生成替换消息的方式进行攻击。

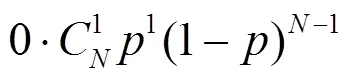

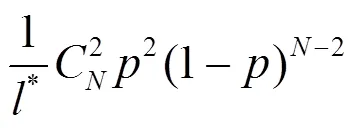

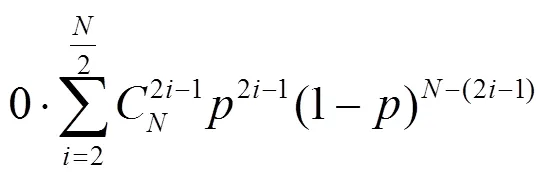

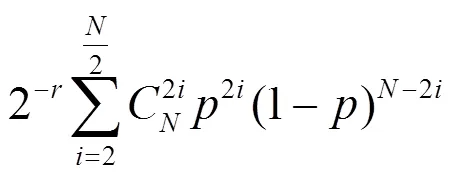

采用传统的消息认证码的漏检率为

本文所提方法的单比特错误漏检率为

成对错误漏检率为

奇数错误漏检率为

其他错误漏检率为

由式(9)-式(12)可得,本文所提方法总的漏检率为

(13)

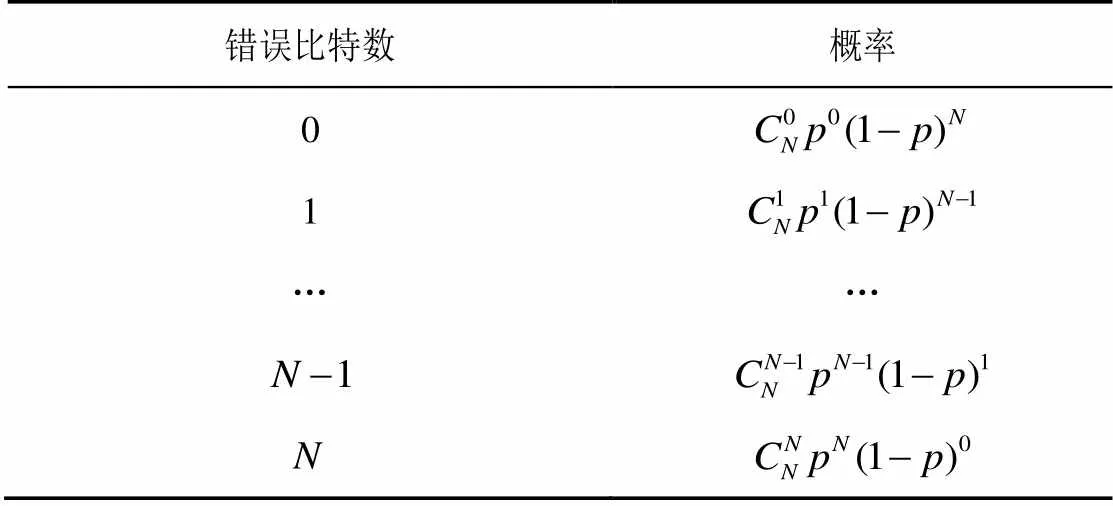

表2 接收消息的错误模式

图7 漏检率仿真结果

图8 与现有方法的性能比较

5 结束语

本文从信息比特的角度出发,利用无线信道特征提取物理层密钥进行消息加密和认证,利用无线信道时变性、空变性和互易性等“内生”特征,在防止身份密钥泄露、保证消息真实性的同时,对接收消息的完整性和私密性进行保护。该方案只需要对现有的认证方案进行较小的改动,首先利用物理层密钥提取技术提取物理层密钥并与身份密钥结合产生种子密钥,随后利用密钥流生成器,根据种子密钥产生随机密钥流对发送的消息进行加密,最后通过CRC校验实现对消息真实性和完整性的认证,从而避免了现有认证机制中固定密钥带来的密钥信息泄露隐患。下一步将继续研究物理层密钥与星座置乱、循环前缀扰乱、载波抖动等方面结合,利用物理层信道信息实现安全通信的方法。

[1] DADDALA B, WANG H, JAVAID A Y. Design and implementation of a customized encryption algorithm for authentication and secure communication between devices[C]//IEEE National Aerospace and Electronics Conference. 2017:258-262.

[2] MOHINDRU V, SINGH Y. Performance analysis of message authentication algorithms in wireless sensor networks[C]//International Conference on Signal Processing, Computing and Control. 2017: 468-472.

[3] DANG H V, THUC N D. A privacy preserving message authentication code[C]// International Conference on It Convergence and Security. 2015:1-4.

[4] ARAZI B. Message authentication in computationally constrained environments[J]. IEEE Transactions on Mobile Computing, 2009, 8(7):968-974.

[5] CAO J, MA M, LI H, et al. A survey on security aspects for LTE and LTE-A networks[J]. IEEE Communications Surveys & Tutorials, 2014, 16(1):283-302.

[6] WU X, YANG Z, LING C, et al. Artificial-noise-aided message authentication codes with information-theoretic security[J]. IEEE Transactions on Information Forensics & Security, 2017, 11(6): 1278-1290.

[7] PATWARI N, KASERA S K. Temporal link signature measurements for location distinction[J]. IEEE Transactions on Mobile Computing, 2011, 10(3):449-462.

[8] LAI L, EL GAMAL H, POOR H V. Authentication over noisy channels[J]. IEEE Transactions on Information Theory, 2009, 55(2): 906-916.

[9] JORSWIECK E, TOMASIN S, SEZGIN A. Broadcasting into the uncertainty: authentication and confidentiality by physical-layer processing[J]. Proceedings of the IEEE, 2015, 103(10):1702-1724.

[10] 张继明. 无线网络中物理层身份认证研究[D]. 武汉: 华中科技大学, 2013. ZHANG J M. Research on physical-layer identity authentication in wireless networks[D]. Wuhan: Huazhong University of Science and Technology, 2013.

[11] LIANG X, GREENSTEIN L, MANDAYAM N, et al. Fingerprints in the ether: using the physical layer for wireless authentication[C]// IEEE International Conference on Communications IEEE, 2007: 4646-4651.

[12] DEMIRBAS M, SONG Y. An RSSI-based scheme for sybil attack detection in wireless sensor networks[C]// International Symposium on World of Wireless, Mobile and Multimedia Networks. 2006: 5pp-570.

[13] LIU J, WANG X. Physical layer authentication enhancement using two-dimensional channel quantization[J]. IEEE Transactions on Wireless Communications, 2016, 15(6):4171-4182.

[14] WEN H, WANG Y, ZHU X, et al. Physical layer assist authentication technique for smart meter system[J]. IET Communications, 2013, 7(7): 189-197.

[15] 王旭, 金梁, 刘璐, 等. 均匀散射环境中物理层安全密钥容量分析[J]. 通信学报, 2016, 37(9):75-81. WANG X, JIN L, LIU L, et al. Analysis of physical layer secret key capacity in the uniform scattering environment[J]. Journal on Communications, 2016,37(9):75-81.

[16] 戴峤, 金梁, 黄开枝. 基于信道特征量化的自适应密钥生成方案设计[J]. 通信学报, 2014(1):191-197. DAI Q, JIN L, HUANG K Z. Adaptive key distillation from channel characteristics[J]. Journal on Communications, 2014, (1): 191-197.

[17] LIU Y, BONCELET C. The CRC–NTMAC for noisy message authentication[J]. IEEE Transactions on Information Forensics & Security, 2006, 1(4): 517-523.

[18] 樊昌信, 曹丽娜. 通信原理(第七版)[M]. 北京: 国防工业出版社, 2012. FAN C X, CAO L N. Principles of communications (the seventh edition)[M]. Beijing: National Defense Industry Press, 2012.

[19] 季新生, 杨静, 黄开枝, 等. 基于哈希方法的物理层认证机制[J]. 电子与信息学报, 2016, 38(11): 2900-2907. JI X S, YANG J, HUANG K Z, et al. Physical layer authentication scheme based on hash method[J]. Journal of Electronics & Information Technology, 2016, 38(11): 2900-2907.

Message encryption and authentication mechanism based on wireless physical layer key

LI Xingzhi, JIN Liang, ZHONG Zhou, LOU Yangming

National Digital Switching System Engineering & Technological R&D Center, Zhengzhou 450002, China

In order to solve the problem of hidden key leakage in traditional high-level message authentication and passive eavesdropping in physical layer message authentication, a message encryption and authentication mechanism based on the characteristics of wireless physical layer was proposed. By extracting the characteristics of the wireless channel, the physical layer key was generated and the seed key was generated by combining the identity key. The key stream generator then generated the key stream to decrypt the message according to the extracted seed, protects the privacy of the transmitted data, and the final receiver authenticated the authenticity and integrity of the received message through the CRC verification result. Simulation results show that the proposed method has better performance in preventing passive eavesdropping and active attack, and the randomness of key stream is greatly improved and the rate of authentication leak detection is reduced by half.

physical layer key, CRC check, stream cipher, message authentication

TN918

A

10.11959/j.issn.2096-109x.2018055

李兴志(1994-),男,山东泰安人,国家数字交换系统工程技术研究中心硕士生,主要研究方向为物理层安全、无线通信安全。

金梁(1969-),男,北京人,国家数字交换系统工程技术研究中心教授、博士生导师,主要研究方向为物理层安全、通信信号处理和阵列信号处理。

钟州(1982-),男,吉林公主岭人,国家数字交换系统工程技术研究中心讲师,主要研究方向为物理层安全。

楼洋明(1991-),男,浙江义乌人,主要研究方向为物理层安全。

2018-06-14;

2018-07-02

李兴志,xingzhi_li@yeah.net

国家自然科学基金资助项目(No.61601514)

The National Natural Science Foundation of China (No.61601514)