基于网络安全态势感知的主动防御技术研究*

2018-07-05刘世文马多耀尹少东张红旗

刘世文,马多耀,雷 程,尹少东,张红旗

(1.中国人民解放军信息工程大学密码工程学院,河南 郑州 450001;2.城市交通管理集成与优化技术公安部重点实验室,安徽 合肥 230001;3.中国科学院信息工程研究所信息安全国家重点实验室,北京 100093; 4.安徽科力信息产业有限责任公司,安徽 合肥 230001;5.河南省信息安全重点实验室,河南 郑州 450001)

1 引言

近年来,信息化高速发展的同时给个人、企业以及国家带来的信息安全风险与日俱增,以震网(Stuxnet)和 Havex 病毒攻击为代表的工业控制系统安全事故频发,给全球的工业安全带来了前所未有的严重威胁[1,2]。传统网络的被动安全防御思想是在现有网络体系架构的基础上建立包括防火墙和安全网关、访问控制、入侵检测、病毒查杀、数据加密等多层次的防御体系,来提升网络及其应用的安全性,但近年来不断被披露的网络安全事件及由此带来的严重后果也逐渐暴露了网络被动安全防御存在的先天缺陷。因此,如何通过动态化、随机化、主动化的手段改变网络信息系统的运行或执行环境,加速突破传统网络信息安全被动防御的困境,将“亡羊补牢”式的被动防御转变为难以被侦测的主动安全防御显得迫在眉睫。

网络主动防御以提供运行环境的随机性、异构性、动态性、不确定性为目的,通过网络系统中的协议、软件、接口等主动重构或迁移实现动态环境,在防御方可控范围内进行主动变化,对攻击方则表现为难以觉察和预测,从而大幅增加网络攻击难度和成本,最终大幅降低网络安全风险。网络的主动安全防御虽然能有效防御新型网络攻击和未知漏洞,实现网络安全的动态化,但变化过于频繁的网络元素和网络状态,从安全代价权衡而言,可能是昂贵的[3]。因此,网络系统的动态重构和迁移需要根据整个网络系统的安全态势进行调整,而主动可靠的网络安全态势感知是实现主动安全防御的关键。

在分析总结现有研究的基础上,本文针对现有网络主动防御技术缺乏针对性的问题,提出基于网络安全态势感知的主动防御技术ADSS(Active Defense based on network Security Situational awareness technique)。该技术具有以下优势:

(1) 设计基于扫描流量熵的网络安全态势感知算法,通过判别恶意敌手的扫描策略指导主动防御策略的选取,以增强防御的针对性;

(2) 提出基于端信息转换的主动防御机制,通过转换端节点的IP地址信息进行网络拓扑结构的动态随机改变,以增加网络攻击的难度和成本。

2 主动防御技术研究现状

主动防御技术主要是通过不断地改变网络基础属性,如IP、端口、网络协议等实现主动防御。在传统网络架构下,Atighetchi等人[4]提出了一种基于虚假端口地址转换的主动防御方法,通过在数据传输中使用虚假的地址和端口信息以迷惑攻击者。Sifalakis等人[5]提出了一种基于隐藏信息地址转换的主动防御技术,通过网络地址的随机转换,将数据流分散到多个端到端的连接进行传播,以提高网络数据传输的安全性。文献[6]提出了基于随机端口跳变的主动防御技术,通过随机动态改变通信端口信息,以提高被保护网络抵抗DDoS(Distributed Denial of Service)攻击的能力。Dunlop等人[7]提出了基于IPv6地址转换的主动防御技术,其利用IPv6巨大的地址空间,实现了具有健壮性的主动防御。该方法采用隧道技术将数据包封装,通过随机变换隧道的源IP地址和目的IP地址以抵御攻击者对通信数据的监听。文献[8]提出基于动态转换数据传输加密协议的主动防御技术,通过随机转换传输加密协议,获得比单一固定加密协议更高的安全性和更好的扩展性。

针对传统网络架构下分布式路由难以有效协同管理的问题,软件定义网络SDN(Software Defined Network)[9]带来了新思路。由于SDN架构具有逻辑控制与数据转发相分离的特性,可动态修改跳变周期和跳变规则;与此同时,SDN集中控制的特点使得控制器在获取网络性能指标基础上可及时调配资源、实施全局决策。在软件定义网络架构下,Kampanakis等人[10]提出基于网络侦查保护、服务/OS版本隐藏以及随机主机/路由转换相结合的主动防御技术,通过分析攻防双方的代价、收益以及攻击者潜在的攻击方法说明了该方法的有效性。Jafarian等人[11]提出了基于虚拟IP转换的主动防御方法。该方法通过虚拟IP转换,实现对网络端节点的透明IP转换,从而在降低扫描攻击有效性的同时,有效地提高地址转换的可用性。然而,该方法需要在一次连续通信中保持虚拟IP不变,攻击者容易在一台交换机上获取某次通信的全部数据。文献[12]提出基于时空混合的主动防御方法,从时间和空间两个维度上对主机IP地址进行转换,以干扰攻击者获取有效的网络视图。

3 基于网络安全态势感知的主动防御架构设计

3.1 整体防御机制ADSS

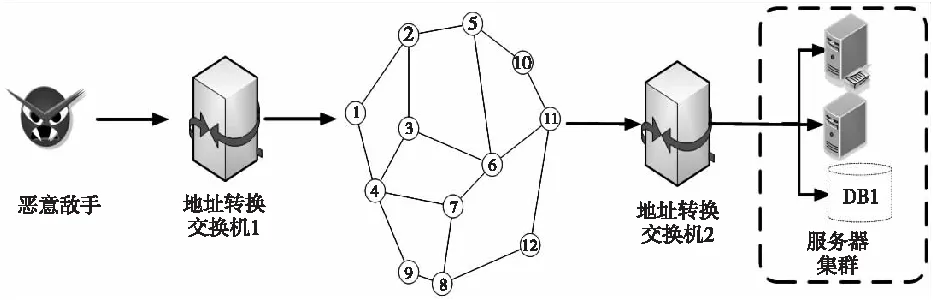

基于网络安全态势感知的主动防御基本架构如图1所示,它由感知代理、地址转换交换机和总控中心三部分组成。

Figure 1 Architecture of ADSS图1 ADSS整体架构

(1) 感知代理:它的主要作用是在被保护网络中部署蜜罐,以实现对攻击者的迷惑、攻击者扫描策略的收集和对当前网络安全态势的感知。当蜜罐网络检测到异常流量时,感知代理检测、过滤和收集网络拓扑变化以及非法连接请求,并上报给总控中心。

(2) 地址转换交换机:它对下发的地址转换方案和流表信息进行更新和部署,通过转换端信息以实现主动防御。

(3) 总控中心:它由扫描攻击策略分析和端信息映射引擎两部分组成,其中扫描攻击策略分析的作用是依据感知代理上报的非法连接请求,利用基于扫描流量熵的网络安全态势感知算法分析扫描攻击策略,以选择不同的主动防御策略加以应对;端信息映射引擎则利用虚拟映射将端信息EPI(End-Point Information),即IP地址和端口信息,转换为随机选取的虚拟端信息vEPI(virtual End-Point Information),并生成流表信息。

3.2 基于扫描流量熵的网络安全态势感知

为了提高主动防御的针对性,ADSS利用基于扫描流量熵的假设检验对恶意敌手的扫描策略进行感知。这是因为网络扫描是各种攻击手段的先导技术和初始阶段,通过分析不同扫描策略的行为特点感知不同扫描策略,可有效感知网络安全态势和攻击行为的指向。

(1)

相对熵,亦称为熵距,可用于描述两个概率分布的相似性。对于两个离散概率分布P={p1,p2,…,pn}和Q={q1,q2,…,qn},其中,

则P和Q的相对熵如公式(2)所示:

(2)

D的值越大,表示P和Q的概率分布差距越大,当D=0时,则P和Q为同一分布。由于D(P‖Q)≠D(Q‖P),为了能够更加准确和稳定地描述P和Q的分布,将相对熵扩展为扫描流量熵,具体如公式(3)所示:

(3)

(4)

若攻击者使用盲扫描策略,则理想状况下每个划分的地址空间在一个时间周期内平均被扫描的次数为Nfail/ns。然而,由于在所划分的一次时间周期内,攻击者不一定能够完成一次对全网地址空间的随机扫描,直接计算一个时间周期内请求失败报文中目的地址概率分布与Nfail/ns的扫描流量熵将偏大。因此,利用如公式(5)所示的肖维勒准则进行调整。在此基础上利用公式(6)计算第t个时间周期内请求失败报文中目的地址概率分布与修正后平均概率分布的扫描流量熵,通过与设定的阈值比较以判定攻击者是否采用了盲扫描策略。若在阈值范围δ内,则攻击者采用了盲扫描策略;否则,攻击者采用了非盲扫描策略。

(5)

(6)

最后,依据判定的扫描攻击策略实施不同的主动防御策略:

3.3 基于端信息转换的主动防御

在ADSS中,攻击策略分析模块将依据感知的安全态势生成主动防御策略,并将该策略发送给基于端信息转换的主动防御模块。

(1) 当攻击者实施盲扫描时,采用基于加权的随机地址转换的策略,利用公式(7)计算一个时间周期内vEPI的权值wi,并从权值wi高的端信息空间中随机选取vEPI作为下一时间周期的虚拟端信息。这是因为盲扫描采用了非重复均匀扫描的方法,选取被扫描过的端信息可有效规避攻击者的恶意扫描,且被扫描过的vEPI的信息熵为D=0,其wi越高。假设节点hi在下一时间周期内有r个可选vEPI,分别为{vEPI1,vEPI2,…,vEPIr},总控中心利用公式(8)计算节点hi的虚拟端信息,其中哈希函数Hf和密钥Ks是共享参数。

(7)

vEPIα∈{vEPI},

α=Hf(SrcIP,SrvID,Ks) modr+1

(8)

其中,SrclP表示源IP地址,SrvID表示服务ID号。

(9)

当访问ADSS网络中的主机时,ADSS依据主动防御策略从端信息池内选择vEPI与该主机关联,并使用该vEPI与其他端节点进行通信,直到会话结束。ADSS中的地址转换基本原理如图2所示,图2中主机Host1在ADSS网络外部,其端信息为EPI1,Host2为ADSS网络内的被保护节点,其端信息为EPI2。当主机Host1和Host2建立连接时,ADSS建立EPI到vEPI的映射,如公式(10)所示。

EPI1=fADSS(vEPI1),EPI2=fADSS(vEPI2)

(10)

Figure 2 Address translation of ADSS图2 ADSS中地址转换原理图

当Host1和Host2在建立的连接上通信时,ADSS根据映射对通信中数据包的源IP地址和目的IP地址进行修改,以实现主机和转换地址的绑定。

4 基于网络态势感知的主动防御实施

如图3所示,在SDN环境下,若端节点Host1试图访问端节点Host2,假设主机Host1拥有Host2的域名和DNS服务器的IP地址。源主机Host1发送的数据包进入ADSS网络的第一个交换机称之为源交换机,离开ADSS网络经过的最后一个交换机称之为目的交换机。基于网络安全态势感知的主动防御实施流程如下:

(1)Host1向DNS服务器发出域名解析请求,请求Host2的IP地址。

(2) DNS服务器应答域名解析请求,并将域名解析应答发送至总控中心,总控中心依据主动防御策略随机选择一个vIP赋予v2,将域名解析应答中Host2的真实地址r2替换为v2,并为v2打开窗口期。

(3) 总控中心将域名解析应答转发给Host1。

(4)Host1得到虚拟地址v2,用自己的地址做为源地址,v2作为目的地址向Host2发送IP数据包。由于此时地址转发交换机还没有相应的流规则可以路由这个流,地址转发交换机将该数据包发送给总控中心。

(5) 总控中心检查目的IP是否在窗口期内,若在窗口期内,则依据策略随机选择vIP赋予v1,并生成流规则将r1替换为v1。总控中心对流表规则进行更新,并依据“逆序添加,顺序删除”的顺序部署到转发路径上的路由节点。

(6) 在源交换机Switch1中流规则修改Host1发送给Host2的数据包的源地址,将源地址替换为v1并转发。

(7) 网络路由节点依据流表规则进行转发。

(8) 当目的交换机Switch2收到该数据包后将目的地址替换为Host2的rIPr2并转发。

(9)Host2能够收到数据包,并以r2为源地址,v1为目的地址应答该数据包。

(10) 交换机Switch2修改应答数据包的源地址,将源地址替换为Host2的vIPv2并转发。

(11) 交换机Switch1收到应答数据包后将目的地址替换为Host1的rIP并转发给Host1,Host1能够正常收到应答数据包。

Figure 3 Communication protocol of ADSS based on SDN图3 基于SDN的ADSS通信协议

与现有网络通信协议不同,ADSS网络中的端节点通信时必须先进行目的主机的域名解析请求,获取目的主机本次通信的地址。ADSS网络中的DNS服务器响应请求,将响应数据包发给总控中心,总控中心将响应数据包中携带的网络主机真实地址信息替换为虚拟地址信息,并应答域名解析请求和下发流规则。在通信过程中,地址转换交换机根据流规则修改数据包的源IP地址和目的IP地址,实现端信息转换。

在步骤(2)中,总控中心将域名请求应答中的TTL值写入一个较小的值,以保证主机Host1再次访问Host2时要重新进行域名解析。在整个该过程中,Host1和Host2真实IP都不需要做更改,双方都只知道对方的转换端信息,传输网络负责对rIP和hIP的转换。在每次访问这样的访问过程中,总控中心为主机Host2随机分配hIP,从而对于Host1来说,其访问Host2时的目的IP一次一变。

为了防止地址转换过程中存在流表更新不一致导致的数据流不可达的问题,借鉴文献[6]的思想,ADSS采用“逆序添加,顺序删除”的更新方法,其流表更新规则具体如下:

(1)hRt∉hRnew∧hRt∉hRold:它表示当前地址转换交换机既不属于本次时间周期内的转发交换机,也不属于下一时间周期内的转发交换机集合。因此,不会接收到任何数据包。

(2)hRt∈hRnew∧hRt∉hRold:它表示当前地址转换交换机只属于下一时间周期内的转发交换机集合。因此,这类交换机只会依据更新的流表规则转发下一时间周期内的数据包。

(3)hRt∈hRnew∧hRt∈hRold:它表示当前地址转换交换机既属于本次时间周期内的转发交换机,又属于下一时间周期内的转发交换机集合。因此,这类地址转换交换机会依据相应的路由表项进行转发。

(4)hRt∉hRnew∧hRt∈hRold:它表示当前地址转换交换机由只属于本次时间周期内的转发交换机集合。因此,这类地址转换交换机只会接收到本次时间周期内的数据包,且依据原有路由表进行转发。此外,当经过一次网络环回时间后,地址转换交换机未收到数据包,则证明本次窗口期内的数据包已全部转发。

5 实验与分析

5.1 实验设计与环境搭建

为了验证ADSS的可行性和有效性,利用Mininet[15]构建仿真网络拓扑,采用Erdos-Renyi模型生成随机网络拓扑。实验拓扑如图4所示,设置转换的端信息由一个B类IP地址池和大小为216的端口池组成,令扫描流量熵的阈值为δ=0.05,时间周期为T=50 s,肖维勒准则中的阈值ξ=2.0。

Figure 4 Experimental topology of ADSS图4 ADSS 实验拓扑

为了证明ADSS的防御有效性和可行性,本节从抵御恶意扫描攻击和ADSS性能开销两个方面对ADSS网络进行实验分析。

5.2 恶意扫描攻防实验与分析

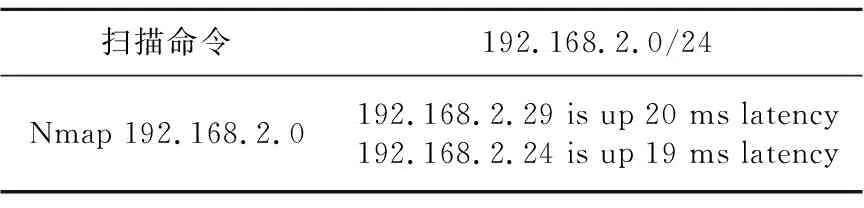

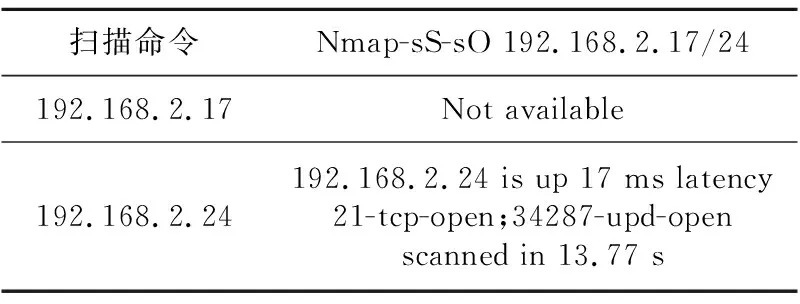

利用Nmap扫描器对192.168.2.0/24子网进行SYN扫描。该子网内由实际IP地址为192.168.2.17的可转换端信息节点、IP为192.168.2.24的静态节点组成,两个节点都只开启了TCP(port 21)和UDP(port 34287)端口,结果如表1所示。与此同时,对两个端节点进行端口和协议扫描,结果如表2所示。

Table 1 SYN-scan results by Nmap表1 Nmap SYN扫描结果

Table 2 Scan results of port & protocol by Nmap表2 Nmap扫描端口和协议结果

在表1中,扫描命令是对192.168.2.0/24网络进行远程扫描,这是最常用的网络扫描方式。由于192.168.2.17节点进行了网络地址转换,Nmap扫描IP地址后并未检测到该地址。在表2中,该命令是对实际IP地址为192.168.2.17和192.168.2.24的端节点进行端口扫描。由于192.168.2.17节点实施了IP地址转换,因此没有端口扫描信息。由于192.168.2.24是静态节点,因此Nmap正确获得了该节点开启的所有端口。

在此基础上,针对现有恶意扫描策略,分别在盲扫描和非盲扫描两种情况下比较静态网络和ADSS网络中攻击者扫描的节点空间数量与扫描成功率间的关系。

抵御盲扫描能力:如图5所示,在静态网络中,当攻击者采用平均扫描策略进行盲扫描时,耗时306 s即可达到100%的扫描成功率;在ADSS网络中,由于被保护的服务器集群针对盲扫描攻击采用基于权值的随机端信息转换主动防御策略,通过将端信息转换到攻击者已经扫描的端信息范围内,使得攻击者即使经过长时间的扫描也难以扫描到活跃的端节点,从而有效抵御了恶意敌手的盲扫描,其成功率最低可降至7.3%。因此,当恶意敌手采用盲扫描策略实施恶意扫描时,ADSS可以有效降低扫描实施的成功率。

Figure 5 Success rate of blind scanning in static networks and ADSS networks图5 盲扫描在静态网络和ADSS网络中的成功率

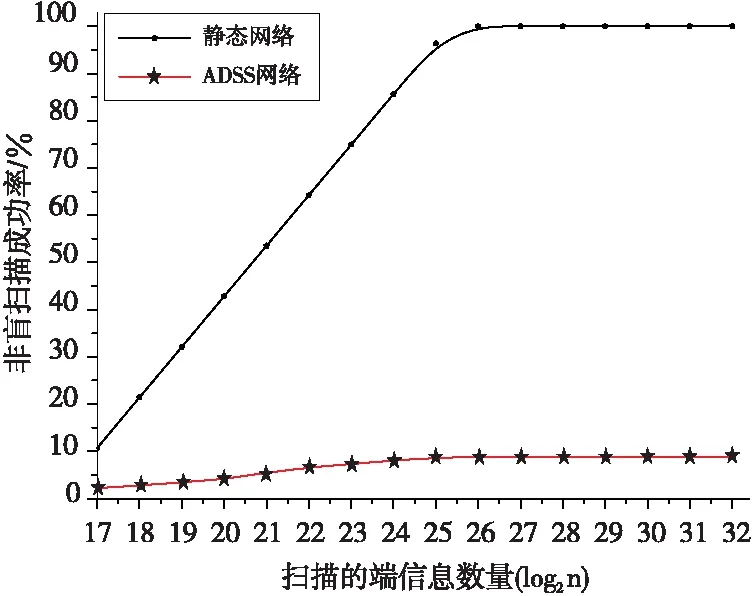

抵御非盲扫描攻击:如图6所示,在静态网络中,由于攻击者对所扫描的目标网络具有一定的先验知识,通过对特定范围内节点空间进行重复性非均匀扫描可以提高扫描的成功率和扫描效率。实验中,攻击者耗时249 s后即可达到100%的成功率,相较于盲扫描策略减少了22.89%的扫描时间。在ADSS网络中,由于基于扫描流量熵的网络安全态势感知模块识别了恶意敌手的扫描策略,因此采用基于反向地址转换的主动防御策略。在实验中,可以抵御91%以上的非盲扫描。

Figure 6 Success rate of non-blind scanning in static networks and ADSS networks图6 非盲扫描在静态网络和ADSS网络中的成功率

5.3 ADSS性能开销

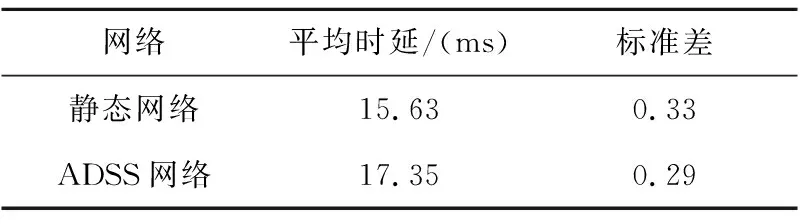

处理转发时延:由于ADSS是采用地址转换交换机、总控中心和感知代理协同实施的,因此处理转发时延主要由感知代理的处理时效和总控中心处理时延两部分组成。因此,通过计算相同数据流经过ADSS网络的时间差获得ADSS中的处理转发时延。利用网络环回时间测量和计算2 000次ADSS网络的转发处理时延,结果如表3所示。ADSS实施一次主动防御的平均处理转发时延为16.71 ms,相较于静态网络,总时延平均增加了6.91%[16]。

Table 3 SAMT forwarding processing delay表3 SAMT转发处理时延

ADSS中的包丢失概率:由于在ADSS网络实施主动防御的过程中,端信息转换易导致流表更新不一致,进而造成网络中包丢失概率的增加。ADSS网络的丢包概率如图7所示,虽然ADSS的丢包概率随着设定的时间周期的减小而增加,但是由于ADSS采用“逆序添加,顺序删除”的流表更新策略,可以有效控制主动防御过程中造成的包丢失概率,并将其控制在[2.1%,2.8%],从而保证了传输数据的可达性。

Figure 7 Packet loss probability in different periods图7 不同周期下的丢包概率

6 结束语

本文针对网络主动防御缺乏防御针对性的问题,提出了基于网络安全态势感知的主动防御技术。首先,设计了基于扫描流量熵的网络安全态势感知方法,通过基于扫描流量熵的网络安全态势感知判别恶意敌手的扫描策略,以指导和生成主动防御策略的选取,进而提高主动防御的针对性。在此基础上,提出了基于端信息转换的主动防御机制,通过基于动态转换端信息实现被保护网络拓扑结构的动态变换,以增加网络扫描攻击的难度和成本。理论与实验表明,该技术可将不同策略的扫描攻击成功率降低90%以上,从而针对不同类型的扫描策略实现了高效的防御。与此同时,该技术实施的性能开销在合理范围内,从而保证了方案的可用性。

[1] Ma Ming-jie, Sun Feng-gang,Zhai Li-dong et al.Security challenges facing our country and countermeasure recommendations under new network security threats[J].Telecommunications Science,2014,30(7):8-12.(in Chinese)

[2] Wu Jiang-xing,Meaning and vision of mimic computing and mimic security defense[J].Telecommunications Science,2014,30(7):1-7.(in Chinese)

[3] Lei Cheng,Ma Duo-he,Zhang Hong-qi,et al.Performance assessment approach based on change-point detection for network moving target defense [J].Journal of Communications,2017,38(1):126-140.(in Chinese)

[4] Atighetchi M, Pal P.Webber F, et al. Adaptive use of network-centric mechanisms in cyber-defense[C]∥Proc of the 6th IEEE International Symposium on Object-Oriented Real-Time Distributed Computing,2003:183-192.

[5] Sifalakis M, Schmid S, Hutchison D.Network address hopping:A mechanism to enhance data protection for packet communications[C]∥Proc of 2005 IEEE International Conference on Communications,2005:1518-1523.

[6] Badishi G,Herzberg A,Keidar I.Keeping denial-of-service attackers in the dark[J].IEEE Transactions on Dependable and Secure Computing,2007,4(3):191-204.

[7] Dunlop M,Groat S,Urbanski W,et al.MT6D:A moving target IPv6 defense[C]∥Proc of Military Communications Conference,2012:1321-1326.

[8] Ellis J W.Method and system for securing data utilizing reconfigurable logic:United States Pattent Application 20070255941[P].2007-11-01.

[9] Kirkpatrick K.Software-defined networking[J].Communications of the ACM,2013,56(9):16-19.

[10] Kampanakis P, Perros H,Beyene T.SDN-based solutions for moving target defense network protection[C]∥Proc of 2014 IEEE 15th International Symposium on a World of Wireless,Mobile and Multimedia Networks (WoWMoM),2014:1-6.

[11] Jafarian J H,Al-Shaer E,Duan Q.Openflow random host mutation:Transparent moving target defense using software defined networking[C]∥Proc of the 1st Workshop on Hot Topics in Software Defined Networks,2012:127-132.

[12] Jafarian J H H,Al-Shaer E,Duan Q,Spatio-temporal address mutation for proactive cyber agility against sophisticated attackers[C]∥Proc of the 1st ACM Workshop on Moving Target Defense,2014:69-78.

[13] Collins M P,Reiter M K.Hit-list worm detection and bot identification in large networks using protocol graphs[C]∥Proc of the 10th International Conference on Recent Advances in Intrusion Detection,2007:276-295.

[14] Page L, Brin S, Motwani R, et al.The PageRank citation ranking:Bringing order to the Web:SIDL-WP-1999-0120[R].Palo Alto:Stanford Infolab, 1999.

[15] Lantz B,Heller B,McKeown N.A network in a laptop:Rapid prototyping for software-defined networks[C]∥Proc of the 9th ACM SIGCOMM Workshop on Hot Topics in Networks,2010:1-6.

[16] Lin Chuan,Zhao Hai, Bi Yuan-guo,et al.Research on network delay of Internet[J].Journal of Communications,2015,36(3):163-174.(in Chinese)

附中文参考文献:

[1] 马明杰,孙奉刚,翟立东,等.网络安全新威胁下我国面临的安全挑战和对策建议[J].电信科学,2014,30(7):8-12.

[2] 邬江兴.拟态计算与拟态安全防御的原意和愿景[J].电信科学,2014,30(7):1-7.

[3] 雷程,马多贺,张红旗,等.基于变点检测的网络移动目标防御效能评估方法[J].通信学报,2017,38(1):126-140.

[16] 林川,赵海,毕远国,等.互联网网络时延特征研究[J].通信学报,2015,36(3):163-174.