基于分块FRIT-SVD的鲁棒零水印算法*

2018-07-05曲长波于智龙李栋栋

曲长波,于智龙,李栋栋

(辽宁工程技术大学软件学院,辽宁 葫芦岛 125105)

1 引言

传统的数字水印算法多是将有意义的二值图像嵌入到载体图像中,通过不断提高嵌入算法的鲁棒性来获得认证水印较好的嵌入质量。可是,将有意义的二值图像嵌入到载体图像的水印算法改变了原始图像,这对具有较高数据完整性要求的领域是不合适的,且有意义的二值图像与载体图像并无意义上的关联,二者实质上是相分离的。为克服以上缺点,温泉等人[1]提出了零水印算法思想。零水印算法是基于图像特征的水印算法,零水印和载体图像在意义上是统一的,不同的图像特征提取出的零水印也不同,零水印不但实现了载体图像和水印信息意义上的统一,也保护了原始数据不受篡改,引起了许多学者的关注。

零水印算法需要考虑构造出既包含图像有效特征,又比原图像数据量尽量少的水印数据,为了提高零水印算法的鲁棒性与安全性,文献[2]提出了一种基于整数小波变换的鲁棒零水印算法,算法在小波域内进行,根据每一分块的均值与低频子带均值的大小关系得到特征矩阵,最后将此特征矩阵与预处理后的版权信息结合构造零水印信息,但是,该算法在水印安全性能方面并未有全面的考虑。文献[3]提出了一种基于细胞自动机与奇异值分解SVD(Singular Value Decomposition)的零水印算法,对进行了二维细胞自动机变换后的低频图像分块,并在每个子块上进行奇异值分解,通过细胞自动机变换规则在每个子块的奇异值矩阵上构造零水印。文献[4]结合位平面理论BP (Bit Plane)和SVD,提出了一种基于位平面理论和奇异值分解的鲁棒零水印算法,该算法安全性能考虑周到,且对诸如椒盐噪声攻击、中值滤波、旋转攻击效果出色。但是,该算法在水印认证时,根据人类视觉系统主观评价所提取的水印效果不够直观,进行水印认证的步骤复杂,不易操作。

在众多的变换域水印算法中,脊波变换(Ridgelet Transform)较小波变换有着较高的逼近精度和很好的稀疏表达性能,在数字水印领域有诸多应用。Campisi等人[5]提出一种在Ridgelet域内的鲁棒数字水印算法,通过圆斜滤波变换提取图像边缘,对分块后的子块进行脊波变换后选择嵌入系数进行嵌入;文献[6]提出一种基于改进脊波变换的抗攻击数字水印算法,结合人类视觉系统特性HVS(Human Visual System)和奇偶量化算法改进脊波变换算法;文献[7]提出了一种Ridgelet变换域盲数字水印算法,利用脊波变换对线状奇异性的稀疏表示特性,找出图像中视觉重要信息,并将水印嵌入其中。总之,以上基于Ridgelet变换水印算法的研究,在水印的透明性、鲁棒性与安全性上均有待提升。

基于以上几个原因,本文结合各算法的优势,提出一种基于分块FRIT-SVD(Finite RIdgelet Transform-SVD)的鲁棒零水印算法。对有限脊波变换FRIT使用分块策略,获得良好的逼近精度和稀疏性能,提高鲁棒性;利用SVD等一系列操作提取图像固有特征生成特征矩阵,通过二维混沌系统加密,提高水印安全性能;为了进一步提高算法的鲁棒性,再将特征矩阵进行位平面分解得到重要位平面,将重要位平面与加密后的有意义水印结合后,作为原始图像的零水印信息保存到版权认证中心。这样,就可以在保证原始数据不受篡改的同时,充分利用零水印进行版权认证保护。

2 算法理论基础

2.1 Ridgelet变换

脊波变换作为一种新的多尺度分析方法,比小波变换更加适合分析具有直线或超平面奇异性的信号[5],而且具有较高的逼近精度和更好的稀疏表达性能。

2.1.1 连续Ridgelet变换

Ridgelet变换可以更加有效地处理二维或更高维度的奇异性[6]。

引入函数集:

Γ={γ=(a,u,b);a,b∈R,a>0,u∈Sd-1}

Sd-1是d维空间的单位球面。

则Ridgelet函数为:

ψa,b,θ(x)=a-1/2ψ((x1cosθ+x2sinθ-b)/a)

RFTf(a,b,θ)为f(x)在R2上的连续Ridgelet变换,其中a为尺度因子,b为位移因子。

可以看出,脊波在小波的基础上引入了方向参数θ,本来在小波变换中表示一个点的特征,在脊波变换中就成了表示沿θ角度的一条线,脊波函数的横截面是一条小波曲线。

2.1.2 有限Ridgelet变换

有限脊波变换是二维离散图像实现脊波变换的一种离散实现手段[6 - 8],我们知道Radon变换(Radon Transform)可以将直线、平面或超平面映射为一个点,而小波变换可以高精度稀疏地描述信号的点奇异性,令二者相结合,得到的有限Ridgelet变换是在有限Radon变换FRAT (Finite RAdon Transform)的基础上再进行一维小波变换得到的[9]。

如图1所示,N×N维的图像,经过FRAT后能得到N+1个投影,沿每一个投影方向进行一维小波变换就能够得到有限脊波变换FRIT。

(1)这组基包含一个常数函数。

(2)所有其他的基函数有零平均值。

因为Ridgelet变换善于对图像进行线性描述,但是在具体处理中往往会出现许多类似于曲线的非线性情况,这样就会丧失Ridgelet变换的优势。本文对载体图像使用分块策略,类似于数学中的积分,使得每个分块个体的边界可以用直线近似替代,之后再对各个分块进行Ridgelet变换,保证每个分块都能获得最好的稀疏性能。

Figure 1 Schematic diagram of ridgelet transform图1 脊波变换示意图

2.2 位平面理论

图像位平面理论[10]是根据数字图像及其计算机存储机制产生的,就是将图像的每个像素值进行二进制化,生成八位二进制数,将每个像素产生的八位二进制数的最高位取出按原有像素位置组成的位平面就称为重要位平面;而将每个像素产生的八位二进制数的最低位取出按原有像素位置组成的位平面就称为不重要位平面。

最重要位MSB(Most Significant Bit)又称最高有效位[10]。针对图像而言,将所有像素的MSB按原有像素进行组合生成的位平面就称为重要位平面。本文算法提取特征矩阵的MSB来构成零水印信息,因为重要位平面反映了图像灰度值的最基本信息,同时也保留了图像最主要的内容。由数字图像相关理论知识可知,数字图像遭受噪声等攻击时,其低位平面信息变化较大,而重要位平面的信息几乎没有任何变化,也就是说,噪声主要集中在较低位平面。因此,使用MSB进行零水印的合成,不仅可以较好地保留原始图像信息,而且能够避免噪声干扰,去除图像冗余,有效地提高零水印的鲁棒性。

2.3 奇异值分解

奇异值分解是一种矩阵的分解方法[11],可以将指定矩阵分解为三个矩阵的乘积,即:

∀A∈Rm×n,∃U∈Rm×m,V∈Rn×n

A=UΣVT,

Σr=diag(λ1,λ2,λ3,λ4,…,λr),

λ1≥λ2≥λ3≥λ4≥…≥λr≥0,

S=[Σr,0;0,0]=UAVT

之所以在本文算法中使用奇异值分解,原因有二:

(1)奇异值表现的是图像的内蕴特性,反映的是图像矩阵元素之间的统计关系;

(2)奇异值具有相当好的稳定性,当图像受到修改或者攻击时,它的奇异值不会发生很大的变化。

奇异值分解后得到的奇异值矩阵S集中了指定矩阵A中的大部分信息。根据奇异值分解的这种特性,可以将其应用到本文算法的图像分解中,用少量数据描述图像主要特征并生成零水印,从而获得鲁棒性较好的零水印算法。

3 算法设计

本文零水印算法分成两个实现阶段:

(1)零水印注册阶段:通过本文算法,提取载体图像的特征信息来构造特征矩阵,经加密处理,并与有意义水印信息相结合后存储到认证中心。

(2)零水印认证阶段:利用待识别图像,经过本文算法构造零水印,与认证中心存储数据相比对,检验是否存在侵犯版权的行为。

3.1 特征矩阵提取算法

特征矩阵提取算法包括小波变换预处理、分块操作、FRIT和SVD等过程,具体步骤如下:

步骤1设载体图像I大小为m×m,因为图像的高频部分容易受到攻击而丢失,所以在进行后续步骤前,先将载体图像I进行二维一级Haar小波变换预处理,得到其低频域CAL,大小为m/2×m/2。

步骤2对所提取的低频域CAL应用分块策略,根据FRIT所能得到最优的逼近精度和稀疏性能制定分块策略。图像的纹理特征、亮度特征都是提取特征矩阵的先导条件,越平滑的区域对噪声越敏感,越复杂的区域对噪声越不敏感,对特征矩阵提取的优劣有着直接的关系。

分块策略如下:

将大小为m/2×m/2的低频域部分CAL分成大小为b×b的N个小块CALn。每个小块用B表示,块大小为size(CAL)/N,其中n= 1,2,…,N。

分割完成后,使得划分子块内的曲线边缘或纹理可近似看做直线处理,每个子块内含有b×b个像素,有利于增加Ridgelet变换的逼近精度,为了方便后续步骤,对CALn进行统一编号,如图2所示。

Figure 2 Schematic diagram of CAL block number图2 CAL分块编号示意图

接下来对划分的每一子块CALn进行亮度划分和纹理划分:

按照公式(1)计算并设置整个CAL子带的小波系数均值为L,如果划分的CALn子块系数均值大于或等于L,则该子块为亮子块,否则为暗子块。

按照公式(2)计算每一子块CALn的纹理复杂程度,V越小则子块纹理越少,区域越平滑,V越大则子块纹理越多,区域越复杂。

具体公式如下:

计算图像子块亮度:

(1)

计算图像子块纹理:

(2)

其中,Bij表示B中点(i,j)处的灰度值。

根据图2,将通过计算的CALn编号分成三类:

第一类定义为:亮度高,纹理复杂,因为有限Ridgelet变换更加善于进行线性操作,此类子块应再对其进行扩展分割,使其分块边界尽量能使用直线近似表示;

第二类定义为:亮度低,纹理简单平滑,此类子块可以很好地适应有限Ridgelet变换;

其余的均为第三类。

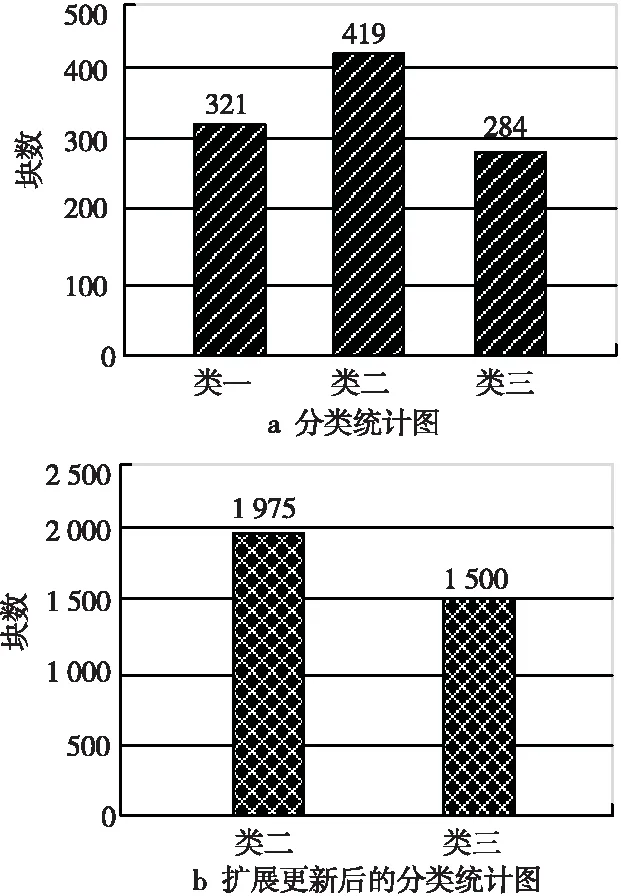

块类别划分如图3所示,其中“( )”内为块编号。其中的类一子块因为纹理复杂,非线性程度高,对其进行一次4×4的扩展分割,重新编号后,根据分块策略,再次进行类别划分,重复这一过程,直到类一子块全部被扩展更新为类二和类三子块。

Figure 3 Schematic diagram of block category partition图3 块类别划分示意图

Figure 4 Schematic diagram of block category expansion图4 块类别扩展示意图

类一子块的扩展分割如图4a所示,扩展更新后的子块分类如图4b所示。图4b表示子块划分的最终情况,每一子块都独立存在,进行算法的下一步骤。对Lena进行此分块策略,所得到的图像分类统计图如图5a所示,扩展更新后如图5b所示。

Figure 5 Block classification chart图5 块分类统计图

步骤3对通过分块策略后低频区域CAL的所有类二、类三子块,进行FRAT,获取每一子块Radon变换后投影的方向系数后,对所有方向系数做二维一级Haar小波变换,得到矩阵Q,由此可以实现对所有划分子块的FRIT,得到更好的逼近精度和稀疏性能。

步骤4对Q4×4分块并进行SVD,提取每个子块奇异值分解后的最大奇异值λimax,经过四舍五入得到特征矩阵X。

具体方法如下:

fori=1:m

forj=1:m

[U,S,V]=svd(Q{i,j});

X(i,j)=max(max(S));

end

end

X=round(X);

其中,“=”为赋值运算符,max(max(S))是取对角阵S的最大奇异值。

3.2 特征矩阵二维混沌加密

3.2.1 二维混沌加密系统

本文选用二维混沌系统对特征矩阵进行置乱加密,有以下几个原因:

(1)对特征矩阵进行置乱加密后,可以使像素均匀地分散在图像的各个区域,能保证如果图像受到针对于某个特殊区域的攻击时,水印信息不至于过分损失。

(2)相对文献[12]使用的Arnold置乱算法,和诸如Hilbert算法、Fibonacci算法和一维混沌序列等置乱加密方法,本文使用的二维混沌系统性能更佳,对图像置乱更为充分,且对外界扰动不敏感,加密安全性能更好。

混沌(Chaos)是一种复杂的非线性过程,其所得序列具有很好的随机性,二维Logistic混沌系统的动力学行为由参数μ、γ、λ1和λ2决定,当μ=4,γ=0.1,λ1=λ2=0.89时,系统中出现混沌现象[13]。

设特征矩阵X大小为n×n,具体步骤如下:

步骤1根据公式(3)对特征矩阵进行预处理,得到近似的二维混沌加密矩阵T:

T(i,j)=mod(I(i,j)*y0(i,j)+

y1(i,j)*i+y2(i,j)*j,n/2)

(3)

其中,(i,j)表示矩阵中的某点坐标,y0、y1、y2分别为使用一维Logistic模型[14]生成的三个混沌序列,在生成混沌序列时,一维Logistic模型的初值参数分别设置为p0=0.01,p1=0.02,p2=0.03,在生成混沌序列后,将y0、y1、y2分别扫描成与矩阵X大小相同的矩阵,大小为n×n,使y0、y1、y2与X中的元素对应。

步骤2选取参数μ=4,γ=0.1,λ1=λ2=0.89和初始值(x0,y0)代入二维Logistic混沌公式(4)中:

(4)

生成两个长度为m×m的混沌序列{xj},{yj},j∈{1,2,…,m×m},将{xj},{yj}相乘,得到新的序列G={xi}*{yj},并将G扫描成n×n矩阵,与T一一对应。

步骤3将预处理后的近似二维混沌加密矩阵T与步骤2中生成的序列G相乘,得到置乱加密后的特征矩阵XL,大小为n×n,将置乱参数(p0,p1,p2,γ,μ,λ1,λ2,n,L)存入零水印注册信息库。

3.2.2 混沌加密系统安全性测试

对二维混沌加密系统进行安全性测试,采取参数控制法,设置密钥Key1(p0,p1,p2,γ,μ,λ1,λ2,n,L) = (0.14,0.15,0.16,0.1,4,0.89,0.89,512,1000)(其中γ、μ、λ1、λ2为二维Logistic动力学行为参数,不对其进行更改),选取载体图像Lena,如图6a所示,进行二维混沌加密,得到加密后的图像如图6b所示,对图6b进行逆加密过程得到如图6c所示的结果;如果在逆加密过程中,将Key1中的参数p1改为0.15±e-10,将p2改为0.16±e-10,将L改为1000±24,所得图像分别如图6d、图6e、图6f所示。从图6中可以明显看出,只要密钥中的一个参数出现了轻微的误差,对于整个加密系统都会产生很严重的影响,所得到的图像与原始载体图像相差甚大,由此可见,此加密系统具有良好的安全性,在发生恶意攻击时不会被轻易破解。

Figure 6 Security experiments of the chaotic encryption system图6 混沌加密系统安全性测试

3.3 零水印生成算法

特征矩阵X标志载体图像固有特征,该特征与原始图像在意义上是统一的,不同的图像拥有不同的固有特征,本文把加密后的特征矩阵XL处理后生成零水印图像,用来作为认证检测的水印,步骤主要如下:

步骤1对特征矩阵XL进行位平面分解,提取特征矩阵XL的重要位平面MSB。

步骤2将有意义水印图像O进行Arnold置乱加密,进一步提高零水印信息的安全性,保留加密次数n和密钥参数a、b,得到Key2,并与所提取的过渡矩阵X的重要位平面MSB相异或,得到注册零水印信息w,并存储到认证中心。

具体过程如图7所示。

Figure 7 Zero-watermarking generation process图7 零水印生成过程

3.4 零水印认证算法

设待检测图像为I′,与原载体图像大小相同,均为m×m,检测步骤如下:

步骤1根据3.1节、3.2节,提取待检测图像的特征矩阵,并进行二维混沌置乱加密,得到待检测特征矩阵XL′。

步骤2根据零水印生成算法步骤1,得到待检测特征矩阵XL′的重要位平面MSB′。

步骤3从认证中心提取零水印信息w与MSB′相异或,并从注册信息库中提取密钥n、a、b,对其进行反Arnold置乱解密,得到有意义水印信息O′。

步骤4本文采用归一化相关系数NC来衡量水印质量,根据公式(5)求出有意义水印图像O′与O的NC系数,在经验阈值Sn的范围内,如果NC>Sn,则验证图像为正版,否则,为盗版。

具体过程如图8所示。

Figure 8 Zero-watermarking extraction process图8 零水印检测过程

4 实验结果

4.1 实验环境及参数

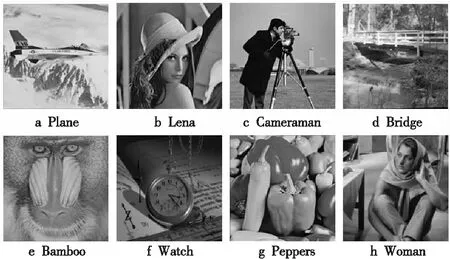

本文仿真实验采用的实验环境是Matlab R2014a,实验中选取的载体图像Lena、Plane均为512×512的标准灰度图像,选取的水印图像是32×32的二值图像“版权保护”;在对特征矩阵进行二维混沌加密时,对应于x方向和y方向的初值设置为(x0,y0)=(0.15,0.16),Key1密钥参数:p0=0.01,p1=0.02,p2=0.03,μ=4,γ=0.1,λ1=λ2=0.89;对有意义水印图像的置乱加密方法选择了Arnold置乱算法,Key2密钥参数选取n=10,a=3,b=5。载体图像及有意义水印图像如图9a~图9c所示。

Figure 9 Carrier images and meaningful watermarking图9 载体及有意义水印图像

本文采用归一化相关系数NC来确定版权的归属[15]。

(5)

其中,x1、x2分别表示两幅待检测水印图像,x1(i,j)、x2(i,j)分别是在(i,j)处的灰度值。原始水印和在无干扰情况下提取的水印如图10所示。

Figure 10 Comparison between the original watermarking and the extracted watermarking图10 无干扰提取水印对比

4.2 不同零水印间虚警率检测实验

零水印信息是从原始载体中提取的内容,它与原始载体的内容具有高度相关性,从不同载体中提取的零水印信息应该尽量做到相互独立,构造出的水印相似度尽可能地低。为了验证本文算法的水印虚警率,如图11所示选取了8幅标准灰度图像,分别按照本文算法构造零水印信息,通过以下步骤进行检测:

步骤1从图11a开始,分别对每幅标准灰度图像执行3.1小节的特征矩阵提取算法及3.2小节的特征矩阵二维混沌加密算法,构造出加密的特征矩阵XL,令XL与加密后的水印信息进行异或得到矩阵w,将得到的8份水印信息提交到版权认证中心进行注册。

步骤2对需要进行检测的原始图像依次执行上文算法得到特征矩阵XL1,将其与版权认证中心注册的w进行异或运算,得到加密水印信息W1。

步骤3对W1进行逆加密运算,得到水印信息O1,计算O1和原始水印信息O的相似度,则可以实现对本算法水印虚警率的检测。

Figure 11 Original images for watermarking false alarm rate detection图11 水印虚警率检测原始图像

表1是对图11中的8幅标准灰度图像进行虚警率检测后所得到的相似度对照表。从表1中可以看出,检测相同原始图像最后恢复水印信息相似度均为1.000 0,不同原始图像恢复出的水印信息相似度最高为0.553 6,最低为0.486 5,平均值为0.514 1,相似度数据基本在0.500 0上下波动,波动幅度轻微,本文算法的测试结果满足了构造零水印信息对于水印虚警率的要求。

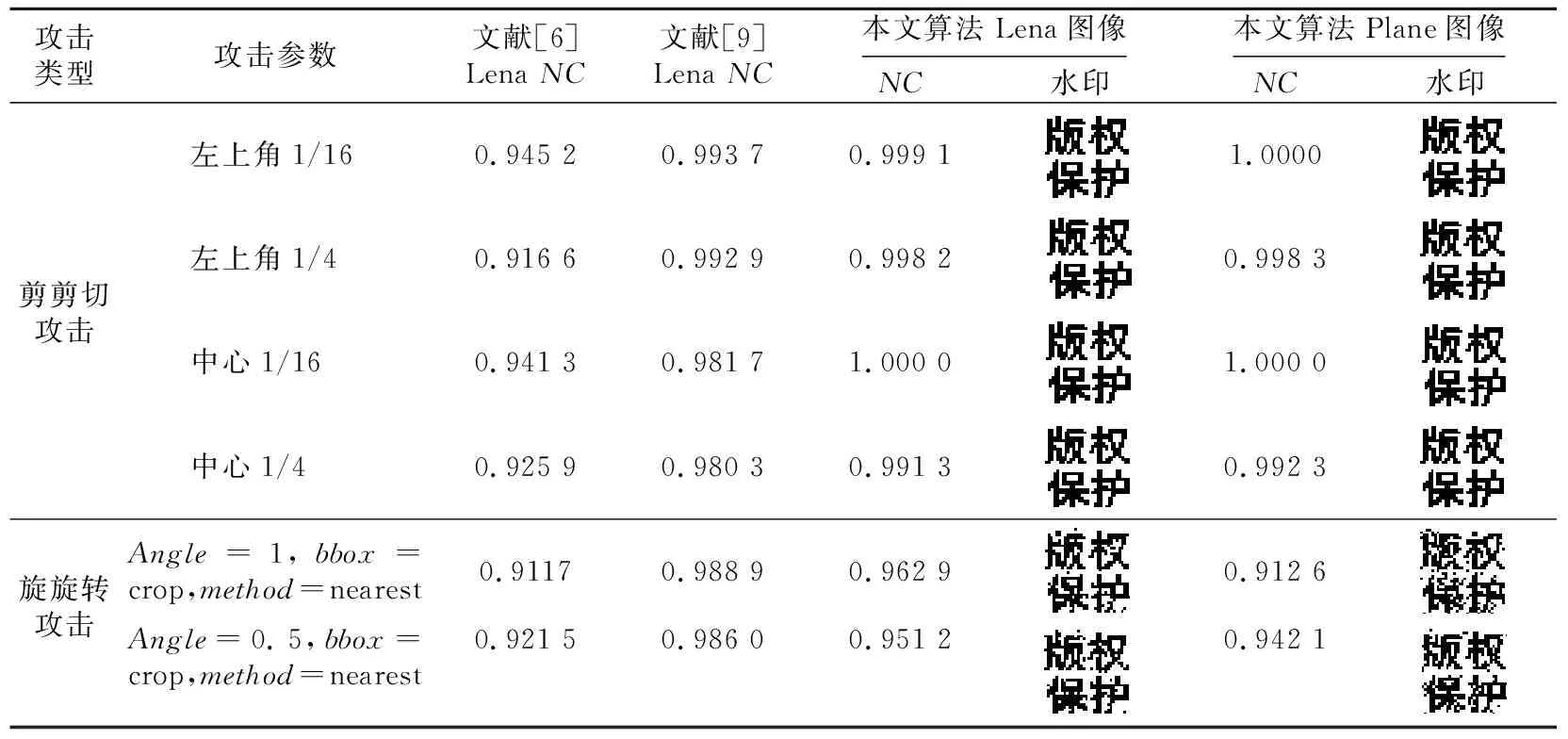

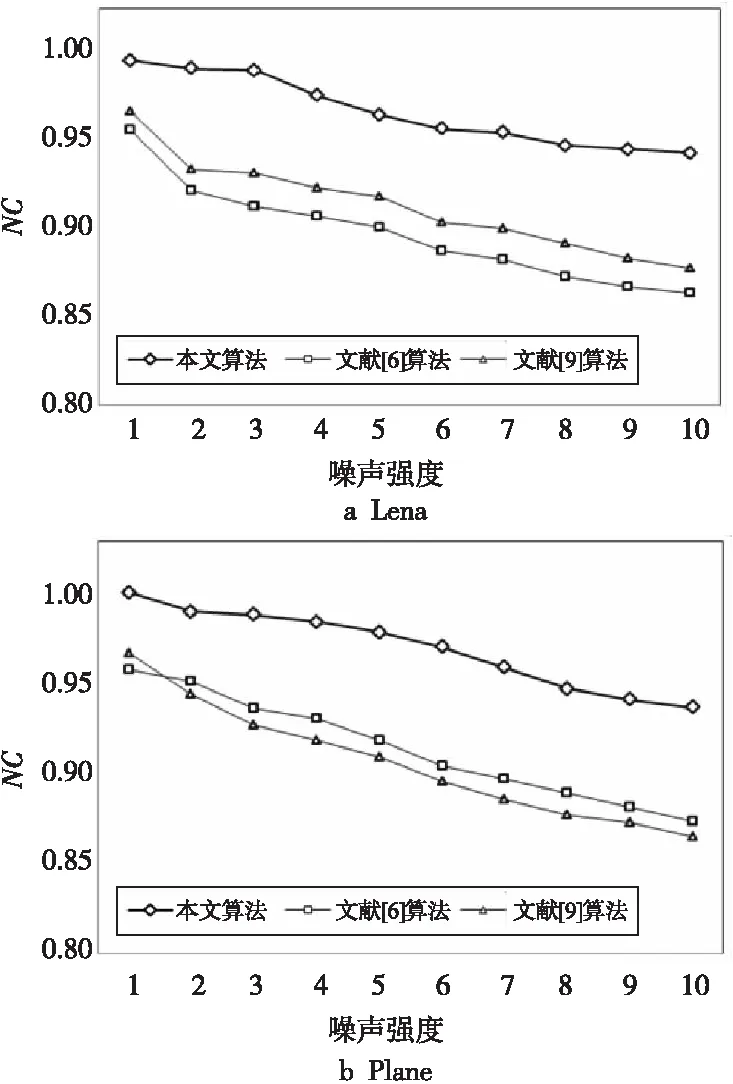

4.3 抗攻击鲁棒性能实验

在图片的传播和使用过程中,不可避免地会受到许多干扰和攻击。依据本文算法和文献[6,9]的算法,对他们进行两种类型的攻击:非几何攻击和几何攻击,并进行了多组实验,其中由于噪声攻击具有随机性,得到的实验结果往往是动态的,本文对于噪声攻击分别进行10次实验,得到结果后取平均值,记录实验数据。

两类攻击方式的鲁棒性能实验结果如表2、表3所示,混合攻击的鲁棒性能实验结果如表4所示,

Table 1 Similarity of different carrier images for constructing zero-watermarking (NC)表1 不同载体图像构造零水印相似度 (NC)

Table 2 Robustness comparison of non-geometric attacks (NC)表2 非几何攻击鲁棒性实验对照表 (NC)

Table 3 Robustness comparison of geometry attacks (NC)表3 几何攻击鲁棒性实验对照表 (NC)

Table 4 Robustness comparison of blended attacks(NC)表4 混合攻击鲁棒性实验对照表(NC)

椒盐噪声(噪声密度为0.01~0.1)、JPEG压缩(质量因子为100~10)和剪切攻击(中心1/32~中心1/2)的对比效果如图12~图14所示。

Figure 12 Comparison of the effect of salt and pepper noise图12 椒盐噪声效果对比图

Figure 13 Comparison of the effect of JPEG compression图13 JPEG压缩效果对比图

Figure 14 Comparison of the effect of center cut图14 中心剪裁效果对比图

4.4 构造零水印信息的算法复杂度分析

对本文构造零水印信息的全过程进行算法复杂度分析,3.1节中提取特征矩阵X是构造零水印信息的核心过程:由于小波变换具有集中信号能量的作用,这使得小波变换预处理后的载体图像信息仅仅集中在少数几个变换系数上,有助于降低预处理过程的时间复杂度,可分析出载体图像预处理阶段的时间复杂度为O(nlog(n));在之后的过程中,设原载体图像大小为m×m,分块总数为N,分块大小为B×B(B≪m),经过预处理后的低频域图像为原图像大小的1/4,设类别划分时外层循环执行K次,内层循环执行扩展更新P次,FRAT和二维一级Haar小波变换时间复杂度均为O(nlog(2n)),SVD提取特征矩阵的时间复杂度为O(n2log (n)),则本阶段时间复杂度为O((m/4)2B2+KP+2nlog(2n)+n2log(n))。后续二维混沌加密阶段和零水印构成阶段的时间复杂度分别为O(nlg(n))和O(n)。

相对于文献[9]将M×M大小的彩色图像由RGB色彩空间转换到YIQ色彩空间后,又进行Haar小波分解并选取特征提取位置,随着色彩空间的转换,图像尺寸的增大,完成这些计算所需要的时间也越长。本文算法构造核心特征矩阵时,除了对载体图像进行小波变换预处理、分块FRIT和SVD,不需要其他多余的运算,即本文算法的时间复杂度是相对较低的。相对于文献[6]使用的嵌入式水印算法,需要对载体图像在水印嵌入前进行子块脊波变换,在嵌入后进行子块脊波反变换,而本文算法只需要构造出特征矩阵信息即可,不需要多次执行核心算法,相对而言所花费的时间也就更少。

在上述算法运行过程中,均只针对于单幅载体图像构造水印信息,所有算法均使用相同变量存储固定或动态变化的值,分析算法本身所占用的存储空间信息、输入输出数据所占用的存储空间信息和算法在运行过程中临时占用的存储空间信息,在构成水印信息时,各算法的空间复杂度均为O(n)。

对以上算法的运行时间进行测试,各算法实验的软件环境均为Windows 10(家庭版)64位操作系统、Matlab R2014a;硬件环境为CPU为Intel(R)Core(TM)i5-4210U 1.7 GHz,硬盘容量100 GB,内存容量8 GB。相同条件下运行本文算法、文献[6]算法和文献[9]算法所得到的算法时间如表5所示。

综合表5的实验结果和算法复杂度分析可知,本文算法在执行过程中,相对于文献[6,9]的算法,时间花费明显更低,效率更高,性能更佳,验证了对本文算法复杂度的分析。

4.5 实验结果分析

有意义水印图像经过Arnold置乱加密后,与特征矩阵XL的重要位平面MSB相异或得到本文中的注册零水印信息,大小为载体图像的1/16;因为最终检测的零水印会还原到有意义水印图像,所以得到的观测图像信息清晰、直观,便于对实验结果进行分析与统计。

Table 5 Running time of different watermarking algorithms表5 不同水印算法运行时间表 s

(1)鲁棒性分析。

通过表2、表3可以看出,本文算法可以有效地抵抗常见的非几何与几何攻击,对于椒盐噪声、中值滤波与JPEG压缩攻击都有很好的鲁棒性。因为在算法中,将原始载体图像通过二维一级Haar小波变换,得到了能量集中的低频子带,分块策略的使用,使得分块类别由小波系数均值和纹理均值的大小所决定,从而得到最适合于Ridgelet变换的子块表示,获得最好的Ridgelet变换效果;而且SVD的加入使得本文算法对外界“扰动”有很好的抵御能力,算法中使用了二维Logistic混沌系统对特征矩阵进行置乱加密处理,置乱加密效果优异,对外界的噪声干扰十分不敏感。有意义水印图像在充分置乱后与特征矩阵的重要位平面MSB相结合,因为重要位平面反映出了图像灰度值的最基本信息,也保留了图像最主要的内容;由数字图像相关理论知识,数字图像遭受噪声等攻击时,其低位平面信息变化较大,而重要位平面的信息几乎没有任何变化,也就是说,噪声主要集中在较低位平面。因此,与特征矩阵的MSB相结合,不仅可以较好地保留原始图像信息,而且能够避免噪声干扰,去除图像冗余,有效地提高了零水印的鲁棒性。

对于如剪切攻击和旋转攻击,本文算法依旧表现出优势。如图14所示,在对中心剪裁的鲁棒实验中,本文算法针对剪裁攻击,受到攻击后图像能量大小关系变化的影响较小,鲁棒性实验结果优异。

(2)安全性分析。

在目前的版权认证领域,安全性是绝对不容忽视的问题,尤其是对整个算法保护过程安全性的重视。

本文算法对所提取的特征矩阵使用二维Logistic混沌加密,加密参数Key1存入零水印注册信息库,在提取待检测图像的特征矩阵时,需要从零水印注册信息库提取加密参数Key1,对其进行相同加密操作,有效提升算法安全性;对有意义水印图像进行Arnold置乱加密后与过渡矩阵的重要位平面相结合,存入认证中心,同时也将加密密钥Key2存入零水印注册信息库;在对待检测图像进行水印提取时,首先需要合法用户从认证中心提取零水印图像,然后从认证信息库提取加密密钥进行水印解密,即便是零水印信息泄露,在不知道密钥的情况下,也无法恢复出水印图像,从而很好地加强了算法与水印信息的安全性。

(3)对比实验分析。

从表3、表4可以看出,本文算法无论是直接观测还是使用定量的NC指数分析,相对于文献[6,9]的算法都有比较大的优势,在非几何攻击中,相对于文献[6,9]的算法,本文算法在抵抗椒盐噪声和高斯噪声攻击中表现稳定,NC值高于文献[6]的算法5%~7%,高于文献[9]的算法3%~5%;文献[6]的算法与本文算法同样是基于Ridgelet变换域的水印算法,但是文献[6]的算法所构造的水印过于依赖原始图像,对原始图像进行几何攻击时,如删除图像部分特征点,其鲁棒性能会大幅下降,尤其是在对抗剪切攻击时,鲁棒性实验结果相对较低,同样面对剪切攻击,本文算法提取水印的NC值一直保持在0.991 3以上,水印鲁棒性更为出色;从图13中可以看出,文献[6,9]的算法在抵抗JPEG攻击中,随着攻击强度的增大,其算法鲁棒性下降的幅度很快,主要是因为算法要求载体图像与生成水印之间要有很强的相关性,随着JPEG压缩攻击强度的增大,无法保证这种相关性的存在,从而造成鲁棒性迅速下降;在表5的混合攻击中,本文算法的NC值最低到0.940 1、最高到0.982 6,相对于文献[6]算法的最低0.911 2和最高0.961 3,文献[9]算法最低0.948 4和最高0.971 5,表现更加稳定。通过几何、非几何攻击和混合攻击的对比分析可得出,本文算法整体优于文献[6,9]的算法。

5 结束语

在变换域水印算法中,针对小波域水印无法获得最佳的逼近精度和稀疏性能的问题,在已有的脊波变换算法和零水印算法的思想上,本文提出一种基于分块FRIT-SVD的鲁棒零水印算法,算法整体简洁、易操作,考虑到脊波变换的特性,有效使用分块策略对原始图像进行充分分割,之后在分割子块上进行FRIT,有效获取了图像轮廓边缘特征,突出了脊波变换相对于小波变换的优势。文中使用二维混沌系统对特征矩阵充分置乱加密,获得了良好的鲁棒性能和安全性能,利用SVD可以表征图像结构特征的优点,有效提高零水印的鲁棒性能并降低水印虚警率。实验结果表明,本文算法对于各类图像处理具有良好的鲁棒性与安全性,在抗剪切、滤波、噪声等攻击时表现出了比较理想的抵抗能力,能有效抵抗一般各类非几何与几何攻击。但是,相对于文献[9]的算法实验,本文算法对于旋转攻击的水印效果还稍显不足,有待进一步研究与改进。

[1] Wen Quan,Sun Tan-feng,Wang Shu-xun.Concept and application of Zero-watermark [J].Acta Electronica Sinica,2003,31(2):214-216.(in Chinese)

[2] Zeng Wen-quan,Xiong Xiang-guang.Robust zero watermarking algorithm based on integer wavelet transform[J].Microelectronics & Computer,2016,33(4):97-101.(in Chinese)

[3] Wu Wei-min,Ding Ran,Lin Zhi-yi,et al.Zero-watermarking algorithm based on cellular automata and singular value decomposition[J].Journal of Computer Applications,2014,34(6):1689-1693.(in Chinese)

[4] Qu Chang-bo, Wang Dong-feng.Robust zero watermarking algorithm based on bit plane theory and singular value decomposition [J].Journal of Computer Applications,2014,34(12):3462-3465.(in Chinese)

[5] Campisi P,Kundur D,Neri A.Robust digital watermarking in the ridgelet domain [J].IEEE Signal Processing Letters,2004,11(10):826-830.

[6] Gao Hu-ming,Jia Li-yuan,Liu Mei-ling.Digital image watermarking algorithm resisting attacks based on improved ridgelet transform[J].Application Research of Computers,2014,31(9):2750-2753.(in Chinese)

[7] Deng Cheng-zhi,Cao Han-qiang,Wang Sheng-qian.Blind digital watermarking scheme in ridgelet domain[J].Opto-Electronic Engineering,2007,34(5):131-135.(in Chinese)

[8] Do M N,Vetterli M.The finite ridgelet transform for image representation [J].IEEE Transactions on Image Processing,2003,12(1):16-28.

[9] Mangaiyarkarasi P,Arulselvi S.A new digital image watermarking based on finite ridgelet transform and extraction using ICA[C]∥Proc of 2011 International Conference on Emerging Trends in Electrical and Computer Technology (ICETECT),2011:837-841.

[10] Wang Xiang-yang,Hu Feng-li.A robust color image retrieval based on significant bit-plane [J].Journal of Image and Graphics,2007,12(9):1647-1652.(in Chinese)

[11] Liu J J,Jiang H,Liang G Y.A watermarking algorithm for digital image based on logistic and SVD[C]∥Proc of International Conference on Intelligent Computing and Integrated Systems,2010:140-144.

[12] Chen Wei-qi,Li Qian.A DWT-SVD based double-zero-watermarking algorithm[J].Computer Engineering & Science,2014,36(10):1991-1996.(in Chinese)

[13] Qu Chang-bo,Yang Xiao-tao,Shi Shuang-yu.Robust watermarking algorithm based on hybrid chaotic system and multiwavelet[J].Computer Engineering and Applications,2014,50(24):91-95.(in Chinese)

[14] Zhang Yong-hong,Zhang Bo.Algorithm of image encrypting based on Logistic chaotic system [J].Application Research of Computers,2015,32(6):1770-1773.(in Chinese)

[15] Wang C C,Tai S C,Yu C S.Repeating image watermarking technique by the visual cryptography[J].IEICE Transactions on Fundamentals of Electronics Communications & Computer Sciences,2000,60(8):1621-1631.

附中文参考文献:

[1] 温泉,孙锬锋,王树勋.零水印的概念与应用[J].电子学报,2003,31(2):214-216.

[2] 曾文权,熊祥光.基于整数小波变换的鲁棒零水印算法[J].微电子学与计算机,2016,33(4):97-101.

[3] 吴伟民,丁冉,林志毅,等.基于细胞自动机与奇异值分解的零水印算法[J].计算机应用,2014,34(6):1689-1693.

[4] 曲长波,王东峰.基于位平面理论和奇异值分解的鲁棒零水印算法[J].计算机应用,2014,34(12):3462-3465.

[6] 高虎明,贾丽媛,刘美玲.基于改进脊波变换的抗攻击数字水印算法[J].计算机应用研究,2014,31(9):2750-2753.

[7] 邓承志,曹汉强,汪胜前.脊波变换域盲数字水印方案[J].光电工程,2007,34(5):131-135.

[10] 王向阳,胡峰丽.一种基于重要位平面的鲁棒图像检索算法[J].中国图象图形学报,2007,12(9):1647-1652.

[12] 陈伟琦,李倩.基于DWT-SVD的图像双零水印算法[J].计算机工程与科学,2014,36(10):1991-1996.

[13] 曲长波,杨晓陶,史双宇.基于复合混沌系统的多小波鲁棒水印算法[J].计算机工程与应用,2014,50(24):91-95.

[14] 张永红,张博.基于Logistic混沌系统的图像加密算法研究[J].计算机应用研究,2015,32(6):1770-1773.