信息系统运维阶段信息安全风险评估工作研究

2018-06-22◆张惠

◆张 惠

信息系统运维阶段信息安全风险评估工作研究

◆张 惠

(国家知识产权局专利局专利审查协作河南中心 河南 450018)

随着信息系统的广泛使用,信息系统的安全工作得到越来越多的重视,识别信息系统的安全风险,解决信息系统的安全问题变得尤为重要。信息安全风险评估作为信息安全保障的基础性工作,从风险管理的角度,系统的分析信息系统面临威胁和脆弱性,并据此进行安全措施的实施,以将不可接受的风险控制在最低。信息安全风险评估可用于信息系统生命周期各阶段的风险评估工作,不同阶段的风险评估对象、目的和要求可能有所不同,但风险评估的原则和方法都是一致的。信息系统运维阶段的风险评估是了解和控制运行过程的安全风险,是一种较为全面的风险评估工作,本文以对门户网站系统运维阶段的信息安全风险评估工作为例,对风险评估工作的过程进行详细的分析与说明,以供企事业单位自评估信息系统参考。

信息安全风险评估;威胁识别;脆弱性识别;风险管理

0 引言

随着信息系统的广泛使用,信息系统的安全工作得到越来越多的关注和重视,信息系统风险管理是信息系统安全运行的重要基础保障工作,而信息安全风险评估则为信息系统风险管理的重要基础。信息安全风险评估作为信息系统安全保障工作的基础性工作,贯穿于信息系统规划、设计、实施、运行维护等各个阶段。信息系统的运维阶段,不可避免地会发生信息系统的更新,需对信息系统安全管理进行持续性的改进,通过风险评估可确保系统满足相应的安全需求。门户网站作为企事业单位宣传的重要信息系统,几乎已经成为每个企事业单位必备的信息系统,本文以门户网站系统为例,针对其运维阶段的风险评估工作进行说明,以供企事业单位信息系统风险评估管理工作参考。

1 相关概念

1.1信息安全风险评估

信息安全风险评估,是指依据国家有关信息安全技术与管理标准,对信息系统及由其处理、传输和存储的保密性、完整性和可用性等安全属性进行评价的过程。它评估资产面临的威胁以及威胁利用脆弱性导致安全事件的可能性,并结合安全事件所涉及的资产价值来判断安全事一旦发生对单位造成的影响。

1.2资产及资产价值

资产是指对单位具有价值的信息或资源。资产价值是资产重要性和敏感程度性的表征,是资产的属性,是进行资产评估的具体内容,而不是资产购买时的价值。

1.3威胁及威胁分类

威胁是指客观存在对资产或单位造成损害的潜在原因。分为人为因素和环境因素,人为因素分为有意和无意,环境因素分为自然界不可抗拒的因素和其它物理因素。

1.4脆弱性及分类

脆弱性是指资产或资产中能被威胁利用的弱点,涉及物理层、网络层、系统层、应用层、管理层等各个层面的安全问题。

2 信息系统运维阶段风险评估流程

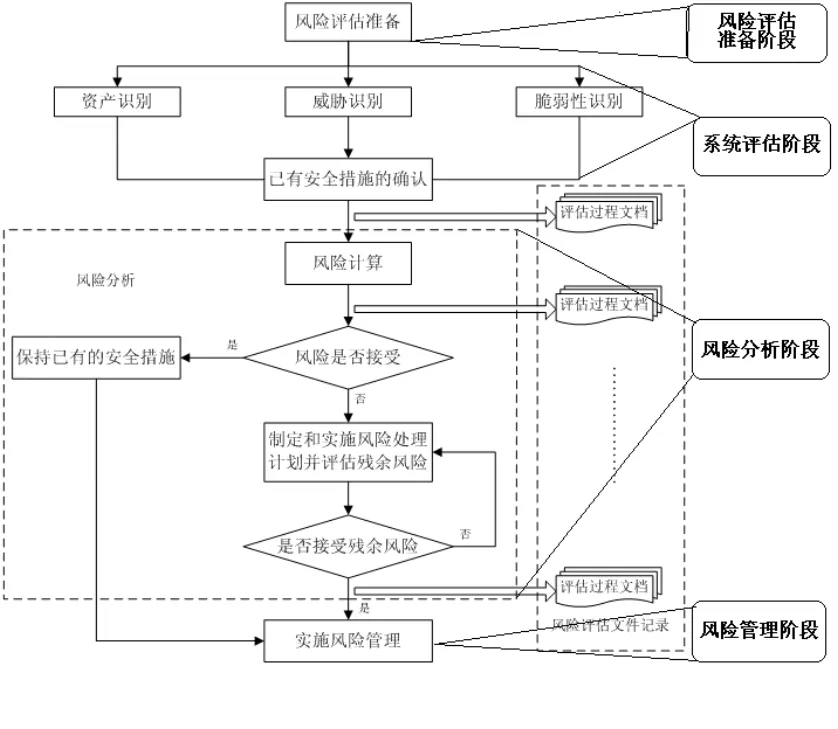

信息系统运维阶段风险评估的目的是了解和控制运行过程中的安全风险,是较为全面的风险评估,评估的内容包括运行的信息系统、资产、威胁、脆弱性等内容,其评估流程主要分为以下三个阶段,如下图1所示,具体每个阶段的详细描述如下。

2.1风险评估准备阶段

风险评估准备阶段,主要开展确定评估范围,确定评估团队,确定评估依据和评估方法,制订评估工作方案等工作。

2.2系统评估阶段

系统评估阶段,在整个风险评估过程占有较大比重,期间需要完成系统的资产识别与赋值,威胁识别与赋值,脆弱性识别与赋值,已有安全措施的确认等工作。

2.3风险分析及管理阶段

在完成了资产识别、威胁识别、脆弱性识别,以及对已有安全措施确认后,采用适当的方法与工具确定威胁利用脆弱性导致安全事件发生的可能性。综合安全事件所作用的资产价值及脆弱性的严重程度,判断安全事件造成的损失对组织的影响。

通过等级化处理的风险结果,可实现对不同风险的直观比较,从而根据不同侧重点的风险分析结果,提出一个可接受的风险范围,并对不可接受的风险制定详细的风险处理计划,将系统风险降到最低。

图1 信息安全风险评估流程

3 信息系统运维阶段风险评估工作的实施

3.1风险评估准备

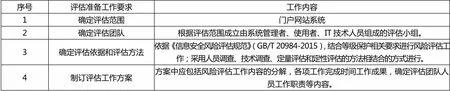

风险评估准备是进行风险评估工作的基础,是风险评估过程有序开展的重要保障,针对门户网站系统运维阶段的风险评估工作需做准备工作,如表1。

3.2系统评估

(1)资产识别及赋值

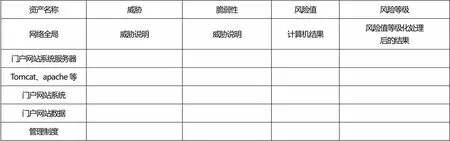

根据资产在门户网站系统中的角色对信息资产进行分类识别,综合考虑信息资产的保密性、完整性和可用性,根据《信息安全风险评估规范》对保密性、完整性和可用性的分级标准结合企事业单位自身的特点进行赋值,针对门户网站的资产分类及资产赋值如下表2。

(2)威胁识别及赋值

作为风险评估的重要因素,威胁是一个客观存在的事物,无论对于多么安全的信息系统而言,它总是一定存在。威胁可能源于对系统直接或间接的攻击,例如:信息泄露、篡改、删除等,破坏信息的保密性、完整性或可用性。

表1 评估工作准备表

表2 资产识别与赋值表

根据威胁源的分类和威胁的表现形式,结合资产所处的环境条件和资产以前遭受威胁,按照《信息安全风险评估规范》中威胁的赋值方法, 针对门户网站系统运维阶段的威胁及赋值如下表3。

表3 威胁识别与赋值表

(3)脆弱性识别及赋值

脆弱性只有被威胁利用了之后才会导致安全事件,脆弱性评估需要针对评估范围内的每项资产,找出所有被威胁利用的脆弱性,并对脆弱性的严重程度进行评估。脆弱性的评估主要从技术和管理两个方面进行。由于不同单位的门户网络系统建设过程中使用的产品具有差异性,所以本文不再对个例系统的脆弱性一一进行赋值,而是针对门户网站系统运维阶段如何进行脆弱性赋值进行介绍,详情如下表4。

表5 管理脆弱性识别与赋值分析

除以上表5对门户网站的脆弱性识别与赋值之外,还可通过模拟恶意黑客攻击渗透测试方法,进行网络系统安全的评估,以发现和挖掘系统中存在的漏洞,如SQL注入、敏感信息泄露、脚本执行漏洞、暴力破解漏洞、安全策略配置漏洞、操作系统漏洞等。

(4)已有安全措施确认

安全措施分为预防性安全措施和保护性安全措施两种,预防性安全措施可以降低威胁发生的可能性,保护性安全措施可以减少威胁造成的影响。安全措施的确认,不仅仅是确认系统中有哪些安全产品、方法或配置,而是需要从系统的各个层面上对已有的安全措施进行确认,安全措施的确认应兼顾管理与技术,如安全策略、安全机构、安全制度、人员安全、物理安全、访问控制、身份鉴别等方面进行一一的确认,以避免不必要的工作,防止安全措施的重复使用。

3.3风险分析管理

(1)风险等级判定

完成资产识别、威胁识别、脆弱性识别以及对已有安全措施确认后,采用适当的方法与工具确定威胁利用脆弱性导致安全事件发生的可能性。参考选择《信息安全风险评估规范》(GB/T 20984-2015)给出的风险计算方法,计算出资产的风险值,对评估结果进行等级化处理,等级化的处理结果可参考以下表6示例。

(2)风险处理

综合考虑相关法律法规、单位业务发展方向,对存在风险等级高,单位不可接受的风险,统筹考虑国家相关法律法规要求、单位发展情况、人员素质水平、管理要求、技术力量、资金成本等选择适当的处理方式,统一制订风险处理计划。

风险的处理方式包括:回避风险、降低风险、转移风险和接受风险。

表6 风险分析表

(3)残余风险处理

采取了风险处理措施后,为确保措施的有效性,可再次进行评估,以确认残余风险是否降到可接受的水平,如残余风险仍处于不可接受的范围之内,应考虑增加相应的安全措施,如有必要可再次进行评估。

4 结束语

本文以门户网站运维阶段的信息安全风险评估工作为例,对信息系统运维阶段的风险评估工作进行了详细的说明,包括风险评估工作的准备、风险评估工作的评估及风险分析管理,虽然不同的信息系统用途有所不同,但风险评估工作的过程大体无差,本文可供企事业单位进行信息系统自评估工作做参考。

[1]沈昌祥,左晓栋.信息安全[M].浙江:浙江大学出版社,2007.

[2]公安部信息安全等级保护评估中心.信息安全等级保护政策培训教程.北京:电子工业出版社,2010.

[3]陆宝华,王晓宇.信息安全等级保护技术基础培训教程.北京:电子工业出版社,2010.

[4]陆宝华.信息安全等级保护基本要求培训教程.北京:电子工业出版社,2010.

[5]吴亚非,李新友,禄凯.信息安全风险评估.北京:清华大学出版社,2007.

[6]范红等.信息安全风险评估方法与应用[M].北京:清华大学出版社,2006.

[7]GB/T 22239-2008, 信息系统安全等级保护基本要求》[S].

[8]GB/T 22240-2008, 信息系统安全等级保护定级指南[S].

[9]GB 17859-1999, 计算机信息系统安全保护等级划分准则[S].

[10]GB/T 25058-2010, 信息系统安全等级保护实施指南[S].

[11]GB/T 20984-2015, 信息安全风险评估规范[S ].

[12]GB/T 9361-2011, 计算机场地安全要求[S].

[13]GB/T 18336-2015, 信息技术 安全技术 信息技术安全评估准则[S].

[14]GB/T 22081-2016, 信息技术 安全技术 信息安全控制实践指南[S].

[15]GB/T 20272-2006, 信息技术 操作系统安全技术要求[S].

[16]GB/T 20273-2006, 信息技术 数据库管理系统安全技术要求[S].