主机自身安全生态防御体系研究

2018-06-22郑庆刚任地成

◆郑庆刚 冯 群 任地成

主机自身安全生态防御体系研究

◆郑庆刚 冯 群 任地成

(北方联合广播电视网络股份有限公司 辽宁 110000)

在病毒流行、黑客攻击不断的互联网环境中,主机一直被作为被保护对象进行层层保护,而一旦层层防御被突破,面临的将是成为肉鸡、病毒传播源、跳板机、文件窃取和文件破坏等一系列大范围的内部网络攻击的起因。本文通过对主机自身程序所形成生态环境的研究,发现主机具备自我防护的若干程序,通过有效使用这些程序便可以成为安全威胁的终结者。

主机安全;纵深防护;防御体系

0 前言

对互联网上的网络安全威胁,大家都非常重视,并且投入了大量的安全设备来进行安全防御,虽然起到了很好的防御效果,但是网络安全攻击事件仍然不断发生,并且当流行病毒进入内网环境后,就会发生大规模的网络瘫痪和主机破坏的事件,如何在网络安全设备防御无效的情况下,保护主机及阻断外部攻击及病毒扩散将成为提升主机安全的关键。

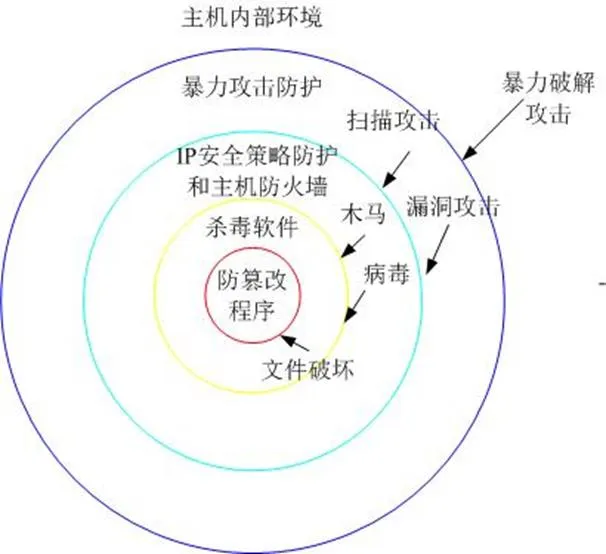

1 主机环境面临的安全威胁

作为网络服务数据的发送和接收双重角色的主机,来自于网络的攻击行为有可能到达主机内部环境,对主机内部环境造成安全威胁,其中主要威胁分为三类,按照进入主机的程度从外到内依次为:暴力攻击、端口攻击、程序攻击。其中暴力攻击包括暴力破解等;端口攻击包括扫描攻击、漏洞攻击等;程序攻击包括木马和病毒等。

1.1暴力攻击

暴力破解攻击[1]一般指的是穷举攻击,该攻击一般是对主机默认用户名、密码进行破解尝试,使用密码字典对默认用户名逐一进行尝试验证,所以又称为“字典攻击”,利用高频使用的密码字典,再结合计算机高速的CPU计算能力,对于仅含有数字或字符的8位以内的密码,破解软件可以在很短的时间内破解密码,只要破解密码主机操作权限也就被攻击者获取。如著名黑客组织THC有一款暴力密码破解工具,可以在线破解多种密码。

1.2端口攻击

扫描攻击是针对主机对外的开放端口发起的攻击行为,主机中运行的所有对外通信程序都会有一个或多个端口,主机TCP/IP含有的端口是从0到65535,攻击者发送消息给这些端口,利用响应数据包就可以获取到该端口是否开放的信息。被扫描出来的开放端口将作为进入主机内部的可能入口,作为下一步攻击的基础,端口扫描器就是常见的一种扫描攻击。

漏洞攻击[2]是利用主机开放的端口对主机内部运行的进程进行攻击,该攻击是使用漏洞数据库中已有的漏洞进行试探,从而发现可以利用的主机程序漏洞,并通过该漏洞的特点对该程序进行控制或实现文件传输,常见的漏洞信息库有CVE漏洞信息库。

1.3程序攻击

木马程序[3]的主要作用是获取主机控制权或其他主机数据,它本身实际就是一个特殊的主机程序,一旦进入主机就会在主机上自动运行,该程序可以为攻击者提供一条专用通道,通过该通道实现对主机的文件窃取、破坏,甚至还可以远程控制该主机成为肉鸡或跳板机,去主动攻击网络中的其他主机。知名的木马程序有网游大盗木马、灰鸽子木马等。

病毒程序[4]是一种可以对主机进行破坏的程序,对主机自身的运行环境是灾难性的;该程序最大的特点是强大的自我复制能力,在主机运行环境中可以快速复制并传播,同时可以将自己附着在各种类型的文件上,让用户在拷贝或传输文件的时候,同时传输了病毒,使病毒借助广泛的传播途径很快蔓延到整个网络中,从而达到破坏整个网络的效果。知名的病毒程序有熊猫烧香病毒、蠕虫病毒等。

2 主机纵深安全生态防御体系

根据主机环境面临的的三大类安全威胁:暴力攻击、端口攻击、程序攻击,从外对内逐渐渗透到主机内部最终实现控制、数据传输和破坏等目的。对于这些威胁主机自身也有相应的防御程序,通过防御程序的互相配合,可以达到阻断攻击和清理非法恶意程序的作用,有效保障了主机程序正常的运行环境,将这些防御程序按照防御深度不同形成一套纵深安全生态防御体系如图1所示,具体防御程序如下:

图1 主机纵深安全生态防御体系

2.1暴力攻击防护

根据暴力破解攻击的攻击原理分析,可以有效利用主机操作系统内部的安全策略,如账号锁定策略[5]功能,该功能的主要作用是记录用户密码尝试的次数,并在达到预设次数后对账号进行锁定一段时间的操作,在锁定时间内该账号的所有尝试均不响应,故账号锁定策略功能可以让利用密码字典和高效的CPU计算能力进行暴力破解的攻击失效,有效阻断了暴力破解攻击。

2.2端口攻击防护

无论是扫描攻击还是漏洞攻击,其攻击的通道都是网络协议和服务端口,对于借助网络协议和服务端口进行攻击的最有效的防御手段就是边界防火墙,在主机环境中有与边界防火墙相似能力的程序,如:IP安全策略和主机防火墙。

IP安全策略能够通过添加IP筛选器来严格限制源地址、目的地址、源端口、目的端口进行严格的控制,这个功能就是网络防火墙的基础功能,完成网络层的安全防护。

主机防火墙能够对进入和外出的所有程序及访问端口进行控制,通过对主机防火墙上的进站和出站规则进行精细化配置,就可完成程序和端口双重的边界防护功能,该功能相当于网络防火墙应用层的防护功能。

IP安全策略结合主机防火墙功能,让主机不仅可以防护网络层的端口攻击,还可以防护应用层的端口攻击。相当于主机独占且私有的网络防火墙,对扫描攻击和漏洞攻击都能有效地进行防护。

2.3程序攻击防护

木马程序和病毒程序都属于主机上的恶意非法程序,主机环境中的杀毒软件[6]就是专门为防御木马和病毒安装的主机程序,杀毒软件具有海量的病毒特征库,并且能实时自我更新,可以对于每天都在产生新木马和病毒的主机环境进行有效保护,同时杀毒软件具有实时防护功能,能够第一时间发现主机环境中正在运行的木马和病毒程序,并能第一时间清除,对主机环境中的文件进行有效保护。

2.4文件破坏防护

防篡改程序[7]的主要作用是控制程序对核心文件的写操作,将防护目录设置为核心文件所存放的主机目录,同时设置相应的合法写入程序,以此来对核心文件的写入程序进行控制,只允许授权的程序对该文件进行修改,对于外来恶意攻击程序,即使在杀毒软件没有发现的情况下也无法对该文件进行修改,有效保护了主机核心文件的完整性。

3 结束语

主机环境中具有众多的资源分配、外部服务、文件传输等程序,同时也具有众多的安全防护程序,这些安全防护程序对于维护主机自身的安全生态环境来说是必不可少的一部分,在实际使用过程中,往往被主机管理员所忽略,从而让外部威胁很轻易的破坏主机环境,影响到正常的服务,甚至引起了大范围的安全威胁扩散。让主机环境中的安全防护程序安装并合理地运行起来,有效地保护单个主机的运行环境,并且有效阻断单台病毒主机对整个网络的威胁。

[1]黄步根.密码破解技术[J].中国司法鉴定,2010.

[2]张光远,郑骁鹏.漏洞扫描与主机信息资源安全[J].现代情报,2007.

[3]周钰.木马技术攻防探析[J].信息网络安全,2011.

[4]廖智,伍萍辉.计算机病毒程序的机理[J].计算机时代,2002.

[5]朱敏.Windows系统安全策略[J].计算机系统应用,2007.

[6]宋雄飞.杀毒软件应用探讨[J].浙江水利水电专科学校学报,2002.

[7]吴标,赵方.基于程序行为分析的文件防篡改软件的设计与实现[J].计算机系统应用,2009.