标准模型下基于身份的分等级加密方案

2018-06-20祁正华

陈 宇,祁正华,王 翔

(南京邮电大学 计算机学院,江苏 南京 210003)

0 引 言

基于身份的密码体制是由Shamir[1]于1984年提出的。在该密码体制中,用户的身份标识符可以看作公钥,而私钥由可信中心产生,目的是简化密钥管理。2001年,Boneh和Franklin[2]提出了一个实用的基于身份的加密方案(identity-based encryption,IBE),该方案使用双线性映射并基于随机预言机模型证明了安全性,但安全性较弱。在Boneh和Boyen[3]的方案中,第一次提出无随机的构造方案,给出了基于BDH假设的高效IBE,但其为较弱模型(selective-ID模型)。2005年,Waters[4]提出了一个更高效的IBE,使方案的安全性规约降低,这是对Boyen方案的极大改进。2006年,Gentry[5]根据Waters的方案,提出一个更高效的IBE。此后,基于身份的密码体制得到了快速发展。如签密技术,文献[6-8]给出了有关新的签密方案。2002年,Horwitz和Lynn[9]提出了IBE的概念,将用户身份分配在层次结构中,密钥生成器(PKG)可以将私钥生成和身份认证委托给子机构。第一个功能齐全的HIBE方案由Gentry和Silverberg[10]提出并证明是自适应身份安全的。

数据共享系统中的用户数可能很大[11],随着用户数的增加,PKG可能负担不起,HIBE[12]以树状结构组织用户[9-10,13-19]来解决PKG的负担。Seo[12]提出了短密文匿名HIBE,其方案中的密文由4个群元素组成,不依赖方案的等级深度,具有较高的实用性;但是Seo的方案是基于弱模型[20]证明的,所以文中采用3个安全素数,对不同素数中的元素构造私钥,生成短的固定密文,并正确解密。

1 预备知识

1.1 双线性对

输入安全参数λ,输出双线性组(N,G,GT,e),阶为N=p1p2p3,p1,p2,p3是3个安全素数。设G,GT是一个阶为N的循环群,g是群G的生成元,称e:G×G→GT是一个双线性映射,当且仅当其满足以下性质。

(2)非退化性:存在一个元素g∈G,使得e(g,g)在GT中具有N阶;

(3)可计算性:对于任意的u,v∈G,存在一个有效的多项式时间算法来计算e(u,v)。

1.2 复杂性假设

通过Katz[21]方案框架证明假设的安全性,通过Lewko[17]的新技术找出N的非平凡因子的困难性。

假设1:g是Gp1中的生成元,令X3∈Gp3,E1=(g,X3),T1∈Gp1p2,T2∈Gp1,定义敌手Λ打破假设1的优势为:Adv1Λ(λ)=|Pr[Λ(E1,T1)=1]-Pr[Λ(E1,T2)=1]| 。

定义1:若Λ的优势Adv1Λ(λ)是可忽略的,则假设1成立。

假设2:令X1∈Gp1,X2,Y2∈Gp2,X3,Y3∈Gp3,令E2=(g,X1X2,X3,Y2Y3),T1∈Gp1p2p3,T2∈Gp1p3,定义Λ打破假设2优势为:Adv2Λ(λ)=|Pr[Λ(E2,T1)=1]-Pr[Λ(E2,T2)=1]|。

定义2:若Λ的优势Adv2Λ(λ)是可忽略的,则假设2成立。

定义3:若Λ的优势Adv3Λ(λ)是可忽略的,则假设3成立。

1.3 基于身份的分等级加密方案的架构

一个HIBE由四种算法构成[22]:系统建立、密钥提取、加密和解密。

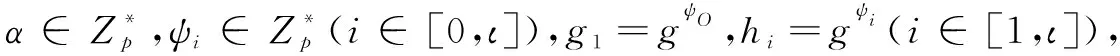

系统建立(setup):输入安全参数λ,输出主密钥gα和公共参数PK。

密钥提取(extract):输入用户身份向量I及其对应的私钥SKI,输出对应私钥SKI'。

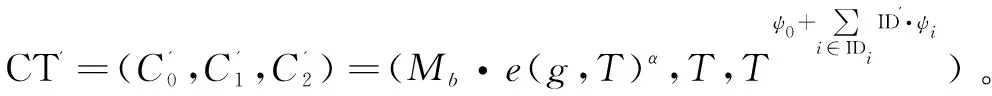

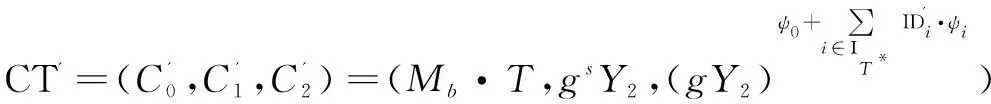

加密(encrypt):输入PK、I和消息M,输出密文。

解密(decrypt):输入PK,I的密文和私钥SKI,输出明文或不合法判定。

1.4 基于身份的分等级加密方案的安全模型

文中的安全模型具有抗适应性选择身份(向量集)和选择明文攻击(IND-CIVS-CPA)的密文不可区分性,具体定义如下:

系统建立。挑战者ζ运行建立算法,将PK给Λ并初始化集合S。

阶段1:Λ进行两种适应性询问。

密钥提取。ζ生成用户身份IIDi的私钥SKIDi并将其给Λ。

解密。ζ运行密钥提取算法得到身份IIDi的私钥SKIDi,用SKIDi解密Λ提交的密文,并将解密后的消息发给Λ。

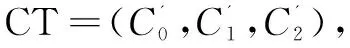

挑战。当阶段1结束,Λ输出两个等长明文消息M0,M1,同时输出一个挑战身份T*。ζ随机选取一个比特b∈{0,1},记M0,M1中要加密的明文为Mb,将挑战密文CT发送给Λ。

阶段2:敌手继续进行以下询问。

密钥提取。设询问的身份为IIDk,IIDi≠T*且不能是T*的前一级。

解密。询问的密文CT≠CT*。

猜想。Λ输出一个猜测b'∈{0,1},如果b=b',则Λ赢得游戏。

此游戏中,敌手的优势定义为:

AdvΛIND-CIVS-CPA(λ)=|Pr[b=b']-1/2|

定义4:若多项式时间t内,Λ在以上游戏中进行了至多qIID次密钥询问,其优势AdvΛIND-CIVS-CPA(λ)是可忽略的,则称一个HIBE是(t,qIID)安全的。

Canetti[23]提出将具有抗适应性选择明文攻击转化为抗适应性选择密文攻击的方案。Gentry[24]提出一种半静态安全,在此概念中,Λ在系统建立前必须先提交一个身份集合S,Λ无法查询S中任何用户的私钥,但可以攻击任何目标集S'⊆S。

2 基于身份的分级加密方案

3 安全性分析

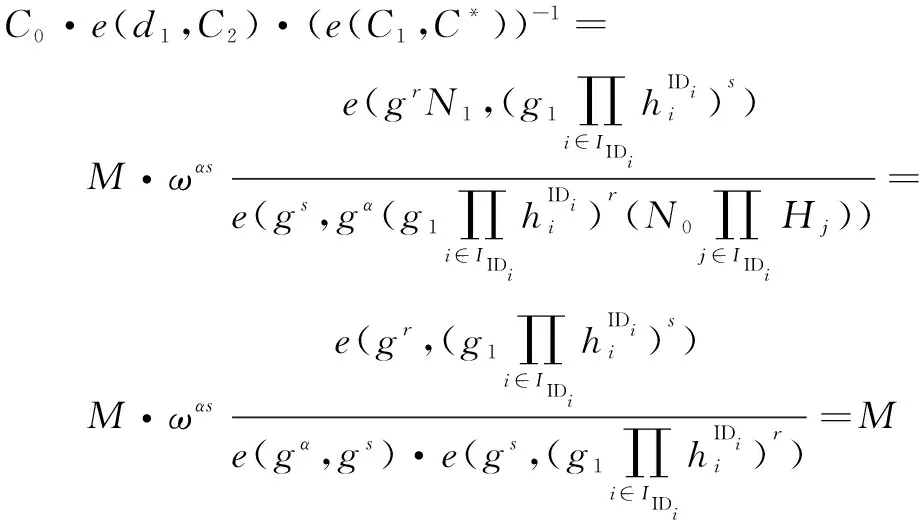

3.1 正确性

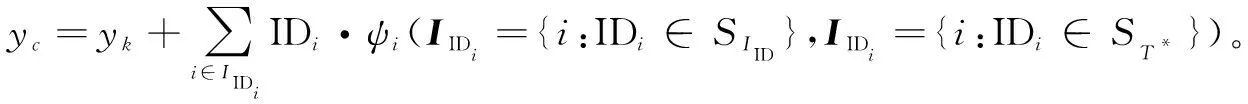

正确性证明如下:

3.2 安全性

文中遵循Lewko[17]方案中的证明框架。

定理1:若定义1~3成立,则文中的HIBE具有抗适应性选择明文攻击安全。

解密:当使用标准密钥或半功能密钥解密半功能密文时,解密算法将正确输出明文消息M,因为Gp2中添加的元素将由于正交性而被取消。当使用半功能密钥尝试解密半功能密文时,盲化因子中将出现附加元素e(g2,g2)xψ(yk-yc),除非yk=yc概率为1/N。

下面通过一些游戏来证明方案的安全性。

GameR:真实的游戏。

Gamek:假设Λ在阶段1和阶段2中能进行最大q次密钥的查询,则挑战密文是半功能的,且返回给敌手Λ的前k个密钥也是半功能的,而其他密钥都是标准的。在Game0中,只有返回的挑战密文是半功能的;在Gameq中,返回的挑战密文以及所有的密钥都是半功能的。

GameF:相同于Gameq,挑战密文是随机消息进行加密所得的半功能密文。

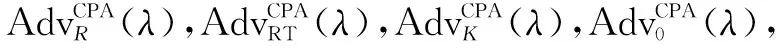

引理1:若假设2成立,则多项式时间算法无法以不可忽略的优势将GameR和GameRT区分开来。

引理2:若假设1成立,则多项式时间算法无法以不可忽略的优势将GameRT和Game0区分开来。

引理3:若假设2成立,则多项式时间算法无法以不可忽略的优势将Gamek-1和Gamek区分开来。

引理4:若假设3成立,则多项式时间算法无法以不可忽略的优势将Gameq和GameF区分开来。

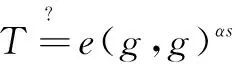

猜测:若在Gameq中模拟正确,则CT'是消息Mb对应的半功能密文,Γ输出T=e(g,g)αs;如果在GameF中模拟正确,则CT'是一个随机加密的半功能密文,Γ输出T∈GT。因此,若Λ以ε的优势区分Gameq和GameF,那么Γ以Adv3Γ(λ)≥ε区分T的不同可能。

因此,若三个假设成立,文中的HIBE是抗选择明文攻击安全的。

4 性能分析

效率对比如表1所示。

表1 HIBE方案效率对比

5 结束语

给出了一种基于身份的分等级加密方案,该方案中密文的长度和计算量都比较低,且密文的大小不依赖等级的深度,在标准模型中的3个静态假设都是有效的,满足抗适应性选择身份和选择明文攻击安全。

参考文献:

[1] SHAMIR A.Identity-based cryptosystems and signature sch-emes[C]//Proceedings of CRYPTO 84 on advances in cryptology.New York:Springer-Verlag,1985:47-53.

[2] BONEH D,FRANKLIN M.Identity-based encryption from the Weil pairing[C]//Advances in cryptology-CRYPTO 2001.Berlin:Springer,2001:213-229.

[3] BONEH D,BOYEN X.Efficient selective-ID secure identity-based encryption without random oracles[C]//International conference on the theory and applications of cryptographic techniques.Berlin:Springer,2004:223-238.

[4] WATERS B.Efficient identity-based encryption without random oracles[C]//Advances in cryptology-EUROCRYPT 2005.Aarhus,Denmark:[s.n.],2005:114-127.

[5] GENTRY C.Practical identity-based encryption without random oracles[C]//Proceedings of the 24th annual international conference on theory and applications of cryptographic techniques.[s.l.]:[s.n.],2006:445-464.

[6] QI Zhenghua, YANG Geng, REN Xunyi.Provably secure certificateless ring signcryption scheme[J].China Communications,2011,8(3):99-106.

[7] QI Zhenghua, REN Xunyi, YANG Geng.Provably secure general aggregate signcryption scheme in the random oracle model[J].China Communications,2012,9(11):107-116.

[8] REN Xunyi,QI Zhenghua,YANG Geng.Provably secure aggregate signcryption scheme[J].ETRI Journal,2012,34(3):421-428.

[9] HORWITZ J,LYNN B.Toward hierarchical identity-based encryption[C]//Advances in Cryptology-EUROCRYPT 2002.Amsterdam,The Netherlands:[s.n.],2002:466-481.

[10] GENTRY C,SILVERBERG A.Hierarchical ID-based cryptography[C]//Advances in cryptology-ASIACRYPT.New Zealand:[s.n.],2002:548-566.

[11] HUANG Xinyi,LIU J K,TANG Shaohua,et al.Cost-effective authentic and anonymous data sharing with forward security[J].IEEE Transactions on Computers,2015,64(4):971-983.

[12] SEO J H,EMURA K.Revocable identity-based encryption revisited:security model and construction[C]//16th international conference on practice and theory in public-key cryptography.Nara,Japan:[s.n.],2013:216-234.

[13] HU Chengyu,LIU Pengtao,GUO Shanqing,et al.Anonymous hierarchical identity-based encryption with bounded leakage resilience and its application[J].International Journal of High Performance Computing and Networking,2017,10(3):226-239.

[14] LIU Weiran,LIU Jianwei,WU Qianhong,et al.Practical chosen-ciphertext secure hierarchical identity-based broadcast encryption[J].International Journal of Information Security,2016,15(1):35-50.

[15] XING Qianqian,WANG Baosheng,WANG Xiaofeng,et al.Unbounded revocable hierarchical identity-based encryption with adaptive-ID security[C]//IEEE 18th international conference on high performance computing and communications;IEEE 14th international conference on smart city;IEEE 2nd international conference on data science and systems.[s.l.]:IEEE,2016:430-437.

[16] LIANG Kaitai,SUSILO W,LIU J K,et al.Efficient and fully CCA secure conditional proxy re-encryption from hierarchical identity-based encryption[J].The Computer Journal,2015,58(10):2778-2792.

[17] LEWKO A,WATERS B.New techniques for dual system encryption and fully secure HIBE with short ciphertexts[C]//Proceedings of the 7th international conference on theory of cryptography.Zurich,Switzerland:Springer-Verlag,2010:455-479.

[18] TSAI T T,TSENG Y M,WU T Y.RHIBE:constructing revocable hierarchical ID-based encryption from HIBE[J].Informatica,2014,25(2):299-326.

[19] SEO J H,KOBAYASHI T,OHKUBO M,et al.Anonymous hierarchical identity-based encryption with constant size ciphertexts[C]//Proceedings of the 12th international conference on practice and theory in public key cryptography.CA:Springer-Verlag,2009:215-234.

[20] CANETTI R,HALEVI S,KATZ J.A forward-secure public-key encryption scheme[C]//Advances in cryptology-EUROCRYPT 2003.Warsaw,Poland:Springer-Verlag,2003:255-271.

[21] KATZ J,SAHAI A,WATERS B.Predicate encryption supporting disjunctions, polynomial equations, and inner products[C]//Proceedings of the theory and applications of cryptographic techniques 27th annual international conference on advances in cryptology.[s.l.]:[s.n.],2008:146-162.

[22] 王 皓.基于身份密码体制的研究[D].济南:山东大学,2012.

[23] CANETTI R,HALEVI S,KATZ J.Chosen-ciphertext security from identity-based encryption[C]//Advances in cryptology-EUROCRYPT 2004.Berlin:Springer,2004:207-222.

[24] GENTRY C,WATERS B.Adaptive security in broadcast encryption systems (with short ciphertexts)[C]//Proceedings of the 28th annual international conference on advances in cryptology:the theory and applications of cryptographic techniques.[s.l.]:[s.n.],2009:171-188.

[25] CHOW S S M,YIU S M,HUI L C K,et al.Efficient forward and provably secure ID-based signcryption scheme with public verifiability and public ciphertext authenticity[C]//International conference on information security and cryptology.Berlin:Springer,2003:352-369.