安全管理模型在云计算环境中的应用

2018-04-25白磊

白 磊

0 引言

云计算[1]作为一种基于资源虚拟化的新型网络计算模型[2],以数据中心为基础,通过咨询的服务方式和可伸缩的计算资源来满足用户需求。但是随着云计算运营商的快速发展,虚拟化技术在各行各业中越来越受到关注,从而使得越来越多的用户将他们的数据和应用迁移到虚拟环境中,基于这种环境,虚拟机的数量也呈现增长的趋势。与此同时,虚拟机如何实现有效、安全地部署和迁移以实现对数据资源的高效利用也已成为虚拟化管理的一个巨大挑战。比方说,恶意用户通过租用大量虚拟机来对云数据中心发起TCPSYN洪水攻击,而外部环境却无法有效辨别攻击云数据中心的虚拟机,这样的攻击显得更微妙、更难以被快速防御。

为了防御这种攻击,基于虚拟机状态迁移技术的虚拟机集群调度程序[3]被提出。文献[4]在KVM虚拟化环境转换模式中讨论了动态移动的实现,且分析了动态迁移的可靠性和安全性。同时,Danev等[5]也在虚拟机安全迁移的vTPM原理和方法下,以硬件的方式研究该模型,继而保证数据实时迁移的安全性。但通过对上述方法的深入研究,发现上述方法不足以保证虚拟环境的安全性,因此,本文基于对虚拟机安全模型的有效部署和管理,实现了一个安全管理关键技术研究与实现的动态迁移。

1 虚拟机安全管理模型

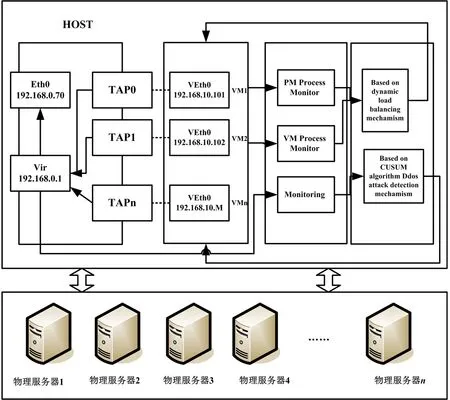

图1展示了一种虚拟机安全管理模型,此模型可以分为四个部分:

(1)多物理服务器虚拟机管理系统;

(2)虚拟机状态监测系统;

(3)基于AHP实时迁移虚拟机技术部署和调度方法;

(4)基于CUSUM算法的DDoS攻击监测机制。

图1 虚拟机安全管理模型

结合图1可以分析,在用户通过云数据中心获取数据服务时,为了使多个用户在相同的物理服务器上实现资源共享,需要使虚拟机实现安全有效的迁移。虚拟机迁移指的是一个主机上运行的虚拟机(源主机)在运行时可以将数据很便捷地迁移到另一个主机(目标主机)上。但是这种模式下的问题也较突出,例如当一个数据用户在很短的时间内同时在云环境中撤回多个虚拟机时,它将导致物理服务器之间的负载变得不平衡。而且只要大量虚拟机的一些物理服务器上运行的任务发生闲置,同样会导致虚拟机在向用户提供服务的QoS请求过程中发生物理服务器负载不完整。

综上所述,基于AHP的虚拟机具体的功能部署和调度方法包括以下四方面:监控物理服务器状态的统计特征;了解虚拟机资源类型以及访问特性;了解虚拟机资源分析的特点;以及在此基础上对物理服务器的安全性能进行评估,继而最终找到最适合的物理服务器部署或迁移以达到优化资源分配的虚拟机集群。

同样还有另外一个不可被忽视的问题存在,即TCPSYN洪水攻击。在TCPSYN洪水攻击中,又以分布式拒绝服务攻击为代表,其使用TCP/IP三路访问,隐藏在不安全的数据库中,由多个攻击发起者向目标主机发送一个SYN+ACK数据包,但是收到SYN+ACK数据包后服务器没有反应,随后可以攻击源IP地址并对攻击发起人进行伪装,从而导致物理服务器无法正常为用户数据请求提供服务,继而表现出极大的破坏性。因此便对互联网的安全性、完整性、可用性构成了严重威胁。这时可以了解到基于CUSUM算法的DDoS攻击检测机制[6],主要特点如下:可进行虚拟机网络流量的信息统计,包括SYN+ACK数据包和FIN+RST数据包:设计和实现改进的CUSUM算法用于快速检测恶意的虚拟机交易。其中,修改后的CUSUM算法从一个正常的TCP连接建立到结束有一个对称的关系,即单个SYN包和一个FIN|RST包配对。当洪水攻击发生时,SYN和FIN+RST数据包中一个数据包的数量将远远超过另一个,并通过检测两者之间的差异来进行辨别防御。

2 虚拟机安全管理的关键技术

无论是物理服务器发生负载太高、超过预定阈值的情况,还是发生低负荷状态的情况,只要这种负载不平衡状态影响到虚拟机通过QoS操作提供服务,那么便需要在物理服务器上进行虚拟机迁移、负载均衡。

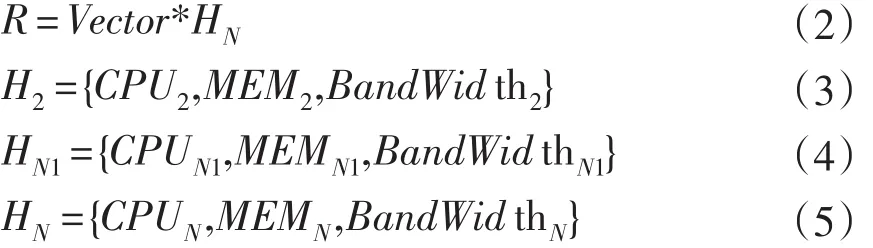

首先,从云数据中心的使用中获取物理服务器的现有资源,比如称为N1的公式,同时获取其他物理服务器的当前资源使用,如公式(2)表示HN。

其中HN+H1<HP(HP表示使用阈值向量物理资源的虚拟函数)

基于此,需要对所有物理服务器的HN性能监测数据进行统计。

对于在物理服务器上运行着的所有虚拟机,令其运行,以实现数据资源的平均分配,然后计算它们的权重向量,例如以下列出的计算的公式即可用于估算虚拟机在迁移状态下数据资源的使用情况。

H3={CPU3,MEM3,BandWid th3}

为了保证物理服务器在虚拟机迁移后并不影响其向数据用户提供正常服务,需要将所需产品的管理服务器满足方程,而且代表阈值向量的虚拟机物理资源用于向量剩余的物理服务器以及每个虚拟机,然后根据公式评估所有的物理服务器。

HN+H3<HP

R=Vector*HN1-3

由于该方法在公共介质中使用到存储结构NFS、图像文件和虚拟机存储,因此在虚拟机部署过程中,可以对虚拟机映像文件传输进行忽略。

在TCPSYN洪水攻击中,以分布式拒绝服务攻击为代表,其使用TCP/IP三路访问,隐藏在不安全的数据库中,故而显示出针对网络安全、完整性、可用性的强大的且难以阻止的破坏,继而构成严重威胁。因此,根据以上的评估过程,且在KVM的基础上设计出DDoS攻击检测方法的CUSUM算法,主要特点如下。

(1)对虚拟机网络流量信息进行统计分析,包括SYN数据包与FIN+RST数据包之间的关系。

(2)设计和改进的CUSUM算法,对TCPSYN洪水攻击进行快速检测,并对恶意虚拟机进行处理。且此种基于CUSUM算法的改进,在从建立到结束的过程中,SYN数据包和FIN|RST数据包二者实现配对。

(3)当TCPSYN洪水攻击发生时,SYN数据包或FIN+RST数据包的数量将远远大于另一个,通过鉴别此种变化来实现攻击检测。

3 功能测试

测试环境为Red hat enterprise Linux 4操作系统以及三个物理服务器。

测试任务可以拟定为三个物理服务器通过一个统一的接口为简单的云计算环境提供虚拟机租赁服务,用户在云计算环境中,根据一个统一的顺序应用四个虚拟机,其中涉及到应用程序流程的比较以及每个物理服务器之间资源的负载消耗。由于虚拟机应用程序的物理资源和时间是动态平衡过程中导致物理服务器负载不平衡的主要瓶颈,而虚拟机的动态迁移瓶颈恰好是资源和时间动态平衡的物理过程,因此,对于资源的消耗,可以使用虚拟机的数量进行迁移,从而进行粗略的量化。

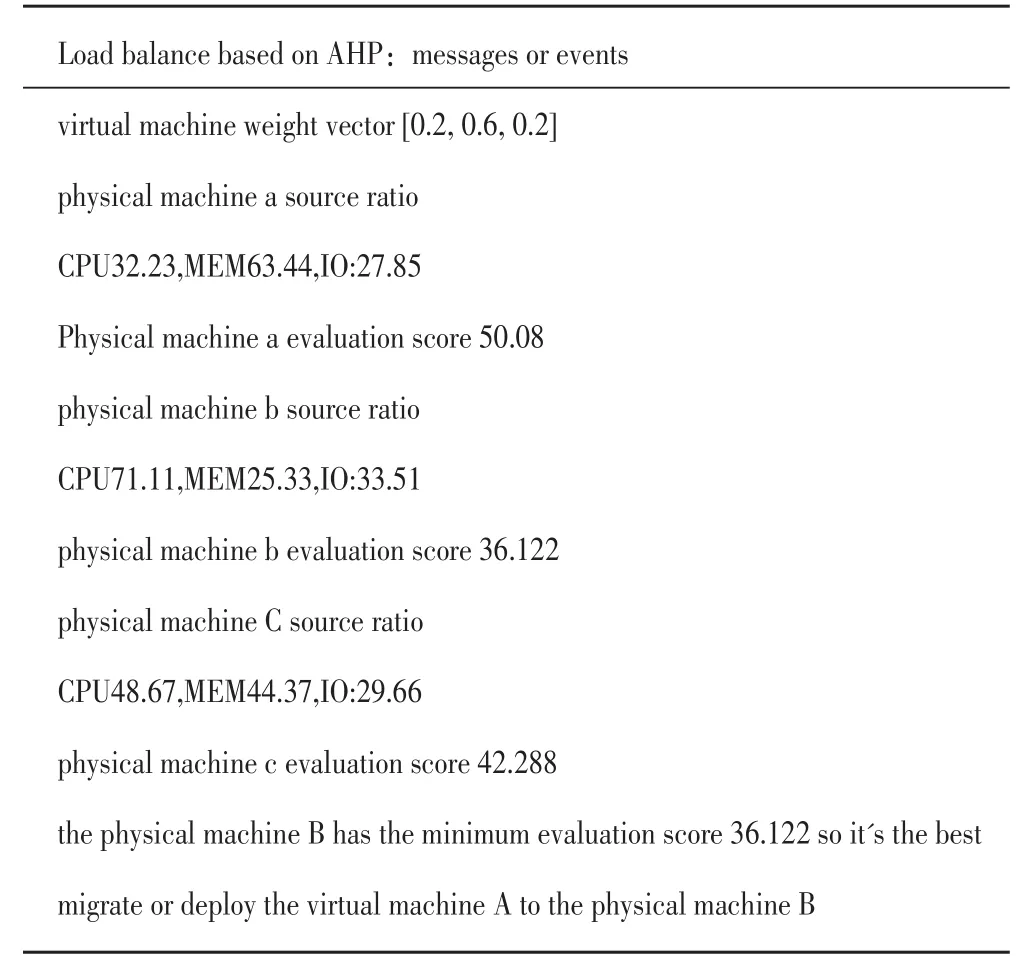

图2显示了虚拟机AHP环境的层次分析结果。通过获取资源特性的虚拟机计算权重向量,将资源利用率合并到物理服务器上,这便是基于权重向量计算层次分析中的每个物理服务器的分数。图2中显示,对于虚拟机1,其权重向量为[0.2,0.6,0.2],并且是一种利用多个个体的组合所获得的资源物理服务器,对物理服务器进行综合计算后,物理服务器2的得分为36.122,物理服务器3的得分为42.288。其中较小的物理服务器得分表示当前的资源物理服务器可以满足其余运行的虚拟机1,但是同时也表明部署虚拟机1是存在一定压力的,因此选择物理服务器2作为最佳物理服务器。

图2 虚拟机AHP层次分析结果

针对虚拟机遭受TCPSYN洪水攻击的情况,基于AHP的虚拟机层次分析也可以对DDoS攻击检测算法进行验证,通过对TCPSYN洪水攻击进行分析了解,可以知道应该避免高CPU需求的虚拟机部署在一个相对稀缺的CPU资源位置,因为物理服务器上内存资源的闲置将导致一个虚拟机提供的服务不能满足QoS请求,这也将导致在相同的物理服务器上虚拟机争夺CPU资源,从而使得虚拟机物理服务器更加容易遭到TCPSYN洪水攻击。综上所述,基于AHP虚拟机详细功能部署和调度方法的DDoS攻击检测算法可以通过避免高CPU需求的虚拟机部署在一个相对稀缺的CPU资源位置、了解虚拟机资源的类型和其访问特性来对物理服务器进行评估,从而找到最适合的方案来对物理服务器进行安全部署或迁移以达到优化资源安全分配虚拟机集群的目的。

4 结论

针对云计算的虚拟机安全管理需求所提出这种安全管理框架模型,通过讨论虚拟机管理模型研究的功能配置,验证了利用DDoS攻击检测方法来检测通过租用大量虚拟机来启动TCPSYN洪水攻击的方法是可行的,且可以使虚拟机有效地部署和动态迁移。

参考文献:

[1]Khan A.U.R.,Othman M.,Feng Xia,et al.Con⁃text-Aware Mobile Cloud Computing and Its Chal⁃lenges[J].IEEE Cloud Computing,2015,2(3):42-49.

[2] Jain R.Paul S.Network virtualization andsoftwaredefined networking for cloud computing: a survey [J].IEEE Communications Magazine,2013,51(11):24-31.

[3]Wei Z.,Xiaolin G.,Wei H.R.,et al.TCPDDOS attack detection on the host in the KVM virtualmachine environment[C].2012 IEEE/ACIS 11thInternational Conference on Computer and Information Science.doi:10.1109/icis.2012.105.

[4] YamunaDevi L.,Aruna P.,Sudha D.D.,et al.Security in Virtual Machine Live Migration forKVM[A].Yamu⁃naDevi, 2011 International Conference on Process Au⁃tomation, Control and Computing (PACC) [C].USA:IEEEComputer Society Press,2011:1-6.

[5] Danev B,Jayaram M R,Karame GO,et al.Enabling⁃secure VM-vTPM migration in private clouds[A].Danev,240 the 27th Annual Computer SecurityApplica⁃tions Conference [C].USA: ACM Press, 2011:187-196.

[6] Fen Y,Yiqun C,Hao H,et al.Detecting DDoSattack⁃based on compensation non-parameter CUSUM algorithm[J].Journal on Communications, 2008, 29 (6):126-132.