车载嵌入式系统漏洞攻击研究现状与展望

2018-04-11,,,

,,,

(陆军装甲兵学院,北京 100071)

引 言

进入21世纪以来信息技术高速发展,在移动互联、大数据、计算等技术的推动下,汽车领域正经历着前所未有的变革。汽车不再是单一的交通工具,而是集自动化、娱乐、通信功能于一体的智能电子系统,朝着智能化、网联化方向发展。高速发展的微电子技术及人们日益提高的生活水平为车内电子系统的普及开辟了广阔的前景,功能丰富的电子系统凭借优质的驾驶体验、舒适的驾驶环境,日益受到人们的青睐。同时,智能汽车的推广和信息服务平台的建设也有利于解决城市交通拥堵、环境污染等问题,是解决人口激增、城市扩张问题,完成传统城市向智慧城市转型重要的一环[1]。

智能汽车内部载有大量电子控制单元(Electronic Control Unit,ECU),这些ECU由车载嵌入式系统组成,掌控着对汽车各个电子系统的控制,是组成智能汽车内部信息网络的“神经元”。为满足用户对汽车日益增长的功能需求,提升自身在汽车市场的竞争优势,汽车公司不断优化车载嵌入式系统功能,扩大ECU规模,辅助驾驶、智能导航、自动泊车、自动驾驶等智能系统在众多车型中开始推广。有调查显示2015年中国智能驾驶乘车渗透率为15%,到2019年这一数据预计将上升至50%。在2015年国务院印发的《中国制造2025》中,无人驾驶汽车被列为未来汽车行业转型升级的重要方向[2],智能化、网联化已是汽车行业发展的必然趋势。

车联网概念是当下汽车行业发展的主题,一些互联网公司纷纷将网络业务向汽车领域渗透,诸如谷歌的智能汽车、苹果公司的CarPlay、百度的CarLife等新型产品面世推广,与此同时,共享汽车等新型服务正逐步融入我们的日常生活。2017年8月,弘扬共享汽车公司在沈阳投放1500辆宝马轿车,人们只要借助互联网缴纳一定押金,通过手机扫码的形式就可以低廉的价格享受高档舒适的行车体验,车联网服务使得汽车的信息化、舒适化、智能化水平大幅提高,为用户提供了极大的便利。但同时,车载信息量的剧增也为信息安全埋下了隐患,丰富的信息交互渠道增加了对汽车实施攻击的可能性,缺乏安全性机制的车载信息网络给了黑客可乘之机。

近年来,由于车载电子系统故障引发的交通事故开始增多,高度频发的汽车信息安全召回事件更是引发了行业对汽车安全问题的高度关注。美国独立研究机构波莱蒙(Ponemon)在2015年公布了一项有关汽车安全的报告,报告中指出未来将有60%~70%的车辆将因为软件安全漏洞被召回[3],同时,在有关汽车信息安全的采访中,约有44%的受访开发人员称,汽车正逐渐成为网络黑客入侵的热门目标,可见车载嵌入式系统的安全问题已经成为汽车行业关注的焦点。

车载嵌入式系统通过总线组成车内信息网络,总线机制确保了ECU之间信息传递高效、快速,简化了车内物理传输线路,增强了车内信息网络灵活性、开放性,但车载总线设计之初并没有针对信息攻击作出有效防护机制。

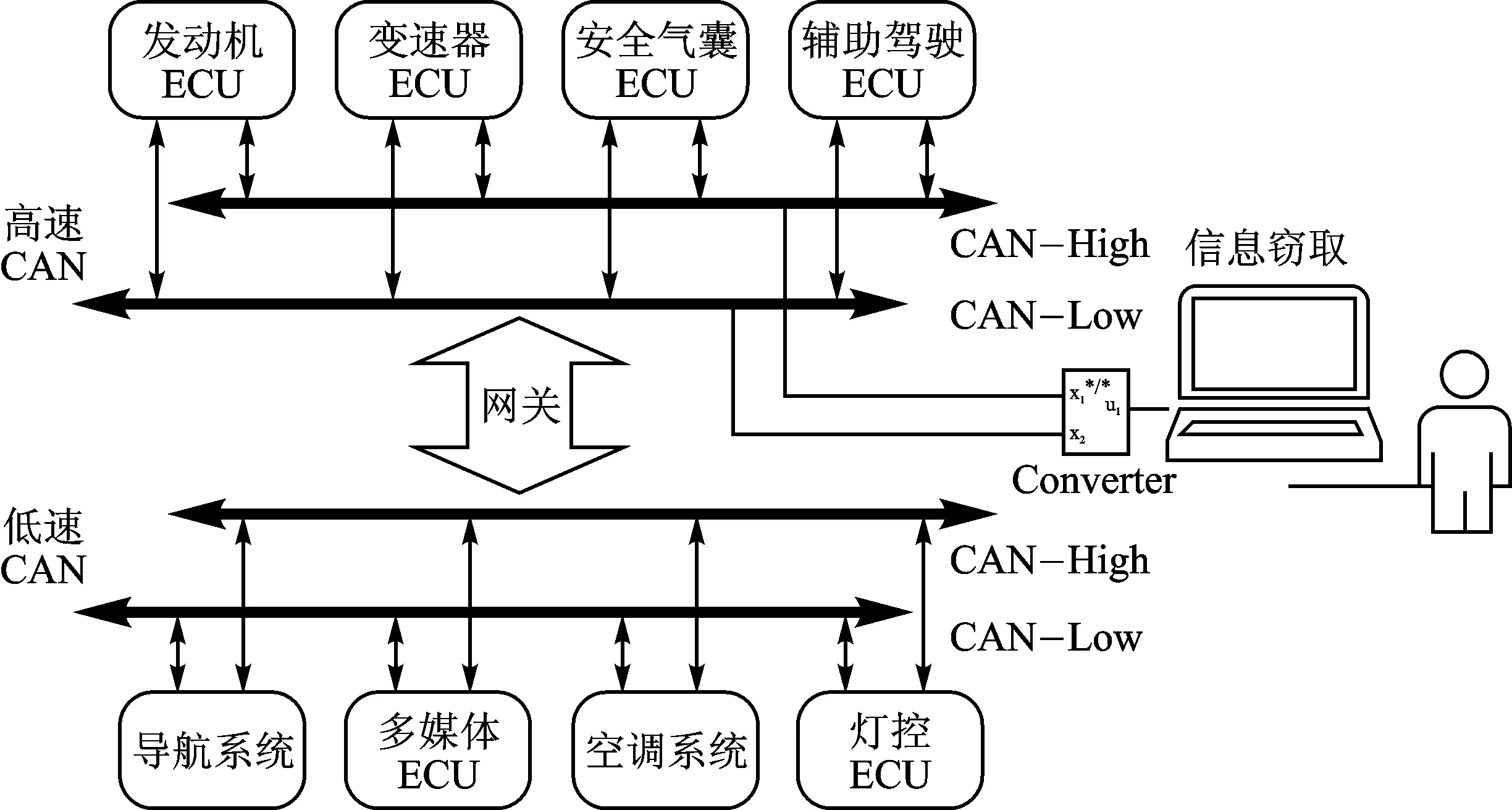

车载总线机制包括CAN、LIN、MOST、FlexRay等,目前应用最为广泛的是CAN总线机制。CAN总线采用广播的方式进行信息转发,任何符合CAN通信协议的信息节点都可以在总线上收发信息,CAN本身并没有防止总线指令窃听和恶意代码植入的认证机制,这使得攻击者可以轻易对CAN总线上的信息进行监听、转发等恶意操作,增加了总线信息安全的风险性。而且,现今通过互联网,个别车型的指令协议不再机密难求,截取并破译CAN帧信息的工具也愈加容易获取,技术手段攻陷一辆汽车的成本在逐渐降低,这都使得以CAN总线作为信息交换渠道的ECU成为黑客攻击的焦点。在总线上传递的信息包括汽车的控制信息、位置信息、状态信息等,一旦这些重要信息被黑客窃取利用,将对用户的人身安全、隐私安全和财产安全造成巨大威胁。图1是CAN总线信息节点接入示意图。

图1 CAN总线信息节点接入示意图

在近几届黑帽大会上,技术人员相继发布了针对车载嵌入式系统的攻击方法,在2014届黑帽大会上,Miller和Valasek博士[5]公布了一份涉及数十辆不同品牌和型号汽车的研究报告,评估车辆易受黑客攻击的薄弱之处,然后总结了一份车辆各网联部件受攻击可能性的打分和评论手册。2015届黑帽大会上,他们成功破解了JeepCherokee的信息系统,可以实现远程控制车内娱乐系统、刹车系统、动力系统等[6]。汽车安全问题愈发引起人们的关注,网联汽车的信息安全问题已严重威胁人们的生命财产安全。

1 研究意义

载有多种ECU的网联车使得大量信息在ECU、用户、服务中心、基础设施之间频繁传递,这使得汽车的信息系统面临极大的安全威胁。Nilsson和Larson[7]指出,构成车辆内部信息网络的ECU和总线存在诸多漏洞,可被攻击者利用,这些攻击犹如汽车病毒,一旦发挥作用,将使得汽车的控制权移交他手,对信息安全、人身安全、财产安全造成巨大威胁。攻击者可以利用车载总线认证机制不足的缺陷,通过病毒植入、后门攻击、网络远程控制等方式攻击ECU,从而获取机密信息,干扰信息传递,获取信息的主动权。在2016年中国汽车工程学会等机构公布的《智能网联汽车信息安全白皮书》[2]中,网联汽车面临的信息安全问题被分为4层威胁、12大风险,网联汽车面临的主要风险如图2所示。

图2 网联汽车面临的主要风险

网联汽车具有很多典型特点,这些特点容易被黑客控制利用,对汽车的信息系统造成巨大威胁,这些特点包括:

(1)ECU数量大幅增加,难以维护

车载嵌入式系统规模愈加庞大冗杂,这为ECU的维护和监测带来一定困难,一旦个别ECU被攻击,就可能使车内整个信息网络瘫痪,造成指令协议泄露、隐私信息被窃取、汽车机械性能改变等严重后果,甚至影响乘客的生命安危。

(2)总线网络存在安全机制漏洞

大部分总线机制缺乏有效的信源ID认证机制,这意味着任何符合总线通信协议的设备都可以接入总线网络,进行信息接收和转发,这使得数据监听、指令伪造等攻击很容易实现。

(3)配有故障自检系统,易于侵入

为方便汽车检测维修,保证行车的可靠性、稳定性,车辆一般配有故障自动检测系统,以对ECU的功能和故障进行监测和诊断。同时维修人员可以利用专用检测设备,通过外部预留接口对车内目标设备进行检测,查找并排除故障,攻击者可以利用这个预留接口直接侵入自检系统并实施攻击。

(4)具备联网通信能力,提供了无线攻击入口

网联汽车具备完善的网络通信能力,车内信息娱乐、定位导航、自动检测、电台通信等电子系统和互联网频繁进行数据交换,实现了车辆信息实时共享,但网络也放大了无线攻击入口,攻击者可以利用网络动态、开放的特点,对目标施行信息截获、信号干扰、DOS等攻击。

汽车作为移动的信息系统,安全的网络通信和信息交互是其发展的基础,一旦车载信息系统遭到攻击,后果可能不仅是造成个人隐私泄露,更可能涉及到生命财产安全,为防止汽车安全漏洞被不法分子利用,危害公共交通安全,应对网联汽车的安全问题给予高度重视。了解车载嵌入式系统的漏洞和相应的攻击方法,从攻击层面考虑车载信息系统的安全问题,有利于漏洞的挖掘和防护,对汽车行业的健康发展、网络业务的成功扩展、客户生命安全的有力保障都具有重大意义。

2 研究现状

汽车电子化进程起步于20世纪70年代,而有关车载信息系统安全问题的研究才刚刚起步。车载信息系统漏洞层次不一,攻击途径复杂多样,现综合国内外研究现状,应用参考文献[8]的Level1威胁识别模型,宏观上对车辆的攻击方法进行分类,总体可分为物理接口攻击、近场控制、远场控制三大类。

2.1 物理接口攻击

为了方便提供服务支持、维修检测,提高人车交互能力,现代车辆提供多种物理接口供外界访问,这些接口既包括需要与特殊设备相连的检测接口,也包括可以连接任意信息载体的USB接口。

OBD通过总线网络和车上其它ECU模块进行通信,能够在汽车驾驶过程中监控汽车电控系统、动力系统及其它ECU的工作情况,一旦有异常情况,OBD会将故障信息以代码的形式在存储器上保存下来,这些故障信息供专业人员在车辆维修检测时参考,以便直接定位故障具体位置,大大提高维修效率。

目前OBD统一采用标准化OBD-II接口,即梯形的16针DLC形式接口,一般安装在方向盘后侧的内饰板中,检修人员通过特定转换接头,一端连接OBD-II接口,另一端连接专业检修设备或电脑,即可进行信息的读取。OBD-II接口的第6针和第14针是CAN-H和CAN-L信号线,内部连接了CAN总线网络,攻击者可以利用这两个信号线对总线上传递的信息进行截获和转发,这是目前通过物理接口访问内部总线最常见的方法。

Koscher等人[9]通过在OBD接口安装恶意设备,可以实现从车辆附近控制设备在总线上广播指令信息,从而控制汽车系统的制动系统、雨刷器等装置。在2013届黑帽大会上,Miller和Valasek博士[6]向人们展示,他们用一个连接到车内OBD的笔记本电脑,通过监测CAN总线信息逆向分析汽车指令通信协议,从而实现控制车辆的转向、刹车、加速等操作。

一些厂商还开发了可通过无线连接OBD的手机APP,只需要在OBD接口安插一个无线信号转发适配器,用户就可以通过手机查看车辆的工作情况,但是一旦手机中毒,或者使用者下载了留有后门的通信软件,信息就可能在无形中被窃取利用。Woo等人[10]通过在车辆OBD接口安装诊断设备,借助驾驶员手机上与该设备进行通信的APP,实现总线数据的监听和恶意指令的发布,可以达到关闭发动机、更改仪表盘显示的效果。

2.1.2IVI物理接口

IVI(In-Vehicle Infotainment)意为信息娱乐系统,其信息娱乐模块向外提供物理接口,用户可以将自己的移动媒体设备接入使用,同时可供特殊设备接入刷机、升级软件等操作。此类接口广泛采用USB接口,用户可以将支持USB的媒体设备接入车载娱乐信息系统播放文件,攻击者可以利用USB接口灵活性强、选择范围广的特点,在车载信息娱乐系统上安装恶意软件或注入病毒,致使汽车的娱乐系统被操纵利用。

在2014年的黑客大会上,JakobLell和Karsten Nohl[11]展示了他们称为“BadUSB”的攻击方法,他们对USB固件代码重新编程,通过USB接口将病毒置入车载信息娱乐系统,从而窃取数据、监控用户操作。

2.2 近场控制

近场控制采用蓝牙、射频、Wi-Fi等无线技术,突破了物理接触的局限,可以在一定距离内访问车内信息系统,隐蔽性较强,这些无线访问接口包括TPMS、蓝牙通信、遥控门禁、车载雷达等。

2.2.1胎压监测系统TPMS(Tire Pressure Monitor System)

TPMS采用射频通信技术,它可以通过安装在汽车轮胎里的压力传感器将路面情况、轮胎状态实时传递给驾驶者,并在检测到异常状况时发出警告信息,从而确保轮胎工作在正常状态,减少爆胎、胎损的概率。

安置在轮胎中的胎压传感器具有唯一的标识ID,在通信时可以根据消息报文的ID对车辆进行跟踪,同时,TPMS通信协议中没有验证手段,因为可以通过违发数据报文的形式对车辆进行攻击。Rouf等人[13]用通信设备逆向分析出轮胎压力传感器与ECU间通信的频段及报文,并通过电脑与信号发射器伪装发送TPMS警报,点亮了车辆内部仪表盘的报警灯,这段无线攻击距离可达15 m,在高速行驶的汽车环境下依然有效。

2.2.2蓝牙通信

蓝牙是一种低功耗、廉价易操作的短距离无线设备,目前主要应用于车载免提通话。车载蓝牙与手机配对连接后可以访问手机通讯录,并可以通过行车电脑拨打电话或者显示通信信息,目前车载蓝牙已广泛普及,并成为车内无线免提系统的标准。还有一些厂商使用蓝牙技术作为车钥匙,用户可以在10 m范围内进行有效操作。

蓝牙通信的协议栈庞大冗杂,通信节点缺乏有效的保护机制,对蓝牙的攻击威胁包括设备代码的攻击、地址的获取以及利用服务器认证不完整性进行伪装等。

2.2.3遥控门禁系统RKE(Remote Keyless Entry)

RKE系统通过射频与车内ECU进行通信,可以短距离实现开启、锁定车门、激活报警的功能,无需通过钥匙的物理接触。

目前汽车RKE系统多采用HCS芯片和KEELOQ跳码算法作为实现方案,每次传输的编码信息都是唯一的,重复的信息视为无效。当按下遥控器按钮时,跳码编码器开始工作,并发出不同的编码信息,车内ECU接收信息后进行验证计算决定是否执行相应操作,攻击者可以复制车钥匙信号,在车附近进行重放以获取车门控制权[14]。Francillon等人[13]破解了智能钥匙与汽车之间的中继消息,通过信号中继器发送解锁指令,成功进入汽车并启动汽车。

2.2.4车载雷达

目前汽车雷达技术主要有三种,分别是超声波雷达、微波雷达及激光雷达技术,超声波雷达主要应用于泊车辅助系统,雷达装置安装在车尾负责接收探障碍物的超声波反射信息,测量障碍物的距离,在行车系统中应用十分广泛。微波雷达及激光雷达技术应用于前端路况感知,可实现行驶轨迹、路况复现功能,目前在高级驾驶系统中应用较多。

针对雷达系统的攻击,主要是发送相同频段、相同形式的雷达波进行干扰,使驾驶者误判路况信息,迫使驾驶者作出错误行动。

2.3 远场控制

远场控制进一步克服了空间上的限制,利用通信协议不完善、软件后门易植入等特点,通过干扰、伪造信号等手段,攻击者可以远程干扰、遥控攻击目标,车载移动数据网络的连接是漏洞最多、最隐蔽的攻击接口,这些远程控制接口主要包括信息娱乐系统、GPS导航系统等。

2.3.1信息服务系统

信息服务系统通过蜂窝移动网络,将互联网服务迁移至汽车领域,用户在信息服务系统的引导下可实现电子邮件、远程访问、手机APP交互、云端数据共享等网络服务,是汽车公司产品研发的热点,目前主要包括车载IVI、T-BOX、手机APP以及TSP平台,信息服务系统之间信息交互、数据共享,为用户带来更好的行车体验,但近年来频发的信息安全事件不得不让人提高对信息服务系统的警惕性。

(1)信息娱乐系统

车载信息娱乐系统是集智能导航、辅助驾驶、移动通信、休闲娱乐等多功能于一体的信息系统,很多汽车公司都开发出别具特色的IVI系统,如现代的Blue Link系统、菲亚特-克莱斯勒的Uconnect系统、奥迪的MMI系统等,这些系统进一步提升了汽车公司的服务质量,但同时也不得不面临信息安全的威胁。在2016年宝马公司新信息娱乐系统ConnectedDrives上市后,Vulnerability实验室就向宝马官方提交了的0day漏洞报告,报告说明该系统存在VIN会话漏洞,攻击者可以绕过VIN验证,使被攻击的信息安全系统错连到恶意账户,从而实现远程解锁、访问邮件、规划路线等功能,宝马公司因此召回了220万辆汽车。

(2)车载T-BOX

车载T-BOX(Telematics BOX)是实现智能化交通管理、车辆信息动态管理重要的网络终端,其作用主要表现在远程控制、远程查询、安防服务等功能,负责将数据发到云端服务器,是网联车核心技术之一,攻击者可以利用固件分析手段获取信息加密方法,实现对通信消息的破解。2015年,欧洲ADAC汽车协会研究人员对宝马公司的T-BOX尽心技术研究后,发现了6例安全漏洞,其中最严重的漏洞可以使未经授权的攻击者启动车辆。

(3)手机APP

为了便于用户对汽车的控制,很多汽车公司开发了汽车远程控制手机APP,用户通过手机就可以进行启动汽车、关闭发动机、升降电动窗等操作,同时具备数据统计、轨迹回放等功能,但这些软件大多不具备足够的安全保障机制,APP的控制密钥、控制接口很容易获取。2017年2月,卡巴斯基爆出多款汽车APP软件漏洞,APP中存有大量未加密的车主信息,黑客可以通过ROOT获取手机权限,将这些信息发到后台处理,而且黑客可以诱导用户下载恶意文件,获取用户密码等登录信息[4]。

(4)TSP平台

TSP平台可以实时将车内驾驶情况、路况信息、天气情况等发送给汽车制造商的服务中心,增强了汽车厂商与客户间的信息交互能力,为客户提供了方便快捷的问题反馈途径,但即便是注重安全性标准设计的特斯拉Model S也难免有漏洞可循,安全专家Kevin Mahaffey和Marc Rogers在DEF CON 23会议上演示了攻击Model S服务系统的全过程,他们通过SD卡获取汽车秘钥数据、建立服务器VPN连接,就可以远程访问称之为QtCarVehicle的汽车服务系统,从而解锁汽车并启动,甚至可以在汽车行驶途中发送关闭引擎指令。

2.3.2车载OS

车载操作系统具有应用范围广、功能可裁剪、灵活性强的特点,是实现驾驶者、乘客以及车与车之间互联的关键,行车电脑一般采用嵌入式Linux、Android等作为操作系统,由于操作系统自身存在不同层次的漏洞,接入互联网使得危险性增加,单一的技术防护手段已经不能解决信息安全问题,而且由于车载OS与手机APP有很多交互,病毒可以借由手机APP植入,行车电脑相比于普通PC被病毒攻击的可能性更大。

2.3.3GPS导航系统

导航系统通过接收卫星发射的GPS信号为驾驶者提供最佳行驶路线,及时反映交通流量、拥堵情况等路况信息,并记录驾驶者的行车轨迹,准确定位。同时还具备防盗功能,当车辆遭到盗窃,导航系统可以自动向GPS监控中心发出警报,并对车辆进行定位跟踪。

已有很多研究证实GPS信号可以被伪造和干扰,干扰方式主要分为自主式干扰和欺骗式干扰。自主式干扰不依赖GPS系统,用无线设备自主产生伪GPS信号以达到欺骗目的,欺骗式干扰通过GPS信号中继延时转发实现位置信息的错误定位。

结 语

[1] 李骏,邱少波,李红建,等.智慧城市的智能汽车[J].中国科学:信息科学,2016,46(5):551-559.

[2] 中国汽车工程学会.智能网联汽车信息安全白皮书,2016.

[3] Innovation S.Car Cybersecurity:What do Automakers Really Think?[EB/OL].[2017-12].https://web.securityinnovation.com/car-security-what-automakers-think.

[4] 360汽车信息安全实验.2016智能网联汽车信息安全年度报告,2016.

[5] Miller C,Valasek C.A survey of remote automotive attack surfaces[C]//BlackHat USA,2014.

[6] Miller C,Valasek C.Remote exploitation of an unaltered passenger vehicle[C]//BlackHat USA,2015.

[7] D K Nilsson,U E Larson.Simulated Attacks on CAN Buses:Vehicle Virus[C]//Proc.of the 5th lASTED Int Conference on Communication Systems and Networks,ACTA Press,2008.

[8] Craig Smith,Chris Evans.The Car Hacker’s Handbook:A Guide for the Penetration Tester[M].北京:清华大学出版社,2017.

[9] Koscher K,Czeskis A,Roesner F,et al.Experimental security analysis of a modern automobile[C]//Security and Privacy SP,2012 IEEE Symposium on IEEE,2010:447-462.

[10] Woo S,Jo H,Lee D H.A practical wireless attack on the connected car and security. protocol for in-vehicle CAN[J].Intelligent Transportation Systems,IEEE Transactions on,2015,16(2):993-1006.

[11] Nohl K,Kri S,Lell J.BadUSB-On accessories that turn evil[C]//Black Hat USA,2014.

[12] 乔鹏.基于滚动码技术遥控无匙门禁系统的设计[D].哈尔滨:东北林业大学,2014.

[13] Francillon A,Danev B,Capkun S.Relay Attacks on Passive Keyless Entry and Start Systems in Modern Cars[C]// NDSS,2011.

[14] 张会锁,高关根,寇磊,等.利用轨迹诱导的欺骗式GPS干扰技术研究[J].弹箭与制导学报,2013,33(3):149-152.

[15] 王伟,陶业荣,王国玉,等.GPS欺骗干扰原理研究与建模仿真[J].火力与指挥控制,2009,34(6):115-118.

李博(学士学位),主要研究方向为信息安全与网络对抗技术,研究课题为车载嵌入式系统安全。