无线传感网络中基于规则预设的集中式入侵检测系统

2018-03-13范颖杨晶

范颖+杨晶

摘 要: 黑洞攻击和选择性转发攻击是威胁分簇无线传感器路由协议安全的主要攻击手段。提出一种基于规则预设的集中式入侵检测系统,预设两种攻击条件下网络的行为规则,一旦簇头通过收发控制分组检测到入侵节点,发现网络行为偏离预设规则,则判定网络遭受某种网络攻击。使用网络仿真软件(NS2)评估入侵检测系统。仿真实验结果证明,在节点能量受限的无线传感器网络应用场景下,集中式入侵检测系统具有优越的安全性能和节能特性。

关键词: 无线传感器网络; 规则预设; 入侵检测; 误用检测; 黑洞攻击; 选择性转发攻击

中图分类号: TN926?34; TP393 文献标识码: A 文章编号: 1004?373X(2018)06?0125?04

Abstract: Black hole attack and selective forwarding attack are the main attack means of threatening the security of cluster?based wireless sensor routing protocols. Therefore, a centralized intrusion detection system based on rule?predefining (CIDS?RP) is proposed. Network behavior rules under two attack conditions are predefined. Once the cluster head detects the intrusion node via transceiving control packets and discovers that the network behavior deviates from predefined rules, it can be determined that the network has suffered from a certain network attack. The network simulation software NS2 is used for evaluating the CIDS?RP. The simulation experimental results demonstrate that the CIDS?RP has superior performances of security and energy saving in the application scenario of node energy restrained wireless sensor networks (WSNs).

Keywords: WSN; rule presetting; intrusion detection; misuse detection; black hole attack; selective forwarding attack

无线传感器网络(Wireless Sensor Networks,WSN)由很多传感器节点构成,以無线连接方式形成网络拓扑,是一种分布式收集信息并将信息发送至中心节点进行处理的信息收集网络[1]。不同于其他类型网络,WSN节点的能量制约着WSN网络整体传输性能。因此,使用分簇拓扑结构的WSN能够有效延长全网节点生存时间,目前典型的分簇路由协议主要有LEACH[2],TEEN[3],PEGASIS[4]和HEEP[5]等。由于分簇路由协议主要通过簇首节点收集来自子簇成员节点发送的信息并将其转发给汇聚节点,簇首节点的安全性至关重要。

目前,最具有威胁性的恶意攻击是冒充簇首节点诱骗普通传感器节点,实现将目标信息选择性转发或者破坏的目的,典型路由攻击方式为选择性转发[6]和黑洞攻击[7]。针对这种攻击方式,主要有防护和检测两种解决措施,防护技术主要有加密措施,不仅存在加密复杂的问题,而且一旦被破解则全网数据安全无法保证。因此,以入侵检测系统(Intrusion Detection System,IDS)为主的检测防御技术受到广泛关注,旨在通过检测网络的非正常状态特征得知网络是否遭受非正常的未知恶意攻击[8]。IDS系统使用的检测技术分为误用检测和异常检测,均存在一定程度上的漏报和误报问题,性能上各有优劣[9]。针对WSN路由层协议设计的IDS系统,已有大量研究。文献[10]设计了检测WSN网络Sinkhole攻击的IDS系统,文献[11]研究了针对WSN选择性转发攻击防护的入侵检测,文献[12]研究了针对WSN的黑洞攻击防护的入侵检测。目前尚未发现有相关文献研究同时选择转发攻击和黑洞攻击的分簇WSN攻击入侵检测系统。本文基于误用检测技术,针对最具有威胁性的选择性转发和黑洞攻击,提出一种基于规则预设的集中式入侵检测系统(Centralized Intrusion Detection System based Rule?predefined,CIDS?RP),其使用一种集中式检测架构,通过簇首节点发现网络行为特征偏离预定义规则实现攻击检测。仿真验证了CIDS?RP在分簇WSN网络中,能够有效检测选择性转发和黑洞攻击。

1 相关工作

大规模无线传感器网络应用场景下,WSN主要使用分簇结构,成员节点通过子簇首节点实现到汇聚节点的信息交换过程,能够有效节省节点能量,以下介绍典型分簇WSN路由协议LEACH,TEEN,PEGASIS和HEEP。

LEACH[2]:该协议自发式将节点划分到相应的子簇中,并以某种规则任命子簇首节点,并且采取子簇节点轮流担任簇首节点的方法实现全网节点的能量消耗均匀分布,实现全网节点生存时间的延长。endprint

TEEN[3]:该协议在子簇建立阶段,簇首节点向簇成员节点广播硬阈值和软阈值,只有同时满足两个阈值节点才发送数据。节点不时地采集环境数据,当数据值达到硬阈值时就将此数据发给簇首。哪个数据与前一次发送的数据之差大于等于软阈值,则会再次发送新检测到的数据。其能够及时对网络突发事件快速反应,而软阈值使用则有效降低了节点发送数据次数,节省了能量。

PEGASIS[4]:该协议是一种链式协议,主要思想是每个传感器节点通过贪婪算法寻找最近的邻居节点作为链节点,并且仅发送数据给下一跳链节点,最终由链首节点将数据发送给汇聚节点。

HEEP[5]:该协议由LEACH和PEGASIS联合构成,结合了分簇和链式思想,避免了LEACH中的能量浪费并减小了PEGASIS中存在的路由时延问题。

2 CIDS?RP系统构建

2.1 通信模型

本文采用如图1所示的三层分簇网络拓扑结构,其分为低层、中层和顶层三级。底层由传感器节点构成,负责环境信息的收集;中间层由子簇首构成,负责周期性向汇聚节点发送控制分组;顶层节点则为汇聚节点,负责监视底层和中间层。

2.2 入侵检测技术

本文基于攻击特征提出了集中式的入侵检测技术CIDS?RP。为了节省能量,CIDS?RP将入侵检测的功能委托给汇聚节点,在每个通信过程开始,簇首节点在数据融合前将控制分组通过单跳通信方式发送给汇聚节点。控制分组格式为:

CP=[ID_CH,[ID_Sensors]]

式中:ID_CH表示簇首ID;ID_Sensors表示该簇首的簇成员ID集合。基于收到的控制分组, CIDS?RP使用一种基于误用检测的方法检测可能的入侵检测。图2为CIDS?RP控制分组传输示意。

2.3 攻击特征

CIDS?RP以文献[13?14]提出的误用检测方法为基础进行适当修改,通过给系统预定义攻击模式,实现簇首行为和已知攻击模式的对比。CIDS?RP对误用检测方法的修改和规则定义如下:

1) 接收和延迟规则:汇聚节点在接收数据分组之前的某预设时间内必须接收到来自所有簇首的控制分组,否则认为检测到黑洞攻击。这条规则可以用来检测拒绝控制分组和延迟控制分组的恶意节点。

2) 簇成员节点子规则:规定子列表ID_Sensors中包含所有节点ID,否则认为将检测到攻击行为,这里假设汇聚节点已知所有节点和其ID。CIDS?RP在初始化阶段通过在普通节点和汇聚节点之间交换控制分组实现节点位置定位。控制分组的交换通过多跳方式实现节能目的,如果某簇首节点拒绝发送某些节点ID,则被认为是检测到选择性转发攻击的入侵节点。

3) 信息丢失规则:由于在每个通信过程开始时,簇首发送控制分组CP给汇聚节点,如图2所示,CP分组包含节点11,12和13的信息。那么,汇聚节点则必须确保控制分组包含的所有期望信息均已接收到,比如,由于入侵节点可能假装簇首节点,但是会拒绝发送部分成员节点的信息,因此这条规则适用于对选择性转发攻击的检测。

2.4 检测算法

CIDS?RP算法周期性在每个通信周期开始时执行,将算法分为数据收集、规则控制和入侵检测三个阶段。数据收集阶段,所有属于中间层的传感器节点必须发送控制分组CP给汇聚节点。规则控制阶段,将对所有接收到的控制数据使用特征规则进行匹配。最后,基于规则控制阶段匹配结果,汇聚节点检测出可能的攻击类型,并将包含入侵节点ID的警告信息广播至WSN内其他节点。当网内节点收到警告信息后,将和入侵节点中断通信,使得入侵节点不会再干扰网络正常功能。

3 仿真分析

3.1 仿真环境

本节使用网络仿真软件(NS2)评估入侵检测系统。仿真中,100个节点随机分布在面积为[100 m×100 m]的正方形区域内,假设节点在仿真过程中位置已知不变。主要仿真参数见表1。假设有10个入侵节点随机分布在网络区域内,所有入侵节点必须经历一段时间的被动侦听过程,然后在决定使用何种攻击前将试图竞选为簇首节点。所有仿真结果取20次独立试验结果平均值,仿真周期为500 s。

3.2 结果分析

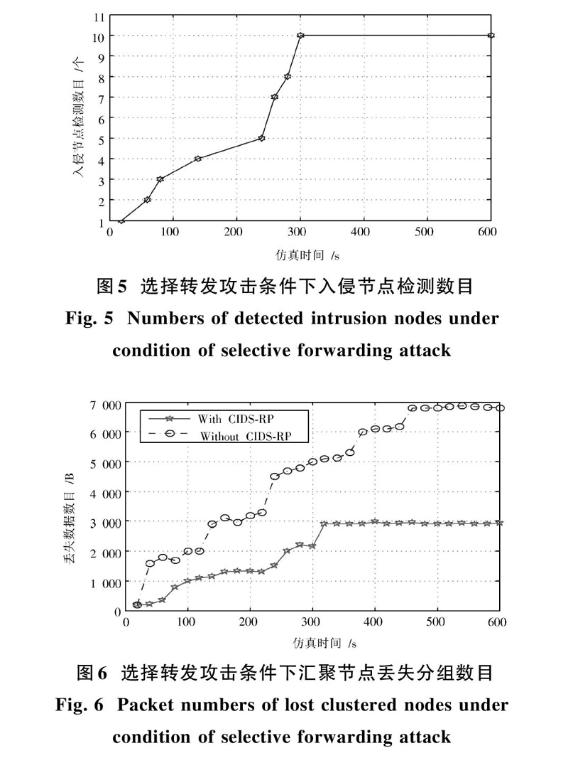

本节分别对以下两个评估场景进行CIDS?RP算法性能的仿真。场景一:分析评估CIDS?RP在黑洞攻击条件下的检测性能,测量不同仿真时间下算法检测到的入侵节点数目;分析评估全仿真周期条件下汇聚节点的数据接收性能。场景二:分析评估CIDS?RP在选择性转发攻击条件下的检测性能,分别测量入侵节点检测数目和汇聚节点处的丢失数据量。

场景一仿真结果如图3和图4所示。由图3可知,在500 s后CIDS?RP能够检测到所有黑洞节点,可以看到随着仿真时间推进,检测到黑洞节点数目越来越多。此外,在某些时间段内未检测到黑洞节点,这是因为网络此时未遭受到黑洞攻击。由图4可知,随着仿真时间推进,汇聚节点收到的分组数目越来越多,但是相比未使用CIDS?RP的网络而言,CIDS?RP能够明显提升汇聚节点接收到的分组数目,这是因为当入侵节点被检测到后就不能继续实施黑洞攻击,因此簇首節点能够成功将分组转发给汇聚节点。

图5和图6是CIDS?RP针对选择性转发攻击的实验结果。如图5所示,300 s后CIDS?RP检测到所有实施选择转发攻击的入侵节点。如图6所示,在未使用CIDS?RP时,汇聚节点丢失的分组数目一直随仿真时间推进而增加。这是由于选择转发攻击者扮演的是簇首节点,当入侵节点收到分组后并不将其发送给汇聚节点。当网络使用CIDS?RP时,尽管仍有选择转发攻击发生,即有分组丢失,但当CIDS?RP检测到攻击后,将发送警告信息给其他节点,网络内其他节点将中断和入侵者之间的通信进而将其隔离。endprint

最后,考察针对不同的攻击类型使用CIDS?RP与否对网络能量消耗的影响。如图7所示,相比未使用入侵检测系统的网络,CIDS?RP算法所增加的能量消耗几乎可以忽略不计,这部分能量是由在每个通信过程开始时簇首节点发送控制分组给汇聚节点所产生的,此外,当网络节点收到入侵节点警告信息时会消耗一部分能量。从图7可知,CIDS?RP消耗能量为0.04 J,相当于未使用CIDS?RP的全网消耗能量的0.02%。当10个入侵节点均被网络检测到时,全网其他节点会消耗约0.06 J的能量用于接收警告信息,相当于全网能量的0.03%。

4 结 论

本文针对分簇无线传感器网络存在多种攻击威胁和能耗问题,提出一种基于误用检测的规则预设集中式入侵检测系统(CIDS?RP),该系统能够同时检测典型路由攻击如黑洞攻击和选择性转发攻击,由于其使用的入侵检测技术具有低能耗优点,适合于能量受限的传感器节点。仿真分别从检测性能和能量消耗方面分析验证了CIDS?RP具有优越的检测性能和低能耗特性。下一步,考虑将系统扩展到更多的路由攻击类型使用环境中,研究分簇WSN的任意路由攻击检测问题。

图7 CIDS?RP算法能耗实验结果

Fig. 7 Experimental results for energy

consumption of CIDS?RP

参考文献

[1] 范兴刚,杨静静,王恒.一种无线传感器网络的概率覆盖增强算法[J]. 软件学报,2016,27(2):418?431.

FAN Xinggang, YANG Jingjing, WANG Heng. Algorithm for enhancing probabilistic coverage in wireless sensor network [J]. Journal of software, 2016, 27(2): 418?431.

[2] HEINZELMAN, W R, CHANDRAKASAN A, BALAKRISHNAN H. Energy?efficient communication protocol for wireless microsensor networks [C]// Proceedings of 33rd Annual Hawaii International Conference On System Sciences. [S.l.: s.n.], 2000: 1?10.

[3] CHAN H F, RUDOLPH H. New energy efficient routing algorithm for wireless sensor network [C]// Proceedings of IEEE Region 10 Conference. Macau: IEEE, 2015: 1?5.

[4] LINDSEY S, RAGHAVENDRA C. PEGASIS: power?efficient gathering in sensor information systems [C]// Proceedings of IEEE Aerospace conference. [S.l.: s.n.], 2003: 1125?1130.

[5] BOUBICHE D E, BILAMI A. HEEP (hybrid energy efficiency protocol) based on chain clustering [J]. International journal of sensor networks, 2011, 10(1/2): 25?35.

[6] 付翔燕,李平,吴佳英.无线传感器网络选择性传递攻击的检测和防御机制[J].计算机应用,2012,32(10):2711?2715.

FU Xiangyan, LI Ping, WU Jiaying. Detection and defense scheme for selective forwarding attacks in wireless sensor network [J]. Journal of computer applications, 2012, 32(10): 2711?2715.

[7] 王旭赢,林中华,胡源.Ad Hoc网络黑洞攻击仿真研究[J].海军工程大学学报,2011,23(2):103?107.

WANG Xuying, LIN Zhonghua, HU Yuan. Simulation of Ad Hoc network under black hole attack [J]. Journal of Naval University of Engineering, 2011, 23(2): 103?107.

[8] ZHANG Y, LEE W, HUANG Y A. Intrusion detection techniques for mobile wireless networks [J]. Wireless networks, 2003, 9(5): 545?556.

[9] ALRAJEH N A, KHAN S, SHAMS B. Intrusion detection systems in wireless sensor networks: a review [J]. International journal of distributed sensor networks, 2013: 1?7.

[10] NGAI C H, LIU J, LYU M R. On the intruder detection for sinkhole attack in wireless sensor networks [C]// Proceedings of IEEE International Conference on Communications. [S.l.]: IEEE, 2006: 3383?3389.

[11] KAPLANTZIS S, SHILTON A, MANI N, et al. Detecting selective forwarding attacks in wireless sensor networks using support vector machines [C]// Proceedings of the 3rd International Conference on Intelligent Sensors, Sensor Networks and Information. [S.l.]: IEEE, 2007: 335?340.

[12] 张方娇.WSN环境下的黑洞攻击检测方法设计与实现[D].北京:北京邮电大学,2014.

ZHANG Fangjiao. Design and implementation of black hole attack detection method in WSN environment [D]. Beijing: Beijing University of Posts and Telecommunications, 2014.

[13] 朱勇.基于误用检测的网络入侵系统实现[J].无线互联科技,2014(2):6?7.

ZHU Yong. The implementation of misusing detection based network intrusion detection system [J]. Wireless Internet technology, 2014(2): 6?7.

[14] 谢红,刘人杰,陈纯锴.基于误用检测与异常行为检测的整合模型[J].重庆邮电大学学报(自然科学版),2012,24(1):73?77.

XIE Hong, LIU Renjie, CHEN Chunkai. An integrated model based on misuse detection and anomaly behavior detection [J]. Journal of Chongqing University of Posts and Telecommunications (Natural science edition), 2012, 24(1): 73?77.endprint