数字时代的信息安全技术

2018-02-28陈佳音

陈佳音

摘要

当今社会已经进入数字时代,资金流、物流、信息流常常在许多场景下合而为一。本文通过对常见的信息安全技术进行概述和分析,探讨其未来的发展方向和应对理念。

【关键词】数字时代 信息 安全技术

1 引子:A站被攻击事件

2018年6月13日,著名的弹幕视频网站A站(AcFun)发布公告称,该网站遭到黑客攻击,导致该站内部用户账户、密码等海量数据外泄。随后,又有网友反映,暗网(一种需加密登陆的匿踪网络)己在兜售A站用户数据,并晒出了价目表,内含900万条用户数据,售价为40万人民币。

A站被攻击事件,充分说明了信息安全行业内部的一个共识,即没有绝对安全的计算机系统。

2 常见攻击技术的原理与侧重点

2.1 常见攻击技术简介

常见的信息攻击技术主要包含以下方式:

(1)针对主机的攻击,主要攻击桌面、移动、服务器等不同架构主机的各个层次,以提权做为最终目标。

(2)针对网络的攻击,主要攻击内网、外网、有线、无线等所有网络协议和网络架构,为进一步实现主机渗透做准备。

(3)针对操作系统的攻击,主要攻击某一特定的操作系统(如win系统、Android系统、Linux系统),也是主机攻击的主要方式之一。

(4)针对软件结构的攻击,主要从现有的算法、软件架构和数据结构中寻找漏洞,存在于所有较深层次的攻击形式中。

(5)新兴的安全攻击,主要包含网络爬虫、撞库、深网及暗网等形式。

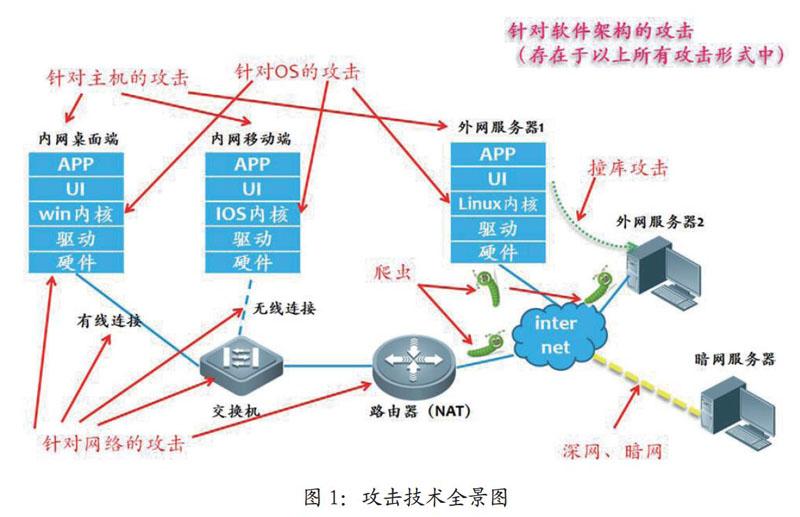

以上这些攻击手段的只是侧重点不同,并非相互排斥,而是相互交叠。图1以全景图的方式展示了以上攻击的主要侧重和原理。

2.2 针对主机系统的攻击

主机的组成包括硬件、Bootloder、驱动接口、内核、用户接口、APP等层次,如图2所示。对于主机的攻击技术主要包含以下要点:

(1)针对主机的所有攻击本质上是争夺对硬件的控制权限。

(2)硬件控制有三种主要形式:读、写、执行,这三种权限就是攻击者所要获得的最终目标。

(3)下层结构是上层结构实现的基础;下层结构定义了上层结构的工作空间(权限);下层结构具有上层结构的完全权限。例如,操作系统的ring权限来自于CPU的模式,系统对用户的进程调度、内存管理,中断控制等手段都来自于CPU授权。

(4)在主机的每一层次上都可能发生攻击。越是针对底层的攻击越简单粗暴,越是针对顶层的攻击越精巧复杂。

2.3 针对网络的攻击

网络攻击目的在于通过网络获得主机的控制权,并进一步取得数据库控制权。其按照所针对的网络协议类型可分为外网攻击、内网攻击、有线攻击、无线攻击等,具体手段包括嗅探、分析、渗透、拦截、重放、提权、c网攻击等操作。

2.4 针对操作系统的攻击

市面上主要有三大硬件平台:桌面架构、移动架构、服务器架构。桌面端主要运行win系统,移动端主要运行Android及los系统,服务器端主要运行Linux系统等。通过对操作系统进行反编译、源码分析等手段发现其中漏洞并加以利用,即是针对操作系统攻击的方式,其中桌面win系统攻击成本最低,服务器Linux系统攻击成本最高,移动端Android系统攻击方兴未艾。

2.5 针对软件架构的攻击

针对软件架构的攻击主要包含三个层次,如图3所示,分别是:

(1)算法分析——通过分析算法设计的漏洞来进行攻击。例如:加密算法被破解;编写注册机程序实现对软件序列号生成算法的逆向等。应当注意到,绝对安全的算法,理论上是不存在的,现有的算法只是在现有计算能力和逻辑框架下是安全的,这种安全是暂时的,一旦人类在数学、算力和逻辑上有了某些重大进步的话,那么原有的算法体系很可能会受到冲击,甚至崩溃。

(2)协议漏洞分析——通过分析协议架构来进行攻击。例如:针对WEP算法进行的蹭网器攻击,该攻击源自于WEP协议自身的设计漏洞,该漏洞导致只要抓取足够多的握手包就可通过极大似然算法穷举所有可能性较大的密钥,进而实现重放攻击。

(3)应用漏洞分析——通过分析APP应用软件的代码来进行攻击。例如:QQI阿里旺旺都曾经被攻击,甚至有人曾发现,通过发送一段文本即可控制接收者QQ或旺旺。

2.6 新兴的攻击技术

新兴的攻击技术主要包含如下形式:

(1)深网、暗网;

(2)网络爬虫;

(3)撞库;

(4)未授权使用数据。

2.6.1 深网及暗网

深网主要指那些虽然在物理上连接到Intemet,但却无法通过搜索引擎搜索到的网络。暗网则是指那些在深网的基础上,再通过加密和匿踪技术故意隐藏服务器的网络,该网络只能通过特定的加密协议访问,网络本身会采用技术尽量的隐藏使用者的身份。正因为暗网具有匿名和难以追踪、难以监管的特性,所以其受到了很多犯罪分子的追捧,在暗网的世界里存在着大量的非法交易、色情甚至是犯罪、恐怖的内容。所幸,现实世界的各国通力合作,先后捣毁了丝路、阿尔法湾等暗网交易网站,并逮捕了相关人员,然而明暗之争只是暂时告一段落,还远未终止。明网(即指公开可用的Intemet)、深网和暗网的关系如图4所示。

2.6.2 网络爬虫

网络爬虫是一段能够自动執行的计算机程序,它能够访问相应的网页来收集特定的信息,是一种重要的数据采集手段。

网络的世界是由网页组成的,网页和网页之间是通过超级链接相连,恰如一张硕大无比的蜘蛛网。那么能不能设计一种程序,该程序可以自动访问网页,并记录其内容,再跳转到其他网页重复上述过程,直到所有网页全部被访问?网络爬虫就是这样的程序。爬虫在执行时可以实现兴趣搜索,它会通过对网页源码的分析,找出其中感兴趣的内容,再通过超级链接跳转到其他网页,继续收集相关内容。如果说Intemet是一张硕大无比的蜘蛛网,那么爬虫程序恰恰如同蜘蛛一样,孜孜不倦的爬过每一根蛛丝(超链接),进行数据采集。

2.6 .3撞库攻击

撞库是一种主要针对网络上个人用户的攻击方式,个人用户在不同网站上注册身份验证信息的时候,往往不会采用复杂的动态密码,而是多采用相同的静态密码,这样做极大的有利于在多如牛毛的网站和APP中,减轻使用者的记忆压力并带来使用上的便利,但也会因此带来信息碰撞的隐患,黑客一旦在安全度较低网站的获取用户账密,即可尝试用同样的账密攻击安全性较高的网站,这就是撞库攻击。

撞库攻击主要分为三个步骤:脱库,洗库和撞库。“脱库”是指黑客通过入侵或利用钓鱼网站,获取用户身份数据的过程“洗库”,是指黑客变卖其所盗取的用户数据的过程。“撞库”,则是指黑客将从黑产中收集到用户数据编成字典,暴力破解网站、APP甚至通信设备的过程。

2.6.4 未经授权使用数据

2018年3月14日,美国《纽约时报》发布报道称,创建14年、拥有20亿用户的美国社交网络公司Facebook卷入史上最大个人信息外泄风波,其授权剑桥公司(CambridgeAnalytica)邀请多达27万Facebook用户参加性格测试,导致所有参与用户的身份、朋友关系清单和点“赞”过的内容等广大用户个人信息,都被该公司获取,最终失密的Facebook客户高达5000万。剑桥分析涉嫌对数据进行分析之后,向用户推送有针对性的政治内容,从而影响了美国大选和英国脱欧进程。

本次事件直接导致Facebook股票大跌,市值蒸发500亿美元。美国社会对Facebook的数据安全产生广泛质疑。

3 安全技术的对抗和发展

3.1 安全技术的对抗

所有的攻击技术都是建立在对防御技术分析的基础上,所有的防御技术也都是建立在对攻击技术分析的基础上。安全技术本身就是一把双刃剑,既可以用来保护数据,也可以用来窃取数据。下面列举一些常见的防护和破解技术:

(1)加壳与脱壳(例如压缩与解压技术);

(2)驱动级保护与驱动级植入(例如木马与杀毒软件相互抑制);

(3)程序签名、网络授权与注入、钩取、隐藏技术(例如采用APP应用市场来保证程序的可靠性);

(4)反调试与调试(例如采用静态与动态进行程序调试及采用暗桩技术来反外挂);

(5)加密与窃听(例如采用窃听或嗅探,来捕获字节流、分析视频流或者通过改变编码规则来绕过监听);

(6)缓解攻击技术与绕过(例如ASLR随机映射,DEP数据执行保护及DVE数据虚拟执行技术);

(7)混淆、扩散与差分攻击(例如通过混淆,实现乱序映射;通过扩散,实现雪崩效应;通过差分,实现对线性系统的攻击等)。

3.2 未来时代的安全技术发展

3.2.1 时代的特点

未来时代的发展具有智能化、物联网、大数据、云计算、区块链等特点

3.2.2 安全威胁

未来时代的以上特点更有可能有利于黑客而非普通用户,这是因为相比普通用户黑客能够更好的利用计算机技术。具体原因如下:

(1)智能化——黑客利用智能化技术进行分析,会降低破解的难度。

(2)物联网——物联网加大了黑客的控制范围,当网络进入所有的电子设备之后,则所有的设备都存在被黑客控制的可能性。

(3)大数据——大数据已经被非法利用(如上面的Facebook与剑桥分析公司案例)。

(4)云计算——黑客可以利用云实现分布式暴力破解计算,例如区块链矿工木马程序。

(5)区块链——区块链是一种公共的投票式记账系统,黑客有可能利用投票权实现算力霸权。

4 黑客守则与信息安全相关法律

4.1 黑客守则

黑客守则是黑客界的一种共识,也是一种道德约束。其具体的内容包括:不恶意破坏任何的系统、不修改任何系统文件、不要入侵或攻击电信/政府机关的主机、不得删除或修改己侵入电脑中的帐号、不同于信息盗窃等自律条款。

4.2 《网络安全法》和《刑法》相关内容

《网络安全法》第27条和《刑法》第285、286条都明确指出:任何个人和组织不得入侵网络和窃取数据,否则将按情节严重性,最高处以处五年以上有期徒刑。

5 结束语

随着物联网的全面普及,数字时代的安全对抗正在由单机、传统互联网转向物联网,其手段也由破坏转向静默。因为经济上和法律上的原因,直接导致计算系统崩溃的攻击正在逐步减少,因为这种攻击会使攻击者比较容易暴露、而且很难带给攻击者经济利益,是一种近乎“损人不利己”的攻击,所以攻击者可能倾向于采用更加隐蔽的攻击方式,以获取长期的经济利益。

安全从业人员既是数字霸权的构建者(白帽)、也是挑战者(黑帽)和弄潮儿(灰帽)。安全技術是一把双刃剑,在商品经济为主导的世界里,安全技术本身也是一种商品,技术即可以用来服务世界、创造独角兽企业,也可能被做为在数字世界中拦路抢劫的手段,还有可能待价而沽,行走于黑白之间。怎样利用经济和法律手段使安全技术只做好事不做坏事是所有从业人员及监管者需要长期研究的课题。

参考文献

[1]董芳.浅析网络隐私安全[J].青年时代,2015(04):67-68.

[2]杨燕渤.计算机网络犯罪的原因及完善建议探析[J].科学之友,2007(02):81-82.