基于区块链的安全频谱感知技术研究

2018-02-01彭艺常虹彭璟云

彭艺+常虹+彭璟云

摘要:认知无线网络中,恶意用户的合谋攻击给频谱的安全感知带来了巨大挑战。在分析现有攻击特点的基础上,对可能存在的攻击行为进行假设分析,并引入区块链技术与现有机制有效结合,提出了一种新的基于区块链技术的安全频谱感知方法。该方法能将用户历史交互看作公开账本,实现对用户合谋攻击的有效监测。仿真实验表明该方法能提高频谱感知的安全性和准确性。

关键词:认知无线网络;安全频谱感知;恶意合谋攻击;区块链

DOIDOI:10.11907/rjdk.172214

中图分类号:TP309

文献标识码:A文章编号文章编号:1672-7800(2018)001-0202-03

Abstract:Cognitive wireless networks, malicious users of the conspiracy attack to the spectrum of security awareness has brought great challenges. Based on the analysis of the characteristics of the existing attacks, this paper analyzes the possible attack behavior and introduces the effective combination of the block chain technology and the existing mechanism, and proposes a new secure spectrum sensing based on the block chain technology method. This method can view the user history as an open book, and realize the effective monitoring of the user conspiracy attack. Simulation shows that this method can improve the security and accuracy of spectrum sensing.

Key Words:cognitive radio network; secure spectrum sensing; malicious collusion attack; block chain

0引言

隨着无线通信需求的日益增长,频谱资源变得越来越紧俏,但频谱利用率却相对较低。认知无线电(Cognitive Radio,CR)技术[1-2]提出了允许动态频谱访问解决频谱资源短缺的方法。该技术允许次用户在合适的机会访问空闲片段,同时最低限度地减少对主用户干扰。

在无线网络通信中融入认知无线电技术,构成的认知无线网络(Cognitive Radio Network,CRN)将极大提高频谱资源利用率。然而,由于无线传播的性质,频谱感知极易受到恶意攻击。感知链路中断和合谋攻击是现存最主要的两大类频谱感知恶意攻击方式。Kumar等[3]通过认知心理学原理检测可能发生的恶意攻击行为;Liu等[4]提出了一种基于进化博弈论的经济学原理,通过激励的方法给出决策者真实信息。现有频谱感知技术虽然可以大大提升频谱资源利用率,但其安全性面临诸多问题。

本文针对现有频谱感知技术缺乏交互历史以及交互历史远近这一不足,在频谱的协作感知过程中,引入区块链技术,提出了一种新的基于区块链技术的安全频谱感知方法。

1系统和攻击模型

机制设计属于微观经济领域,是博弈论和社会选择理论的综合应用,通过设计规则激励用户按照事先设计好的规则行事。下面以分布式认知无线网络为场景,介绍信誉机制和各种信誉模型对其的攻击行为。

1.1系统模型

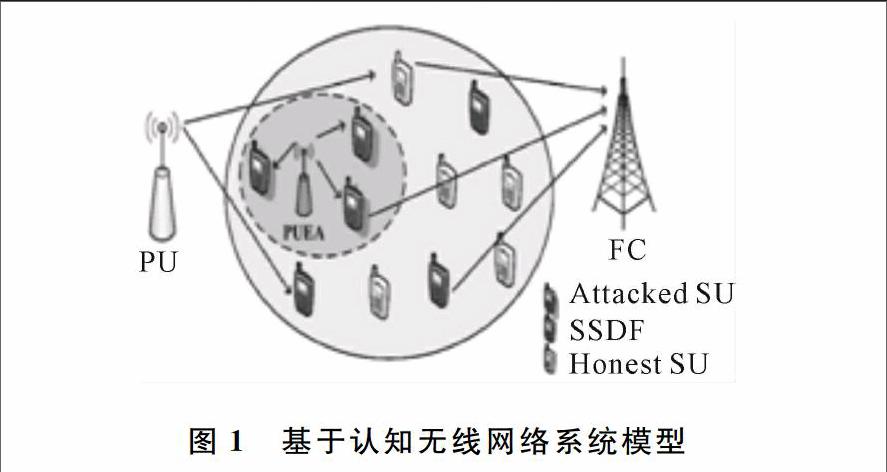

基于认知无线网络的系统模型如图1所示。

当某个认知次用户需要使用任一频段时,首先单独执行局部频谱检测,然后将其感知报告发送到融合中枢(Fusion Center,FC)。若感知结果为空闲,则请求邻居次用户交互感知信息。融合中枢从本地数据库汇总并计算出有历史交互的次用户信誉值权重。基于感知报告,结合频谱占用状况做出全局决定[5]。

当交互次数较少时,需要向直接信誉值较高的邻居次用户发送推荐请求,将推荐者给出的推荐值作为推荐信誉值,通过最终得出的综合信誉值做出决策。

1.2攻击模型

本文主要考虑恶意次用户的合谋攻击行为。在一个场景中,同级次用户彼此互不了解,一个次用户可以通过交易获取另一邻居次用户的推荐。

但是恶意次用户同样可以利用这一点,如果若干恶意次用户联合起来,通过假冒大量交易相互勾结,当其中一个恶意次用户成为被推荐者,其同伙通过给予高信誉值使被推荐者的访问请求被接受。通过这种方式,合谋者不断提高信誉值,成为网络中综合信誉度较高的次用户。

2区块链技术

区块链技术起源于比特币,具有时序数据、集体维护、去中心化、安全可靠等特点,该技术的应用与发展对推动信息技术产业发展具有重要的促进作用[6]。

区块链是一种不可篡改的、全历史的数据库存储技术,通常采用点对点技术来组织各个节点,每个节点通过多播实现路由、新节点识别和数据传播功能。其本身能够在系统中任意节点出现,利用密码学方法,生成存在关联性的数据块,由此生成的数据可对信息的有效性进行检验,同时也可实现与下一个数据的可靠链接[7-8]。

在无线网络通信中,区块链技术是作为一种无须中介参与,在互不信任或者弱信任的同级次用户之间维系一套不可篡改的账本记录技术。将数据库中的历史交互看作一个公开账本,每个节点都存储全网发生的历史交互记录,数据从采集、交易、流通以及计算分析的每一步记录都留存在区块链上,使数据的质量获得前所未有的强信任背书,保证了数据分析结果的正确性和数据挖掘效果[9]。endprint

3基于区块链技术的安全频谱感知方法

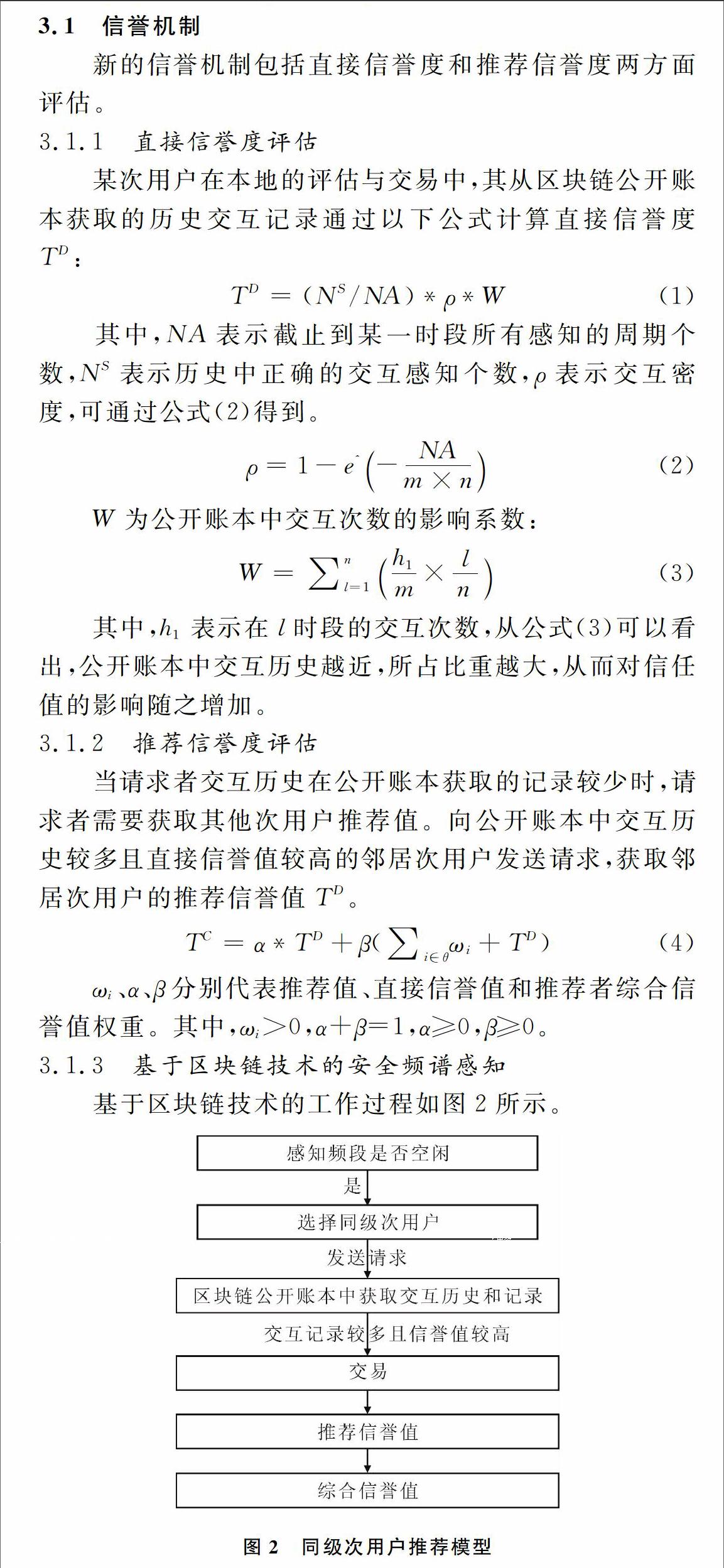

本文将区块链技术和信誉机制引入频谱感知过程,提出一种新的安全频谱感知方法。

当某一协作次用户请求访问某个频段时,需要感知确认该频段是否处于空闲状态。若为空闲,则发出推荐请求给邻居次用户。为避免合谋攻击和恶意交易行为,采用区块链技术,将数据库中的历史感知记录和交互历史远近看作一个公开账本,每个邻居次用户可以共享,并且该场景中的任何次用户均无法更改账本信息。若某一或某几个次用户给出的推荐值远远高于公开账本中请求者的信誉值,则将其推荐信誉值赋予较小的权重,将其他次用户给出的正确信誉值作为推荐信誉值,并赋予较大权重。其中,协作次用户给出的推荐值偏离公开账本中的实际信誉值越大,所赋予的权重越小[10-11]。

在决策过程中,通过公式(5)计算出综合信誉值。

式(5)中,PS为次用户请求访问某一频段时,获取的其他邻居次用户的感知报告。statei为该次用户感知该频段是否处于空闲状态,statei∈(0,1),0代表该频段为空闲,1代表忙碌。计算出PS后,通过公式(6)进行决策。

其中,Dsq=0,表示该频段状态决策结果为忙碌,Dsq=1,表示确认该频谱为空闲状态。

4仿真与性能分析

采用MATLAB工具對本文提出的方案性能进行验证和分析。仿真实验主要验证方案的准确性和抑制合谋攻击的能力。

4.1仿真环境

在仿真网络中,共有201个次用户,将其从1~201标号。将攻击模型分成两种情况:①仿真网络中有两个合谋者,编号为1和2的两个推荐次用户作为合谋者。编号为201的作为请求者,网络中其他邻居次用户随机给予推荐信誉值;②仿真网络中合谋者数目较大,可视为团体合谋者。模型中编号为1号到20号为合谋者,201号为请求者,网络中其他邻居次用户随机给予推荐信誉值。

为了验证基于区块链的安全频谱感知技术抵御合谋攻击的能力,在仿真中选择传统的感知技术与该方案进行对比。

4.2合谋推荐与真实推荐的仿真实验

仿真网络中,给出两个合谋者和团体合谋不符合真实情况的较高推荐值,得出仿真结果如图3所示。

图3中横坐标代表推荐值偏离真实数值的程度,纵坐标代表对协作次用户综合信誉度的影响。

分析图3可知,如果一个合作次用户给出的推荐值高于实际信誉,则最终综合信誉值会随着偏离真实值的程度增加而减少。当给出的推荐符合历史账本推荐值,最终的推荐结果将不受其他20个合谋者的偏离真实度的推荐值影响。

4.3性能仿真实验

通过基于区块链技术的历史账本交互记录,能够保证推荐值的准确性。将该方案与传统方案进行仿真,结果如图4所示。

从图4可以看出,与传统方案相比,基于区块链技术的防丢失效果最好。说明利用公开账本共享历史记录的方法能得到准确的推荐值,可有效抵御恶意交易和合谋攻击。

5结语

本文针对认知无线网络(CRN)中存在的合谋攻击安全问题,提出了基于区块链的频谱感知技术,将用户的交互历史和交互远近看作一个公开账本,实现每个节点共享,以方便次用户给出正确判断。与传统的频谱感知技术相比较,并对仿真结果进行对比,表明基于区块链技术能改善合谋攻击,感知效率也得到了提高。

参考文献:

[1]黄毅杰,林晖,许力.认知无线网络中一种基于VCG的分布式安全频谱感知策略[J].小型微型计算机系统,2016,6(6):1-6.

[2]兰昆伟,赵杭生,李湘洋.认知无线电中基于感知门限的频谱预测研究[J].通信技术,2015,48(2):165-170.

[3]SAINI N K,SIHAG V K,YADAV R C. A reactive approach for detection of collusion attacks in P2P trust and reputation systems[C].Advance Computing Conference( IACC), 2014 IEEE International,IEEE,2014:312-317.

[4]LAN KUN-WEI,ZHAO HANG-SHENG,LI XIANG-YANG, et al.Cognitive radio spectrum research predicted perception threshold[J].Communications Technology,2015,48(2):165-170.

[5]YANG LI,QIHANG PENG. Achieving Secure spectrum sensing in presence of malicious attacks utilizing unsupervised machine learnig[C].Waveforms and Signal Processing,2016 IEEE International,IEEE,2016:1-5.

[6]L ZHANG, G DING,Q WU. Byzantine attack and defense in cognitive radio networks: a survey[J]. Surveys & Tutorials,2015,17(3):1342-1363.

[7]李美玲,王安红.一种自适应的协作频谱感知方法[J].太原科技大学学报,2015,36(1):1-5.

[8]S ALTHUNIBAT, B J DENISE. A punishment policy for spectrum sensing data falsification attackers in cognitive radio networks[J]. IEEE. Con.VTC,2014(10):1355-1360.

[9]S GANGULY, K R SAHASRANAND.A new algorithm for distributed nonparametric sequential detection[J].IEEE. Conf.Commun,2014(6):1409-1415.

[10]徐谡钦,徐以涛,罗康.认知无线电频谱感知安全的威胁与防御[J].军事通信技术,2014,35(2):26-32.

[11]LIU X,OTA K,LIU A,et al.An incentive game based evolutionary model for crowd sensing networks[J].Peer-to-Peer Networking and Applications,2015,3(18):1-20.

(责任编辑:杜能钢)endprint