协同通信系统中基于协作干扰的无线安全增强

2018-01-29臧国珍宋慧颖

周 钱,臧国珍,彭 磊,宋慧颖

(陆军工程大学 通信工程学院,江苏 南京 210007)

0 引言

随着无线通信技术的飞速发展和广泛应用,人们在关注数据业务传输速率的同时对传输信息的私密性和安全性也不断提出更高的要求。在传统的无线通信安全机制中,主要采用的是基于密码学的身份认证技术和上层数据加密技术。近年来,利用无线信道的物理特性来解决信息传输安全问题的物理层安全(Physical Layer Security,PLS)技术得到了学术界的广泛关注和深入研究[1-4]。PLS技术常用波束成形和协作干扰的方法来提高私密信息传输的安全性,是现有无线通信安全机制的重要补充,此时干扰作为无线网络的有效资源,能够用来增加窃听者的接收噪声,降低窃听者接收信号的质量[5]。协作干扰(Cooperative Jamming)又称为人工干扰/噪声(Artificial Jamming/Noise)[6-7],文献[8]采用将人工噪声投射到合法用户与基站之间信道子空间的方法研究了多输入单输出网络的安全速率优化,文献[9]和文献[10]考虑了通过添加人工噪声的方法来提高安全速率。不同的是,前者采取的方案是发送端将产生的人工噪声叠加在发送信号上,后者则是通过在系统中额外增加一个协作干扰节点来辅助产生人工噪声。文献[11-12]则分别给出了放大转发中继系统和双向不可信中继系统中将人工噪声与波束成形相结合的信息安全传输方案。已有波束成形与人工干扰相结合的研究中,主要考虑了利用波束成形技术将人工噪声信号对准合法用户的零空间且假设窃听者无法消除人工噪声,但对于单天线的无线通信网络,波束成形技术将不可用,而当信道随机性较大时协作干扰节点辅助产生的人工噪声也会对合法用户产生一定影响。

无线协同通信使得具有单天线配置的多个分布式通信终端借助其协同节点的天线构成了一个虚拟的分布式天线阵列,从而增强了MIMO的系统实现,获得了空间分集增益[13-14]。但同时协同技术的引入也给信息传输带来了新的安全威胁,无线信道的开放性使得窃听者也能够通过协同节点转发的信号窃取到更多的信息量。

针对以上问题,本文研究了无线协同中继网络中信息传输的安全性问题,提出了一种仅利用协同网络内部通信实体实现信息安全传输目标的PLS传输方案,即信源与中继联合发送人工干扰策略,然后分析了干扰剩余度对合法目的端信道容量和协同系统可达保密容量的影响,并在此基础上推导了安全中断概率的近似表达式。仿真结果表明,低信噪比下可控的人工干扰能够有效增强系统安全性能,而高信噪比下干扰剩余度对系统性能的影响更为显著。

1 系统模型

考虑如图1所示的单天线协同通信系统模型,信源S与合法目的端D通过标准的AWGN信道进行信息的协同传输,系统的通信范围内还存在着一个静态的窃听者E,且信源S和中继节点R与窃听者E之间均存在通信链路。假设中继节点R工作在全双工DF协议模式,信道衰落为平坦瑞利块衰落,系统中节点X和节点Y之间的信道相互独立且信道系数表示为hXY(X,Y∈{s,r,d,e}),各节点处的噪声为零均值的加性高斯白噪声(AWGN)。

图1 无线协同通信系统窃听模型

协同通信过程中信源S在时刻k发送数据信号xs(k)(E[|xs(k)|2]=1),全双工中继节点R在接收数据信号xs(k)的同时发送人工干扰信号xj(k)(E[|xj(k)|2]=1),则目的端D和窃听者E在时刻k接收到的信号分别为:

(1)

(2)

(3)

(4)

2 系统安全性能分析

2.1 保密容量分析

通信技术的发展使得人们的日常生活更加依赖于信息技术,除了信息传输的有效性和可靠性外,私密信息在传输的过程中不被非通信双方的第三方获知的安全性也应该作为衡量一个通信系统性能的重要指标。1975年,Wyner在文献[15]中首次提出用保密容量(Secrecy Capacity)来评价系统的安全性能,保密容量定义为保密信息被合法目的端正确接收而窃听者无法获取有用信息时系统可获得的最大信息传输速率,在数值上等于主信道与窃听信道可获得信道容量之间的差值,表示为:

CS=[CW-CE]+

(5)

其中[x]+=max{0,x};CW和CE分别表示主信道与窃听信道可获得的信道容量。

假设中继R译码正确,且合法目的端D能对人工干扰信号进行一定程度的滤除而窃听者不能。为了评价人工干扰信号对合法用户的影响,定义了干扰剩余度的概念,即合法用户采用一定方式消除人工干扰后仍然残留的干扰信号。信息传输完成后,合法目的端D与窃听者E均采用最大比值合并(MRC)的方式最大化各自的接收信噪比。由式(1)、(3)和式(2)、(4),合法目的端D与窃听者E处MRC检测器输出的等效信噪比分别为:

(6)

(7)

其中α={α|0≤α≤1}为干扰剩余度,α越小意味着干扰信号的消除越有效。根据香农信道容量公式,合法目的端D与窃听者E可获得的信道容量分别表示为:

(8)

(9)

将式(8)和式(9)代入式(5),则无线协同通信系统可获得的保密容量为:

(10)

对于相同条件下不采用信源与中继端联合发送人工干扰信号的协同通信系统模型,系统可获得的保密容量表达式为:

(11)

2.2 安全中断概率分析

中断的定义方式有很多种,从信息论的角度来看,中断可定义为信息实际的传输速率不能满足系统的目标传输速率RS,表示为:

Pout=Pr[I(X,Y)≤RS]

(12)

式中,I(X,Y)表示无线信道的互信息量;X、Y分别表示无线信道的输入和输出。因信道变化的随机特性,互信息是一个随机变量,在数值上等于目的端可获得的信道容量。

若无线协同通信系统中信息的目标传输速率RS满足RS Pout=Pr(CS (13) (14) 式中,γsd,γrd分别为主信道链路S→D和R→D的信道信噪比;γse,γre分别为窃听信道链路S→E和R→E的信道信噪比。 Pout=Pr(Z<22RS)=FZ(22RS) (15) 对于变量X,由于信道衰落为平坦瑞利块衰落,信道系数hsd、hrd为复高斯随机变量,则主信道链路S→D和R→D的信道信噪比γsd=|hsd|2,γrd=|hrd|2分别服从均值为λsd、λrd(λsd≠λrd)的指数分布,根据多维随机变量分布的基本结论不难得出变量X的概率密度函数(PDF)fX(x)和累积分布函数(CDF)FX(x)为: (16) (17) 对于变量Y,同样由于信道系数hse、hre为复高斯随机变量,则窃听信道链路S→E和R→E的信道信噪比γse=|hse|2、γre=|hre|2分别服从均值为λse、λre的指数分布。令Z1=γse/γre,Z2=γre/γse,容易得到随机变量Z1和Z2的概率密度函数fZ1(Z1)和fZ2(Z2)分别为: (18) (19) 进一步,令Z=Z1+Z2,根据两个随机变量求和的基本公式并结合文献[16]中的结论,得到随机变量Z的概率密度函数表达式为: (20) 其中a=λse/λre,b=a5+a3,c=2a6+2a4+2a2,d=a7+a5+a3+a,u=4a4+3a2,v=6a5+9a3+3a,w=4a6+9a4+6a2+1。则由式(15)、式(17)和式(20)可以得到本文外部窃听者存在的无线协同通信系统模型的安全中断概率为: 结合试验结果,分析图1知,乙醇/磷酸氢二钾、乙醇/碳酸钠、乙醇/硫酸铵3种双水相体系中,磷酸氢二钾分相能力较强,在较少的乙醇和盐的用量时,就能形成稳定的双水相体系,碳酸钠在水中溶解度较低,需要相对更多的水来溶解盐,在双水相体系中更多的水会降低无水乙醇的浓度,故不适合作萃取体系.硫酸铵能够稳定分相且持续时间长,但在水中的溶解度没有磷酸氢二钾高,故不适合作 萃取体系;磷酸氢二钾既能够稳定分相,而且持续时间长,分相的浓度范围广,萃取能力强,故选用磷酸氢二钾乙醇为萃取甘薯叶多酚的双水相体系,并对其进一步研究. (21) 对于相同条件下不采用信源与中继端联合发送人工干扰信号的协同通信系统模型,系统可获得的安全中断概率表达式为: (22) (1)人工干扰信号的设计 干扰信号的设计是协作干扰技术发挥其效能的关键所在,因此可控的干扰信号可被视为无线通信安全领域的有效资源。若系统中的合法用户和窃听者受到同等程度的干扰,那么干扰信号不仅不能作为系统的有效资源得到充分利用,还会占用系统的功率、时隙等资源,得不偿失。对于多天线的协同通信系统,可以利用多天线的波束赋型和干扰对齐等方式使其将数据信号对准合法用户,将干扰信号对准外部窃听者。然而,对于合法用户和外部窃听者在同一个方向这一实际可能存在的通信场景,基于多天线的协作干扰技术应用也受到限制。对于单天线的无线协同通信系统,干扰信号的设计尤为重要,因为系统中的合法用户对人工干扰的消除决定了协作干扰技术的实际效能。 (2)中继译码成功与否 无线协同通信中,信源节点在协同中继节点的帮助下完成信息的传输。协同中继常用的信息处理方式有放大转发和译码转发两种。放大转发只是单纯地将接收到的信号以一定的功率放大后再转发出去,中间并不进行任何操作;然而对于译码转发来说,中继节点成功译码是无线协同通信系统正常工作的前提。因此,对于信源与合法接收者之间存在直传链路的协同通信系统来说,若中继节点不能成功译码,则协同通信系统实为只含收发双方的传统无线通信系统;而对于信源与合法接收者之间不存在直传链路的无线协同通信系统,信息传输将会终止。 实际的无线协同通信系统中,如何实现信源节点和中继端发送信息(数据信号和人工干扰信号)的同步性是需要进一步考虑的问题。在具体的系统实现中,可以采用以下两种方法: ① 由上层协议来控制信源节点与中继端的时钟同步,使其拥有统一的时钟,类似 TDMA 中的同步技术。 ② 信源节点在发送数据信号前增加一段用于同步的短前缀,这一段前缀不含有用信息,即使被窃听者截获也不会泄密,中继端在收到前缀后立即发送人工干扰信号。 在前述的无线协同通信系统模型中,信息传输的安全性是通过加入可控的人工干扰信号来实现的。为了直观了解人工干扰信号对于协同系统中合法用户及系统性能的影响,本节利用计算机MATLAB仿真验证干扰信号作用下的系统安全性能。仿真场景中信道衰落为平坦瑞利块衰落,信道系数模拟为相互独立的复高斯随机变量。 图2给出了PS=PR时目的端信道容量CD与信源发送SNR的变化关系。首先,由图中曲线可以看出,CD并不总随着信源发送SNR的增加而增加。在α=0的理想情况下,CD与信源发送SNR成正比例增长,而随着α的增加,CD不断减小,这与人工干扰信号也对合法目的端产生一定影响的实际情况相符合。其次,当α≠0时,即使信源发送SNR不断增加,CD的增加也将趋于平缓。可见,单纯增加信源发送SNR并不能明显改善系统性能,且在高信噪比区域(SNR>15 dB),α对目的端可获得信道容量的影响更加突出。 图2 合法目的端信道容量曲线 图3给出了对称信道条件下系统安全容量与信源发送SNR的变化关系。可以看出,信源与中继直接进行信息协同传输时,系统安全容量为零,这是因为信道对称时窃听者能够获得与合法目的端相当的信息量;而采用信源和中继联合协作干扰的传输策略后,随着α的减少,系统安全容量随着信源发送SNR的增加而迅速增加。当SNR=25 dB时,α=0.5只能带来0.4 bit/s/Hz的性能提升,而α=0.1可以带来1.5 bit/s/Hz的性能提升,可见人工干扰信号的形式及其设计对于无线协同系统安全性能的提升具有非常重要的意义。 图3 协同系统安全容量曲线 图4 安全中断概率曲线 图5给出了γsd=30 dB,γse=γre=10 dB时,系统安全中断概率与RS的变化关系。由图可知,系统的安全中断概率随着RS的增加而增加,这符合信息目标传输速率增加后,系统发生安全中断的可能性增加,导致系统的安全性能降低的事实。而且可以看出当RS≥2bit/s/Hz,α=0.5时,即使采用基于协作干扰的物理层安全传输策略,无线协同系统的安全中断概率也已趋近于1,而当RS≥5 bit/s/Hz时,无论α取何值,无线协同系统均会发生安全意义上的中断。可以预想,即使RS→0,在外部窃听者存在的情景下,信源也不能够直接将信息安全地传递给合法接收者。 图5 安全中断概率随RS的变化 无线协同通信在不增加节点复杂度和节点天线数目的条件下使得具有单天线配置的移动终端借助其协同节点的天线构成了一个虚拟的分布式天线阵列,从而获得空间分集增益,提高了系统的传输性能,但同时也给信息的传输带来了新的安全问题。本文提出一种仅利用协同系统内部通信实体实现信息安全传输的PLS方案,即信源与中继联合发送人工干扰信号,并从协同系统可获得安全容量与安全中断概率两个方面验证了干扰信号只有在可控的范围内,信源与中继联合发送人工干扰信号的物理层安全传输策略才能保证信息的传输安全。在传统的无线通信网络中,干扰是降低系统性能的主要因素之一。协作干扰技术与多天线相结合使得干扰信号对准合法接收者的零空间,从而将干扰信号转变为有利于系统性能的资源,但对于单天线的无线通信系统,人工干扰信号的产生、设计和消除仍需要进一步的研究。 [1] WANG H M, ZHENG T X, XIA X G. Secure MISO wiretap channels with multiantenna passive eavesdropper: artificial noise vs. artificial fast fading[J]. IEEE Transactions on Wireless Communications, 2015, 14(1):94-106. [2] WANG L F, YANG N, ELKASHLAN M, et al. Physical layer security of maximal ratio combining in two-wave with diffuse power fading channels[J]. IEEE Transactions on Information Forensics & Security, 2014, 9(2):247-258. [3] LIANG Y B, POOR H V, SHAMAI S. Secure communication over fading channels[J]. IEEE Transactions on Information Theory, 2007, 54(6):2470-2492. [4] MUKHERJEE A, SWINDLEHURST A L. Robust beamforming for security in MIMO wiretap channels with imperfect CSI[J]. IEEE Transactions on Signal Processing, 2010, 59(1):351-361. [5] CADAMBE V R, JAFAR S A. Interference alignment and spatial degrees of freedom for the K user interference channel[C]. IEEE International Conference on Communications. IEEE, 2008:971-975. [6] VILELA J P, BLOCH M, BARROS J, et al. Wireless secrecy regions with friendly jamming[J]. IEEE Transactions on Information Forensics & Security, 2011, 6(2):256-266. [7] LIU S, HONG Y, VITERBO E. Practical secrecy using artificial noise[J]. IEEE Communications Letters, 2013, 17(7):1483-1486. [8] LIN P H, LAI S H, LIN S C, et al. On secrecy rate of the generalized artificial-noise assisted secure beamforming for wiretap channels[J]. IEEE Journal on Selected Areas in Communications, 2012, 31(9):1728-1740. [9] GOEL S, NEGI R. Guaranteeing secrecy using artificial noise[J]. IEEE Transactions on Wireless Communications, 2008, 7(6):2180-2189. [10] HUANG J, SWINDLEHURST A L. QoS-constrained robust beamforming in MISO wiretap channels with a helper[C]//Signals, Systems and Computers. IEEE, 2011:188-192. [11] WANG H M, XIA X G, YIN Q. To secure amplify-and-forward relay systems via joint cooperative beamforming and jamming[C]//IEEE China Summit & International Conference on Signal and Information Processing. IEEE, 2013:399-402. [12] Mo Jianhua, Tao Meixia, Liu Yuan, et al. Secure beamforming for MIMO two-way communications with an untrusted relay[J]. IEEE Transactions on Signal Processing, 2014, 62(9):2185-2199. [13] DONG L, HAN Z, PETROPULU A P, et al. Secure wireless communications via cooperation[C]. 2008 Allerton Conference on Communication, Control, and Computing, IEEE, 2008:1132-1138. [14] DONG L, HAN Z, PETROPULU A P, et al. Amplify-and-forward based cooperation for secure wireless communications[C].IEEE International Conference on Acoustics, Speech and Signal Processing. IEEE Computer Society, 2009:2613-2616. [15] WYNER A D. The wire-tap channel[J]. Bell Labs Technical Journal, 1975, 54(8):1355-1387. [16] CHEN G, YU G, XIAO P, et al. Physical layer network security in the full-duplex relay system[J]. IEEE Transactions on Information Forensics & Security, 2015, 10(3):574-583.

3 系统实现问题的进一步讨论

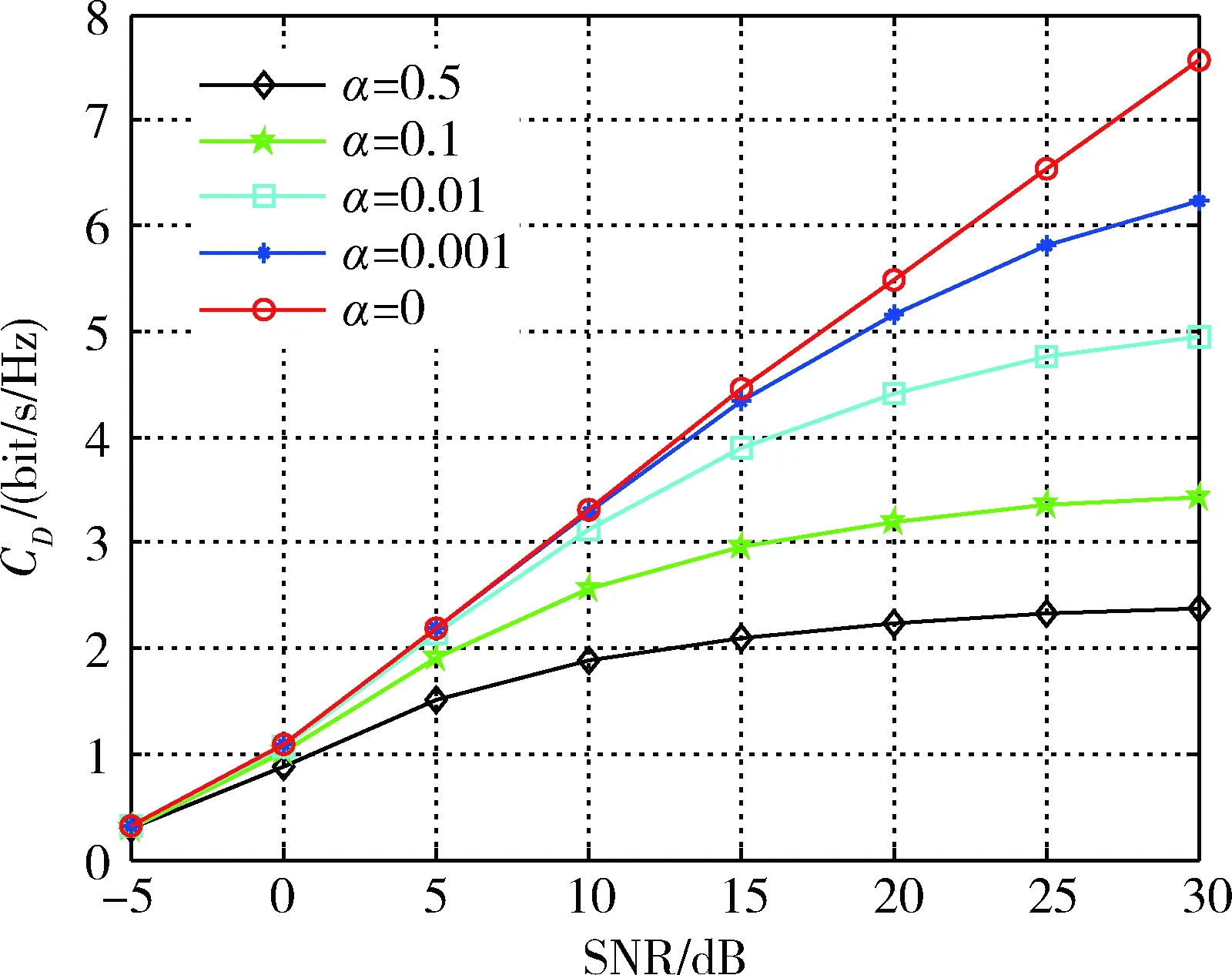

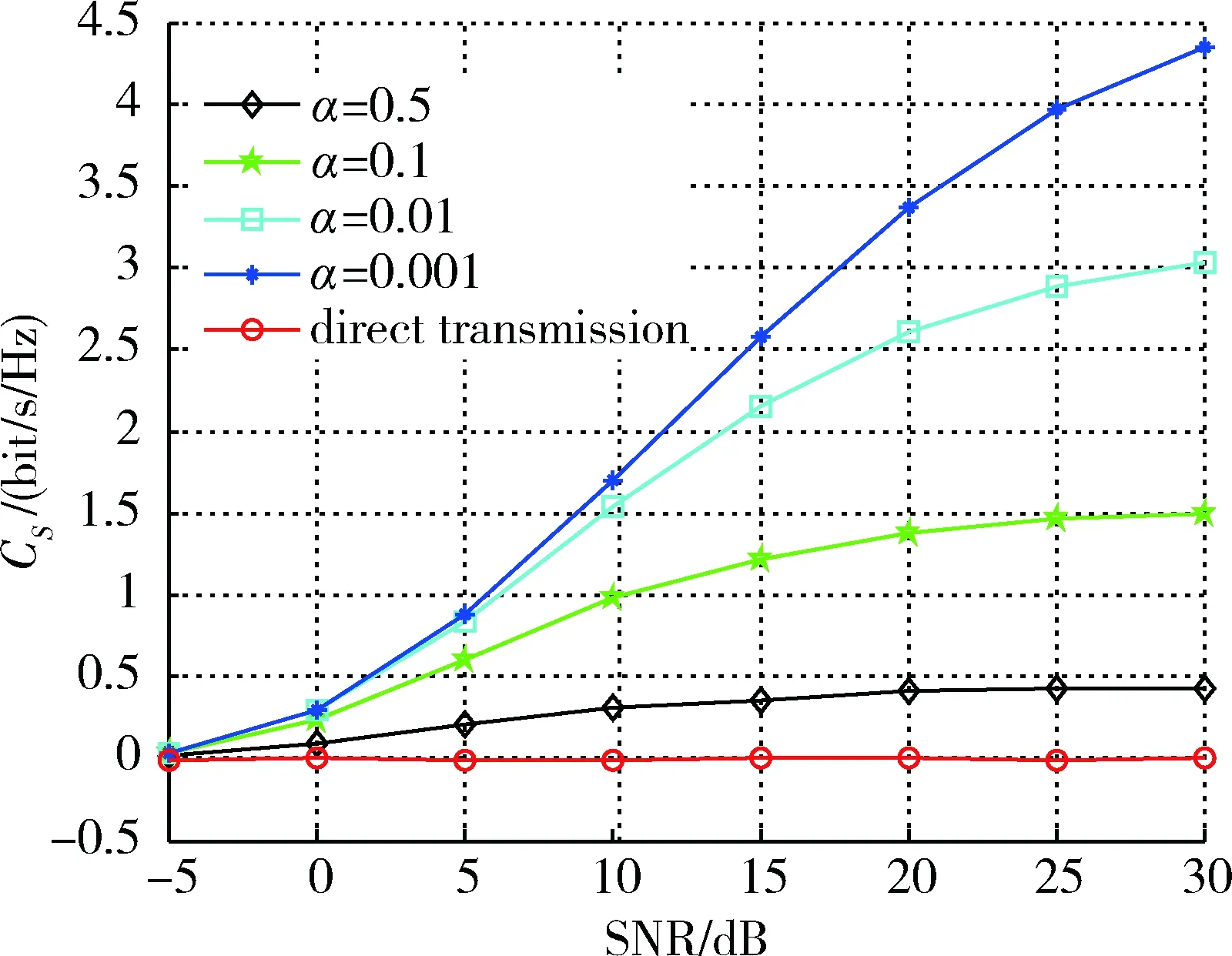

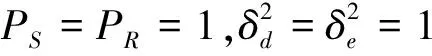

4 仿真结果及分析

5 结束语