高校云安全解决方案初探

2017-11-30李富宇大连外国语大学

李富宇 大连外国语大学

高校云安全解决方案初探

李富宇 大连外国语大学

1 虚拟化带来的变与不变

随着高校越来越多的业务和数据从分散部署模式逐步走向大集中模式。与此同时,实现业务计算集中模式的数据中心,也必然成为攻击者关注的焦点,或者成为影响业务安全稳定运行的核心如何使数据中心运行在安全的环境下,使其免受黑客攻击、病毒、木马、恶意程序的入侵,已成为高校业务连续性运行的重要前提。

高校数据中心安全建设,在现阶段应当以数据中心平台和云资源池平台为重点,采用合适的安全技术和进行制度化的安全管理,保障信息与网络系统稳定可靠地运行、信息与网络资源受控合法地使用。数据中心虚拟化后,带来的最大变化是虚拟机之间的物理边界消失,这使得对虚拟机的安全控制变得困难。不变的是对业务的安全防护。

2 常见的解决方案分析

虚拟化安全可以采用以下5种架构,用于虚拟化环境中网络安全控制的实现:

2.1 在每个虚拟机上部署主机代理

网络安全控制可以在每个终端上实现,从而替代网络基础设施的实现方案。主机代理程序借助主机防火墙和加密封装的能力,来对进出虚拟机的流量执行策略控制。这样的策略可以被提升至应用层级别(取决于所选的特定产品)—这意味着,代理程序可对应用程序的收发流量,以及收发流量的类型执行控制。这是非常细粒度的控制,比通常的网络安全设备所提供的功能效果更精准。

一些主机代理能对网络流量做更多的控制,它们能提供基于主机的入侵防御能力,以及应用程序控制和反恶意软件的功能。

主机代理允许管理员在必要的时候迁移虚拟机,对应的安全策略也将跟随虚拟机一同迁移。然而,学校必须为主机代理选择合适的虚拟机操作系统,这一要求限制了操作系统方面的选择。一般情况下,这些产品可适用于Windows和Linux系统,而对其他操作系统的支持就有所局限了。主机代理必须在每个虚拟机上安装部署,因此,安全机制是依赖于系统管理员(或由负责虚拟机创建者)执行安装任务。主机代理的管理是独立于虚拟化环境以及其它网络的安全机制。

2.2 利用交换机的能力

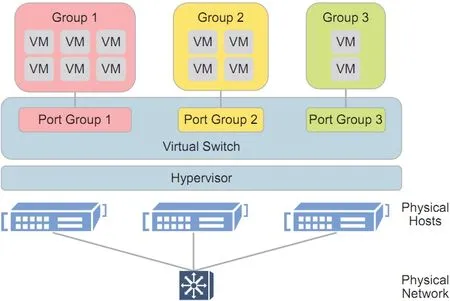

如同在物理基础设施的环境下,虚拟交换机可以被用来执行网络安全策略。如图1所示,虚拟交换机可将终端划分到端口组或虚拟局域网(VLAN)内。流量可以在同一个端口组内或VLAN内传输,此外则不允许访问(而无需事先通过其他一些规则限制或路由机制)。策略可以对每个终端进行控制,甚至是对每个终端的TCP端口进行控制,但交换机仅能针对数据包报头信息进行控制,而无法基于数据内容控制。若是协议封装或SDN的应用场景中(见控制部分),实际的机制又有所不同。

图1 利用虚拟交换机来做网络安全控制

虚拟交换机的策略执行能力,在很大程度上依赖于配置和管理系统。这些往往是由虚拟化环境管理员的能力所决定,这意味着,在这种架构中,策略的执行是与虚拟化环境正确的管理联系在一起的。策略与虚拟机一起迁移,是由于虚拟交换机将相关策略关联在了虚拟机的虚拟网卡上。

虚拟交换机本身不提供监控机制,但是支持监控网络传输。在SDN环境,虚拟交换机可以提供一个监控接口,提供流量数据,或者复制流量并且转发到监控系统。

2.3 使用基于Hypervisor的控制

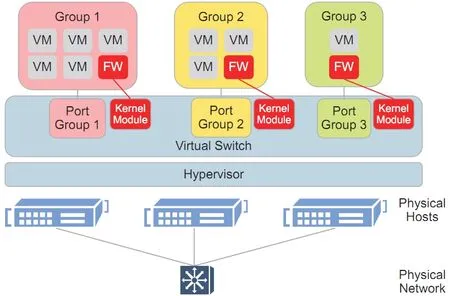

在一个虚拟化环境中,Hypervisor控制流量如何从一个虚拟机传输到另一个虚拟机。Hypervisor内部的嵌入式网络安全控制允许在传输上应用细粒度策略控制。虚拟化厂商们提供API来允许应用可以在Hypervisor中实施策略或者监控传输流量。一般来讲,有两部分给到应用:可以拦截监听传输的Hypervisor核心模块和运行在虚拟机中可以细粒度检查的应用(参见图2)。在虚拟化环境中虚拟机应用可能需要存在于每个物理服务器上。基于这种方式的变种也存在。例如,它可能要在核心模块中增加很多细粒度的监控功能。

图2 基于Hypervisor的网络安全控制

因为网络安全控制是建立在Hypervisor里的,所以策略可以非常精细化并且可以为每个独立的虚拟机在虚拟机网卡级别执行。依靠安装在检测应用的功能,不论是执行还是监控,策略都是可以生效的。

因为控制是绑定到Hypervisor的,虚拟化环境管理员必须配合安装和操作这些控制。虽然基于Hypervisor的控制可以提供策略执行和监控(包括通过使用不同管理系统的不同控制),如果担心恶意环境,可以使用基于Hypervisor的控制需要一种或者另一种,但不是两个都使用,除非环境确实是良性的,并且是通过其他控制证实。

2.4 使用非基于Hypervisor的网络安全控制

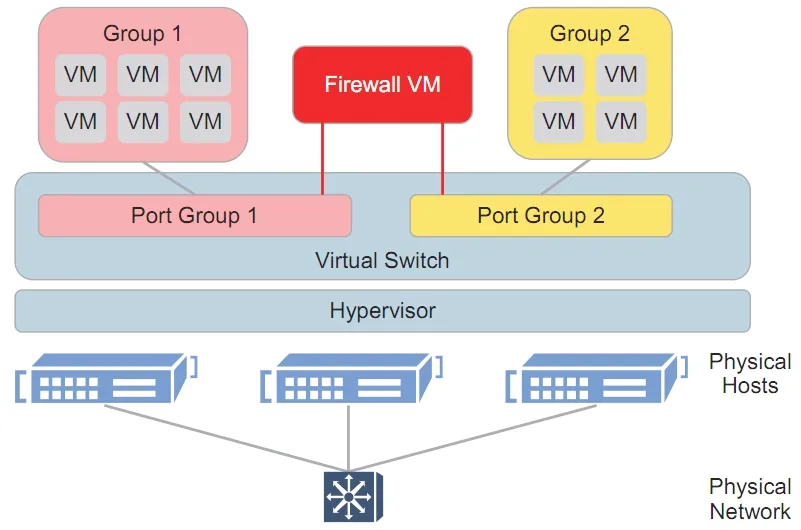

网络安全控制可以不通过安装在Hypervisor里来添加到虚拟环境中。在这种构架中,二层应用(类似入侵防御设备)或者三层应用(类似防火墙)可以用来执行策略或者监控网络传输。这类安全应用可以是安装在虚拟机里的软件(参见图3)。网络传输采用类似现在物理网络的方式路由到控制器:每个虚拟机的默认网关设置到网络防火墙上,SDN控制器可以为将特别的网络传输路由到监控或者策略执行控制,来设置对应的流表条目。虚拟网络配置可以用来路由VLAN之间的传输到对应的网关。

图3 在虚拟机里装软件的基于非Hypervisor的网络安全控制

策略执行控制(类似防火墙,数据防泄露系统和Web应用防火墙)和监控机制(类似入侵检测系统或者网络行为分析收集器)都可以通过策略部署。策略在路由到控制机制的传输上执行。策略可以基于指定的虚拟机(特别是在用SDN的时候)但是更像是基于一个网段或者子网。这种构架除了可被使用外,也可用在增加基于交换的控制。

2.5 利用云自身网络层机制实现网络安全控制

网络安全控制可以不通过安装在Hypervisor里来添加到虚拟环境中,也无需借助SDN方式实现流量牵引。

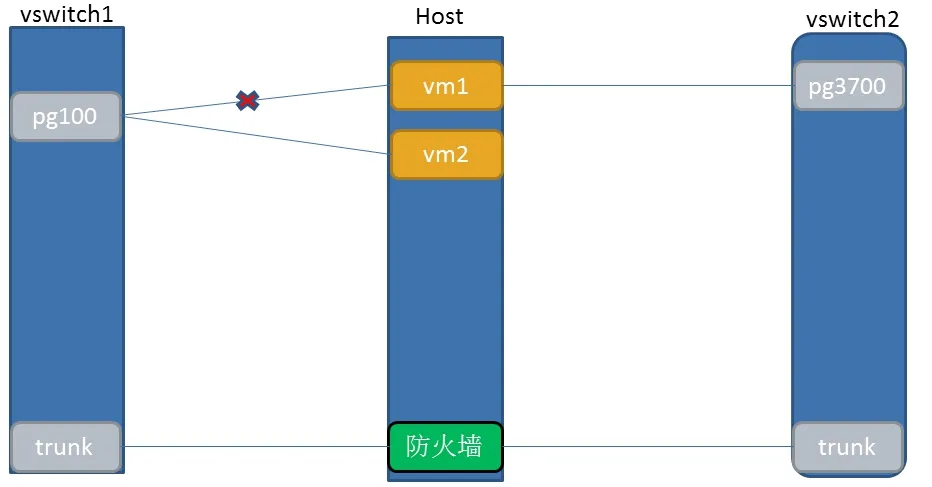

这种架构借助云平台自身的网络通信机制实现,通过vlan标签转换技术实现流量牵引,仅将管理员关心的业务虚拟机的流量进行牵引,管理员不关心的业务虚拟机流量不被牵引(参见图4)。借助云平台提供的虚拟交换机:创建一个引流专用的虚拟交换机,并在该交换机上创建一个私有vlan(仅在本地生效);将希望被保护的业务虚拟机接到引流虚拟交换机的私有vlan中;虚拟防火墙通过trunk与引流交换机相连;虚拟防火墙将检测后的流量通过trunk链路发送给被保护业务虚拟机原来所在的虚拟交换机。

图4 利用云平台自身网络层机制实现流量牵引

因为该架构没有借助云平台自身的API接口,而是通过云平台提供的虚拟交换机进行流量牵引,因此需要额外创建引流用交换机。

3 总结

上述五种安全架构都从一定程度解决了虚拟化安全问题,然而其侧重点并不相同,有的侧重于终端安全防护,有的侧重网络层安全防护。高校可根据自身建设方向选择相应的架构,或同时采用多种架构。

李富宇,大连外国语大学,副教授,研究方向:网络安全、大数据。

本论文是2016年辽宁省教育厅一般项目《基于微隔离技术的云计算安全研究》(项目编号2016JYT02)的研究成果。