基于贝叶斯−斯坦科尔伯格博弈的SDN安全控制平面模型

2017-11-23卢振平陈福才程国振

卢振平,陈福才,程国振

基于贝叶斯−斯坦科尔伯格博弈的SDN安全控制平面模型

卢振平,陈福才,程国振

(国家数字交换系统工程技术研究中心,河南郑州 450002)

提出一种基于动态异构冗余的安全控制平面,通过动态地变换异构的控制器以增加攻击者的难度。首先,提出基于贝叶斯−斯坦科尔伯格博弈模型的控制器动态调度方法,将攻击者和防御者作为博弈参与双方,求得均衡解,进而指导调度策略;其次,引入一种自清洗机制,与博弈策略结合形成闭环的防御机制,进一步地提高了控制层的安全增益;最后,实验定量地描述了基于该博弈策略的安全控制层相比与传统部署单个控制器以及采用随机策略调度控制器的收益增益,并且自清洗机制能够使控制平面一直处于较高的安全水平。

软件定义网络;网络安全;贝叶斯−斯坦科尔伯格博弈;控制器

1 引言

软件定义网络(SDN,software defined network)将控制与转发分离,形成如图1所示的应用层、控制层、数据层,通过南向可编程接口开放了网络,促进了网络创新,简化了网络管理。控制器作为其核心组件,掌握着整个网络的视图,将上层决策翻译为数据面的转发规则,一旦被攻击或劫持,可导致信息泄露,甚至使整个SDN网络瘫痪[1]。

图1 SDN架构

一般地,针对控制器的攻击来自2个方向。首先,攻击可能来自上层应用或管理员,恶意应用或管理员利用控制器漏洞发动攻击。例如,一个简单的exit命令可致使Floodlight退出造成网络瘫痪[2]。其次,攻击可能来自底层数据面。攻击者通过南向接口发送探测报文,探测控制器的状态和身份信息,然后利用其掌握的控制器漏洞,进一步地发动劫持、信息篡改、甚至DoS等攻击[3]。例如,文献[4]通过开放的OpenFlow协议,控制SDN网络中的1台主机,发送探测报文,获取控制器的状态信息,为后续利用控制器的漏洞发动攻击提供了有效信息。总之,利用控制器的漏洞发动攻击是控制器面临的主要威胁之一[5]。

为了应对控制器面临的潜在威胁,研究人员提出了大量方法。从架构上,由单控制器[2,6,7]转变为分布式控制[8~11]、弹性分布式控制[12,13]。该类方法可有效抵御控制器的单点失效问题,尤其是弹性分布式控制器可以通过调整控制器实例数量,应对动态变化的网络负载。但是主流的分布式架构中不同控制器实例仍是同构的,因此,包含的漏洞也是重叠的,当某个重叠漏洞被利用时,攻击事件可影响整个分布式控制平面。利用拜占庭容错机制的控制层[14,15]避免了单点失效,然而,由于控制器之间是相互交互的,有可能造成攻击感染。从防御机制上,约束南向和北向2个接口,通过北向应用接口的分级调用[16]、南向接口的限制访问[17],有效避免了接口的滥用,但是该方法具有侵入性,需要重新设计接口,甚至开发新的控制器内核,仍无法避免控制器内部的漏洞利用。目前,已有研究未从防御控制器安全漏洞的角度出发,无法避免漏洞利用攻击。

本文基于动态异构冗余的思想,设计出一种动态调度多样控制器的控制层,包括多个异构控制器集合以及调度器等核心组件,通过调度器从集合中动态地选择控制器,以改变传统控制平面相对静态的特性,从而降低控制器脆弱点被利用的影响。鉴于攻防特点,为了最大化策略的有效性,将控制器的选择问题建模为贝叶斯−斯坦科尔伯格博弈模型,攻击者和防御者作为博弈双方参与者,刻画收益函数,求得均衡解,从而指导调度控制器;其次,为了进一步提高防御者的安全性,引入自清洗机制,从而形成一个闭环的防御机制。

2 相关工作

SDN“三层两接口”结构在方便管理的同时也引入了新的脆弱性,控制器安全问题作为SDN典型安全威胁重要的一环,逐渐成为制约 SDN 发展的关键因素[18]。目前,学术界针对控制层的脆弱点研究主要分为两方面。

1) 传统加固式安全

Phillip Porras将开源控制器Floodlight扩展为SE-Floodlight[8],增加应用程序证书管理模块、安全审计子防御者、权限管理等新的安全模块,对控制器安全进行审计和跟踪。FortNOX[19]架构是针对开源控制器NOX设计的一种安全内核,在NOX控制器上分别增加了基于角色的数据源认证模块、状态表管理模块、流规则冲突分析模块和流规则超时回调模块等安全功能,提高流规则转发的安全性。Shin等[7]通过对常见控制器的安全性进行测试和分析后,设计了一种新型、内嵌安全机制的集中式控制器Rosemary。其内核将所有应用程序封装在一个应用程序区内,实时监控应用程序的行为,并通过检查各个应用程序的签名信息判定其是否合法。OFX[20]是一种新的网络安全应用模型,在现存OpenFlow架构下,通过将安全应用机制打包下放至底层网络设备,实现更高效的安全应用的开发。这些单纯的加固式安全无法应对不断爆出的安全漏洞导致的单点失效,也无法保证控制层与数据层之间数据完整性、机密性等。

2) 分布式控制器

分布式控制平面解决了单控制器情况下单点失效的威胁,主要包括静态分布式控制平面和动态分布式控制平面。其中,静态分布式控制平面交换机和控制器的映射是静态配置的。HyperFlow[8]是OpenFlow的首个分布式控制平面,作为应用程序运行于安装NOX的控制器之上,负责控制器网络状态视图的同步(通过传播本地产生的控制事件),将到达其他控制器管理的交换机的OpeFlow命令重定向到目标控制器上,并重定向来自交换机的响应到发起请求的控制器。FlowVisor[9]在转发平面与控制平面之间引入了一个软件切片层,并采用OpenFlow实现了该切片层,用以切分控制消息。Kandoo[10]以及Onix[11]也属于静态分布式控制平面。

由于静态配置导致负载均衡分布不均,Advait Dixit等设计了ElastiCon[12],一种弹性分布式控制器体系,在该体系中,控制器池中控制器的数量可以根据流量状态和负载动态地增加或减少。ElastiCon为了完成负载迁移,提出了一种新的交换迁移协议,在分布式控制器与交换机之间采用动态映射以更大程度地增强网络的扩展性。在ONOS[13]和ODL[21]分布式体系结构中,当一个组件或实例失败,且有其他剩余实例,允许重新分配,保障防御者仍能继续工作。

然而,这些分布式控制器实例的同构性可能存在共有的安全漏洞,一旦被攻击者探测利用便可以发动持续地攻击,劫持控制平面,进而破坏整个网络。因此,文献[14,15]提出基于拜占庭容错机制的控制器安全解决方案。文献[14]中每个底层交换机由多个控制器控制,控制器数量根据不同的容错需求变化,能够抵抗对控制器的拜占庭攻击以及控制器和交换机通信之间的攻击,避免了单点失效,保证了网络的正常运行。文献[15]设计出一种拜占庭容错的分布式控制器,使网络能够容忍控制平面以及数据平面的错误,并整合了现有2种易受拜占庭错误攻击的开源控制器,实现了容错机制。然而这种方法一旦一个控制器被攻击成功,有可能造成攻击感染。文献[22]提出了一种控制器和交换机的动态分配算法以最小化控制平面的响应时间,然而,该动态分配控制器是为了更优的负载均衡,并未考虑安全。

本文借鉴已有的研究成果,针对SDN中控制器漏洞的典型安全威胁,为了解决控制器本身脆弱性带来的安全问题,提出一种动态调度控制器的SDN安全控制层[23],综合考虑通过动态调度相互隔离的异构控制器降低攻击者探测成功的概率,并且避免了利用控制器漏洞和后门,进而持续高效地进行恶意攻击。

3 防御模型及原理分析

3.1 SDN安全控制层模型

本文设计了一种SDN安全控制层,在控制平面引入动态异构冗余因子,在多个不同的防御者维度上,开发、分析和部署防御者可控的、随时间动态地移动和变化的机制和策略,以限制自身脆弱性的暴露,增加攻击者的攻击成本,降低被攻击机会。

图2给出了动态调度SDN控制器的基本结构。在应用层和数据层,与现有的SDN架构的数据平面功能一致。在动态控制层,包含功能等价结构相异的个控制器执行体集合。

控制器异构度:各类控制器采用的语言各不相同,Ryu采用Python语言实现,ONOS以及Floodlight采用Java语言实现,但ONOS基于OSGI框架实现,这与Floodlight相异。语言相异以及实现方式的不同是衡量异构的指标。

控制器实例在角色上包括两类:一类是Master(主)控制器,有且仅有一个,是实际上管理网络的控制器;一类是Slave(备)控制器,作为备选的资源池。数据代理将底层的网络请求通过此分发至控制器集合,控制器的管理控制数据也经此下发给底层网络等;感知器感知数据平面的网络安全状态并将信息交互到调度器。调度器包含所有控制器的注册信息,接受感知器的信息,内有倒计时功能,一旦计时器清零,调度器启动调度策略选择主控制器。

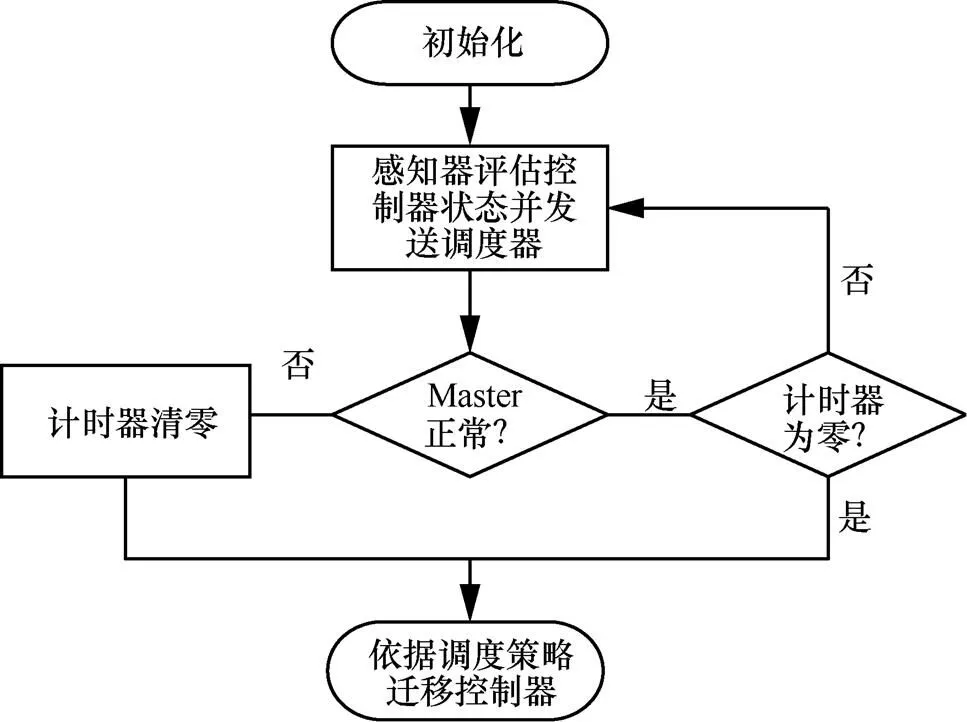

如图2所示,控制平面包括个相互独立异构的控制器,依据调度策略从备选资源池选一个主控制器控制底层网络,本文设计了2种不同的调度周期设置机制,流程如图3所示。

1) 主动式调度机制:调度器在时间轴上的调度间隔一致,调度器定时自发地对控制器进行切换。

2) 反应式调度机制:感知器模块感知控制层的安全状态,若发现异常情况,则立即依据调度策略进行调度。

图3 动态调度控制器流程

图4为安全架构的闭环防御机制。调度器指导控制层切换控制器之后,控制层会依据历史攻击信息,评估控制层的安全状态[24],利用本身的安全资源开始自清洗,修复脆弱点,再进行新一轮的调度。以一个简单的用例说明动态调度的安全效果。

图4 闭环防御机制

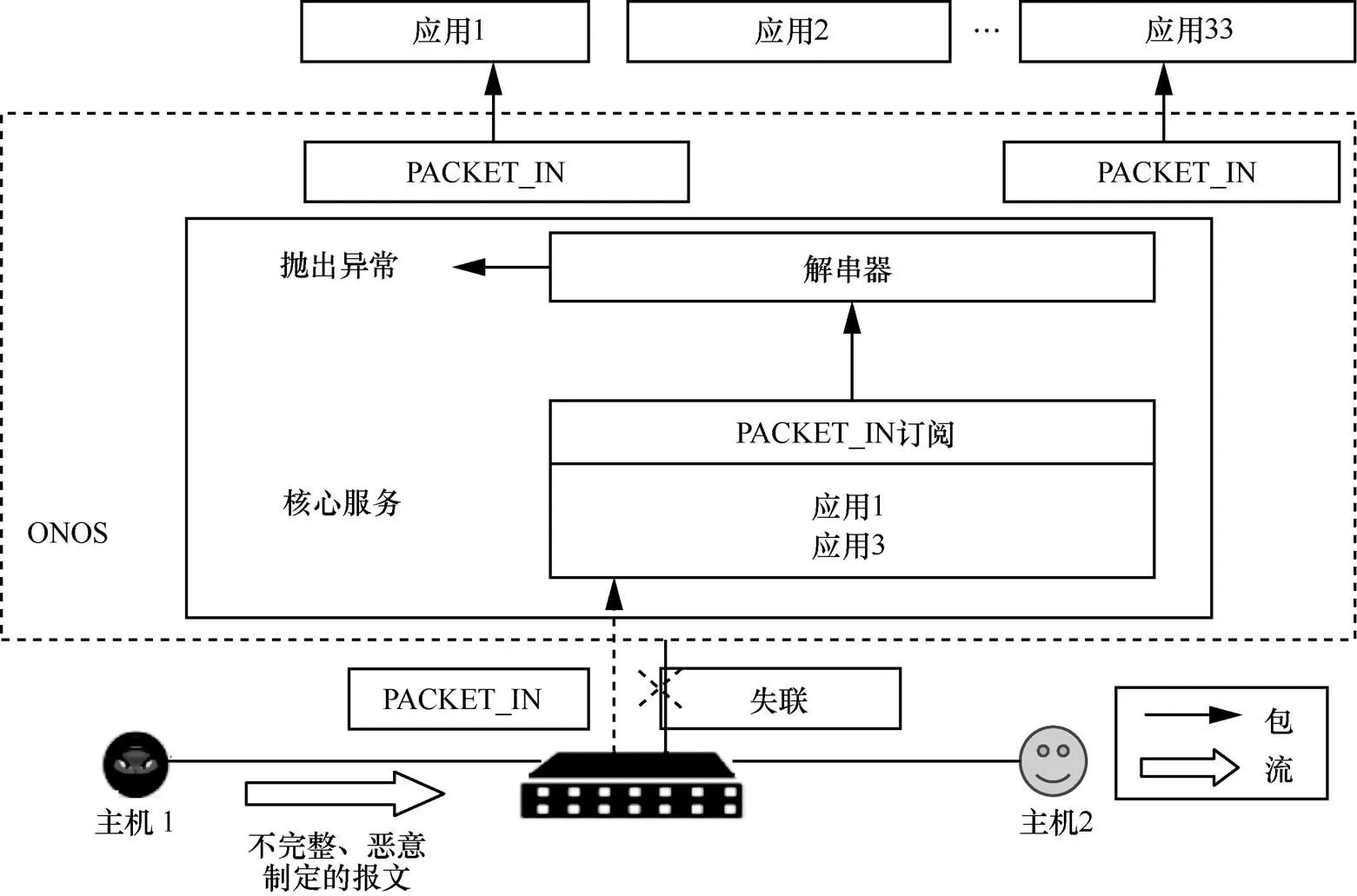

攻击行动:使用Java语言基于OSGI框架的ONOS控制器也带来了OSGI的脆弱性。如图5所示,当交换机收到一个没有匹配项的数据分组时,交换机就会把这个数据分组发送给控制器。当处理不规则、不完整、恶意制定的数据分组时,ONOS的解串器会引发异常,如果不及时发现并处理这个异常,那么相关交换机就会与ONOS断开连接。远程攻击者可以利用这个漏洞实施DoS攻击造成ONOS与交换机断开连接。攻击者只需要发送恶意数据分组就可以利用这个漏洞,这是一个通过数据层面利用控制器漏洞的典型案例。

防御机制:在动态调度的控制器架构中,启用调度机制,Ryu或Floodlight成为主控制器时,远程攻击者利用此ONOS的漏洞失效,即攻击行动无效。攻击者必须重新探测阶段获取新的脆弱点组织攻击。

随机选择备选资源池里的控制器是最简单的策略形式。然而,随机策略相对盲目,没有考虑执行体获取的攻击的历史信息,如不同能力的攻击组织以及攻击的倾向性。实际上,攻防双方均对对方有一定的信息支撑[25]。所以,在攻防双方均有一定先验知识的情况下,防御者选择主控制器的调度策略与整个控制层的安全性休戚相关。接下来,在3.2节研究控制器调度策略问题,在3.3节详述自清洗机制。

图5 ONOS控制器攻击实例

3.2 博弈论分析

贝叶斯−斯坦科尔伯格博弈[26]是一种典型的解决探测以及攻击不确定性的安全博弈方法,本节将攻防过程建模为贝叶斯−斯坦科尔伯格博弈模型,获得最佳的控制器调度策略。

3.2.1 博弈预备知识

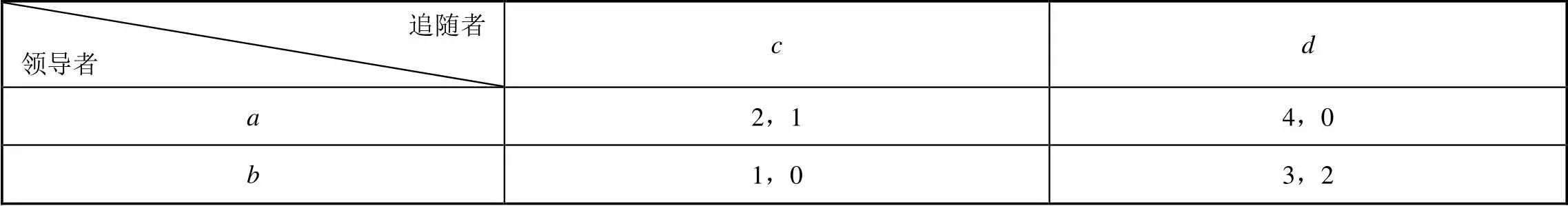

1) 斯坦科尔伯格博弈:通常用来刻画安全领域的攻防探测场景,包括先采取行动的领导者以及随后行动的追随者。由于领导者首先采取行动,所以领导者在此博弈中占优[26]。以一个简单的博弈例子说明。

追随者领导者cd a2,14,0 b1,03,2

2) 贝叶斯博弈:参与者包括个代理,每个代理都可能有多种不同的类型。

3.2.2 模型映射

动态调度控制器的防御者看作领导者(单一类型),攻击者为追随者(多种类型,如不同的攻击组织)。控制层的调度过程即选择策略的过程:控制层以一个时间周期在各个控制器之间进行切换,从一种控制器到另外一种控制器可以看作是防御者的策略。另一方面,攻击方包括很多攻击类型,选择攻击行动是博弈中追随者的一种策略。表1是本文模型的符号说明。

表1 变量说明

假设 攻击者和防御者的目标都是最大化自己的收益

攻击者的攻击行动包括2种:1) 针对目前控制器已知的未解决的脆弱点的攻击;2) 依据已知的信息预测控制器的脆弱点的攻击。一种攻击行动对应一个漏洞,每种攻击类型包含若干种攻击行动。攻击者确定攻击行动依赖于以下2点。

①攻击难度。例如,一段任意的代码造成远程代码执行攻击比利用控制器的数据库漏洞更难;代码量更少的Ryu比ONOS曝出的安全漏洞更少[27]。

②控制器流行度。在商业网络中部署越广泛的控制器,则攻击者对其的攻击倾向性更高。例如,相比于小范围部署的控制器,攻击者青睐于诸如对谷歌数据中心部署的Onix控制器的漏洞挖掘等攻击。

防御者与攻击者收益依赖于以下2点。

①对目标控制器造成的影响,包括攻击者探测数据的探针数量以及这些数据的关键性。例如,利用 ONOS曝出的Root权限的漏洞攻击获取权限之后比中间人窃取数据更为严重。

②攻击是否被检测。攻击之前探测的数量越多,被防御者检测到的概率越大。

在本博弈中,参与者双方需要满足约束条件。

1) 防御者策略约束

防御者以概率分布选择控制器,概率和为1。

2) 攻击策略约束

对于防御者确定的混合策略部署控制层,每个攻击类型面对的是同一个线性收益问题,攻击者存在一个最优策略,故每种攻击类型都会选择同一种纯策略回应[26]。

3) 攻击者收益约束

3.3 自清洗机制

防御者在一次博弈之后利用3.2节获得的混合策略部署控制层,攻防过程并没有结束,防御者根据历史博弈信息,进入自清洗阶段。一次博弈之后的防御者根据搜集的攻击行动信息,分析控制器脆弱点,自清洗即防御者利用安全资源修复这些脆弱点[24],更新收益矩阵,继续下一次博弈,每一次博弈是独立的,存在唯一的强斯坦科尔伯格均衡,这种闭环防御机制,使防御者一直维持在一个较高的安全状态。本节研究的问题是,在防御者的安全资源有限的条件下,自清洗过程首先应该解决哪些力所能及的漏洞。

假设攻击者的安全资源仅能修复一个清洗出的漏洞,该漏洞修复后,对应的攻击行动则需要从收益矩阵中去除,之后在新的收益矩阵下进行下一次博弈,移除某种攻击行动之后最收益增益大所对应的漏洞,即关键的漏洞,该脆弱点应该首先被修复。据此,本文提出一种自清洗算法,该自清洗算法通过从收益矩阵中去除若干攻击行动之后获得新的收益矩阵,计算防御者增益,进而比较衡量各种漏洞的关键性。若将某个攻击行动移除时计算收益最高,则认为对应的安全漏洞应该首先被修复。而且漏洞被修复的收益矩阵作为下一次博弈的输入。

算法1 自清洗算法

3) 计算移除每种排列组合后的防御者增益益。

4 仿真评估

4.1 仿真环境

本次实验在配置Intel(R) Core(TM) i7-4790 CPU 3.6 GHz,16 GB RAM的主机上进行,优化问题的求解以及自清洗算法均通过Python编程实现,利用Gurobi优化器求解式(6)的博弈优化问题,获得控制器最优调度策略,并定量地计算出相比随机策略和纯策略的收益增益。

本文以在控制层中部署4种多样的控制器为实例,说明如下。

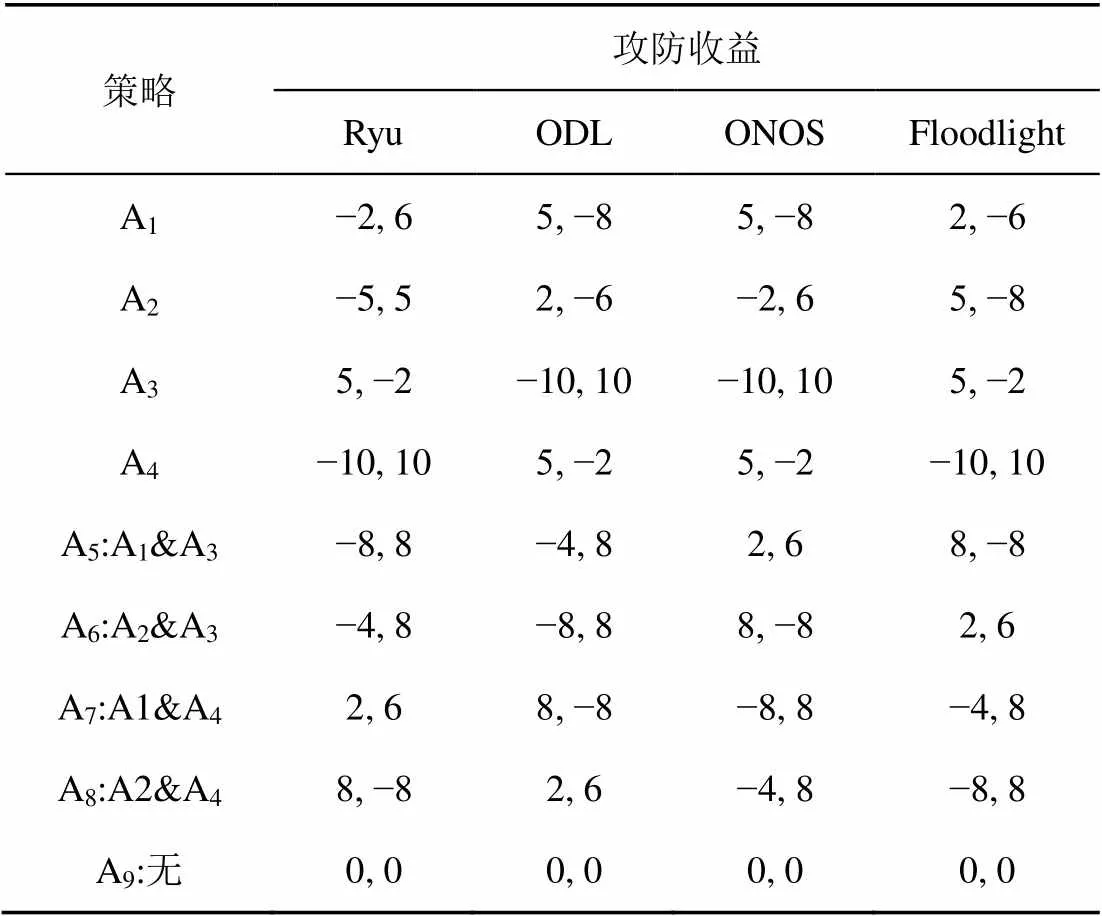

防御者可以选择Ryu、ODL、ONOS、Floodlight这4种控制器作为4种策略,攻击者可能会有9种攻击行动。记A1、A2、A3、A4是针对4种控制器安全漏洞的攻击行动,其中,A1、A2是以探测和获取数据为目的,A3、A4则是以劫持控制器破坏网络防御者为目的。A5~A8表示具有2种攻击的效果,A9表示攻击行动无效。收益表中前者代表防御者收益,后者代表攻击收益。显然,2种以劫持破坏控制器的攻击行动攻击者比获取数据的收益更高。如果两方的收益都为正,代表虽然攻击者企图攻击成功,但是对防御者关键数据和服务并没有造成实质的破坏,而且防御者可以从此次攻击获得一些有效信息。例如,攻击行动没有匹配防御者的漏洞,所以攻击不会成功,可攻击者仍然可以获得防御者某些配置信息,进而开始建立一个新的成功的攻击,但同时,防御者也会从未成功的攻击中获益。通过蒙特卡罗抽样以及分段常值函数近似方法[25,28]对攻防收益矩阵评估,如表2所示,攻击类型以及对应的攻击能力先验概率如表3所示。

表2 防御者策略和攻击策略对应的收益关系

表3 攻击者类型的攻击能力以及攻击概率

表3表示每种攻击类型的攻击概率以及攻击行动集合。这里包括4种攻击类型:黑客1~黑客4,每一个攻击类型可能有一种或者多种攻击行动,并且每种类型的攻击行动存在交集。

4.2 策略分析评估

本实验利用分解式最优贝叶斯−斯坦科尔伯格解决器求解贝叶斯−斯坦科尔伯格博弈问题,使用8个线程,迭代了1 589次,用时3 ms,优化误差在1×10−4以内。通过求解优化问题,得到最优的混合策略(0.3,0.16,0.27,0.27),即防御者以此概率分布选择控制器Ryu、ODL、ONOS、Floodlight作为主控制器部署控制层,所获的收益最大,最大收益是−0.62。当使用随机策略时,即以(0.25,0.25,0.25,0.25)部署所获得的收益是−1.25。以纯策略部署控制器Ryu、ODL、ONOS,Floodlight,收益分别为−6、−3、−5.6、−6。从而表明贝叶斯−斯坦科尔伯格博弈获得的调度策略优于随机策略和纯策略。

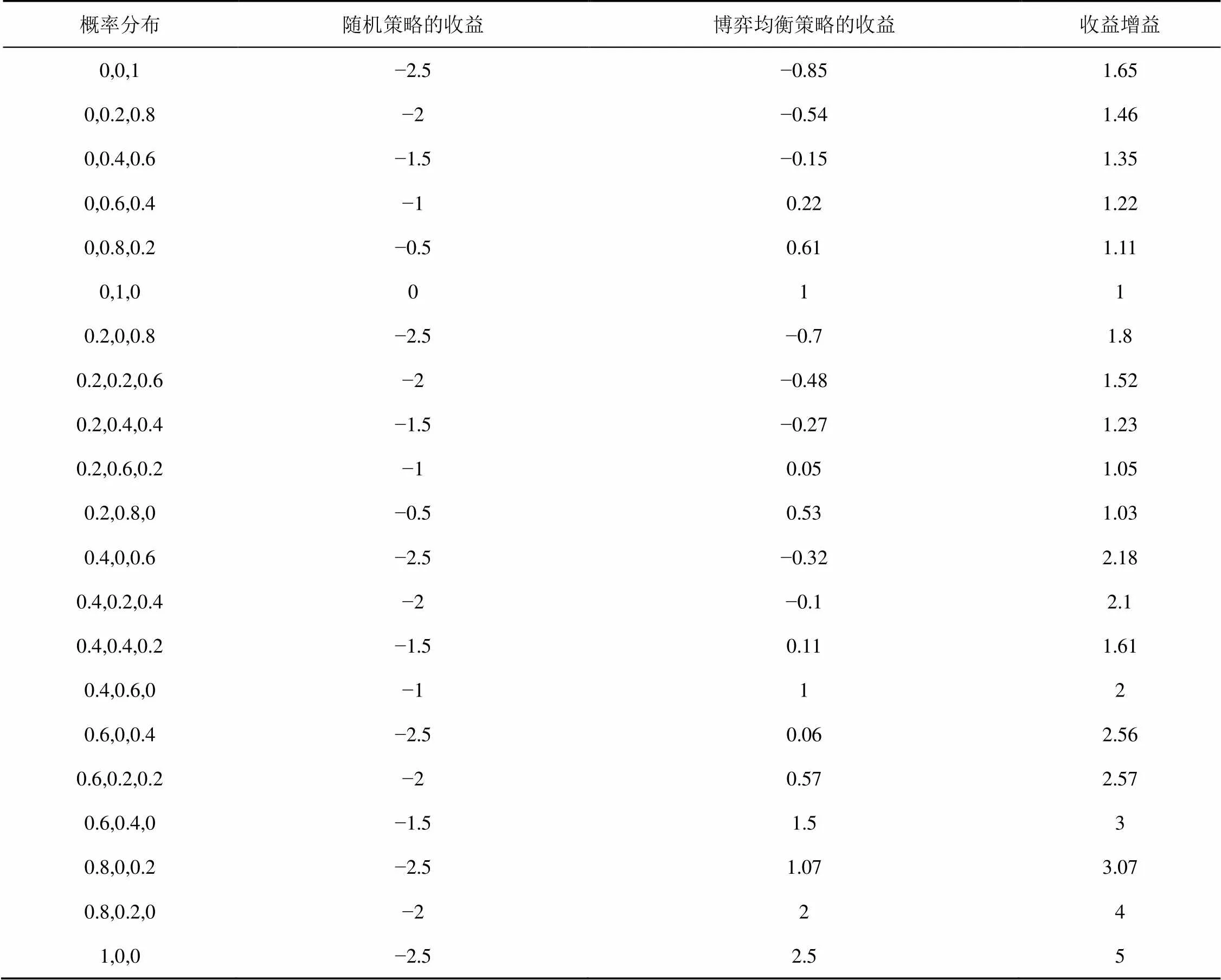

进一步地,通过改变攻击概率分布,观察防御者在2种情况的收益变化,比较均衡策略与随机策略所获收益的优劣,进而证明博弈均衡策略占优的一般性。为了方便比较,只考虑3种攻击类型:黑客1、黑客2和黑客3,结果如表4所示。

表4 博弈策略和随机策略的收益对比

一般来说,基于该博弈模型的混合策略不会劣于随机策略和纯策略。本节则进一步定量地刻画该博弈相比随机策略和纯策略的增益值。在表5中,防御者采用随机策略平均收益是−1.45,而使用贝叶斯−斯坦科尔伯格博弈均衡策略的平均收益是0.37。因此,无论攻击类型的概率如何分布,贝叶斯−斯坦科尔伯格博弈均衡策略一般优于随机策略。

4.3 自清洗机制分析

表5和表6分别是选取解决1到2个关键漏洞之后的收益关键结果。由表6可看出,如果防御者只有修复一个安全漏洞的资源能力,4为最关键的漏洞,4修复之后,收益增益最大,为1.163。如表7所示,如果资源能力可以修复2个安全漏洞,则解决的关键漏洞为3、4,修复3、4之后防御者的收益最高,收益增益为1.449,因此采取自清洗机制之后,根据防御者的安全资源修复关键漏洞之后采取该博弈策略之后,收益远高于最初的−0.62。

表5 解决一个关键漏洞的收益更新(关键部分)

表6 解决2个关键漏洞的收益更新(关键部分)

5 结束语

分布式异构控制器架构针对控制器本身以及开放的南北接口有可能被攻击者利用的脆弱点,能够有效地防止利用这些脆弱点实施APT攻击,尤其在一些关键的已商业部署的SDN网络等。同时,在提高安全性的同时,异构控制器的动态调度不可避免地引入了额外的开销代价,如动态调度控制器之后,控制器需要重新学习底层网络的端口、主机信息等,以重新部署网络功能,从而导致用户在此期间产生新的流请求服务无法上交到控制器处理,造成损失。

控制器作为SDN架构的核心,安全地位与日俱增。本文创新地设计了一种SDN安全控制层架构防御安全漏洞威胁,通过基于贝叶斯−斯坦科尔伯格博弈求得防御者最优调度方案,进而指导动态调度控制器。同时,为了更进一步提高控制层的安全性,本文提出了一种自清洗算法。通过实验定量地说明了博弈策略方案相比于纯策略和随机策略安全增益,自清洗机制使控制层一直维持在较高的安全状态。本文证明了动态调度控制器的应用概念,未来工作将以研究计算调度周期的问题模型,均衡成本和安全需求的最优调度周期为重点。

[1] KREUTZ D,RAMOS F M V, VERISSIMO P. Towards secure and dependable software-defined networks[C]//ACM SIGCOMM Workshop on Hot Topics in Software Defined Networking. 2013: 55-60.

[2] SHIN S, SONG Y, LEE T, et al. Rosemary: a robust, secure, and high-performance network operating system[C]//ACM Conference on Computer and Communications Security. 2014:78-89.

[3] LENG J, ZHOU Y, ZHANG J, et al. An inference attack model for flow table capacity and usage: exploiting the vulnerability of flow table overflow in software-defined network[J]. Water Air & Soil Pollution, 2015, 85(3):1413-1418.

[4] SONCHACK J, AVIV A J, KELLER E. Timing SDN control planes to infer network configurations[C]//ACM International Workshop on Security in Software Defined Networks & Network Function Virtualization. 2016.

[5] LEE S, YOON C, SHIN S. The smaller, the shrewder: a simple malicious application can kill an entire SDN environment[C]//ACM International Workshop on Security in Software Defined Networks & Network Function Virtualization. 2016.

[6] MORZHOV S, ALEKSEEV I, NIKITINSKIY M. Firewall application for Floodlight SDN controller[C]//The International Siberian Conference on Control and Communications. 2016.

[7] SHIN S, SNOS Y LEE T, et al. Rosemary: a robust, secure, and high-performance network operating system[J]. 2014: 78-89.

[8] TOOTOONCHIAN A, GANJALI Y. HyperFlow: a distributed control plane for OpenFlow[C]//Internet Network Management Conference on Research on Enterprise Networking. 2010:3.

[9] SHERWOOD R, GIBB G, YAP K K, et al. FlowVisor: a network virtualization layer[J]. 2009.

[10] YEGANEH S H, GANJALI Y. Kandoo: a framework for efficient and scalable offloading of control applications[C]//The Workshop on Hot Topics in Software Defined Networks. 2012:19-24.

[11] KOPONEN T, CASADO M, GUDE N, et al. Onix: a distributed control platform for large-scale production networks[C]//Usenix Symposium on Operating Systems Design and Implementation(OSDI 2010). 2010:351-364.

[12] DIXIT A, FANG H, MUKHERJEE S, et al. Towards an elastic distributed SDN controller[C]//The 1st Workshop on Hot Topics in Software Defined Networking (HotSDN 2013). 2013: 7-12.

[13] BERDE P, GEROLA M, and HART J, et al. ONOS: towards an open, distributed SDN OS[C]//The Workshop on Hot Topics in Software Defined Networking. 2014:1-6.

[14] LI H, LI P, GUO S, et al. Byzantine-resilient secure software- defined networks with multiple controllers in cloud[C]//2014 IEEE International Conference on Communications (ICC 2014). 2014: 695-700.

[15] ELDEFRAWY K, KACZMAREK T. Byzantine fault tolerant software-defined networking (SDN) controllers[C]//IEEE Computer Society International Conference on Computers, Software & Applications. 2016:208-213.

[16] LEE C, SHIN S. SHIELD: an automated framework for static analysis of SDN applications[C]//ACM International Workshop on Security in Software Defined Networks & Network Function Virtualization. 2016:29-34.

[17] WILCZEWSKI. Security considerations for equipment controllers and SDN[C]//2016 IEEE International Telecommunications Energy Conference (INTELEC). 2016:1-5.

[18] AHMAD I, NAMAL S, YLIANTTILA M, et al. Security in software defined networks: a survey[J]. IEEE Communications Surveys & Tutorials, 2015, 17(4): 1.

[19] PORRAS P, SHIN S, YEGNESWARAN V, et al. A security enforcement kernel for OpenFlow networks[C]//The First Workshop on Hot Topics in Software Defined Networks. 2012. 121-126

[20] SONCHACK J, AVIV A J, KELLER E, et al. Enabling practical software-defined networking security applications with OFX[C]// Network and Distributed System Security Symposium. 2016.

[21] MEDVED J, VARGA R, TKACIK A, et al. OpenDaylight: towards a model-driven SDN controller architecture[C]//IEEE International Symposium on World of Wireless, Mobile and Multimedia Networks. 2014:1-6.

[22] WANG T, LIU F, GUO J, et al. Dynamic SDN controller assignment in data center networks: Stable matching with transfers[C]// IEEE Conference on Computer Communications. 2016:1-9.

[23] LU Z P, CHEN F C, et al. Poster: a secure control plane with dynamic multi-NOS for SDN[C]//NDSS Posters. 2017.

[24] LEE S, YOON C. DELTA: a security assessment framework for software-defined networks[C]//Network and Distributed System Security Symposium. 2017.

[25] KIEKINTVELD C, MARECKI J, TAMBE M. Approximation methods for infinite bayesian stackelberg games: Modeling distributional payoff uncertainty[C]//The 10th International Conference on Autonomous Agents and Multiagent Systems. 2011:1005–1012.

[26] PARUCHURI P , PEARCE J P. Playing games for security: an efficient exact algorithm for solving bayesian stackelberg games[C]//The 7th International Joint Conference on Autonomous Agents and Multiagent Systems (AAMAS’08). 2008: 895−902.

[27] DAVID Jorm. 44CON LONDON 2015 Presentations[EB/OL]. https:// 44con.com/44con-london-2015/44con-london-2015-presentations/

[28] PITA J, JAIN M, TAMBE M, et al. Robust solutions to stackelberg games: addressing bounded rationality and limited observations in human cognition[J]. Artificial Intelligence, 2010, 174(15): 1142-1171.

Secure control plane for SDN using Bayesian Stackelberg games

LU Zhen-ping, CHEN Fu-cai, CHENG Guo-zhen

(National Digital Switching System Engineering & Technological R&D Center, Zhengzhou 450002, China)

A dynamic scheduling controller in SDN control layer was proposed by dynamically transform heterogeneous controlled in order to increase the difficulty of the attacker. Firstly, a dynamic scheduling method based on Bayesian Stackelberg games the attacker and defender were game participation on both sides, obtained the equilibrium, which guided the scheduling strategy. Secondly, introducing a self-cleaning mechanism, it improved the gain of the control layer security combined with game strategy form closed-loop defense mechanism. The experiments described quantitatively based on the game strategy compared with traditional safety control layer to deploy a single controller and adopt the strategy of random scheduling profit gain of the controller, and self-cleaning mechanism could make the control plane to be in a higher level of security.

software defined networking, network security, Bayesian Stackelberg games, controller

TP309

A

10.11959/j.issn.2096-109x.2017.00211

卢振平(1992-),男,河南商丘人,国家数字程控交换系统工程技术研究中心硕士生,主要研究方向为软件定义网络、网络先进防御。

陈福才(1974-),男,江西南昌人,硕士,国家数字程控交换系统工程技术研究中心研究员,主要研究方向为电信网关防、网络安全。

程国振(1986-),男,山东菏泽人,博士,国家数字程控交换系统工程技术研究中心助理研究员,主要研究方向为云数据中心、软件定义网络、网络安全。

2017-05-10;

2017-09-20。

卢振平,13203728376@163.com

国家自然科学基金创新群体基金资助项目(No.61521003);国家重点研发计划基金资助项目(No.2016YFB0800100, No.2016YFB0800101);国家自然科学基金青年基金资助项目(No.61309020);国家自然科学基金青年基金资助项目(No.61602509)

The Foundation for Innovative Research Groups of the National Natural Science Foundation of China (No.61521003), The National Key R&D Program of China (No.2016YFB0800100, No.2016YFB0800101), The National Natural Science Foundation of China (No.61309020), The National Natural Science Foundation of China (No.61602509)