基于模型的异常检测的发展

2017-11-20宫美

宫 美

(南京邮电大学 通信与信息工程学院,江苏 南京 210000)

基于模型的异常检测的发展

宫 美

(南京邮电大学 通信与信息工程学院,江苏 南京210000)

在过去几年中,许多技术用于检测异常、误用、网络攻击和其他网络安全缺陷。文中讨论一种基于模型的技术方案。该技术并不是全新的,其已经成功用于校验通信协议的标准模式。然而在很多情况下,网络系统会忽略这些标准和提议。为了解决这个问题,可以在通信协议中结合使用基于模型技术和异常检测技术。发现类似网络攻击的信号或恶意行为时,就对这些异常加以研究,可以显著提高防御成功率。首先使用网络协议中的理论和方法原理作为状态机,然后在网络安全领域检测应用情况,最后提出一些实验研究中应遵循的核心方向,尽可能实现一些突破性成果。

网络协议;基于模型的校验;异常检测;状态机;网络安全

0 引言

有很多协议可以识别恶意网络行为,例如模式识别、数据挖掘、数据统计和一些其他的技术,其中得到广泛关注的是模型驱动工程(MDE)。MDE广泛应用于软件开发过程中,计算机系统使用这种模型可以控制复杂度,并提供有效验证。核心MDE基于两种方法:模型检查—验证给定状态模型转换的状态空间;模型推理—通过应用自动学习算法,从系统组件的交互中产生模型。

模型检查和推理技术最关心的是网络安全领域。从网络安全角度看,MDE可能是一种理想化的工具,它可以观察IT系统的行为,并且可以发现异常事件。模型的有效性主要受到两个因素的影响:

(1)在部署期间意外产生异常或部署者没有掌握所需的技能,协议执行过程中可能会有其他的缺陷。

(2)由于不能对所有执行的模型都做充分准备,所以学习算法(最好是自动学习算法)需要在新的网络环境中推导出一个确切的行为方式。

所有不匹配这种模型的网络环境都可以试探这种网络协议的缺陷。曾经就有攻击者利用不匹配的模型实施攻击。因此需要新的技术来检测这些攻击,并作出积极防御[1]。文中第1节简要地展示了当前模型推理、自动学习模型的现状。在第2节展示了两种可以应用的模型推理和模型协议:一种是渗透僵尸网络命令与控制(C&C)协议[2],另一种是VoIP的侵入检测系统[3]。最后给出基于模型的异常检测在实际研究中的重要方向和结论。

1 模型现状

1.1模型推理

很多网络协议模型是基于建模师的需要建立的,如时间表、消息表和实体表等。若有两种已选择的状态间存在连接,则意味着有实际的事件导致了从一种状态到另一种状态的转变。虽然可以在文献上查到类似网络协议的状态机,但网络协议在实际执行时不是单纯的从一个系统到另一个系统的变换,很多时候它们会忽略标准。因此,这些标准或著名的状态机模型只能作为准线或下一步研究的出发点。模型推理技术的目的是为了主动或被动地学习状态机,在测试条件下描述系统,进而解决实际问题。

有限状态机[4]有两种类型:Moore状态机和Mealy状态机。它们的区别在于前者状态可以是接收或不接收,而后者没有接收状态,并且转换后的输出次序也是关键问题。对网络协议来说Mealy状态机模型更适合,因为它们都是反应系统,转换是其核心问题。模型协议推理确切来说是语法上的推理问题,因为推导状态机等价于学习一个常规语言。对状态机推理的主要程序有两种类型:

(1)主动型(也称为在线型),是基于推理系统的主动探测,被称为测试状态系统(SUT);

(2)消极型(也称为离线型),是基于时间分析系统轨迹,并从中推导出模型。

1.2SUT行为的学习状态机

1.2.1主动式学习

协议推理模型的方法主要应用在TCP(传输控制协议)和SIP(会话初始化协议)上。图1展示了主动学习方式的框图[5]。

图1 SUT主动学习行为

假设系统到模型(测试状态系统)可以通过Mealy状态机

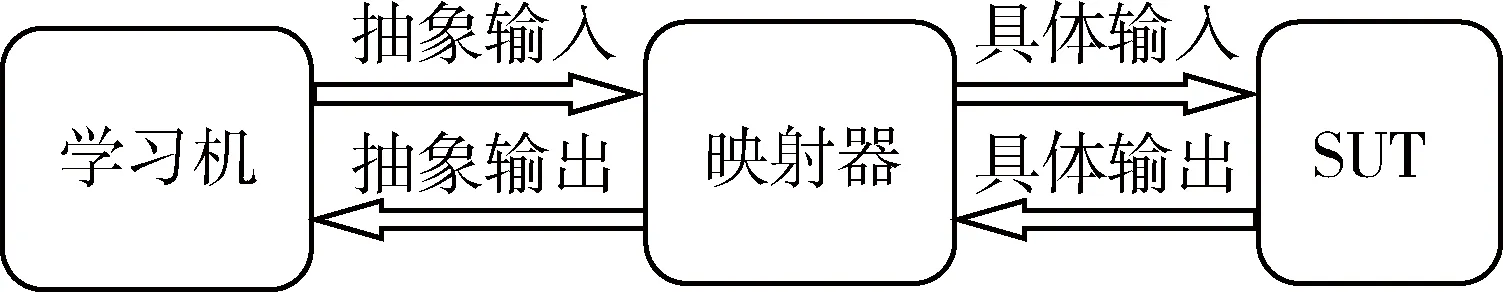

一般来说,网络协议有大量的输入和输出参数。这表明网络协议有必要增加推理算法的有效性。如图2所示,在学习机与SUT之间放置第三个实体——映射器,是一个合理的解决方案。抽象输入和输出由具体输入输出拆分得到,其按照以前的相关方式拆分成等价类。映射器把抽象输入转换成被SUT接受的具体输入。在反方向上,映射器又把具体输出转化为学习机使用的抽象输出。

图2 使用映射器的SUT主动学习行为

1.2.2消极式学习

消极式学习是基于系统中历史痕迹演绎出的模型。tcpdump或Wireshark模式就是使用消极式学习模式。通过执行ReverX,使用协议的相互作用,从网络痕迹中推断出协议说明。

消极式推演网络协议模型,需要包含两个模型:语言模型,可以把网络协议看做正式语言;不同种类消息间关系的实体协议模型。

在图3中展示了基于ReverX体制,消极学习的两种模型推理。

图3 ReverX工具的消极型学习示例

(1)推导语言

推导一种语言有几种方法。除了已知的应用消息类型、领域的聚合、分区以及特征描述等,还可以使用状态机。使用状态机时[4],推导一个语言由两步组成:

①状态机的构建,其仅从网络痕迹上接收消息;

②对相同消息类型的不同范例进行统一化。这种方法也可以与主动式学习方法结合使用。

(2)推导协议状态机

可以使用与推导语言相同的方法去推导协议状态机。过程由以下几步组成:

①提取应用会话——状态机必须对每个应用会话进行推导,其中一个程序会话由一组消息序列组成;

②构造局部状态机;

③缩减——从第二步开始状态机可以最小化为一种普通状态。

2 基于模型的网络安全

模型推导领域的成功使得开发领域也有了更广泛的前景。本文关注网络安全以及应用MDE之后的好处,展示了在网络安全上应用基于模型方法的重要结论。

2.1僵尸网络C&C协议

Cho[6]展示了分析僵尸网络命令和控制(C&C)协议的方法,其贡献是在高延迟的网络环境中建立了一种推导完全状态机的新方法,使用Mealy状态机建模方法对协议建模;为了最小化在推导过程中产生的查询数目,还使用了一个高效的程序,其中试验台的设计也需要注意。它可以被视为这种推导系统的设计命题,并且能有效地推导出模型,提供应用最优化的数据证明。试验结果证明了这个方法非常有吸引力。在推导C&C模型的过程中发现了一些关键环节和设计缺点:

关键环节:

(1)僵尸网络中垃圾邮件的容量关键取决于服务器的类型;

(2)找到一种可以从C&C服务器获取垃圾邮件模板的简单方法;

(3)如何检测背景通信。

主要缺点:

(1)没有隐藏监测流量, 僵尸主机可以检测到其高容量;

(2)这种方法不能推导出基于数据/时间触发的协议;

(3)对所有潜在的应用来说精度可能不够;

(4)使用复杂语法(表达性语言)的协议需要使用其他方法推导。

根据对僵尸网络渗透的观察,Caballero[7]提出了如何在黑盒中展示僵尸网络的问题——黑盒中C&C协议语言和协议状态机都是未知的。 他们解决了第一个问题——从给定样本中提取消息格式。基于这点,可以构建出MegaD僵尸网络,并引入缓冲拆解技术,从其他存储缓存中通过重构输出缓存的进程去提取发送消息的结构。并根据当前的技术开发了一个工具Dispathce,针对已知和未知的MegaD C&C协议消息进行测试,测试结果表明这种方法对僵尸网络的渗透有效。

2.2VoIPIDS

另一种新的入侵检测系统是VoIP IDS[8],在IP电话系统后检测网络协议。该系统主要关注基于SIP和基于RTP模型的攻击:(1)对于SIP:取消Dos和BYE Dos;(2)对于RTP:多媒体垃圾邮件和RTP包泛滥。这些攻击的签名被保存在VoIP IDS的数据库中,在运行期间使用。VoIP IDS操作如下:

(1)该系统针对每个VoIP[9]并行跟踪SIP和RTP状态机的进度;

(2)观察并检测这个模式下状态发生改变的序列;

(3)如果观察到不符合规范的模式,IDS会发出警告并通知管理员。

在该系统中存在延迟100 ms左右的问题,不过这个应该是可以接受的。而且还可以有其他方案来解决这个问题,所以这个想法值得继续研究。有结果表明,在没有任何攻击误报的情况下,系统检测精度可以达到100%。不仅如此,这个系统可以应用于未知的攻击。

3 结论和建议

在本文中评估了一些基于模型的网络安全解决方案。从评估中发现,通过使用状态机的自动推理来做网络协议的模型是一个不错的解决方案,可以应用在各种防御工具中,例如防病毒、反恶意软件、入侵检测和预防体系等。针对这些想法,本文提出了两种成功的部署:(1)妥协的僵尸网络C&C协议[10];(2)VoIP入侵检测系统。有了这些基础,研究界可以制定一些方向,并在接下来着重研究:

(1)防止主动学习防御被检测到——主动学习方式是基于攻击者对系统的主动探测,所以需要一些技术来对其进行隐藏,比如:混淆和误导等。

(2)推理方法——需要更好的协议语言和状态机来解决一些问题,比如协议类型的广泛应用。此外,应该排除协议标准以及不相关的手册指南对协议语言的影响,这样才能使推论更有效。

(3)实时和自动设计——只有完全自动、实时、有效的设计才能适用于实际应用。因为它需要把实际运营环境考虑在内(尤其是现代网络流失的速度),根据工具的准确度做出正确的处理。因此,产业标准的解决方案还有发展空间。

(4)检测——虽然文献[8]提出了对攻击途径进行签名,但是笔者并不希望在技术层面做这些准备。因为这些工作需要手动完成,例如选择观察参数,而且要尽可能对这些过程进行简化。

[1] 杨宏宇,朱丹,谢丰,等.入侵异常检测研究综述[J].电子科技大学学报,2009,38(5):587-596.

[2] 童维兵.高安全性的VoIP系统研究与实现[D].北京:北京邮电大学,2011.

[3] 苏云琳.僵尸网络检测系统的分析与设计[D].北京:北京邮电大学,2010.

[4] 谭同超.有限状态机及其应用[D].广州:华南理工大学,2013.

[5] 徐冉冉.基于主动学习的智能算法及其在模式分类中的应用[D].无锡:江南大学,2013.

[6] CHO C Y,BABIC D,SHIN E C R,et al.Inference and analysis of formal models of botnet command and control protocols[C].In Proceedings of the 17th ACM Conference on Computer and Communications Security (CCS’10).ACM,New York,USA,2010:426-439.

[7] CABALLERO I,POOSANKAM P,KREIBICH C,et al.Dispatcher:enabling active botnet infiltration using automatic protocol reverseengineering[C].In Proceedings of the 16th ACM Conference on Computer and Communications Security (CCS’09).ACM,New York,USA,2009: 621-634.

[8] SENGAR H,WIJESEKERA D,Wang Haining,et al.VoIP intrusion detection through interacting protocol state machines[C].International Conference on Dependable Systems and Networks(DSN’06),Philadelphia,PA,2006: 393-402.

[9] 施慧莉.VoIP网络的系统结构演进[J].电子技术应用,2008,34(1): 75-77,80.

[10] 杨智兴.僵尸网络如何躲避检测机制的研究[J].微型机与应用,2014,33(12): 64-65.

The development of model-based abnormal detection

Gong Mei

(College of Telecommunications and Information Engineering, Nanjing University of Posts and Telecommunications, Nanjing 210000, China)

Over the past few years,many technologies have been used to detect anomalies,misuse,cyber-attacks and other network security flaws.And now the model-based technique will be discussed.This view is not entirely new,and model-based technique has been applied to validate the standard models of communication protocols.Nevertheless ,in many circumstances,the network system will ignore standards and proposals.To solve this problems,it will be a useful solution to combine model-based technique with abnormal detection in communication protocol.When a signal,which is similar to network attacker,or malicious behavior is found,the further research will begin,and this method could obviously improve the success rate of defense.Firstly, we use the method principle of communication protocol as state-machine,and then inspect the application in the field of network security, lastly,put forward some core directions that experimental research should follow to obtain some significant achievements as far as possible.

communication protocol; model-based validation; abnormal detection; state-machine; cyber security

TP393

A

10.19358/j.issn.1674-7720.2017.21.003

宫美.基于模型的异常检测的发展J.微型机与应用,2017,36(21):8-10.

2017-04-14)

宫美(1993-),女,硕士,主要研究方向:卫星通信技术。