通过网络分析验证IPS设备攻击误报

2017-11-08

问题描述

某用户反应:根据IPS上报的日志发现,每周某网站服务器都会上报,由内到外发起的Adobe Acrobat/Reader BMP处理远程栈缓冲区溢出(APSB11-24)攻击,数量非常多。用户不能确定是否存在问题。我们知道Adobe Acrobat和Reader及更早版本的Windows和Macintosh版,在实现上存在远程代码执行漏洞。远程攻击者可利用此漏洞执行任意代码,属于应用程序漏洞。

分析结论

经过上述分析,我们认为该行为是正常的下载PDF文件的行为。由于该PDF文件编码中,可能含有和该攻击特征值相同的字段,所以IPS会误报为(APSB11-24)Adobe Acrobat/Reader BMP处理远程栈缓冲区溢出攻击,并且对其进行了阻断。被阻断后客户端因某种原因继续请求该文件,所以IPS对该攻击的上报次数非常多。

建议用户向IPS设备厂家核实该警报的特征库,是否有更新的特征库。如果有更新对IPS进行升级;修改IPS策略,把阻断行为改为警告。由于该漏洞是应用程序漏洞,即使请求该链接,也只是普通的文件下载,不会对服务器造成影响。

分析价值

网络分析技术对常规网络管理手段是一个很好的补充。可以深入分析IPS等安全设备的告警信息,并能提供数据包级的分析依据。

分析过程

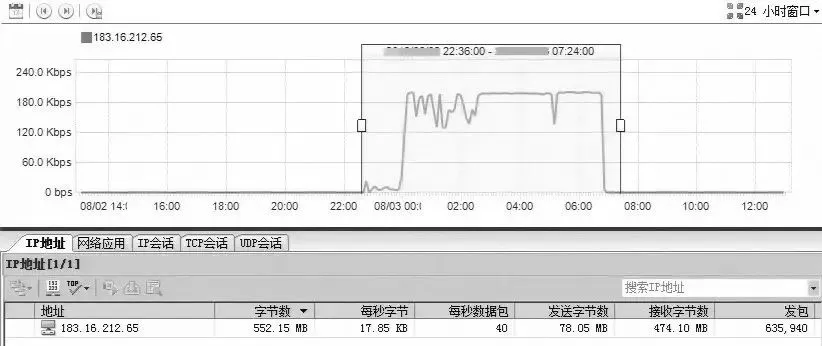

我们对IPS上报该问题最严重的主机(183.16.212.65)进行数据采集及详细分析。如图1所示,我们发现该IP的访问时段比较集中,主要发生在夜间和凌晨。我们下载数据包对其进行精细分析。

图1 数据采集及分析

查看TCP会话视图发现,183.16.212.65与内部服务器通讯的TCP会话,全部是由183.16.212.65发起连接,访问服务器的80端口。所以IPS上报的由内到外的攻击是属于误报。

通过查看HTTP请求日志发现,183.16.212.65主机请求的全部是http://www.XXXXX.com/xxxxx 137.pdf。 而 且,在 每 个TCP会话中,我们都能够看到很多TTL值与正常通讯数据包存在差异的RST(重置)数据包。说明在数据传输的过程中,该链接被IPS阻断掉了。而在1318秒之后,客户端又会继续请求该链接,该过程会重复多次。

由于该漏洞是针对于Adobe的应用程序的漏洞,所以对内部服务器的影响不大。为了排除内部网站服务器被恶意控制的可能性,我们再来分析被请求的文件是否正常。我们下载了该文件,并且对其进行病毒查杀,并未发现任何异常。

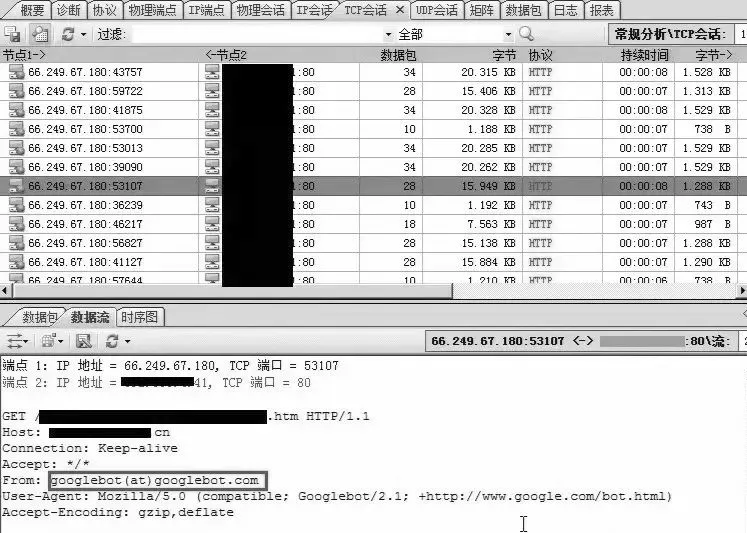

我们又下载了几个上报该问题IP的数据包分析,发现其他IP多是对该网站的爬站行为。请求到http://www.XXXXX.com/xxxxx 137.pdf链接时发生报警。(如图2所示,Google对该网站爬站)

图2 TCP会话视图

为了验证IPS的上报准确性,我们下载该文件,查看IPS的处理行为。

我们从互联网上下载该PDF文件,看到IPS上报由内到外的(APSB11-24)Adobe Acrobat/Reader BMP处理远程栈缓冲区溢出攻击,目的地址为1.203.32.11(本机IP地址),见上两图。而我们的操作,仅仅是从外网正常的下载了正常的文件。所以证明该项警报为误报。