基于全同态加密的云数据安全方案研究

2017-10-24许爱雪温洪念

许爱雪 张 诣 温洪念

(石家庄铁路职业技术学院 河北石家庄 050041)

基于全同态加密的云数据安全方案研究

许爱雪 张 诣 温洪念

(石家庄铁路职业技术学院 河北石家庄 050041)

同态加密可以在加密后的数据上直接操作,其结果解密后与直接对明文进行操作的结果一样。把同态加密应用到云中,可以有效解决当前云大部分安全问题。本文提出一种融合代理重加密和同态加密的云数据分享方案:首先利用PKI完成数据所有者和用户的身份认证及密钥的产生和分发工作;数据所有者对数据进行特征划分,再引入代理重加密机制,利用RSA乘法同态的特性实现对加密数据进行授权访问控制。

同态加密 代理重加密 云数据

1 引言

云从网格计算、分布式系统、虚拟化等一系列技术发展而来。云是一种基于互联网的、大众参与的计算模式[1],其计算能力、存储能力、交互能力等是动态、可伸缩、被虚拟化的,而且以服务的方式提供。

由于云的巨大应用价值以及巨大的潜在市场,国内外各大IT厂商都已推出自己的云产品。目前,Amazon、Google、Microsoft、IBM等公司提供的云服务得到蓬勃发展,不论企业还是个人可通过数据和服务外包的形式使用云平台,令“一切皆服务”成为云的核心概念。据Gartner[2]统计2009年全球云规模约586亿美元,而到2014年为止,己经达到1488亿美元。在中国的电信、教育、政府、金融以及医疗等行业中,经调查的55%企业表示,预计将超过整体IT预算的10%花费到云服务搭建中。数据显示,中国2010年的云市场规模约为167亿元,而到2013年底,云规模已经突破1174亿元,其年复增长率高这91.5%。在未来的几年里,云极有可能取代现有的公共网络结构。

然而,云在普及的过程中,其安全问题日益凸显[3-5]。2009年月,Google公司发生大量用户隐私文件外泄事件。2010年3月,苹果公司ipad用户隐私数据泄露。2011年3月,谷歌邮箱再次爆发大规模的用户数据泄漏事件,约15万Gmail用户发现自己的所有邮件和聊天记录被删除,部分用户发现自己的账户被重置。同年4月,亚马逊云数据中心服务器大面积宕机,造成用户巨大经济损失。所以,云安全产品是保证云计算产品在复杂的网络环境中正常运行与服务的重要设施。作为一种新兴的技术,云计算的安全问题尚未得到充分的重视和研究。2010年在旧金山召开的RSA信息安全会议上,RSA球总裁亚瑟科维洛表示云的安全问题阻碍了云的进一步发展。安全问题是用户使用云时的最大的顾虑,在云高速扩张的同时,云安全问题已经是人们关注的热点。

2 全同态加密

通常数据加密技术是一种保障数据安全性的重要手段。在具有一定安全性的加密机制中,除非拥有解密密钥,任何人是无法直接根据获取密文恢复出明文。同态加密的概念是由 MIT 的 Rivest、Adleman 和 Dertouzos 于 1978 年提出的。同态加密技术是一种能对加密数据直接进行计算的加密技术。对同态加密的密文进行操作产生的结果是有意义的,其计算输出等价于对明文数据进行相应操作后再进行加密得到的结果[6-8]。

2009年Gentry首次提出的基于理想格的全同态加密方案[9]构造复杂,不易实现。在2011年对该方案进行了改进[10],下面简要介绍该方案:

Enc(m, d, r):对任意1bit 明文m∈{0,1},生成噪声向量ui以0.5的概率取值为0,分别以0.25的概率取值为±1,加密得到密文:

Dec(c, w):利用私钥sk=w 解密c,m=[c⋅w]dmod2;

ii为随机选取的整数,li从集合随机选取{1,2,…,s},则重加密过程:

3 基于同态加密的云数据分享方案

3.1 代理重加密

代理重加密技术是密文间的一种密钥转换机制。确切的说,代理重加密是指,一个半可信代理人通过代理授权人产生的转换密钥把用授权人的公钥加密的密文转化为用被授权人的公钥加密的密文,而这两个密文所对应的明文是一样的,这样和之间就实现了数据共享。在这个过程中,代理人得不到数据明文信息,从而降低了数据泄漏风险。这里的半可信是指代理者会按照方案来进行密文的转换。

按照密文的转换次数不同,代理重加密可以分为单跳代理重加密和多跳代理重加密。单跳的意思是密文只被转换了一次,多跳允许密文被转换多次。按照密文转换方向不同,可分为单向代理重加密和双向代理重加密。单向代理重加密只能把授权人的密文转换成被授权人的密文,双向代理重加密可以授权人的密文和被授权人的密文相互转换。本课题利用的是单向单跳代理重加密,其包含的算法:

PRE.Setup:根据输入的安全参数产生系统参数,然后根据系统参数设置工作环境。

PRE.KeyGen:密钥生成参数,生成授权人和被授权人各自的密钥对。

PRE.ReKeyGen:授权人利用自己的密钥对和被授权人的公钥产生一个代理重加密的密钥,并把该密钥通过安全途径传给代理者。

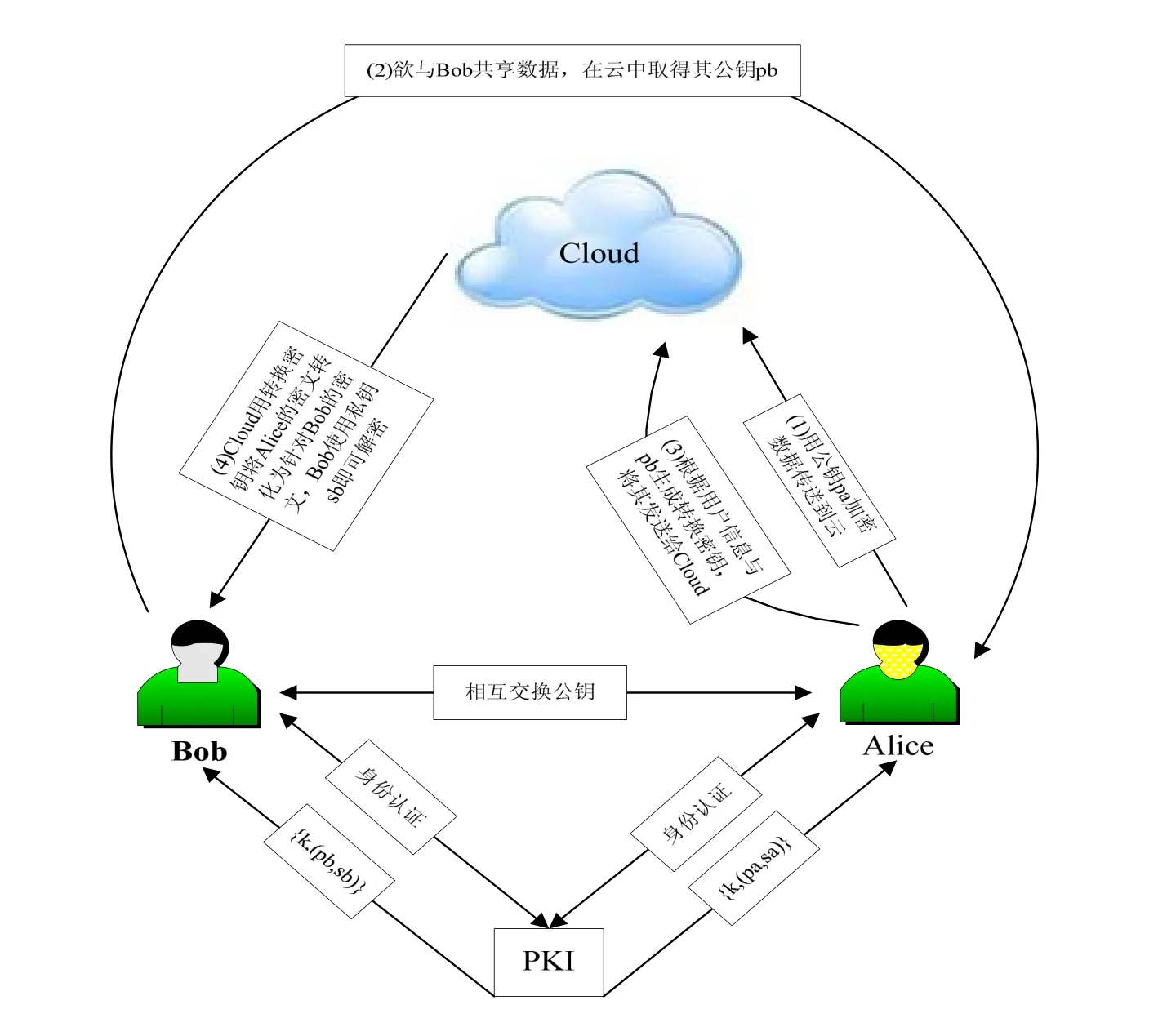

图1 云数据安全方案设计

PRE.Enc:加密函数,授权人利用自己的公钥对将要外包的数据进行加密,得到代理重加密的原始明文。

PRE.ReEnc:重加密函数,云利用代理重加密密钥对原始密文再次加密,所得密文实际上就是被授权人的公钥加密下的密文,本文称之为代理重加密密文。

PRE.Dec:解密函数,被授权人利用自己的私钥对代理重加密密文进行解密,就得到相应明文;或者代理人利用自己的私钥对原始密文进行解密得到相应的明文。

3.2 云数据分享方案

本文利用乘法同态加密算法保证云计算的安全性,以RSA和AES来构造同态体制。 为便于说明,假定数据所有者为Alice,特定的授权者为Bob,云上的代理重加密操作为 T,如图1所示。

方案主要由以下部分组成:

(1)基于PKI的身份认证、密钥产生和分发

该阶段完成系统初始化工作,PKI完成对Alice、Bob的身份认证;PKI产出两组RSA密钥对和一个AES的密钥。

(2)加密数据外包

数据所有者Alice需要在此阶段主要完成两个任务,一是数据特征提炼,二是把提炼的特征数据加密后传到云中存储。其中的重点是Alice需要对提炼出的文件特征进行两次加密后再上传到云,其过程为:第一次是对称加密,Alice对这n个特征向量数据使用密钥k进行AES加密;第二次对上述加密数据使用Alice的公钥进行RSA加密,最后Alice将经过两次加密的数据传送到云端保存。

(3)产生代理重加密密钥和访问控制向量

对用户Bob来说,要想从云中分享到数据,需要向云提交自己的数据访问请,云确认Bob的要求后,云再与Alice交互,Alice认为可以给Bob分享数据这时,Alice要根据自己的公钥以及Bob的公钥实时产生一个针对Bob的代理重加密密钥、一个用来控制 Bob 对数据访问的时限时间戳和一个用Bob的公钥进行加密的访问授权向量。

通过不同的访问控制向量,Alice可以把这份加密数据分享给具有不同授权的用户,为掩饰文件f特征向量维数,Alice取一个大于n维的访问控制向量,该访问控制向量为0时代表不具有此项特性授权,访问控制向量为1时代表具有此项特性授权。

另外, Alice利用公钥自己的公钥以及Bob的公钥等信息生成代理重加密密钥和与之相关的时间戳,并把这两个数据一起传送到云端。

(4)云端代理重加密计算

当云端得到Alice两次加密后的数据和代理重加密密钥后,运行代理重加密函数,完成代理重加密运算,得到Bob的公钥下的两次加密后的密文。

(5)用户数据的访问

如果一样利用RSA乘法同态特性计算得到允许Bob访问的密文数据项,否则,不进行任何操作。

(6)用户权利撤销

Alice可以通过多种手段来控制用户的权利,可以通过时间戳本身来控制,时间戳到期,访问控制向量自然失效,云端不回应Bob的要求。用户也可以不产生Bob的代理冲加密密钥和访问控制向量。整个过程中,云作为半可信的中间实体,只作为数据载体和复杂运算的工具,没有任何权利控制能力。

(7)用户权利重新生成

用户权利的重新生成有两种情况,一是访问控制向量的时间戳到期,二是访问特征向量有变化。无论哪一种情况都需要Alice重新生成Bob的访问控制向量和相应的时间戳。与该用户是否有历史访问权限无关。

4 结论

云存储是云计算模式的优势之一,这种模式一方面解决了用户大数据存储的难题,另一方面也为数据分享创造了有利条件。但由于受限于传统安全机制的限制,一直以来,困扰云数据分享的安全问题没有得到很好的解决,这已经严重阻碍了云存储的应用发展。本文提出综合利用 PKI、代理重加密和同台加密的一种云数据分享方案,本文首先利用 PKI 完成数据分享前的一系列安全认证和密钥产生与分发,然后利用代理重加密来实现数据分享,最后利用同态加密的性质完成授权访问控制。该方案的安全机制突出,管理方便,并且具有一定细粒度的用户的访问权限控制。 但是由于公钥密码体系本身的加解密效率不高,在大数据的处理上先天优势不明显,因此,本方案对文件本身的特征提取能力要求比较高,比较适合用在一般规模的统计分析中。

[1] Armbrust M, Fox A, Griffith R, etal. A view of cloud computing[J]. Communications of the ACM, 2010, 53(4): 50-58.

[2]冯登国, 张敏, 张妍等. 云计算安全研究[J]. 软件学报, 2011, 22(1): 71-83.

[3]Jansen W, Grance T. Guidelines on security and privacy in public cloud computing[J]. National Institute of Standards&Technology, 2011, (3): 149-151.

[4]Ertaul L, Singhal S, Saldamli G. Security challenges in cloud computing[C]. Security and Management, 2010, 36-42.

[5]Takabi H, Joshi J B, Ahn G J. Security and privacy challenges in cloud computing environments[J]. IEEE Security&Privacy,2010, 8(6): 24-31.

[6]Coron J S, Naccache D, Tibouchi M. Public key compression and modulus switching for fully homomorphic encryption over the integers[C]. Advances in Cryptology-Eurocrypt 2012. Springer Berlin Heidelberg, 2012: 446-464.

[7]Cheon J H, Coron J S, Kim J, et al. Batch fully homomorphic encryption over the integers[C]. Advances in Cryptology-Eurocrypt 2013. Springer Berlin Heidelberg 2013: 315-335.

[8]Gentry C, Halevi S. Fully homomorphic encryption without squashing using depth-3 arithmetic circuits[C]. Foundations of Computer Science (FOCS), 2011 IEEE 52nd Annual Symposium on. IEEE, 2011: 107-109.

[9]Gentry C. Fully homomorphic encryption using ideal lattices. In STOC ’ 09, ACM, 2009:169-178.

[10]Gentry C, Halevi S. Implementing Gentry's Fully-homomorphic Encryption Scheme[C]. Springer, 2011: 129-148.

Application of Homomorphic Encryption Based on Cloud Computing Security

XU Ai-xue ZHANG Yi WEN Hong-nian

(Shijizhuang Institute of Railway Technology Shijizhuang Hebei 050041 China)

Homomorphic encryption can process the homomorphic encrypted data directly, and after decrypting the processed result, they can get the same thing that was directly processed from plaintext.Application of homomorphic encryption in cloud computing can effectively solve most security problems of current cloud computing. In this paper, a secure scheme for cloud data which is based on proxy re-encryption mechanism and homomorphic encryption is proposed. Firstly, the scheme introduced one mature technique—PKI. PKI analyzed the data owner and the user’s identity authentication, and then produced and distributed keys. Secondly, data owners extracted characteristics of data and produced access feature vector.Then it introduced proxy re-encryption mechanism to realize the encrypted data access control by using the properties of the RSA multiplicative homomorphism.

homomorphic encryption proxy re-encryption cloud computing

A

1673-1816(2017)03-0063-05

2016-06-18

许爱雪(1989-),汉,河北衡水人,学士,助教,研究方向光纤通信。

河北省高等学校科学技术研究重点项目:ZD2016057;科技厅自筹项目:15214519。