改进的4D过程咨询方法介绍

2017-08-09谢宗晓南开大学商学院

谢宗晓(南开大学商学院)

赵秀堃(天津财经大学商学院)

本刊特约

改进的4D过程咨询方法介绍

谢宗晓(南开大学商学院)

赵秀堃(天津财经大学商学院)

本文将Schein的过程咨询与PDCA相结合,提出了包括诊断、设计、实施和交付四个主要步骤的“改进的4D过程咨询”模型。

信息安全 过程咨询 行动研究

谢宗晓 博士

“十二五”国家重点图书出版规划项目《信息安全管理体系丛书》执行主编。自2003年起,从事信息安全风险评估与信息安全管理体系的咨询与培训工作。目前,已发表论文55篇,出版专著12本。

信息安全管理系列之三十

在信息安全实践中,限于能力等原因,更多的企业会选择专门的服务供应商,例如,GB/T 22080—2008 / ISO/IEC 27001: 2005(信息安全管理体系)的实施咨询就已经成为专门的行业。但是在信息安全领域中,并没有合适的方法论对其进行指导,下文对Schein的过程咨询方法根据信息安全情境进行了初步的改进。

谢宗晓(特约编辑)

1 行动研究

在社会科学领域,着重科学与实践结合的研究,通常被称为行动研究[1]。行动研究所特有的“临床视角(a clinical perspective)”,使研究者在其研究过程中又处于“帮助者”角色[2],因此行动研究特别契合高度实践性的学科,例如,教育研究和信息系统研究等。

在不同的学科,甚至仅在信息系统研究领域,行动研究就呈现了丰富的多元方法。以研究步骤为例,规范行动研究(Canonical Action Research,CAR)是最常见的模式,Susman 与 Evered将其定义为5个迭代的步骤:1)诊断(Diagnosis);2)行动规划(Action Planning);3)行动实施/干预(Action Taking / Intervention);4)评价(Evaluating);5)针对性学习(Specifying Learning)[3]。Schein的过程咨询则被定义为7个步骤[2]。但是,无论如何多元化,行动研究都有其核心的特征,因为行动研究强调行动情境(action context),而不是一味的追求普适性。例如,在本质上行动研究的步骤都脱离不了Blum[4]的两步骤法:诊断与治疗。不同的行动研究模式只是为了让这两个步骤与情境更加契合。

总之,无论在任何领域,以何种模式实施,行动研究都要求即时的“社会介入(social intervention)”,行动研究如同不追求精确控制的实验[1],或者介入式的案例研究。信息安全领域,诸多研究都是为了产生“为行动服务的知识”,研究者试图要改变国内当前信息安全实践困境,迅速提升组织的信息安全管理能力,同时也促进当事人系统地学习和知识的积累,这个目标很难在案例组织中自然而然地实现,研究者作为信息安全专家即时介入是最可行的途径之一。

2 过程咨询:一种行动研究模式

如上文所述,行动研究是一类研究的统称,是一种多元化的方法。过程咨询是行动研究的一种模式,最早起源于Schein的社会心理学培训。由于样本难于获取等原因,在信息系统研究领域,应用过程咨询的行动研究并不多见。虽然信息安全部署是迭代的循环,但是我们只选择了其中一个周期作为研究对象,单拿出来看,这是一个线性的过程,这是其一;第二,研究过程严格结构化;第三,我们的研究人员以专家身份参与并主导了整个项目,不仅是普通的合作关系;最后,虽然项目中也包括了培训和系统设计等内容,项目最主要目的还是考虑组织发展。基于以上原因,我们选择了过程咨询作为本文中行动研究的形式。

过程咨询强调在问题解决或决策过程中的动态的沟通以及客户和咨询师之间关系的建立。此外,过程咨询与临床视角经常会被整合在一起应用,临床视角是Lewin在1947年就就提出的概念[5]。事实上,作为专家或医生的角度,两者存在较大的相似。

3 案例:大都集团

大都集团(注:化名)是一个全球化的公司,总部设在北京,到2014年底,员工大约达到15000人,拥有39家全资或控股子公司,以及2家上市公司。在美国和欧洲都有分支机构。由于公司规模的迅速扩大以及公司的业务性质,在信息化方面相对比较落后,IT部门在集团内话语权比较弱。由于最高领导者的重视,2014年6月,大都集团成立保密与安全部,与IT部门并列,原则上讲,实现了信息系统安全与运维在组织层次的分离。

但是,工作进展并没有预期的顺利,在接下来的几个月,很快陷入了“高层管理高度重视,基层人员热情响应,中层管理消极怠工”的状态。更具体地讲:第一,虽然高层管理和基层人员具备一定的信息安全意识,但这些安全意识缺乏体系化,大都来自媒体的报道或者道听途说;第二,由于信息安全在一定程度上会影响信息系统的便利性,基层人员在涉及安全操作行为时,也有一定的抵制,例如,在离开工作位时必须进行锁屏;第三,由于公司的考核方式没有考虑信息安全,导致中层管理人员没有足够的精力应对主营业务之外的工作,严重缺乏信息安全部署热情;第四,在信息安全的顶层设计中存在一定的不合理,例如,由于历史遗留问题,IT部门也有内部的信息安全部门,这与集团的保密与安全部工作职责上存在一定的交叉;第五,信息安全主管部门,即保密与安全部,急于开展工作,但是由于成立的比较晚,缺乏足够的实践经验。

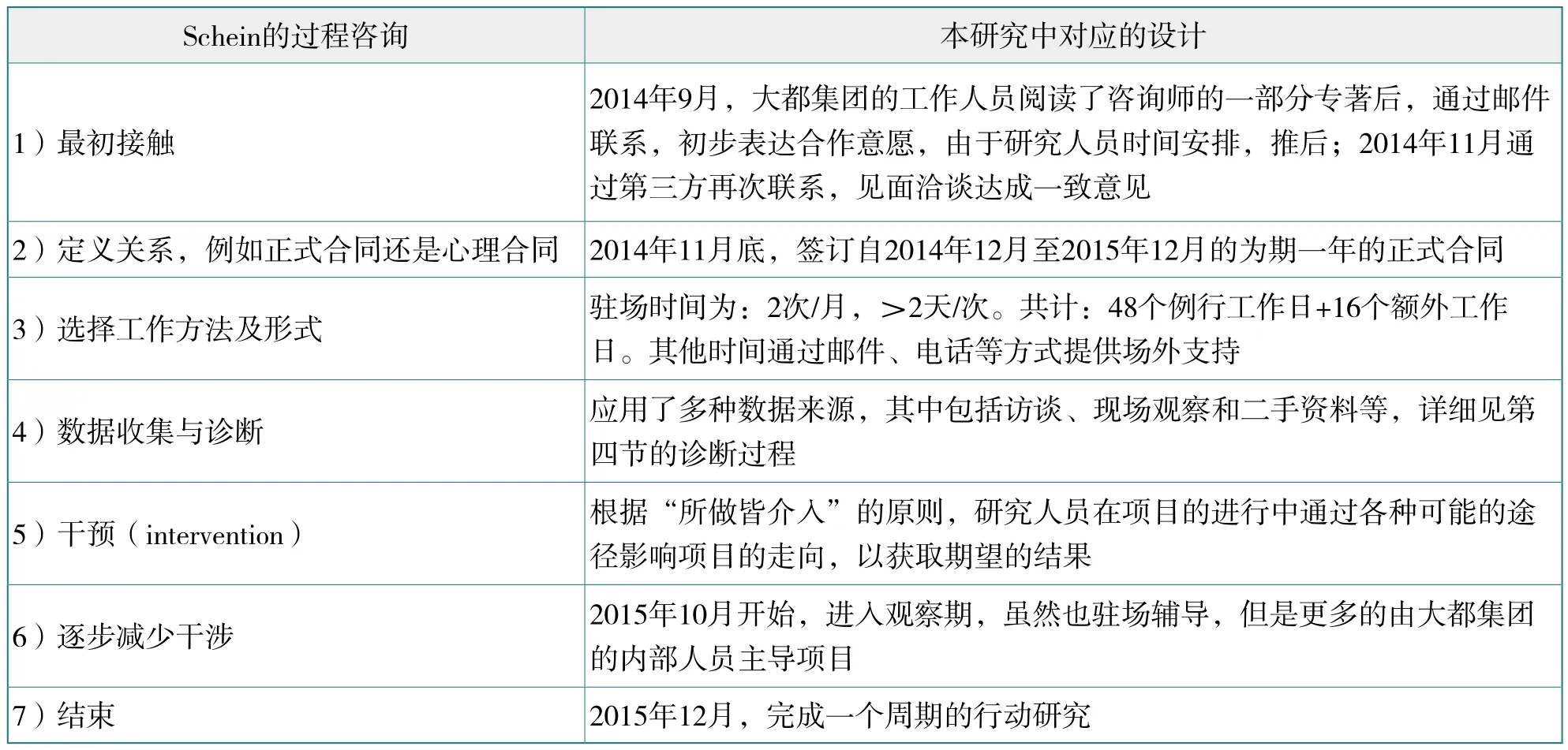

2014年11月,大都集团的信息安全主管人员通过第三方联系到咨询师,经过探讨,双方一致决定按照Schein所定义的过程咨询步骤进行一个周期的行动研究。表1是本研究中相应活动的描述。

4 改进的4D过程咨询

但是,Schein过程咨询的7个步骤对于高度结构化的信息安全部署而言存在一定的不足。过程咨询其中一个重要的目标是做知识转移,而不仅仅是发现或验证理论,即便是在理论方面有所关注,也更偏向于“实践的理论”。过程咨询是在咨询师/医生的视角思考客户组织所面临的问题,或者说是基于专家的“临床视角”的方法。

表1 过程咨询基本步骤

也就是说,同样的活动,因不同的视角被人为地划分为不同的步骤,这本身就违背了Schein所强调的过程咨询的一个重要原则,即“客户最终拥有问题与解决方案”。基于此,我们对其中的7个步骤与成熟的PDCA(Plan-Do-Check-Act)整合在一起,简化为“改进的4D(Diagnosis,Design,Do,Deliver)过程咨询”。具体如图1所示。

图1 改进的4D过程咨询

在具体的部署中,采用了谢宗晓和林润辉[6,7]所提出的信息安全制度化/合法化3I(Identification、 Implementation和Internalization)模型,即识别、履行和内化三个主要过程。具体如图2所示。

图2 标识时间轴的关键活动进程

5 小结

我们以大都集团为案例以一年为周期的“改进的4D过程咨询”收到了良好的效果,其中将完全以研究者视角的Schein过程咨询的7个步骤,与信息安全管理体系(Information Security Management System,ISMS)的PDCA过程进行了深度融合,从研究者与当事人的“共同学习”的角度,将主体部分分为诊断、设计、实施和交付的4个步骤,使其更适合信息安全情境。

[1]Chris A, Robert P, Diana McLain Smith. 行动科学——探究与介入的概念、方法与技能[M]. 北京:教育科学出版社,2012.

[2]Schein E. Process consultation: Its role in organizational development [M]. Addison–Wesley, Reading, 1969.

[3]Susman G L, Evered R D. An assessment of the scientific merits of action research [J]. Administrative Sciences Quarterly, 1978(23):582–603.

[4]Blum F. Action research—A scientific approach [J]. Philosophy of Science, 1955,22(1):1–7.

[5]Lewin K. Frontiers in Group Dynamics II [J]. Human Relations, 1947(1):143–153.

[6]谢宗晓,林润辉. 信息安全制度化3I模型[J]. 中国标准导报,2016(06):30-33.

[7]林润辉,谢宗晓,王兴起,等. 制度压力、信息安全合法化与组织绩效——基于中国企业的实证研究[J]. 管理世界,2016(02):112-127,188.

Introduction of Improved 4D Process Consultant Method

Xie Zongxiao ( Business School, Nankai University )

Zhao Xiukun ( Business School, Tianjin University of Finance and Economics )

Integrating Schein’s process consultant method and PDCA, this paper proposes a new method called“Improved 4D Process Consultant ”, which includes diagnosis, design, do and delivery.

information security, process consultant method, action research