Windows Server系统防御网络攻击的性能评估

2017-07-19罗军

罗 军

(国家电投集团重庆电力有限公司 重庆合川发电有限责任公司,重庆 401536)

Windows Server系统防御网络攻击的性能评估

罗 军

(国家电投集团重庆电力有限公司 重庆合川发电有限责任公司,重庆 401536)

针对Windows Server系统防御网络攻击的性能评估问题,在分析分布式拒绝服务(DDoS)等网络攻击手段原理的基础上,通过研究探讨TCP/SYN攻击手段、Windows Server系统的防御性能,设计了一个针对Windows Server系统的DDoS网络攻击实验。对实验结果的分析表明,Windows Server系统内建的安全功能不能抵挡基于DDoS的TCP/SYN攻击,必须为服务器部署其他安全措施,才能保证服务器安全有效运行。

分布式拒绝服务攻击;TCP/SYN攻击;内建安全功能

随着互联网的普及,网络攻击已成为公害。分布式拒绝服务(DDoS)[1-3]是一种见的攻击手段。从社交网络到网上银行无不是DDoS攻击的对象。攻击造成了网络瘫痪、用户个人信息泄露等后果[4-5]。DDoS攻击每天都在发生,攻击的强度也在不断增强。国际互联网是信息社会的重要基础设施,服务器是国际互联网的骨干设备。服务器受到攻击而停止工作,可能引起社会混乱等严重后果。尽管Windows Server版本有了新的升级,但老版本的服务器系统仍大量工作,并成为网络中的薄弱环节[6-8]。因此本文以Windows Server2003和Windows Server2008为例,评估了Windows Server系统防御网络攻击的性能表现。

1 背景

DDoS攻击的频率和强度与日俱增。报告显示,2010年最大的攻击强度为100 Gbit·s-1,2013年则超过了300 Gbit·s-1,2015年更是超过500 Gbit·s-1[9]。尽管DDoS攻击有不同的类型,但仍可总结出规律。常见的攻击方法是使用大量非法流量耗尽服务器的带宽资源、处理器资源或内存资源,导致合法的用户被拒绝服务。还有些攻击方法是使用较少的流量,精确攻击网络中最为脆弱的部分,使得服务器拒绝服务[10-12]。

1.1 TCP/SYN Flood 攻击

TCP/SYN Flood 攻击[13-14]是黑客常用的DDoS攻击手段,具体操作步骤为:黑客利用僵尸网络以及伪造IP地址向目标服务器发送大量的TCP/SYN包,目标服务器按照正常的方式处理连接请求,创建半开连接,并为每一个TCP/SYN包发送确认包。目标服务器等待发送方的下一步响应。由于IP地址系伪造,不存在下一步的响应,半开连接数将逐渐达到服务器所能提供数量的上限,进而挤占资源,使得服务器响应合法连接请求的能力下降。

每收到一个TCP/SYN包,被攻击计算机就会分配一个TCB资源,记录这个未完成的TCP连接。这个未完成的TCP连接也被称为半开连接。攻击者采用大量虚假的IP地址发送TCP/SYN包,服务器回应SYN/ACK消息作为响应,虚假地址将无法对服务器进行响应。因此大量的半开连接直到超时才被删除。如果攻击者采用快于连接超时的速度连续发送TCP/SYN包,服务器的TCB资源将被耗尽,导致拒绝为合法用户提供正常连接请求。

1.2 系统内置的防御措施

Windows Server 2003中,包含一个由操作系统提供的安全功能模块,即SYN攻击保护模块。该安全功能模块降低了SYN-ACK的重发数量,同时适当控制由TCP/SYN包引起的TCB资源分配,等待3次握手完成并释放资源,避免资源耗尽。

TCP最大半开连接数的选择,需要综合考虑服务器的正常连接功能和对攻击的防护问题。默认情况下,这个阈值在企业版的Windows Server中设置为500。最大半开连接重传参数,表示在保护功能未启动时,对SYN-RCVD包进行重传的最大数量。

在Windows Server 2008中,上述参数有所变化,攻击保护的性能也有所变化。

2 实验设置

实验需要首先启动一个基于DDoS攻击的TCP/SYN,然后观察记录Windows Server 2003和Windows Server 2008的CPU占用率、TCP连接数、内存使用率等关键参数,用来评估Windows Server的防护能力。实验未采用外部的安全系统[15],避免外在的安全措施对内建安全防护能力测试产生干扰。实验采用两个不同的服务器平台:Windows Server 2003 SP2(企业版64位)和Windows Server 2008 SP1(企业版64位),硬件配置为Intel Xeon CPU E5345 @ 2.33 GHz +内存8 GB。两个服务器平台均配置了HTTP服务器。

3 结果与讨论

3.1 Windows Server 2003的防护能力

首先测试不存在攻击的情况。合法的HTTP流量从互联网上不同的客户端发送到目标服务器。Windows Server 2003上的Web服务器配置将引发至多每秒20 000个连接。这作为Windows Server 2003支持的连接数的对比基准。

为测量TCP/SYN攻击对Windows Server 2003的影响,在0 ~10 Mbit·s-1范围内设置了多级的流量载荷作为测试的攻击强度。评价TCP/SYN攻击效果的指标有两个:一是以CPU占用率;二是在受到攻击之后服务器仍然可以支持的合法连接数。

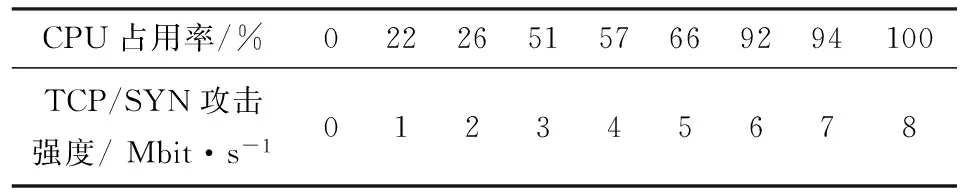

据观察,在攻击强度为8 Mbit·s-1时,Windows Server 2003的CPU占用率达到了100%,如表1所示。而8 Mbit·s-1相比于服务器1 Gbit·s-1的最大带宽,只占很小的比例。

表1 TCP/SYN攻击下Windows Server 2003的CPU占用率随攻击

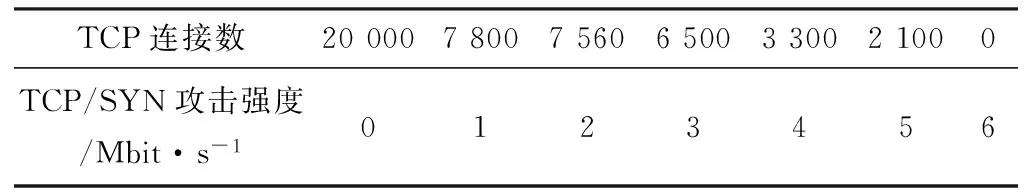

为评估TCP/SYN攻击对合法连接数量的影响,发送到Windows Server 2003的连接数保持在每秒20 000个。此后,针对Windows Server 2003的TCP/SYN攻击流量不断递增。由表2可知,在没有TCP/SYN攻击时连接数量为每秒20 000。随着攻击流量的增加,连接数量呈下降趋势。最终在6 Mbit·s-1攻击强度时,连接数量降为0。

表2 TCP/SYN攻击下Windows Server 2003的TCP连接数随攻击

3.2 Windows Server 2008的防护能力

首先确定Windows Server 2008在TCP/SYN攻击流量为0时的最大合法连接数量,以此作为比较的基准。通过把许多不同合法用户的HTTP流量发送到服务器,可以发现,在没有TCP/SYN攻击的情况下,Windows Server 2008可以每秒建立25 000个连接。

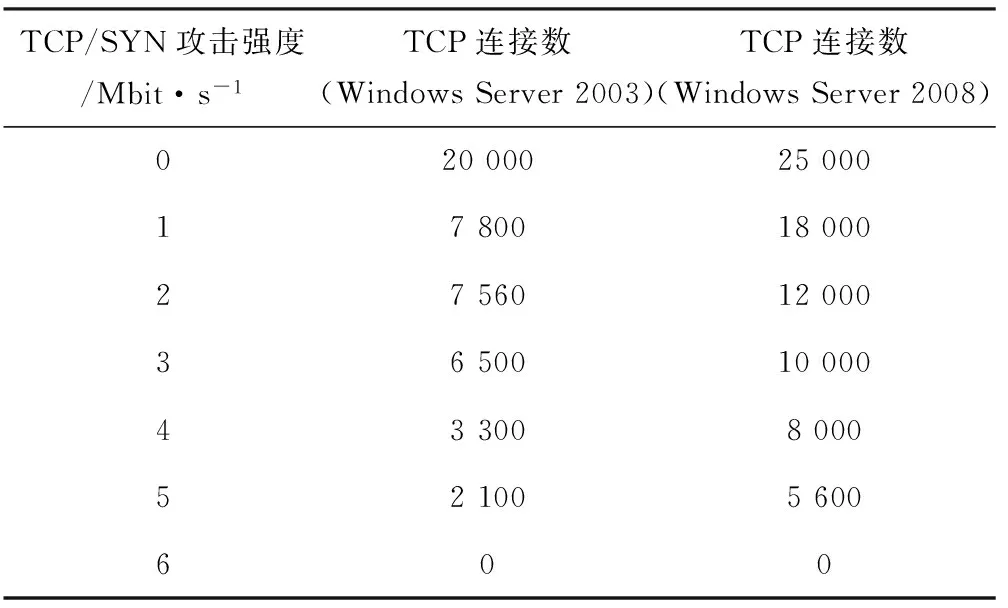

为评估攻击的影响,向Windows Server 2008分别发送不同流量载荷的攻击。实验表明,Windows Server 2008支持的连接数高于Windows Server 2003。随着攻击流量的增加,连接数量呈下降趋势。在2 Mbit·s-1的TCP/SYN攻击强度时,连接数量约降到比较基准的1/2,即12 000每秒。在5 Mbit·s-1的TCP/SYN攻击强度时,连接数量降到6 000每秒。当攻击强度增加到6 Mbit·s-1时,服务器的合法连接数量降为0,如表3所示。

表3 TCP/SYN攻击下Windows Server 2008的TCP连接数随攻击

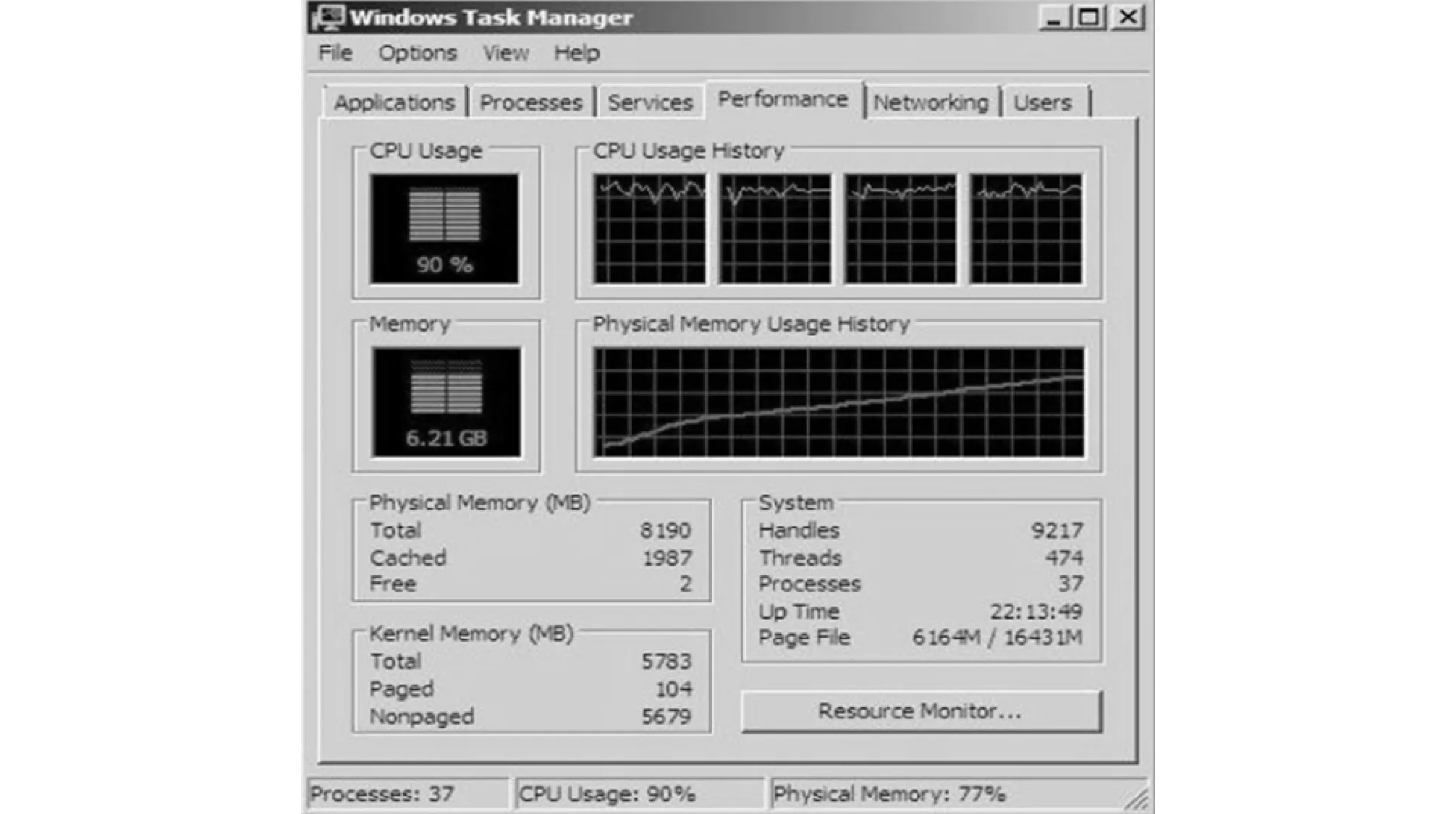

为探究服务器崩溃的原因,采用10 Mbit·s-1这个较高的攻击强度对Windows Server 2008展开攻击。实验结果表明,服务器崩溃的原因是内存快速耗尽,而不是CPU计算资源的耗尽。图1为任务管理器的截图,其“物理内存使用历史”曲线可清晰显示内存快速消耗的过程,这引起了Windows Server 2008在60 s以内死机。两个不同的Windows Server系统在TCP/SYN攻击中的表现对比如表4所示。

图1 强度10 Mbit·s-1的TCP/SYN攻击下Windows Server 2008内存消耗图

TCP/SYN攻击强度/Mbit·s-1TCP连接数(WindowsServer2003)TCP连接数(WindowsServer2008)02000025000178001800027560120003650010000433008000521005600600

4 结束语

本文评估了Windows Server 2003和Windows Server 2008系统,在TCP/SYN攻击条件下的安全性能表现。Windows Server 2008与Windows Server 2003相比,在没有网络攻击时支持更多的合法连接数量。在TCP/SYN攻击强度提高时,两种服务器系统支持的合法连接数量均快速下降。Windows Server 2003在TCP/SYN攻击强度为6 Mbit·s-1时,因为CPU资源耗尽而崩溃。Windows Server 2008也是在TCP/SYN攻击强度为6 Mbit·s-1时系统崩溃,原因是内存耗尽,这一点与Windows Server 2003不同。

实验结果表明,Windows Server系统内建的安全功能难以抵挡较高强度的基于DDoS的TCP/SYN攻击。这为网络运维人员敲响了警钟,为保证服务器工作性能,不能仅依靠Windows服务器系统内建的保护功能。为防御DDoS等网络攻击行为,保障服务器为合法用户提供正常服务,必须为服务器部署其他安全措施,例如把入侵防御系统部署在网络的出口和边界。

[1] Jiang H, Chen S, Hu H,et al.Superpoint-based detection against distributed denial of service (DDoS) flooding attacks[C].Beijing:IEEE International Workshop on Local and Metropolitan Area Networks,IEEE,2015.

[2] 臧运海,汤大权.检测DDos攻击的方法研究[J].电子设计工程,2014,22(9):153-155.

[3] 孙曦.DDoS攻击及其对策研究[D].西安:西安电子科技大学,2004.

[4] 田正先.基于网络效用最大化的DDoS攻击主动防御机制研究[D].武汉:华中科技大学,2011.

[5] ZDNet.局域网瘫痪的源头傀儡主机的DDoS攻击[J].网络与信息,2010,24(3):46-47.

[6] 王蕊.DDoS攻击强势来袭企业网络安全如何保护[J].计算机与网络,2015(12):15-19.

[7] 顾武雄.Windows Server 2008集群实战[J].网络运维与管理,2015(9):130-136.

[8] 鲁捷.高校校园网架设Windows2003网站服务器安全实践[J].电子技术与软件工程,2014(4):26-26.

[9] 舒亮.浅析Windows2003校园虚拟主机安全防护的部署与实践[J].电脑迷,2014(7):98-102.

[10] 庞玲.边界路由器BGP协议的脆弱性[J]. 计算机系统应用,2013(1):157-161.

[11] 林思敏.边界路由器BGP协议的脆弱性分析[J].无线互联科技,2016(15):59-62.

[12] 蔡昭权.边界网关协议的攻击分析与安全防范[J].计算机工程,2008,34(5):145-147.

[13] 曹玥,李晖,吕东亚.基于DDoS的TCP SYN攻击与防范[J].电子科技,2004(2):19-23.

[14] 李秀婷.一种DDOS攻击的检测方法[J]. 科技视界,2015(22):96-96.

[15] 骆珍,裴昌幸,朱畅华.DDoS攻击的技术分析与防御策略[J].电子科技,2006(12):74-78.

Evaluation for Defense Performance to Cyber Attacks of Windows Server System

LUO Jun

(Hechuan Chongqing Power Generation Co., Ltd., State Electric Power Investment Group Chongqing Electric Power Co., Ltd.,Chongqing 401536,China)

Aiming at the evaluation for defense performance to cyber attacks of Windows Server system, based on the analysis of the principle of network attacks such as the distributed denial of service (DDoS), through the study of TCP/SYN attack means and Windows Server system defense performance, A DDoS network attack experiment for Windows Server system is designed. The analysis of the experimental results shows that, built-in protection function can not resist the TCP/SYN based DDoS attacks. Other security measures must be deployed on the server to ensure that the server is safe and effective.

DDoS attack;TCP/SYN attack;built-in protection function

2016- 09- 23

罗军(1980-),男,工程师。研究方向:计算机网络安全。

10.16180/j.cnki.issn1007-7820.2017.08.035

TN915.08

A

1007-7820(2017)08-128-03