基于决策树的空中目标威胁分类研究*

2017-06-19杨瑞朋蒋里强

杨瑞朋,蒋里强,王 纯

(1.防空兵学院,郑州 450052;2.解放军信息工程大学信息系统工程学院,郑州 450002)

基于决策树的空中目标威胁分类研究*

杨瑞朋1,2,蒋里强1,王 纯1

(1.防空兵学院,郑州 450052;2.解放军信息工程大学信息系统工程学院,郑州 450002)

将决策树ID3算法应用到空中目标威胁程度分类问题。分析了现有威胁评估的常用方法及其局限性,论述了ID3算法在此问题上的适用性。以28批典型目标的威胁程度为例,对数据进行概化处理后,利用weka平台进行仿真,构造决策树,并从中挖掘出隐含的24条规则,这对决策支持系统知识库的构建是非常必要的,也为指挥员定下作战决心提供重要参考。

威胁评估,决策树,ID3算法

0 引言

在军事领域,威胁评估是指挥员决策过程中重要的环节。威胁评估的重点是定量或定性评估敌方作战能力,并给出敌方兵力对我方威胁程度的定量或定性描述。目标威胁评估方法一般可分为3个主要步骤[2]:威胁要素提取、威胁度计算、威胁等级的确定。目前,国内外对威胁评估已经进行了许多研究,主要采用的理论和方法有:多属性决策[3-4]、模糊集[5-7]、证据理论[8]、直觉模糊集[9-10]、贝叶斯网络[11-12]、神经网络[13]、支持向量机[14]等。多属性决策受主观因素影响较大,模糊集方法的难点在于隶属度函数的确定,而直觉模糊集直觉指数的确定比较复杂,很难准确地拟合专家的犹豫程度。支持向量机(SVM)的方法其核函数选取困难且精度不高,神经网络方法需要较长的训练时间并且可解释性较差。贝叶斯网络模型需假设属性之间相互独立,这个假设在实际应用中往往是不成立的,这给模型的正确分类带来了一定影响;另外用贝叶斯网络模型求解时,还需要知道先验概率。

决策树算法能够同时处理数据型和常规型属性,而不需要把数据进行归一化处理。与其他分类算法相比决策树有如下优点:①速度快:计算量相对较小,且容易转化成分类规则。②准确性高:挖掘出的分类规则准确性高,便于理解。

1 决策树算法

决策树研究的数据集中含有多个属性,分为一般属性和分类结果属性。决策树由根节点、一般属性分支和叶子节点组成。叶子结点即为实例所属的分类结果属性,其他节点对应于待分类问题的一般属性。利用决策树,可以实现对数据的归纳分类。

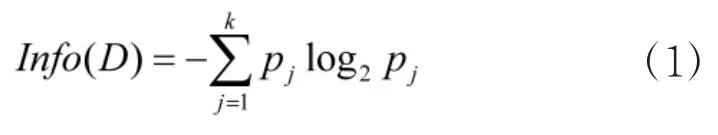

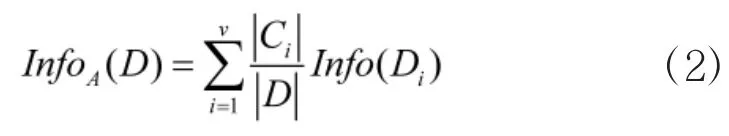

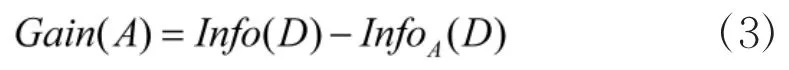

ID3算法是国际上最早、最有影响力的决策树算法,也是最基本的决策树算法。它是由罗斯昆(J. Ross Quinlan)于1975年在悉尼大学提出的一种分类预测算法,算法的核心是“信息熵”。ID3算法通过计算每个属性的信息增益,认为信息增益大的是好属性,每次划分选取信息增益最大的属性为划分标准,重复这个过程,直至生成一个能完美分类训练样例的决策树。具体的算法步骤为:①分类能力最好的属性,即信息增益最大的属性被选作树的根节点;②根节点的每个可能值产生一个分支,对每个分支再选择信息增益最大的属性作为该分支的根节点;③重复上面的过程,直至最后产生叶子节点,给出数据的分类结果属性。信息增益的计算方法如下:

其中,Pj为第j类在样本集D中出现的概率。

ID3算法是从这棵树的根节点开始,测试这个结点的属性,然后按照给定数据的属性值对应的树枝向下移动。根节点的选取并不是随意的,不同的决策树算法有不同的选取方法。ID3算法通过计算信息熵和信息增益,实现对数据的归纳分类。

2 空中目标威胁程度评估

2.1 选取属性和实验数据集

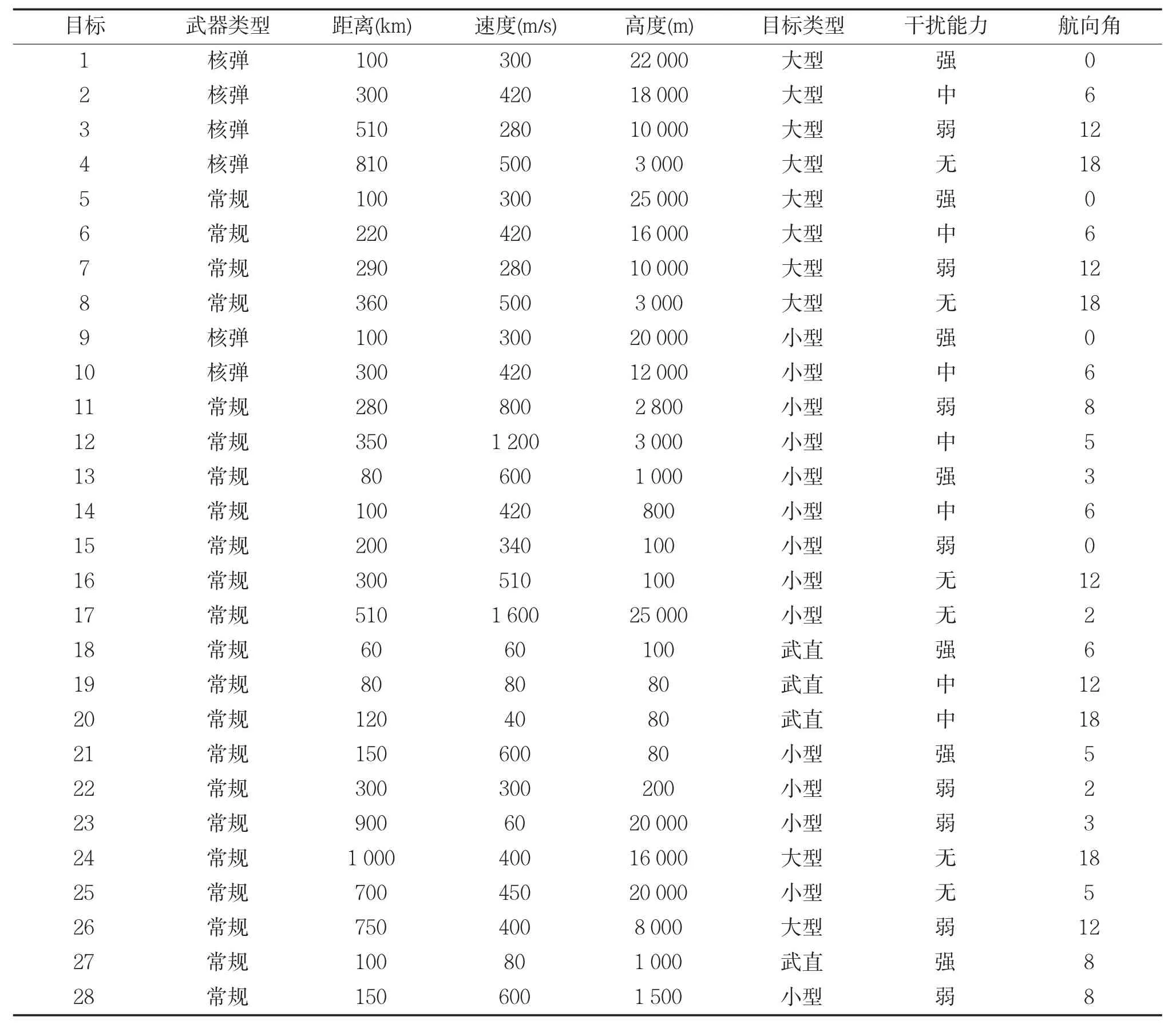

空袭兵器自动化程度越来越高,空袭环境越来越复杂,而敌目标威胁程度的大小是由多种属性共同决定的。目标类型、距离、速度、航向角、干扰能力、空袭样式等都会影响其威胁程度。属性集选取的不同,评估的结果也不尽相同,不同方法之间也很难进行合理的比较,所以本文参考文献[9]中选取的7个属性:类型、距离(km)、高度(m)、速度(m/s)、武器类型、干扰能力、航向角(°)。获得的敌目标各属性测量值如下页表1所示。

2.2 数据概化处理

为能满足决策树算法的数据格式要求,还需对数据进行概化处理。这里以要地防空作战为背景进行研究。

将来袭的空中目标类型按其雷达有效反射截面积大小分为3类:小型目标(空地导弹、巡航导弹、反辐射导弹、隐形飞机等),大型目标(轰炸机、歼击机、强击机)和武装直升机。小型目标威胁最大,大型目标次之,武装直升机威胁最小。

在防空作战中,当目标距离≥1 200 km时,则认为尚不能形成现实威胁。基于此,目标距离(km)的取值范围为[0,1 200]。当距离取值在(0,50]时为临空,(50,200]时为近距,(200,500]时为中距,(500,800]时为远距,(800,1 200]时为很远。目标距离越近,威胁越大。

假定来袭目标速度(m/s)的变化范围为[0,1800],按其值的大小分为 5类:(0,100]时为慢速,(100,250]时为低速,(250,500]时为中速,(500,800]时为高速,(800,1 800]时为超高速。目标速度越大,威胁越大。

假定来袭目标高度(m)的变化范围为[0,30 000],按目标高度分为以下4类[17]:(0,100]时为超低空,(100,3 000]时为低空,(3 000,15 000]时为中空,[15 000,30 000]时为高空。目标高度越低,威胁越大。

来袭目标的机载武器可分为核弹、常规武器和其他(指挥通信设备、干扰设备、侦察设备等),核弹载机的威胁最大,常规武器次之,其他设备载机的威胁最小。

来袭目标的干扰能力可分为强、中、弱、无。干扰能力越强,威胁越大。

来袭目标航向角θ的变化范围为[0°,180°],来袭目标的航向角变化范围为[0°,180°],按航向角大小分为以下7类:[0°,5°]为径向临近,(5°,10°]为临近,(10°,15°]为侧翼临近,(15°,20°]为迂回临近,(20°,40°]为侧迂临近,(40°,90°]为侧翼,(90°,180°]为背离。航向角越小,威胁越大。

将威胁程度分为7级:无、小、较小、中等、较大、大、很大。

表1 敌目标属性测量值

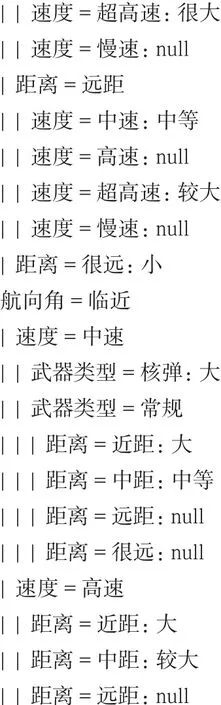

综合文献[9-10,15-16]对这28批目标的威胁程度评估,得到相应7个等级的威胁程度。如下页表2所示。

2.3 决策树生成

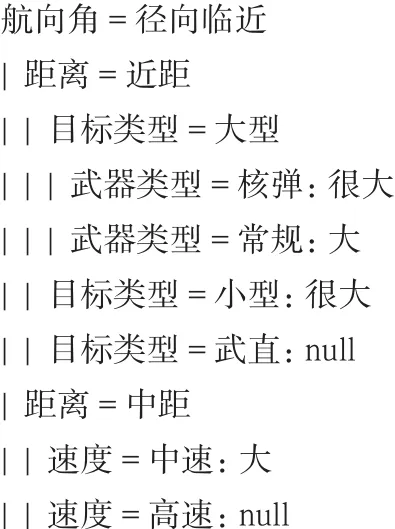

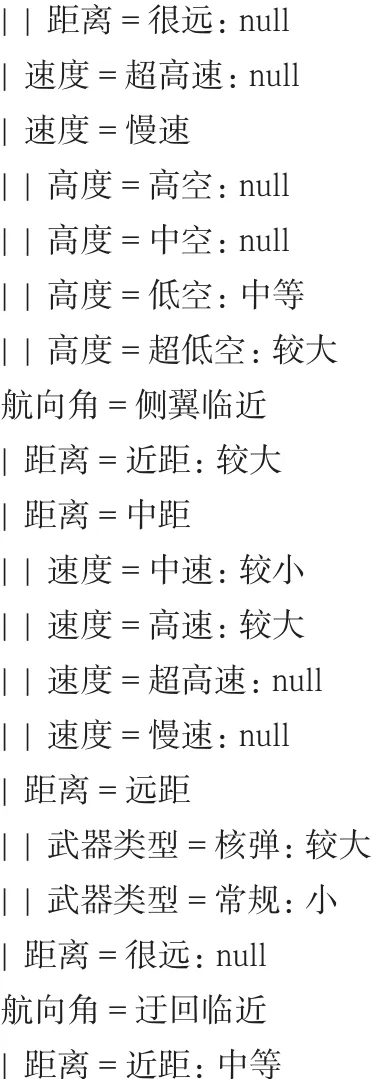

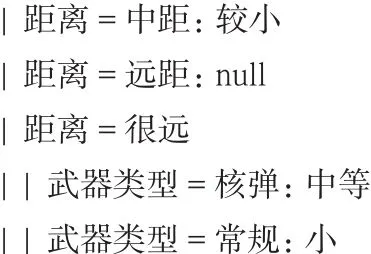

根据式(1)~式(3)的信息增益计算方法,在一开源、免费的机器学习和数据挖掘软件weka(Waikato Environment for Knowledge Analysis)平台上进行仿真,最终形成如下的输出结果。

表2 敌目标属性概化值

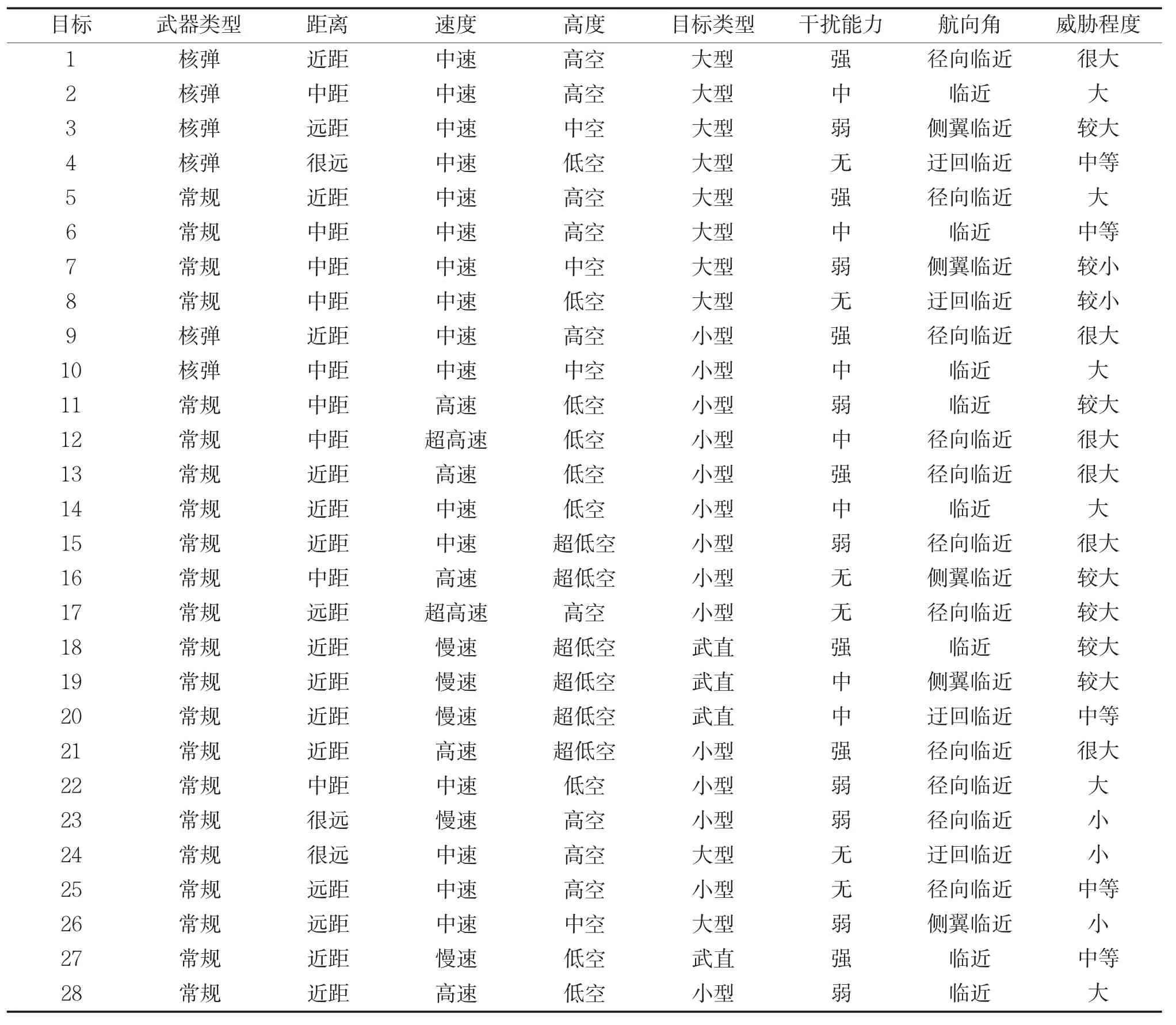

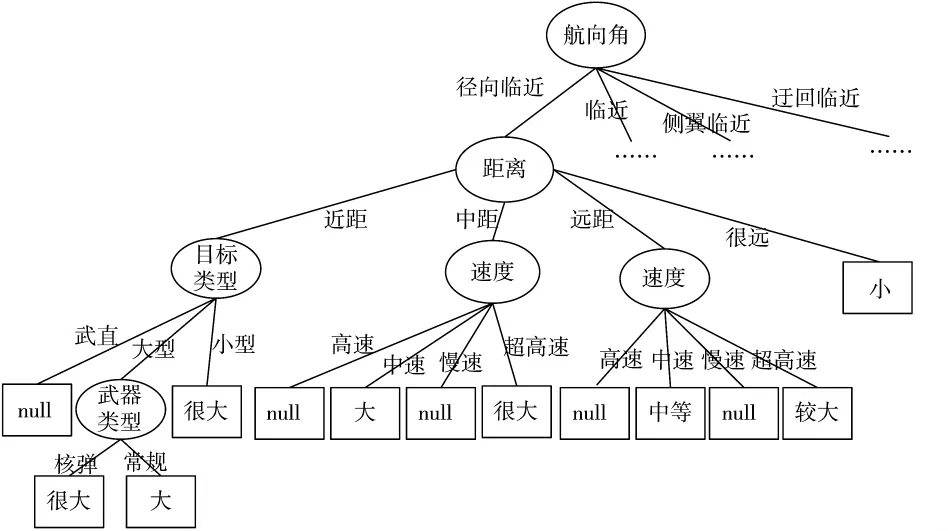

weka对ID3算法没有提供Visualize Tree功能,但生成的结果也同样反映了决策树的结构。如:斜体虚线框出部分,可用下页图1的决策树表示。整个决策树结构庞大,其余分支不再一一画出。叶子节点值为null的情况,说明在训练样本集中这种情况未出现过。

2.4 规则提取

由生成的决策树,从根结点到任何一个叶结点所形成的一条路径就构成一条分类规则,该规则可用IF-THEN语句表示,最后对虚线框出部分可获得如下8条规则:

规则1:IF航向角=“径向临近”and距离=“近距”and目标类型=“大型”and武器类型=“核弹”THEN威胁程度=“很大”

规则2:IF航向角=“径向临近”and距离=“近距”and目标类型=“大型”and武器类型=“常规”THEN威胁程度=“大”

规则3:IF航向角=“径向临近”and距离=“近距”and目标类型=“小型”THEN威胁程度=“很大”

规则4:IF航向角=“径向临近”and距离=“中距”and速度=“中速”THEN威胁程度=“大”

规则5:IF航向角=“径向临近”and距离=“中距”and速度=“超高速速”THEN威胁程度=“很大”

规则6:IF航向角=“径向临近”and距离=“远距”and速度=“中速”THEN威胁程度=“中等”

规则7:IF航向角=“径向临近”and距离=“远距”and速度=“超高速速”THEN威胁程度=“较大”

规则8:IF航向角=“径向临近”and距离=“很远”THEN威胁程度=“小”

图1 决策树示意图

3 结论

ID3算法考虑了各种属性综合作用下目标的威胁度,从一定程度上避免了主观确定权重导致评价结果随意性大的情况。使用决策树ID3算法进行威胁程度评估数据挖掘,处理速度快,准确率高。直接建立隐含的规则和知识,对决策支持系统知识库的构建是非常必要的,也为指挥员定下作战决心提供重要参考。在利用ID3算法构造决策树时,规则的生成完全依附于训练数据集,虽然本文收集的数据集速度属性中并不包含“低速”这一属性值,表面上看训练数据集是不完备的,由此数据集生成规则的适用度不可能达到100%,但这些数据也反映了现代防空作战空袭兵器的主要特点。敌方为了达成空袭突然性,提高空袭兵器的生存能力,经常出动高速、隐身性能好的空袭兵器,从低空超低空进入突击。低速目标出动的概率不高,即使是出动低速目标,只需修改训练数据集,便可以重新挖掘新的分类规则。因此,为提高应用规则的准确率,需要在训练数据集上下功夫,尽可能多地选择全面的实测数据。实验中用 10-Folds cross validation方法,把数据集分为两部分,一部分用作训练,一部分用作测试,反复进行,这样数据集中的所有数据都被用作了训练和测试,可估计算法的平均准确率。在测试数据集足够多,生成的决策树过于庞大时,还可设定剪枝阈值进行剪枝,来处理ID3算法的过拟合问题。

[1]李弼程,黄洁,高世海,等.信息融合技术及其应用[M].北京:国防工业出版社,2010:280-285,134-137.

[2]汤志荔,张安.战场威胁估计理论与方法研究[J].火力与指挥控制,2011,36(9):1-4.

[3]QU C W,HE Y.A method of threat assessment using multiple attribute decision making[C]//In:The Chinese Institute of Electronics.2002 6~(th)International Conference on Signal Processing Proceedings,Beijing,China,2002:1091-1095.

[4]王小艺,刘载文,侯朝桢等.基于模糊多属性决策的目标威胁估计方法[J].控制与决策,2007,22(8):859-863.

[5]GONSALVES P,CUNNINGHAM R,TON N,et al.Intelligent threat assessment processor using genetic algorithms and fuzzy logic[C]//In:Proceedings of Third International ConferenceofInformationFusion,Paris,France,2000:18-24.

[6]武传玉,刘付显.基于模糊评判的新防空威胁评估模型[J].系统工程与电子技术,2004,26(8):1069-1071.

[7]付昭旺,寇英信,王琳,等.基于模糊综合评判法的空战多目标威胁评估[J].电光与控制,2009,16(9):29-32.

[8]BENAVOLI A,RISTIC B,FARINA A,et al.An applicationof evidential networks to threat assessment[J].IEEE Transations on Aerospace and Electronic Systems,2009,45(2):620-639.

[9]雷英杰,王宝树,王毅.基于直觉模糊推理的威胁评估方法[J].电子与信息学报,2007,29(9):2077-2081.

[10]雷英杰,王宝树,路艳丽.基于自适应直觉模糊推理的威胁评估方法[J].电子与信息学报,2007,29(12):2805-2809.

[11]孟光磊,龚光红.基于混合贝叶斯网的空域目标威胁评估方法[J].系统工程与电子技术,2010,32(11):2398-2401.

[12]姚跃亭,赵建军,万宇.贝叶斯网络下考虑攻击企图的目标威胁评估[J].火力与指挥控制,2012,37(5):63-67.

[13]陈华,张可,曹建蜀.基于PSO-BP算法的目标威胁评估[J].计算机应用研究,2012,29(3):900-901.

[14]郭辉,徐浩军,刘凌.基于回归型支持向量机的空战目标威胁评估[J].北京航空航天大学学报,2010,36(1):123-126.

[15]张银燕,李弼程.基于MIN-MAX云重心推理的目标威胁评估方法[J].系统仿真学报,2014,26(2):411-418.

[16]张银燕.基于云模型理论的空中目标威胁评估方法[D].郑州:解放军信息工程大学,2013:32-35.

[17]军语编审委员会.中国人民解放军军语[M].北京:军事科学出版社,2011,12.

[18]昌飞,张欣毅,林莹.防空作战多目标威胁度排序决策研究[J].兵器装备工程学报,2016,37(2):159-161.

[19]黄洁,李弼程,赵拥军.直觉模糊集Choquet积分在目标威胁估计中的应用[J].信息工程大学学报,2014,15(1):6-11.

Research on Classification in Threat Assessment for Aerial Targets Based on Decision Tree

YANG Rui-peng1,2,JIANG Li-qiang1,WANG Chun1

(1.Air Defence Forces Academy,Zhengzhou 450052,China;2.Institute of Information System Engineering,Information Engineering University,Zhengzhou 450002,China)

ID3 algorithm of decision tree is applied to threat assessment for aerial targets.The existing methods and their vulnerabilities are analyzed,and the feasibility of ID3 algorithm is discussed.After generalizing the acquired data,the decision tree is constructed by ID3 algorithm with 28 typical targets on Weka platform,from which 24 connotative rules are mined.It is very necessary to construct a knowledge base in decision support system (DSS),and important reference of operational commitment is offered for commanders.

threat assessment,decision tree,ID3 algorithm

E917;TP391.9

A

1002-0640(2017)05-0103-05

2016-03-16

2016-06-16

国家“863”计划基金资助项目(2012AA7032030D)

杨瑞朋(1985- ),女,河南杞县人,博士生,讲师。研究方向:智能信息处理。