一种基于静态ID机制可证明安全的RFID协议

2017-04-20周鸿喜吕俊峰党育军谷勇浩于华东徐长福路永玲

熊 飞,陈 芳,周鸿喜,吕俊峰,党育军,谷勇浩,于华东,徐长福,路永玲,王 鹏

(1.国家电网公司信息通信分公司,北京 100761;2.北京邮电大学 计算机学院 智能通信软件与多媒体北京市重点实验室,北京 100876;3.国网信息通信产业集团有限公司研发中心,北京 102211;4.国网江苏省电力公司电力科学研究院,南京 211103;5.中国科学院计算技术研究所,北京 100080)

一种基于静态ID机制可证明安全的RFID协议

熊 飞1,陈 芳1,周鸿喜1,吕俊峰1,党育军1,谷勇浩2,于华东3,徐长福4,路永玲4,王 鹏5

(1.国家电网公司信息通信分公司,北京 100761;2.北京邮电大学 计算机学院 智能通信软件与多媒体北京市重点实验室,北京 100876;3.国网信息通信产业集团有限公司研发中心,北京 102211;4.国网江苏省电力公司电力科学研究院,南京 211103;5.中国科学院计算技术研究所,北京 100080)

电力物联网中部分电力设备可采用 RFID方式接入,RFID需要设计一个满足高效、安全、低成本要求的RFID安全协议。论文在对现有RFID安全技术分析的基础上,提出一种基于静态ID机制可证明安全的RFID协议,以解决现有静态安全协议的不足,同时对所提协议与现有协议在安全性方面做了对比,并对所提协议进行了GNY形式化分析和证明。

电力物联网;RFID;空口通信;安全协议;GNY逻辑分析

0 引言

目前基于 RFID的变电站巡检系统作为一种先进的技术手段,已经成功应用于特高压站点。其系统通过内置GPRS及LTE230模块回传数据,可以将记录有电力设备的运行状态、缺陷信息回传于接收控制系统,但是空口传输的透明性及 RFID芯片可靠性,决定了设备信息在传输过程中容易被窃取、仿造、篡改,因此需要对 RFID空口传输的安全机制进行分析,给出有效的空口通信模型,提出保障变电站信息可靠传输的技术措施和手段,确保电力系统安全稳定运行。RFID低成本、低能耗、计算能力较弱对 RFID安全协议提出了新的要求,不能使用现有经典但比较复杂的加密算法。因此设计一个满足高效、安全、低成本要求的 RFID安全协议显得十分必要。

2 研究现状

RFID安全机制主要包括物理方法和密码学技术。物理方法主要保护 RFID标签持有者的隐私,包含设置休眠机制,废弃机制,阻塞机制,重新贴标和法拉第标签套等;针对标签中的ID是否更新可将基于密码学技术的安全机制分为:静态ID机制和动态ID机制。

动态ID机制的安全协议包括Hash-Chain协议、基于杂凑 ID变化协议、LCAP协议、Ownership Transfer协议、πRSC协议等。静态ID机制的安全协议包括Hash-Lock协议、随机化Hash-Lock协议、分布式RFID询问-响应认证协议、Hash链协议、数字图书馆RFID协议、HASP协议等。

基于静态 ID机制的安全协议存在以下问题:(1)标签跟踪,(2)重放攻击(3)伪装攻击(4)成本过高等。因此,本文提出了一种基于静态ID机制可证明安全的RFID协议,解决上述问题。

3 基于静态ID机制可证明安全的RFID协议

3.1 协议描述

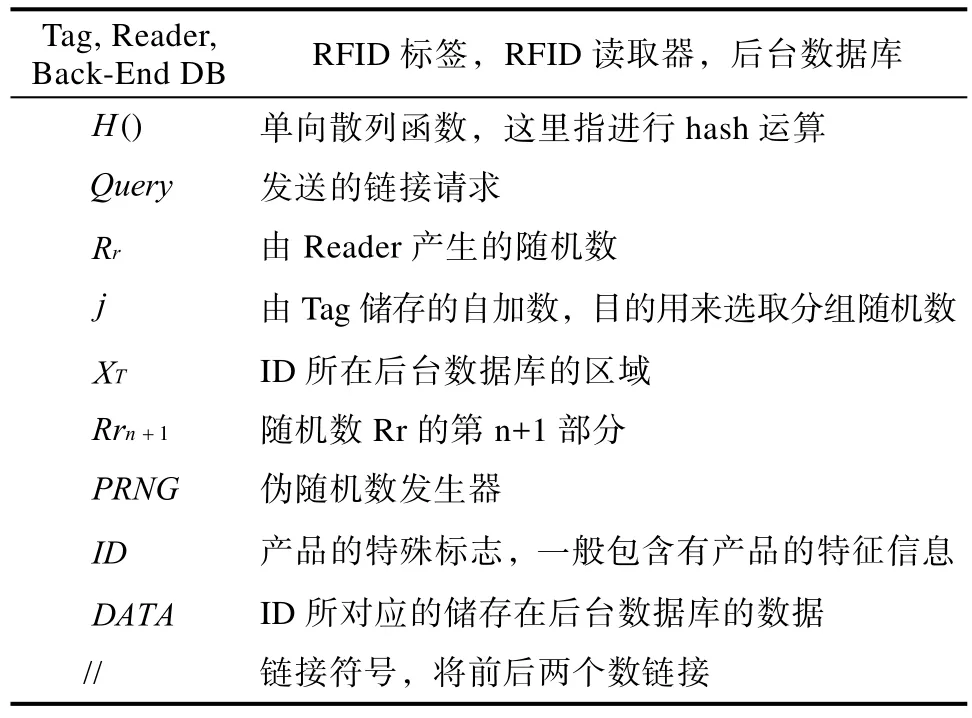

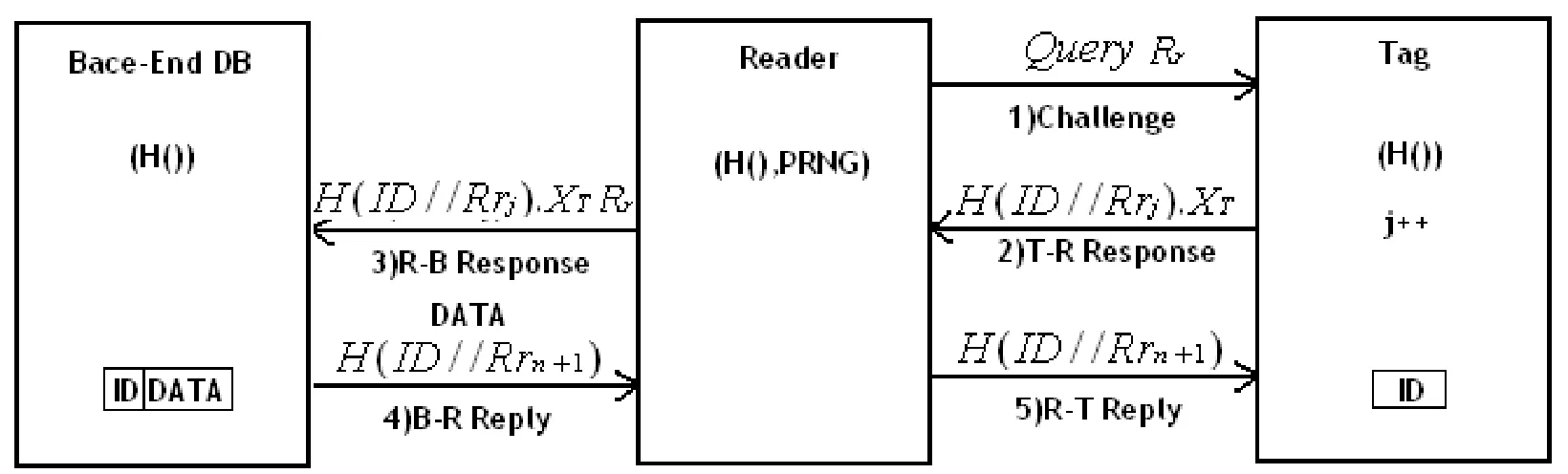

基于静态ID机制可证明安全的RFID协议流程如图1所示。

各部分数据存储情况如下:

1.Back-End BD:分区储存Tag的ID,其中Tag所在区域用XT表示;ID所对应的Data;

2.Reader:储存前i次来自Tag的H(ID//Rrj)(i是可调数,当重放攻击多时可调大i,从而使得重放攻击效果变差);

3.Tag:自身的ID;自加数j;Tag自身ID所在区域XT;需要在一个工作周期内储存随机数Rr,周期结束后删除。

表1 符号说明Table 1 Symbols

协议描述如下:

Step 1:Challenge

Reader向Tag发送Query和随机数Rr。

Step 2:T-R Response

Tag接收到后,取随机数的第j部分(Rr总共被分为n+1个部分),进行计算H(ID//Rrj),将H(ID// Rrj) 和XT传送给Reader;并且当 j<n时进行自加1运算,当 j=n时则 j=1。

Step 3:R-B Response

Reader接收到Tag的回馈信息后,会将新接收到的H(ID//Rrj)与之前自身储存的 H()对比,如果相同则过滤掉(默认为重放攻击);Reader将正常的H(ID//Rrj),XT,随机数Rr传送给Back-End BD。

Step 4:B-R Reply

Back-End BD接收到信息后,选取XT区内的ID,与分段的Rr进行 H()运算,并与接收到的H(ID//Rrj)对比如果有相同的,则找到匹配的ID;将这一ID与随机数Rr的n+1部分进行H()运算;然后把H(ID//Rrn+ 1)和Data发送回Reader。

图1 基于静态ID机制可证明安全的RFID协议Fig.1 A provably secure RFID protocol based on static ID mechanism

Step 5:R-T Reply

Reader接收到 Back-End BD的信息后,将H(ID//Rrn +1)发送回 Tag,Tag会将储存的随机数Rr的第n+1部分与自身的ID做H()运算,然后所得的值与接收到的H(ID//Rrn+1)匹配;匹配通过则停止发送信号。

3.2 协议安全性分析

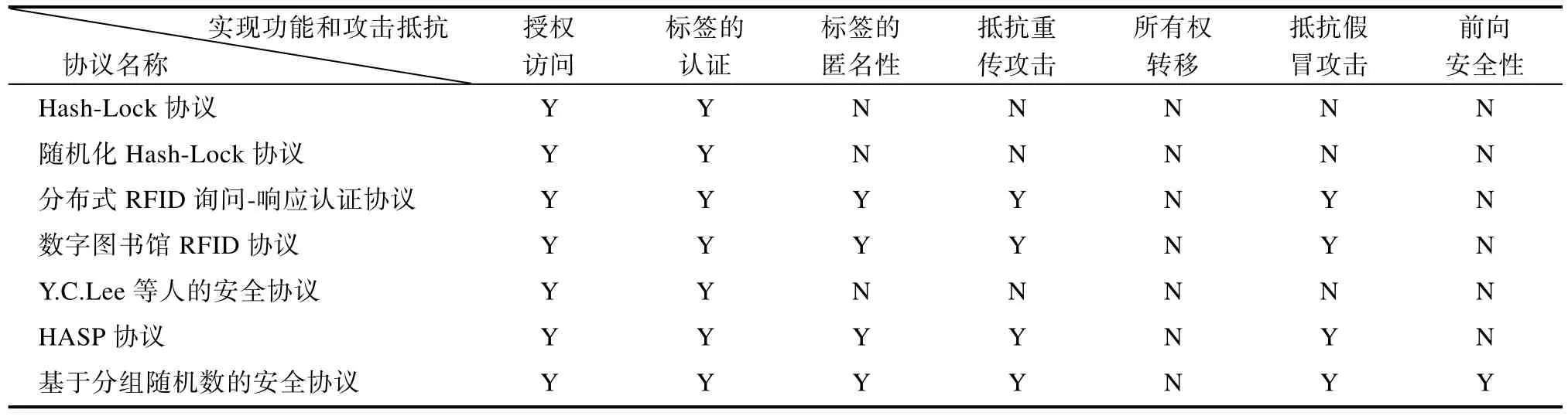

下面是本协议与相关静态协议在实现功能和抗各种攻击方面的对比:

表2 协议在各种攻击上的对比Table 2 Comparison of protocols in various attacks

3.3 协议的GNY逻辑分析与证明

安全协议形式化分析技术可使协议设计者通过系统分析将注意力集中于接口,系统环境的假设,在不同条件下系统的状态,条件不满足时出现的情况以及系统不变的属性;并通过系统验证,提供协议必要的安全保证,通俗地讲,安全协议的形式化分析是采用一种正规的,标准的方法对协议进行分析,以检查协议是否满足其安全目标。

3.3.1 GNY逻辑符号

下面先介绍GNY逻辑的基本符号:

1.P◁X某一主体向P发送了包含X的信息。

2.P◁*X某一主体向 P发送了包含新鲜的信息X的信息。

3.P∍X 主体P拥有X(信息,或算法)。

4.P≡|#(X) P相信X是新鲜的。

5.P|~X P发送了包含公式X的消息。

6.P|≡φ(X) P可通过X的内容和格式识别X。

8.P|≡C P相信命题C为真。

10.P|⇒CP对X有管辖权。

3.3.2 对基于分组随机数的安全协议的 GNY逻辑证明

协议的GNY逻辑的证明过程,包括:GNY逻辑描述协议,协议要证明的逻辑问题,对 RFID各部分所具有功能或储存的数据进行逻辑化假设,用上述GNY逻辑公理结合逻辑化假设证明所提问题。

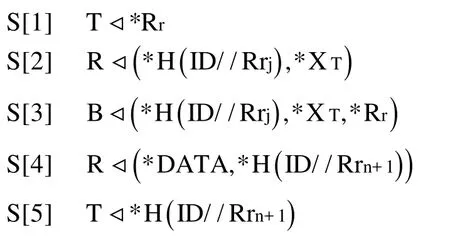

(1)协议逻辑化

把原始协议的 5条消息按照传递顺序转换成GNY的逻辑符号,描述如下:

注:使用S[]命名每一步,取意Step。

(2)要证明的问题

我们把协议的安全性简化为两个逻辑问题,既后台数据库和标签间是否能够互相接收到可信的(就是确认是来自于对方)且这个消息是新发送的(非被截取后重发的消息)。

Q[1]B|≡T|~#(H(ID//Rrj))后台数据库确认是来自于标签新鲜的信息。

Q[2]T|≡|B~#(H(ID//Rr n+1)) 标签确认是来自于后台数据库新鲜的信息。

注:Q[1]和Q[2]取义Question。

(3)初始假设

①对Tag的假设

Tag[1]Tag拥有ID: T∍ID

Tag[2]Tag拥有XT: T∍XT

Tag[3]Tag 相信随机数 Rr是新鲜的: T|≡#(Rr)

Tag[4]Tag拥有算法H(x):T∍H(X)

②对Reader的假设

Re[1]Reader拥有上次传入的H'(ID//R rj): R∍H′(ID//Rrj)

Re[2]Reader相信随机数 Rr与接收到的H(ID//Rrj)是新鲜的:R|≡#(Rr )R|≡#(H(ID//Rrj))

Re[3]Reader与BD间的信道是安全的:R|≡ B|⇒B|≡*

③对Back-End BD的假设

BD[1]BD拥有ID:B∍ID

BD[2]BD拥有算法H(X):B∍H(X) BD[3]BD与 Tag共同拥有安全随机数Rrj和

BD[4]BD拥有XT: B∍XT

BD[5]BD 与 Reader间的信道是安全的:B|≡R|⇒R≡*

BD[6]BD 拥有所有 ID 对应的 DATA: B∍DATA

注:下面中(A,B) ⇒C表示由A和B条件推理出条件C。

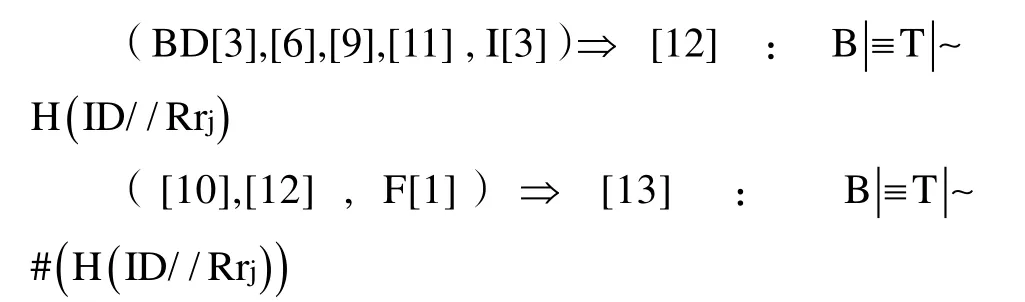

(4)对Q[1]的证明

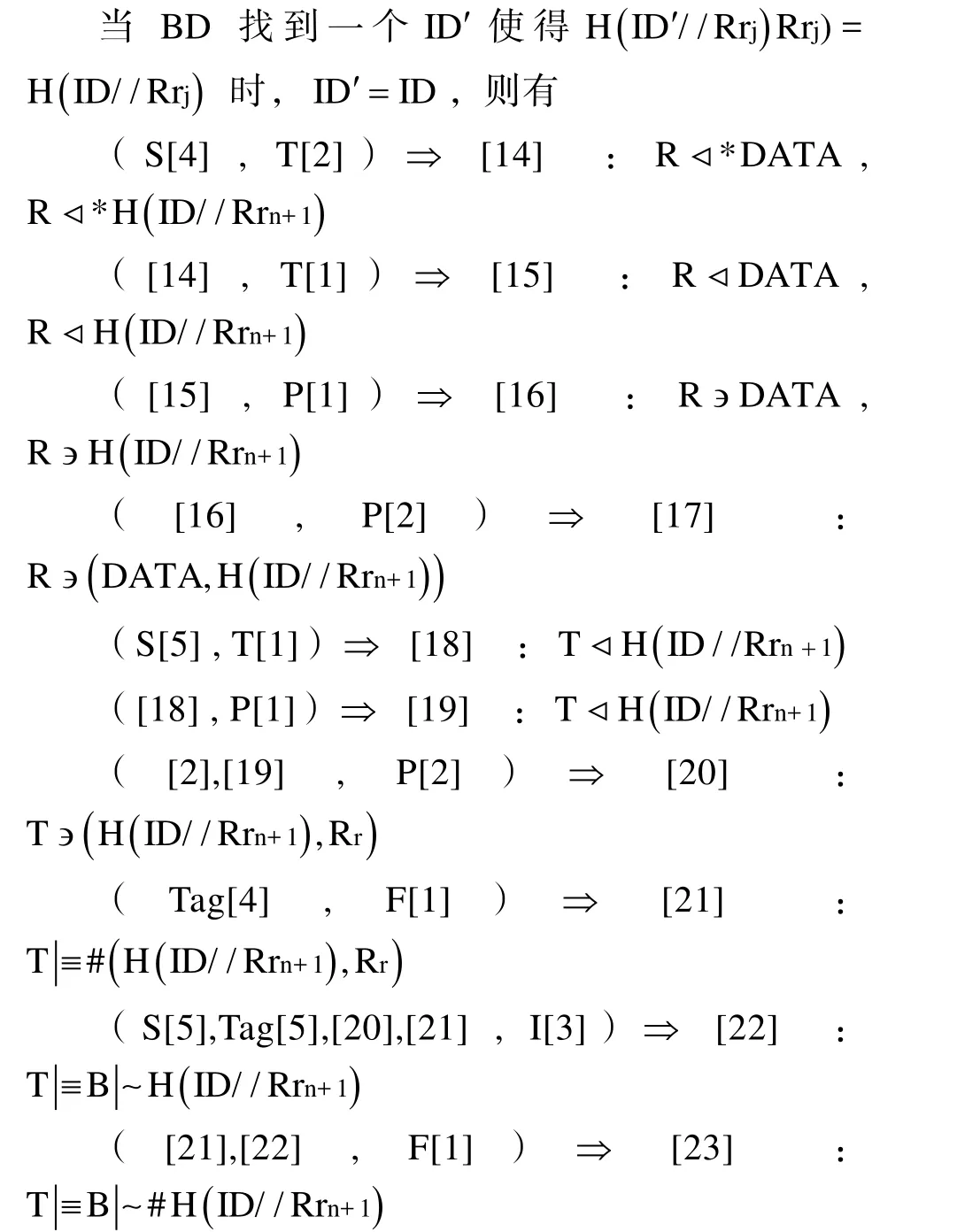

(5)对Q[2]的证明

通过 GNY逻辑我们证明了本协议能够达到实现安全认证和数据传输的功能,但是我们注意到,在初始假设中XT,并没有在后面证明中用到,也就是说在实现安全认证和数据传输时并没有用到这个值,它对于认证过程是一个冗余量,但是在前面对XT进行解释时说明了这个量是为了使得后台数据库运算复杂度降低,也就是说对于安全认证这一过程,XT是没有作用的,但是对于优化整个安全认证协议还是有重要作用的。这说明GNY逻辑可以检测出协议中存在的冗余。

4 结语

本文提出了一种基于静态 ID机制可证明安全的RFID协议,将其与其他静态ID机制的RFID安全协议在抵御攻击方面进行比较,然后通过 GNY形式化验证了本协议,证明了本协议能够实现安全认证和数据传输的功能。

参考文献

[1]周永彬, 冯登国.RFID安全协议的设计与分析[J].计算机软件学报, 2006, 29(4): 581-589.

[2]丁振华, 李锦涛, 冯波.基于Hash函数的RFID安全认证协议研究[J].计算机研究与发展, 2009, 46(4): 583-592.

[3]郑和喜, 陈湘国, 郭哲荣等.WSN RFID物联网原理与应用.电子工业出版社.2010: 1-13.

[4]范红, 冯登国.安全协议理论与方法.科学出版社.2003: 47-62.

[5]Klaus Finkenzeller, “RFID Handbook: Fundamentals and Applications in Contactless SmartCards and Identification”, Second Edition Copyright 2003 John Wiley&Sons, Ltd.ISBN: 0-470-84402-7.

[6]Juels A.RFID Security and Privacy: A Research Survey[J].IEEE Journal on Selected Areas in communication, 2006, 24(2): 381-394.

[7]Sarma S, Weis S, Engels D.RFID systems and security and privacy implications[C]PPProe of the 4th Int Workshop on Cryptographic Hardware and Embedded Systems.Berlin: Springer, 2002: 454-469.

[8]Molnar D., Wagner D..Privacy and security in library RFID: Issues, practices, and architectures[C].In: Proceedings of the 1lth ACM Conference on Computer and Communications Security, Washington DC, 2004: 2 10-2 1 9.

[9]Y.C.Lee, Y.C.Hsieh, P.s.You, T.C.Chen.An Improvement on RFID Authentication Protocol with Privacy Protection[C].In: Proceedings of the 3rd International Conference of Convergence and Hybrid Information Technology, ICCIT, 2008: 569-573.

[10]蔡庆玲, 詹宜巨.一种符合EPC C1G2标准的RFID随机化密钥双向认证协议[J].电信科学 2007.第4期: 70-74.

[11]李晓东.射频识别技术中的隐私安全问题及策略[J].微电子学与计算机 2005.第22卷 第9期: 137-140.

[12]Gwo-ChingChang.A Feasible Security Mechanism For Low Cost RFID Tags[J].IEEE Computer Security.2005.

[13]于宇, 杨玉庆, 闵昊.RFID标签的安全建模及对EPCC1G2协议的改进[J].小型微型计算机系统2007年7月.第28卷第7期: 1339-1344.

[14]GongL, Needham, Yahalom R.Reasoning About Belief in Cryptographic Protocols.InProceedings of the 1990 IEEE Computer Society Symposium on Research in Security and Privacy, IEEE Computer SocietyPress, Los Alamitos, California, 1990, 5: 234-248.

A Provably Secure RFID Protocol Based on Static ID Mechanism

XIONG Fei1, CHEN Fang1, ZHOU Hong-xi1, LV Jun-feng1, DANG Yu-jun1, GU Yong-hao2,YU Hua-dong3, XU Chang-fu4, LU Yong-ling4, WANG Peng5

(1.State Grid Information & Telecommunication Branch Company, Beijing 100761, China; 2 Beijing Key Laboratory of Intelligent Telecommunication Software and Multimedia, School of Computer Science, Beijing University of Posts and Telecommunications, Beijing 100876, China; 3.R&D Center of State Grid Information & Telecommunication Group Co., LTD., Beijing 102211, China; 4.Jiangsu Electric Power Company Research Institute, Nanjing City 211103, China; 5.Institute of computing technology, Chinese Academy of Sciences, Beijing 100080, China)

Radio Frequency Identification (RFID) can be used to access into Internet of things in power systems, which it needs a security protocol to meet the requirements of high efficiency, security and low cost.In this paper, a provably secure RFID protocol based on static ID mechanism is proposed in order to solve the existing problem.Compared with the existing schemes, the proposed scheme is provably secure which is based on GNY analysis and proof.

Internet of things in power systems; RFID; Air interface communication; Security protocol; GNY logic analysis

TN914.33

A

10.3969/j.issn.1003-6970.2017.03.001

本文受国网科技项目(SGTYHT/15-JS-191),国家自然科学基金资助项目(61173017)、工信部通信软科学基金资助项目(2014-R-42,2015-R-29)、信息网络安全公安部重点实验室开放课题基金资助项目(C14613)、面向传输网络及业务网络的智能综合网络管理技术项目支持

熊飞(1983-),男,高工,博士,无线通信方向;陈芳(1983-),女,高工,硕士,通信系统运维方向;周鸿喜(1975-),男,高工,硕士,通信传输方向。

本文著录格式:熊飞,陈芳,周鸿喜,等.一种基于静态ID机制可证明安全的RFID协议[J].软件,2017,38(3):01-05