基于BitTorrent协议Have消息的信息隐藏方法

2017-04-17翟江涛戴跃伟

高 斌,翟江涛,戴跃伟

(江苏科技大学 电子信息学院,江苏 镇江 212003)

(*通信作者电子邮箱jiangtaozhai@gmail.com)

基于BitTorrent协议Have消息的信息隐藏方法

高 斌,翟江涛*,戴跃伟

(江苏科技大学 电子信息学院,江苏 镇江 212003)

(*通信作者电子邮箱jiangtaozhai@gmail.com)

针对以比特流(BitTorrent)协议消息为载体的信息隐藏算法在隐蔽性和嵌入容量上所存在的问题,提出一种以Have消息序列为载体的信息隐藏方法。首先,在秘密信息嵌入前设置容量分析模块,判断信息嵌入量是否超出信息隐藏容量上限;其次,在信息嵌入时使用改进的奇偶映射信息编码方式,将秘密信息嵌入到Have消息的排序中;最后,在信息提取时引入循环冗余校验(CRC)方法,验证秘密信息是否传输正确。实验结果表明,相比原有的奇偶映射编码方式,所提方法的嵌入容量明显提高,且通过对Have序列统计特性的分析,所提方法对Have序列统计特性的影响较小,隐蔽性较强。

信息隐藏技术;信息隐藏载体;信息编码方式;隐蔽通信;数据校验

0 引言

信息隐藏技术[1-3]是将秘密信息隐藏于近似正常的信息中,掩盖秘密信息“正在传输”的事实,以迷惑攻击者。近年来,随着计算机网络的高速发展,以网络通信协议数据流为载体的信息隐藏技术逐渐成为研究热点。然而目前,关于网络信息隐藏技术的研究主要集中在使用传输控制协议/因特网互联协议(Transmission Control Protocol/Internet Protocol,TCP/IP)的Internet等网络,涉及对等(Peer to Peer,P2P)网络[4-6]则相对较少。

P2P网络,又称为对等网络,以计算机间资源共享和系统间直接交换服务技术受到广大用户的青睐。目前,P2P网络主要分为三大类:比特流(BitTorrent,BT)网络[7-9]、Gnutella网络和eDonkey网络,其中,BT网络是一种运行BT协议且应用最为广泛的P2P网络。在BT网络中,服务器的作用被弱化,仅用于辅助对等节点之间建立连接,一旦连接成功,对等节点之间可直接进行通信。因此,BT网络中数据流量大,传输速率快,非常适合作为网络信息隐藏的载体,因而引起了研究者的关注。

文献[10]以Torrent种子文件为载体,提出两种信息隐藏方法:第一种是基于Announce等统一资源定位符(Uniform Resource Locator,URL)字段的首字母大小写不敏感特性;第二种是基于Comment等空闲字段的可选域复用特性。这两种方法虽然成功避过Torrent文件格式的检测,但是分别改变了URL字段默认小写的特性和空闲字段正常信息显示的特性,因而隐蔽性弱。

文献[11-12]以BitTorrent Tracker协议的超文本传输协议(HyperText Transfer Protocol,HTTP)的Get消息为载体来实施信息隐藏。其中,文献[11]利用Get消息的标识码(Peer_id)字段的后12 B空间的冗余性,文献[12]则是基于Get消息的校验值(Info_hash)字段20 B空间的复用性。第一种方法充分利用了Peer_id字段信息的随机性,隐蔽性较强,但同时也局限于这12 B空间,嵌入容量较小;第二种方法在数据校验时会出错,因而隐蔽性较弱。

文献[13,15]以BitTorrent Peer Wire协议的各种BT消息为载体来完成隐蔽通信。文献[13]提出了两种信息隐藏方法,第一种是基于Bitfield消息负载的冗余性,该方法引入矩阵编码方式[14],隐蔽性较强,但嵌入容量较小;第二种是利用Piece消息负载的16 KB空间的复用性,直接嵌入16个Piece的秘密信息,该方法嵌入容量大,但会导致数据校验出错而引发异常,因而隐蔽性弱。文献[15]提出了基于Request消息排序的信息隐藏方法,以每个Request消息中索引号(Index)大小作为排序基准,引入阶乘编码方式,嵌入容量大,但是该方法未考虑BT网络中Request消息序列排序的统计特性,强行调整各序列之间的顺序,因而隐蔽性较弱。

针对现有算法所存在的弱隐蔽性和低嵌入容量的问题,本文从BitTorrent Peer Wire协议中发掘出一种适合作为信息隐藏载体的BT消息,它具备向已连接客户端节点宣称自己拥有某个数据块的功能,称之为Have消息。因此,本文针对Have消息序列的自身特性,分别从隐蔽性和嵌入容量这两方面着手,提出一种基于BitTorrent协议Have消息的信息隐藏方法。

1 Have消息载体简介

本文选取的信息隐藏载体即为Have消息,而每个Have消息的负载都是一个整型数,称之为索引号(Index),其消息格式如图1所示。

图1 Have消息格式

Fig.1 Format of Have message

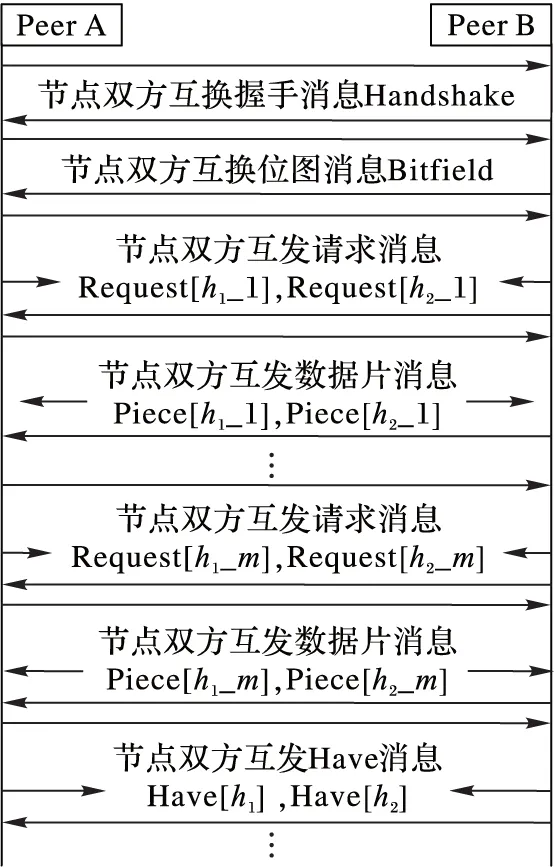

图2为BT网络中两节点的通信时序。两个客户端节点(Peer)建立连接之后,首先会通过Handshake握手消息开启BT通信;接着节点双方互换Bitfield位图消息,获知对方当前所拥有资源情况;然后节点双方会互发Request请求消息,向对方请求己方所没有的数据块资源;接着各节点会响应请求消息,向对方发送Piece数据片消息,m个数据片构成一个完整的数据块资源;之后双方所需数据块资源下载完毕后,会互发Have消息,宣称已拥有某一编号的数据块资源;最终节点双方会在Request-Piece-Have的消息循环中进行共享资源的数据交互,直至下载完毕。

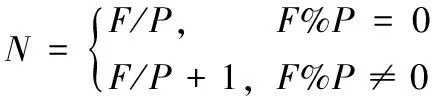

由此可得,数据块与Have消息的个数相等,若共享文件大小为F,数据块切分大小为P,则数据块数目N为:

(1)

若以索引号为基准,整个Have消息序列即类似于一个整型随机数组:

H={h1,h2,…,hi,…,hN}

(2)

其中,hi∈[0,N-1]且1≤i≤N。

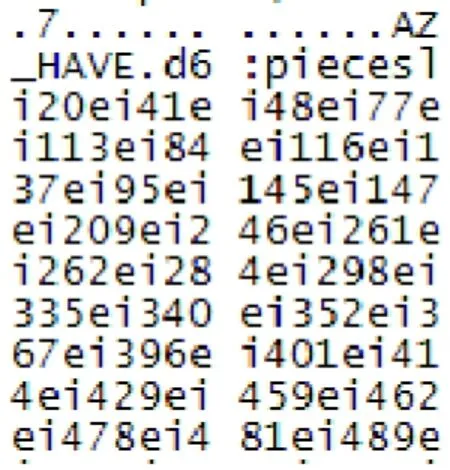

实际上,为了提高通信效率,现有的BT协议都在原有基础上进行了改进,比如本文所选Vuze客户端使用了扩展BT协议,因而在实际传输过程中,发送方会将Have序列打包成K组AZHave消息向外发送。图3即为Wireshark截获所得BT通信过程中AZHave消息数据包的内容片段。

因此,整个传输过程中,Have序列会被随机切分成K个子序列,相当于一个整型数组H被切分成K个子数组,即

H={a1,a2,…,aj,…,aK}

(3)

其中,aj⊂H,1≤j≤K且K值不固定。

图2 BT网络中两节点的通信时序

图3 Wireshark截获所得AZHave消息数据包内容

为了寻找设计信息编码方式的参考依据,本文在两个正常Vuze客户端通信过程中,分析10 000个Have序列构成的K组AZHave消息里序列的排序特性。对比发现,K组Have序列的排序特性基本一致,所以随机选取5组AZHave消息作为分析对象,如图4所示。

图4 正常Have序列排列特性

观察图4中5组序列的分布状况,总结正常Have序列的排列特性如下:1)正常AZHave消息中的Have序列数目随机;2)AZHave消息包之间序列号不连续;3)每组AZHave中的Have序列都是随机间隔排列,总体呈递增分布,偶尔出现个别降序反常。

2 Have消息信息隐藏算法

2.1 信息编码方式改进

信息隐藏技术的两大要素:一是隐藏载体,另一个就是隐藏算法,而隐藏算法的核心则是信息编码方式。顾名思义,信息编码是对原始信息符号按一定的数学规则所进行的变换,即在信息基本单位与不同代码之间建立一一对应关系。而在计算机语言的数据流当中,基本单位当属‘0’和‘1’这两个二进制码元,这种简单的“互逆”属性,在自然数的基本属性当中也有体现,例如“大小”和“奇偶”,若是在它们之间建立一一对应关系,即可形成相应的差值映射信息编码和奇偶映射信息编码,映射关系如表1所示。

表1 信息编码的映射规则

结合Have序列的排列特性,对比这两种编码方式可得:1)这两种编码随意地改变Have序列排序,增大了降序反常频率,与正常Have序列的排序特性冲突,容易引发攻击者的关注;2)由于差值编码参考值的存在,映射K个整型数组,差值编码的嵌入容量上限比奇偶编码要低Kb;3)正常Have序列值中奇偶数目基本等于N/2,因而使用这两种编码所得的可嵌入二进制码元‘0/1’数目也都基本等于N/2,即利用N个原始数据负载了N/2 b的秘密信息,则其载体利用率R1为:

R1=(N/2)/N×100%=50%

(4)

因此,通过比较分析,本文选择改进奇偶映射信息编码方式来提高信息隐藏算法的性能。原有奇偶映射的前提是不改变子数组中各元素的值,仅依靠元素自身的奇偶性和排序来实施编码。改进后的奇偶映射编码则要打破这个前提,它会利用“加1或减1”的方式改变部分元素的奇偶性,以此来提高载体利用率,即利用N个原始数据负载了Nb的秘密信息,则改进后的载体利用率R2为:

R2=N/N×100%=100%

(5)

这种方式虽然改变了子数组中部分元素值,但改变后的元素值依然属于整个数组集合,并不会发生异常,其效果相当于是在整个数组集合中改变各元素的顺序。

基于改进后的奇偶映射信息编码方式,若待嵌入的比特流信息集合为:

B={b1,b2,…,bi,…,bN}

(6)

其中,bi=‘0’或bi=‘1’且1≤i≤N,并结合式(2)的Have消息序列,编码所得新序列值为:

(7)

2.2 信息嵌入容量分析

信息隐藏方法的载体和编码方式确定后,即可分析其嵌入容量上限,其影响因素分别是载体空间和载体利用率。采用改进后的奇偶映射信息编码方式后,载体利用率最大化,达到100%,则信息嵌入容量上限需依托于载体空间的大小。本文所选取的信息隐藏载体为Have消息序列,由式(1)可得数据块数目为N,则Have消息数目为N,那么采用改进后的奇偶映射编码所得的信息嵌入容量上限也为Nb。

由式(1)可得,若要提高信息嵌入容量上限,即增大N的值,具备两种方案:1)提高F的值,即增大共享文件的大小。经调研发现,BT网络中最常出现的当属2 GB左右的视频文件,所以为了避免引起攻击者的关注,本文确定F=2 GB。2)降低P的值,即减小数据块切分大小。经调研发现,BT网络中的Piece消息负载为16 KB,一个数据块至少要包含两个Piece块,所以BT客户端软件默认可选择的最小切分大小为32 KB,所以本文确定P=32 KB。综上可得,本文信息嵌入容量上限N=65 536 b。

在此分析信息嵌入容量的目的,是因为考虑到秘密信息大小超过信息嵌入容量上限的问题,所以本文所提方法会在秘密信息嵌入前,添加容量分析模块,即待嵌入秘密信息大小不得超过65 536 b,以此来避免信息隐藏出错。

2.3 隐蔽通信原理

本文基于所提方法,设计实现了一个基于Have消息的隐蔽通信系统,发送方利用隐藏算法实施秘密信息的嵌入,接收方利用解析算法实现秘密信息的提取,共同配合完成了BT网络中的隐蔽通信。

2.3.1 隐藏算法

规则1 首先,在信息嵌入前计算待嵌入信息S的比特容量X和信息S的CRC16校验值Z,并以〈X,S,Z〉这个三元组信息替代信息S;接着,对信息〈X,S,Z〉进行格式转换处理,将其从字符串形式转换为二进制比特流形式〈Xb,Sb,Zb〉;最后,用式(7)完成信息〈Xb,Sb,Zb〉的嵌入。

假设,加密函数Encrypt()对秘密信息明文M进行加密处理生成密文S,计算函数Size()求得密文S的比特容量X,计算函数CRC16()求得密文S的校验值Z,字符串转二进制格式转换函数S2D()得出信息〈Xb,Sb,Zb〉,嵌入函数Embed()按照规则1将信息〈Xb,Sb,Zb〉嵌入到载体Have序列H中,则隐藏算法伪代码如下所示。

算法1 隐藏算法。

输入:Have序列H,秘密信息M,密钥C。 输出:隐藏信息后的Have序列H*。Steps: 1)S=Encrypt(M,C); 2)X=Size(S) andZ=CRC16(S); 3)IfX>N,Output“Embeddingfailure”; 4)Else〈Xb,Sb,Zb〉=S2D(〈X,S,Z〉); 5)H*=Embed(〈Xb,Sb,Zb〉,H); 6)OutputH*

2.3.2 解析算法

规则2 首先,在提取信息时利用表1的映射规则,从Have序列H*中提取出信息容量Xb;接着,以X为解码结束条件,继续提取出隐藏信息〈Sb,Zb〉;最后,对隐藏信息〈Sb,Zb〉进行格式转换处理,得出嵌入信息S和其校验值Z。

假设,提取函数Extract()按照规则2从载体Have序列H*中提取出隐藏信息〈Sb,Zb〉,二进制转字符串格式转换函数D2S()得出密文S和其校验值Z,计算函数CRC16()求得密文S的校验值Z*,解密函数Decrypt()对密文S进行解密处理得出秘密信息明文M,则解析算法伪代码如下所示。

算法2 解析算法。

输入:待解析的Have序列H*,密钥C。 输出:隐藏的秘密信息M。Steps: 1) 〈Xb,Sb,Zb〉=Extract(H*); 2) 〈X,S,Z〉=S2D(〈Xb,Sb,Zb〉); 3)Z*=CRC16(S); 4)IfZ≠Z*,Output“Informationerror”andchangethecovertchannel; 5)ElseM=Decrypt(S);

6)OutputM

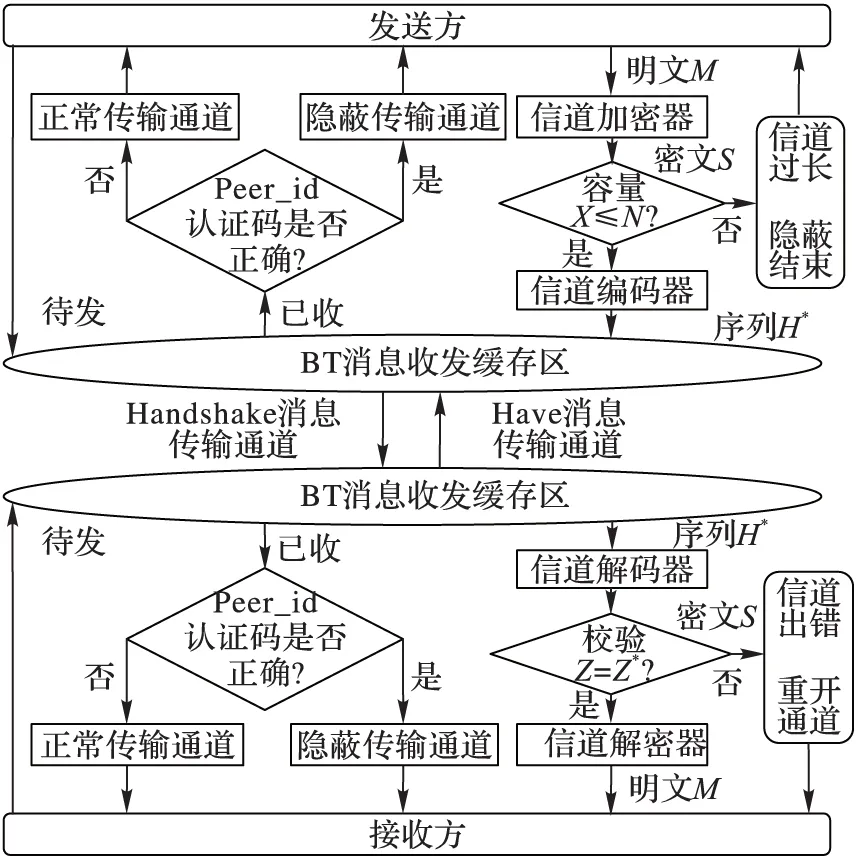

综上所述,一个基于Have消息的隐蔽通信系统大体包含三大模块,分别是信道认证模块、信道隐藏模块和信道解析模块,具体结构如图5所示。

图5 基于Have消息的隐蔽通信流程

由图5可得,信道隐藏模块又分为容量分析和信息嵌入子模块,信道解析模块又分为信息提取和数据校验子模块。其中,信道认证模块,也是一个简易的信息隐藏方法,算法特性与文献[16]类似。原载体为BT消息中Handshake消息标识码(Peer_id)字段中后12B的随机空间,本文只选取随机空间的后8B作为隐藏载体,并对其存储格式进行重构,如图6所示。认证码由两部分组成,分别是用户码(User_id)和密文码(Ciphertext_id),各占4B的存储空间。User_id是BT客户端随机生成的固定值,Ciphertext_id则是User_id经过简易加密处理生成的密文值。因此,客户端节点之间凭借认证码,即可具备身份认证的功能。

图6 隐蔽节点身份认证码格式

Fig.6Formatofauthenticationcodeofcovertpeers

综上可得,隐蔽通信的具体流程如下。

1)身份认证。隐蔽节点双方交换Handshake消息,验证计算所得密文码和接收所得密文码是否一致:若均为是,则双方互为隐蔽节点,开通隐蔽传输通道;反之,只要有一方为否,则确定对方为正常节点,双方只进行正常数据传输。

2)容量分析。发送方计算待嵌入信息的比特容量,判断其是否在信道嵌入容量上限范围内:若是,则进入正常嵌入环节;反之则停止嵌入操作并报错。

3)信息嵌入和提取。借助于Have消息传输通道,按照相应规则,确保秘密信息伴随着Have消息序列正常传输。

4)数据校验。验证秘密信息是否传输正确:若是,则信息提取成功;反之则重新开辟隐蔽通道,按照上述流程重新获取正确的秘密信息。

3 实验及性能评估

本文针对客户端Vuze5.6,在JavaEclipse运行环境中编译生成一款具备隐蔽通信功能的客户端Vuze_H软件。本章将利用实验验证所述Have消息隐蔽通信系统的可行性,并通过实验数据分析说明所述信息隐藏算法的性能优越性。

3.1 实验环境

本文基于实验室局域网搭建一个BT共享文件分发系统的通信平台,并在此基础上构建一个基于两节点间Have消息的隐蔽通信系统,具体硬件配置如表2所示。

表2 隐蔽节点硬件配置

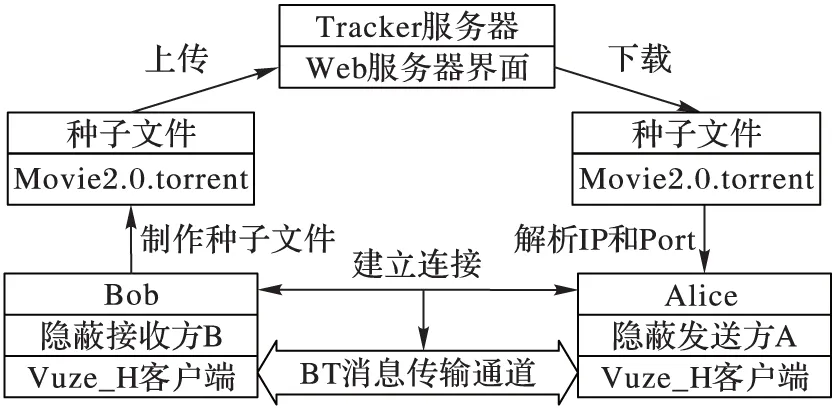

本文所述隐蔽通信系统依托于BT共享文件分发系统的基础平台,即本文所需实验环境,如图7所示。由此可得,本文所述隐蔽通信方案的前期工作,具体实施步骤如下。

图7 BT共享文件分发系统结构

1)用户Bob使用MyBTServer软件,在本机搭建一个局域网Tracker服务器,用于记录当前下载同一共享文件的所有BT客户端节点的IP和Port信息,该服务器的URL=http://192.168.58.33:6969/announce。

2)用户Bob使用BT客户端Vuze_H软件,制作一个2GB视频的种子文件“Movie2.0.torrent”,并选择数据块切分大小为32KB,以便在BT通信过程中获取足够多的Have消息。

3)用户Bob将“Movie2.0.torrent”种子文件上传到Tracker的Web服务器界面,并使用Vuze_H客户端完成该视频文件的做种操作,等待其他用户来下载。

4)用户Alice通过URL登录访问Tracker的Web服务器界面,下载种子文件“Movie2.0.torrent”,并使用Vuze_H客户端解析该种子文件,从而获取用户Bob节点的IP和Port信息,以便与其通信。

5)用户Alice与用户Bob建立连接之后,利用各自的Vuze_H客户端进行BT数据交流,完成共享文件的下载。

3.2 实验结果及分析

网络信息隐藏方案优先考虑隐蔽性和嵌入容量,其次是鲁棒性,最后才是安全性和可靠性。本文方案中Have序列一经丢失或乱序,秘密信息解析则会出错,因而算法的鲁棒性较差,但是因为添加了数据加密标准(DataEncryptionStandard,DES)算法和循环冗余校验(CyclicalRedundancyCheck,CRC)环节,确保了该算法的安全性和可靠性。因此,本文主要测试验证基于Have消息的信息隐藏方法的隐蔽性和嵌入容量。

3.2.1 隐蔽性

根据第1章的Have消息载体分析可知,Have序列是以AZHave消息的封装格式被打包成K组向外发送,且每个AZHave消息中Have序列个数是随机的。为尽可能地观察编码前后Have序列的排列特性变化,所需选取的AZHave消息的封装容量越大越好。

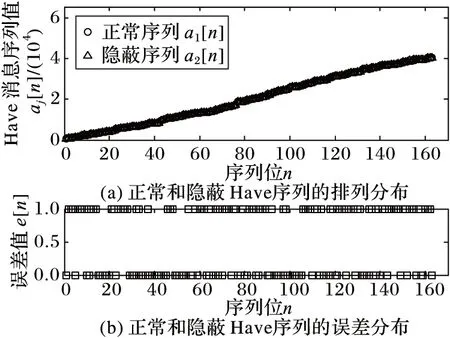

因此,本文利用Wireshark截获通信过程中所有AZHave消息数据包。通过对其数据包容量分析发现,当P=32 KB时,AZHave消息的封装容量最大值为163,所以本文选取容量为163的AZHave消息作为实验分析对象。

对比所有编码前后AZHave消息发现,包内Have序列的排列特性变化一致,因此随机选取一个容量为163的AZHave消息,观察其Have序列的排列特性变化,如图8所示。

图8 编码前后Have序列排列特性对比

分析图8(a)可知,编码前的正常Have序列和编码后的隐蔽Have序列的分布图基本重叠,整体排列特性一致,均是随机间隔排列,总体呈递增分布,偶尔出现个别降序反常。分析图8(b)可知,编码前后Have序列之间的误差值e∈[0,1],且通过计算得知编码前后Have序列的均值分别为20 308.2和20 307.7,标准差分别是12 489.2和12 489.1,差距很小。由此可得,引入改进后的奇偶映射信息编码方式,对于Have序列的排列特性未造成明显的特征影响,算法的隐蔽性较强。

3.2.2 嵌入容量

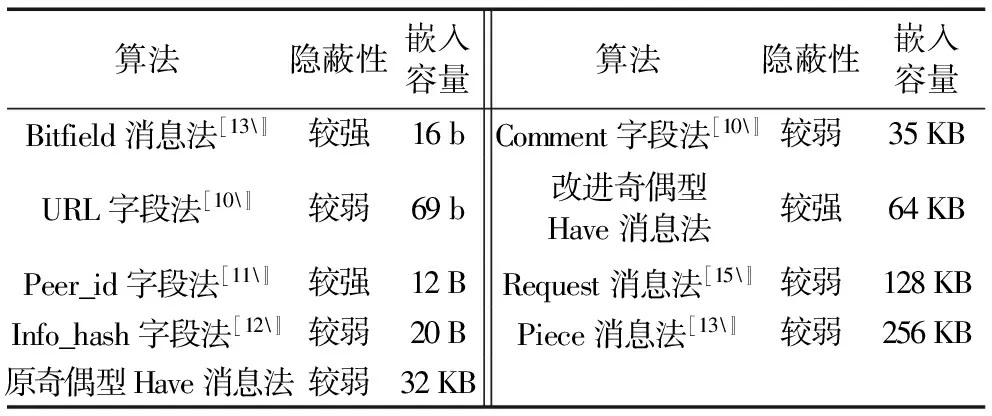

根据2.2节的分析可知,当共享文件大小F=2 GB且数据块切分大小P=32 KB时,信息嵌入容量上限N=65 536 b,又由3.2.1节的分析可知,本文信息隐藏方法的嵌入容量对于隐蔽性的影响较小。由此可确定,在不影响隐蔽性的前提下,本文所述Have消息信息隐藏方法的载体利用率可达100%,即方法的嵌入容量Capacity=65 536 b=64 KB。

表3为现有BT信息隐藏方法和本文所提方法的性能上限比较。对比分析表中数据可知,本文基于Have消息提出的一种改进的信息隐藏方法,其隐蔽性较强,性能位列这9种方法前三;其嵌入容量较大,性能在这9种方法中排名第三。除此以外,集中比较性能较好的前三种方法,可以得知:一方面,本文所提改进法与文献[11]的Peer_id字段算法以及文献[13]的Bitfield消息算法在隐蔽性上等同,但是其嵌入容量较这两种方法要大;另一方面,本文所提改进法在嵌入容量上比文献[13]的Piece消息算法以及文献[15]的Request消息算法要小,但是其隐蔽性较这两种方法要强。因此,综合考虑两方面因素,本文所提Have消息信息隐藏方法在隐蔽性和嵌入容量之间寻求了一个合适的平衡,算法性能优越。

表3 现有BT信息隐藏方法性能上限比较

4 结语

现有的BT信息隐藏算法无法满足高隐蔽性且嵌入容量较大的隐蔽通信需要,本文提出一种基于BT协议Have消息的信息隐藏方法。该方法引入改进后的奇偶映射信息编码方式,充分利用Have序列的载体空间和排序特性,在BT网络中实现了高效的隐蔽通信。本文在信息嵌入前经过容量分析模块的审核,在信息提取时经过数据校验模块的检查,确保了数据传输的准确性和可靠性。然而本文的研究仅限于局域网,在互联网的复杂环境下,如何提高所提方法的鲁棒性,将是本研究下一步的工作。

References)

[1] RIOS R, ONIEVA J A, LOPEZ J.Covert communications through network configuration messages [J].Computers & Security, 2013, 39(4): 34-46.

[2] KIYAVASH N, KOUSHANFAR F, COLEMAN T P, et al.A timing channel spyware for the CSMA/CA protocol [J].IEEE Transactions on Information Forensics & Security, 2013, 8(3): 477-487.

[3] ELZBIETA Z, WOJCJECH M, KRZYSZTOF S, et al.Trends in steganography [J].Communications of the ACM, 2014, 57(3): 86-95.

[4] 吕晓鹏,王文东,龚向阳,等.混合网中的P2P资源共享机制[J].北京邮电大学学报,2011,34(4):113-117.(LYU X P, WANG W D, GONG X Y, et al.A P2P resource sharing mechanism for hybrid network [J].Journal of Beijing University of Posts and Telecommunications, 2011, 34(4): 113-117.)

[5] 徐钒文.基于P2P的隐蔽匿名通信技术研究[D].北京:北京邮电大学,2012:4-51.(XU F W.Research of anonymous communication technology based on P2P [D].Beijing: Beijing University of Posts and Telecommunications, 2012: 4-51.)

[6] 谭庆丰,方滨兴,时金桥,等.StegoP2P:一种基于P2P网络的隐蔽通信方法[J].计算机研究与发展,2014,51(8):1695-1703.(TAN Q F, FANG B X, SHI J Q, et al.StegoP2P: a hidden communication approach in P2P networks [J].Journal of Computer Research and Development, 2014, 51(8): 1695-1703.)

[7] 唐红,胡容,朱辉云.BitTorrent网络行为研究综述[J].小型微型计算机系统,2012,33(9):2002-2007.(TANG H, HU R, ZHU H Y.Survey of BitTorrent network behavior studies [J].Journal of Chinese Computer Systems, 2012, 33(9): 2002-2007.)

[8] 聂荣,聂林,刘超慧,等.BitTorrent网络特性的测量与研究[J].北京邮电大学学报,2012,35(3):125-128.(NIE R, NIE L, LIU C H, et al.Measurement of the characteristics of the BitTorrent network [J].Journal of Beijing University of Posts and Telecommunications, 2012, 35(3): 125-128.)

[9] 鄢羽,唐红.BitTorrent网络节点间流量的数据采集和分析[J].计算机科学,2014,41(6):75-78.(YAN Y, TANG H.Data collection and analysis of traffic flow between peers in BitTorrent network [J].Computer Science, 2014, 41(6): 75-78.)

[10] LI Z S, SUN X M, WANG BW, et al.A steganography scheme in P2P network [C]// IIHMSP 2008: Proceedings of the 2008 International Conference on Intelligent Information Hiding and Multimedia Signal Processing.Washington, DC: IEEE Computer Society, 2008: 20-24.

[11] DESIMONE J, JOHNSON D, YUAN B, et al.Covert channel in the BitTorrent tracker protocol [C]// SM 2012: Proceedings of the 2012 International Conference on Security and Management.New York: Rochester Institute of Technology, 2012: 223-226.

[12] CUNCHE M, KAAFAR M A, BORELI R.Asynchronous covert communication using BitTorrent trackers [C]// HPCC 2014: Proceedings of the 2014 International Conference on High Performance Computing and Communications.Piscataway, NJ: IEEE, 2014: 213-291.

[13] 李子帅.基于BitTorrent网络的信息隐藏技术研究[D].长沙:湖南大学,2009:29-44.(LI Z S.Research of information hiding technology based on the BitTorrent network [D].Changsha: Hunan University, 2009: 29-44.)

[14] 陈立全,卢苗,胡爱群,等.基于二级定位的编码信道信息隐藏算法[J].通信学报,2013,34(12):120-130.(CHEN L Q, LU M, HU A Q, et al.An information hiding algorithm based on twice positioning in coding channel [J].Journal on Communications, 2013, 34 (12): 120-130.)

[15] EIDENBENZ R, LOCHER T, WATTENHOFER R.Hidden communication in P2P networks steganographic handshake and broadcast [C]// INFOCOM 2011: Proceedings of the 30th IEEE International Conference on Computer Communications, Joint Conference of the IEEE Computer and Communications Societies.Piscataway, NJ: IEEE, 2011: 954-962.

[16] 叶军胜.基于状态模拟的BT网络隐信道研究[D].南京:南京理工大学,2011:38-39.(YE J S.Research of state simulation based on the BT network covert channel [D].Nanjing: Nanjing University of Science and Technology, 2011: 38-39.)

This work is partially supported by the National Natural Science Foundation of China (61472188, 61602247), the Natural Science Foundation of Jiangsu Province (BK20150472, BK20160840), the CCF—Venustech "Hongyan" Science Foundation (2016011).

GAO Bin, born in 1992, M.S.candidate.His research interests include P2P network covert communication.

ZHAI Jiangtao, born in 1983, Ph.D., lecturer.His research interests include multimedia, network information security.

DAI Yuewei, born in 1962, Ph.D., professor.His research interests include information processing, information security.

Information hiding method based on Have messages in BitTorrent protocol

GAO Bin, ZHAI Jiangtao*, DAI Yuewei

(SchoolofElectronicsandInformation,JiangsuUniversityofScienceandTechnology,ZhenjiangJiangsu212003,China)

Concerning the problem in concealment performance and embedding capacity of the existing information hiding algorithm based on BitTorrent (BT) protocol messages, a new information hiding method based on Have message queues was proposed.Firstly, the capacity analysis module was set to judge whether the embedding capacity was beyond the limit of hiding capacity before embedding.Secondly, the improved parity mapping information coding method was used when the secret information was embedded into the sort of Have queues.Finally, the cyclical redundancy check method was introduced to verify whether the secret information was transmitted correctly when extracting.The experimental results show that, compared with the original parity mapping information coding method, the proposed method is able to increase the embedding capacity and improve the hiding performance of covert channel for its little influence on the statistical characteristics of Have queues.

information hiding technology; information hiding carrier; information coding method; covert communication; data verification

2016-07-04;

2016-09-07。 基金项目:国家自然科学基金资助项目(61472188, 61602247);江苏省自然科学基金资助项目(BK20150472,BK20160840);CCF—启明星辰“鸿雁”科研基金资助项目(2016011)。

高斌(1992—),男,江苏高邮人,硕士研究生,主要研究方向:P2P网络隐蔽通信; 翟江涛(1983—),男,河南三门峡人,讲师,博士,CCF会员,主要研究方向:多媒体、网络信息安全; 戴跃伟(1962—),男,江苏镇江人,教授,博士,主要研究方向:信息处理、信息安全。

1001-9081(2017)01-0200-06DOI:10.11772/j.issn.1001-9081.2017.01.0200

TP

A