大数据发展的信息安全风险防御探析

2017-04-16牟明福苏正泉

牟明福,苏正泉

(1.中共贵州省委党校,贵州 贵阳 550028;2.国家行政学院,北京 100089)

0 引言

大数据是基于云计算、物联网等为基础构建的新型信息技术系统和架构,相对于传统信息化系统,其网络边界更宽、信息生态系统覆盖面更广、数据集中度更高,面临的安全风险也随之加剧。大数据安全是一场必要的斗争[1];大数据的发展,带来一系列新的挑战,直接影响和关涉国家安全、个人隐私[2]。随着大数据技术不断发展,世界各国政府把信息网络安全战略逐渐从互联网信息安全扩展到大数据信息安全领域[3]。

目前,国内外学者对信息安全风险评估的方法、模型、影响因素均有专门研究[4-8]。陈火全[9]提出大数据背景下建立基于信誉机制的P2P网络安全治理策略;陈建昌[10]对大数据环境下的网络安全,从物理安全、信息传播安全、管理安全3个方面进行了分析,并提出加强技术防范和提高安全防范意识的网络安全防护措施;陈明奇等[1]研究指出,美国实际上已经确立了基于大数据的信息网络安全战略;张玉兰[11]等提出,不是所有安全事件都能完全预防,高效的事件响应能力可降低信息安全事件损失和破坏。综合以上研究成果可知,现阶段缺乏对大数据发展中信息安全风险的系统辨识,且对信息安全风险全过程治理的研究尚有不足。

信息安全是国家安全的重要组成之一,既影响国家安全又联系国民安全。围绕数据采集、数据传输、数据存储、数据分析4个大数据核心环节,进行系统的信息安全风险辨识,引入公共安全管理、风险治理理论,探索构建信息安全防御策略,对强化大数据发展中的信息安全管理、推动信息安全战略落地,是非常必要且具有积极借鉴意义的。

1 信息安全的内涵及发展

1.1 与安全一脉相承并不断深化的信息安全

安全在各个领域都普遍存在,它有2层含义,一是指安全的状态,即没有危险,没有恐惧;二是指对安全的维护,指安全措施和安全机构。信息安全,是在信息作为与物质、能源一起构成社会发展基本要素后,其重要性日渐凸显并为保护其价值而逐步发展的概念,它的含义在“安全的状态”和“安全的维护”这2个方面都各有所指,且其重点目标、概念、范围也在信息化发展中不断演化:从最初的强调“通信保密”到“信息安全”、“计算机安全和信息安全”以及总体性的“信息安全”;范围领域则从最早主要涉及军事领域,扩展到信息化社会的各个方面;目标从最早的“对作战信息的保密”发展到“信息在各环节的完整性、可用性、可控制性和不可否认性”;对应地,其理论和实用技术关注的重点也由最初的“防止泄密”,发展成为“防范、监测、管理、评估、控制、攻击”等多方面的基础理论和实用技术,并正在向“鉴别、授权、访问控制、抗否认性以及个人隐私、知识产权的保护”等方向不断扩展。

1.2 信息安全与网络安全

“信息安全”对应英文Information Security或Cyber Security 2种表述。中国使用信息安全更具普遍性,既指网络安全,又指内容安全;空间安全侧重强调网络空间的基础设施安全,更为关注从宏观视野上对信息安全进行考察。

1.3 信息安全的本质是数据安全

信息与其他资源一样具有生命周期,从信息的产生到最终被使用并发挥作用,可将信息的生命周期分为需求、收集、传输、处理、存储、维护、使用和退出等过程,综合起来看,广义上的信息安全指信息收集、处理、存储、传输和使用等信息生命周期上各个环节的安全,每一个环节上都有数据的流动和痕迹,因此信息安全从本质上来说是信息资源(数据)的安全。数据安全是网络空间安全核心内容[12]。信息安全核心任务就是综合运用技术与管理等各种手段,让信息资源(数据资产)免受威胁,或者将威胁所带来的后果降到最低程度,以维护系统或组织的正常运转。

2 大数据发展引发信息安全新风险

随着大数据应用范围和领域的扩大,信息安全的需求也越来越迫切,并在数据(信息)流动的各个环节都有风险和挑战呈现出来。“棱镜门”事件从某种程度上折射出我国网络信息安全的脆弱,巨大的风险迫切地要求我国重新思索网络信息安全战略,在充分利用新技术以提升经济效率的同时,确保网络信息安全、公民权利以及国家安全[13]。

2.1 复杂信息感知环境集聚数据采集风险

大数据环境下的数据采集,既有基于物联网和各类传感器的采集,也有基于网络信息的数据采集,这就决定了大数据采集来源非常广泛。连接在物联网上的各种感知与终端设备(传感器、智能家电、嵌入式系统等感知端)都是由诸如现场总线、无线局域网、楼域网、园区网等多样化的自组织网络构成,从积极的意义上讲,这些网络实时产生和贡献大量数据。从安全风险上看,一方面,由于感知终端处于公开、暴露、移动、野外等复杂环境中,感知设备安全防护能力脆弱,且当前的认证、加密、防控、鉴别、审计等技术并不成熟或应用不够充分,“数据采集”中更容易出现安全问题;另一方面,“采集端所有权”广泛分布的属性,也导致基于这种复杂环境下采集数据所对应的信息安全需求比传统局域网、广泛连接的互联网更高,对隐私权的保护问题也更为突出[14-15]。

2.2 多样化的数据传输难以构建统一的保密防御机制

基于大数据环境下的网络,既将感知数据向系统传输,又承担对数据进行加工后产出的“智慧服务”响应向用户进行传输的任务。传统的数据传输安全一般依靠基于密钥的加密技术、建立可信平台、建立专用隧道等方式进行保障,但大数据环境下的数据采集端和服务响应端,无论是载体形式、还是所支持的数据种类都非常多样,针对不同的终端和多样的数据很难构建统一的加密机制。没有统一的加密防御或放弃“加密”防御,数据可能会“裸身传递”,再加上探测、监听、数据截获等各种网络安全侵犯能力的更新,大数据在网络中传输的风险问题自然更为突出。

2.3 基于云计算技术的数据集中产生系列风险

首先,“云中数据”可能遭受“内外攻击”。大数据的“高价值属性”决定了各类海量数据可能隐含巨大政治、军事、经济、文化科研价值,这些海量数据集中存储在云计算系统(数据中心),自然就易于成为首选的攻击目标。在传统网络环境中,为了防御来自外部的攻击,可以在内、外部网络间采用安全网关进行防御,从而保护内部网络免受外部非法用户的侵入。但在云计算技术服务方式下,公有云是为多租户服务的,大量不同用户的应用都运行在同一云计算系统(数据中心)内部,更多的安全攻击可能来自云计算系统内部。因此,在云计算技术条件下,大数据集中系统不仅要防御外部对整个云计算系统(数据中心)实施网络入侵和攻击,而且要高度关注云内部“坏分子”(微软首席安全官—查理曾提出过“查理理论”:不论人口多少,坏分子总占有一定比例)对各类数据实施“前侧后”(FSB)3种方式的攻击。相应地,又为基于云计算的大数据存储带来了更为复杂的安全风险[16]。

其次,用户因数据托管而面临新风险,如图1所示。大数据技术背景下的数据集中,一般采用将用户数据交云计算服务商(数据中心)托管实现数据集中存储,它所面临的新风险包括:优先访问权风险,用户把数据交给云计算服务商后,具有数据优先访问权的并不是用户自身而是云计算服务商;数据处所风险,客户使用云计算服务时,并不知道自己数据存放在哪台服务器上,甚至根本不了解这台服务器被放置在哪个国家;数据隔离风险,大量用户数据在云计算服务平台中几近处于共享环境中而很难隔离;数据恢复风险,用户数据能否恢复、多久能得到恢复,取决于云计算服务商对数据的备份和恢复能力,而不是用户自身;长期发展风险,如果用户选择了某家云计算服务商,就会一直期望这家服务商能平稳发展,持续提供相应服务,云计算服务商如果消失,可能会为用户带来“灾难性”的数据损失。

图1 数据集中“托管”(存储)面临新风险Fig.1 Data centralization "managed" (storage) face new risks

2.4 大数据的“精准性”加工产生透视、截取用户隐私及权益的风险

大量结构化和非结构化数据采集、汇聚起来,通过数据挖掘、分析,大数据中蕴含的价值能够如“能源”或“钻石”般被开采出来。但开采者(数据挖掘分析人员)并非都是数据及数据价值权益的拥有者,且用户与开采者间因大数据、云计算技术水平的差异,存在严重的信息不对称,大数据价值也只有通过系列的关联分析、深度挖掘后才能显现出其相应价值,因而用户向开采者事先无法准确地依据数据价值进行授权或契约。通过对数据进行挖掘和开采后,开采者既可以在看到结果后全方位透视用户的隐私和权益,又可以将开采结果部分或全部截获,然后将经截获处理后的结果进行掩饰或包装,最后将包装后的结果交付用户。数据处理者有可能通过掌握的信息轨迹,预测数据权人的行为走向,进而调整商业活动模式[17];在大数据发展的初期,没有或难以构建对数据挖掘的安全防御和监控体系,整个数据挖掘过程犹如进入“无人之境”。自然地,用户的隐私和数据收益权益受到损失,风险演变成了危机[18]。

3 防范与化解大数据发展中的信息安全风险

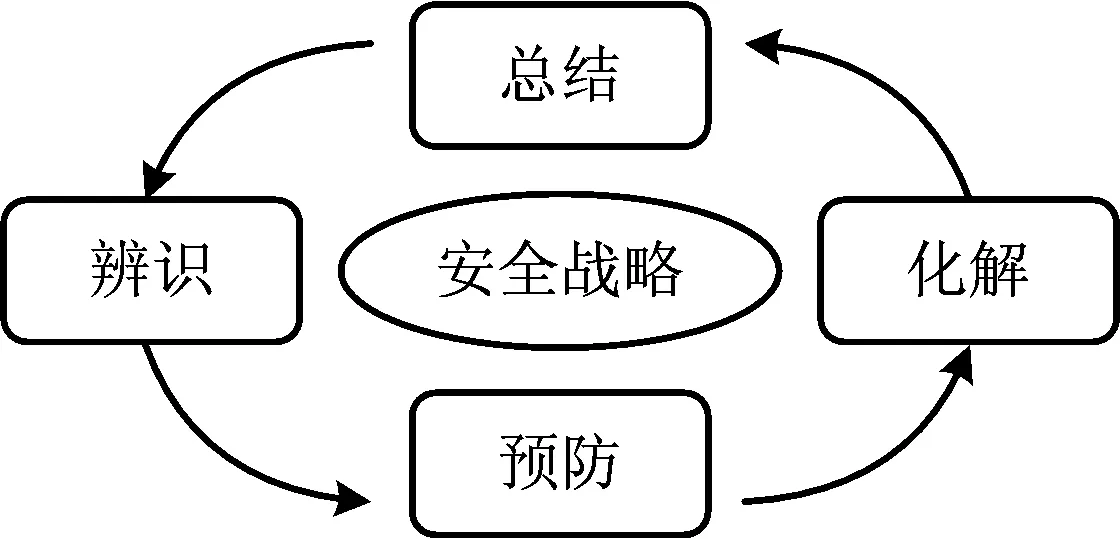

全球数据空间没有国界边疆,大数据成为大国之间博弈和较量的利器[19]。强化大数据发展中的信息安全,就是要在对信息安全风险开展辨识的基础上,综合施策,预防和化解大数据发展中的信息安全风险,防止信息安全事件发生、降低信息安全事件损失。由信息安全战略及大数据风险辩识、预防、化解、总结环节构成的信息安全治理闭环如图2所示。

图2 信息安全治理闭环Fig.2 Information security management closed loop

3.1 将安全融入大数据发展战略与规划

知名IT评论人谢文强调:没有市场经济制度和法治体系作为基础支撑,大数据很可能成为发达国家在下一轮全球化竞争中的利器,而发展中国家依然处于被动依附状态;舍恩伯格在其所著的《大数据时代-生活、工作与思维的大变革》中,是用“无处不在的‘第三只眼’”、“我们的隐私被第二次利用了”,要“挣脱大数据的困境”对大数据发展中的信息安全进行强调[20]。我国约有一半的人口已经是互联网网民,即使是非网民,也因为生活在大数据时代,而无法与数据的产生、汇聚与使用“绝缘”,大数据发展既事关国家安全又直接联系和影响人民群众安全。围绕大数据发展,推进创新性的战略计划,在致力于提升综合竞争实力的同时,要将重点锁定在不断满足公众日益增长的物质、文化生活需求,并使其权益得到充分的保护。如果因为大数据发展中信息安全问题频发,产生一些“数据利益权贵”、“数据挖掘投机分子”等而致公众的隐私与数据权益受损,这样的大数据发展战略是得不偿失和不可持续的。因此,需要将安全融入大数据发展战略与规划,大数据在引入安全问题的同时,也是解决信息安全问题的有效手段[21]。一方面,要审慎地推进大数据发展,避免将各种安全风险放大;另一方面,高度重视大数据发展中的信息安全,自觉从发展属性的角度考虑和重视安全,将其渗透到大数据发展战略的每一方面[22-23]。

3.2 围绕核心目标加强大数据信息安全管理

需要着眼于大数据的全生命周期,基于大数据复杂性的基本特征及其量化指标,研究大数据环境下以数据为中心的计算模式,突破传统的数据围绕机器式计算,构建以数据为中心的推送式计算模式[24]。无论大数据技术如何发展,数据仍然是信息安全的“核心目标”,它的安全风险涉及数据采集、数据传输、数据存储、数据挖掘与应用这个生命周期的各个环节。传统信息安全具有“保密性、真实性、完整性、可用性、可控性”5方面防御目标,大数据信息安全需要在此基础上,关注系统可控性和问题可查性。

系统可控性是基于云计算技术的数据集中、数据挖掘与分析中的安全保护等需求而产生的,它要求对授权操作或使用数据的人或实体加以控制。大量数据聚集于一起的“资产”属性尤为突出,在交付数据存储过程中,用户就非常有必要采用选择本地、本区域数据中心存储或强化数据备份的机制,做到将数据资产控制在自己可触及范围内;问题可查性则要求在出现对数据的非法使用或破坏等信息安全问题时,能提供可追踪调查的依据和手段。

据此构建以数据为核心的信息安全防御管理体系,如图3所示。

图3 以数据为核心的信息安全防御管理体系Fig.3 Information security management system framework based on data

3.3 进行大数据安全风险沟通

风险沟通是在不同利益相关者之间(如科技专家与普通大众之间、政府官员与社区或社会团体之间)针对有关风险因素进行沟通的过程。由于风险具有主观性,不同利益主体对风险的感知是不同的,任何一方的行动都会对风险选择和处置结果产生影响,因此,不同利益主体之间相互进行信息沟通至关重要[25]。对大数据,尤其是大数据信息安全这一新兴发展领域,广大社会公众普遍对其知之甚少,易于出现要么将安全问题“束之高阁”,要么“谈信息安全色变”的倾向,既不利于对大数据发展的推动,又无法科学保护大数据安全。围绕大数据安全开展风险沟通,一是采取教育培训手段,拓展大数据及安全领域专家与民众间的沟通,让民众了解大数据技术原理、特征并对大数据发展的安全风险、尤其是大数据发展可能对自身权益和隐私带来的风险有所了解;二是针对基于大数据技术的数据采集、存储、加工等应用,积极开发和普及各种防御技术、产品和服务,建立为网络用户提供普遍性安全防御的机制,让大数据安全嵌入政府公共服务;三是企业、公众或其他社会组织在向受托方交付数据存储或挖掘等任务时要充分沟通,明确双方在风险防御中的法定职责、义务和恢复措施,共同控制风险;四是要引导媒体正确传播大数据安全风险知识,尤其是要避免误导式的风险沟通和知识传播。

3.4 及时响应和总结并举,构建风险问责机制

发展中的大数据信息安全在产生、发展和演化上存在多样性,无论怎么努力,想要做到“百密而无一疏”,即保证百分之百的安全,这几乎是不可能的。这就要求在大数据信息安全工作实践中,一方面,要做好事前的预防和准备,包括前述的风险辨识与沟通、信息安全管理防御体系的构建等;另一方面,可以采用情景构建或事件推演的方式,在前期工作基础上,筛选出现有防护手段无法防止的事件,并推演出事件发生后的情景及变化,有针对性地制定应急预案并作好数据多重备份等准备,做到一旦有信息安全事件发生,能够快速响应和处置、控制事件的范围,避免隐私侵犯的扩大并降低数据财产权益损失。同时,探索建立风险问责机制,探究风险演变成事件的原因,查找在安全制度建设、防御体系构建、安全策略等方面存在的缺失或漏洞并加以改进,既在整个安全工作中形成事前预防、事中处置到事后总结的闭环,又能通过检验、检测推动安全防御体系水平的提高[26]。

4 结论

1)我国目前还处在大数据发展起步阶段,各种信息网络安全问题日渐涌现和日趋复杂,主要在数据采集、数据传输、数据存储和数据分析4个环节以不同风险形式呈现。

2)防范与化解大数据发展的信息安全系统性风险,需要将安全融入大数据发展战略与规划,加强大数据信息安全管理,进行大数据安全风险沟通,科学处置信息安全事件,及时恢复信息化系统并科学总结信息安全应对与处置,以构筑健壮的风险防御体系。

[1]陈明奇,姜禾,张娟,等.大数据时代的美国信息网络安全新战略分析[J].信息网络安全,2012(8):32-35.

CHEN Mingqi,JIANG He,ZHANG Juan, et al.Analysis of the U.S. information network security strategy in the era of big data[J].Net Info Security ,2012(8):32-35.

[2]江常青.大数据对国家网络安全的风险评估[J].中国信息安全,2015(5):53-54.

JIANG Changqing.Big data risk assessment of national network security[J].China Information Security,2015(5):53-54.

[3]蔡钰.大数据时代信息网络安全的战略分析[J].陕西行政学院学报,2015(3):122-124.

CAI Yu.Strategic analysis of information network security in big data era[J].Journal of Shaanxi Academy of Governance,2015(3):122-124.

[4]张利, 彭建芬, 杜宇鸽,等. 信息安全风险评估的综合评估方法综述[J]. 清华大学学报(自然科学版), 2012(10):1364-1369.

ZHANG Li,PENG Jianfen,DU Yuge,et al.Information security risk assessment survey[J]. Tsinghua Univ(Sci & Tech),2012(10):1364-1369.

[5]刘佳,徐赐文.信息安全风险评估方法的比较分析[J].中央民族大学学报(自然科学版),2012,21(2):91-96.

LIU Jia,XU Ciwen.Comparative analysis of on the information security risking-assessment methods[J].Journal of MUC( Natural Sciences Edition),2012,21(2):91-96.

[6]吴德,刘三阳.信息安全风险评估模型SVRAMIS[J].西安电子科技大学学报(自然科学版),2013,40(1):44-47, 154.

WU De,LIU Sanyang.Risk assessment model of information security SVRAMIS[J].Journal of Xidian University(Natural Sciences Edition),2013,40(1):44-47,154.

[7]黄景文.信息安全风险因素分析的模糊群决策方法研究[J].山东大学学报(理学版),2012,47(11):45-49.

HUANG Jingwen.Fuzzy group decision making for information security risk factors analysis[J].Journal of Shandong University (Natural Science),2012,47(11):45-49.

[8]曾忠平.信息安全人因风险研究进展综述[J].情报杂志,2014(4):6-11, 22.

ZENG Zhongping.A comprehensive review of the theories and practices of human factor risk analysis in information security management[J].Journal of Intelligence,2014(4):6-11,22.

[9]陈火全. 大数据背景下数据治理的网络安全策略[J]. 宏观经济研究, 2015(8):76-84.

CHEN Huoquan.Network security policy of data governance in big data context[J].Macroeconomics,2015(8):76-84.

[10]陈建昌.大数据环境下的网络安全分析[J].中国新通信,2013(17):13-16.

CHEN Jianchang.Analysis of network security in big date environment[J]. China New Telecommunications,2013(17):13-16.

[11]张玉兰,陆松,邱岚.基于信息安全事件的应急处理机制研究与实践[J].信息安全与技术,2015,6(6):77-80.

ZHANG Yulan,LU Song,QIU Lan,et al.Research and practice of information security emergency handling mechanism based on event[J].Cyberspace Security,2015,6(6):77-80.

[12]惠志斌.新安全观下中国网络信息安全战略的理论构建[J].国际观察,2012(2):17-22.

HUI Zhibin. Theoretical construction of China's network information security strategy under the new security concept[J].International Review,2012(2):17-22.

[13]李晶. “棱镜”折射下的网络信息安全挑战及其战略思考[J]. 情报理论与实践, 2014, 37(4):48-52.

LI Jing.The challenges and strategic thinking of the network information security reflected by the prism[J].Information Studies:Theory & Application,2014,37(4):48-52.

[14]李孟刚.国家信息安全问题研究[M] .北京:社会科学文献出版社, 2012.

[15]贺洪明.基于个人信息利用的安全管理研究[J].中共贵州省委党校学报,2015(3):88-91.

HE Hongming.Research on security management based on personal information[J] .Journal of Guizhou Provincial Party School of the CPC,2015(3):88-91.

[16]范渊.智慧城市与信息安全[M].北京:电子工业出版社,2014.

[17] 蒋洁. 大数据轮动的隐私风险与规制措施[J]. 情报科学, 2014(6):18-23.

JIANG Jie.Privacy risks of moved big data and related control measures[J].Information Science,2014(6):18-23.

[18]维克托·迈尔-舍恩伯格,肯尼思·库克耶 著,盛杨燕,周涛 译.大数据时代-生活工作与思维大变革[M] .杭州:浙江人民出版社,2013.

[19]马建堂.切实把握大数据时代的新机遇、新变革[N].经济日报,2016-01-11(14).

[20]刘德寰, 李雪莲. 大数据的风险和现存问题[J]. 广告大观:理论版, 2013(3):67-73.

LIU Dehuan LI Xuelian.Risk and the existing problems of big data[J] .Outdoor Advertising(Theory Edition),2013(3):67-73.

[21]冯登国,张敏,李昊.大数据安全与隐私保护[J].计算机学报,2014,37(1):246-258.

FENG Dengguo,ZHANG Min,LI Hao.Big data security and privacy protection[J].Chinese Journal of Computer,2014,37(1):246-258.

[22]马奔,毛庆铎.大数据在应急管理中的应用[J].中国行政管理,2015(3):136-141, 151.

MA Ben,MAO Qingduo.The application of big data approach in emergency management[J].Chinese Public Administration ,2015(3):136-141,151.

[23]闪淳昌,薛澜.应急管理概论-理论与实践[M].北京:高等教育出版社,2012.

[24]程学旗,靳小龙,王元卓,等.大数据系统和分析技术综述[J].软件学报,2014,9(9):1889-1908.

CHENG Xueqi,JIN Xiaolong,WANG Yuanzhuo,et al. Survey on big data system and analytic technology[J]. Journal of Software, 2014,9(9):1889-1908.

[25]童星,张海波.中国应急管理理论、实践、政策[M].北京:社会科学文献出版社,2012.

[26]刘铁民. 应急预案重大突发事件情景构建——基于“情景-任务-能力”应急预案编制技术研究之一[J]. 中国安全生产科学技术, 2012, 8(4):5-12.

LIU Tiemin.Studies on scenes'construction of emergency planning——partⅠof emergency planning technology based on "scene-task-ability" [J].Journal of Safety Science and Technology,2012,8(4):5-12.