计算机网络安全存储中云计算技术的应用

2017-03-07胡文利

文/胡文利

网络技术持续发展下,云计算技术应运而生,其主要是利用虚拟化与分布式存储技术等,以实现网络资源的集合,按照用户实际需求进行内容填充。实现海量数据共享的目的,还通过云计算技术获取相应反馈,对其进行深层次优化。

一、云计算技术中网络安全存储的关键技术

(一)身份认证技术

网络安全存储系统中,云计算的身份认证技术包括:第一,口令核对。系统会向所需用户进行用户名与口令的创建,在保证校验一致的基础上,将其判定为合法用户。第二,智能IC卡。将用户合法信息进行智能IC卡中的输入,确保网络具有安全性特点。第三,Kerberos的身份认证。此项技术是在第三方的认证协议上进行,通过资源访问与授权机制产生用户口令密钥K,然后利用票证实施身份认证,在满足系统合法凭证标准后获取相应服务[1]。

(二)数据加密技术

具体分为两种,即对称加密算法、非对称加密算法,其中前者具有较快加解密速度,且呈现较高保密性能,但密钥传递、管理比较困难,不具备签名功能;后者可以改善对称加密算法存在的漏洞,具有密钥传递、管理功效简单的特点,且具有一定安全性特点,然而,此项技术存在加密和解密速度缓慢的缺点,使其呈现较高复杂度。

(三)密钥管理技术

安全存储系统中,文件管理与互享属于常见云计算技术问题,同时也是密钥管理、共享急需解决问题,对于计算机的分布式文件,在进行安全存储时,密钥管理安全存储的实现,可以提供高效管理与服务,需要予以重视。

二、计算机网络安全存储中云计算技术的应用

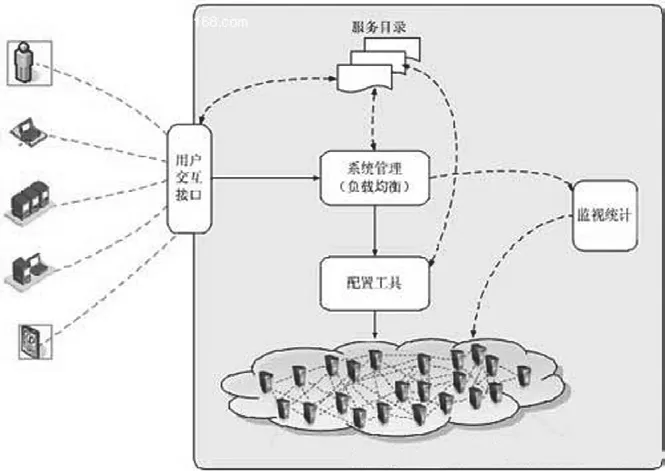

云计算技术(如图1)应用于计算机网络的安全存储,通常需要在大范围分布式的存储技术下得以进行,如文档或视频等文件,能够对此类文件予以可扩展性、稳定性存储,同时向用户提供相应服务,若要保证存储数据具有安全性、可靠性特点,应该通过副本冗余、编码冗余形式进行存储,并予以备份。

图1 云计算技术原理示意图

(一)M-POR的应用

M-POR(可取回性证明算法)是在挑战、响应和验证的基础上进行,当用户需要进行数据查询,云端则按照挑战予以响应,响应信息的验证后,即可呈现归档数据安全状态。若是验证未满足相应标准,则表明其归档文件受到破坏,应尝试进行恢复,破坏值控制在阈值内,即可通过编码冗余信息实施数据恢复[2]。另外,将其引入至冗余的安全存储系统,能够显著提高错误数据的恢复效率。

对于此种算法来讲,其特点表现为云中数据是否可以完整验证,并实现错误数据的准确定位,以便于展开深层分析和处理,在此基础上,通过RS纠删码进行原始数据的冗余编码,能够实现原始数据的及时恢复。针对阈值数据错误、丢失情况,可以利用冗余数据进行修复和分开处理,确保归档文件具有较高提取速率,并加强系统便捷性功能。

(二)MC-R的应用

计算机网络的安全存储中,对于云计算技术的应用,可以选择MC-R有效策略进行,例如:用户端、云端MC-R等应用策略,确保数据得到安全控制与管理。首先,在进行云计算技术应用时,其数据隐蔽、数据伪装相对较差,需要在用户端MC加密算法的基础上,创建数据伪装与数据隐藏、数据标记三个模块,在相互协调下进行云计算技术有效应用[3]。其次,因为云计算技术具有较强计算能力,无需对所有数据进行计算,仅将核心隐私类数据予以加密,防止云端RSA出现大量数据消耗,所以,对云端RSA进行合理应用,可以实现计算机网络安全存储。

三、结束语

对于计算机网络而言,将于计算机技术应用于安全存储过程,能够为计算机网络安全存储系统提供技术支持,确保网络数据更具完整性,并实现存储数据隐私等保护。本文通过对计算机网络安全存储、云计算技术的分析发现,此项技术中M-POR与MC-R应用时,需要在有效策略的基础上进行,通过对网络数据的优化和保护,以实现网络数据安全共享的目的。

[1]陈仁太.云计算技术在计算机网络安全存储中的运用[J].科学家,2017,5(8):70-70.

[2]衡井荣.云计算技术在计算机网络安全存储中的应用[J].中小企业管理与科技旬刊,2016(7):141-142.

[3]周海波.云计算技术在计算机安全存储中的应用[J].网络安全技术与应用,2016(10):78-79.