多用户调度在中继网路中的安全性能分析

2017-02-23冯友宏曹喜珠王韦刚丁绪星王再见王启蒙

冯友宏,曹喜珠,王韦刚,丁绪星,王再见,王启蒙

(1.安徽师范大学 物理与电子信息学院,安徽 芜湖241000;2.南京邮电大学 电子科学与工程学院,江苏 南京 210003)

多用户调度在中继网路中的安全性能分析

冯友宏1,曹喜珠1,王韦刚2,丁绪星1,王再见1,王启蒙1

(1.安徽师范大学 物理与电子信息学院,安徽 芜湖241000;

2.南京邮电大学 电子科学与工程学院,江苏 南京 210003)

无线通信系统中,多用户调度能够有效提高系统频谱的利用效率和吞吐量,从无线通信的物理层安全角度出发,分析了多用户调度在无线通信网络中安全性能,考虑了一种最坏通信场景,即窃听者不但从普通用户而且也从中继节点来窃听被传送的信息,在此基础上提出了一种有效的用户调度算法并得到理论表达式,最后通过仿真实验来分析安全中断概率和信息传输速度以及传输能量的关系,仿真结果表明:该理论表达式的正确性即理论表达式与蒙特卡罗仿真一致;改进的调度方法相对传统的多用户轮询调度方式有显著的优点,降低了通信系统的安全中断概率,有效提高了系统的通信安全。

物理层安全;安全的中断概率;多用户调度

0 引言

安全是无线通信网络的关键问题,传统的通过上层加密算法虽然能够在一定程度上保证通信的安全,但增加了计算和通信开销,并且由于密钥的管理和分配增加了系统的复杂性;另外由于计算机处理能力的不断加强,传统的密钥加密策略并不是无懈可击;协作通信技术的引入,使得无线通信环境更加复杂,信息更易泄露,因此仅仅依靠上层的加密算法面对随处可在的恶意窃听并非万无一失。另一方面,无线通信系统的物理层传输技术正在经历快速而持续的发展。各种不同的无线应用越来越普及[1-2],相应的物理层安全技术快速发展并得到广泛关注[3-4]。除了香农有关信息论安全性的奠基性工作,物理层安全方面较早的进展是Wyner出的,Wyner在上世纪70年代提出了wiretap 信道模型,并给出了香农安全意义下的信息安全传输容量。最早Wyner提供的wiretap信道需要主信道(合法用户之间)比窃听信道有容量优势,但近几年理论及技术的发展突破了这个要求。本文在基于物理层安全研究的基础上,结合单中继系统中的多用户调度方式进行研究,提出新的多用户调度方式,仿真结果表明,提出的用户调度方式相对于传统的轮询调度方式提高了系统的安全性。

1 相关研究

Wyner在1975年定义了搭线窃听信道模型(Wiretap Channel)[4]。证明了信道中存在窃听者的情况下,当发送节点到目的节点的信道(合法用户信道)性能优于发送节点到窃听节点的信道(窃听信道)性能时,发送节点可以安全地与目的节点进行通信。文献[5]中也提到如果源到目的相对源到窃听拥有较好的信道条件,那么就可以实现安全的信息传输。1993年在文献[6]中Maurer 证明了即使在合法用户信道比窃听者信道差的情况下,合法用户仍然可能在一个不安全的认证信道上实现通信双方的密钥共享,而不向窃听者泄漏任何关于密钥的信息。这些研究成果均以信息理论为出发点,奠定了物理层安全理论的基础。物理层安全的核心就在于利用无线信道的物理层特性(比如衰落和噪声等),确保目的节点获得的保密信息的信息熵大于窃听者得到的保密信息的信息熵,来实现安全传输,从而为信息安全保障提供了一种全新的思路。

基于物理层安全的应用研究核心是构建有效的信息传输信道,在满足一定的条件下(如:能量的约束方式、基站配置天线的情况等)使得在目的节点和窃听节点之间产生明显的信号质量差异。传统采用的安全预编码技术和波束成形技术是利用信道信息来调整发送信号方向。文献[7-8]针对不同的安全性能指标(例如,安全速率、安全中断概率等)、不同的网络拓扑[9](包括单/多源节点和单/多目的节点和单/多窃听节点),研究了安全预编码和波束成形的设计方案,但这些研究大都是建立在已知精确的窃听节点信道信息(CSI)或者目的节点信道信息的前提下的。实际中所获得的信道信息往往不是精确的,尤其是窃听信道的信息,这将导致传统预编码方案性能的恶化,针对这种情况,文献[10-11]利用鲁棒优化理论进行了相关的分析。除了采用预编码和波束成形技术来加强物理层安全外,同时考虑信道信息不完全了解的情景,文献[11-12]提出利用人工噪声和干扰信号来破坏窃听节点接收,从而达到增强安全性的目的。人工噪声和干扰的使用能有效干扰和恶化窃听信道,特别适用于窃听节点的信道状态信息未知的情况,由于人工噪声或者干扰信号的引入,一部分能量要被利用来产生人工噪声或者干扰信号。为了减少过多的能量消耗,文献[3]提出了多用户调度的方法来提高在认知无线电场景中物理层的安全。但是到目前为止,在单中继的多用户通信场景中基于物理层安全研究得较少。

2 系统模型

系统结构如图1所示,多用户调度系统由1个基站、1个中继和多个用户构成,由于受体积和代价的限制,基站、中继和用户都是单天线,此通信模型通常应用在WSN信息采集系统中。本文在此考虑一种最坏情况下的通信场景,即窃听者从用户和中继同时监听信息,另外假定除了窃听用户的信道信息外,知道所有合法信道的信道信息。

图1 基于WSN的物理层安全普通节点调度

中继节点和窃听用户在第1阶段收到的信号分别表示如下:

(1)

这里做了这样的假设,用户距离较近,有kBR=kBiR,∀i,同样对于窃听用户也有:

(2)

式(2)中注意在此情况下,调度普通节点是基于与中继节点的信道最大瞬时值来确定的,但是从窃听用户的角度看,是随机的[13]。

在第2阶段,也就是中继节点接收到普通节点的信息后,这里假设中继节点采用的是解码转发,因此有:

(3)

(4)

整个信道的容量,也即基站到被调度的普通节点的安全信道容量为:

(5)

(6)

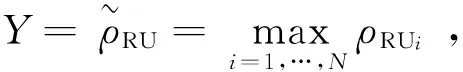

CBR、CRU分别表示基站节点到中继节点的信道容量和中继节点到被调度的用户节点的容量,为了方便分析调度的性能,假设系统工作在高SNR(信噪比)。得到如下的近似的表达式:

(7)

(8)

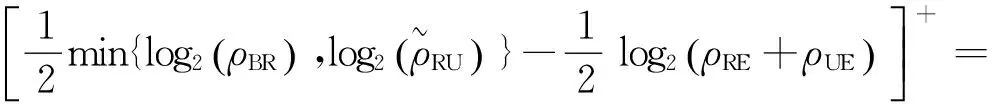

式(7)和式(8)的系数1/2表示中继节点工作在半双工模式下。将式(7)和式(8)代入到式(6)中,可得:

(9)

另一方面,因为窃听用户从中继节点和普通节点接收信号,因此同样信号接收2次,窃听用户的信道容量可得到:

(10)

将式(9)和式(10)带入到式(5)可得到如下的公式:

(11)

3 安全的中断概率分析

根据式(11),安全的中断概率表达式可写为:

(12)

这里的RS表示安全信息速率,且有RS≥0。接下来进行安全中断概率的推导,也就是进行式(12)的进一步计算。

(13)

其中的积分布函数(CDF)和概率密度函数(PDF)。经过计算可以得出X1的累积分布函数:

(14)

X2的概率密度函数可表示为:

(15)

ΩRE≠ΩUE。

(16)

进一步将式(14)和式(15)带入到式(13)可得具体的中断概率表达式:

(17)

ΩRE≠ΩUE。

(18)

式中,

4 仿真及结果分析

本节借助MATLAB软件进行仿真,为了验证在不同情况下中断概率分析结果的正确性,仿真结果与通过100 000次独立的蒙特卡洛仿真进行比较。同时跟传统的用户调度方式,即轮询调度方式进行比较。在此假设路径损失因子ν=4,参考距离d0= 1 m (i.e.,dBU= 1),载波频率为fc = 2.4 GHz,B=10 MHz 以及N0=-174 dBn/Hz[13]。

4.1 中断概率与安全的信息速度之间的关系

从图2可以得到如下的结论:① 对于大信噪比的情况下,也就在这2种设置的参数(信噪比≥15 dB)情况下,中断概率的理论表达式与蒙特卡洛仿真几乎重合,也说明了在大信噪比的情况下,本文理论分析的正确性;② 从图2可以看出,随着用户数目的增多(N=2~6),安全的中断概率随之下降,说明通过增加成员节点能够提高系统的安全性能;③ 从图中可以看出,安全的中断概率随着安全信息速度的提高而降低;④ 当窃听用户的信噪比不变(在这里假设ΩRE=ΩUE=15 dB保持不变),基站到中继之间的信道的信噪比增加(从25~40 dB时),系统中断概率会变小,通过这种方式也可以有效提高系统的安全性能。

图2 安全中断概率与安全的传输速率之间的关系

4.2 基于安全性调度与传统的轮循方式比较

在本例方案中,比较了本文提出的基于物理层安全的调度方式(Proposed Scheduling scheme),与传统的轮询方式(Round-robin scheduling scheme)的区别,根据图3可知,当普通节点数目增多时(即从2~4个时),本文调度方式安全的中断概率有明显下降,也即安全性能有所增加,但也可以看出,随着普通节点的增加,传统的轮询调度方式安全性能没有任何变化,也就是增加成员节点并不能改善物理层的安全。

图3 安全中断概率与主信道SNR之间关系(ΩRE=ΩUE=15 dB)

5 结束语

针对物理层安全特性分析,提出通过构造信道差异来实现物理层信息的安全传输。针对基于多用户调度的物理层安全模型,本文分析了一种特殊情况下的性能(假设工作在大信噪比情况下),同时假设窃听用户既从成员节点获取信息,也从中继节点获取信息,即考虑一种最坏情况下的物理层安全,具体分析了安全的中断概率与安全信息速度之间的关系,安全中断概率和主信道信噪比及窃听信道信噪比之间的关系。由分析可知,在大信噪比情况下,随着普通用户数目的增加,系统的安全性能会有所改进。另一方面也比较了本文提出的普通用户调度方式和传统的轮询用户调度方式,结果证明随着成员节点的增加,并不能改善传统的调度方式的物理层安全性能,但是对于本文提出的调度方式,物理层安全性能则有所提升。

[1] Liu R,Trappe W.Securing Wireless Communications at the Physical Layer[M].New York,NY:Springer Verlag,2009.

[2] Zou Yu-long,Zhu Jia,Wang Xin-bing,etal.Improving Physical-layer Security in Wireless Communications Using Diversity Techniques[J].IEEE Network,2015,29(1):42-48.

[3] Zou Yu-long,Wang Xin-bing,Shen Wei-wei.Physical-layer Security with Multiuser Scheduling in Cognitive Radio Networks[J].IEEE Transactions on Communications,2013,61(12):5103-5113.

[4] Wyner A D.The Wire-tap Channel[J].Bell System Technical Journal ,1975,54(8):1355-1387.

[5] Leung S K,Hellman M E.The Gaussian Wiretap Channel[J].IEEE Transactions on Information Theory,1978,24(4):451-456.

[6] Maurer U M.Secret Key Agreement by Public Discussion from Common Information[J].IEEE Transactions on Information Theory,1993,39(3):733-742.

[7] Schaefer R,Loyka S.The Secrecy Capacity of Compound Gaussian MIMO Wiretap Channels[J].IEEE Transactions On Information Theory,2015,61(10):5535-5552.

[8] Li Qiang,Ma W-K.Optimal and Robust Transmit Designs for MISO Channel Secrecy by Semidefinite Programming[J].IEEE Transactions on Signal Processing,2011,59(8):3799-3812.

[9] Zheng Gan,Arapoglou P-D,Ottersten B.Physical Layer Security in Multi-beam Satellite Systems[J].IEEE Transactions on Wireless Communications,2012,11(2):852-863.

[10] Tian Mao-xin,Huang Xiao-bin,Zhang Qi,et al.Robust An-aided Secure Transmission Scheme in MISO Channels with Simultaneous Wireless Information and Power Transfer[J].IEEE Signal Processing Letters,2015,22(6):723-727.

[11] Li Qiang,Yang Ye,Ma W-K,et al.Robust Cooperative Beamforming and Artificial Noise Design for Physical-layer Secrecy in AF Multi-antenna Multi-relay Networks[J].IEEE Transactions on Signal Processing,2015,63(1):206-220.

[12] Yang Nan,Yan Shi-hao,Yuan J,et al.Artificial Noise:Transmission Optimization in Multi-input Single-output Wiretap Channels [J].IEEE Transactions on Communications,2015,63(5):1771-1783.

[13] Brante G,Alves H,Souza R,et al.Secrecy Analysis of Transmit Antenna Selection Cooperative Schemes with No Channel State Information at the Transmitter[J].IEEE Transactions on Communications,2015,63(4):1330-1342.

Security Performance Analysis of Multi-user Scheduling in DF Relay Networks

FENG You-hong1,CAO Xi-zhu1,WANG Wei-gang2,DING Xu-xing1,WANG Zai-jian1,WANG Qi-meng1

(1.College of Physics and Electronic Information,Anhui Normal University,Wuhu Anhui 241000,China;2.College of Electronic Science and Engineering,Nanjing University of Posts and Telecommunications,Nanjing Jiangsu 210003,China)

In wireless communication systems,multi-user scheduling can improve thespectrum utilization efficiency and system throughput.In this paper,a proposed scheduling scheme is studied on the basis of physical layer security,and a worst communication scenario is considered,i.e.the unauthorized receiver eavesdrops not only from users but also from the relay node.The simulation results show the correctness of the theoretical expression,i.e.the expression is consistent with Monte Carlo simulation;and as compared with the traditional polling scheme,the proposed scheme achievesa lower outage probability of the communication system,and effectively improves the security of the system.

physical layer security;security outage probability;multi-user scheduling

10.3969/j.issn.1003-3114.2017.01.09

冯友宏,曹喜珠,王韦刚,等.多用户调度在中继网路中的安全性能分析[J].无线电通信技术,2017,43(1):35-38,80.

2016-10-08

国家自然科学基金项目(61671252,61401004);江苏省2015年高校研究生科研创新计划项目(KYLX15_0833)

冯友宏( 1979—),男,副教授,主要研究方向:无线通信、物理层安全。曹喜珠( 1980—),女,硕士研究生,主要研究方向:无线传感网、物理层安全。

TN919.3

A

1003-3114(2017)01-35-4