基于双重加密和纹理特征的盲水印算法*

2017-02-09唐宛蓉李润午莫加京

唐宛蓉 李润午 莫加京

(1.广西大学计算机与电子信息学院 南宁 530004)(2.广西卫生职业技术学院 南宁 530023) (3.民盟广西区委 南宁 530023)(4.广西河池市国资委 河池 530800)

基于双重加密和纹理特征的盲水印算法*

唐宛蓉1,2李润午3莫加京4

(1.广西大学计算机与电子信息学院 南宁 530004)(2.广西卫生职业技术学院 南宁 530023) (3.民盟广西区委 南宁 530023)(4.广西河池市国资委 河池 530800)

提出一种基于图像纹理、高斯随机置乱和混沌变换的图像数字水印算法。该算法利用混沌变换和高斯随机置乱对水印进行双重加密,以提高水印的安全性。在水印嵌入时,将载体图像进行分块,应用Prewitt因子对其的纹理特征区域进行分类,并对不同区域选择不同的嵌入强度。实验结果表明,该算法具有良好的透明性和鲁棒性。

盲水印; Logistic映射; 高斯置乱; 双重加密; 纹理特征

Class Number TP391

1 引言

近年来,多媒体技术和互联网的迅速发展,给人们的生活带来极大便利的同时,也带来了日益严重的多媒体作品被侵权、被篡改问题。而传统的信息安全技术无法满足多媒体信息的版权保护要求。为了解决这一难题,数字水印作为一种有效的版权保护技术,得到了迅速的发展[1]。目前,数字水印分为非盲水印和盲水印,非盲水印提取时需要原始数据而后者不需要[2~3]。一方面,由于实际运用中不容易获得原始数据,盲水印在版权保护中更具有更好的应用前景;另一方面,盲水印和非盲水印相比,其安全性较差。针对盲水印易被攻击者检测出的特点,本文提出一种基于混沌(Logistic)和置乱双重加密的水印算法,同时结合人类视觉特性,根据载体图像自身纹理特征来有差别的嵌入信息,从而在提高水印的安全性和鲁棒性的同时兼顾了透明性。

2 基于混沌和置乱加密算法

传统密码学加密方法是针对文本设计的,无法满足数字图像加密的要求,针对图像数据量大、相关度高、冗余性强等特点,如何进行快速安全的加密已成为研究焦点。混沌映射是一种基于混沌现象的置乱方法,混沌映射所产生的信号具有良好随机性的,同时对参数具有较强的敏感性和遍历性[4~5]。1989年文献[6]首次将混沌引入到加密领域,1998年文献[7]率先把混沌映射应用于图像加密。目前,混沌映射已成为图像加密领域研究的热点[8]。

2.1 混沌映射

Logistic映射又称Logistic迭代,是一个时间离散的动力系统,按照如下方程进行反复迭代[9]:

x(t+1)=μx(t)(1-x(t)),μ∈[0,4],x(t)∈[0,1],

其中,t为迭代时间步,μ为一可调参数。

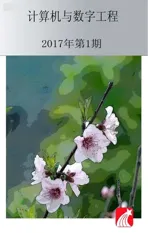

混沌研究表明,当3.05699456≤μ≤4时,Logistic映射工作于混沌态。也就是说,由初始条件x(0)在Logistic映射的作用下所产生的序列{x;t=0,1,2,3…}是非周期的、不收敛的并对初始值非常敏感的。混沌加密解密的过程如图1所示。

图1 混沌加密和解密过程

2.2 高斯随机置乱

在数字水印预处理中,置乱加密不仅可以增加水印的安全性,而且它能通过重置后的随机性,提高水印的鲁棒性。Cox[10]研究指出由高斯随机序列构成的水印信号具有良好的鲁棒性,基于这一理论,本文提出对原始水印图像进行高斯置乱加密。

1) 将原始水印图像W变换成一维向量Vi(i=0,1,2,…,n);

2) 正态分布随机函数生成数组Ui(i=0,1,2,…,n);

5) 按key对Vi进行置乱加密转换成水印信号W~。

水印信号W~为服从N(0,1)正态分布,长度为n的随机序列。

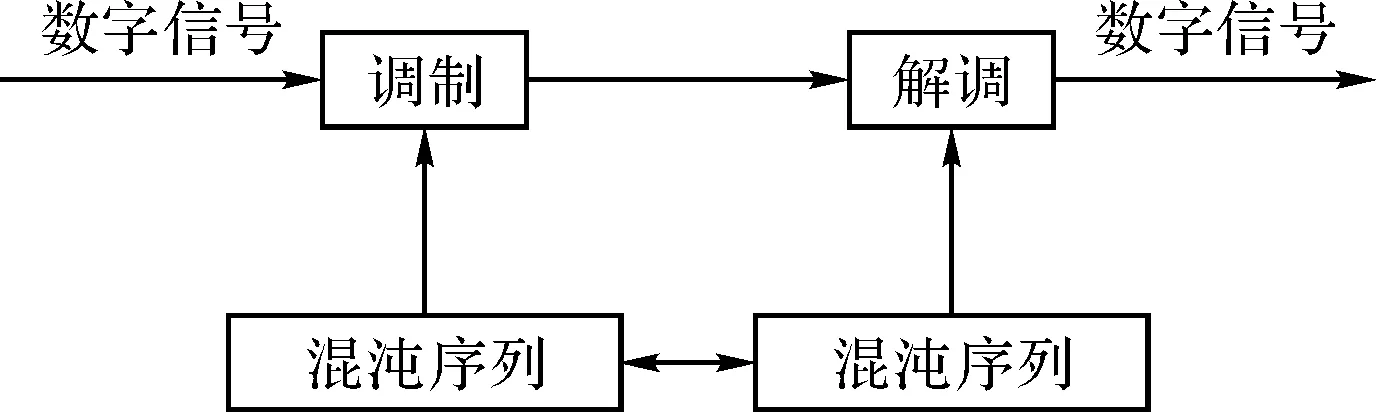

2.3 双重加密的预处理

随着置乱加密技术的发展,研究者尝试将多种置乱方法组合起来,增加密钥空间长度,使得密码破译需要花费巨大的计算量来测试各种可能性。采用组合置乱的方法可有效弥补单一置乱方法的不足,提高加密的安全性。为此,本文提出一种将混沌和随机置乱双重加密的水印预处理方法,具体算法如图2所示。

图2 双重加密和解密过程

3 纹理特性的水印嵌入

人类视觉特性HVS:在图像平滑区域,人眼视觉对其变化较为敏感;在图像纹理区域,纹理越复杂人眼视觉对外来信号干扰容忍度越高[11]。为此,本文应用一种基于图像纹理特性的水印嵌入算法。为了有效抵抗噪声攻击,希望抽取的纹理特征对噪声攻击具有更好的抗性,本文的处理方法是采用Prewitt因子进行纹理检查。算法将水印载体图像分割成若干8×8单位块,分别进行Prewitt检测,并根据检测结果设置阈值将各个单元块分成三类(平滑区域、边缘区域、纹理区域),对不同类别的单元块进行不同强度的嵌入操作。

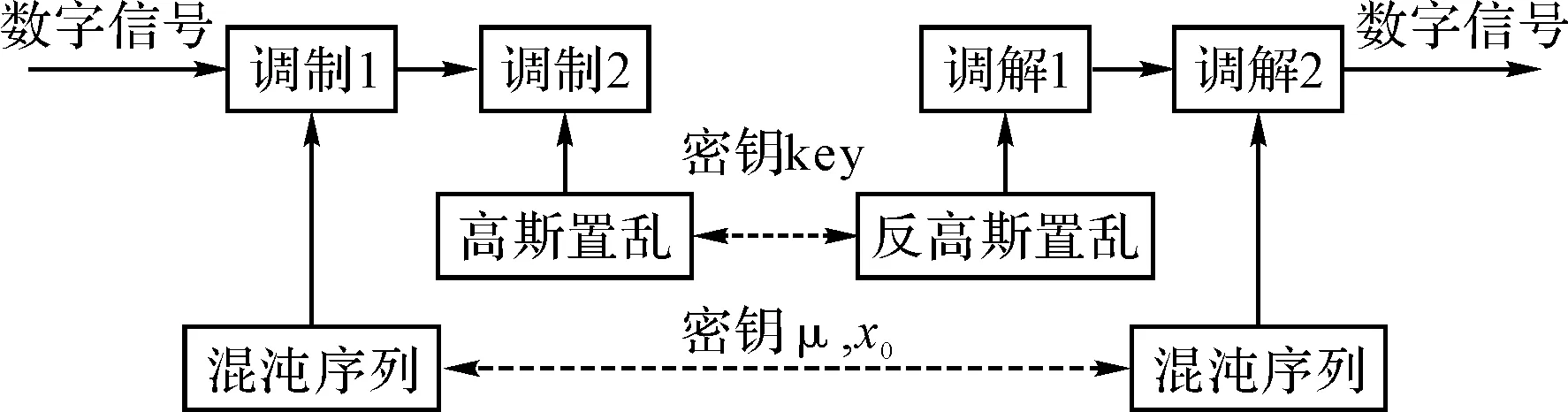

4 基于双重加密和纹理特征的水印算法

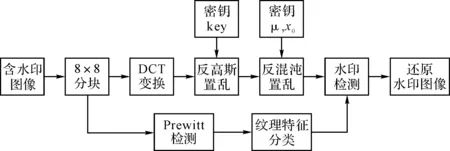

针对现有数字水印加密方法存在一定的安全隐患,本文将混沌映射、随机置乱有机结合,同时利用纹理特性,自适应调整水印嵌入强度,构造一种基于双重加密和纹理特征的水印算法。其基本思想:首先将原始水印进行混沌置乱变换,再进行随机置乱产生符合高斯分布的嵌入信息,将载体图像分割成若干个8×8单位块进行纹理特性分类,根据分类嵌入不同强度的处理后水印信息,得到嵌入水印后的图像。水印嵌入提取过程如图3、图4所示。

图3 水印嵌入示图

5 实验分析

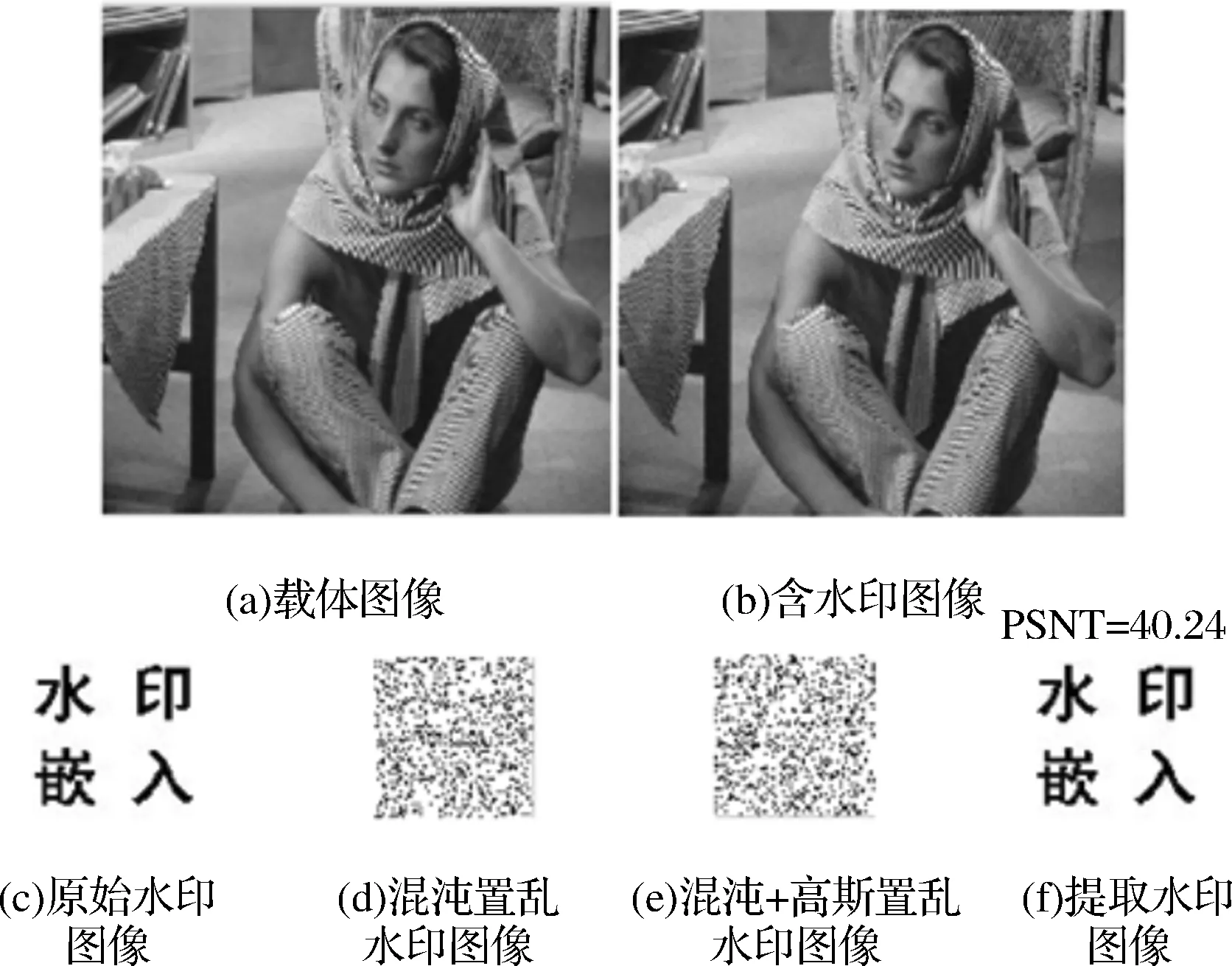

本文在Matlab上进行水印嵌入和提取实验,使用64×64的二值图像作为原始水印如图5(c)所示,图5(d)是水印混沌加密后的图像、图5(e)是水印二次加密后的图像,采用512×512的灰度图像为载体图像,图5(a)为载体图像,图5(b)为含水印图像(Barb),而图5(f)是算法提取的水印图像。

图4 水印提取示图

图5 水印嵌入和提取

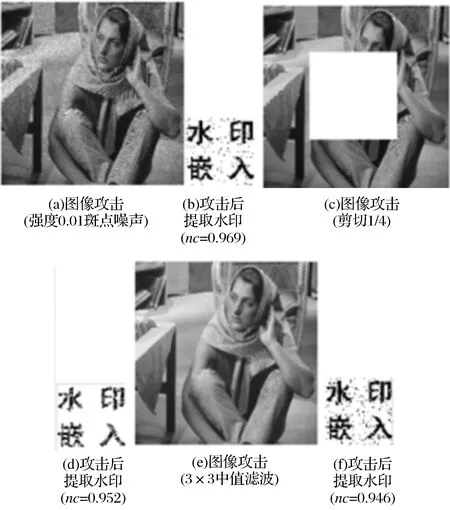

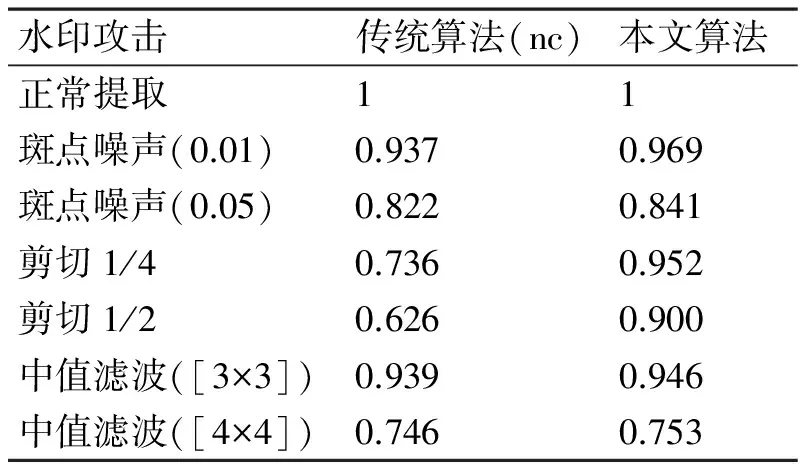

图6是三种攻击后的载体图像和提取的水印。表1是传统盲水印算法和本文算法提取水印图像的归一化相关系数(nc)的比较。

图6 三种攻击下的载体图像和水印提取

水印攻击传统算法(nc)本文算法正常提取11斑点噪声(0.01)0.9370.969斑点噪声(0.05)0.8220.841剪切1/40.7360.952剪切1/20.6260.900中值滤波([3×3])0.9390.946中值滤波([4×4])0.7460.753

通过上述实验,可以看出本文提出的算法相比传统算法有较好的透明性并且对于噪声、滤波、剪切等攻击具有更强的鲁棒性。分析原因是: 1) 图像的纹理特征是基于Prewitt边缘检测,有平滑作用,所以在嵌入强度相同情况下,本文算法对于噪声攻击有更好的鲁棒性; 2) 由于水印经混沌、高斯随机置换后使信息更均匀分布到整幅图像上,从而提高了抗剪切力; 3) 由于采用盲水印和中等强度的嵌入,对于中值滤波抗性表现一般。

6 结语

本文提出了一种基于双重加密和纹理特征的盲水印算法,采用混沌映射、随机置乱的水印预处理方法,同时利用分块的纹理特性有效地选择水印嵌入强度。实验结果表明,本算法在兼顾水印透明性的同时,对噪声、滤波、剪切等攻击具有鲁棒性。

[1] Wang Xing-yang, Hoi Li-min, Wu Jun. A feature-based robust digital image watermarking against geometric attacks[J]. Image and Vision Computing(S026-8856),2008,28(7):980-989.

[2] Zeng W, Liu B. A statistical watermark detection technique without using original image for resolving rightful ownerships of digital images[J]. IEEE Transaction on Image Processing,1999,8(11):1534-1548.

[3] Wang X, Wang C, Yang H, et al. A robust blind color image watermarking in quaternion Fourier transform domain[J]. Journal of Systems and Software,2013,86(2):255-277.

[4] Kaur S, Gupta D. A review of image encryption schemes based on the chaotic map[J]. International Journal of Computer Technology & Applications,2014,5(1):144-149

[5] Kocarev L, Jakimovski G. Chaos and cryptography: from chaotic maps to encryption algorithms[J]. IEEE Trans Circ Syst-Ⅰ,2001,48(2):163-9.

[6] Mathews R. On the derivation of a “chaotic” encryption algorithm[J]. Cryptologia,1989,13(1):29-42.

[7] Fridrich J. Symmetric ciphers based on two-dimensional chaotic maps[J]. International Journal of Bifurcation and Chaos,1998,8(6):1259-1284.

[8] 朱从旭,胡玉平,孙克辉.基于超混沌系统和密文交错扩散的图像加密新算法[J].电子与信息学报,2012,34(7):1735-1743. ZHU Congxu, HU Yuping, SUN Kehui. New image encryption algorithm based on hyperchaotic system and ciphertext diffusion in crisscross pattern[J]. Journal of Electronics & Information Technology,2012,34(7):1735-1743.

[9] XIANG Hui, WANG Lindong, LIN Hai, et al. Digital Watermarking Systems with Chaotic Sequences[C]//Security and Watermarking of Multimedia Contents Meeting, San Jose, CA, USA, Jan 23-29,1999:449-457.

[10] Cox I J, et al. A Secure Robust Watermark for Multimedia. Workshop on Information Hiding, Cambridge, UK, 1996, Number 1174 in Lecture Notes in Computer Science. Springer-Verlag,185-206.

[11] 肖振久,田淑娇,陈虹.基于图像纹理复杂度的小波域数字水印算法[J].计算机工程,2014,40(6):85-88. XIAO Zhenjiu, TIAN Shujiao, CHEN Hong. Wavelet Domain Digital Watermarking Algorithm Based on Image Texture Complexity[J]. Computer Engineering,2014,40(6):85-88.

Blind Watermarking Arithmetic Based on Dual Encryption and Textured Features

TANG Wanrong1,2LI Runwu3MO Jiajing4

(1. School of Computer and Electronic Information, Guangxi University, Nanning 530004) (2. Guangxi Medical College, Nanning 530023)(3. Guangxi Committee of China Democratic League, Nanning 530023) (4. State-owned Assets Supervision and Administration Commission of Liuzhou Municipal Government, Hechi 530800)

An image watermarking method based on image texture, random transformation(Gaussian distribution) and Logistic mapping is proposed in this paper. In this algorithm, chaos transform is used together with random mapping to encrypt watermark in order to enhance the security. When embedding watermarking, the original image separates the texture regions by using the Prewitt operator, and different textures are embedded by different strengths of watermark. A lot of experiment are done,and results show the invisibility and robustness of this method.

blind watermarking, Logistic mapping, Gaussian scrambling, dual encryption, texture feature

2016年7月10日,

2016年8月27日

唐宛蓉,女,硕士研究生,工程师,研究方向:计算机图形图像处理。李润午,男,硕士,工程师,研究方向:数字图像处理。

TP391

10.3969/j.issn.1672-9722.2017.01.034