域间路由协议安全研究

2016-12-09孔令晶张平安黄国伟刘星明张海平

孔令晶,张平安,黄国伟,刘星明,张海平

(深圳信息职业技术学院计算机学院,深圳 518172)

【信息技术应用研究】

域间路由协议安全研究

孔令晶,张平安,黄国伟,刘星明,张海平

(深圳信息职业技术学院计算机学院,深圳 518172)

作为目前整个互联网唯一使用的外部网关协议,BGP(Border Gateway Protocol)承担了网络信息传递的重要作用。但由于BGP本身的设计缺陷,使其很容易遭受攻击者的攻击,从而直接导致网络的不可访问或部分瘫痪。本文分析了BGP设计的不足之处,讨论了BGP所存在的安全漏洞,并对BGP所面临的主要安全威胁——前缀劫持和路径篡改进行了深入透析。其次分类探讨了现有BGP的安全防护机制,并对不同的防护机制进行了对比分析。最后,对未来BGP安全的研究趋势进行了展望。

BGP;安全漏洞;防护机制

几十年来,互联网技术已经深入到人类社会的各个方面,成为当今社会信息交换的基础。事实上,信息的交换是通过多个路由器的相互转发而实现的,而信息是否能够顺利转发到正确目的地(即数据层面的传输)的前提和基础则取决于控制层面的路由协议。

追溯到上世纪80年代,为了解决Internet的可扩展性问题,Internet被划分为多个自主管理的AS(Autonomous System)[1]进行分布式管理。每个AS内部的路由器之间可以使用同种或多种内部网关协议 IGP(Interior Gateway Protocol)转发路由信息,诸如RIP(Routing Information Protocol)[2],OSPF(Open Shortest Path First)[3],IS-IS(Intermediate System-to-Intermediate System)[4]。与其他两种路由协议相比,OSPF则更适宜于较大规模的网络。而在AS之间,使用了唯一的域间路由协议BGP(Border Gateway Protocol)[5]来实现路由信息的交换。早在1989年,互联网工程任务组(Internet Engineering Task Force,IETF)提出了BGP的第一个版本,历经几个版本的修订之后,1994提出的BGP-4一直沿用至今,成为目前互联网中唯一使用的BGP版本。

BGP作为AS与AS之间信息的传输桥梁,是全世界互联通信得以实现和网络正常运行的关键路由协议,一直以来都处于非常重要的地位。但由于BGP是在默认为可信的网络环境下设计的,所以BGP本身并没有设计任何安全机制,使得它极易受到攻击,引发网络安全事故,导致网络无法正常运行。最著名的BGP安全事件当属发生在巴基斯坦的劫持Youtube事件[6],其结果使得著名的视频网站Youtbe瘫痪近一个小时。而近些年来,BGP的安全事件依旧不断发生,譬如,发生在印度尼西亚的路由泄露时间[7],发生在美国的Srpint劫持事件[8]。可见,BGP本身的脆弱性给网络所带来的威胁不可小觑。

正因为如此,一直以来,BGP的安全问题都备受研究人员的关注。从最早的S-BGP(Secure BGP)[9]、Cisco的soBGP(Secure Origin BGP)[10],历经十多年的发展,BGP安全的研究在不断地深入,解决方法在不断地改进。但是由于BGP安全问题所涉及的范围过为广泛,加之问题复杂,时至今日,它仍然是亟待解决的问题。

本文通过分析BGP所存在的安全问题,以BGP安全防护机制作为主要研究对象,作出了以下几个主要贡献:

(1)深入分析BGP所存在的安全性问题。

(2)研究并透析现存典型的BGP安全增强方案。

(3)对比BGP安全增强方案,分析其优势和劣势。

(4)对BGP安全的研究趋势进行展望。

1 域间路由协议BGP安全问题

1.1BGP简介

BGP是基于TCP可靠连接的距离矢量协议,旨在交换AS之间的网络可达信息(Network Reachable Information,NLRI),为信息的交换和转发选择最佳传输路径。BGP[5]的四种消息类型中只有UPDATE消息是路由信息转发的真正载体,也是BGP安全所关注的消息类型。UPDATE消息主要包括NLRI和路径属性(Path Attributes,PA)两个重要可变字段。NLRI包括IP地址前缀,即无类别域间路由(Classless Inter-Domain Routing,CIDR)地址块,其作用是向其他AS宣告它是某IP地址前缀的所有者。而PA中的AS_PATH则是7个属性中最为重要的一个属性,指明了路由信息在传递过程中途径的AS信息,并成为路由表建立、更新以及路径选择的重要依据。从某种意义上讲,BGP发言者之间实际上是在传递NLRI和AS_PATH两种信息。而从安全角度来讲,NLRI和AS_PATH自然成为了最容易受到攻击的部分。

1.2BGP安全漏洞分析

基于以上BGP协议的基本介绍,可以进一步得知它的安全问题主要源于BGP本身的三个缺陷[11]:

(1)基于TCP传输路由信息的BGP无法弥补TCP协议本身的缺陷。

(2)BGP本身没有设计相应的机制验证某个AS已被授予宣告NLRI信息的权利。

(3)BGP本身没有设计相应的机制保证某个AS所宣告的路径属性的真实性。

针对第一种安全漏洞,较常用的方法是在TCP尾部形成相应的摘要或使用IPsec(Internet Protocol Security)[12]来保障消息在传递过程的安全性,它主要源于TCP协议的不足。而(2)和(3)是由于BGP协议本身的设计缺陷而引起的安全漏洞,是BGP安全研究领域最为关注的部分,也是本文所要研究的重点内容。接下来将进一步分析这两部分缺陷所引起的BGP安全问题:

(1)前缀劫持(Prefix Hijacking)[13]

通常情况下,这种类型的攻击主要包括前缀劫持和子前缀劫持两个类型。此处的前缀是指IP地址空间块,前缀劫持是指某个恶意或配置错误的AS假冒为某个本不属于它的IP地址空间的所有者,而子前缀劫持是指某个恶意AS或配置错误的AS宣告了比源IP地址更为详尽的IP地址前缀。两种攻击都将使得网络数据流向了错误的目的地址,导致恶意AS对网络实施非法行为,譬如破坏性地篡改数据,获取大量的敏感信息等等。

(2)路径信息篡改

针对UPDATE消息的AS_PATH,攻击者可以实施以下攻击:

1)添加AS元素:如果攻击者在AS_PATH添加了1个或多个AS,会导致信息传输的路径增加,造成延迟等网络性能问题。如果攻击者在AS_PATH添加了某个恶意AS,那么此恶意AS可以从流经它本身的网络流中获取敏感信息(诸如密码)。如果攻击者在AS_PATH添加某个已存在的AS元素,会由于回路检测的原因,丢弃此UPDATE消息。如果攻击者在AS_PATH尾部添加某AS元素,也就是修改了宣告者的AS标识,那么就会转化成前缀劫持的安全问题,使得网络信息流向被添加的AS。

2)修改AS元素:此种攻击方式除了1)中的情况不会发生,其他3中情况都会发生,即,攻击者可以通过将AS_PATH中的某个AS元素修改为某恶意AS,或修改AS_PATH中的某个AS元素为已存在的AS元素,亦或将AS_PATH尾部的元素修改为另一个AS元素,都会发生与1)相同的结果。

3)删减AS元素:如果攻击者删减AS_PATH中的某个AS元素,使得路由长度缩短,将有可能导致此路由成为最有路由,使得恶意AS可以获取经过此路由的大量信息。如果攻击者删减AS_PATH的尾部,也就是改变了IP地址前缀的宣告者,从而引发前缀劫持安全事件。

2 BGP 安全增强方案

针对BGP的安全问题,常用的安全防御方法较为简单,主要有路由注册(Routing Registries)[14]、路由抑制[15]、GSTM(The Generalized TTL Security Mechanism)[16]、路由过滤(Routing Filtering)[17],但它们的安全防护能力非常有限,无法从根本上解决BGP的安全问题,也就是说BGP依旧面临着严重的安全威胁。所以当前的研究工作更集中于对BGP安全增强方案的研究,试图根本性地保障BGP的安全性。总体来说,BGP的安全增强方案可以分为以下几个类别:

(1)借助密码学技术的BGP安全增强方案。

(2)借助异常检测的BGP安全增强方案。

(3)上述两种技术的混合方案。

下面将分别介绍每种类别中的最具代表性的BGP安全增强方案。

2.1借助密码学技术的BGP安全增强方案

此方案大多是采用公钥基础设施(Public Key Infrastructure,PKI)[18]、加解密相关技术,保证路由信息的安全性。其中最为经典的解决方案便是S-BGP。

(1)S-BGP

S-BGP[9]是Kent等人在2000年左右提出最早的完整的BGP安全解决方案,也是BGP安全研究历史中的先祖。

S-BGP使用两个PKI负责IP地址空间的所有者、AS号的所有者、AS身份以及BGP发言者的身份认证工作。上述认证信息通过三种X.509 v3[19]证书所指定,不同的证书具有不同的功能。第一种证书将公钥、机构与IP地址空间绑定在一起,证明某个AS是此IP地址空间的所有者,或某个AS已被授予宣告此IP地址空间的权利。第二种证书将公钥、机构和AS号绑定在一起,第三种证书将公钥、AS号和BGP路由器ID绑在了一起。后两种证书联合在一起能够使某个BGP 发言者验证另外一个BGP发言者身份的真实性,也能够证明BGP发言者是某个AS的代表路由器。

安全验证工作是由S-BGP的核心部分“确认(Attestation)”所实现的。所谓的“确认”是指由来自PKI的私钥和公钥对路由信息进行签名,证明路由信息起源的真实性以及签名者身份的可信性。S-BGP定义了两种“确认”:地址前缀确认(Address Attestation,AA)和路由确认(Route Attestation,RA)。AA能够证明某个AS已被授予宣告某个IP地址空间的权利,RA则能够AS路径中的每一个AS都已前一个AS授予宣告此路由信息的权利。AA和RA保证了路由信息起源的真实性,同时也确保了在传输过程中未遭受恶意篡改和攻击事件的发生。

从整个安全角度来说,S-BGP是非常严格的,但是至今S-BGP并未被真正部署,也是由于受到可行性的限制。首先集中式的PKI认证模式,使得S-BGP不利于扩展;其次“洋葱模式”的“确认”也给验证工作带来了繁重的负担;再次,若要将全球使用的BGP转化为S-BGP安全协议,也是较为困难的工作。

(2)soBGP

soBGP是基于S-BGP,主要由Cisco设计并提出的更易于部署的安全解决方案[10][20]。虽然soBGP的路径信息验证属于异常检测部分,但是本文将其归于第一类的主要原因是此方案的核心依旧是以密码学技术为主的方法。

与S-BGP不同,soBGP定义了一种新的消息——安全消息(Security Message)来传递三种不同的证书,实现路由信息的验证。三种证书分别是:实体证书(Entity Certificate,EC),授权证书(Authorization Certificate,AC)和策略证书(Policy Certificate,PC)。

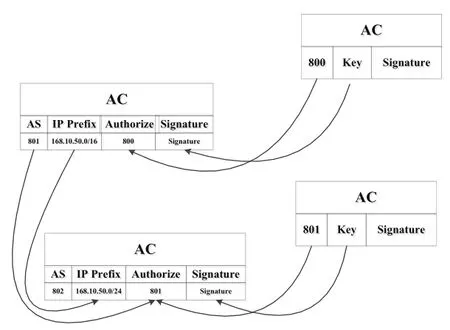

EC通过一种信任模型(Web of Trust)验证每个AS身份的真实性。路由系统内的每个实体都将产生一对公/私钥,公钥与某个实体(AS)绑定在一起,并被第三方(AS)签名,形成一个信任网,如图1所示:

图1 EC证书Fig.1 EC certificates

AC证书则用来证明某AS已被授权宣告某个特定IP地址空间。AC证书将一个AS和一个IP地址空间绑定在一起,见图2所示。而PC证书不仅仅包含了AC证书(封装了AC证书),同时还提供了宣告此IP地址空间所对应的策略。策略中主要包括到达目的地址的AS列表信息,这个列表也将成为路径信息验证的重要依据。

图2 AC证书Fig.2 AC certificates

soBGP利用PC证书中的AS列表信息,建立整个网络互连的路径拓扑图。通过将所接收到消息中的路径信息与拓扑图的对比,确认路径信息是否合法。

显然,soBGP避免了S-BGP使用等级式的PKI认证信息,很大程度改善了部署难的问题,而路径信息验证采用了较为宽松的匹配方法,减少了S-BGP繁重的验证任务。但是从安全角度来看,soBGP由“信任网”取代集中式PKI的方式并未确定“信任锚”的问题,且路径信息的验证方法也存在着不容忽视的安全隐患。

(3)psBGP(Pretty Secure BGP)

另一个基于S-BGP的著名BGP安全解决方案psBGP[21]于2005年诞生,其主旨为试图解决S-BGP所存在的部署困难以及验证开销过大的问题。

psBGP采用一种集中式的可信模型负责AS身份的认证工作,即每个AS将从权威机构分配一个公钥证书,证明AS本身是否真实可靠。而IP地址前缀的归属问题则采用分布式的可信模型来实现验证。不同于S-BGP,在psBGP中,每个AS都会建立一个前缀声明列表(Prefix Assertion List,PAL),记录着AS号和与其相对应的IP地址空间,通过与PAL记录的一致性检测,判断AS所宣告的IP地址空间是否真实可信。

psBGP在路径验证方面与S-BGP的签名方式类似,只是在S-BGP的基础上做了一些较小的改动,即根据PAL的记录添加评估值,从而让接收到信息的AS决定是否进行部分验证。

psBGP本身认为建立集中式的PKI验证IP地址空间是不可行的,但在方案中依旧采用PKI实现AS的认证,与自己的主张略显矛盾。psBGP所引入的PAL地址前缀验证和局部路径信息的方式,都使得方案更加易于部署,但是较S-BGP,从安全性方面考虑,还是略微逊色了一些。

(4)RPKI &BGPsec

RPKI &BGPsec是近些年IETF组织研究的BGP安全标准协议,也可以说是S-BGP的衍生协议。RPKI(Resource Public Key Infrastructure)[22][23]合并了S-BGP中两个PKI的功能,即分配IP地址空间的PKI与分配AS标识的PKI,定义了IP地址空间与AS标识的分配信息以及信息的分布式存储。RPKI能够证明某AS是某个IP地址空间的真正所有者以及这个所有者已被授予宣告此IP地址空间的权利。利用RPKI,ROA(Route Origin Authorization)[24]实现了对IP地址空间的安全认证,这一点正好对应了S-BGP中的“地址确认”。与S-BGP相比,ROA更简单化,可部署性也有了提升。BGPsec[25][26]则是IETF组织针对于AS路径验证的方法。BGPsec依然依赖于RPKI,使用了RPKI中定义的与AS号所对应的密钥对UPDATE消息中的信息进行签名确认,使路由信息所途径的上游AS对下游AS授权,保证路由信息在AS传输过程中不被蓄意篡改。BGPsec不包括BGP原有的AS_PATH属性,而是使用了包含有Secure_Path的BGPSEC_path属性来取代,这一点其实对应了S-BGP中的“路由确认”。但由S-BGP演化而来的RPKI&BGPsec还需进一步验证其安全性。

2.2基于异常路由检测的主要方法

不同于密码学技术的方法,基于异常路由检测的方法大多都会以牺牲部分安全为代价,达到减低复杂性,提高方案可行性和可部署性的目的。

(1)MOAS(Multiple Origin Autonomous System)冲突检测

所谓MOAS冲突[27]是指多个AS(大于1个AS)宣告同一条IP地址前缀信息。MOAS冲突的发生除了支持多宿(Multi-homing)的原因,更多的是由于一些非法的原因,诸如配置、操作错误或遭遇到恶意攻击。由此zhao等提出了基于MOAS冲突的非法路由检测方法[28]。该方法首先创建了MOAS列表,即记录了有权利宣告某特定IP地址前缀的多个AS信息,这些AS其实就是IP地址前缀的所有者(Prefix Owner)。如果接收到的路由宣告信息发生了MOAS冲突,通过与MOAS对比的方法,能够判断所出现的MOAS冲突是否合法。所创建的MOAS列表通过BGP的团体属性在网络中传递给其他AS,但是此属性为可选属性,有可能被蓄意或无意丢弃,且MOAS列表没有采用安全保护方式,也很有可能被恶意攻击者篡改或伪造。

(2)PHAS(Prefix Hijack Alert System)

基于上述MOAS冲突检测所定义的Prefix owner,Lad等在2006年设计了PHAS[29]预警系统。PHAS服务器已经注册了Prefix owner,一旦发生异常或者可能异常的情况,PHAS会以实时报警的方式,及时通知Prefix owner尽快检测是否发生前缀劫持事件,并做出相应的防御措施。然而PHAS系统也存在一定的安全隐患,可能会存在较多的误判现象,影响网络的正常运行。安全隐患发生的原因有两个方面:1)PHAS服务器本身的安全性,如果它遭受攻击,一定会导致整个预警系统的故障;2)参加注册的成员所提供的信息是否真实,如果是虚假的信息,也很容易引发错误的判断。

(3)PGP(Pretty Good BGP)

2006年,Karlin等提出了另一个基于异常检测的BGP增强方案PGP[30]。不同于上述两个检测方案,PGP是以延迟UPDATE消息传送的方式,来观察并判断是否有异常发生。当AS接收到新的UPDATE消息后,PGP会查询已经记录了可信的历史数表格,如果发现同一条宣告来源于不同的宣告者,则暂时认为该信息为可疑信息,在隔离了24小时(24小时被认为是分析和确定路由安全问题的合理时间段)后,再最终判定该消息的合法性。

很显然PGP会延迟消息的传送,影响网络的性能,同时,PGP也仅仅是以被动的形式检测消息的合法性,但却无法做到较为精确的确认。

2.3密码学技术和异常检测技术的混合方法

除了以上两种类型的BGP安全增强方案,另一种便是两种相结合的混合方法。

(1)IRV(Interndomain Route Validation)

之所以将IRV[31]归于一种混合方法,是因为IRV延续了S-BGP的IP地址空间的“确认”思想,同时又结合查询检测信息的方法。IRV方案中,每个AS内部都设有IRV(Interdomain Route Validator)服务器,通过查询IRV服务器的方式,验证信息的真实性或获取更多所需的信息。如图3所示:

图3 IRV询问Fig.3 IRV Queries

不难看出,IRV将S-BGP的验证方式转化为一种分布式的查询系统。而这一点正是能够解决S-BGP验证开销大,不易部署的问题。但是从安全性来讲,IRV服务器本身的安全性及其本身所提供信息的真实性仍是待继续考虑的问题。

(2)Listen and Whisper

Listen and Whisper[32]也属于第三种BGP安全解决方法,提出于2004年。它与先前所述的方法均不同的是,Listen and Whisper不仅仅涉及了控制层面,也涉及了数据层面,并结合了加密技术和检测技术综合考虑了路由安全问题。

Listen所聚焦的是数据层面,利用TCP流的完整性,判断数据包是否可达,从而判断某IP地址空间是否可达。Whisper所聚焦的依旧是控制层面,它并没有使用非对称密码学技术,而是利用了对称密码学技术,对路由信息进行哈希运算,每经过一个AS,都会进行一次哈希运算。最后通过对比到达目的地的两条路由信息的哈希运算结果,判断是否出现了非法路由。虽然这种方法易于实现,但仅仅只能够起到告警的作用,并不能够对BGP的安全威胁达到根本性地抵御。所以此方法的安全性较差。

2.4方案对比分析

根据以上三类方法BGP主要解决方案的讨论,下面将通过表格的形式从安全性和部署难度三个方面进行对比:

可以看出,基于异常检测方式和混合方式的BGP安全解决方案更易于部署,而基于密码学的BGP安全解决方案的部署难度较大,事实上,就目前为止,除了先前提到的路由注册、路由过滤等方法在现实网络中被使用外,以上BGP安全增强方案都未能在网络中得以部署[33],但是BGP安全增强方法的部署问题已经取得了一定的进展,这也是未来研究的主要趋势之一。

表1 BGP安全解决方案对比Tab.1 The Comparison of BGP Security Solutions

3 BGP安全研究发展趋势

在未来的研究中,BGP安全研究发展趋势主要有以下几个方面:

(1)BGP向BGP安全增强方案的转化

安全性较高的BGP安全增强方法都需要改变BGP协议本身的结构,才能够实现安全的防护。而BGP是整个互联网正在使用的唯一的域间路由协议,如果对其进行修改,网络的运行会受到很大的影响。针对此问题,一些学者已经开始研究BGP向BGP安全增强方案的转化问题[34][35]。而如果BGP安全想要取得突破,就一定需要解决这种转化问题。

(2)与软件定义网络(Software Defined Network,SDN)的结合

近些年,新的网络架构SDN诞生,能够分离控制层面与数据层面,对于网络性能的提高,网络操作的有效性都产生了很大的影响[36-38]。SDN有助于BGP安全解决方案中成本过大,网络性能较差的问题。而SDN目前只应用在AS域内的路由协议中,鉴于BGP协议的复杂性和广泛性,在BGP中的应用还需要更多的时间。所以SDN与BGP安全增强方案的结合也将是未来的主要研究趋势。

(3)与数据层面流量分析的结合

本文所介绍的BGP安全增强方案,除了Listen & Whisper涉及了数据层面的问题,其他都仅仅涉及了控制层面。但是仅仅考虑控制层面的信息传递,而完全忽略数据层面的数据流量[39],会导致路由安全策略的不合理性或网络流量瓶颈现象等,由此引发相关安全性问题。所以与数据层面流量分析的结合也应当投入更多的研究精力。

4 总结

本文通过分析BGP的安全缺陷,深入研究了现存BGP的安全解决方案,进行了对比分析,并对BGP安全的未来研究趋势进行了展望。

[1]Rosen E C.Exterior gateway protocol(EGP)[S].RFC 827.1982.

[2]Malkin G S.RIP version 2[S].RFC 2453,1998.

[3]Moy J.OSPF version 2[S].RFC 2328,1998.

[4]Oran D.OSI IS-IS Intra-domain Routing Protocol[S].RFC 1142.1990.

[5]Rekhter Y,LiT,Hares S.A Border Gateway Protocol 4(BGP-4) [S].RFC4271.2006.

[6]Dyn Research.Pakistan hijacks YouTube[EB/OL].http:// research.dyn.com/2008/02/pakistan-hijacks-youtube-1/,2016-03-02.

[7]Dyn Research.Indonesia Hijacks the World [EB/OL].http:// research.dyn.com/2014/04/Indonesia-hijacks-world/,2016-03-02.

[8]Dyn Research.Sprint,Windstream:Latest ISPs to hijack foreign networks[EB/OL].http://research.dyn.com/2014/09/latest-isps-to-hijack/,2016-03-02.

[9]Kent S,Lynn C,Seo K.Secure border gateway protocol(S-BGP)[J].IEEE Journal on Selected Areas in Communications,2000,18(4):582-592.

[10]White R.Securing BGP Through secure origin BGP(soBGP)[J].The Internet Protocol Journal,2003,6(3).

[11]Murphy S.BGP security vulnerabilities analysis[S].RFC 4272,2006.

[12]Kent S,Seo K.Security Architecture for the Internet Protocol[S].RFC 4301.2005.

[13]Butler K,Farley T R,McDaniel P,et al.A survey of BGP security issues and solutions[J].Proceedings of the IEEE,2010,98(1):100-122.

[14]IRR [EB/OL].http://www.irr.net/index.html,2016-03-02.

[15]Villamizar C,Govindan R,Chandra R.BGP route flap damping[S].RFC 2439,1998.

[16]Gill V,Heasley J,Meyer D,et al.The generalized TTL security mechanism(GTSM)[S].RFC 5082,2007.

[17]Caesar M,Rexford J.BGP routing policies in ISP networks[J].Network,IEEE,2005,19(6):5-11.

[18]Farrell S,Adams C,Kause T,et al.Internet X.509 public key infrastructure certificate management protocol(CMP) [S].2005.

[19]Lynn C,Kent S,Seo K.X.509 extensions for IP Addresses and AS identifiers[S].RFC 3779,2004.

[20]Ng J.Extensions to BGP to support secure origin BGP(soBGP)[J].IETF ID draft-ng-sobgp-bgp-extensions-02.txt. 2004.

[21]Oorschot P C,Wan T,Kranakis E.On inter-domain routing security and pretty secure BGP(psBGP)[J].ACM Transactions on Information and System Security(TISSEC),2007,10(3):11.

[22]Lepinski M,Kent S.An infrastructure to support secure internet routing[S].RFC 6480,2012.

[23]Bush R,Austein R.The Resource Public Key Infrastructure(RPKI) to Router Protocol[S].RFC 6810.2013.

[24]Mohapatra P,Scudder J,Ward D,et al.BGP prefix origin validation.RFC 6811,2013.

[25]Lepinski M.Turner S.An overview of BGPsec.IETF ID draft-ietf-sidr-bgpsec-overview-06.2015.

[26]Lepinski M.BGPsec Protocol Specification.IETF ID draft-ietf-sidr-bgsec-protocol-14.2015.

[27]Zhao X,Pei D,Wang L,et al.Ananalysis of BGP multiple origin AS(MOAS) conflicts[C].In:Proceedings of the 1stACM SIGCOMM Workshop on Internet Measurement,2001:31-35.

[28]Zhao X,Pei D,Wang L,et al.Detectionof invalid routing announcement in the Internet[C].In:Proceedings of InternationalConference on Dependable Systems and Networks,2002:59-68.

[29]Lad,M,Massey,D,Pei,D,et al.PHAS:A Prefix Hijack Alert System[C].In:Proceedings of the 15th conference on USENIX Security Symposium,2006,15(11).

[30]Karlin,J,Forrest,S,Rexford,J.Pretty good BGP:Improving BGP by cautiouslyadopting routes[C].In:Proceedings of the 14th IEEE International Conference on NetworkProtocols,2006:290-299.

[31]Goodell G,Aiello W,Griffin T,et al.Working around BGP:An incremental Approach to Improving Security and Accuracy in Interdomain Routing [C].NDSS Symposium,2003.

[32]Subramanian,L,Roth,V,Stoica,I,et al.Listen and whisper:Security mechanisms for BGP [C].In:Proceedings of the 1st Symposium on NetworkedSystems Design and Implementation,2004:11.

[33]Goldberg S.Why is it taking so long to secure internet routing?[J].Communications of the ACM,2014,57(10):56-63.

[34]Gill P,Schapira M,Goldberg S.Let the market drive deployment:A strategy for transitioning to BGP security[C].ACM SIGCOMM Computer Communication Review.ACM,2011,41(4):14-25.

[35]Lychev R,Goldberg S,Schapira M.BGP Security in Partial Deployment[J].2013.

[36]Braun W,Menth M.Software-Defined Networking Using OpenFlow:Protocols,Applications and Architectural Design Choices[J].Future Internet,2014,6(2):302-336.

[37]Kotronis V,Dimitropoulos X,Ager B.Outsourcing the routing control logic:Better Internet routing based on SDN principles[C].Proceedings of the 11th ACM Workshop on Hot Topics in Networks.ACM,2012:55-60.

[38]Lin P,Bi J,Hu H.BTSDN:BGP-based Transition for the Existing Networks to SDN[C].The sixth Internation Conference on Ubiquitous and Future Networks(ICUFN),2014:419-424.

[39]Liu Y,Zhang H,Gong W,et al.On the interaction between overlay routing and underlay routing[C].INFOCOM 2005.24th Annual Joint Conference of the IEEE Computer and Communications Societies.Proceedings IEEE.IEEE,2005,4:2543-2553.

【责任编辑:高潮】

Research on interdomain routing security

KONG Lingjing, ZHANG Ping'an, HUANG Guowei, LIU Xingming, ZHANG Haiping

(Computer School,Shenzhen Institute of Information Technology,Shenzhen 518172,China)

As the unique border gateway protocol currently,BGP(Border Gateway Protocol) takes main responsibilities on information transit throughout the Internet.However,due to the flaws of BGP design,it exposures to be attacked easily,which leads to inaccessible to the network or part paralysis.Firstly,the paper analyzes the defaults of BGP.Secondly,the paper explains the vulnerabilities existed in BGP and then deeply explores the primary threats which BGP are facing with — prefix hijacking and path tampering.The security protection mechanisms of BGP are discussed and the comparisons on different mechanisms are also given.Besides,the future developments of BGP security research are finally concluded.

BGP; security vulnerabilities; protection mechanism

TP393.08

A

1672-6332(2016)03-0042-08

2016-05-03/2016-10-10

深圳市科技项目(JCYJ20160527101106061);深圳市科技项目(JCYJ20150417094158019);广东省高等职业教育品牌专业建设计划资助项目;广东省自然科学基金项目(2015A030310511)

孔令晶(1983-),女(汉),博士,主要研究方向为网络安全。E-mail:konglj@sziit.edu.cn