社会控制相关理论及其在信息安全情境中的应用

2016-12-06谢宗晓南开大学商学院

谢宗晓(南开大学商学院)

甄杰(重庆工商大学商务策划学院)

社会控制相关理论及其在信息安全情境中的应用

谢宗晓(南开大学商学院)

甄杰(重庆工商大学商务策划学院)

本文介绍了社会控制相关的4个理论及其在信息安全情境中的应用,其中包括起源于社会学的Ross的社会控制、起源于管理学领域的组织控制、起源于犯罪学领域的Hirschi的社会控制理论以及自我控制。

信息安全社会控制组织控制社会控制理论自我控制

1 Ross与广义的社会控制

1.1理论提出及概述

社会控制(Social Control)由Edward A. Ross在1896年提出②Edward A. Ross(1866—1951)美国社会学家,1891年获得约翰霍普金斯大学的政治经济学博士学位,之后在康奈尔大学、哈佛大学和威斯康星大学麦迪逊分校等任教。诸多文献认为社会控制是Ross在1901年提出,可能是因为他在1901年出版了《社会控制》(Ross E.D. 社会控制. 华夏出版社, 1989.)。但是应该注意,在序言中,Ross特意说明“本书是原先若干篇以社会控制为题的文章,这些文章是我在1896年3月至1898年5月写给《美国社会学杂志》的”。实际上,社会控制的概念是在1896年的第一篇论文中提出的,这个过程在文献[1]中有很详细的介绍。。Ross指出“人们总有这样一种错觉,认为秩序是人类遗传特质所要求的优良品性构成的,而不是因为社会对人们施加控制引起的”。Ross的社会控制的前提认为人的天性中存在一种“自然情绪”,“普通人确实不是天生就会蓄意犯罪、贪婪或凶残”,这个理论假设在后期的发展中,尤其是与Travis Hirschi的社会控制理论前提存在本质不同。因此,社会控制是一个广义的社会学概念,包括了一系列甚至假设都不相同的理论。Ross开启了社会控制理论,并解释了个人与社会的关系。

1.2主要内容或概念

Ross的社会控制泛指保证个体/群体符合并遵守既定社会约束的机制,这其中包括了各种依据或手段,Ross重点关注了同情心、友善、正义感和怨恨在建立和维持社会秩序中的作用,并讨论了包括舆论、法律、信仰、社会暗示等一系列的控制手段。在后续的研究中,按照不同的标准,社会控制被区分为不同的类型,例如,正式控制和非正式控制,积极控制还是消极控制,自我控制还是外部控制。这些都成为后续实证研究中探讨的主要构念。

社会控制被用来解释所有诱发的遵从行为,Stanly Cohen认为“社会控制”的概念过于广义,以至于失去了明确的含义。James Chriss将其分为三类:法律的、医学的和非正式的[1]。还有更多的分类方式,例如F. Ivan Nye分为直接控制(制裁)、内部控制(文化和社会化)和间接控制(人际关系)。

2 组织控制

组织控制(Organizational Control)是指在组织内建立并保持权威的过程。Tannenbaum[2,3]率先在组织分析领域引入“控制”的概念,Ouchi[4]开始考虑控制机制的设计,其中包括市场机制、行政机制和宗族(clan)机制,Eisenhardt[5]提出控制的目标是激励员工遵守既定的行为,并进行了实证研究。虽然组织控制起源于社会控制,但是存在诸多不同,严格意义上讲,组织控制实际是一个技术问题。

信息安全情境中的“控制”构念,大多来源于上述组织分析领域的文献,在其中“正式控制”一般设定为规范,“非正式控制”设定为社会或人相关的策略[6]。其他的类似构念也被检验,例如,社会压力[7]、道德信念或个体规范[8,9]、羞耻感[9]以及积极控制/消极控制[10]等。

3 Travis Hirschi及其社会控制理论

3.1理论提出及概述

社会控制理论(Social Control Theory,SCT)由Travis Hirschi在1969年提出③Travis Hirschi(1935—),美国社会学家,1983年的美国犯罪学会(American Society of Criminology,ASC)主席,1968年获得加州大学伯克利分校的社会学博士,之后任教于华盛顿大学、加州大学戴维斯分校和亚利桑那州立大学等。Travis Hirschi提出了犯罪学的社会控制理论与自我控制理论。一般认为他提出SCT在1969年,代表作为:Hirschi T. Cause of delinquency. University of California Press, Berkeley,1969。,主要用于解释青少年犯罪。SCT一个非常重要的贡献在于,绝大多数的犯罪学理论探讨的基本问题是“一部分人为什么会犯罪”,而SCT探讨的出发点则是“为什么绝大多数人不犯罪”。也就是说,问题的出发点是不同的,SCT的假设是人都会犯罪,Travis Hirschi认为“我们都是动物,每个人都会犯罪”,由于社会控制的存在,使得“绝大多数人不犯罪”,显然他认为“人性本恶”。

由于“社会控制”是广义概念,Hirschi用“社会纽带(Social Bond)”来解释社会控制。Hirschi认为如果一个人成长过程中,社会纽带越强烈,那么犯罪的可能性越低,如果社会纽带越弱,则犯罪的可能性越高。通俗地讲就是,特立独行、蔑视社会规范的人更容易脱离社会的控制。这个逻辑至少在常识层面是成立的,例如,“诛九族”“连坐”,古代的刑罚措施隐含的前提是社会纽带是重要的。如果一个人压根六亲不认,这类措施就失去了实际意义。当然,这些措施是否真的有效,也缺乏足够的实证研究。

3.2主要内容或概念

Hirschi将社会纽带分为四个要素,分别为:依恋(Attachment)、承诺(Commitment)④这个词汇翻译不太统一,之前常被翻译为“追寻”或“奉献”等。、涉入(Involvement)以及信仰(Belief)。

依恋,是指与家庭、学校、同伴等其他人的情感联结。一个人如果与其他人建立了稳定的亲密关系,就与这个世界有了更多的联系,对这个世界充满更多的依恋,也在意对方的期待。因此,一般而言,越多的依恋,意味着越多的牵绊,犯罪行为可能就越少。

承诺,是指用于传统正常活动的精力以及对未来的憧憬等。一个有志向的人会对未来充满使命感或承诺感,往往会花更多的时间去投入正常的活动,犯罪几率从而也较低。

涉入,是指对社会传统活动的参与程度。如果一个人将更多的时间投入到工作、劳动和教育等活动,犯罪几率就比较低。如果整天无所事事,对前途又失去信心,则比较容易有犯罪倾向。例如,贾樟柯的电影《小武》中的主人公。

信仰,是指对传统价值或道德准则的接受程度。对于许多人而言,犯罪行为本身就充满罪恶感,信仰一旦产生,可以有效地抑制犯罪欲望。

在广义的社会控制角度思考,绝大多数人都是遵守社会规范的,尤其是东方文化中,“规范社会影响”的痕迹更加明显。如此多的人能够有秩序地生活,毫无疑问,法律或道德只能约束一部分行为,社会控制似乎可以解释这种现象。例如,电影《功夫》中星仔声称自己“杀人这种念头,我每天都在脑子里想滴”,但是促使星仔没有实施的另一个重要因素应该是他所拥有的社会纽带,因为他对同伴关系充满“依恋”。至少在促使他回归正常生活方面,这种依恋起了很大的作用。

3.3在信息安全情境的应用

Hirschi的SCT比较清晰地解释了“为什么绝大多数人不犯罪”的问题,被认为是20世纪最重要的犯罪学理论之一[11,12]。最近的研究中,Hsu等[6]应用了SCT理论验证了信息安全策略效率问题,检验了上文中的4个主要构念,Cheng等[13]也检验了上述构念。

4 自我控制

自我控制理论(Self-control Theory)是一般犯罪理论的一种,是Travis Hirschi与Michael Gottfredson在社会控制理论的基础上提出来的。SCT很大的争议在于概念不清,而自我控制理论的一个巨大进步是其中包含了自我控制的一个构念。自我控制被认为是个体的内在因素,社会控制被认为是个体所面临的社会环境。Travis Hirschi自己解释说“Gottfredson和我改变了最初的立场,我们认为就违法者来说这些行为是缺乏自我控制的表现”。但是对自我控制的起源,该理论解释不清。他们认为自我控制来自儿童时期的灌输,并且几乎不会受后来生活的影响。社会控制只有达到能够影响自我控制的水平才能解释犯罪行为。

自我控制作为一个重要的构念在风险管理和信息安全领域都有较为丰富的研究。例如,Hu等分别用定量实证[14]和脑神经测量[15]的方法探讨了自我控制对信息安全违规的影响,Jia等则利用实验方法发现在风险感知中,低自我控制会导致过高的判断发生可能性以及过低的判断发生后的影响[16]。

5 小结

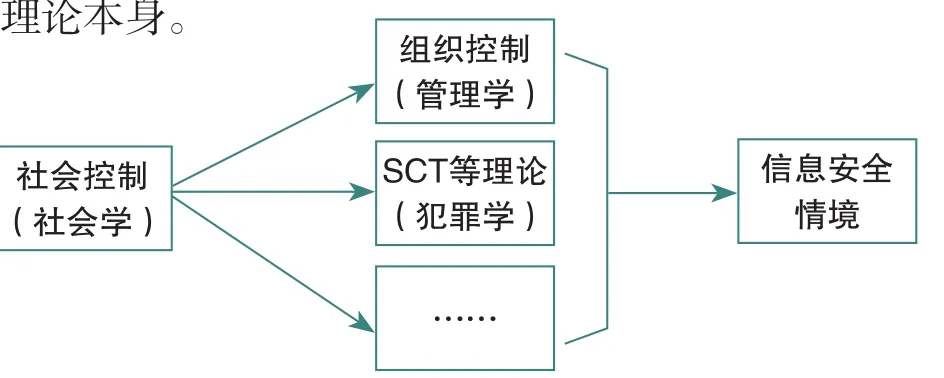

社会控制相关理论起源比较早,在不同的学科领域都有应用和扩展。如上文所述,信息安全相关研究中所引用的概念,大多来源于组织控制和犯罪学理论,其示意如图1所示,在后续的研究中,我们将更多地关注构念层次的探讨,而不仅仅局限于理论本身

图1 社会控制理论在信息安全情境中的应用

[1]Chriss J J. 社会控制[M]. 北京:电子工业出版社, 2012.

[2]Tannenbaum A S. Control in Organizations: Individual adjustment and Organizational Performance[J]. Administrative Science Quarterly, 1962, 7(7): 236-257.

[3]Tannenbaum A S. Control in organizations[J]. American Sociological Review, 1969, 34(4):7-28.

[4]Ouchi W G. A conceptual framework for the design of organizational control mechanisms[J]// Readings in Accounting for Management Control. Springer US, 1979:833-848.

[5]Eisenhardt K M. Control: organizational and economic approaches[J]. Management Science, 1985,31(2), 134-149.

[6]Hsu S C, Shih S P, Hung Y W, et al. The Role of Extra-Role Behaviors and Social Controls in Information Security Policy Effectiveness[J]. Information Systems Research, 2015, 26(2):282-300.

[7]Herath T, Rao H R. Encouraging information security behaviors in organizations: Role of penalties, pressures and perceived effectiveness[J]. Decision Support Systems, 2009, 47(2):154–165.

[8]Li H, Zhang J, Sarathy R. Understanding compliance with internet use policy from the perspective of rational choice theory[J]. Decision Support Systems, 2010,48(4):635–645.

[9]Siponen M, Vance A, Willison R. New insights into the problem of software piracy: The effects of neutralization, shame, and moral beliefs[J]. Information& Management 2012,49(7):334–341.

[10]Chen Y, Ramamurthy K, Wen K. Organizations' Information Security Policy Compliance: Stick or Carrot Approach[J]. Journal of Management Information Systems, 2012, 29(3): 157‐188.

[11]陈晓明. 学校与青少年犯罪防范:以社会控制理论为基础[J]. 青少年犯罪问题, 2004(4):4-10.

[12]吴宗宪. 赫希社会控制理论述评[J]. 预防青少年犯罪研究, 2013(6):76-88.

[13]Cheng L, Li Y, Li W, et al. Understanding the violation of IS security policy in organizations: An integrated model based on social control and deterrence theory[J]. Computers & Security. 2013 (39): 447‐459.

[14]Hu Q, Xu Z C, Dinev T, et al. Does deterrence work in reducing information security policy abuse by employees? [J]. Communications of the ACM, 2011,54, 6: 34–40.

[15]Hu Q, West R, Smarandescu L. The Role of Self-Control in Information Security Violations: Insights from a Cognitive Neuroscience Perspective[J]. Journal of Management Information Systems, 2015, 31(4):6-48.

[16]Jia J S, Khan U, Litt A. The Effect of Self-Control on the Construction of Risk Perceptions[J]. Management Science, 2015, 61(9):2259-2280.

Introduction of SCT and its Application in Information Security Context

Xie Zongxiao ( Business School, Nankai University )

Zhen Jie( School of Business Planning, Chongqing Technology and Business University )

We introduced 4 theories about social control and its application in information security context, including Ross’s Social Control, Organizational Control, Social Control Theory (SCT) and Self-control.

Information Security, Social Control, Organizational Control, Social Control Theory (SCT), Self-control