一种基于无线传感器网络安全的能量优化路由算法

2016-12-01李树江,佟以鑫,王向东,田中大

李 树 江, 佟 以 鑫, 王 向 东, 田 中 大

( 沈阳工业大学 信息科学与工程学院, 辽宁 沈阳 110870 )

一种基于无线传感器网络安全的能量优化路由算法

李 树 江*, 佟 以 鑫, 王 向 东, 田 中 大

( 沈阳工业大学 信息科学与工程学院, 辽宁 沈阳 110870 )

针对无线传感器网络节点能量利用效率、能量消耗不均衡和安全威胁而导致的网络寿命和网络功能受到影响等问题,提出了一种基于网络安全的能量优化路由算法.在网络中建立安全信任评估机制,借用物理学中势场的概念,利用节点深度、区域能量、剩余能量和安全信任值信息建立4个势场,并将它们统一成一个整合的势场.利用该势场函数确定节点数据包传输的下一跳方向,来达到对传感器网络能量利用效率、能量均衡和安全性的优化.通过仿真实验验证了算法的有效性.

无线传感器网络;网络安全;能量均衡;信任机制

0 引 言

无线传感器网络由具有通信、感知和数据处理能力的若干传感器节点组成,如今已被广泛应用在工业生产、环境监测、智能建筑、医疗健康和军事等领域,在物联网中扮演着重要角色.由于无线传感器网络节点的硬件资源和能量受限,数据处理和传输能力较弱,如何有效利用能量,延长无线传感器网络寿命并保证网络功能成为无线传感器网络路由协议研究的重要方向.

无线传感器网络是一个多跳自组织网络,寻找发送信息的源节点和目的节点之间的多跳路径,实现数据包沿着优化的路径正确转发是无线传感器网络路由协议的主要功能.为了实现有限能量的有效利用,现存的路由协议试图通过寻找最少的能量消耗路径来优化节点的能量利用.然而,在设计路由协议时,只关注能量消耗的效率是不全面的,能量消耗均衡性和网络安全性都影响网络寿命和网络性能,也是设计协议时需要关注的主要目标.研究表明,靠近基站的节点需要承担更多的通信负载,能量消耗比远离基站的节点要快得多,会导致节点更快死亡,在基站周围出现能量空洞.能量空洞将会导致网络分区,使其他节点的数据无法通过多跳路由传输到基站,严重影响网络功能和网络寿命.而此时网络能量空洞以外的节点仍然有大量剩余能量.因此路由算法需要均衡能量消耗,避免个别节点过度消耗能量导致过早死亡.同时,无线传感器网络具有节点间链接脆弱、节点完全暴露在物理环境下、身份认证缺乏、没有集中的监控管理等特点,所以存在很多安全漏洞,很容易受到恶意节点的攻击.恶意节点可能通过重放路由信息来伪造合法身份,加入网络中并且误导网络通信.这些攻击可能会导致网络中节点过快死亡、数据无法正常传输到指定节点,同样严重影响网络寿命和网络功能.因此,需要设计合理的机制保证网络安全,有效防止恶意节点攻击.

对于无线传感器网络能量利用效率和能量均衡的优化问题,现有的文献从多个方面进行研究解决.分簇路由协议主要以LEACH[1]协议为代表,目前的分簇协议研究主要针对分簇方案和簇首选取机制进行改进.例如,文献[2]、[3]分别采用群智能算法和模糊算法对分簇算法进行改进,以达到优化能量消耗和增强网络性能的目的.文献[4]采用了移动基站节点的方案来优化网络能量消耗,并解决能量空洞问题.然而该方案只适用于固定的网络应用,同时基站节点位置变更也将导致网络节点路由路径更新开销增大.文献[5]提出了一种多路径路由协议,节点根据不同路由路径的剩余能量、通信能量和路径中转发节点数来计算不同路由的选择概率,并根据概率在多路径中选择一条路由路径转发数据,以实现网络能量消耗的高效和均衡,提高网络整体寿命.但该方法的路由概率计算需要较大的计算开销.文献[6]提出了一种基于势场理论的能量平衡路由协议,根据节点的深度和能量信息,利用势场理论建立虚拟势场进行路由选择,以保证数据包通过高能量区域向基站传输,保护低剩余能量的节点,以达到能量利用效率和能量均衡性的合理权衡.

同样,大部分现存的无线传感器网络协议也忽略了网络的安全性而假设所有节点都是诚实可靠的.一些文献通过加密数据和验证数据包的方式排除未被授权的节点,像TinySec[7]、TinyECC[8]、TinyPK[9]等.然而,即使有完善的加密验证机制,恶意节点仍然可以通过重放路由信息伪造其他节点的合法身份加入网络进而瓦解整个网络通信.

一些路由协议引入了安全信任的概念来处理网络安全问题.文献[10]分析了与安全信任概念相关的网络攻击行为并对其进行了简单分类,但没有提出应对方案.文献[11]提出了一种基于D-S证据理论的信任计算方法.该方法对证据信息进行模糊处理,得到信任计算的输入量,并建立一系列与网络应用相关的信任参数来评估节点的行为,可以保证一定的信任计算精度,但其计算复杂度较高,且需要额外的数据存储资源开销,因此并不适合资源受限的无线传感器网络.文献[12]基于博弈论方法分析了网络协作、信任、安全之间的联系,重点关注信任计算的建模,并没有设计信任数据采集过程.文献[13]提出了一种按需单播安全路由协议TSR.利用节点的历史行为记录,建立简单的信任预测模型,并根据信任评估的结果选择安全路由.但该协议仅将节点的直接信任评估作为信任值,这将会导致信任值计算片面不准确.

上述的能量优化算法虽然对能量问题提出了不同的解决方案,但都没有考虑网络攻击情况.针对路由层的网络攻击会误导能量优化路由算法的路由选择,产生网络能量消耗和数据交付等方面问题,严重影响网络正常路由功能.而基于安全的路由协议在路由选择中往往只考虑节点的安全性,缺乏对能量消耗的合理优化.针对网络的能量消耗和网络安全问题,本文提出一种能量优化的安全路由算法,设计无线传感器网络的安全信任机制,建立较为准确且易于实现的信任模型,并从无线传感器网络传输效率、能量消耗均衡、网络安全机制三方面入手,设计以高效、均衡、安全为目标的路由算法.

1 网络攻击分析

本文主要针对网络层中恶意节点通过重放路由信息伪造成合法节点加入网络进而瓦解整个网络通信,如选择性转发攻击(selective forwarding attack)、槽洞攻击(sinkhole attack)、虫洞攻击(wormhole attack)和女巫攻击(sybil attack)等进行研究.

1.1 选择性转发攻击

恶意节点收到数据包后,有选择性地转发数据包,导致数据包无法到达目的节点的攻击称为选择性转发攻击.这种攻击的另一种形式是恶意节点完全拒绝转发数据包,形成一个数据传输路径上的“黑洞”.当然,这种攻击形式可能会被其邻居节点认为路由失败并寻找其他路由路径.

1.2 槽洞攻击

恶意节点通过重放合法节点的路由包来宣称自己是一条高质量的通往基站的路由来吸引周边节点的数据流,然后选择性地转发或者篡改数据包的攻击称为槽洞攻击.

1.3 虫洞攻击

两个恶意节点相互串通,合谋攻击网络.一个靠近基站,一个远离基站.远离基站的恶意节点通过重放路由信息生成一条通向基站的高质量路由,吸引周边节点通过该恶意节点传输数据流,再进行选择性转发等攻击为虫洞攻击.

1.4 女巫攻击

恶意节点通过重放多个合法节点的路由信息来伪装多个节点身份出现在网络中,使其更容易成为路由路径中的节点,提高数据流通过自身转发的概率,然后再和其他攻击方法相结合,达到攻击网络的目的为女巫攻击.

2 算法设计

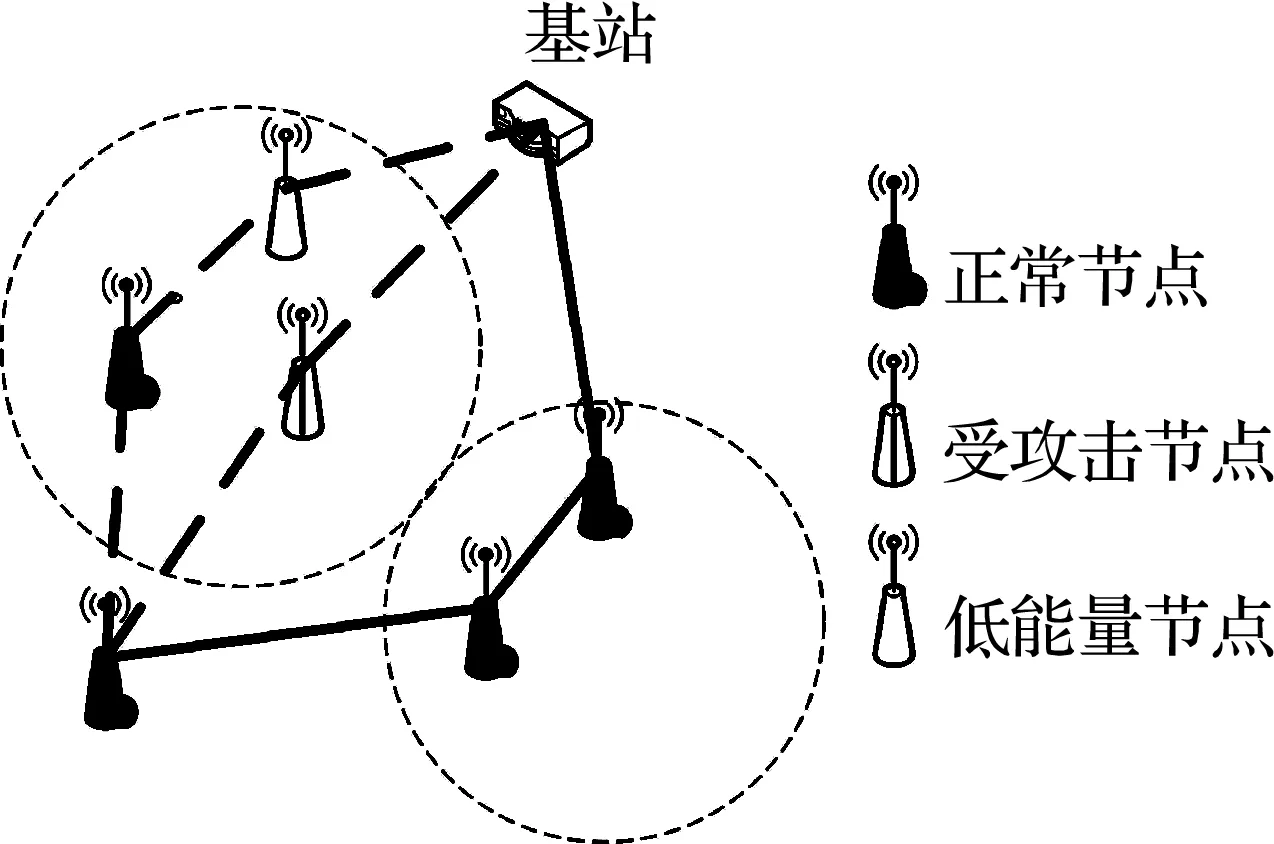

对于无线传感器网络,网络整体的寿命和网络的功能实现是路由设计的重要目标.无线传感器网络中节点能量利用效率、能量均衡性和网络的安全性是实现网络寿命和网络功能的主要因素.能量有效的路由协议通过最小化能量消耗来延长网络寿命,能量均衡的路由协议通过平衡网络内数据传输的能量消耗来规避能量空洞进而延长网络寿命,而安全的路由协议通过规避被攻击的节点寻求更为安全的路由路径来延长网络寿命、提高网络性能.图1为算法思想图例,数据包传输过程中,靠近基站的节点可能因为频繁转发数据包而导致剩余能量较低,一些节点因为受到网络攻击不能正确地转发数据包.针对这两种情况,路由算法能够寻找另外一条路径进行数据传输,保证数据沿着安全性高、剩余能量高并且总体能量强度大的区域转发到基站,保证网络负载均衡并且规避网络攻击.

图1 算法图解

本文提出的基于安全的能量优化路由算法对网络的能量利用效率、能量均衡和安全性进行权衡,在保证算法能量效率基础上,平衡网络内能量分布,防止受攻击的非法节点参与数据传输,延长网络寿命,提高网络吞吐率.在介绍算法设计前,先介绍一些需要的基本概念.

2.1 基本概念

邻居节点:节点N一跳传输覆盖范围内的节点称为N的邻居节点.

深度:节点N的深度是从基站到节点N的最小跳数.

区域能量强度:节点传输覆盖范围内所有节点剩余能量总和.

信任值:节点的信任值代表了节点N对其邻居节点b的信任评估,在[0,1]内,用T(N,b)来表示.

吞吐率:交付到基站的数据包总量与采样产生的数据包总量之比.吞吐率代表了无线传感器网络交付数据的效率,高的吞吐率是算法设计的重要目标.

2.2 安全机制

算法设计的安全机制主要针对的是通过重放路由信息误导路由路径,导致数据包无法正确交付到基站的网络攻击,如选择性转发攻击、槽洞攻击、虫洞攻击和女巫攻击等.同时也能在一定程度上防止路由环路的影响.在算法中,为了实现路由选择,有两种路由信息需要在网络中传播:一种是基站向整个网络中广播的关于节点数据包交付情况的路由信息,节点利用该信息来进行安全信任值评估;另外一种是各个节点发送给其邻居节点的自身信息,如节点的剩余能量、节点的深度等,这些信息同安全信任评估共同决定节点的路由选择.网络中的攻击者可能通过伪造节点信息来误导路由选择.

通过安全信任机制,信任值低的节点尽可能被排除在节点的路由选择之外,保证网络的安全性和数据交付的吞吐率.

2.2.1 路由信息 算法要求节点的数据包按编号序列顺序发送,其中需要包含一些基本信息的字段,字段格式如下:

{SourceID; SenderID; NhopID; PktNo}

其中SourceID表示发送数据的初始源节点的编号,SenderID表示发送节点的编号,NhopID表示下一跳节点的编号,PktNo表示发送的数据包序列号.源节点编号、下一跳节点编号和数据包序列号信息将会被储存在发送节点中,用来计算节点通过其下一跳的交付情况.

来自基站的广播信息需要包含数据包的交付情况信息,其结构如下:

{SourceID; DlvNo}

其中DlvNo为交付到基站的数据包的序列区间.这些交付信息能够表征上一个周期里基站接收到的来自源节点的数据包的序列区间.

通常认为基站的能量不受限制,基站将会存储上一个周期各源节点的数据交付序列号,并将各源节点交付的序列区间广播到网络的各个节点中.在网络中每个节点需要留出存储空间来储存交付信息,包括数据源节点的编号、转发的数据包的序列区间[a,b].这意味着来自于该源节点的序列号从a到b的数据包已经被该节点转发到其下一跳节点.当节点收到来自于基站的广播交付信息时,对比源节点编号,利用其通过下一跳节点成功交付到基站的序列区间和通过其转发的数据包区间来评估节点.

2.2.2 信任机制设计 本文设计的信任评估分成两部分,分别是直接信任和间接信任.利用无线传感器网络节点的转发交付行为对其进行信任评估,作为信任值的直接证据信息,并将当前交付信息同历史行为结合得出直接信任值.然而当节点完全依靠自身信息对其邻居节点进行信任评估时,可能会由于双方交互行为较少或其他原因导致评估信息不全面,评估结果不准确.因此,为了更加准确地计算信任值,本文引进了其他邻居节点的信任值评估作为间接信任值推荐给评估节点.

节点i的信任机制根据来自于基站的广播交付信息来决定其邻居节点的直接信任值.对于节点i的邻居节点j,Td(i,j,t)代表i对其邻居节点j在t时刻的直接信任值评估.在初始时刻,每个节点对其邻居节点的直接信任值评估初始化为0.5.在之后的路由过程中,信任值评估将根据广播的交付信息进行更新.

节点i通过对比其记录的上一个周期的发送信息(源节点编号、转发的数据包序列区间)和来自基站的广播路由信息来评估其邻居节点j的直接信任值.节点i将通过邻居节点j传递到基站的数据包数量和自身发送的数据包数量做比较,可以得到其通过下一跳节点j的交付率DR(i,j),用来表征该节点在通过其下一跳邻居节点在上一个周期中传输到基站的数据包的概率.例如基站在上一周期收到来自源节点90的数据包序列号为{50,51,52,53,54,55},那么对于源节点90,其在上一个周期交付的序列区间即为[50,55].而节点89通过其邻居节点3转发来自源节点90的数据包,节点89转发到其邻居节点3的数据包序列区间为[46,55],那么节点89通过其下一跳节点3的交付率DR(89,3)为0.6.

用上述得到的交付率和上一周期节点的直接信任值评估来计算节点i对其下一跳的邻居节点j的直接信任值评估.μup和μde分别表示周期交付率高于上一周期节点直接信任值和低于上一周期节点直接信任值时交付率所占的权重,计算公式如下:

(1)

节点i对节点j的间接信任值是由节点i与节点j共同的邻居节点集合Ni,j提供信任推荐,节点i通过查询所有节点i与节点j共同的邻居节点集合Ni,j中任意节点m保存的直接信任值Td(m,j)得到节点i对节点j的间接信任值评估Ti(i,j),公式如下:

(2)

通过上文的分析和直接信任值评估模型与间接信任值评估模型,建立综合信任值评估模型.在t时刻节点i对节点j的信任值评估可以表示为

T(i,j,t)=ω×Td(i,j,t)+(1-ω)×Ti(i,j,t)

(3)

式中:ω为直接信任值的权重,参数应依照具体的网络安全策略设置.当ω>0.5时,表示信任评估更相信自身的直接判断,而非其他节点的信任推荐.反之,表示节点更依赖于其他节点的信任推荐.当ω=1.0时,表示节点对邻居节点的信任评估只由自身判断的直接信任值决定,其他节点的信任推荐不影响其信任值评估.所有的信任值都位于[0,1]的信任区间内,信任值越大表示可信度越高.

安全信任机制也可以在一定程度上抑制路由算法产生的路由环路.因为路由过程中每个节点只知道自身的下一跳选择,并不清楚整体路由路径的情况,因此可能导致路由环路的产生,路由环路导致数据包在一条环状路由路径中循环传输,无法传输到基站.安全机制发现数据无法传输到基站时会使节点对其下一跳安全评估降低,这样将会导致该条路径断开,选择新的邻居节点作为其下一跳,建立新的路由路径,一定程度上抑制路由环路.

2.3 路由算法设计

在物理学中,场的概念随处可见.电场能够对置于其中的带电粒子产生力的作用,将正电子推向场强大的方向.因此,借用物理学中势场的概念,可以使用路由选择中表征能量利用效率、能量均衡和节点安全性的因素构建一个整合势场,数据包在整合势场中通过高能量利用效率、高能量分布、高安全性的区域被推向基站,使路由路径具有高效率、高均衡性、高安全性.

2.3.1 势场模型 首先以电势场为例分析经典的势场理论.一个带电量为+Q位于坐标原点(0,0)的正电荷在空间上产生电势场,其在(x,y)点产生的电势

(4)

场强

S(x,y)=(dV/dxdV/dy)

(5)

置于该电场中的电子将会受到静电力并沿着场强方向向正电荷移动.其场强方向就是该势函数的梯度方向,也是势函数最大方向导数方向.对于一个势函数,在其梯度方向函数增长最快.算法借鉴势场的模型,利用节点的信任值和节点的深度、剩余能量、区域能量强度4个参数建立一个整合的势场.数据包在该整合势场模型上沿其梯度也即最大方向导数方向运动,可以最快地沿势函数“爬升”,到达势场大的节点,即数据包将会以较小的能量消耗通过高安全信任值和高节点能量、高区域能量的节点转发到基站.在该虚拟势场中,各个节点和其邻居节点之间的方向导数都可以通过路由信息求出,节点将会选择具有最大方向导数的邻居节点作为其下一跳来进行数据的传输,保证数据能够通过能耗小、剩余能量高、区域能量高和安全性高的路径传输到基站,就像处于电场中的电子受到沿着场强方向的力运动.这样,数据传输过程中可以避开能量空洞区域和受攻击节点,保证数据安全地交付到基站并且延长网络寿命.

2.3.2 安全信任势差 根据上文的信任机制设计,每个节点会根据邻居节点的数据交付情况对其邻居节点进行直接信任值评估,并结合两节点的公共邻居节点信任值推荐综合得出该节点对邻居节点的安全信任值.对于任意节点,因为信任值是节点对其他节点的主观评价,不同的评估节点对其邻居节点评估的信任值是不同的.借鉴上文的势场模型,本文利用安全信任值信息来建立安全信任势函数,目的是搜寻邻居节点中势函数的梯度方向,即势差变化最快的邻居节点,以保证数据包能够以较小的能量消耗沿信任值较高的节点传输.因此本文将节点对邻居节点的信任值作为节点的信任势差来建立势差函数.节点i与其邻居节点j在t时刻的安全信任势差即用节点i对其邻居节点j的信任值评估来表示,即

UT(i,j,t)=T(i,j,t)

(6)

安全信任势差函数的值域范围为 [0,1].在安全信任势场作用下数据包将会沿着交付率高的安全节点传输,能防止路由环路的产生,大大提高了正确交付到基站的数据包数量.

2.3.3 路由算法设计 在路由选择中,仅仅有安全信任势场作用是不够的,网络还需要分布式的路由选择以保证数据包向基站方向传输,同时保证能量利用效率和能量均衡性.本文根据文献[6]提出的势场模型得到整合的信任势差函数,并通过该势差函数进行路由选择.

根据文献[6],得到深度势场:

Vd(d)=1/(d+1)

(7)

深度势差函数:

(8)

节点能量势场:

VE(i,t)=E(i,t)

(9)

其中E(i,t)表示节点i在t时刻的剩余能量.

节点i和其邻居节点j之间的节点能量势差函数为

UE(i,j,t)=VE(j,t)-VE(i,t)=E(j,t)-E(i,t)

(10)

区域能量势场:

(11)

节点i和其邻居节点j之间的区域能量势差函数为

Ur(i,j,t)=Vr(j,t)-Vr(i,t)=Er(j,t)-Er(i,t)

(12)

对于区域能量势场,令

φr(i,j,t)=Vr(j,t)/Vr(i,t)

对势差函数Ur(i,j,t)变换得到:

(13)

同理,对能量势场和深度势场进行变换,分别得到变换后的势差函数U′E(i,j,t)、U′d.

将上述4个势场的势差函数整合成一个势差函数用于路由选择.在路由选择中,节点的安全性十分重要,节点的安全信任值应该作为主要考虑的因素,因此将安全信任势差因素作为一个主要的因素,当成一个乘式因子加入到整合势差函数.对势差深度势场、能量势场和区域能量势场加权取和,然后乘以安全信任势差,最后得到整合的势差函数公式:

Ui(i,j,t)=(αU′d+βU′E(i,j,t)+

γU′r(i,j,t))×U′T(i,j,t)

(14)

式中:α∈[0,1],β∈[0,1],γ∈[0,1],且有α+β+γ=1.数据包将会受整合势场驱动在网络中传输,相应的权重α、β、γ分别决定了深度势场、能量势场和区域能量势场对路由选择影响的程度.

其中,深度势场主导数据包流向基站的方向.Ud为递减函数,当节点跳数越小,即节点越靠近基站时,其受到深度势差产生的向基站运动的趋势越强,深度势场越能在整合势场中主导路由选择.而在节点跳数较大、节点远离基站时,其深度势场小、深度势差产生的向基站运动的趋势弱,节点在路由选择时更容易受剩余能量、区域能量强度和安全性的影响,保证能量平衡和安全性.

根据得到的整合势场的势差函数,计算节点i到节点j的整合势场函数的方向导数为

D(i,j,t)=Ui(i,j,t)/d(i,j)

(15)

其中d(i,j)表示节点i到节点j之间的距离.节点选择路由时,将会根据邻居表中的信息,计算出其所有邻居节点的势差值D(i,j,t),从中选择D(i,j,t)最大的邻居节点作为其下一跳节点并存储作为其路由路径.

本文的路由算法是周期性的,每一个周期更新路由路径.在每一个周期开始时刻,基站将会广播上一个周期内节点发送的数据包的交付信息到整个网络,节点根据这些交付信息来评估其邻居节点的信任势差,同时节点会更新存储在其邻居表中的关于其邻居节点的深度、剩余能量、区域能量强度等信息.所有节点根据深度、剩余能量、区域能量强度和安全信任值信息重新评估其邻居节点,并且根据整合势场来选择一个节点作为在该周期的下一跳节点.在这一个周期内,节点都将通过其选定的邻居节点进行数据的转发,直到基站发出新的广播信息.基站可以根据数据包的交付情况来适时地调整周期长度,例如,当基站长时间未收到数据包或根据收到的数据包序列发现收包率较低时,可以缩短路由周期,让节点重新选择路由路径以避免受攻击的节点导致的数据无法正常交付.对于节点N传输数据到基站的过程中,N只需要根据虚拟的整合势场来决定它应该将数据包转发给哪个邻居节点.一旦数据包被转交给下一个节点,那么接下来的路由路径完全由下一个节点决定,N将无法知道接下来的路由选择.

2.3.4 算法评价 本文定义一些重要的性能指标用来综合评价算法的性能.

(1)剩余能量标准差(Se):用剩余能量的标准差来表征网络中能量均衡情况.

(16)

其中n是网络中节点总数,Ei是节点的剩余能量,Eavg是网络中所有节点剩余能量的平均值.

(2)吞吐率(Rt):吞吐率能够表征基站正确接收到采样的数据包的比例,以衡量网络数据包的交付效率,能够体现网络整体的功能性.

(3)首个节点死亡时间(ted):其被定义为第一个能量耗尽的节点出现的时间,能够表征网络功能的寿命,网络中第一个节点死亡时,将会减少网络中的覆盖度,可能会导致网络分区产生.

(4)剩余节点数(Nr):网络中仍然具有剩余能量的节点个数,也能够表征网络的寿命.

(5)剩余总能量(Ert):表征节点能量利用效率.

3 仿真验证

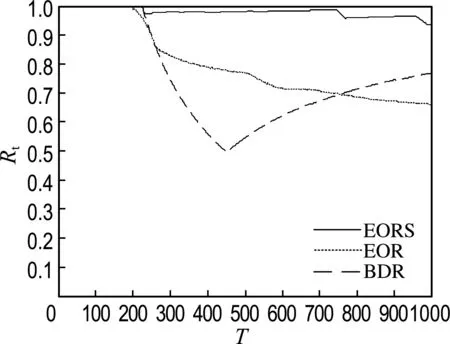

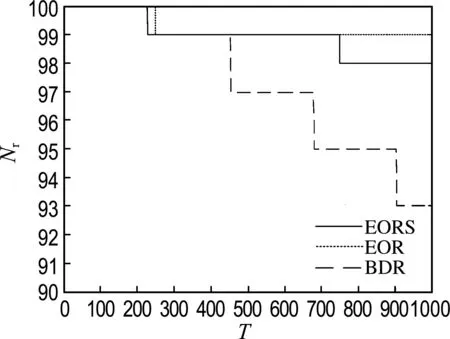

本文通过MATLAB平台对算法进行对比验证.在受到网络攻击的情况下,对比加入安全信任机制的能量优化路由算法(EORS)、无安全信任机制的能量优化路由算法(EOR)以及不考虑剩余能量、区域能量和安全性只考虑深度即能量利用效率的基于深度的路由算法(BDR)的性能,通过对比验证安全机制对于网络安全性和网络性能的影响,以及能量均衡对于网络寿命及性能的影响.并仿真分析参数对于算法性能的影响.

3.1 仿真设置

在50×50正方形区域随机部署100个节点,用圆圈表示,每个节点初始能量设置为0.5,基站位于区域中心,坐标为(25,25),基站能量无穷大.节点部署如图2所示.

图2 节点随机部署图

3.2 对比仿真

根据算法目标设置的3种仿真算法参数见表1.表2提供了3种算法在1 000轮过后的主要性能数据.图3和图4分别展示了3种算法网络吞吐率和网络剩余节点数的差异.从图表中可以看出,安全信任机制能够有效防止恶意节点的入侵,在路由选择中排除恶意节点,提高网络吞吐率,增强网络性能.能量消耗的均衡优化使得网络中能量消耗更加平衡,避免某些节点过快死亡,平衡网络能耗,对网络整体功能和寿命有很好的提升.

表1 仿真参数设置

表2 1 000轮过后3种算法的性能数据

图3 网络吞吐率对比图

图4 网络剩余节点数对比图

从图表中3个算法的剩余节点信息对比可知,EORS算法和EOR算法中死亡的节点很少,而BDR算法死亡节点较多.加入了节点能量势和区域能量势的两种算法都有效地防止了节点过快死亡,起到了平衡能量消耗的作用.从3种算法的能量均衡因数可以看出,EOR算法对能量消耗的均衡效果最好,因为其考虑了能量效率和能量均衡两个条件.而EORS算法能量均衡效果次之,因为其不但考虑了能量效率和能量均衡,也考虑了安全信任值,当安全信任值起作用时可能会削弱能量均衡的效果,但其对能量均衡效果影响不大.BDR算法的能量均衡因数最差,因为其只考虑了能量利用效率.节点剩余总能量表征了能量利用效率,可以看出在传输数据包数量相同的情况下,BDR的能量总消耗最小,而EORS和EOR的能量总消耗会稍高一些,在本仿真中,EORS的能量利用效率要稍好于EOR.

网络吞吐率对比图反映了本文设计的EORS算法最大的优点,即保证网络高的吞吐率.EORS算法在数据传输过程中遇到恶意节点或者路由环路导致交付不正常时,其吞吐率会有所下降,但通过安全信任评估机制可以快速地降低该路径的信任值,依照算法重新规划选择更加可信的路径.因此该算法中吞吐率下降后会很快回升,整个过程吞吐率始终保持在0.97以上.BDR算法由于其路由路径以效率为目标,将会反复通过最高效率的路径传输数据,直到该路径节点死亡.而EOR算法以效率和能量平衡两者为目标,其路由路径会随着网络中节点剩余能量的减少而变化,因此其路由路径会在一段时间通过恶意节点,一段时间通过正常节点,表现为吞吐率有缓慢下降也有局部的上升.

从图表和以上分析可知,无安全机制的EOR算法和BDR算法在网络恶意攻击面前没有应对能力,受到网络攻击后网络的吞吐率等性能极大降低.本文提出的基于安全的能量优化路由算法(EORS)能够有效防止恶意节点的入侵,在路由选择中排除恶意节点,进而大大提高网络吞吐率,增强网络性能.同时也能对能量消耗进行优化使得网络中能量消耗兼顾效率和均衡,避免某些节点过快死亡,对网络寿命和整体功能有着极大的改善.

3.3 参数影响仿真

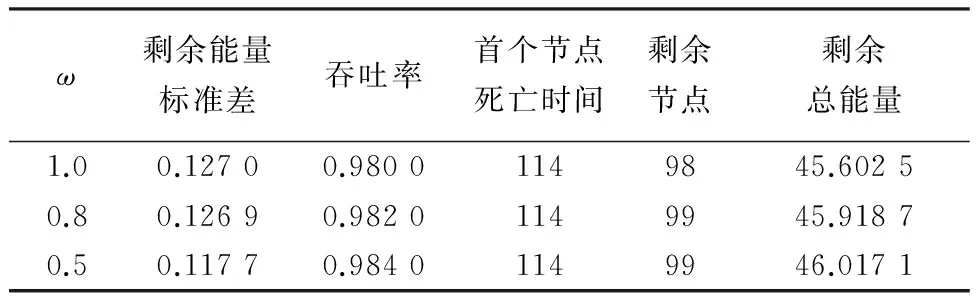

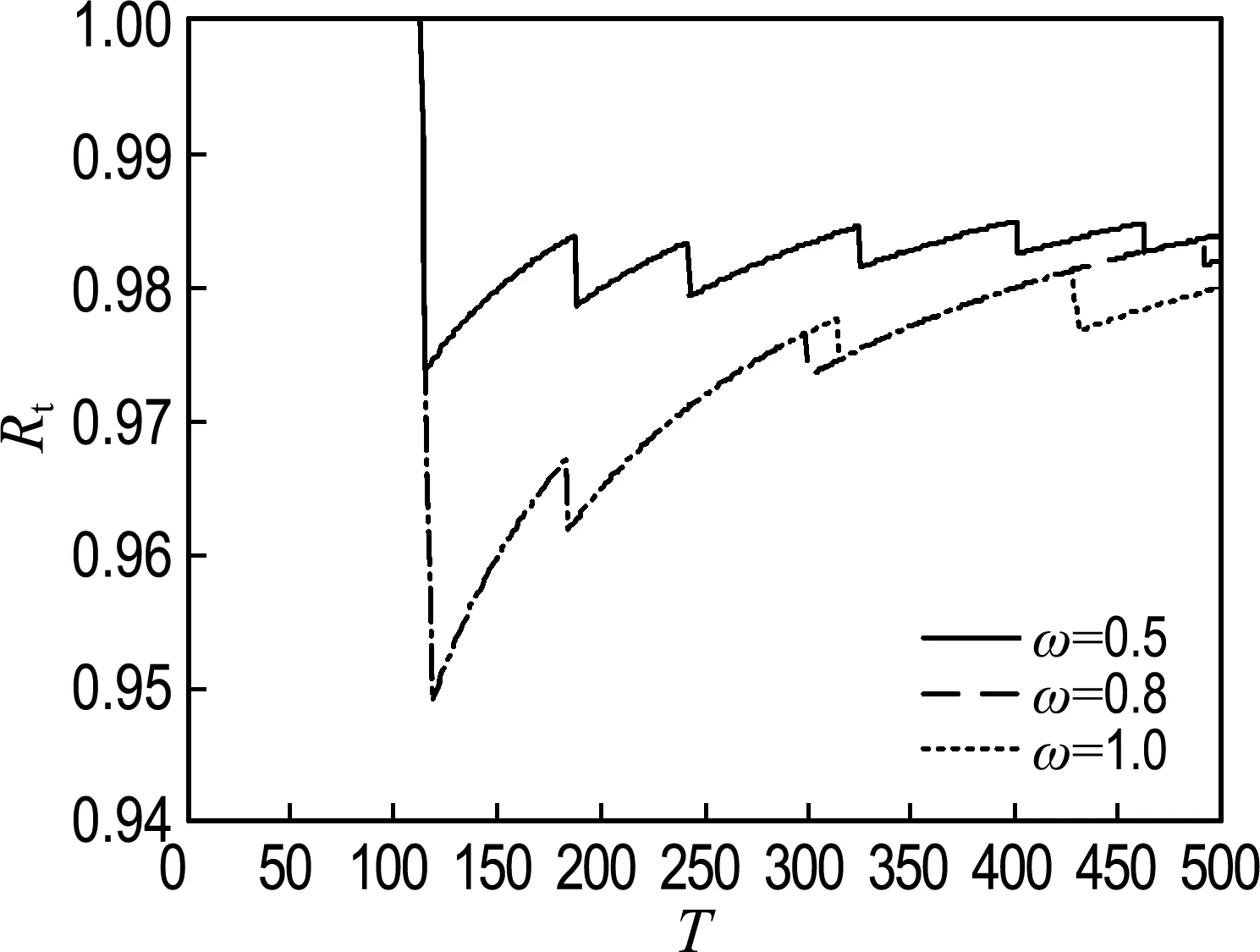

算法的安全信任值模型中参数ω是直接信任值的权重,表征节点的主观评价对信任值的影响程度.为了分析权重对于算法的影响,进行对比验证.仿真验证,ω=1.0,0.8,0.5时,直接信任值权重依次下降,间接信任值权重依次上升.ω=1.0 情况时,信任值就是直接信任值,不接受其他邻居节点的间接信任值推荐.仿真延长了网络周期时间,减少了周期数.表3为3种权重下能量优化安全路由算法的主要性能指标.图5为3种权重情况下能量优化安全路由算法的吞吐率.

表3 3种权重下安全路由算法主要性能指标

图5 3种权重下算法的吞吐率

从图表中可以发现,3种权重情况下能量优化安全路由算法都展示了较好的性能.其中,ω=0.5时算法性能最好,其能量均衡因数最小,且吞吐率在所有周期中一直处于最高的水平.而ω=1.0时各性能指标最差.ω=0.8时居中.权重越小,代表其他节点在信任值评估中参与度越高,直接信任值只有在节点有数据交互行为之后才会进行更新.在网络运行的前期,只有部分节点间有数据转发的交互,那么节点就不能够对其邻居节点进行有效的直接信任值评估.而如果间接信任值评估权重高时,节点可以根据其他已发生数据交互行为的节点的信任值推荐来评估其邻居节点,这样保证在节点本身同邻居节点交互少时,仍能有足够的信息来进行信任评估.因此在网络工作的前期,ω=0.5的算法能够更好地识别恶意节点,因此其吞吐率较高.而当网络运行一段时间后,由于网络中节点交互行为增多,节点可以有效地评估其邻居节点并识别其中的恶意节点,其吞吐率有了较大回升.然而,直接信任值权重并非越小越好.当间接信任值权重过大时,可能导致网络中节点的信任值评估受到其他节点的误导,其他节点可能诽谤正常节点或者提高恶意节点的信任值.因此权重需要依据实际网络的情况和需求选择.

4 结 语

本文针对影响网络性能的能量消耗平衡问题、能量利用效率问题以及网络安全问题进行分析,提出了一种基于势场的能量优化安全路由算法.算法设计简单,仿真结果表明其对安全和能量均衡有很好的效果,适合资源受限的无线传感器网络应用.然而,算法在安全信任分析时,鉴于传感器网络资源受限情况,并未考虑太多的因素,在今后的工作中,将会在安全信任评估中加入更多的评估因素来提高评估的效果,并对妥协节点采取更有利的措施保证网络安全.

[1] Heinzelman W R, Chandrakasan A, Balakrishnan H. Energy-efficient communication protocols for wireless microsensor networks [C] // Proceedings of the 33rd Annual Hawaii International Conference on Systems Science. Hawaii:IEEE, 2000.

[2] Karaboga D, Okdem S, Ozturk C. Cluster based wireless sensor network routing using artificial bee colony algorithm [J]. Wireless Networks, 2012, 18(7):847-860.

[3] MAO Song, ZHAO Chen-lin, ZHOU Zheng. An improved fuzzy unequal clustering algorithm for wireless sensor network [C] // Proceedings of the 2011 6th International ICST Conference on Communications and Networking in China, CHINACOM 2011. Harbin:IEEE Computer Society, 2011:245-250.

[4] Banerjee R, Bhattacharyya C. Energy efficient routing and bypassing energy-hole through mobile sink in WSN [C] // 2014 International Conference on Computer Communication and Informatics:Ushering in Technologies of Tomorrow, Today, ICCCI 2014. Coimbatore:IEEE, 2014:1-6.

[5] Yessad S, Tazarart N, Bakli L. Balanced energy efficient routing protocol for WSN [C] // International Conference on Communications and Information Technology — Proceedings. Hammamet:World Scientific and Engineering Academy and Society, 2012:326-330.

[6] REN Feng-yuan, ZHANG Jiao, HE Tao. EBRP:Energy-balanced routing protocol for data gathering in wireless sensor networks [J]. IEEE Transactions on Parallel and Distributed Systems, 2011, 22(12):2108-2125.

[7] Karlof C, Sastry N, Wagner D. TinySec:A link layer security architecture for wireless sensor networks [C] // SenSys′04 - Proceedings of the 2nd International Conference on Embedded Networked Sensor Systems. New York:ACM, 2004:162-175.

[8] LIU Aa, NING Peng. TinyECC:A configurable library for elliptic curve cryptography in wireless sensor network [C] // Proceedings — 2008 International Conference on Information Processing in Sensor Networks, IPSN 2008. Piscataway:IEEE Computer Society, 2008:245-256.

[9] Watro R, Kong D, Cuti S. TinyPK:Securing sensor networks with public key technology [C] // Proceedings of the 2004 ACM Workshop on Security of Ad Hoc and Sensor Networks, SASN′04. New York:ACM, 2004:59-64.

[10] YU Yan-li, LI Ke-qiu, ZHOU Wan-lei. Trust mechanisms in wireless sensor networks:attack analysis and countermeasures [J]. Journal of Network and Computer Applications, 2012, 35(3):867-880.

[11] Feng R, Xu X, Zhou X. A trust evaluation algorithm for wireless sensor networks based on node behaviors and D-S evidence theory [J]. Sensors (Basel), 2011, 11(2):1345-1360.

[12] Kamhoua C, Pissinou N, Maldd K. Game theoretic modeling and evolution of trust in autonomous multi-hop networks:application to network security and privacy [C] // 2011 IEEE International Conference on Communications, ICC 2011. Piscataway:IEEE, 2011.

[13] XIA Hui, JIA Zhi-ping, LI Xin,etal. Trust prediction and trust-based source routing in mobile Ad Hoc networks [J]. Ad Hoc Networks, 2013, 11(7):2096-2114.

An energy-optimization routing algorithm based on security of wireless sensor network

LI Shu-jiang*, TONG Yi-xin, WANG Xiang-dong, TIAN Zhong-da

( School of Information Science & Engineering, Shenyang University of Technology, Shenyang 110870, China )

For problems of the network lifetime and network functions affected by nodes energy efficiency, imbalance consumption of energy and security attack, an energy-optimization routing algorithm based on network security is proposed. An evaluation mechanism of trust is set up in network and using the concept of potential field in physics, four potential fields based on the node depth, region energy, residual energy and trust value which are unified to an integrated potential field, are established. The direction of next hop of packets transmission is determined according to this potential field function, so that the optimization of energy-efficiency, energy-balance and security of sensor network is achieved. Then, the effect of this algorithm is proved by simulative experiments.

wireless sensor network (WSN); network security; energy balance; trust mechanism

1000-8608(2016)02-0193-09

2015-10-08;

2016-01-20.

国家自然科学基金资助项目(60772055);沈阳市科技局资助项目(F13-308-4-00).

李树江*(1966-),男,教授,E-mail:9yousky@163.com.

TP393

A

10.7511/dllgxb201602013