基于SDN的电邮抵赖源头抑制方法

2016-11-24韩志耕冯霞陈耿

韩志耕,冯霞,陈耿

(1. 南京审计大学工学院,江苏 南京 211815;2. 南京审计大学江苏省公共工程审计重点实验室,江苏 南京 211815;3. 安徽大学计算机科学与技术学院,安徽 合肥 230601)

基于SDN的电邮抵赖源头抑制方法

韩志耕1,2,冯霞3,陈耿1,2

(1. 南京审计大学工学院,江苏 南京 211815;2. 南京审计大学江苏省公共工程审计重点实验室,江苏 南京 211815;3. 安徽大学计算机科学与技术学院,安徽 合肥 230601)

受制于现有互联网体系可管控性的丧失,以签收电邮为代表的安全电邮技术仅能对电邮抵赖进行事后检测而无法实施源头抑制。基于SDN(software-defined networking)控制与数据相分离的思想,通过将定制的抵赖抑制单元旁路附加到传统电邮模型之上,提出一种不破坏现有电邮结构的电邮抵赖源头抑制方法。在给出抵赖抑制单元内嵌的电邮证据绑定协议、抵赖行为检测算法、签收信度评估模型和抑制策略形成算法后,对所提方法在4种交叉场景中进行了有效性测试。实验结果表明,在与当前电邮系统兼容共生的前提下,所提方法能够对电邮抵赖实施有效的源头抑制。

电邮抵赖;源头抑制;SDN;签收电邮

1 引言

虽然在过去 10多年里电邮作为人与人之间沟通平台的基本属性不断地被削弱,但其所拥有的特有通信优势使其依然保持着较广的应用[1]。2014年Gartner安全电邮网关魔力象限显示,电邮话题讨论的严肃性使目前80%的工作交互主要借助其进行;电邮通信记录的法律效应使其在电子政务等诚信敏感领域具有当前新兴工具无法企及的重要地位。即便在移动互联网时代,电邮仍表现出极好的平台适应性,2013年上线即获好评的Ping应用就是例证。尽管如此,电邮发展仍面临诸多困境,且安全问题是首要问题。2013年Gartner报告将安全电邮列入最抢手云安全服务行列,并预测 2017年其市场份额会迈进10亿美元大关。

作为一种典型的电邮安全威胁,电邮抵赖是对先前电邮交互事实的拒绝承认,包括电邮发送抵赖和接收抵赖。当前抑制电邮抵赖的主要技术是签收电邮[2],其通过在不信任的电邮主体之间公平地交换电邮信息和抗抵赖证据以实现电邮交互行为的可追溯[3]。签收电邮抑制电邮抵赖的方法是事后检测,这意味着被检测出的电邮抵赖可能已经奏效,对诚实用户或许已经形成伤害,从维护诚实用户利益的角度出发,倘若能从源头上抑制电邮抵赖,会减轻此类伤害,然而这在现有互联网体系内无法获得解决,原因在于:事后检测电邮抵赖无须对电邮交互进行在线干预,但源头抑制必须强加在线控制,而现有互联网可管性的丧失却无法为之提供保障。当前互联网细腰模型正被打破,各种协议决策逻辑交织在一起产生的非线性作用使网络行为呈现出复杂性且难以预测[4]。本文充分发挥SDN在提升网络安全上的优势[5],基于其控制与数据相分离的思想,通过将定制的电邮抵赖抑制单元旁路附加到传统电邮模型之上,提出一种不破坏现有电邮结构的电邮抵赖源头抑制方法。

2 相关工作

传统邮政系统中抑制邮件抵赖的主要手段是采用给据邮件。与给据邮件中抗抵赖证据(即手签纸质给据)容易获取不同,电邮系统中抗抵赖证据的获取却极其困难。事实上,受制于现有互联网体系对可审计性的不支持[6],诸如S/MIME (secure/multipurpose Internet mail extensions)等电邮安全协议虽然能提供完整性、认证性和保密性,但均无法提供抗抵赖性;尽管RFC2634通过将签收证据引入S/MIME以提供电邮抗抵赖问题,但其建立在收件人定会返回收条的假设之上,在真实世界中通常难以满足[2]。

受给据邮件思想启发,当前抑制电邮抵赖的主要技术是签收电邮,研究的焦点为如何在可审计性缺失的互联网体系内进行电邮取证 ,相关研究集中在以下3个方面,分别为电邮取证的公平性、环境适应性和互操作性。

1) 电邮取证公平性旨在保证所有电邮实体要么都能获得想要的证据,要么都无法获得对己有利的证据[3],其理论基础是公平交换[7]。Onieva等[8]将P异步时限性技术引入文献[9]中的快速乐观签收电邮协议,使所有实体可在协议执行的任意阶段终止执行而不破坏取证的公平性;Shao等[10]针对回放攻击可致诚实方无法获得期望的电邮证据的问题,提出规避回放攻击的指导原则;Payeras-Capella等[11]针对选择性接收会致发送方丢失证据的问题,通过推迟暴露发送方签名给出无选择性接收的公平签收电邮协议。

3) 互操作性是指异构签收电邮系统为达成跨系统公平取证而进行的差别互补与兼容共生,这是在异构环境下大规模部署签收电邮系统需要解决的问题[2]。Tauber等提出了签收电邮互操作标准[16]、建立了签收电邮跨欧盟互操作方案[17],同时还设计出符合传统电邮体系的互操作乐观签收电邮协议[18];提出一种概率公平签收电邮系统,解决了因可信第三方带来的签收电邮应用范围有限和无法跨国互操作的问题。

虽然签收电邮技术在可审计性缺失的互联网体系内借助电邮取证实现了对电邮抵赖的事后检测,然而受制于现有互联网体系可管控性的缺失[20],该技术因为无法对电邮抵赖实施在线控制,从而无法对其实施源头抑制。与签收电邮技术相比,本文利用SDN控制与数据相剥离的思想,通过将定制的抵赖抑制单元旁路附加到现有电邮模型之上,实现了电邮数据逻辑与抵赖抑制逻辑的剥离,为电邮抵赖在线控制提供了途径,并进而解决了现有技术对电邮抵赖仅能事后检测而无法源头抑制的问题。

3 源头抑制框架

3.1 基本构想

本文源头抑制电邮抵赖的基本构想如下:电邮系统最初处于诚信稳定态(即无抵赖);当电邮抵赖发生后系统由诚信稳定态迁移到抵赖扰动态;进而由于抵赖抑制策略的激活实施,系统由抵赖扰动态迁移到抵赖控制态;此后随着电邮抵赖的不断出现和抵赖抑制的自适应实施,系统经由若干抵赖抑制中间态(即扰动态与控制态的切换与调整),并最终回归到诚信稳定态。该构想的实现要求电邮系统必须具备可控性,以便将电邮抵赖抑制策略(即控制逻辑)在线作用于电邮交互(即数据交互),这需要得到SDN技术[21]的支持。

SDN由Mckeown教授于2009年在INFOCOM会议上提出,该技术通过将特定的网络硬件与软件进行解耦,实现了网络控制平面和数据平面的分离[20],为提升网络可管控性提供了创新性方案。其中,控制平面掌握全局网络信息,采用具有逻辑中心化和可编程的控制器,方便管理配置网络和部署新协议;数据平面仅提供简单的数据转发功能,采用哑交换机,用于快速处理匹配的数据分组;控制器通过 OpenFlow等标准接口向交换机下发转发规则,交换机仅需按照这些规则执行相应的转发动作。

3.2 方法框架

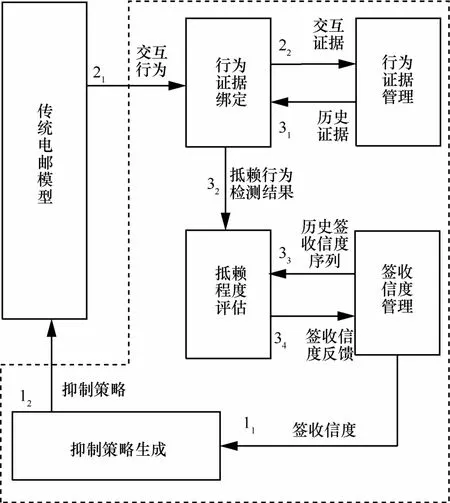

基于 SDN技术,一种可行的电邮抵赖源头抑制方法框架如图1所示,其特征在于通过给传统电邮模型旁路附加一个抵赖抑制单元包括行为证据绑定组件、行为证据管理组件、抵赖程度评估组件、签收信度管理组件和抑制策略生成组件,从而实现电邮抵赖行为的可抑制、可管理。在该方法的闭环自反馈框架内,从电邮交互前的抵赖避免,到电邮交互中的抵赖取证,再到电邮交互后的抵赖评估,整个过程使电邮交互成为一个自适应运行的抵赖抑制系统,满足了电邮交互的诚信需求。其中,传统电邮模型对应于SDN数据平面,用于标识基于传统电邮协议进行的电邮交互行为;抵赖抑制单元对应于SDN控制平面,用于对电邮抵赖行为实施抑制。

3.3 抑制流程

图1所述的电邮抵赖源头抑制方法的闭环抑制流程描述如下。

图1 电邮抵赖源头抑制方法框架

其中,ISF(·)为抑制策略形成算法,A为电邮发送方,{Bi}为电邮接收方Bi(i≥0)的集合,t为协议轮标识,{crA|{Bi}}t−1为 t−1轮电邮交互后电邮收发方的签收信度,=gt;为输出(下同),{risA|{Bi}}t为针对 t轮电邮交互的抵赖抑制策略。式(2)中,ISI(·)为抑制策略实施函数为抵赖抑制策略未发生作用时欲进行的t轮电邮行为为抵赖抑制策略作用后所表现出来的t轮电邮行为。

4 抵赖抑制逻辑

4.1 电邮证据绑定

定义1 电邮行为(EB, e-mail behavior) 限指电邮发送方与接收方之间为传递电邮内容所进行的通信交互,包括电邮发送行为与接收行为。

定义2 电邮证据(EE, e-mail evidence) 指与电邮行为唯一关联的、可用于向非当事方重现电邮行为事实的抗抵赖电子凭证,包括电邮发送证据和接收证据。

本文定制的电邮证据绑定协议 BbindE是对文献[14]的改进,其基本思想是在单向端到端的电邮内容传递的同时进行双向端到端的特征秘密交换。BbindE包括main主协议和abort与resolve这2个辅助协议。

4.1.1 协议符号

A、B、TTP、M: 电邮发送方、既定接收方 Bi集合、可信第三方、电邮内容。

B′:成功执行main协议步骤②的Bi集合,为B子集。

B″=B−B′:被A取消接收权的Bi集合,为B子集。

B″_cancelled:被TTP取消接收权的Bi集合,为B″子集。

B″_finished:求助 resolve协议恢复接收权的Bi集合,为B子集。

SX(M):实体X对M的数字签名。

PX(M), EK(M):用实体X公钥对M进行非对称加密、用密钥K对M进行对称加密。

PB(M)= PB1(M), PB2(M),?=EK(M), PB1(K),PB2(K),?:集合B对M进行群加密。

Z=PTTP(A, B, PB(M)):特征秘密Z。

L=h(M):协议轮新鲜标签,h为单向散列函数。

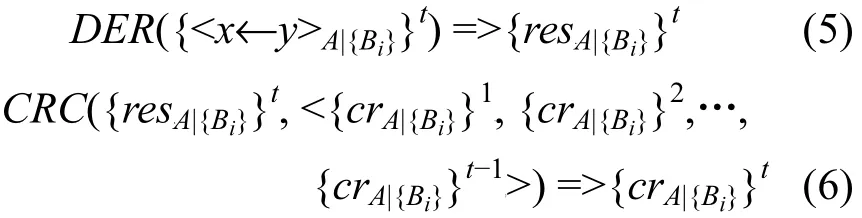

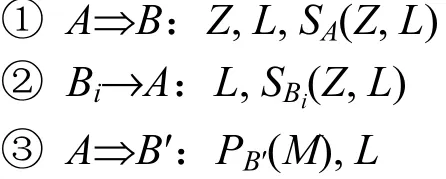

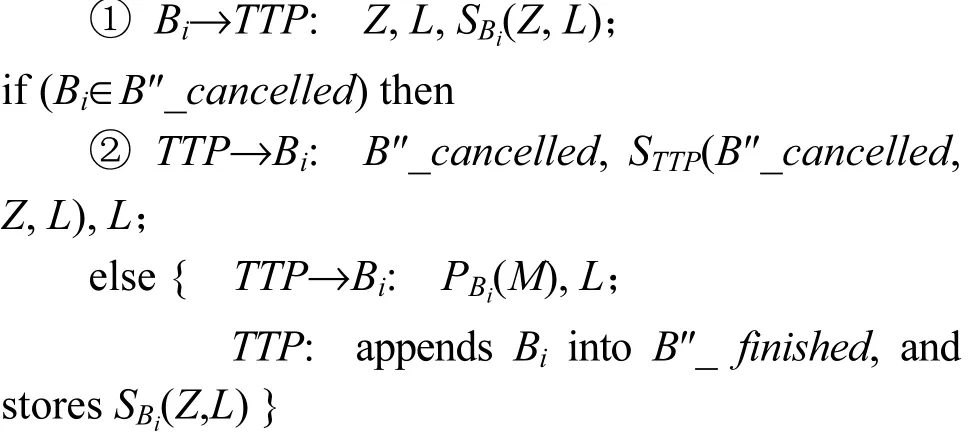

4.1.2 协议描述

1) 正常情形:电邮证据绑定仅使用main协议即可完成,无需TTP参与。

main协议如下。

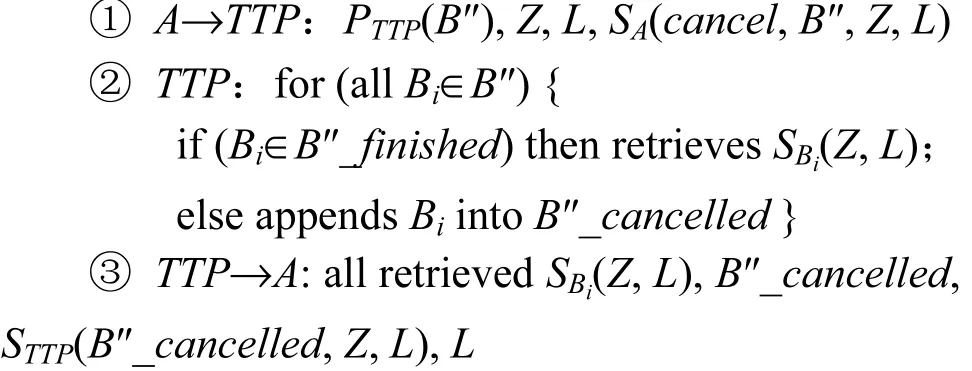

2) Z交换异常:若A执行完main协议步骤①后未收到某些既定 Bi∈(B″=B−B′)的反馈签名 SBi(Z,L),A执行abort协议以放弃与这些Bi的交互。

abort协议如下。

3) M传递异常:若Bi执行完main协议步骤②后未收到PBi(M)或M被篡改,Bi可执行resolve协议以恢复交互。

resolve协议如下。

BbindE借助引入新鲜标签 L=h(M)并重构签名消息(如将 SBi(Z)重构为 SBi(Z,L)),消除了原协议[14]因A恶意变更M给Bi带来的危害。原协议中A可在main协议步骤③中将步骤①中既定的M变更为M′,最终A持有Bi接收M的证据,而Bi实际收到的确为M′,这对Bi来说不公平。BbindE执行完后,A持有电邮接收证据{SBi(Z,L), STTP(B″_cancelled, Z,L)},Bi持有电邮发送证据{SA(Z,L),STTP(B″_cancelled,Z, L)}

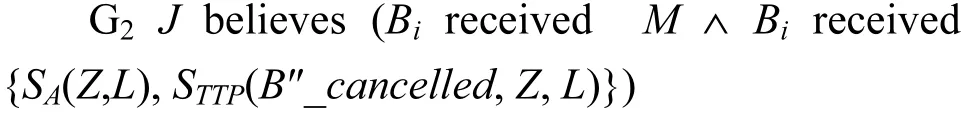

4.1.3 有效性证明

定理1 BbindE绑定证据可使仲裁方J相信电邮行为无否认。

证明 拟采用基于信仰的模态逻辑 SVO[22]进行证明如下。

BbindE中基本项集为{{A, Bi, TTP, J},{Z, L,M},{KA, KBi, KTTP, KA−1, KBi−1, KTTP−1, K}}

BbindE中密钥持有假设P1和P2为

在假设P1~P12的基础上,结合SVO逻辑的Nec规则和信任公理、源关联公理、接收公理以及叙述公理可以证明G1和G2目标成立,逻辑推理过程略。 证毕

4.2 抵赖行为检测

定义3 电邮抵赖(ER, e-mail repudiation)指电邮实体出于私利对已实施的电邮行为予以否认,包括电邮发送抵赖(如A向Bi发送M,但A事后否认曾发送过M给Bi)和电邮接收抵赖(如Bi收到A发送的M,但Bi事后否认曾接收过来自A的M)。

以实体A向群体B发送电邮M为例,此处基于4.1节中证据绑定结果给出行为证据绑定组件内嵌的电邮抵赖检测算法,描述如下。

1) 发送方抵赖检测

发送方抵赖包括2种情况:A未向Bi发送过M但宣称发送过,以及发送过但宣称未发送过。由于前者无法提供绑定证据,此处仅对后者展开检测,详见算法1。

算法1 DER_sender // 发送方抵赖检测

⑨ return SR;

2) 接收方抵赖检测

同理,此处仅对Bi接收来自过M但宣称未接收过进行抵赖检测,详见算法2。

算法2 DER_receiver // 接收方Bi抵赖检测

4.3 签收信度评估

4.3.1 评估步骤

定义4 签收行为(CB, certified behavior) 特指电邮实体对电邮行为事实的诚实宣称或拒绝承认。

定义5 签收信度(CR, certified reputation) 特指公众对电邮实体无抵赖签收行为的社会认可度。

签收信度的评估分2步完成,介绍如下。

1) 签收信度初估:基于抵赖检测结果计算初始签收信度,即,其中,为

t轮初始签收信度,SRt和RRt为t轮抵赖检测结果,f(·)为签收信度初估模型。

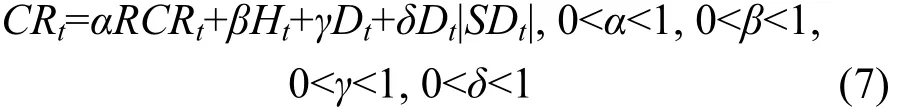

由于可直接应用于签收信度初估的模型有很多[23],故此处仅给出签收信度重估模型,描述如下

其中,式(8)中 ρ(0lt;ρ≤1)和 LH 分别为历史近邻签收信度的关注因子和关注时隙个数,式(10)中θ(0lt;θ≤1)和 LDH分别为历史近邻签收信度波动率的关注因子和关注时隙个数,且LH和LDH通常设置为电邮实体策略抵赖行为的振荡时隙大小;式(7)中α和β在设置上要求正比于LH,且γ和δ在设置上拟遵循式(11)和式(12)。

4.3.2 逼近度分析

定义6 签收距离(CD, certified distance)。给定签收行为 CBt(0≤CBt≤1)和对应的签收信度CRt(0≤CRt≤1),则对应的签收距离为 CDt=|CRt−CBt|。

定义7 签收信度逼近度(DACR, degree of approximation of certified reputation)。给定签收行为CBt(0≤CBt≤1)和对应的签收距离CDt,则签收信度逼近度

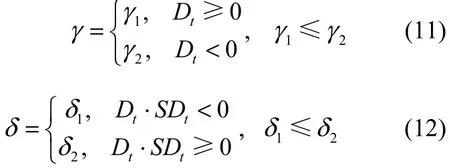

定理 2 在签收信度重估模型中引入时效维δDt|SDt|可提高签收信度逼近度。

证明 设 CBt(0≤CBt≤1)为签收行为,CR′t(0≤ CR′t≤ 1)为引入 δDt|SDt|之前获得的签收信度,对应签收距离 CD′t=|CR′t−CBt|,签收信度逼近度为;CR为引入 δD|SD|之后ttt获得的签收信度,即 CRt=CR′t+δDt|SDt|,对应签收距离CDt=|CRt−CBt|,签收信度逼近度为

如图2(a)所示,当签收行为呈现突发恶化趋势时有Dtlt;0且SDtlt;0,由于0lt;δlt;1有δDt|SDt|lt;0,进而有|CR′t−CBt+δDt|SDt||lt;|CR′t−CBt|,依据定义 6 有CDtlt;CD′t,由定义 7 有 DACR′tlt;DACRt。

如图2(b)~图2(d)所示,当恶意签收行为呈现持久化趋势(Dt≤0,SDt≥0)、签收行为呈现突发改善趋势(Dtgt;0,SDtgt;0)、诚实签收行为呈现持久化趋势(Dt≥0,SDt≤0)时证明类似。证毕。

4.4 抑制策略形成

定义8 签收信度阈值(CRT, certified reputation threshold)特指电邮实体在电邮行为实施过程中所能容忍的对方实体最低签收信度。

抵赖抑制策略的形成使用了基于签收信度阈值的比较方法。具体思路为:在电邮收发方签收信度不小于全系统签收信度阈值 CRTt( global)的前提下,若电邮发送方A的签收信度TVtB(A)低于电邮接收方Bi的签收信度阈值CRTt(Bi),则禁止发送,反之则允许发送;若Bi签收信度TVt(Bi)低于A的签收信度阈值CRTt(A),则禁止接收,反之则允许接收。其合理性可在电邮实体签收行为空间内予以解释:以第一种情况为例,由于TVt(A)小于CRTt(Bi),即A在先前签收行为上的综合诚信表现低于Bi的承受底限,依据组织行为学的归因论,可以预测到A在未来极小时间内大幅度改善签收行为的可能性会极低,为此可禁止A向Bi发送电邮。

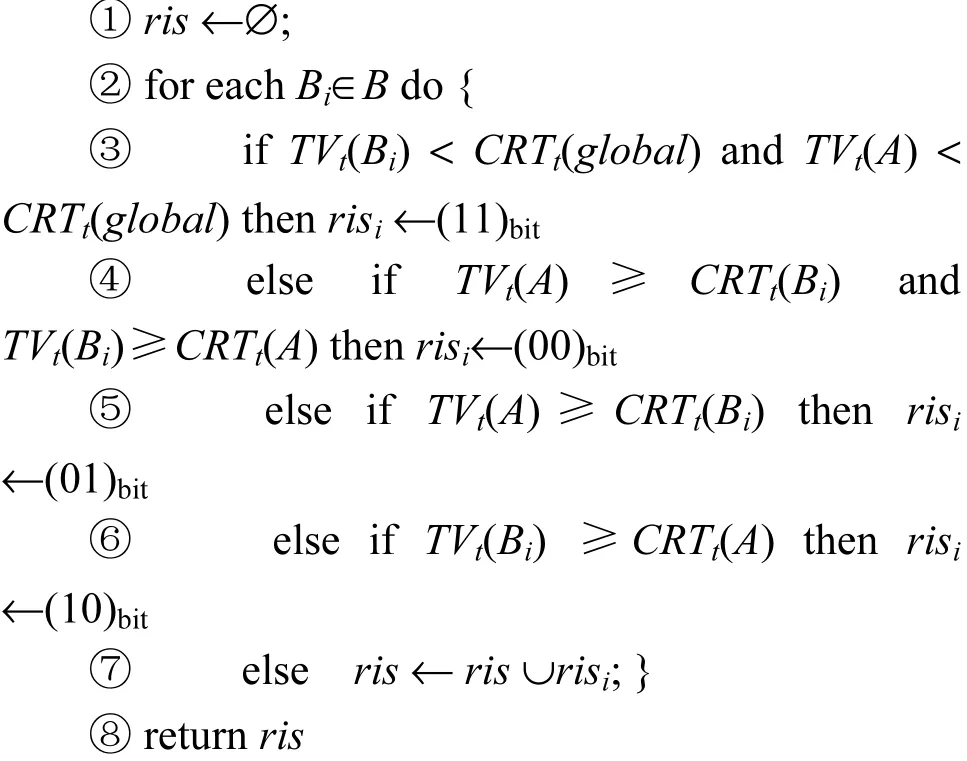

算法3给出了抵赖抑制策略形成算法,其中,A和B={B1, B2,…, B|B|}分别为电邮发送方和电邮接收方,TVt(x)和CRTt(x)分别为电邮实体x在t轮的签收信度和签收信度阈值。

算法3 ISF // 抑制策略形成算法

输入 TVt(A), CRTt(A), {TVt(Bi)},{CRTt(Bi)},CRTt(global)

输出 ris // 抵赖抑制策略,元素(00)bit为允许交互,(01)bit为允许发送禁止接收,(10)bit为禁止发送允许接收,(11)bit为禁止交互

图2 签收行为4类变化原子趋势

5 实验与分析

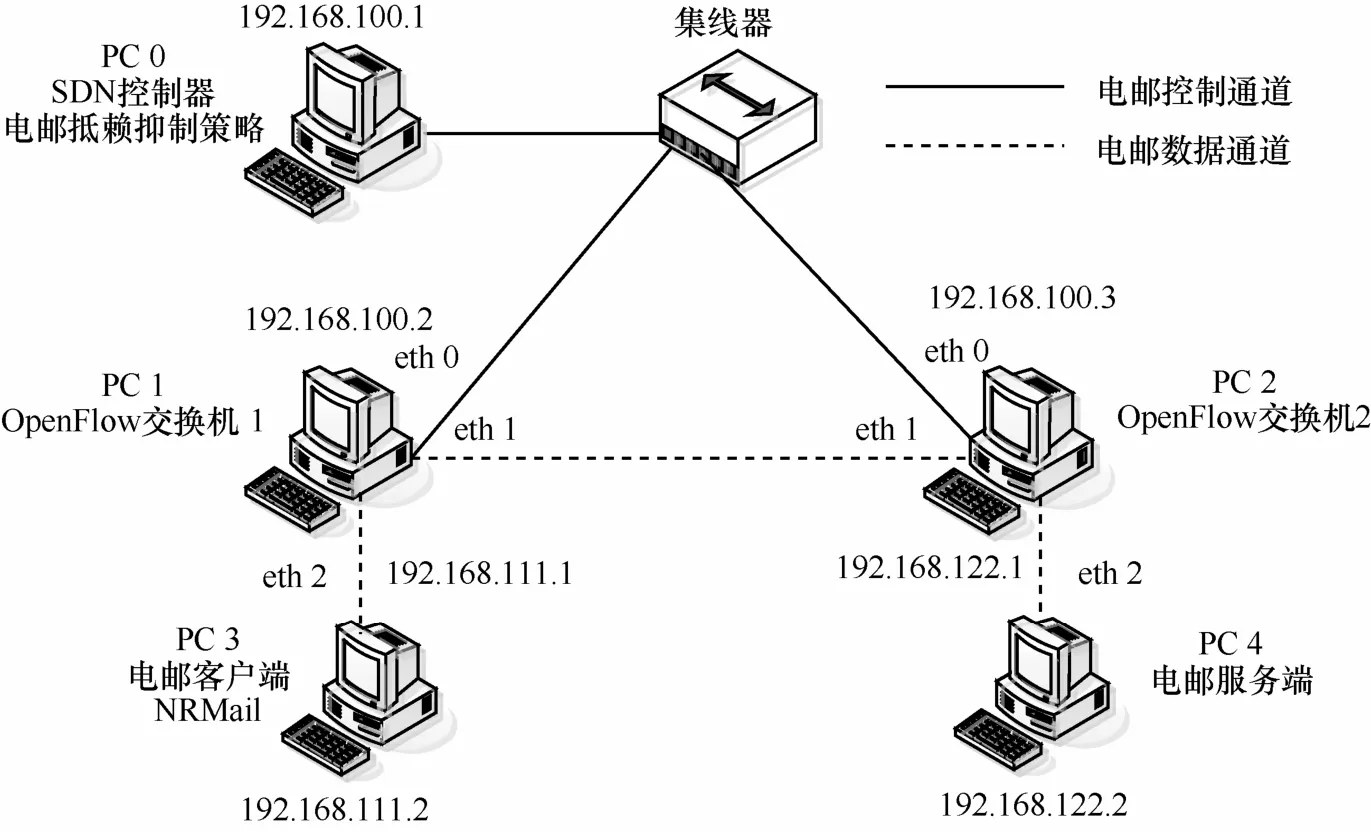

5.1 实验系统构建

利用SDN开源平台构建出如图3所示的实验系统,介绍如下:1) 在 SDN控制器 PC0(运行Ubuntu12.04+POX)上部署抵赖抑制单元中除电邮证据绑定之外的所有逻辑,以形成抵赖抑制策略;2) 在OpenFlow交换机PC1、PC2(运行Ubuntu12.04+OpenFlow)上部署定制的流表更新逻辑,以便能够依据抵赖抑制策略更新流表;3) 在PC3(运行Win7)上部署定制软件NRMail,该软件除实现SMTP和POP3电邮客户端逻辑外,还实现电邮行为提取及证据绑定逻辑(证据绑定时所需的TTP角色由定制的TTP进程实现、证据签名及验证由定制的sign进程实现);4) 在PC4(运行Win7)上部署共享软件Winmail以提供SMTP和POP3电邮服务。该实验系统中网络192.168.100.0中的PC0、PC1和 PC2共同构成电邮控制通道,网络192.168.111.0中的PC3、PC1和192.168.122.0网络中的PC2、PC4共同构成电邮数据通道。

该实验系统的时序运行过程为:1) NRMail截获电邮发送的SOCKET通信,将所绑定的电邮发送行为证据连同SOCKET信息一并提交给OpenFlow交换机;2) OpenFlow交换机缓存该SOCKET,并将从中解析出的电邮收发方标识与电邮证据(封装成packet-in消息)一并通过安全通道(遵守OpenFlow协议)直接转发给SDN控制器;3) SDN控制器提取电邮收发方签收信度并据此形成电邮抵赖抑制策略,其结果通过安全通道派发给OpenFlow交换机;4) OpenFlow交换机依据获得的抵赖抑制策略更新流表,在转发本轮后续电邮数据的同时持续向SDN控制器提交来自NRMail的后续电邮证据;5) SDN控制器对本轮电邮交互实施抵赖检测,并完成签收信度更新。

图3 实验平台

5.2 抵赖抑制实验

5.2.1 实验参数选择

1) 电邮实体总数为1 025(恶意实体占20%)。同时规定诚实实体诚实宣称真实电邮行为、无共谋(即不会彼此哄抬签收信度)、无诽谤(即不会诋毁他人签收信度);恶意实体为谋取私利对真实行为会策略地选择诚实宣称或拒绝承认、会共谋抵赖、会对诚实实体实施诽谤。

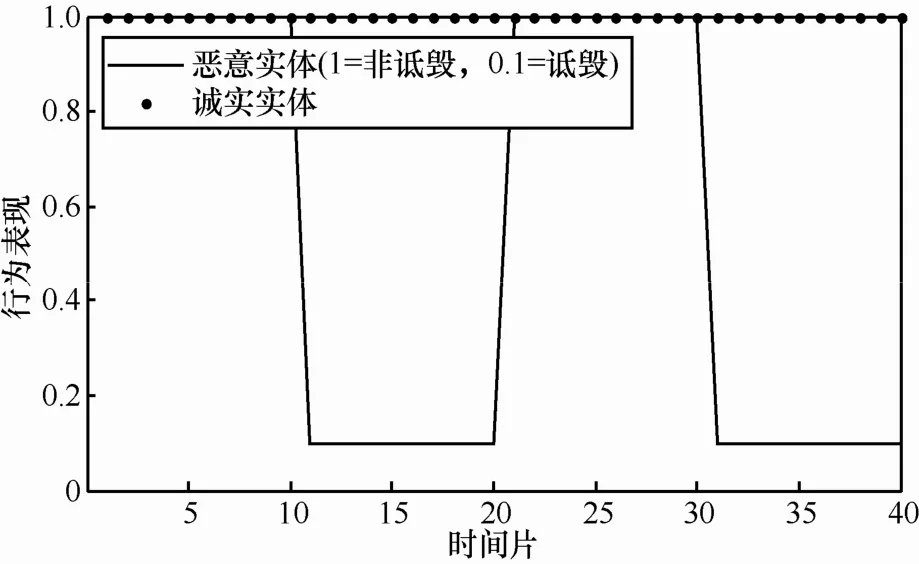

2) 签收行为注入模型如图4所示,同时设置电邮抵赖的行为表现值为 0.1、非抵赖的行为表现值为1;恶意行为策略时隙为10个时间片,即波动周期为20个时间片。

3) 签收信度初估时标记抵赖评估证据样本值为0.1、标记非抵赖样本值为1,信度合计选用加权简单求和经典算法[23]。

5) 设置CRTt(global)=0.4,设置阈值系数为0.8,即

图4 签收行为注入模型

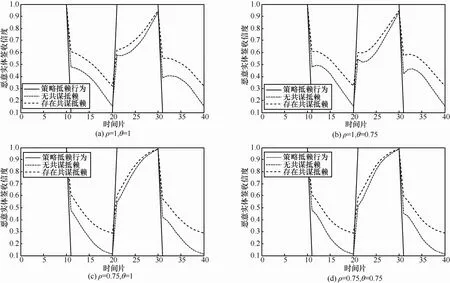

5.2.2 签收信度逼近测试

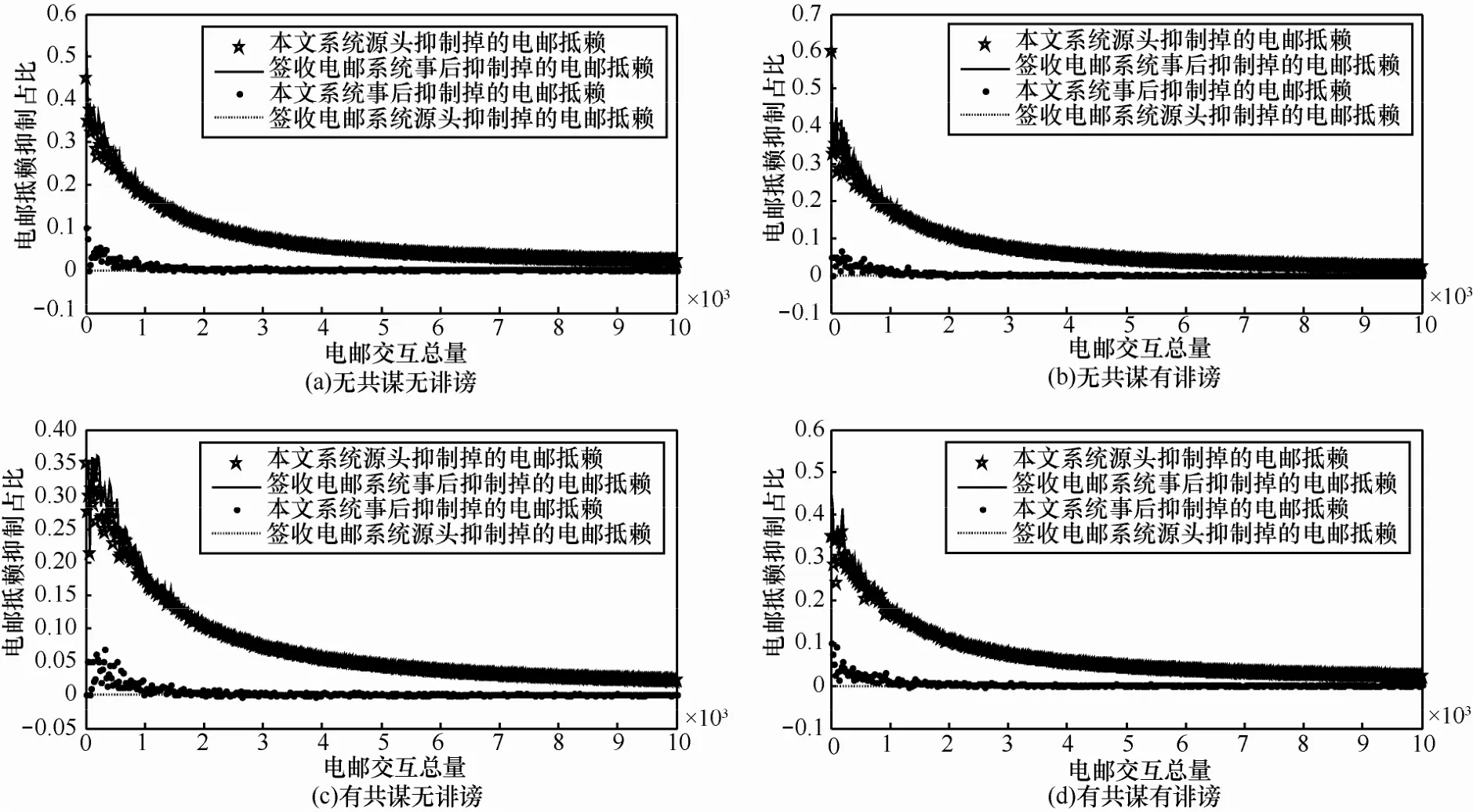

签收信度越逼近于签收行为,抵赖抑制策略就越具备针对性。然而,信度类评估所固有的时滞性却会加大签收信度的偏离性。为考查本文方法的签收信度逼近性,以图4中行为模型为输入,图5(a)给出了无共谋情境下,未被诽谤和被诽谤时诚实实体签收信度评估情况,以及 ρ=1且 θ=1、ρ=1且θ=0.75、ρ=0.75且 θ=1和 ρ=0.75 且 θ=0.75时恶意实体签收,与此对应,图5(b)给出了共谋情境下的签收信度评估情况。可以看出:1) 诽谤会降低(诚实实体)签收信度逼近性;2) 虽然共谋会抬升(恶意实体)签收信度,但适当降低 ρ(ρ=0.75lt;1)和抬升θ(θ=1gt;0.75)均可改善签收信度逼近性。

图5 签收信度评估结果

图6 共谋对逼近性影响幅度分析

为考查共谋对签收信度逼近性的影响幅度,图6 针对 ρ=1 且 θ=1、ρ=1 且 θ=0.75、ρ=0.75 且 θ=1和ρ=0.75且θ=0.75这4组条件,比对了恶意实体在共谋和无共谋时的签收信度评估情况。可以看出,较无共谋而言,当签收行为由诚实转为抵赖时,共谋会加大签收信度偏离性;反之,当签收行为由抵赖转为诚实时,共谋会提升签收信度逼近性。这意味着,恶意电邮实体为更好地隐蔽自身的抵赖行为,在试图抵赖电邮行为时会选择共谋,反之,在试图诚实宣称电邮行为时会选择无共谋。

5.2.3 源头抑制效果检测

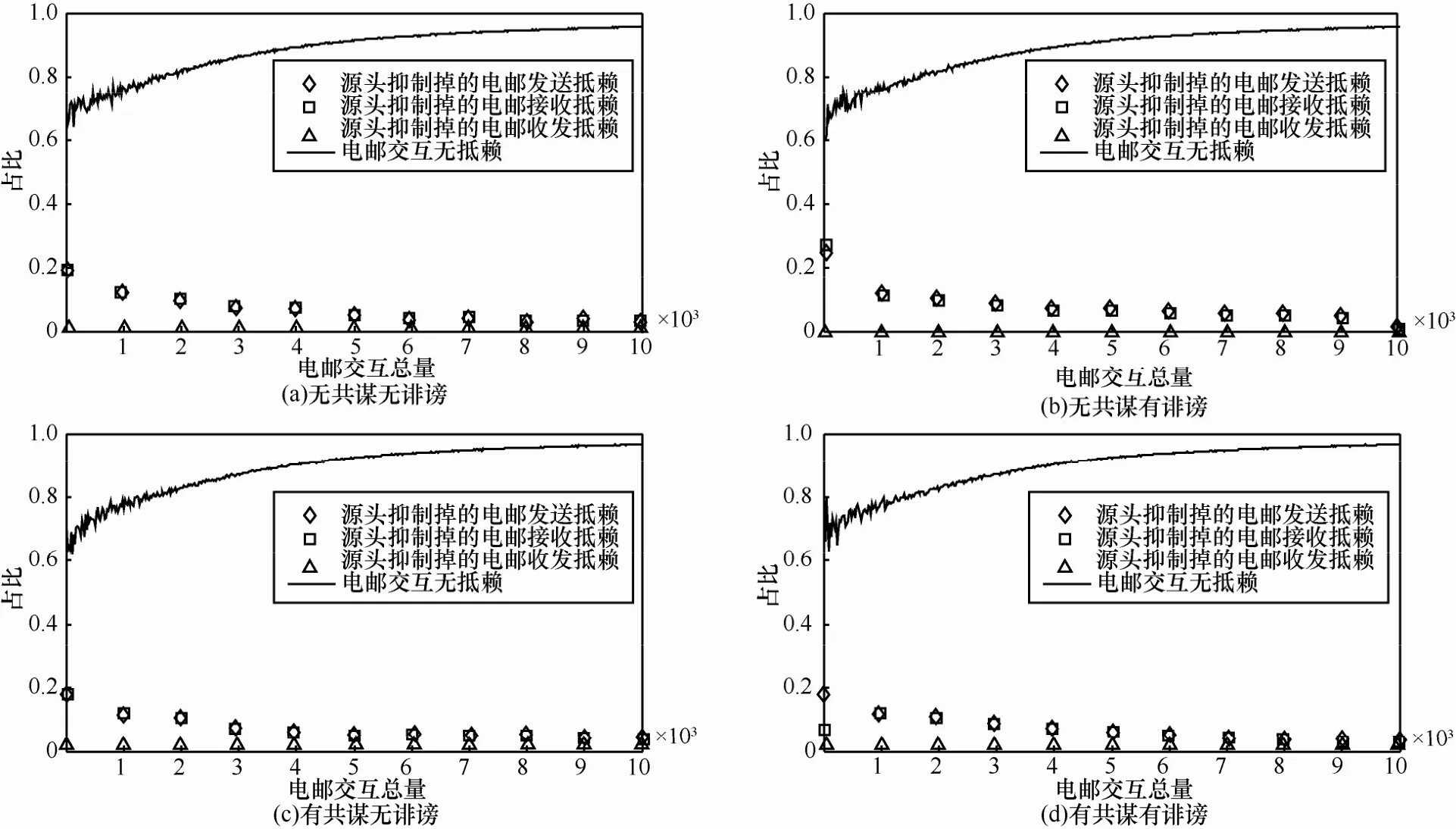

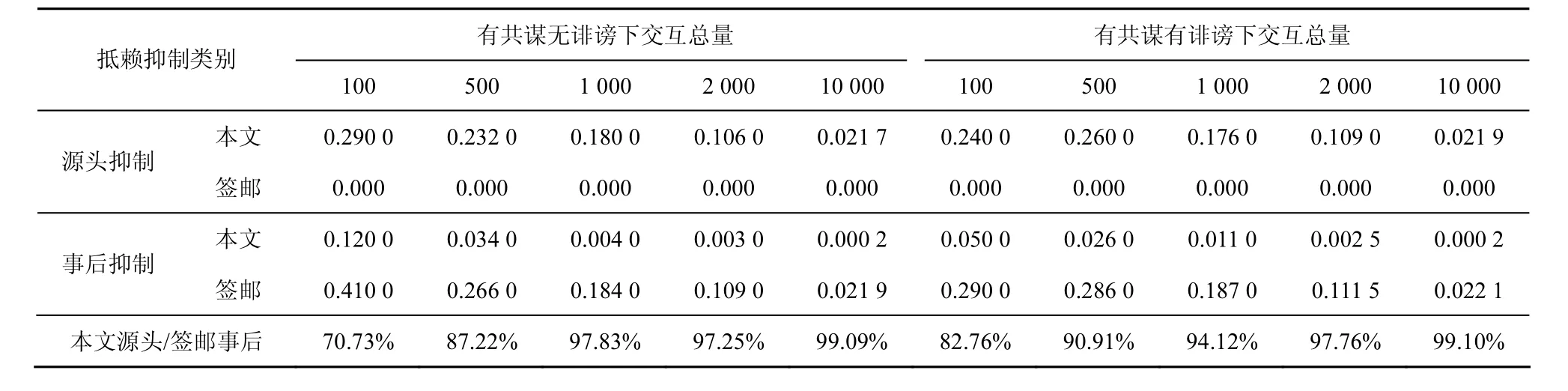

为检测电邮抵赖源头抑制效果,针对无共谋无诽谤、无共谋有诽谤、有共谋无诽谤、有共谋有诽谤 4种交叉场景(下文简称 4种交叉场景),图 7给出了设定ρ=1,θ=0.75(即签收信度逼近度最差情形)时电邮交互总量逐步增长至10 000时被源头抑制掉的电邮发送抵赖、电邮接收抵赖、电邮收发抵赖,以及电邮交互无抵赖这4类抵赖情况的占比数据。如表1所示,随着电邮交互次数的不断增多,被源头抑制掉的电邮发送抵赖平均占比从最初的0.243 8下降(使用″↘″标记)到0.019 7,电邮接收抵赖平均占比从最初的0.215 2下降到0.019 9,电邮收发抵赖平均占比从最初的0.013 9下降到0,与此同时,电邮交互成功平均占比从最初的0.620 4上升(使用″↗″标记)到0.957 4。这表明,本文提出的电邮抵赖源头抑制方法能够促使电邮实体执行诚信无抵赖的电邮交互。

5.2.4 源头抑制能力评估

对电邮抵赖源头抑制能力的评估拟采用3种常用的评估分类器度量标准:查全率、查准率和调和平均值。具体地,设TP是事前被正确识别为电邮抵赖的样本数、FN是事前被误判为电邮无抵赖的样本数、FP是事前被误判为电邮抵赖的样本数,则电邮抵赖查全率、电邮抵赖查准率、调和平均值

图7 电邮抵赖源头抑制实验结果

表1 电邮抵赖源头抑制效果分析

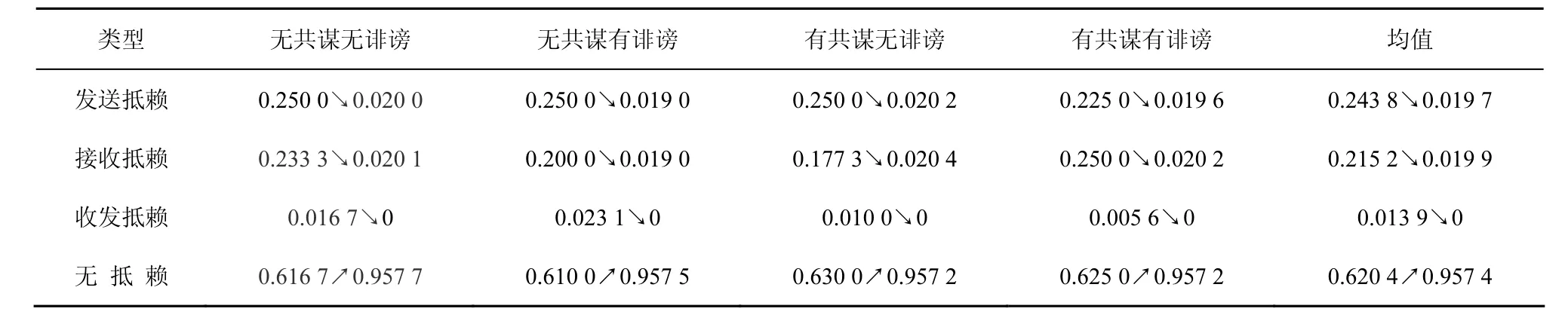

图8 电邮抵赖查全率、查准率和调和平均值

表2 电邮抵赖源头抑制能力分析

针对4种交叉场景,图8给出了ρ=1,θ=0.75时电邮交互总量从1增长到10 000时的电邮抵赖查全率、电邮抵赖查准率和调和平均值。从表2可以看出,虽然在4种交叉场景下的电邮抵赖查全率均值仅为0.373 0,但查准率却高达0.999 2,并且还获得了0.526 4的较好调和平均值,这表明本文方法具备一定的电邮抵赖源头抑制能力。

5.2.5 与签收电邮的比较

为确保比较的公平性,通过裁剪5.1节的实验系统构建出待比较的签收电邮系统,即切断图3中的PC0,修改PC1、PC2上流表以双向允许PC3、PC4间的分组,保留PC3上的NRMail和PC4上的电邮服务。

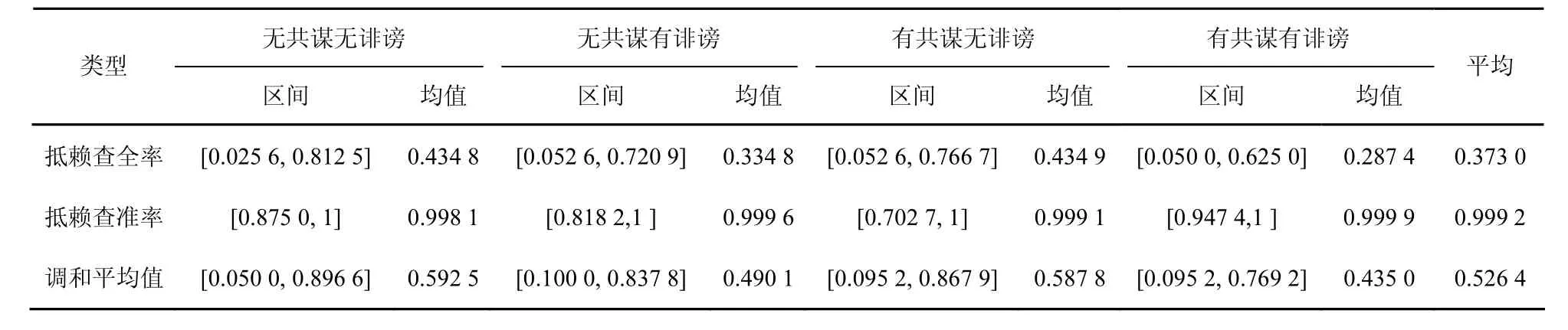

图9给出了ρ=1,θ=0.75时电邮交互总量从1增长到10 000时,本文方法与签收电邮的电邮抵赖抑制对比情况。从表3和表4可以看出,在同种系统配置下,当电邮交互总量达到10 000时,4种交叉场景下本文方法的电邮抵赖源头抑制的占比与签收电邮的电邮抵赖事后抑制占比相当,分别达到了94.85%、99.53%、99.09%和99.10%,这表明本文方法有效弥补了签收电邮在抵赖源头抑制上的不足。

6 结束语

基于 SDN技术,提出一种不破坏现有电邮结构的电邮抵赖源头抑制方法,解决了现有以签收电邮为代表的电邮安全技术仅能对电邮抵赖进行事后检测而无法实施源头抑制的问题。考虑到本文方法在电邮抵赖查全率上还有提升空间,下一步工作拟分2步进行:1) 设计出抵赖危害评估模型,以对电邮抵赖的危害性进行界定;2) 基于电邮通联网络提出电邮抵赖传播与扩散机制,以获取危害性电邮抵赖的行为态势。在改善电邮抵赖源头抑制针对性的同时,通过扩大电邮抵赖的预测面来提升电邮抵赖的源头查全率。

图9 源头抑制与事后抑制实验结果

表3 无共谋情境下抵赖抑制占比(抑制数/交互量)

表4 有共谋情境下抵赖抑制占比(抑制数/交互量)

[1] WELLS T M, DENNIS A R. To e-mail or not to e-mail: the impact of media on psychophysiological responses and emotional content in utilitarian and romantic communication[J]. Computers in Human Behavior, 2016, 54: 1-9.

[2] TAUBER A. A survey of certified mail systems provided on the Internet[J]. Computers amp; Security, 2011, 30: 464-485.

[3] FERRER-GOMILLA J L, ONIEVA J A, PAYERAS M, et al. Certified electronic mail: properties revisited [J]. Computers amp; Security,2010, 29(2):167-179.

[4] KIM H, FEAMSTER N. Improving network management with software defined networking [J]. IEEE Communications Magazine, 2013,51(2):114-119.

[5] ALI S T, SIVARAMAN V, RADFORD A, et al. A survey of securing networks using software defined networking [J]. IEEE Transactions on Reliability, 2015,64(3): 1086-1097.

[6] BECHTOLD S, PERRIG A. Accountability in future Internet architectures[J]. Communications of the ACM, 2014, 57(9): 21-23.

[7] WANG Y, SUSILO W, AU MH, et al. Collusion-resistance in optimistic fair exchange[J]. IEEE Transactions on Information Forensics and Security, 2014, 9(8):1227-1239.

[8] ONIEVA J A, ZHOU J, LOPEZ J. Enhancing certified e-mail service for timeliness and multicast[C]// 2004 International Network Conference. Plymouth, UK, 2004: 327-336.

[9] MICALI S. Simple and fast optimistic protocols for fair electronic exchange[C]//The twenty-second annual symposium on Principles of distributed computing. Boston, USA, 2003: 12-19.

[10] SHAO MH, WANG G, ZHOU J. Some common attacks against certified e-mail protocols and the countermeasures[J]. Computer Communications, 2006, 29(15): 2759-2769.

[11] PAYERAS-CAPELLÀ M M, MUT-PUIGSERVER M, FERRER-GOMILA J L, et al. No author based selective receipt in an efficient certified e-mail protocol[C]//2009 17th Euromicro International Conference on Parallel, Distributed and Network-based Processing. Weimar, 2009:387-392.

[12] PUIGSERVER M M, GOMILA J L F, ROTGER L H. Certified electronic mail protocol resistant to a minority of malicious third parties[C]//Nineteenth Annual Joint Conference of the IEEE Computer and Communications Societies (IEEE INFOCOM 2000). 2000:1401-1405.

[13] ATENIESE G, MEDEIROS BD, GOODRICH MT. TRICERT: a distributed certified e-mail schemes[C]//2001 Network and Distributed System Security Symposium. San Diego, USA, 2001.

[14] ZHOU J, ONIEVA J, LOPEZ J. Optimized multi-party certified e-mail protocols[J]. Information Management amp; Computer Security,2005, 13(5):350-366.

[15] WANG C, LAN C, NIU S, et al. An ID-based certified e-mail protocol with STTP suitable for wireless mobile environments[J]. Journal of Computers, 2013,8(1): 3-9.

[16] TAUBER A, APITZSCH J, BOLDRIN L. An interoperability standard for certified mail systems[J]. Computer Standards amp; Interfaces,2012, 34: 452-466.

[17] TAUBER A, KUSTOR P, KARNING B. Cross-border certified electronic mailing: a European perspective[J]. Computer Law amp; Security Review, 2013, 29(1):28-39.

[18] DRAPER-GIL G, FERRER-GOMILA JL, HINAREJOS MF, et al.An optimistic certified e-mail protocol for the current Internet e-mail architecture[C]//2014 IEEE Conference on Communications and Network Security(CNS). San Francisco, 2014: 382-390.

[19] PAULIN A, WELZER T. A universal system for fair non-repudiable certified e-mail without a trusted third party [J]. Computers amp; Security, 2013,32: 207-218.

[20] LARA A, KOLASANI A, Ramamurthy B. Network innovation using OpenFlow: a survey [J]. IEEE Communications Surveys amp; Tutorials,2014, 16(1): 493-512.

[21] KREUTZ D, RAMOS F M V, VERISSIMO P E, et al. Softwaredefined networking: A comprehensive survey[J]. Proceedings of the IEEE, 2015,103(1): 14-76.

[22] SYVERSON P, VAN OORSCHOT P C. A unified cryptographic protocol logic[R]. Technical Report, NRL Publication 5540-227,Naval Research Lab, 1996.

[23] HENDRIKX F, BUBENDORFER K, CHARD R. Reputation systems: A survey and taxonomy [J]. Journal of Parallel and Distributed Computing, 2015, 75: 184-197.

[24] SRIVATSA M, XIONG L, LIU L. TrustGuard: countering vulnerabilities in reputation management for decentralized overlay networks[C]//The 14th international conference on World Wide Web(WWW2005). Chiba, Japan, 2005.

SDN based e-mail repudiation source restraining method

HAN Zhi-geng1,2, FENG Xia3, CHEN Geng1,2

(1. Institute of Technology, Nanjing Audit University, Nanjing 211815, China;2. Jiangsu Key Laboratory of Public Project Audit, Nanjing Audit University, Nanjing 211815, China;3. School of Computer Science and Technology, Anhui University, Hefei 230601, China)

With the limitation of controllability of the existing Internet architecture, the existing secure e-mail technology such as certified e-mail can only post detection but cannot source restraining on e-mail repudiation. Based on the idea of control and data separation of software-defined networking technology, by means of bypass attaching customized repudiation restrain unit to the traditional e-mail model. An e-mail repudiation source restraining method was proposed without destroying the existing e-mail structure. After presenting e-mail evidence binding protocol, repudiation behavior detection algorithm, certified reputation evaluation model, and repudiation restraining strategy formation algorithm embedded in repudiation restrain unit, the effectiveness were tested of the proposed method in 4 cross scenarios. The experimental results show that, under the premise of compatibility with the current e-mail system, the method can source restrain e-mail repudiation effectively.

e-mail repudiation, source restraining, SDN, certified e-mail

s: The National Natural Science Foundation of China (No.71271117), The Natural Science Foundation of Jiangsu Province (No.BK20151460), The University Natural Science Foundation of Jiangsu Province(No.16KJB520021), Jiangsu Province Key Laboratory of Network and Information Security(No.BM2003201), The Opening Foundation of Jiangsu Province Key Laboratory of Public Project Audit (No.GGSS2015-04)

TP393

A

10.11959/j.issn.1000-436x.2016178

2016-02-28;

2016-07-12

冯霞,fengx.ahu@foxmail.com

国家自然科学基金资助项目(No.71271117);江苏省自然科学基金资助项目(No.BK20151460);江苏省高校自然科学基金资助项目(No.16KJB520021);江苏省网络与信息安全重点实验室基金资助项目(No.BM2003201);江苏省公共工程审计重点实验室开放课题基金资助项目(No.GGSS2015-04)

韩志耕(1976-),男,江苏东台人,博士,南京审计大学讲师,主要研究方向为网络安全与管理。

冯霞(1983-),女,江苏扬中人,安徽大学博士生,主要研究方向为数据安全。

陈耿(1965-),男,江苏无锡人,博士,南京审计大学教授、硕士生导师,主要研究方向为数据安全、网络取证。