基于行为主动权限识别的安全身份认证技术

2016-11-21岑荣伟沈宇超

申 石 岑荣伟 沈宇超 国 强

(国家信息中心信息与网络安全部 北京 100045)

基于行为主动权限识别的安全身份认证技术

申 石 岑荣伟 沈宇超 国 强

(国家信息中心信息与网络安全部 北京 100045)

(shsh@cei.gov.cn)

针对云计算环境下的身份认证方法进行研究,分析了主流认证方式存在的不足.结合行为与主动权限识别技术,提出更为准确、安全身份认证方案.该方案可以实现基于行为的主动权限识别,自适应选择是否采用高强度安全认证,有效地防止黑客入侵,降低认证环节的安全威胁.

云计算;身份认证;大数据;权限识别;访问控制

时下云计算、大数据、能力开放、掌上办公等新技术、新业务、新模式的出现, 大量业务系统已经或者即将迁入到云环境中,随着云平台的广泛建设,云环境中如何进行安全认证已经成为众所关注之处.传统IDM类产品采用账号、密码且单向认证的身份认证方式,身份鉴别方式单一.在云环境中的身份认证需要更为智能,因为云环境中包含了大量企业信息,一旦认证环节出现问题将会导致云中各个租户的信息大量泄漏.

1 主要身份认证技术

身份认证主要是对实体进行某种形式的鉴别,对实体进行鉴别一般基于以下几种形式:基于所知,如密钥、口令等;基于所有,如智能卡、U盾等;基于某种特征,如人的语音、指纹等.

1.1 基于口令的认证

以口令作为验证依据的认证技术是最简单而又容易实现的,此种认证方法的应用也较为广泛.口令认证最大的特点是实现简单、价格低廉、便于记忆且无须附加任何设备. 但与此同时,口令认证的安全性也存在较大风险,因为为人们便于记忆多个口令会出现如口令简单、重复等问题.攻击者可通过口令猜测或穷举攻击等方法对口令进行破解入侵系统[1].

1.2 基于智能卡的认证

通过鉴别集成电路IC卡也是一种被采用较多的认证方式,IC智能卡具有较高的安全性,其硬件具有加密功能.IC智能卡中存有持卡人的个人信息,相同的个人信息也存于验证服务器.认证过程中,持卡人输入正确PIN码,验证成功后即可读出卡中的秘密个人信息,之后该信息将与验证服务器之间进行认证.但是这种方法要求有读卡设备才能完成整个验证,增加了硬件的成本[2].

1.3 基于实体特征的认证

特征鉴别具有普遍性、唯一性、稳定性和可比性等特点,通过采集人的终生可靠的、独一无二的生物特征作为鉴别依据.此种技术方法通过传感器采集用户的生物信息,提取相应特征,并将此与数据库中的特征进行对比来实现身份的认证.目前可识别的生物特征包括掌纹、面部、视网膜、虹膜、声纹、指纹等.虽然生物特征具有唯一性,但是,留在传感器上的指纹和掌纹存在被盗取复制的可能;面部识别会受到表情、化妆、姿态等的影响;语音识别会受到环境、情绪、状态等因素的影响.再加上识别设备成本高昂的问题,此种认证技术的应用只处于小范围推广阶段[3].

公钥基础设施PKI一般由认证权威机构CA、注册权威机构RA、证书吊销列表CRL和终端实体等部分组成.CA也称数字证书管理中心,负责生成、发放和管理证书;RA又称证书注册中心,负责申请和审核数字证书.PKI 的核心部分是CA,数字证书是经过CA签名的包含有用户个人信息和公钥的数据体,它是CA认证的依据.PKICA认证的鉴别机制具有很高的安全性,是目前应用较为广泛的认证方法.但是也存在着一些问题,比如,CA无法验证一个用户所提供信息的真实性,证书废止与证书吊销列表CRL存在刷新的时间差等.这些问题在技术上解决虽然容易,但是在具体实施过程中存在一定难度[4].

2 主流身份认证应用

2.1 亚马逊

亚马逊所采用的身份认证系统称为AWS IAM(AWS identity and access management),在IAM中创建用户并为他们分配数字证书或请求临时数字证书,该认证系统中包括密钥管理与流转、临时安全证书、多因素认证.亚马逊平台的认证特点在于AWS IAM已经与EC2实例构建了良好的兼容性,账号创建与管理方面基于角色实现.

2.2 阿里云

用户登录阿里云的官网进行用户注册或登录操作时通过https协议进行,相应地,阿里云对云服务用户进行身份验证通过AccessId和AccessKey安全加密.

阿里云的维护人员对系统的访问经过角色管理系统来定义和控制其访问权限,每个维护人员都有自己的唯一身份,经过动态令牌和数字证书双因素认证后再通过SSH连接到安全代理后进行操作.

2.3 腾讯微信

微信用户登录一般有2种方式:一种是无需输入密码直接登录;另一种是要求用户输入登录名和密码.

用户分别输入用户名和密码后,点击登录,完成登录过程.IM服务器通过读取用户数据库来验证用户的身份,如果验证通过则会进行后续的信息交互,包括获取用户列表、新信息、设备信息更新等.

2.4 Apple Pay认证平台

Apple Pay采用的是近场支付技术,当用户进行支付操作时,把手机靠近带有近场支付技术标志或Apple Pay标志的POS机后,再用苹果终端自带的指纹识别完成验证之后即可完成支付.

Apple Pay使用的是叫作“Tokenization”的技术,将关联的银行卡信息转化为一个字符串(Token)存于手机或手表等智能终端中.当用户发起支付申请时,智能终端通过该Token生成一个随机Token和一组动态安全码发给银行,银行再通过Token服务将其还原成银行卡从而回传授权完成支付.

通过对上述平台的分析,我们发现Apple Pay认证方式不适合电子政务环境的身份认证,而亚马逊、阿里云的认证方式均为被动方式,需要终端用户提供相应的凭证,但无法主动判别终端用户是否是真正的终端用户,即无法判别“我就是我”.因此,需要一种增强型的认证方式,能够主动判断终端用户身份的真实性.

3 一种系统安全身份认证技术方案

基于现有的技术,我们提出了一种新的身份认证解决方案,将账号(account)管理、认证(authentication)管理、授权(authorization)管理和安全审计(audit)4项功能集成在一个云平台当中,如图1所示:

图1 平台整体框架图

3.1 统一认证门户

门户是应用资源、系统资源的第1个登录界面和集中访问入口.针对普通用户在对接管资源(应用资源、系统资源)单点登录时,支持对资源连通性探测,并给出友好提示,探测结果如网络时延、服务器响应.门户提供一种对资源(系统资源、应用资源)的可用性探测功能,便于个人用户自行完成单点登录可用性探测.

3.2 账号管理

系统根据规范要求实现从账号全部绑定责任人管理,实现所有从账号全部要绑定责任人.系统定期(周期可以设定)检查无责任人的孤立从账号情况,对存在的无责任人的孤立账号给出提醒或告警.将大数据平台的访问账号纳入4A集中管理,包括账号的增、删、改、查等功能,同一自然人访问任何接入的大数据平台时,都可以使用固定的、唯一的账号.这些账号统一存储在kerberos中.

3.3 认证管理

平台支持终端和主账号的绑定,限定主账号只能在特定终端上登录,实现MAC、硬盘序列号、CPU序列号等终端信息绑定.统一认证管理通过对大数据平台标准API接口进行二次封装,形成供运维人员使用的大数据平台维护工作台.用户成功登录大数据安全防护平台后,在该工作台便可看到其有权维护的大数据平台,然后双击即可单点登录到相应的大数据平台,从而进行正常的维护工作.

3.4 权限管理

授权管理为维护人员设置访问大数据平台时细粒度的操作权限.例如:支持Hadoop的文件、文件夹进行浏览、查看、上传、下载、创建、删除、重命名操作的安全控制.平台支持管理员可以查看其管辖范围内人员的所有权限信息,提供分类查询功能.

3.5 堡垒机批量单点登录管理

用户登录4A门户之后,支持批量单点登录到主机资源.4A门户接收用户访问主机的批量请求,认证成功后应进行主机资源访问控制鉴权,并按照实体级、应用级和命令级别访问控制策略直接批量登录主机资源,不需要人工二次登录认证.用户可以针对多台主机进行批量单点登录,例如:CRT,SHELL.

批量单点登录功能应进行权限控制,对没有配置批量单点登录权限的主账号,无法使用批量单点登录功能.

3.6 大数据平台访问控制网关

大数据平台访问控制通过新增大数据网关,实现对大数据平台鉴权控制.支持对大数据平台中Hadoop,Hbase,Hive等组件的权限设置.审计管理会记录用户对生态系统的各种操作日志,并提供界面用于查询,包括Hadoop日志、Hive日志、Hbase日志.

3.7 金库模式管理

系统支持操作人对常用协同操作人的设置,触发金库后,常用协同操作人应置顶显示或默认选中.当操作人进行金库申请时,只能在限定的协同操作人范围内进行人员选择,该协同操作人员的主账号不能是被删除或加锁状态,也不允许出现申请人自己审批自己的情况以及A,B2人互审的情况.

3.8 审计管理

审计管理员日常工作的主要内容是通过功能权限和数据权限的控制,每个审计管理员只能使用分配给自己的功能和属于自己的数据范围的日志.日志统一查询提供原始日志、标准日志、策略结果和报表数据统一查询入口,本次按照规范要求进行多条件查询优化.日志查询提供基于日志属性、标准化补全属性的多条件组合.审计策略中心主要包括策略创建、策略修改、策略删除、策略启停、策略查询等功能.

关键字分析根据策略要素对标准化日志或中间数据进行匹配和比较,以发现异常和违规行为,并通过预警策略进行预警提醒.关键字分析策略结果支持自动生成审计任务中的待审数据.统计分析基于标准化日志或中间数据,通过统计分析策略按照审计主体、审计客体、审计动作中各属性维度进行分组次数统计,统计结果与设定阈值进行分析比对,以发现异常违规行为,并进行预警提醒.统计分析策略结果支持自动生成审计任务中的待审数据.

3.9 接口管理

对大数据平台下的账号进行集中管理,并支持Hadoop平台的账号管理、统一认证、授权管理与审计.平台提供的所有接口都需要经过账号+口令认证才允许调用.如使用配置文件存储接口认证账号及口令,必须对其进行加密存储.

4 基于主动权限识别的身份认证技术

为了主动判断终端用户身份的真实性,我们提出了一种基于Hadoop通过大数据分析识别云平台中用户的访问习惯,构建数据分析模型,通过行为对终端用户身份进行鉴别,以鉴别结果作为判断终端用户的身份依据.该方法通过人员检索、行为检索、时间检索交叉关联的方法,利用搜索技术对目前身份认证系统中云资源环境下各系统中不同类型、不同格式的日志进行关联分析和匹配,通过长时间数据积累构建个人访问行为基线,积极主动判断访问者身份真实性.

采用的多类型日志关联分析方法,主要分为日志采集、基于大数据存储及建立索引、人员账号检索分析、行为检索分析、时间检索分析、关联归并六大关键步骤,其主要业务流程如图2所示:

图2 主动识别认证技术业务流程图

首先,对云环境中的身份认证日志信息进行采集,采用监视统一身份认证与审计的云平台登录账号进行身份认证日志信息采集.把采集来的不同格式、不同类型的日志文件进行存储处理,日志信息存储不对采集来的日志作任何处理操作,采集来的日志文件按原有类型和格式进行保存.同时日志存储处理不仅支持存储在统一的磁盘阵列中,也同时支持分布式存储在不同主机的硬盘中,并支持对日志信息的多线程读写控制.在完成日志文件存储处理后,系统针对所采集的不同格式、不同类型的登录日志文件建立文件索引记录,通过该操作来构建个人登录行为分析模型.

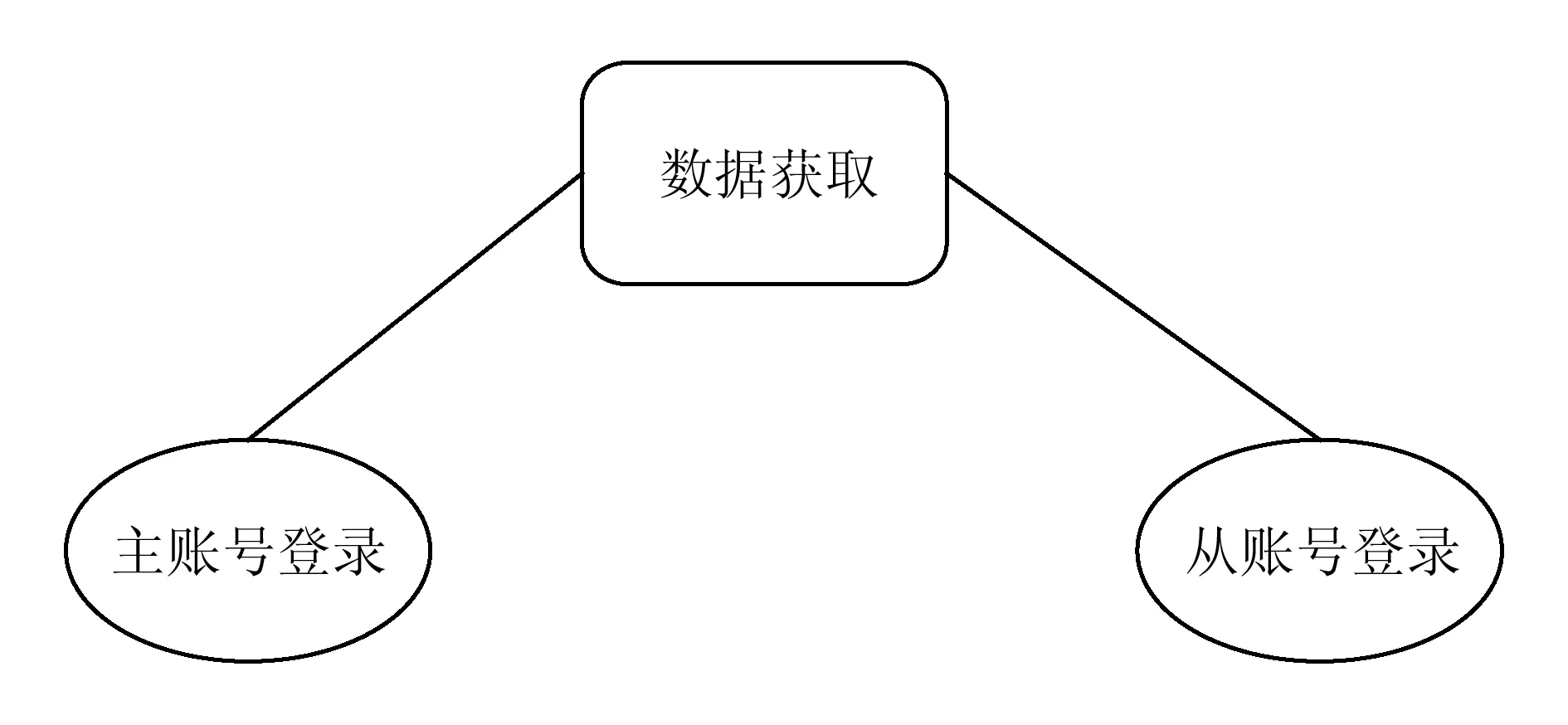

然后,使用从账号作为关键字,对所采集的不同类型、不同格式的日志信息进行全文检索,在完成检索操作输出结果后,利用云系统中的主从账号对应关系来实现基于人员方面的日志关联分析,把所采集的操作日志对应到相关的操作人员(如图3所示).使用IP地址、主机名称、应用系统访问频次、位置信息作为关键字,对所采集的不同类型、不同格式的日志信息进行全文检索,来实现日志信息基于实体方面的日志关联分析.再使用时间段、位置信息作为关键字,对新采集的不同类型、不同格式的登录日志进行检索,来实现登录日志信息基于时间段、位置信息方面的日志关联分析,并且还在该步骤中实现人员在不同时间内对不同资源的操作日志进行基线建立,从而提升后续登录行为分析的准确性.

图3 数据获取示意图

最后,对完成关联匹配后的日志信息,进行登录行为分析和建模,判别登录者的登录习惯,如登录位置、登录后访问不同应用系统的频次、时间等等.通过登录行为建模,与被动身份认证相结合,判别访问者登录的身份认证强度.

5 结 论

本方案通过大数据分析技术,构建登录行为分析并与云系统相结合,形成主动与被动相结合的身份认证方式,对登录行为发生较大变化的访问进行强认证,避免用户信息被盗用造成的电子政务信息泄漏,有效地满足了云计算环境下对访问者进行安全身份认证的需求.

[1]聂元铭, 丘平. 网络信息安全技术[M]. 北京: 科学出版社, 2001

[2]Gaskell G, Looi M. International egrating smart cards into authentication systems[C]Advances in Cryptology—EUROCRYPT’1995. Berlin: Spring, 1995: 271-281

[3]戚文静, 张素, 于承新, 等. 几种身份认证技术的比较及其发展方向[J]. 山东建筑工程学院学报, 2004 (2): 84-87

[4]肖凌, 李之棠. 公开密钥基础设施(PKI)结构[J]. 计算机工程与应用, 2002, 38(10): 137-139+251

申 石

硕士,工程师,主要研究方向为电子政务、信息安全.

shsh@cei.gov.cn

岑荣伟

博士,高级工程师,主要研究方向为网络安全、电子认证技术.

cenrw@cei.gov.cn

沈宇超

博士,高级工程师,主要研究方向为安全与电子认证技术.

shenyc@cei.gov.cn

国 强

硕士,工程师,主要研究方向为信息安全、电子认证技术.

guoqiang@cei.gov.cn

Application Technology of Electronic Authentication Based on USBKey in Domestic Operating System

Shen Shi, Cen Rongwei, Shen Yuchao, and Guo Qiang

(DepartmentofInformationandNetworkSecurity,StateInformationCenter,Beijing100045)

This paper researches on electronic authentication in cloud computing and analyzes the deficiencies of mainstream authentication methods. We propose a more accurate and secure authentication solution using behavior and active privileges recognition technology. This solution can implement behavior-based active privileges recognition and choose adaptively whether to use high-strength safety certification. It also prevents hacking effectively and reduces the threats on security Certification.

cloud computing; electronic authentication; large data; privileges recognition; access control

2016-05-29

电子政务云集成与应用国家工程实验室项目

TP309