便携计算机防盗提示器设计及无线认证策略

2016-11-21刘振吉周昱瑶吴家菊袁小兵

刘振吉 周昱瑶 吴家菊 袁小兵 平 超 秦 英

(中国工程物理研究院计算机应用研究所 四川绵阳 621900)

便携计算机防盗提示器设计及无线认证策略

刘振吉 周昱瑶 吴家菊 袁小兵 平 超 秦 英

(中国工程物理研究院计算机应用研究所 四川绵阳 621900)

(iwillbetter518@163.com)

存储有涉密信息的便携计算机一旦遗失或被盗就会造成不可估量的损失.为提高便携计算机的防丢防盗技术水平,提出了一种基于双向无线通信的主从式防丢防盗报警方案.为防止计算机信息的电磁泄漏,在设计计算机机箱时将报警系统从机与计算机等主板实现物理隔离.通过调节报警系统主从机无线通信模块的发射功率和接受灵敏度,可实现装有从机的便携式计算机产品脱离携带者预设控制距离范围时,主机能给出报警提示并控制从机也发出报警,便于定位.利用自定义协议增强主机与从机间无线认证,确保通信安全.经过对样机进行实验验证,该方案技术路线可行.

便携式计算机;方位信息;防盗;告警;无线认证协议

随着信息技术的进步,便携计算机在技术交流、外场试验等国防领域的应用也越来越普及.便携计算机给人们带来工作便利的同时也引入了巨大的安全隐患,特别是存储有涉密信息的便携计算机一旦遗失,对国家和个人都会带来重大损失,甚至会影响国家安全. 便携式计算机产品的安全等级明确划分为D级、C级、B级和A级4个安全等级,只有满足D级、C级、B级和A级要求的便携式计算机产品才能分别适用于不涉密、秘密级、机密级和绝密级军事应用.对涉密便携计算机提出了明确的防丢防盗功能要求,需提供基于声音或灯光或振动等提示的防丢防盗报警功能,如当便携式计算机产品脱离携带者预设控制距离范围时,给出产品丢失或被盗报警提示[1].当前国内主要计算机厂家提供的便携计算机尚无此功能.

要实现这一防盗报警功能,需要采用无线报警技术,但是便携式计算机产品不得安装蓝牙、红外、无线局域网等无线通信模块[1].为解决此问题,独立设计相关的无线防盗报警系统,便携计算机机箱采用分腔设计.防盗报警模块与计算机主体电路分处不同的机箱分腔,实现物理隔离,确保计算机相关电磁信号不会通过无线防盗报警模块泄露出去.提出了一种主从式结构的无线防盗报警方案,主机与从机间采用无线双向通信技术,可实现一主对多从模式.装有从机的便携计算机被盗或遗失时,主机会实时作出判断并告警,主机携带人员可遥控从机发出声或光等报警.这一技术实现了对便携计算机的防盗防遗失管理,可切实保障携带人员外出执行任务.

1 防盗报警技术现状

早期的无线防盗报警器主要利用无线电等技术实现,将无线电发射器接通电源开关后放置在物品内,物品携带人员将无线电接收报警器接通电源开关后带在衣服口袋内.当物品被盗或不慎遗失而远离主人一定距离时,由于报警器接收不到发射器发射的无线电信号,接收电路输出高电平,触发报警电路,发出报警声音[2].这种防盗报警器由于其通信方式的先天缺陷,抗干扰能力差,可靠性低,易产生虚警和漏警.

随着技术的进步,在移动通信发展的基础上,出现了采用GSM,CDMA等技术的无线防盗报警系统[3].由于需要依赖通信运营商的网络,产品造价高,不仅需要支付网络租用费用,而且受制于通信运营商的信号分布区域,在一些信号不通的场所就会失去作用.

随着短距离无线通信技术的发展,基于Zigbee、RFID及蓝牙等无线通信技术的无线防盗报警器也应运而生[4-5].这些无线防盗报警器当前主要应用在住宅、办公场所、仓库、汽车等防盗领域,也有少数用于计算机防盗的[6],但是仍然沿袭传统的单侧报警模式,也就是要么在保护标的侧报警,要么在看护人员侧报警.这种单侧报警通信往往是单向的,可靠性相对较低,防丢防盗效果不尽理想.

2 防丢防盗原理及创新点

基于无线双向通信技术的主从式结构的无线防盗报警系统,主要用于保障工作人员安全携带便携计算机外出工作,使选装了该无线防盗报警系统的计算机能满足GJB8116—2013《便携式计算机产品安全保密通用要求》相关防丢防盗要求.

2.1 工作原理

主从式结构的无线防盗报警系统工作原理如图1所示:

图1 主从式无线报警系统工作原理图

无线网络节点间的定位精度较差[7],基于两节点的无线网络定位也仅是判断距离远近.如图1中收发信号的示意线粗细所示,从机的发射功率大于主机,主机与从机的接收灵敏度相同.布防后,当主机和从机在距离r1范围内,主从机能够相互通信,从机以固定周期t向主机发送安全信号,主机会定期收到从机的安全报文,则证明从机在可控范围内.如果从机距离主机超出r1,则主机发出的信号从机接收不到,从机就无法回答主机,主从机间连接断开.当主机在周期T(T为t的n倍,n根据工程实际需求确定)内收不到从机的安全报文或发现连接断开,则认为从机被盗或遗失,启动报警.在距离大于r1且小于r2范围内,主机通过提高发射功率后重新与从机建立连接,该距离范围能有效报警.超出r2后,主从机之间通信彻底中断,主机仍在报警,但从机已经失控.

通过调节主从机通信模块的发射功率和接收灵敏度来实现对距离r1的识别和r2的控制.r1与r2的差值越大防盗报警效果越好.如图1所示,在主机和从机接收灵敏度相同的情况下,从机的发射功率设置为最大,主机的发射功率可调范围越大,则r1与r2的差值会越大.考虑r1的需求和降低成本,收发组件的调优需要结合实际防丢防盗需求来确定.

工作人员看到报警信号后,通过定位功能给从机发出指令.从机接收到指令后会给出声或光报警信号,工作人员可以据此寻找便携计算机.找到便携计算机后,可通过主机的销警功能让从机停止报警.

2.2 创新点

主从式无线报警系统中主机和从机都具有报警功能.主从机间双向通信采用自定义协议,并绑定主从机标识码.

报警系统从机工作状态分为布防态和非布防态.非布防态报警系统从机处于待机状态,等待接收主机指令,根据主机指令进入布防状态.此外就是实现简单的电源管理功能,检测到电源电量低于指定阈值后通过声光报警,提示更换电源或充电.

报警系统主机由使用便携计算机的工作人员随身携带,外观类似于一个小的空调遥控器.主机具有管理从机、布防、报警、定位和销警功能.

3 技术方案

3.1 整体方案

报警系统主机和从机都采用单片机加串口无线通信模块的硬件平台.主机单片机通过显示屏和按键实现人机交互,通过串口无线通信模块与从机交互,通过报警电路给出报警.从机单片机内部与电源管理模块交互,通过串口无线通信模块与主机交互,通过报警电路实现声光报警.

3.2 硬件设计

3.2.1 无线通信模块

主从式无线防盗报警系统的功能主要依赖无线通信模块来实现,选择无线通信模块时主要考虑以下技术指标:

1) 支持双向通信;

2) 工作频率为2.4 GHz;

3) 传输速率为1~10 Kbps;

4) 发射功率和接收灵敏度指标要满足在人流量较大的环境下传输距离达30 m以上;

5) 可分档设置发射功率或接收灵敏度;

6) 发射功率支持串口指令配置;

7) 支持发射功率数据查询;

8) 体积小,功耗低.

根据上述要求,选择工作在2.4 GHz的支持蓝牙协议V4.0的蓝牙通信模块.

3.2.2 主机设计

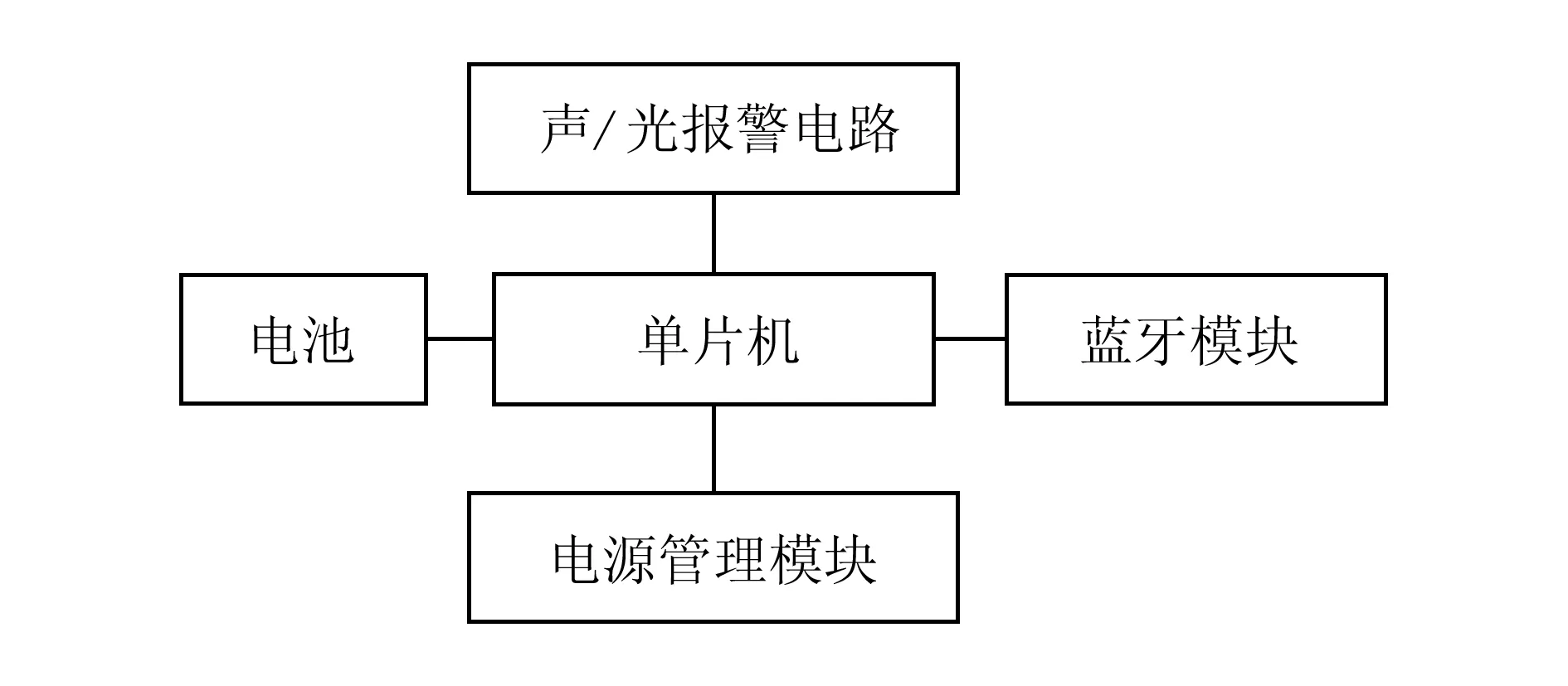

主机采用80C51单片机来实现显示和按键交互输入,通过串口来控制蓝牙通信模块与从机交互.主机的设计主要在于LCD显示屏选型适配、按键的设计和报警电路设计.具体组成框图如图2所示:

图2 主机结构框图

3.2.3 从机设计

图3 从机结构框图

3.2.4 电磁泄露防护设计

电磁泄漏是信息技术设备在运行过程中由于电磁发射而造成的信息失密问题.电磁泄漏可控的只有信源和信道[8].便携式计算机不得安装蓝牙、红外、无线局域网等无线通信模块[1],主要从信道上加强防护.防盗系统从机具有无线通信功能,必须与计算机主板等实现物理隔离.

便携计算机机箱采用分腔设计,安装有防盗系统从机的腔体与计算机主板的腔体要实现物理隔离,计算机主板腔体采用封闭式金属箱体,二者之间隔板通常采用金属板,确保计算机内部信号不会传至防盗系统从机.

防盗系统从机由于需要蓝牙通信,设计时将蓝牙通信模块置于机箱外侧,远离计算机主板腔体,尤其是天线部分远离金属部分.蓝牙通信模块的天线部分放置于单片机载板的外围,保证天线下方载板没有铺铜或走线,尽量将天线部分露出载板.

3.2.5 电源管理设计

基于保密和便于携带的考虑,主机和从机模块采用电池供电方式.主机的硬件结构包含单片机、蓝牙模块、显示屏、报警电路和电源模块,从机的硬件结构包含单片机、蓝牙模块、报警电路和电源模块.通常数据通信比数据处理消耗的能量要多得多,在整个硬件平台的低功耗设计中,数据通信单元的设计显得尤为重要[9].在各组件的选型及设计中采用低功耗优选原则.此外针对通信模块在程序中还要采用合理的休眠调度技术.

3.3 软件设计

3.3.1 主机设计

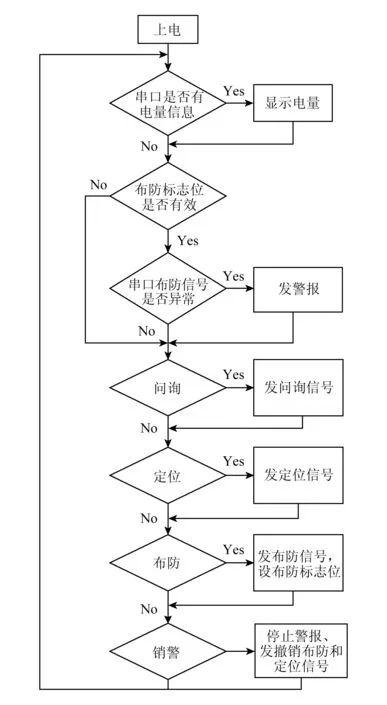

主机单片机程序流程图如图4所示:

图4 主机程序流程框图

3.3.2 从机设计

从机单片机程序流程图如图5所示.

图5 从机程序流程框图

3.3.3 软件参数设置

主机软件的主循环周期、从机软件的主循环周期、电量查询计数器阈值及电量余额阈值都需要根据实际用途进行设置.主要考虑因素是电源支持时间、报警距离r1及最大可控距离r2.

3.4 无线认证策略

主从机间通信采用工作频率为2.4 GHz的蓝牙4.0通信模块,该技术具有低功耗、低延迟、较长通信距离等特点.主从机间身份认证其实是设备认证,为确保安全,防止非法和无关用户窃听或利用,目前流行的方式有以下2种:一种是应用层加密,在应用层对身份信息使用特定的加密算法后再进行传输,对方则使用预先设定的密钥或加密信息进行解密处理;另一种是蓝牙链路加密,利用蓝牙现有的链路层加密机制完成身份信息的加密[10].在开放的环境中,如果存在多种蓝牙设备,主机会尝试与当前网络中的每一设备进行身份认证[11],只有连到从机时才真正建立连接.蓝牙设备通信认证可以单向进行,也可互相认证[12].为确保主从机通信的安全性,出现中断应能尽快重连,减少出现虚警.主从机间身份认证除了依赖蓝牙模块的链路层加密,在应用层也利用自定义协议进行加密,利用主从机编号和每次设置布防的时刻作为加密因子参与信息加密,增加破解难度.

4 实验验证

基于符合蓝牙协议V4.0的蓝牙通信技术本文开发出主从式无线防盗报警系统样机,主机和从机样机如图6所示:

图6 主机及从机实物图

图7 主机与从机连接测试结果图

通过分析发现样机测试结果r1和r2比较稳定,测距最大偏差不超过3 m,r测试误差变化较大,最大偏差不超5 m.主要原因是重建连接需要受认证时间影响,如果测试环境复杂,有较多蓝牙设备时认证时间可能变化更大.

5 结 论

主从式无线防盗报警系统采用了双向报警,利用自定义协议实现点对点无线认证,可靠性高,安全性强,抗干扰能力强,防盗效果好.在后续的研究中可以通过在从机侧增加控制电路与自毁硬盘相连,实现遥控硬盘数据销毁功能,确保在计算机失控后数据不会被非法获取.

[1]邹涛, 庞玲, 刘丽, 等. 便携式计算机产品安全保密通用要求[S]. 北京: 中国人民解放军总装备部, 2013

[2]肖景和. 实用报警电路300例[M]. 北京:中国电力出版社, 2005: 132-134

[3]周美丽, 李建新, 白宗文. 基于GSM多功能防盗报警系统的设计[J]. 现代电子技术, 2011, 34(23): 167-168

[4]傅珂, 方勇. 基于Zigbee技术的无线防盗系统的实现方案[J]. 遥测遥控, 2007, 28(1): 59-62

[5]傅顺, 王美玲. 基于短距离无线通信技术的新型安防系统[J]. 微型机与应用, 2010, 29(7): 34-36

[6]于媛媛, 伯恩. 基于蓝牙技术的电脑防盗系统设计 [J]. 价值工程, 2011, 30(24): 144-145

[7]马礼, 贺建沛, 马东超. 无线传感器网络节点定位方法[J]. 计算机工程与设计, 2014, 35(12): 4061-4067

[8]王利涛, 郁滨. 信息技术设备电磁泄漏建模与防护[J]. 计算机工程与设计, 2013, 34(1): 49-54

[9]程元, 鄢楚平, 雷昕, 等. 基于低功耗的无线传感器网络节点硬件设计方法研究[J]. 计算机工程与设计, 2008, 29(24): 6221-6223

[10]迟晓燕. 基于蓝牙的安全身份认证技术研究[J]. 信息安全与技术, 2011 (11): 11-13

[11]郁滨, 张顺. 蓝牙身份认证剖面建模与仿真实现[J]. 系统仿真学报, 2012, 24(11): 2362-2365

[12]郑武, 金纯, 苏开荣. 蓝牙认证算法及其VC++实现[J]. 微型机与应用, 2005, 24(9): 27-29

刘振吉

硕士,副研究员,主要研究方向为自动化测试系统的研究与应用.

iwillbetter518@163.com

周昱瑶

学士,助理工程师,主要研究方向为FPGA设计及测试.

zyy@caep.cn

吴家菊

硕士,高级工程师,主要研究方向为装备综合保障信息化.

wujj@caep.cn

袁小兵

学士,高级工程师,主要研究方向为单片机应用.

yxb@caep.cn

平 超

硕士,工程师, 主要研究方向为嵌入式系统软硬件设计.

ping_chao3@163.com

秦 英

工程硕士,工程师,主要研究方向为计算机应用.

qinying0722@163.com

Direction Meter Against Theft for Laptop Computer and Wireless Authentication Policy

Liu Zhenji, Zhou Yuyao, Wu Jiaju, Yuan Xiaobing, Ping Chao, and Qin Ying

(InstituteofComputerApplication,ChinaAcademyofEngineeringPhysics,Mianyang,Sichuan621900)

Once the laptop computer with classified information got lost or was stolen, it would lead to inestimable loss. Aiming at improving the burglarproof technology of military laptop information, this paper introduced a burglarproof alarm scheme used in master-slave computer system, which is based on bidirectional wireless communication technology. It designed physical isolation between slave devices and computer main-board of alarming system in computer case for protecting information from electromagnetism leakage. By adjusting transmit power and receiver sensitivity of wireless communication module in master-slave computer of alarm system, it is possible to make master give a warning signal and control the slave to response, when the distance of device taker and military laptop which equipped with alarm system is larger than the threshold. Enhance the wireless authentication and insure the communications security between master and slave by using custom protocol communication. According to the test verification of prototype, the feasibility of this method was proved.

portable computer; direction information; anti-theft; alarm; wireless authentication protocol

2016-05-29

计算机应用研究所所长基金项目(SJ2016B01)

TP309