国产龙芯处理器在安全互联设备中的应用

2016-11-15马先明

马先明

(1. 深圳研祥智能科技股份有限公司,广东 深圳 518057;2.国家特种计算机工程技术研究中心,广东 深圳,518057)

国产龙芯处理器在安全互联设备中的应用

马先明1,2

(1. 深圳研祥智能科技股份有限公司,广东 深圳 518057;2.国家特种计算机工程技术研究中心,广东 深圳,518057)

本文提出基于龙芯2H处理器的安全互联设备,针对传统工业控制系统中存在信息安全而采取恶意代码检测、可信行为检测和可信数据检测等技术,提高工业控制系统的安全性,满足工业生产场合的应用。

国产处理器龙芯;安全互联设备;信息安全

0 引言

工业控制系统(Industry Control System,ICS)[1]应用中基于IP协议设备的广泛使用,一方面降低了系统开发、运维、升级和联网成本,极大地推动了工业生产;但另一方面也因过多采用通用计算机和网络技术,所面临的信息安全问题日益增多,遭受网络攻击破坏的门槛逐步降低。

图1所示为传统工业控制系统架构。工业控制层(Distributed Numerical Control(DNC)数控网络系统)负责通过组态设计,完成数据采集、数模转换、设备控制和生产制造。

制造执行层和工业控制层(DNC数控网络系统)之间经常仅通过防火墙进行简单的边界隔离和访问控制,工业控制层管理终端的安全防护技术措施十分薄弱,制造执行层和工业控制层之间可以通过各种端口、协议进行访问和通信,病毒、木马、恶意代码、黑客等攻击行为很容易利用这些安全弱点,在终端上发生、发起,并通过网络感染或破坏工业控制层系统。

由于工业控制层系统中存在多种类型的数控机床、多种通信接口、多种通用或专用操作系统,工业控制层与制造执行层之间存在不同类型的信息交互。信息交互的安全性难以检测,无论是工业级防火墙和网络隔离网关,对DNC数控网络系统中面临的木马、病毒、网络攻击等可能造成信息泄露和控制指令被篡改等安全风险和威胁均无能为力。

工业控制层中的数控设备操作系统大都采用专用操作系统,包括FANUC系统(法兰克)、SIEMENS(西门子)、Fidia(菲迪亚)等,仅少数数控设备采用Windows NT、Windows XP等通用操作系统,绝大部分数控加工设备后台均无windows操作系统。同时由于这些专用操作系统的底层代码不开放,对其功能了解不全。工业控制层中生产设备的行为是专有的特定行为,且不同的生产设备的行为不同,要想科学的分析和评价工业控制层系统生产设备的行为,且实现对生产设备安全审计的难度很大。和Windows、Linux等通用的操作系统的恶意代码检测与剥离技术相比,针对FANUC、SIEMENS、Fidia等数控设备专用操作系统的安全轮廓分析、漏洞分析技术、恶意代码检测还处于初步阶段,传统的病毒查杀系统和恶意代码查杀工具无法检测针对数控设备专用操作系统的恶意行为。

传统的防火墙并不能有效检测针对数控设备的恶意行为,因为工业防火墙是通用的计算机设备,而工业控制层中的数控设备是专用设备,并非通用的计算机设备,针对数控设备的恶意代码只对数控设备有效,产生恶意行为,而对通用计算机设备不会有任何影响。因此工业防火墙无法检测到针对数控设备的恶意代码。

因此有必要在工业控制层中设计一种安全互联设备来提高工业生产的安全性。

图1 传统工业控制系统架构Fig.1 Traditional industrial control system block diagram

图2 加入安全互联设备后工业控制系统架构Fig.2 Industrial control system block diagram after the introduction of security equipment

1 总体设计

龙芯2H是国产处理器[2]龙芯2系列的后继产品,其目标是为安全适用计算机提供单片解决方案。龙芯2H 采用65nm 工艺实现,主频达1GHz 以上,功耗小于 6 瓦,高性能功耗比。片内集成定点处理器、浮点处理器、流媒体处理和图形图像处理功能,以及南桥、北桥等配套芯片组功能。

国产龙芯2H处理器作为我国自主可控的处理器,保证了处理器的安全性,避免了关键芯片级的各种漏洞和后门。采用国产龙芯2H处理器作为安全互联设备的硬件平台,能够确保硬件设计上的安全性,防止因核心部件(处理器)的不可控产生的安全性影响。

图2所示为加入安全互联设备后的工业控制系统架构。基于国产龙芯2H处理器设计的安全互联设备将接收经过工业防火墙传递过来的生产数据并检测专门针对数控设备的恶意代码,安全互联设备所检测的恶意代码会对数控设备的生产进行非法操作,这些恶意代码不会对通用计算机产生任何异常影响,因此传统的工业防火墙无法检测到这些专门针对数控设备的恶意代码,需要引入基于国产龙芯2H处理器设计的安全互联设备进行恶意代码的检测与处理。

2 硬件设计

国产龙芯2H处理器具有如下关键特性:

(1)集成一个GS464 四发射龙芯处理器核

(2)集成1 个64位DDR2/3控制器

(3)集成PCIE gen2 控制器,支持1x4 和4x1

(4)集成2 个10M/100M/1000M 自适应GMAC

(5)集成2 个SATA2

基于国产龙芯2H处理器设计的安全互联设备对产品设计提出了高速、可靠、智能等要求。安全互联设备的核心处理器除了具有较高的性能外,还需要实时性、稳定性高的操作系统[3],此外还需要具有64位高性能处理器在算法实现上的保证。在高性能通用处理器中,国产龙芯2H处理器已达到比较高的处理性能和满足多任务处理要求。

龙芯2H处理器集成度高,提供丰富的功能接口、性能高、功耗低、且完全自主可控[4],满足安全互联设备的配置需求,其优越的单芯片解决方案代替传统的处理器加南北桥设计方案,将大大简化硬件电路的设计,避免逻辑电路设计的复杂性与技术难点,减轻了电磁抗干扰设计的难度,开发周期将大大缩短,加速我司安全互联设备产品上市的时间。基于龙芯2H处理器的安全互联设备如图3所示。

3 软件设计

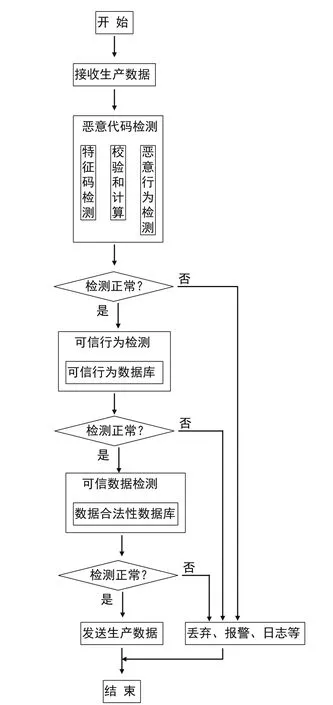

图4所示为安全互联设备的软件处理流程。基于龙芯2H处理器的安全互联设备接收到需要数控设备进行生产的生产数据后进行恶意代码检测、可信行为检测和可信数据检测,只有所有检测正常后才能将生产数据发送给工业控制层中的数控设备进行生产,否则将对所检测的生产数据进行丢弃、报警等处理,拒绝向数控设备传送含恶意代码的生产数据[5]。

基于龙芯2H处理器的安全互联设备接收来自工业防火墙的生产数据后需要进行恶意代码检测。恶意代码检测功能主要是防止制造执行层网络中的恶意代码侵入到工业控制层网络。

图3 基于龙芯2H处理器的安全互联设备Fig.3 Security equipment based on Loongson-2H

图4 安全互联设备软件处理流程Fig.4 Diagram of the software process about security equipment

恶意代码检测可以采用特征码检测、校验和计算以及恶意行为检测技术来实现。

特征码检测是当今应用得最多也最广的检测方式,通过大量分析曾经对数控设备产生恶意行为的受感染文件,总结出针对数控设备的恶意代码特征,获取所得恶意代码的特征码。基于龙芯2H处理器的安全互联设备对生产数据以字节为单位进行扫描,比较生产数据是否和恶意代码的特征码相符。如果检测结果与恶意代码特征码相符则恶意代码检测异常,说明所检测的生产数据含有对数控设备危险的恶意代码;如果检测结果与恶意代码特征码不相符则恶意代码检测结果正常,说明所检测的生产数据不含对数控设备有危险的恶意代码。

校验和计算是生产数据在制造执行层产生前根据生产数据的信息,包括文件名称、大小、时间、日期及内容进行校验和计算,将校验和值写入文件中或写入其他文件中保存。保存校验和值的文件随同生产数据一起发送到安全互联设备,安全互联设备重新根据文件现有信息计算出校验和值与原来保存在文件中的校验和值进行比较,看结果是否一致。如果校验和值经比较是不一致的,那么说明生产数据已含恶意代码,是不能将该生产数据发送给数控设备进行生产的,说明恶意代码检测结果异常;如果校验和值经比较是一致的,那么说明生产数据正常,不含恶意代码,是可以将该生产数据用于数控设备进行生产的,说明恶意代码检测结果正常。

恶意行为检测是一种利用恶意代码的特有行为特征来检测恶意代码的方法,一般而言,恶意代码的一些行为是恶意代码的共同行为,而且比较特殊。在正常的生产数据中,这些行为比较罕见,也是不可能出现在正常的生产数据中。通过大量分析曾经对数控设备产生恶意行为的受感染文件,总结恶意代码的恶意行为特征,形成恶意行为特征码。生产数据的恶意行为包括盗用截流系统中断、修改内存总量和内存控制块、对可执行文件做写入操作等。安全互联设备检测生产数据的行为,如果发现了恶意行为特征码,那么说明恶意代码检测结果异常;如果没有发现恶意行为特征码,那么说明恶意代码检测结果正常。

恶意代码检测异常时,说明所检测的生产数据含有恶意代码,是不能用于数控设备进行生产的,所检测的生产数据需要丢弃、报警并写入日志信息等。如果恶意代码检测正常时,说明所检测的生产数据不含恶意代码,需要进行可信行为检测。

可信行为检测是通过大量分析对数控设备而言是有效且正确的生产数据的文件,分析了解工业控制系统的业务逻辑和操作规程,总结出针对数控设备的可信行为代码特征,获取所得可信行为检测的特征码,并建立可信行为数据库,数控设备的可信行为包括旋转、向上移动、向下移动、向左移动、向右移动等行为。可信行为数据库里存放的都是数控设备正确行为操作的特征码,只有可信行为数据库里存放的行为操作特征码才是正确的行为,否则将视为不正确的行为,这样可以提高发现工业控制系统未知攻击威胁的可能性。安全互联设备对生产数据以字节为单位进行扫描,比较生产数据是否和可信行为数据库里存放的可信行为特征码相符。如果检测结果与可信行为特征码不相符,则表示可信行为检测异常,说明所检测的生产数据含有对数控设备危险的恶意代码,所检测的生产数据需要丢弃、报警并写入日志信息等;如果检测结果与可信行为特征码相符,则表示可信行为检测结果正常,说明所检测的生产数据不含对数控设备有危险的恶意代码,所检测的生产数据是符合数控设备可信行为操作的正确数据。

接着需要进行可信数据检测,可信数据检测是对大量生产数据里可信行为的合法操作范围进行分析总结,并建立数据合法性数据库,数控设备的可信数据包括旋转的最小角度和最大角度、向上移动的最小距离和最大距离、向下移动的最小距离和最大距离、向左移动的最小距离和最大距离、向右移动的最小距离和最大距离等数据。安全互联设备对生产数据的可信行为数据进行扫描检测,比较生产数据的可信行为数据是否具有合法性,即是否处于数据合法性数据库里所规定可信行为的最小值和最大值之间。如果可信数据检测正常,说明所检测的生产数据不含对数控设备有危险的恶意代码,所检测的生产数据符合数控设备生产要求。如果可信数据检测异常,说明所检测生产数据里包含超出可信行为的正常操作的不合法数据,所检测的生产数据需要丢弃、报警并写入日志信息等。

如果所检测的生产数据能正常通过安全互联设备检测,那么说明该生产数据不含对数控设备有影响的恶意代码,该数据可以经安全互联设备发送给工业控制层进行安全生产。

4 结束语

本文提出基于龙芯2H处理器的安全互联设备,针对可能存在对数控设备的恶意代码和恶意行为而采取恶意代码检测、可信行为检测和可信数据检测等技术,进而提高工业控制系统的安全性。

[1] 张帅. 工业控制系统安全管理体系研究[C]. 全国计算机安全学术交流会. 2012.01:20-22.

S Zhang,Industrial Control System Security Management Research. Chinese Computer Academic Communication. 2012.01:20-22.

[2] 龙芯2H处理器数据手册[OL]. 2011-10. Loongson 2H Data Sheet[OL]. 2011-10.

[3] Frank van Gilluwe. PC技术内幕[M]. 北京:北京电力出版社,2001:123-139. Frank van Gilluwe. PC Technology[M]. Beijing:Beijing Electric Power Press,2001:123-139.

[4] 孙琼. 嵌入式Linux应用程序开发详解[M]. 北京:人民邮电出版社,2007:133-156.

Q Sun. Embedded Linux Application Development [M]. Beijing:People’s Posts and Telecommunications Press,2007:133-156.

[5] 邵丽萍. 计算机安全技术[M]. 北京:清华大学出版社,2012.

P L Shao. Computer Security Technology [M]. Beijing:Tsinghua University Press,2012.

[6] 宋强,宋建国,孙梦娟. 基于 MCU 和 FPGA 双处理器的超音频感应加热电源设计[J]. 新型工业化,2015 (4):48-54.

Q Song,Jiangguo S. the design of Audio-frequency Induction Heating Power Supply System of Dual Microprocessor Based on MCU and FPGA.[J] New Industrialization Straregy,2015 (4):48-54.

Homebred Loongson Processor Application in Security Equipment

MA Xian-ming1,2

(1. EVOC Intelligent Technology Co., Ltd, Guangdong Shenzhen 518057, China; (2.National Special Computer Engineering Technology Research Center, Shenzhen, Guangdong 518057, China)

This paper presents a security equipment based on homebred Loongson-2H processor. In this paper, it describes a method to solve the traditional information security problems in the industrial control system by malicious code detection,trusted behavior detection and reliable data detection. This method improves the safety of industrial control system and is suitable for industrial production.

Homebred loongson processor; Security equipment; Information security

10.19335/j.cnki.2095-6649.2016.09.014

MA Xian-ming. Homebred Loongson Processor Application in Security Equipment[J]. The Journal of New Industrialization, 2016, 6(9): 82-86.

马先明.国产龙芯处理器在安全互联设备中的应用[J]. 新型工业化,2016,6(9):82-86.

马先明(1981-),男,硕士研究生,工程师,研究方向:自动化控制