可入侵检测的移动Ad Hoc网络安全综合评价

2016-10-22黄雁邓元望王志强陈韬

黄雁,邓元望,王志强,陈韬

可入侵检测的移动Ad Hoc网络安全综合评价

黄雁1, 2,邓元望1,王志强3,陈韬1

(1. 湖南大学机械与运载工程学院,湖南长沙,410082;2. 湖南现代物流职业技术学院,湖南长沙,410131;3. 湖南科技大学信息和电气工程学院,湖南湘潭,411201)

为提高移动Ad Hoc网络安全性能,将混沌免疫聚类算法嵌入移动Ad Hoc网络,设计具有入侵检测功能的移动Ad Hoc网络,并据此构建移动Ad Hoc网络安全评价指标体系。采用模糊理论改进指标权重判断矩阵建立模糊权重确定方法,同时采用将模糊理论和层次分析法相结合的方法建立可入侵检测的移动Ad Hoc网络安全综合评价模型。研究结果表明:移动Ad Hoc网络安全评价实例结果与入侵检测仿真分析结果一致,可入侵检测的移动Ad Hoc网络安全性能较好,说明移动Ad Hoc网络安全性能综合评价方法是一种有效的评价方法。

移动Ad Hoc网络;网络安全;模糊理论;层次分析方法;入侵检测

移动Ad Hoc网络(mobile Ad Hoc networks, MANETs)[1−2]作为一种新型的移动多跳无线网络,最初应用于军事领域,如战场上坦克之间和海面上舰艇之间的组网,但是由于其具有建网方式灵活、配置快捷方便、构造成本较低等优势,逐渐运用于商业和民用环境之中,如会议数据交换、紧急援救、偏远地区等一些需要临时组网的应用中[3−4]。由于移动Ad Hoc网络中节点可任意移动,当网络处于敌对环境时,节点可能被截获而泄露密钥,攻击方节点可持密钥冒充合法节点加入网络进行攻击。与传统的无线网络和固定有线网络相比,移动Ad Hoc网络安全性更差,更容易遭受各种安全的威胁,如窃听、伪造身份、重放、篡改报文和拒绝服务等。因此,移动Ad Hoc网络更需要安全保障。为保障移动Ad Hoc网络的安全,至今已提出密钥分配与认证[5−7]、路由安全算法[8−11]等安全方案,但这些方案并不能有效检测及清除入侵者。而移动Ad Hoc网络入侵检测算法研究[12−14]为具有检测和清除入侵者功能的移动Ad Hoc网络的安全设计提供了很好的手段。目前,如何采用有效的异常检测算法以及评价方法[15−18]对具有检测和清除入侵者功能的移动Ad Hoc网络的安全性能进行评价亟待解决。考虑到混沌优化算法具有全局空间搜索的遍历性特性和免疫聚类算法所具有全局搜索过程中的计算效率高、聚类能力强和并行性好等优点,融合该2种算法的混沌免疫聚类算法则综合了混沌优化算法和免疫聚类算法的优点,具有收敛速度快,搜索能力强的特点,为此,本文作者将混沌免疫聚类算法作为异常检测算法嵌入移动Ad Hoc网络,设计具有入侵检测功能的移动Ad Hoc网络,并据此构建移动Ad Hoc网络安全评价指标体系,采用变权重模糊层次综合评价方法对其安全性能进行评估。

1 可入侵检测的移动Ad Hoc网络

1.1 可入侵检测的移动Ad Hoc网络结构

可入侵检测的移动Ad Hoc网络示意图如图1所示。为提高移动Ad Hoc网络的安全性,在移动Ad Hoc网络每个节点都配置1个自治的IDS Agent,以完成入侵检测和响应,从而可将移动Ad Hoc网络所受入侵攻击限制在较小范围内。独立运行的任何IDS Agent可监控所在节点的行为(包括用户行为、入侵行为和网络通信活动等),并根据对移动Ad Hoc网络的监控结果进行入侵检测。而任何独立的节点可将入侵检测的结果报告给相邻的各节点,由相邻节点完成异常预警的关联和聚合。相邻节点也可以相互协作,完成移动Ad Hoc网络跨节点的入侵检测。

图1 可入侵检测的移动Ad Hoc网络

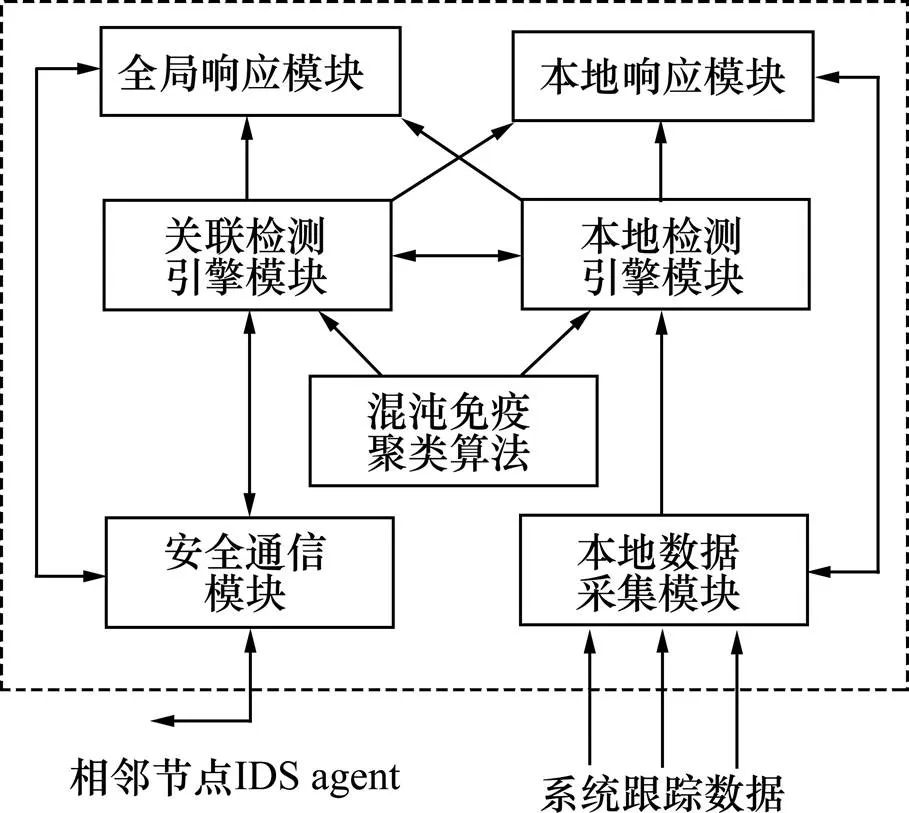

1.2 可入侵检测的IDS Agent模型

移动Ad Hoc网络的IDS Agent模型如图 2所示。具有入侵检测功能的移动Ad Hoc网络的IDS Agent模型非常复杂,一般包括本地数据采集模块、本地检测引擎、关联检测引擎、混沌免疫聚类算法、本地响应模块、全局响应模块和安全通信模块共7个模块。

图2 移动Ad Hoc网络的IDS Agent模型

1)本地数据采集模块。移动Ad Hoc网络的IDS Agent包含1个本地数据采集模块,所采集的数据信息主要包括网络数据和日志数据。本地数据采集模块采集并处理移动Ad Hoc网络所处环境中各种信息源的跟踪数据,并将输出结果作为本地检测引擎模块的输入。本地数据采集模块主要包括数据过滤子层(其功能是选择与入侵检测相关的用户和系统行为信息,如从日志记录中选择与路由变化相关的信息)和数据预处理子层(其功能是通过格式转换或统计计算将过滤后的数据转变为入侵检测引擎模块可用的信息)。

2) 本地检测引擎模块。本地检测引擎模块分析来自于移动Ad Hoc网络中的本地数据采集模块所传输的异常行为信息,它既可分析移动Ad Hoc网络误用检测,也可入侵检测移动Ad Hoc网络。

3) 关联检测引擎模块。关联检测引擎模块可实现移动Ad Hoc网络各相邻节点间传播入侵检测状态信息的入侵检测。显然,任何节点都可独立地决定移动Ad Hoc网络是否处于被攻击的状态并启动入侵响应策略。若某节点检测到某种异常入侵,并允许更广范围的调查,则该节点就可以启动关联全局入侵检测 程序。

4) 混沌免疫聚类算法。采用混沌免疫聚类算法作为异常检测算法对MANETs的AODV协议(Ad Hoc on demand distance vector routing, AODV)的黑洞攻击、拒绝服务攻击、重放攻击和虫洞攻击等样本数据进行聚类分析,可较好地实现对MANETs的AODV协议的攻击量化分析。

5) 本地响应模块。本地响应模块的功能因移动Ad Hoc网络中入侵攻击类型、网络协议类型、应用场合以及入侵攻击证据的可信度不同而不同:识别出被俘节点,并将该节点排除在移动Ad Hoc网络外;在IDS的界面上给出告警指示。

6) 全局响应模块。全局响应模块负责调整移动Ad Hoc网络中相邻节点之间的行为,若发生入侵攻击,则发送“重新鉴定”的请求提示给移动Ad Hoc网络中其他节点,并对移动Ad Hoc网络采取相应的补救措施。

7) 安全通信模块。安全通信模块在移动Ad Hoc网络中各个IDS Agent之间提供可靠的通信通道。通过各个ID Agent之间的商议,只有那些响应了“重新鉴定”的移动Ad Hoc网络节点之间的通信才被认定为合法的通信。

1.3 混沌免疫聚类算法

混沌免疫聚类算法终止条件为:迭代次数超过设定的最大进化代数或者相邻2代免疫网络细胞的距离均值和网络规模不再变化或者变化足够小。混沌免疫聚类算法的具体步骤如下。

Step 1输入个抗原{g},进行标准化处理。选择式(1)作为产生(0, 1)间的个混沌变量作为初始化抗体{b}。

Step 2对个抗原gj和个抗原bi操作如下。

Step 2.1分别计算第个抗体bi与抗原g的亲和力α。

Step 2.2选择亲和力最高的个抗体作为网络细胞。

Step 2.3对个被选择的网络细胞进行克隆操作。亲和力越高的网络细胞,克隆数d越多。

Step 2.4对克隆后的细胞应用方程=−(−)进行变异操作(其中,为克隆抗体细胞,为克隆抗原细胞,为变异率)。

Step 2.5重新计算变异操作后的亲和力。

Step 2.6选择其中亲和力最高的,作为部分记忆细胞数据集p。

Step 2.7计算第个抗体bi与第个抗体bj的相似度S,淘汰部分记忆细胞数据集p中相似度大于域值max的个体。

Step 3合并p到已经得到的记忆数据集s中。

Step 4淘汰记忆数据集s中相似度大于max的个体。

Step 5选择式(1)作为产生个(0, 1)间的个体,替换亲和力低的个体,与上次免疫计算得到的记忆数据集s作为下一代免疫计算的抗体,并返回Step 2,直到达到网络收敛为止。

2 移动Ad Hoc网络安全综合评价模型的建立

2.1 移动Ad Hoc网络安全评价指标体系

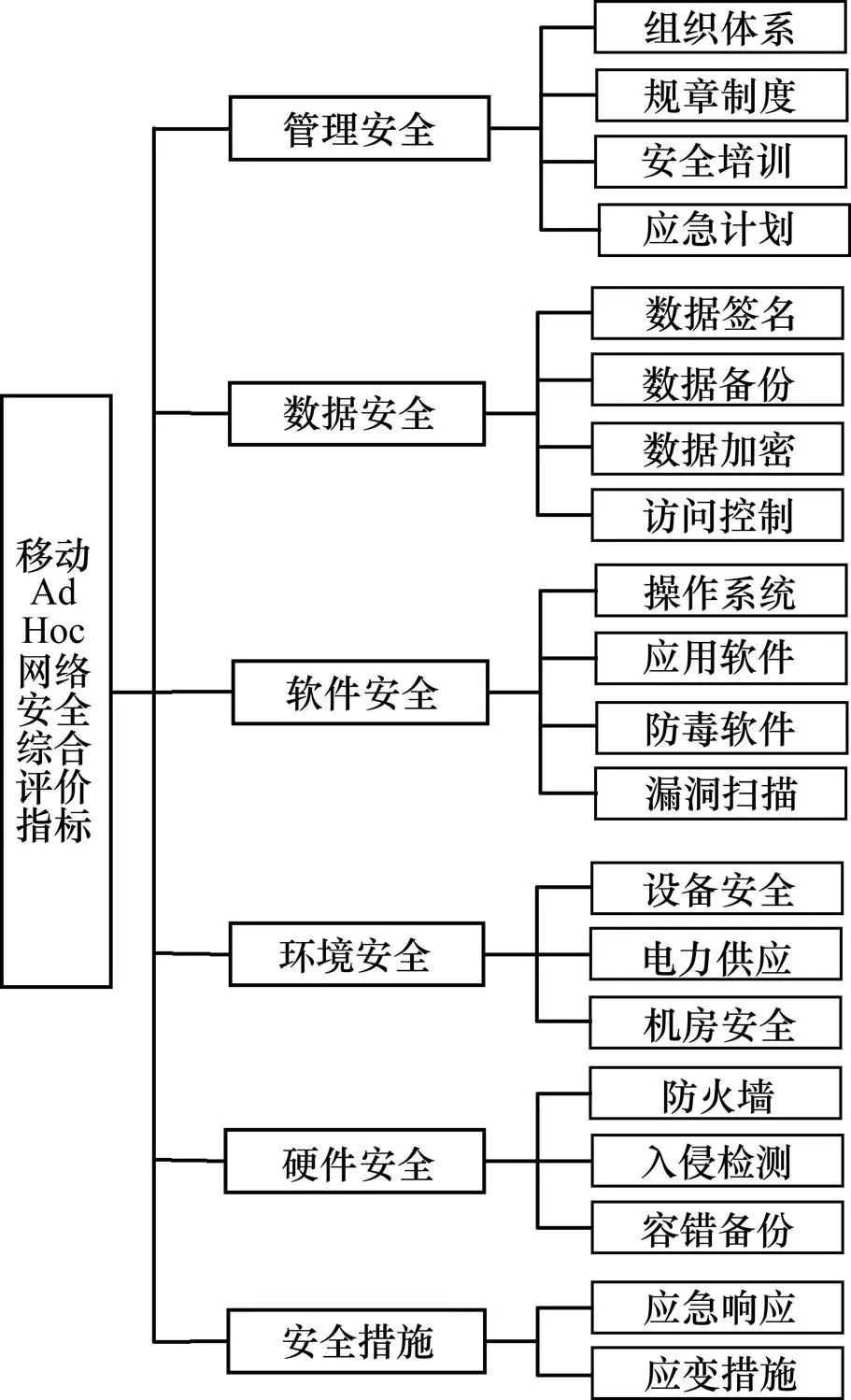

移动Ad Hoc网络安全评价的目的是确保信息的完整性、可控性、保密性、可用性和信息行为的不可否认性,因此,建立有效的移动Ad Hoc网络安全评价指标体系是对移动Ad Hoc网络进行有效评价的必要条件。图3所示移动Ad Hoc网络安全评价体系分为目标层、一级指标层u和二级指标层u,其中一级指标层由管理安全1、数据安全2、软件安全3、环境安全4、硬件安全5和安全措施6共6个子目标组成,而二级目标包括20个因素u。

图3 移动Ad Hoc网络安全评价指标体系

2.2 移动Ad Hoc网络安全指标权重构建

在传统的评价模型中,一般通过专家咨询的方法用1~9之间的整数表示同层指标A与A两两因素之间的相对重要性程度。尽管该方法在一定程度上能很好地表征两两因素之间的关系,但该方法将定性判断直接转变为定量分析,未体现人类大脑判断上的模糊性。为此,利用模糊理论构建移动Ad Hoc网络安全指标权重的模糊判断矩阵,突出体现专家评判过程中的不确定性(模糊性)。

2.2.1 模糊判断矩阵的构造

模糊判断矩阵的优势在于对于每一个指标的评判结果都有1个模糊评判区间:e=u−l(其中,u为评判结果的最大值,l为评判结果的最小值)。该评判区间反映专家评判结果的可信度,e越小,则判可信度越高。

移动Ad Hoc网络安全指标权重模糊评断矩阵中的元素w可定义为

w=[l,m,u] (4)

式中:≤m≤u;为模糊评断结果的中值。

当有位专家进行评断时,评断矩阵中各指标的下限、中值和上限可分别表示为:

l=min(w) (5)

u=max(w) (6)

式中:为第个专家对A与A相对重要程度的判断。根据移动Ad Hoc网络安全专家组进行模糊评价,构建移动Ad Hoc网络安全指标权重模糊判断矩阵。

2.2.2 去模糊化处理

模糊判断矩阵是专家针对评判指标重要程度的模糊判断,不能直接用于对评判系统进行定量分析,因而,要将模糊判断矩阵转化为非模糊判断矩阵(去模糊化),使其能在评判系统中直接运用。为此,采用以下4式进行去模糊化处理。

式中:为决策者的偏好系数,0≤≤1,反映判断的不确定性,越小,则反映不确定性越大;为决策者的风险容忍度,0≤≤1,越小,则表明决策者越乐观;为决策者的偏好系数为时对A与A两因素相对重要程度的判断;为决策者的偏好系数为时评判结果的最大值;为的转置矩阵;为决策者的偏好系数为时评判结果的最小值。

经去模糊化后可得到移动Ad Hoc网络安全指标权重模糊评断矩阵()。

2.2.3 权重计算

根据去模糊化后的移动Ad Hoc网络安全指标权重模糊评断矩阵()计算其最大特征值max和特征向量,对其进行归一化处理得到同层次相应元素对上一层次某指标的相对重要性的权重。

由于专家对各个指标的重要性判断存在差异,为确保评价中思维判断的一致性,需要对判断()进行一致性检验。判断矩阵的一致性指标(I)和一致性比率(R)分别由以下公式确定:

I=(max−)/(−1) (13)

R=I/I(14)

式中:为判断矩阵阶数;I为平均随机一致性指标,其值可以通过查阅平均随机一致性指标表得到。当R<0.10时,判断矩阵具有满意的一致性,专家判断结果可以接受;反之,则认为专家判断结果一致性较差,需要重新进行新一轮判断,构建新的判断矩阵,直到R<0.10时才停止。

2.3 模糊层次评价方法

模糊评价方法可将一些边界不清、不易量化的因素定量化,经模糊转化后对其进行评价。层次分析可将评判因素按相关属性从高层向低层逐级分解细化,使其形成多层次的隶属关系,将复杂的决策问题分解构建成若干个简单的决策系统。模糊层次综合评价就是将二者有机结合在一起,其基本思想是用层次分析法确定各级指标对目标的影响权重,以分层的形式确定各层对上层模糊聚类因子的权重,采用合成法确定低层对高层的权重,从最低层向高层逐层进行单层次综合评判,最后完成对评价对象的综合评判。

移动Ad Hoc网络安全模糊层次评价模型涉及3个基本要素,即评价指标体系、评语等级和模糊矩阵。基于移动Ad Hoc网络安全指标体系通过构造等级模糊子集把反映移动Ad Hoc网络安全评价对象的模糊指标量化,然后利用模糊变换原理对移动Ad Hoc网络安全各指标进行评价。

2.3.1 评语等级论域的建立

评语等级论域为对评价对象的评价结果的等级集合,每个评语等级可对应1个模糊子集,评语等级论域中模糊子集个数一般根据评价指标体系的不同取3~7的整数。

={1,2,…,v} (15)

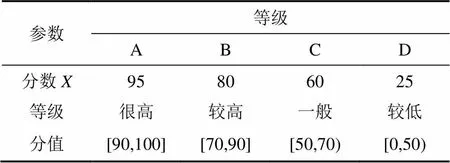

将移动Ad Hoc网络安全等级分为A,B,C和D共4个等级,分别对应移动Ad Hoc网络安全级别为很高、较高、一般和较低,将安全级别总分设为100分,则安全等级对应安全分值和安全级别如表1所示。

表1 移动Ad Hoc网络安全等级

2.3.2 移动Ad Hoc网络安全模糊评价矩阵的构建

移动Ad Hoc网络安全评价指标体系的第1层评价指标集为{1,2,3,4,5,6},第2层评价指标集为u={u1,u2,…,u}。基于第2层评价指标中各个因素对评语集的隶属度r(x),得到单层单因素模糊矩阵[(x)1(x)2…,(x)](表示u中第个因素的评价结果),构建移动Ad Hoc网络安全单层模糊评价矩阵:

式中:r(x)为u中第1层项指标的第个因素对评语集中v的隶属度。

2.3.3 隶属度确定

模糊评价关系矩阵的构建关键在于选择适合的隶属函数,并计算移动Ad Hoc网络安全各指标因素相对评语集的隶属度,即确定影响移动Ad Hoc网络安全第2层指标的各因素对应评语集的隶属度。以降半与升半的隶属度函数为例进行说明(见图4),计算公式如下:

式中:x为第个质量指标的测度;x0,x1,x2,x3,x4和x5为第个质量指标的界限值。

第个质量指标的测度x和第个质量指标的界限值x0,x1,x2,x3,x4和x5的取值根据各质量评价指标的特点和性质确定。对于越大越好的指标,从大到小排列顺序;对于越小越好的指标,排列顺序从小到大;对于定量参数,可直接取它的实际值。对于非定量参数,可采取打分衡量的形式确定。

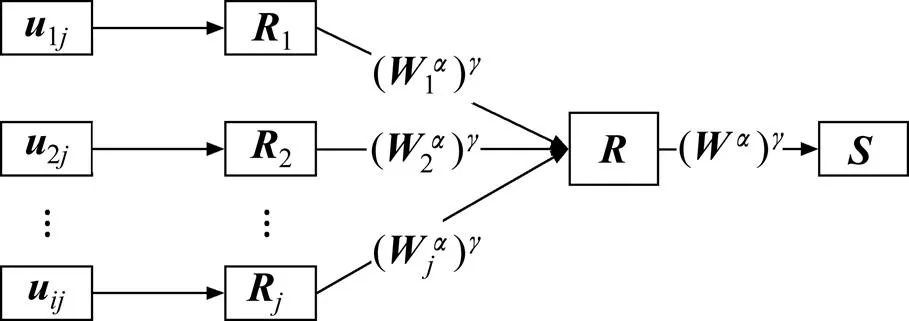

2.3.4 综合评价

采用去模糊化后的移动Ad Hoc网络安全指标权重模糊评断矩阵()和模糊评价矩阵R评价移动Ad Hoc网络安全的等级。首先需要对第2层指标进行评价,再根据第2层评价结果对整个移动Ad Hoc网络安全评价指标进行综合评价,其移动Ad Hoc网络安全综合评价模型如图5所示。

图5 移动Ad Hoc网络安全综合评价模型

先对移动Ad Hoc网络安全指标u的下属各因素u进行模糊权重判断得到权重向量,再根据模糊隶属函数得到下属各因素的模糊评价矩阵,从而可以获得该指标的模糊评价矩阵。

[1·1,2·2, …,·] (21)

根据移动Ad Hoc网络安全指标u的模糊评价矩阵和权重向量可对移动Ad Hoc网络安全的等级进行评价,求得某方案的安全等级在评语论域中的隶属情况,并基于此对该方案的安全等级进行判定。

=·=[1,2,3,4] (22)

移动Ad Hoc网络安全评估值可表示为

=T(23)

式中:为评价集中对应的分数向量。评分表如表1所示。

2.4 实例评价

依据建立的移动Ad Hoc网络安全评价模型对某移动Ad Hoc网络进行安全评估。基于建立的移动Ad Hoc网络安全安全指标体系,利用式(8)中网络安全领域内专家的赋值构建模糊判断矩阵,并计算各指标的权重。表2所示为管理安全指标下属因素的权重模糊判断矩阵。

表2 管理安全指标的模糊判断矩阵

根据式(9)~(12)可以得到上述模糊判断矩阵的去模糊化判断矩阵,并通过计算得到各因素的权重,如表3所示。

表3 去模糊化后判断矩阵及权重

移动Ad Hoc网络安全评价指标体系中的二级指标既有能定量评价的指标,也有只能定性分析的指标,因此,需要采用专家打分和模糊隶属度函数相结合的方法来计算其隶属度,即首先确定评价指标的界限值,然后根据二级指标的状态打分法,通过模糊隶属度函数计算其隶属度。管理安全指标1的模糊评价矩阵1为

根据管理安全指标1的模糊评价矩阵1以及权重向量1可以得到管理安全指标的模糊评价向量。基于同样的方法可以计算其他一级指标的模糊评价向量,从而得到移动Ad Hoc网络安全总的模糊评价矩阵。

此外,利用网络安全领域内专家的赋值构建模糊判断矩阵,并计算移动Ad Hoc网络安全总指标的权重向量,从而可以得到移动Ad Hoc网络安全综合评价结果。

=·=[0.457 5, 0.220 0, 0.170 6, 0.045 7] (26)

移动Ad Hoc网络安全评价值=T=72.44。

根据移动Ad Hoc网络安全等级对应安全分值和安全级别可知该网络安全方案的评价属于B级“较高”的水平,并与实际结果较吻合。

由式(25)可知:软件安全3、硬件安全5和安全措施6的评价值较低,应该从操作系统、应用软件、防毒软件、漏洞扫描、防火墙、入侵检测、容错备份、应急响应和应变措施等方面提高可入侵检测的移动Ad Hoc网络安全程度。

3 移动Ad Hoc网络入侵检测分析

3.1 黑洞攻击

在移动Ad Hoc网络入侵检测中,黑洞攻击的特点是恶意节点向环境中周围所有的节点广播它有最短路径,是最典型的移动Ad Hoc网络入侵行为。因此,本文以MANETs的AODV协议(Ad Hoc on demand distance vector routing)为例,将黑洞攻击作为针对AODV的典型DoS攻击。在 AODV中,恶意的节点对选定的源节点和目的广播拥有假的最大序列号的 ROUTE_REQUEST。若该恶意节点选定其他源节点发送 ROUTE_REQUEST,则最终它将攻陷整个移动Ad Hoc网络,导致移动Ad Hoc网络上形成1个吸收(只进不出)数据的黑洞。

3.2 流量特征数据预处理

在 AODV路由协议中,移动Ad Hoc网络入侵检测中和流量相关的所有特征有100多个,选取表4中与DoS攻击相关的4个流量特征数据进行预处理,并采用10-folder cross validation方法分割训练数据和检测数据,取得多次检测的检测率平均值。

表4 移动Ad Hoc网络中相邻节点流量特征

3.3 移动Ad Hoc网络入侵检测实验结果及分析

在移动Ad Hoc网络入侵检测实验中,AODV协议及黑洞攻击的仿真平台为ns22.3.0,仿真时间为900 s。

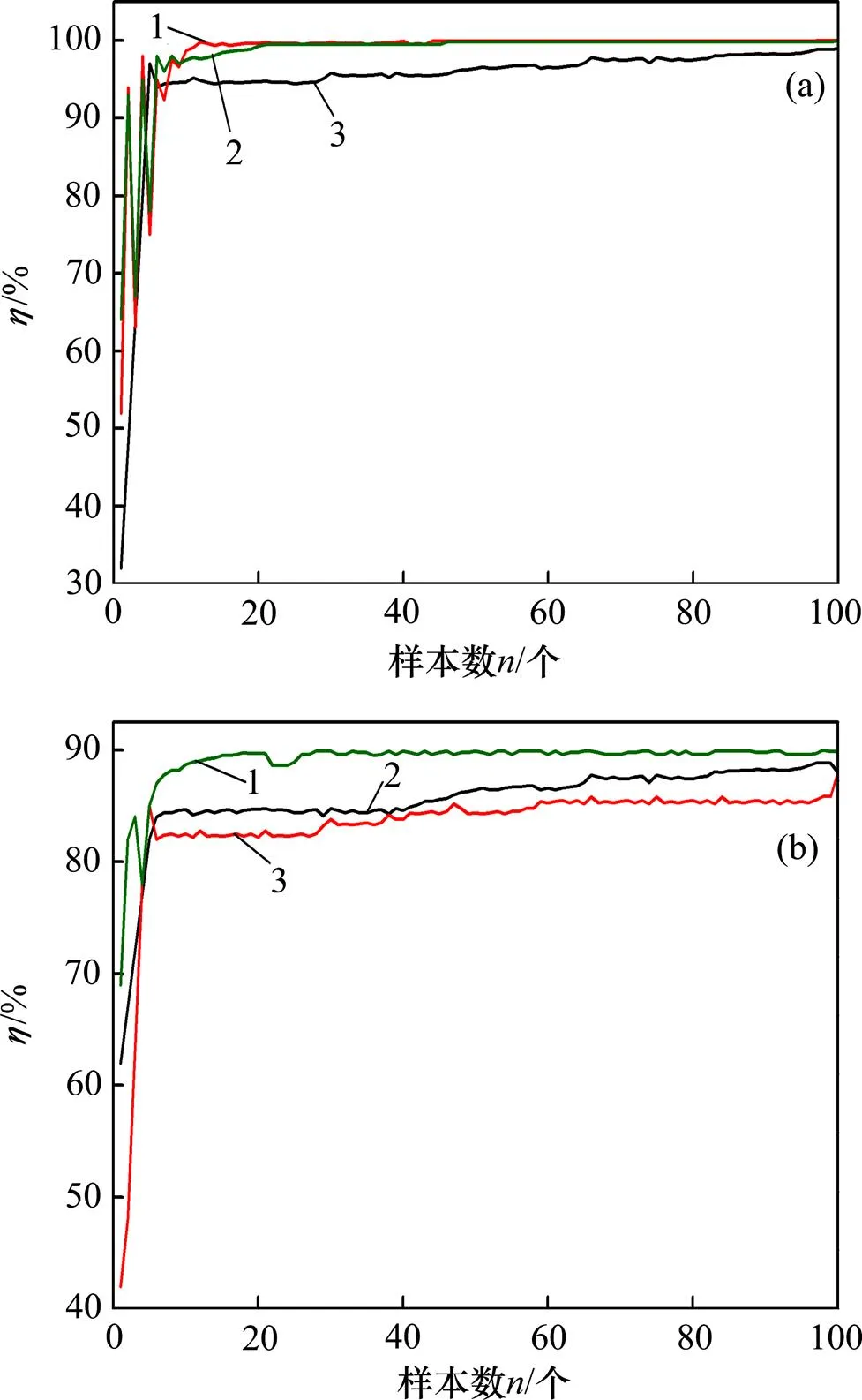

检测率是移动Ad Hoc网络入侵检测性能的重要指标。当训练数据集数目最大为100,噪声为5%和15%时,混沌免疫聚类算法、文献[19]中算法和文献[20]中算法的检测率如图6所示。

(a) 5%噪声;(b) 15%噪声1—混沌免疫聚类算法;2—文献[19]中算法;3—文献[20]中算法。

从图6(a)可以看出:当候选样本较小时,混沌免疫聚类算法的检测率变化范围比文献[19]中算法和[20]中算法的检测率变化范围大。但随着样本集样本数的增加,混沌免疫聚类算法的检测率迅速收敛并达到一个稳定值,性能比文献[19]和[20]中算法要高,且具有收敛速度快、搜索能力强的特点。从图6(b)可以看出:虽然增大了噪声,但混沌免疫聚类算法的检测率在训练数据集达到一定数目后稳定收敛,并且检测率比文献[19]和文献[20]中算法的高。同时,达到一定的检测率对训练样本的要求减少,意味着计算延迟降低。可见,本文检测率计算值明显高于文献[19]和[20]中算法的检测率仿真值。

4 结论

1) 将混沌免疫聚类算法作为异常检测算法嵌入移动Ad Hoc网络,设计具有入侵检测功能的移动Ad Hoc网络。移动Ad Hoc网络具有收敛速度快、搜索能力强的可入侵检测功能。

2) 构建了移动Ad Hoc网络安全评价指标体系,采用模糊理论改进指标权重判断矩阵并建立了模糊权重确定方法,同时采用模糊理论和层次分析相结合的方法建立了可入侵检测的移动Ad Hoc网络安全综合评价模型。该移动Ad Hoc网络安全等级属于“较高”的水平,并与实际结果较吻合。

[1] KOK G X, CHOW C O, XU Y H, et al. Sensor-free route stability metric for mobile Ad Hoc networks[J]. Computer Networks, 2016, 100: 166−178.

[2] CARVALHO T, JÚNIOR J J, FRANCÊS R. A new cross-layer routing with energy awareness in hybrid mobile Ad Hoc networks: a fuzzy-based mechanism[J]. Simulation Modelling Practice and Theory, 2016, 63: 1−22.

[3] SARKAR S, DATTA R. A secure and energy-efficient stochastic multipath routing for self-organized mobile Ad Hoc networks[J]. Ad Hoc Networks, 2016, 37(2): 209−227.

[4] XIA Hui, YU Jia, TIAN Chengliang, et al. Light-weight trust-enhanced on-demand multi-path routing in mobile Ad Hoc networks[J]. Journal of Network and Computer Applications, 2016, 62: 112−127.

[5] NARULA P, DHURANDHER S K, MISRA S, et al. Security in mobile Ad Hoc networks using soft encryption and trust-based multi-path routing[J]. Computer Communications, 2008, 31(4): 760−769.

[6] KOMNINOS N, VERGADOS D D, DOULIGERIS C. Authentication in a layered security approach for mobile ad Hoc networks[J]. Computers & Security, 2007, 26(5): 373−380.

[7] FENG Li, LI Zili, ZHANG Yi. Security bootstrap model of key pre-sharing by polynomial group in mobile Ad Hoc Network[J]. Journal of Network and Computer Applications, 2009, 32(4): 781−787.

[8] VIJAYAKUMAR A, SELVAMANI K, KUMAR A P. Reputed packet delivery using efficient audit misbehaviour detection and monitoring method in mobile Ad Hoc networks[J]. Procedia Computer Science, 2015, 48: 489−496.

[9] KRISHNAN D. A distributed self-adaptive intrusion detection system for mobile Ad-Hoc networks using tamper evident mobile agents[J]. Procedia Computer Science, 2015, 46: 1203−1208.

[10] KUMAR V, KUMAR R. An adaptive approach for detection of blackhole attack in mobile Ad Hoc network[J]. Procedia Computer Science, 2015, 48: 472−479.

[11] LAL N, KUMAR S, SAXENA A, et al. Detection of malicious node behaviour via I-watchdog protocol in mobile Ad Hoc network with DSDV routing scheme[J]. Procedia Computer Science, 2015, 49: 264−273.

[12] 杨春, 杨海东, 邓飞其. 移动自组网络入侵检测中主动学习算法的应用[J]. 计算机工程与应用, 2007, 43(31): 16−18. YANG Chun, YANG Haidong, DENG Feiqi. Application of active learning algorithms to intrusion detection of mobile Ad-Hoc Networks[J]. Computer Engineering and Applications, 2007, 43(31): 16−18.

[13] 杨海东, 鄂加强. 自适应变尺度混沌免疫优化算法及其应用[J]. 控制理论与应用, 2009, 26(10): 1069−1074. YANG Haidong, E Jiaqiang. An adaptive chaos immune optimization algorithm with mutative scale and its application[J]. Control Theory and Applications, 2009, 26(10): 1069−1074.

[14] 郭建华, 杨海东. 基于支持向量机免疫集成预测的电信网络性能监控[J]. 中南大学学报(自然科学版), 2012, 43(3): 1020−1026. GUO Jianhua, YANG Haidong. Telecom networks performance monitoring based on artificial immune support vector regression[J]. Journal of Central South University (Science and Technology), 2012, 43(3): 1020−1026.

[15] 高翔, 祝跃飞, 刘胜利. 应用三角模糊矩阵博弈的网络安全评估研究[J]. 西安交通大学学报, 2013, 47(8): 49−53. GAO Xiang, ZHU Yuefei, LIU Shengli. Networks security assessment based on triangular fuzzy matrix game[J]. Journal of Xi’an Jiao Tong University, 2013, 47(8): 49−53.

[16] SHI Jiaoli. Security risk assessment about enterprise networks on the base of simulated attacks[J]. Procedia Engineering, 2011, 24: 272−277.

[17] CHENG Xiaorong, LANG Su, LI Mingxuan. Research of network security situational assessment quantization based on mobile agent[J]. Physics Procedia, 2012, 25: 1701−1707.

[18] SEKHAR P, MOHANTY S. An online power system static security assessment module using multi-layer perception and radial basis function network[J]. International Journal of Electrical Power & Energy Systems, 2016, 76: 165−173.

[19] WANG Shuangying, ZUO Hongyan. Safety diagnosis on coal mine production system based on fuzzy logic inference[J]. Journal of Central South University, 2012, 19(2): 477−481.

[20] WOSNIACK M E, RAPOSO E P, VISWANATHAN G M, et al. A parallel algorithm for random searches[J]. Computer Physics Communications, 2015, 196: 390−397.

Comprehensive evaluation of security of mobile Ad Hoc network with intrusion detection

HUANG Yan1, 2, DENG Yuanwang1, WANG Zhiqiang3, CHEN TAO1

(1. College of Mechanical and Vehicle Engineering, Hunan University, Changsha 410082, China; 2. Hunan Vocational College of Modern Logistics, Changsha 410131, China; 3. College of Informational and Electrical Engineering, Hunan University of Science and Technology, Xiangtan 411201, China)

In order to enhance the performance security of mobile Ad Hoc network, a mobile Ad Hoc network with intrusion detection was designed after a chaotic immune clustering algorithm was embedded into mobile Ad Hoc network and the security evaluation index system of the mobile Ad Hoc network was built. Moreover, fuzzy weight judgment matrix with fuzzy theory was used to establish fuzzy weight determination method, and a comprehensive evaluation of the security of mobile Ad Hoc network with intrusion detection was established based on fuzzy theory and analytic hierarchy. The results show that the security evaluation example results and intrusion detection simulation results of the mobile Ad Hoc network are consistent, the security performance of mobile Ad Hoc network with the intrusion detection is fine, which shows that the comprehensive evaluation of the security of mobile Ad Hoc network with intrusion detection is a kind of effective comprehensive evaluation method for network security.

mobile Ad Hoc network; network security; fuzzy theory; analytic hierarchy process; intrusion detection

10.11817/j.issn.1672-7207.2016.09.017

TP390;TP393

A

1672−7207(2016)09−3031−09

2016−04−08;

2016−06−28

国家自然科学基金资助项目(51176045);湖南省教育厅科技项目(12C0123,11C0403) (Project(51176045) supported by the National Natural Science Foundation of China; Projects(12C0123, 11C0403) supported by Scientific Research Foundation of Department of Education of Hunan Province)

黄雁,讲师,湖南大学访问学者,从事智能算法与信息安全技术研究;E-mail: hnhuangyan2016@126.com

(编辑 陈灿华)