基于进化计算的攻击图生成方法

2016-10-21王佳佳

王佳佳

(泰州职业技术学院信息技术学院,江苏泰州225300)

基于进化计算的攻击图生成方法

王佳佳

(泰州职业技术学院信息技术学院,江苏泰州225300)

文章将静态的攻击图与动态的进化计算相结合,提出了一种基于进化计算的攻击图生成方法,将传统攻击图拓展为随着时间、空间变化而自动优化的动态攻击图,可通过网络漏洞的相关属性,结合攻击过程中产生的变化,予以进化计算生成攻击图,基于权重的粒子群算法可以结合实际调整属性权重,进一步模拟攻击过程、明确攻击后果。实验证明文章提出的框架和方法可以有效地实现攻击模拟,并提供更有效的防御方法。

进化计算;攻击图;网络安全

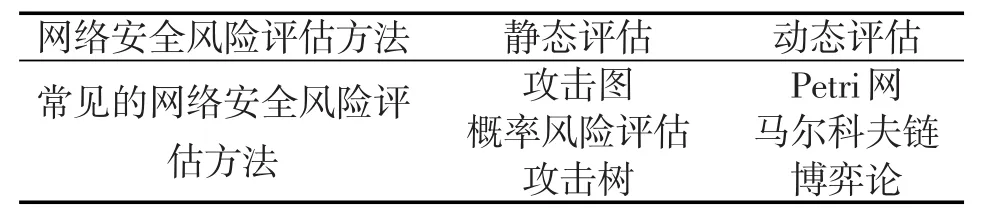

在网络安全渗透测试技术中,已有很多种风险评估方法,具有代表性的分类方法如表1所示。其中,攻击图技术已成为渗透测试技术中的研究重点。

表1 网络安全风险评估方法

Hawrylak等[1]使用混合攻击图对CPS信息攻击进行建模并生成了全局攻击图,但是没有对信息安全风险进行定量计算。文献[2]提出了通过特权图来描述攻击者权限提升的整个过程,通过自初始状态至攻击目标状态的攻击路径上的经验值来计算平均攻击成本,但是没有考虑到攻击过程中可能产生的变化。Fung等[3]提出了一种定量化的风险评估方法,着重计算网络攻击对智能电网造成的经济损失,同样也没有考虑到攻击过程中可能产生的变化。在现有大规模、长时间的攻击环境下,攻击的路径、强度可能随着时间、空间的发展而发生变化,如果将静态攻击图与动态的计算结合起来,将对实际的攻击环境起到有效的防护。

1 进化计算的攻击图生成方法

在分析攻击图脆弱性测试特点的基础上,提出了一种基于权重的攻击图生成方法。在进化过程中,以网络中的现有节点漏洞为单位编码,通过进化计算灵活控制各漏洞属性的权重,最终完成攻击图的生成。

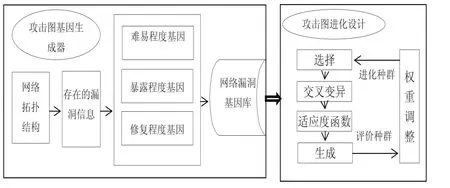

网络存在的漏洞主要包括以下三种属性:(1)漏洞可被利用的难易程度;(2)漏洞的平均暴露程度;(3)漏洞的平均修复程度[4]。漏洞越方便使用则越容易被攻击者利用,使用步骤简单的漏洞更容易引起攻击者的注意。漏洞一旦发布则即可以被攻击者了解进而利用,漏洞发布的时间越长则暴露程度越高。漏洞一旦出现即存在被修复的可能,被修复的程度越高则攻击的成功率越低。由于攻击者的条件不可预知,将网络中的漏洞属性作为攻击图的生成基因,可以根据以上信息搭建基于进化计算的攻击图生成系统(evolution attack graph design system,EAGDS),如图1所示。

图1 EAGDS框架

EAGDS主要由两个部分组成:一是分析网络中存在的漏洞属性;二是完成进化设计流程,优化种群获取最佳攻击图。

2 基于权重的粒子群算法设计

根据上文对网络中存在漏洞的属性分析,可知随着时间的变化,攻击者会选用不同的漏洞完成攻击,因此,不同漏洞的权重应当随着时间变化。本文采用进化算法当中最适合加入时变权重的粒子群算法。标准PSO算法的描述如下:

在t时刻,一个包含n个粒子的群体求解,每个粒子包含m个个体基因数(可被利用的难易程度、平均暴露程度、平均修复程度),m=3,第i个粒子的位置即xi=(xi1,xi2,xi3),i=1,2,…,n。初始位置被看作三维空间点的一套坐标,在算法的每一次迭代中,目前位置xi作为问题解被评价。假设初始速度vi=(vi1,vi2,vi3),历史最佳位置pi=(pi1,pi2,pi3)。

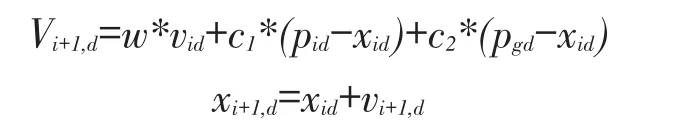

对于每一个粒子,其d(1<=d<=3)维属性可以根据如下速度-位移公式来更新自己的速度和位置:

其中,w为惯性权重,c1,c2分别是认识学习系数和社会学习系数,通常介于0到2之间。文献[5]提出了一种自适应调整策略,其权重计算如下:

其中,wmax是实验开始时设置的权重,wmin是上次计算的权重,tmax是需要运行的计算次数的最大值,t是已经运行的计算次数,w是惯性权重。根据文献[6],权重w介于0到1之间才可以快速收敛,因此w的取值要符合相应的条件。本文中,惯性权重取值于已知攻击。假设共计A个漏洞,则第i个漏洞在攻击中被使用的概率即为pi,满足以下条件:随着漏洞的暴露程度增大,修复程度也会增大,漏洞被利用的难易程度也会变大,这三个属性都会导致pi随时间的发展而不断减小。因此,以pi作为漏洞的初始权值符合算法的递减收敛条件。本文采用漏洞当前权重与概率的乘积作为攻击后果的度量数值。

3 案例与分析

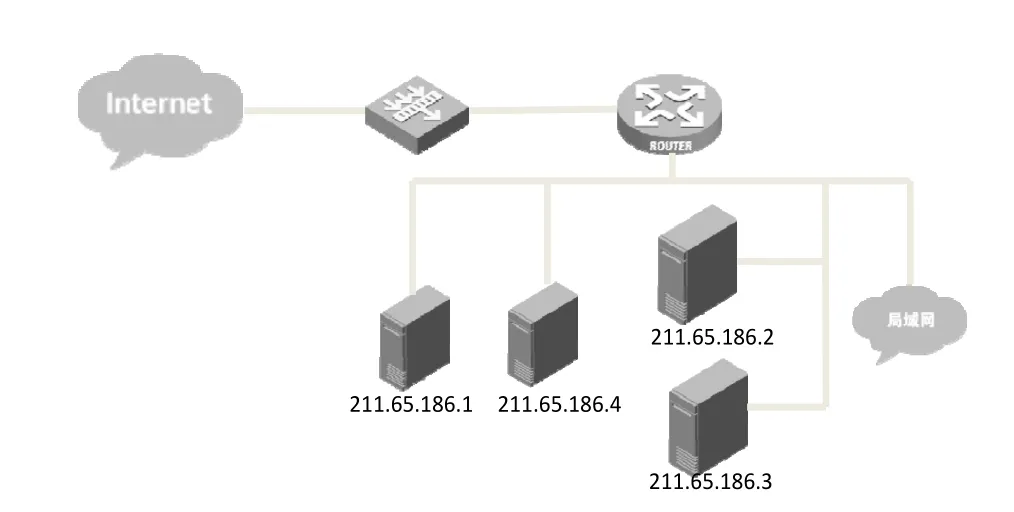

为了对本文所提出的算法进行验证,将一中小型企业作为实验对象,图2为该企业拓扑图。

图2 企业拓扑图

该企业通过移动专线和外网相连,211.65.186.1是企业的云服务器,当中存放着大量的实验数据,并安装有虚拟机工具和操作系统相关软件;211.65.186.2是企业的web服务器,对企业内外提供宣传;211.65.186.3是企业的数据库服务器,同时运行着SQL Server和Oracle两大数据库;211.65.186.4是可以由外网访问的服务器,便于出差员工随时访问企业总部。

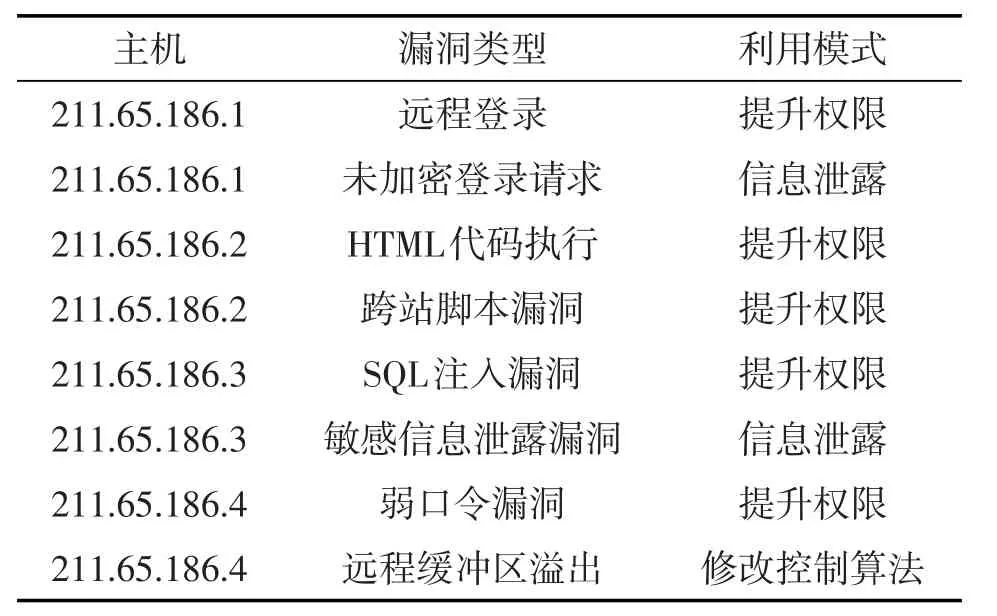

根据需要,211.65.186.2完全对外网开放,211.65.186.1和211.65.186.2上的IIS及Tomcat组件需要访问位于211.65.186.3上的数据库。由漏洞扫描工具可找出网络中的漏洞信息,如表1所示。

表1 漏洞信息

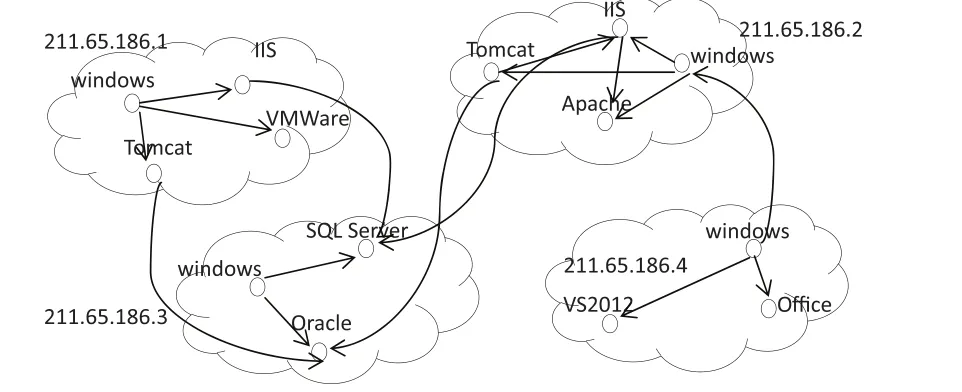

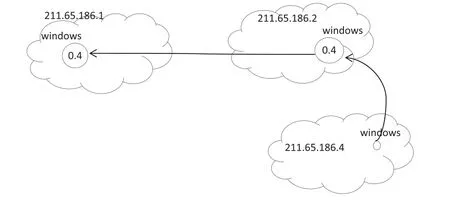

针对上述网络漏洞,生成初始攻击图,如图3所示。

图3 实验网络初始攻击图

在初始攻击图的基础上,以EAGDS为框架,即可生成进化的攻击图及每步攻击的后果。假设攻击目标是211.65.186.1,云服务器上的数据资料,根据攻击后果的最大化原则,通过权重的进化计算可以得到结果分析如下图所示,圈中数字为攻击后果。

图4 基于进化计算的攻击图

从上图可以看出,攻击者通过211.65.186.4主机操作系统漏洞,获取主机211.65.186.2主机上的user权限,进而获取211.65.186.1主机访问权限的过程,可以清楚看到攻击者的攻击路径。对于上图的攻击模式,只需要降低windows操作系统的漏洞风险就可以大大提高云服务器上数据的安全性。

4 结语

目前,以攻击图为主的静态网络安全风险评估方法成为了渗透测试领域的研究重点。然而静态的攻击图技术只能针对独立攻击,对于复杂的混合攻击技术尚待进一步研究。

本文提出了一种基于进化计算的攻击图生成方法,将网络节点漏洞的属性与算法的不断进化结合起来即可生成动态的攻击图,相关算法可以确定攻击者最容易选择的路径并进行相关防御。实验证明本文提出的模型能够有效地模拟攻击,并可以有针对性地选择最可能、最快捷、最有效的节点进行防御以达到理想的效果。动态攻击图的研究仍然处于起步阶段,今后将在实际中验证本文算法的合理性和有效性。

[1]Hawryiak P J,Hartney C,Papa M,et a1.using hybrid attack graphs to model and analyze attacks against the critical information infrastnlcture[J].Critical infomation infrastructure protection and resilience in the ICT sector,2013,11(3):173-179.

[2]Ortalo R,Deswarte Y,Kaaniche M.Experimenting with quantitative evaluation tools for monitoring operational security[J].IEEE Trans on Software Engineering,1999,25(5):633-650.

[3]Fung C C,Roumani M A,Wong K P.A proposed study on economic impacts due to cyber attacks in smart grid:a risk based assessment[C]//Proceedings of the 2013 IEEE Power and Energy Society General Meeting.Piscataway,NJ:IEEE,2013:1-5.

[4]武文博,康锐,李梓.基于攻击图的信息物理系统信息安全风险评估方法[J].计算机应用,2016,36(1):203-206.

[5]Kirkpatriek S,Gelatt C D,Veechi M P.Optimization by simulated annealing[J].Science,1983(220):671-680.

[6]刘建华,张永晖,周理,等.一种权重递增的粒子群算法[J].计算机科学,2014,41(3):59-65,84.

(责任编辑杨荔晴)

A Generation Method of Attack Graph Based on Evolutionary Computation

WANG Jia-jia

(Taizhou Pylotechnic College,Taizhou Jiangsu 225300,China)

In this paper,the combination of static attack graph and dynamic evolutionary computation proposed an attack graph generation method based on evolutionary computation,the traditional attack graph was expanded to as time,spatial variation and automatic optimization of the dynamic attack graph,through the relevant attributes of network vulnerabilities,combined with changes in the attack process,to be evolutionary computation to generate attack graphs.Particle swarm optimization(PSO)algorithm based on weight can be combined with the actual to adjust attribute weights,to further simulate the attack process,to make clear the attack consequences. The experiment proofed that frame and method proposed in this paper can be effectively simulate the attack,and provide prevention methods.

evolutionary computation;attack graph;network security

TP393.08

B

1671-0142(2016)04-0047-03

王佳佳(1981-),女,讲师,硕士,主要研究方向为网络与信息安全.

泰州职业技术学院2015年度科研项目(TZYKY-15-7,项目主持人:王佳佳).